Антифишинг-дайджест № 237 с 27 августа по 2 сентября 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Обнаружена фишинговая кампания, направленная против пользователей криптовалютной биржи Luno.

Схема обмана:

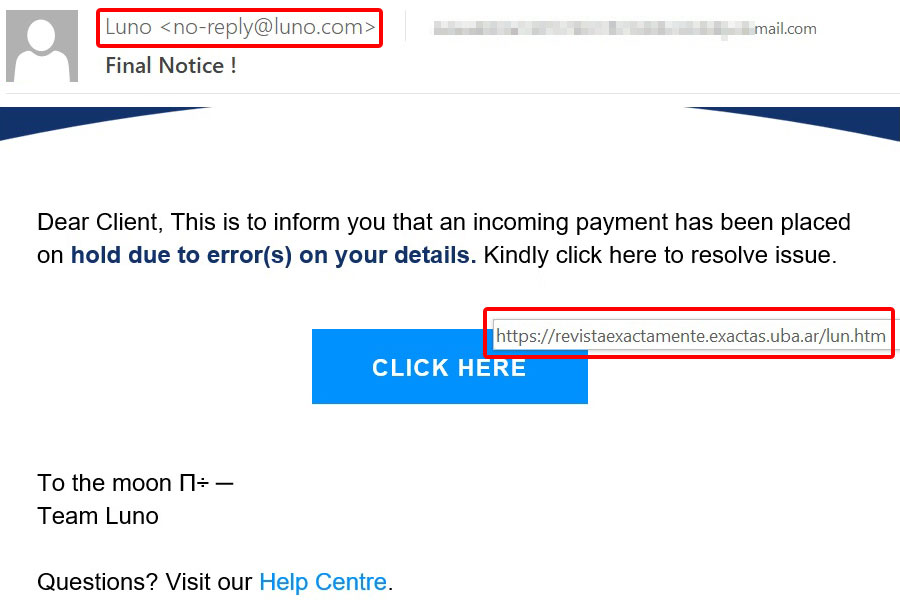

1. Пользователь получает на электронную почту письмо якобы от команды Luno о том, что входящий платеж поставлен на паузу из-за ошибки в данных профиля. Чтобы решить проблему, ему предлагают перейти по ссылке в письме.

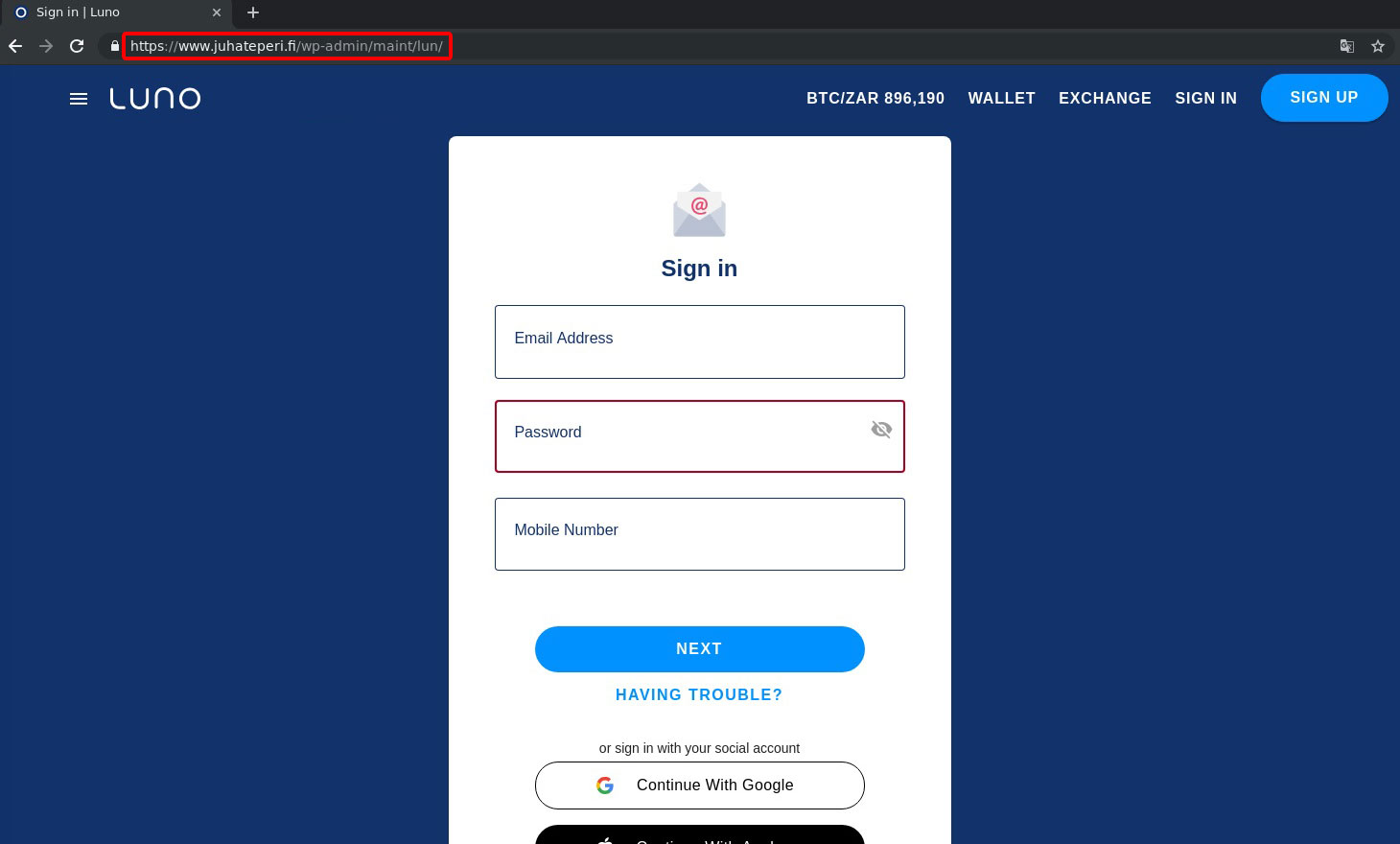

2. После перехода по ссылке жертва попадает на поддельный сайт криптобиржи, где ей предлагают авторизоваться. Ресурс мошенников очень похож по дизайну на сайт настоящей Luno, но вот его адрес даже не попытались замаскировать, рассчитывая на невнимательность пользователя.

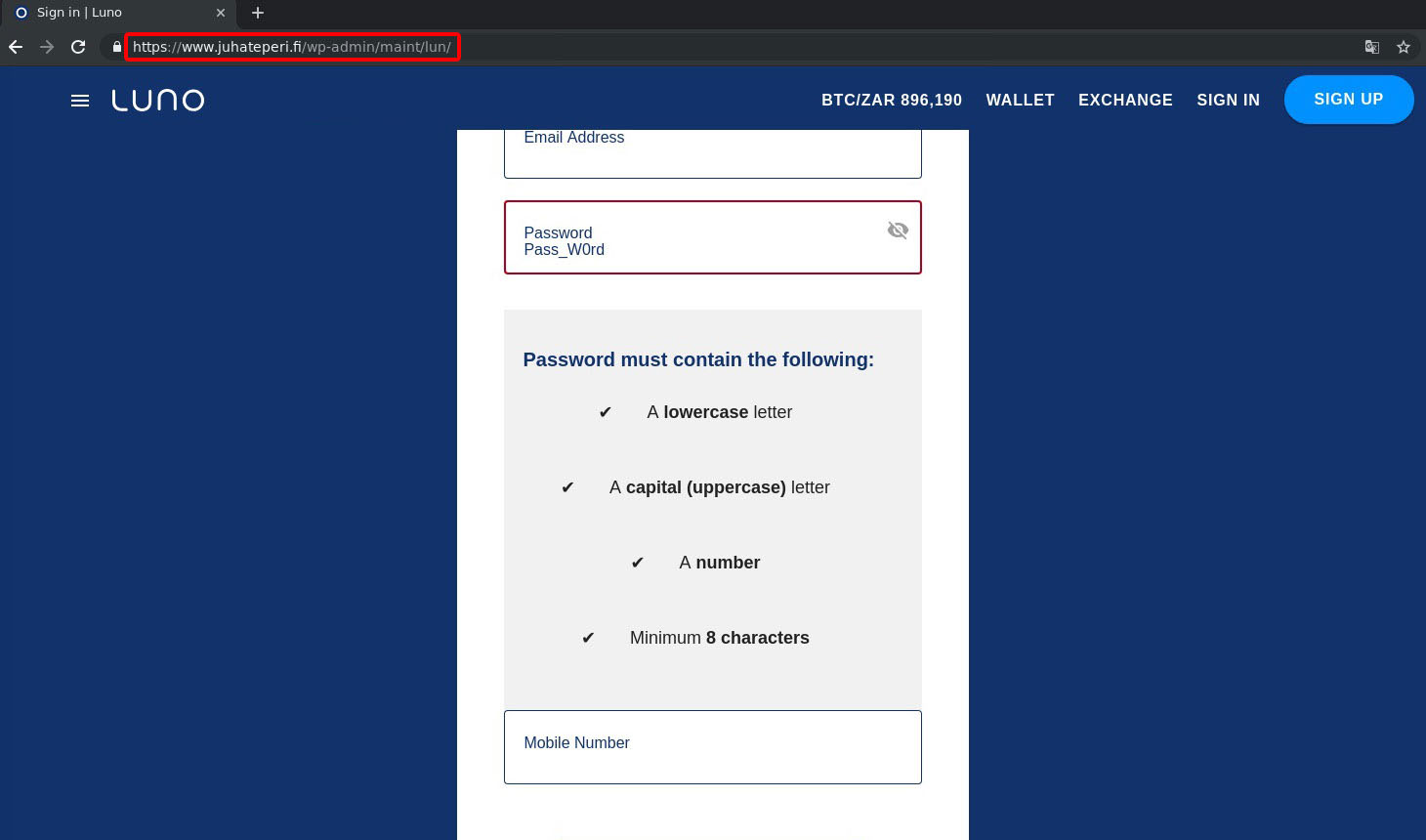

3. Чтобы криптоинвестор ничего не заподозрил, мошенники даже установили строгие требования к безопасности. Например, для авторизации на фейковом сайте, как и на официальном, нужно ввести сложный пароль, и требования к нему тоже совпадают.

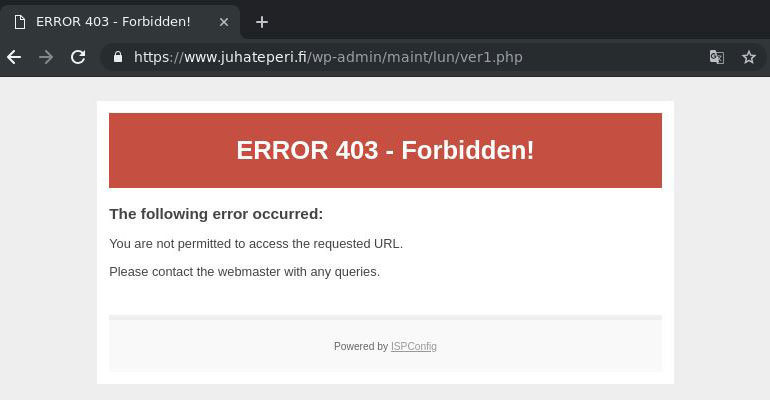

4. Если жертва вводит учетные данные, на экране появляется сообщение об ошибке сервера 403: отсутствие доступа к материалу на странице. Пароль отправляется злоумышленникам, и если срочно его не поменять, они смогут зайти в кошелек жертвы и забрать оттуда всю криптовалюту.

Схема кампании:

- В соцсетях и мессенджерах производится массовая рассылка от имени крупных магазинов, в которой сообщается о подарках к 1 сентября и школе. Потенциальных жертв пытаются привлечь достаточно крупными суммами — 100-200 тысяч рублей.

- Злоумышленники пытаются вовлечь пользователей в распространение фейков: для участия в лотерее нужно поделиться ссылкой на акцию в соцсетях или отправить её в несколько чатов в мессенджерах.

- Поверивших в «приз» заманивают на мошеннический сайт, где пользователям предлагалось ввести свои банковские данные для получения определённой суммы.

- После этого на экране появлялось сообщение об отмене операции перевода в несколько тысяч долларов из-за неверной валюты зачисления и сообщалось, что для успешного завершения транзакции необходимо оплатить комиссию за конвертацию долларов в рубли в размере 300 рублей.

- Согласившись на оплату «комиссии», жертва пополняла счёт злоумышленников, не получив никакого подарка.

Атаки и уязвимости

Проблема CVE-2020-1910 получила оценку 7,8 балла по шкале CVSS и связана c некорректной реализацией некоторых фильтров изображений, из-за которой происходило чтение/запись за пределами границ буфера.

Используя эту уязвимость, злоумышленники могли отправить специально сформированное изображение жертве и получить доступ к данным, хранящимся в памяти приложения.

Уязвимости, получившие общее название BrakTooth, присутствуют в однокристальных системах от Intel, Qualcomm, Texas Instruments, Infineon (Cypress) и Silicon Labs.

Наиболее опасной является уязвимость CVE-2021-28139, позволяющая удаленно выполнить произвольный код с помощью пакетов Bluetooth LMP. Она затрагивает смарт-устройства и промышленное оборудование, использующее однокристальные схемы Espressif Systems ESP32.

С помощью прочих уязвимостей атакующий может вызвать сбой в работе сервиса Bluetooth на смартфонах и ноутбуках. В числе уязвимых устройств специалисты указывают лэптопы Microsoft Surface, настольные компьютеры Dell, а также несколько моделей смартфонов на базе чипов Qualcomm.

Для проведения атак с использованием BrakTooth потребуется Bluetooth-оборудование, стоимостью менее 15 долларов США.

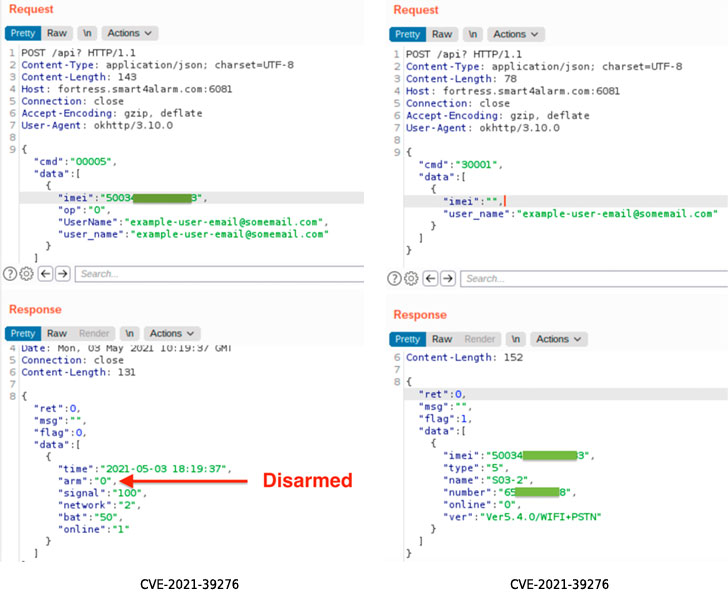

Уязвимость CVE-2021-39276 представляет собой проблему доступа к API без аутентификации. Злоумышленник, который знает email жертвы, может использовать email для запроса к API и получения номера IMEI, связанного с охранной системой. Получив IMEI, злоумышленник сможет отправлять неаутентифицированные POST-запросы для внесения изменений в систему, в том числе для снятия с охраны.

Уязвимость CVE-2021-39277 может быть использован для запуска атаки с воспроизведением радиосигнала. Так как связь между различными компонентами охранной системы не защищена должным образом, злоумышленник может перехватывать различные команды (включая постановку на охрану или снятие с охраны) с помощью программируемого радиоприёмника (SDR), а затем воспроизводить эти команды позже. Такая атака не требует каких-то предварительных знаний о целевой системе, но может быть осуществлена только в радиусе действия радиосигнала.

Проблема заключается в отсутствии скользящего кода (rolling code), применяемого в системах бесключевого доступа для защиты от атак повторного воспроизведения.

В результате для взлома Honda или Acura достаточно всего лишь записать сигналы с брелока и воспроизвести команды. Таким образом злоумышленник сможет блокировать или разблокировать автомобиль, открывать/закрывать окна, открыть багажник или запускать двигатель.

Уязвимые модели:

- 2009 Acura TSX,

- 2016 Honda Accord V6 Touring Sedan,

- 2017 Honda HR-V,

- 2018 Honda Civic Hatchback,

- 2020 Honda Civic LX.

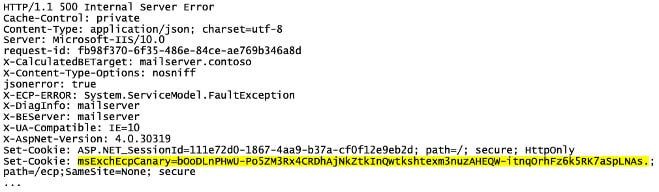

Проблема CVE-2021-33766 получила название ProxyToken и оценку в 7,3 балла по шкале CVSS.

Причина уязвимости в том, что фронтэнд-сайт Microsoft Exchange (Outlook Web Access, Exchange Control Panel) в основном работает как прокси для бэкэнда (Exchange Back End), которому передает запросы аутентификации. В установках Exchange, где активна функция Delegated Authentication, фронтэнд пересылает бэкэнду запросы, требующие аутентификации, и тот идентифицирует их по наличию файла cookie SecurityToken. Если в запросе /ecp присутствует непустой файл cookie SecurityToken, фронтэнд делегирует решение об аутентификации бэкэнду.

Однако конфигурация Microsoft Exchange по умолчанию не загружает для бэкэнда ECP-модуль, ответственный за делегирование процесса валидации (DelegatedAuthModule). В итоге запросы, содержащие непустой файл cookie с именем SecurityToken, которые перенаправляются с фронтэнда бэкэнду, не аутентифицируются, а ответы с ошибкой HTTP 500 раскрывают canary-токен Exchange Control Panel.

Инциденты

Официальный пресс-релиз об инциденте был выпущен на следующий день после того, как хак-группа LockBit разместила на своем сайте в даркнете сообщение о взломе и пригрозила опубликовать данные, похищенные у авиакомпании, если та не оплатит выкуп.

Пять дней, которые злоумышленники дали Bangkok Airways на оплату выкупа, уже истекли, поэтому хакеры обнародовали более 200 Гб украденных данных.

В руки хакеров могли попасть следующие данные: имя пассажира, фамилия, национальность, пол, номер телефона, адрес электронной почты, адрес, контактная информация, паспортная информация, информация об истории поездок, частичная информация о банковской карте, информация о специальном питании. Подчеркивается, что оперативные и авиационные системы безопасности не пострадали.

C.R.E.A.M. v1 market on Ethereum has suffered an exploit, resulting in a loss of 418,311,571 in AMP and 1,308.09 in ETH, by way of reentrancy on the AMP token contract.

We have stopped the exploit by pausing supply and borrow on AMP. No other markets were affected.— Cream Finance 🍦 (@CreamdotFinance) August 30, 2021

Для хищения использовалась reentrancy-атаку, направленная против функции мгновенного кредитования (flash loan). Это позволило похитить у Cream Finance 418 311 571 токен AMP (на момент взлома примерно 25,1 млн долларов США), а также 1308,09 ETH (примерно 4,15 млн долларовСША).

Термином flash loan в данном случае обозначаются контракты на блокчейне Etherium, которые позволяют пользователям Cream Finance брать быстрые ссуды из средств компании, а затем возвращать их. Reentrancy-атаки работают за счет ошибки в этих контрактах и позволяют злоумышленнику запустить повторный вывод средств в цикле прежде чем исходная транзакция будет одобрена или отклонена, а средства должны быть возвращены.

1/ #Defi needs an Application Firewall 🔥🧱

The attack involved 17 Txs.

If there was a solution to automatically identify such exploitation and close some safety valve to halt system, then the damage would have been 1/17 < 6% or only ~1M instead of ~18M. https://t.co/qEbTgdx3Jc— Tal Be'ery (@TalBeerySec) August 30, 2021

Создатель криптовалютного приложения ZenGo и специалисты PeckShield подтвердили, что при взломе Cream Finance использовалась ошибка в интерфейсе контракта токена ERC777, который применяется Cream Finance для взаимодействия с базовым блокчейном Etherium.

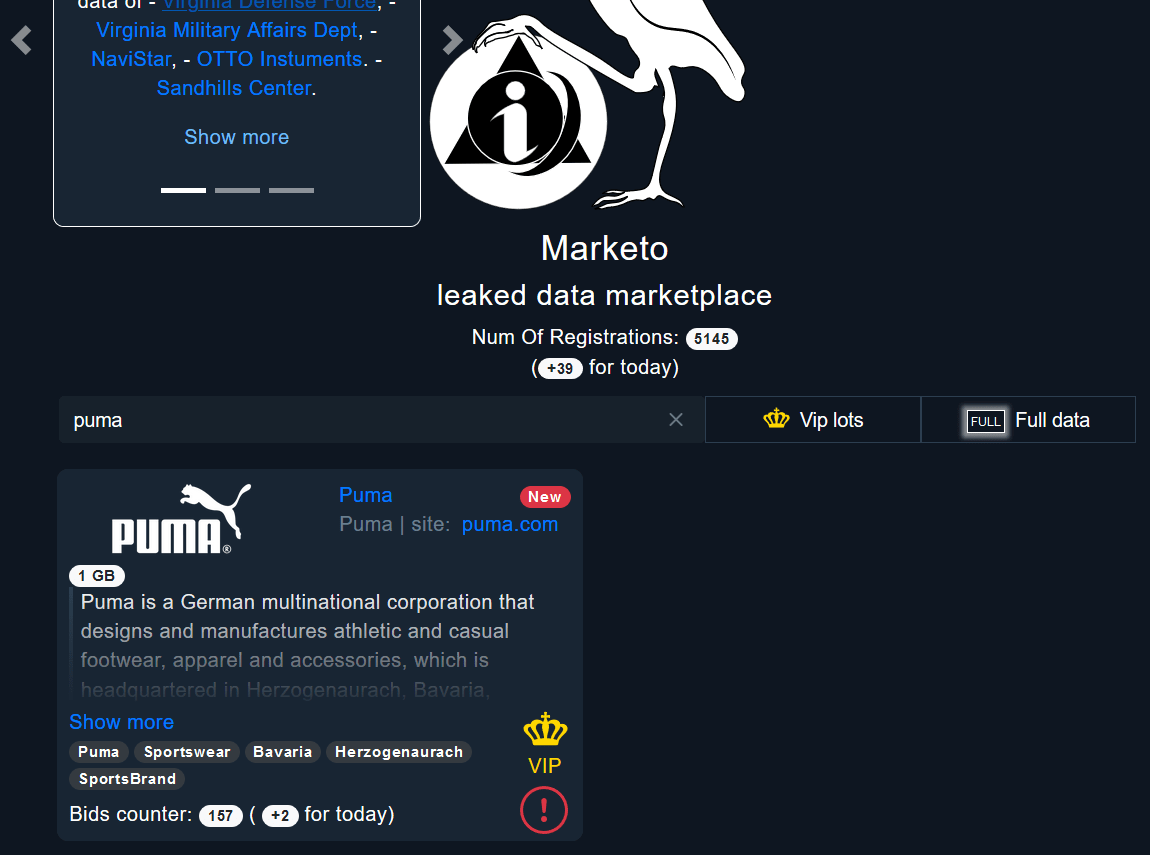

Украденные данные Puma включают исходные коды приложений внутреннего управления, предположительно связанных с порталом управления продуктами компании. Эти данные могут быть использованы злоумышленниками для организации более изощренной атаки на компанию.

Администрация немедленно отключила затронутые системы и приняла меры по изоляции проблемы. На данный момент нет свидетельств утечки конфиденциальной информации сотрудников или посетителей. Расследование инцидента продолжается.

В сообщении администрации не раскрывается информация о том, какого рода атака была осуществлена. В письме сотрудникам президент Бостонской публичной библиотеки Дэвид Лионард (David Leonard) сообщил, что проблема не связана с халатностью работников или ошибкой. Он также отметил, что в результате кибератаки некоторые данные могли быть потеряны безвозвратно.