Антифишинг-дайджест № 229 со 2 по 8 июля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Инциденты

Операторы вымогателя REvil (Sodinokibi) получили доступ к инфраструктуре поставщика MSP-решений Kaseya и внедрили вредоносное обновление в программу VSA, в результате чего пострадали множество компаний-клиентов Kaseya.

Для взлома Kaseya атакующие проэксплуатировали ранее неизвестную уязвимость нулевого дня в сервере Kaseya VSA. Этот инцидент может стать крупнейшей вымогательской атакой в истории.

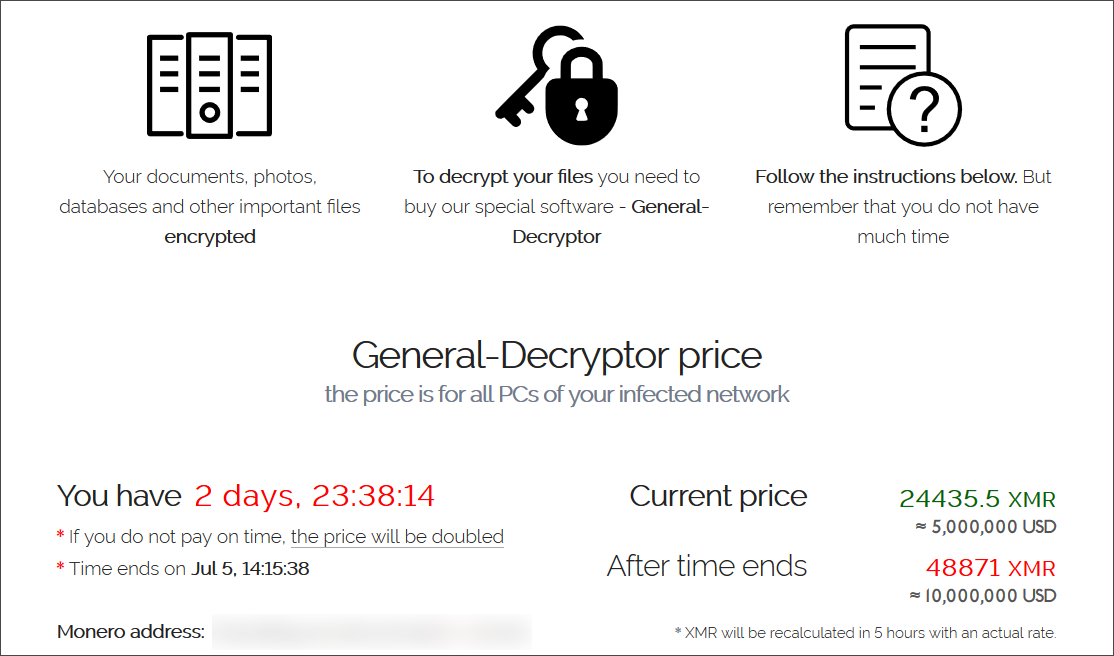

Благодаря вредоносному обновлению шифровальщик REvil был развернут в инфраструктуре более 1000 компаний, использовавших программу VSA. Пострадавшие получили записки с требованием выкупа в размере 50 тыс долларов США, если зараженные машины не присоединены к домену, или 5 млн долларов США, если компьютер входит в домен, то есть является частью большой корпоративной сети.

Аналитики компании ESET сообщают, что фиксируют всплеск заражений REvil, который связывают с компрометаций с Kaseya. Согласно телеметрии компании, большинство заражений касаются систем, расположенных в Великобритании, Южной Африке, Германии и США.

#ESETresearch responded to ransomware deployed as supply-chain attack against #Kaseya VSA users attributed to #REvil beginning Friday afternoon EDT (US)/evening CEST (Europe). Detection was added for Win32/Filecoder.Sodinokibi.N on Friday shortly after.https://t.co/O6ESZMUMmQ 1/3 pic.twitter.com/ipCNz0FDpO

— ESET research (@ESETresearch) July 4, 2021

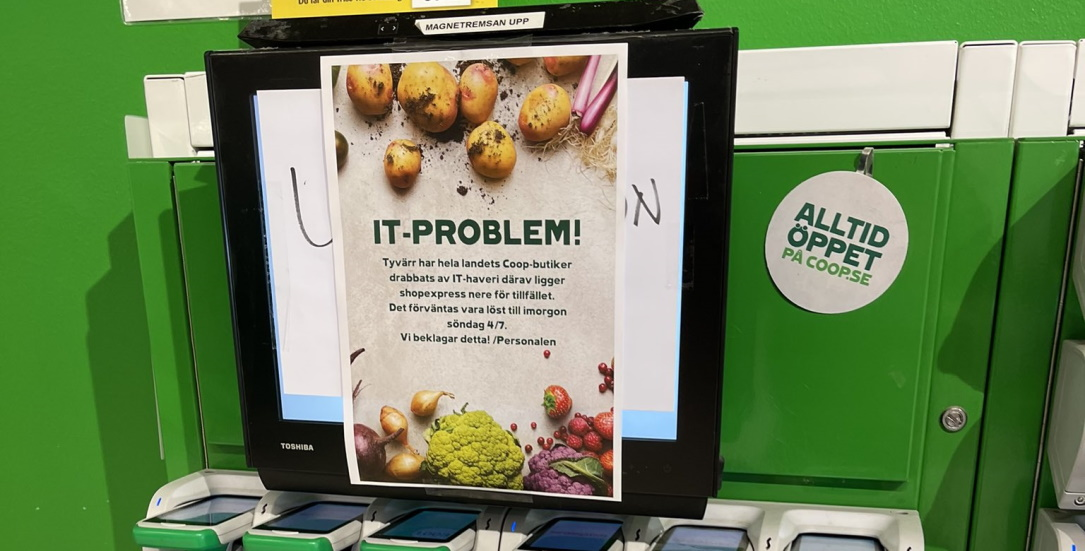

От атаки шифровальщика REvil пострадала Coop, одна из крупнейших сетей супермаркетов Швеции.: ей пришлось закрыть почти 800 магазинов по всей стране. И хотя Coop обвинила в случившемся одного из своих поставщиков, инцидент произошел в то же время, когда хакеры проникли в сеть Kaseya., а поставщик, очевидно, был клиентом MSP.

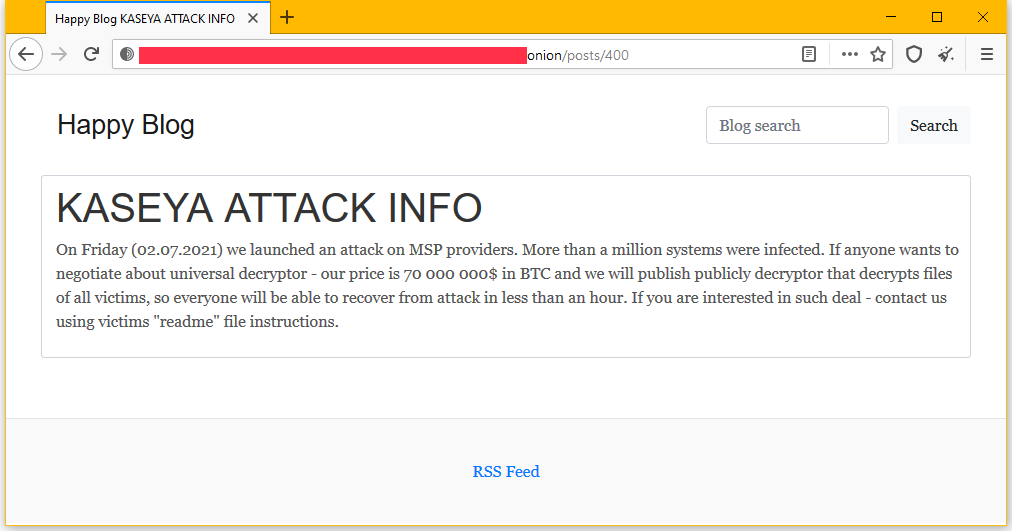

Хакеры опубликовали сообщение в своем блоге, где официально взяли на себя ответственность за эту атаку и заявили, что заблокировали более миллиона систем.

Универсальный дешифратор, который может разблокировать все компьютеры, пострадавшие после взлома Kaseya, хакеры предлагают приобрести за 70 млн долларов США.

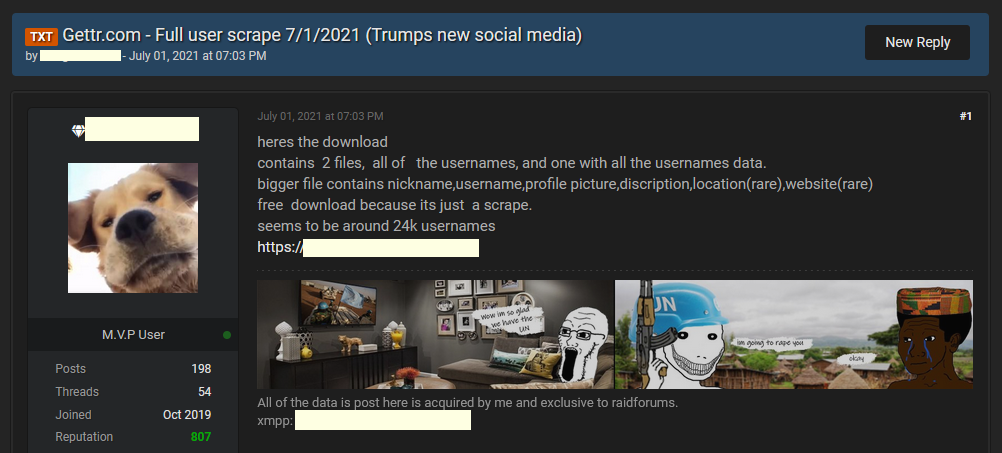

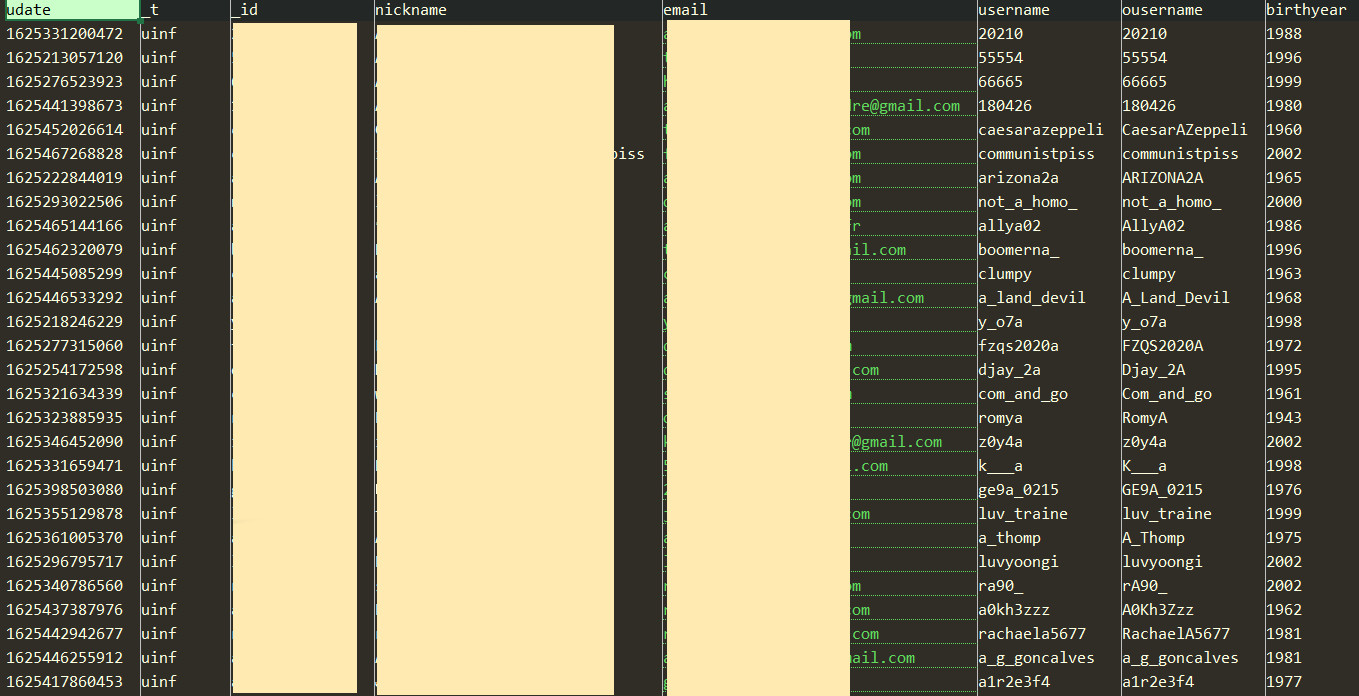

Два дампа были собраны 1 и 5 июля, причем первая партия данных собрана путем обычного скрапинга сайта, а вторая более объемная утечка на 90 тыс. записей — появилась благодаря злоупотреблению незащищенными программными интерфейсами Gettr.

Базы содержат настоящие имена пользователей, описания из их профилей, никнеймы, а также адрес электронной почты, год рождения и данные о местоположении. Журналисты подтверждают, что информация подлинная.

Санитарная комиссия пригородов Вашингтона WSSC Water стала жертвой вымогательского ПО.

Во время инцидента 24 мая 2021 года злоумышленникам удалось получить доступ к внутренним файлам WSSC Water, но никаких манипуляций с водопроводной водой зафиксировано не было.. Регулятор удалил вредоносное ПО из своей сети в течение нескольких часов после заражения.

Как уверили в WSSC Water, системы фильтрации и очистки воды не подключены к интернету, поэтому не пострадали от атаки. Все зашифрованные вымогательским ПО файлы были восстановлены из резервных копий, и инцидент не оказал существенного влияния на работу.

Компания уведомила об инциденте клиентов, к чьим данным получили доступ киберпреступники. В качестве компенсации им было предложено пять лет бесплатного кредитного мониторинга и страхование от кражи личности на сумму 1 млн долларов США.

Киберкампании

Новая фишинговая кампания нацелена на кандидатов на должности инженеров в США и Европе.

Схема кампании:

- Хакеры распространяют вредоносные документы в письмах, замаскированных под письма от оборонных подрядчиков и инженерных компаний, таких как Airbus, General Motors (GM) и Rheinmetall.

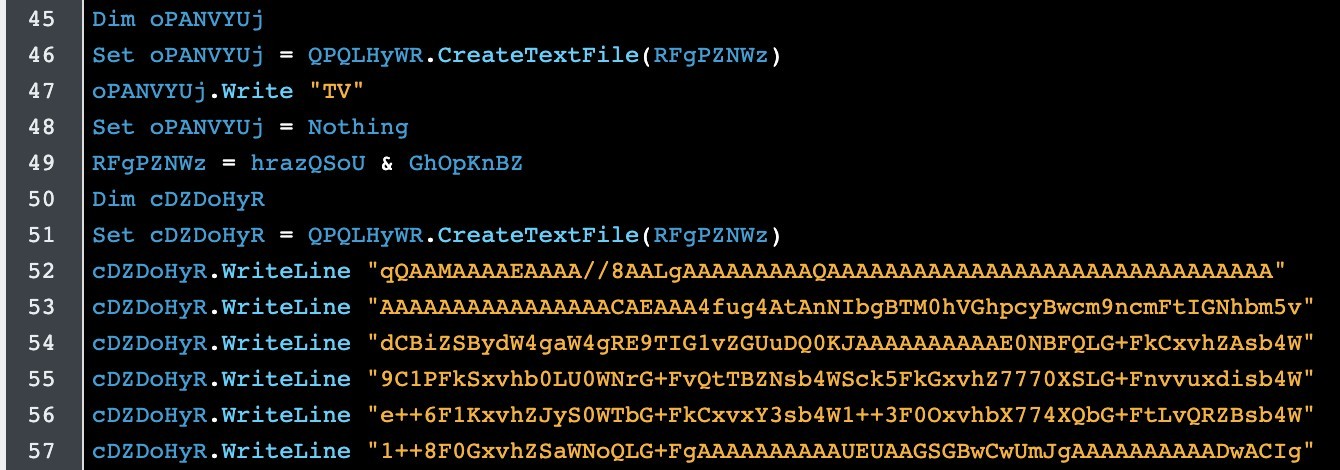

- Документы содержат макросы с зашифрованным исполняемым файлом.

- Все файлы, создаваемые этим макросом, сохраняются в новой папке C:/Drivers. Расшифровка полезной нагрузки осуществляется системной утилиты Windows Certutil, которую вредонос копирует в ту же папку под другим именем. После извлечения содержимого все исходники удаляются из системы.

- Полезная нагрузка (загрузчик) внедряется в память запущенного процесса explorer.exe посредством использования Mavinject, еще одного легитимного инструмента Windows.

- Адрес командного сервера, с которого на зараженную машину отдается неустановленная вредоносная программа, жестко прописан в коде загрузчика. Домен был зарегистрирован несколько лет назад.

- В ходе email-кампании злоумышленники слегка корректируют и совершенствуют свой код для большей скрытности. В течение мая слегка изменился порядок обмена вредоноса с управляющим сервером, в июне — внедрена новая техника инъекции и исполнения кода и произведен отказ от использования Mavinject.

A #malspam campaign is taking advantage of Kaseya VSA #ransomware attack to drop #CobaltStrike.

It contains an attachment named "SecurityUpdates.exe" as well as a link pretending to be security update from Microsoft to patch Kaseya vulnerability! pic.twitter.com/0nIAOX786i— Malwarebytes Threat Intelligence (@MBThreatIntel) July 6, 2021

Cobalt Strike — профессиональный инструмент для тестирования безопасности и симуляции угроз, который киберпреступники используют для выполнения различных задач после первоначального взлома сети, в частности, для получения удаленного доступа к скомпрометированным системам. Целью таких атак обычно является похищение данных и/или развертывание вредоносного ПО.

В обнаруженной спам-кампании используются два способа развертывания Cobalt Strike:

- через письма с вредоносным вложением

- через письма со встроенной ссылкой, выглядящей так, будто это патч от Microsoft для уязвимости нулевого дня в Kaseya VSA, эксплуатировавшийся операторами вымогательского ПО REvil.

Когда жертва запускает вредоносное вложение или загружает и запускает поддельный патч от Microsoft, злоумышленники получают постоянный удаленный доступ к ее компьютеру.

Мобильная безопасность

Исследователи разделили приложения на два семейства:

- BitScam с 83 800 установок;

- CloudScam с 9600 установок.

25 фальшивых приложений были доступны в официальном Google Play Store, а остальные распространялись через сторонние магазины приложений.

Вопреки рекламе, в приложениях попросту не было функций облачного майнинга. Вместо этого мошенники продавали пустышки без каких-либо функций. Всего им удалось «заработать» более 350 тыс. долларов США. 300 тыс из них — от продажи приложений и еще 50 тыс. — за фальшивые обновления.

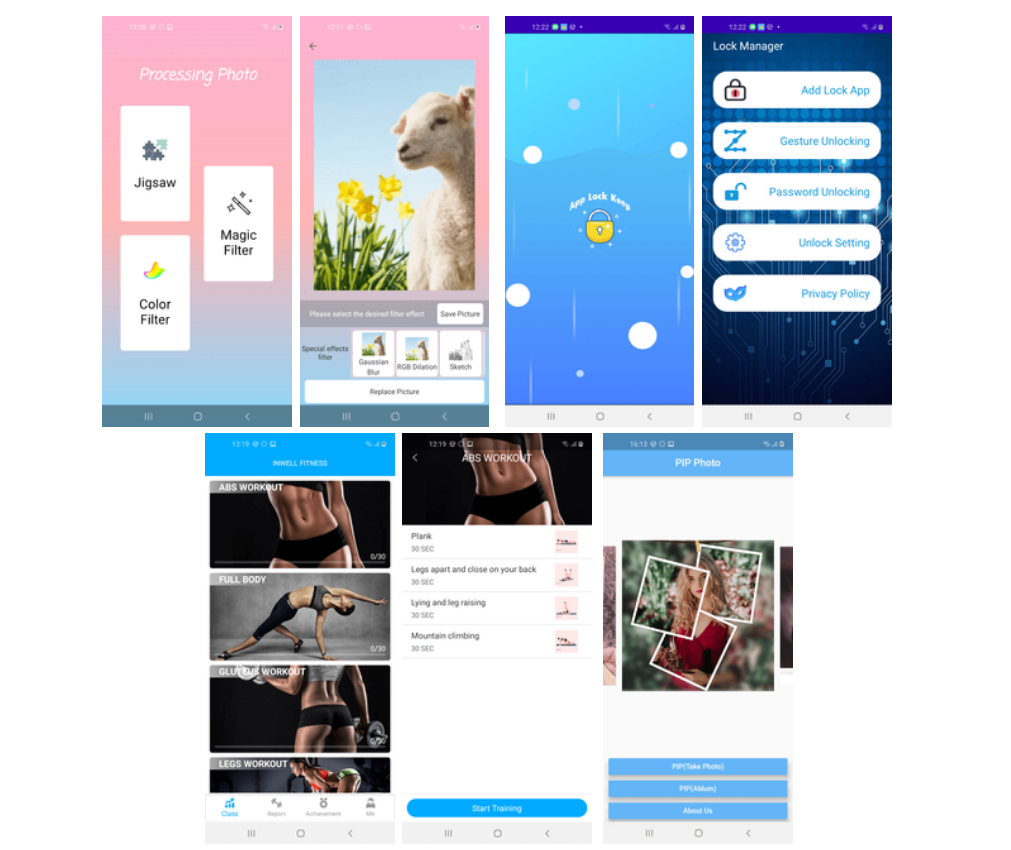

Трояны-стилеры распространялись под видом безобидных программ:

- фоторедактор Processing Photo,

- App Lock Keep от разработчика Sheralaw Rence,

- App Lock Manager от разработчика Implummet col,

- Lockit Master от разработчика Enali mchicolo,

- утилита для оптимизации работы Android-устройств Rubbish Cleaner от разработчика SNT.rbcl,

- Horoscope Daily от разработчика HscopeDaily momo,

- Horoscope Pi от разработчика Talleyr Shauna,

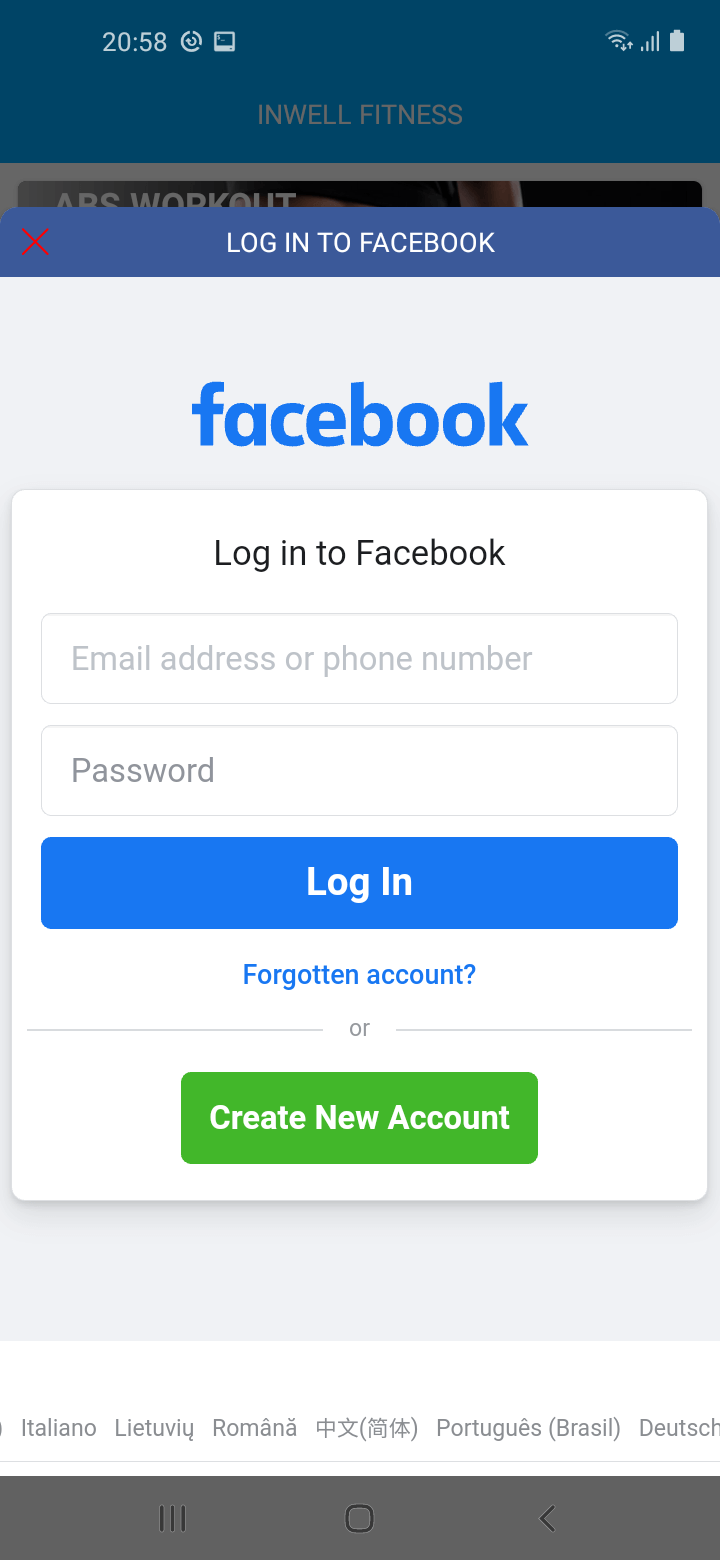

- фитнес-программа Inwell Fitness,

- редактор изображений PIP Photo, который распространял разработчик Lillians.

Все приложения были полностью работоспособными, что ослабляло бдительность потенциальных жертв. Для доступа ко всем функциям, а также якобы для отключения рекламы пользователям предлагалось войти в свою учетную запись Facebook. Реклама внутри некоторых приложений действительно присутствовала, и этот должно было побудить владельцев Android-устройств выполнить нужное злоумышленникам действие.

Примечательно, что форма входа в Facebook была настоящей. Для обмана жертв трояны применяли специальный механизм:

- Получив после запуска необходимые настройки с одного из управляющих серверов, они загружали легитимную страницу социальной сети (https://www.facebook.com/login.php) в WebView.

- В этот же самый WebView загружался полученный с сервера злоумышленников JavaScript, который непосредственно выполнял перехват вводимых данных авторизации.

- Этот JavaScript, при помощи методов, предоставленных через аннотацию JavascriptInterface, передавал украденные логин и пароль троянским приложениям, после чего те отправляли их на сервер злоумышленников.

- После того как жертва входила в свою учетную запись, трояны дополнительно похищали куки текущей сессии авторизации и отправляли их преступникам.

Атаки и уязвимости

Обнаружено ещё одно имя беспроводной сети, «убивающее» Wi-Fi в iPhone.

You can permanently disable any iOS device's WiFI by hosting a public WiFi named %secretclub%power

Resetting network settings is not guaranteed to restore functionality.#infosec #0day— Carl Schou (@vm_call) July 4, 2021

Оказалось, что Wi-Fi на iPhone (и других iOS-устройствах) также отказывает при подключении к сети с именем «%secretclub%power». После подключения к такой сети устройство больше не сможет использовать Wi-Fi и любые связанные с ним функции.

Seriously, I still don’t have WiFi pic.twitter.com/AaF9IQBvCp

— Carl Schou (@vm_call) July 4, 2021

Обнаруживший проблему исследователь предупреждает, что ему не помог ни сброс настроек, ни принудительная перезагрузка девайса. Он уже сообщил о проблеме Apple, однако до сих пор не получил от компании никакого ответа.