Антифишинг-дайджест № 230 с 9 по 15 июля 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

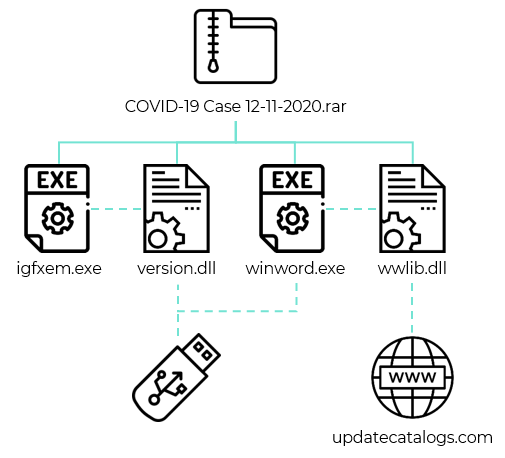

Схема кампании:

1. Жертва получает фишинговые письма со ссылкой на архив RAR в Dropbox.

2. Имена архивов могут быть различными. Среди них можно встретить и уже привычный COVID-брендинг и сообщения, адресованные органам государственной власти: COVID-19 Case 12-11-2020(MOTC).rar, DACU Projects.r01

3. Архив RAR маскируется под документ Word путем установки параметра «file_subpath» на имя файла с расширением .DOCX.

4. В архиве содержатся две вредоносных DLL-библиотеки и два легитимных исполняемых файла, которые при запуске загружают эти библиотеки:

5. После внедрения в систему малварь пытается распространиться на другие устройства в сети через съемные USB-носители. Если он находит такой носитель, то создает на нем скрытые директории и переносит туда все файлы с устройства жертвы, в том числе вредоносные.

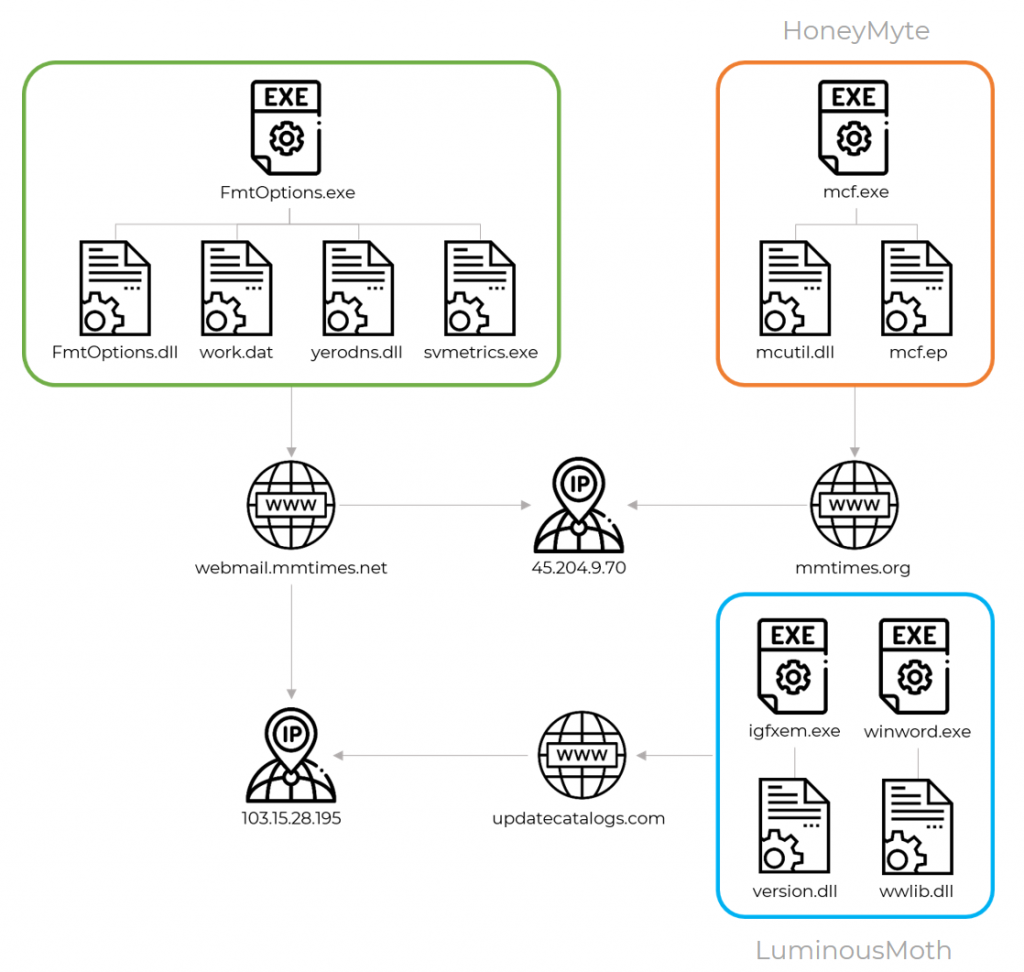

6. В арсенале LuminousMoth есть еще два инструмента, которые используются на следующем этапе атаки. Один представляет собой фальшивую версию Zoom, а другой похищает cookie из браузера Chrome.

7. После закрепления в системе вредонос продолжает передавать данные на свой управляющий сервер. В атаках, проводимых в Мьянме, эти серверы часто выдавали себя за известные новостные ресурсы.

Мобильная безопасность

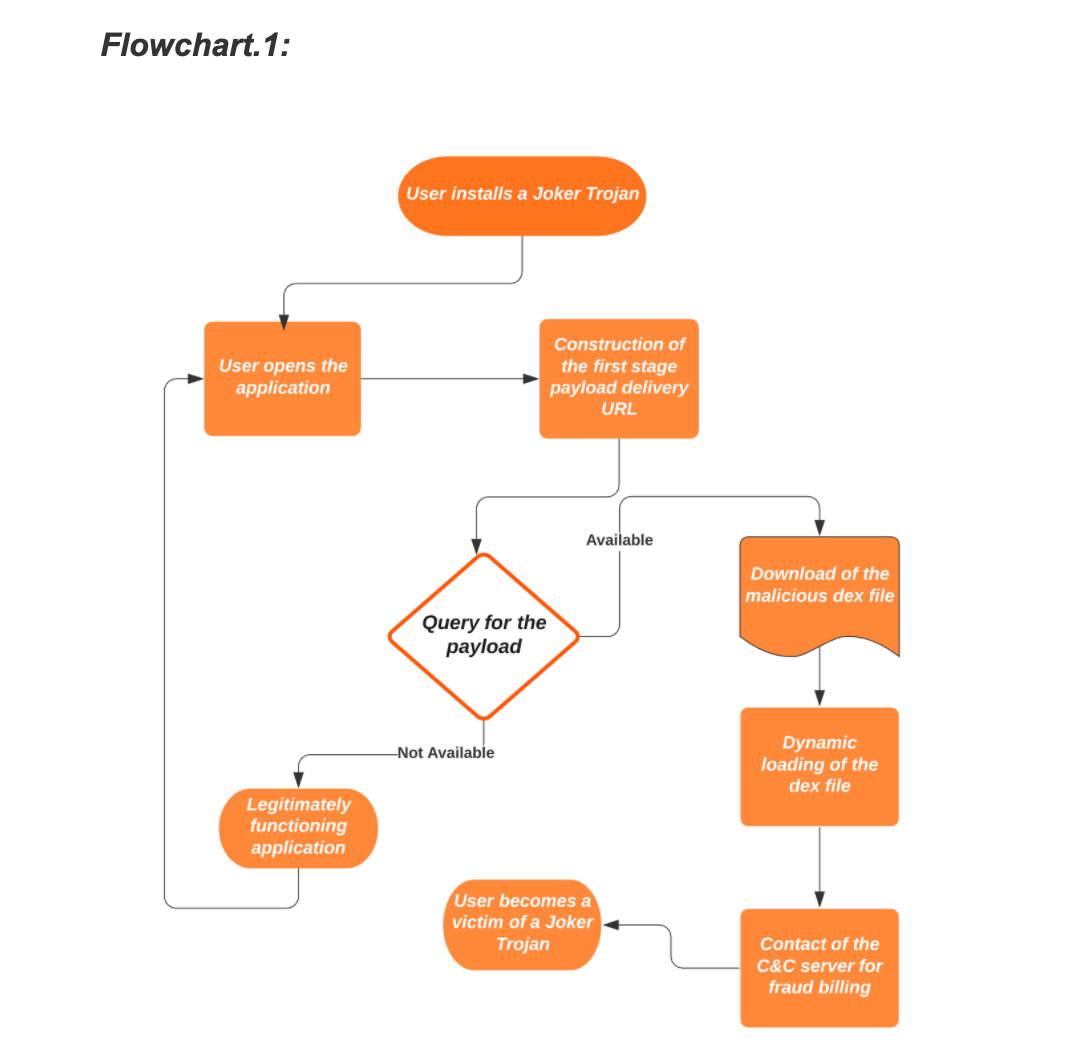

Joker маскируют под легитимные приложения вроде игр, мессенджеров, редакторов фото, программ-переводчиков и обоев для рабочего стола.

Попав в систему, он начинает незаметно для пользователя имитировать клики, перехватывать СМС-сообщения и подписывать жертву на платные сервисы. Такие мобильные вредоносы относятся к категории fleeceware.

Как правило, жертва не подозревает о наличии вредоносного приложения, пока не получит счёт на крупную сумму. Кроме того fleeceware может передавать своим операторам сообщения, контакты и сведения об устройстве.

Атаки и уязвимости

Обнаруженная проблема относится к классу уязвимостей удаленного выполнения кода и затрагивает программируемые логические контроллеры (ПЛК) Modicon, использующиеся на производственных предприятиях и электростанциях. С ее помощью злоумышленники могут осуществлять целый ряд различных атак, начиная от развертывания вымогательского ПО и заканчивая вмешательством в отправляемые промышленному оборудованию команды.

Атака требует доступа к Сети, что усложняет её проведение, но не делает ее невозможной даже для ПЛК, изолированных от других систем.

Инциденты

Скомпрометированная в ходе инцидента информация включала личные и финансовые данные: номера социального страхования, водительских удостоверений, паспортов, банковских счетов. Кроме того были раскрыты номера кредитных/дебетовых карт в сочетании с кодом безопасности, кодом доступа, паролем или PIN-кодом для учетной записи. Однако компания заявляет, что «по данным расследования информация о платежных картах клиентов не использовалась».

Виновником инцидента стала хакерская группировка DarkSide, известная по атаке на Colonial Pipeline. На сайте преступников сообщалось,, что в ходе атаки на Guess были похищены и зашифрованы более 200 Гб данных.

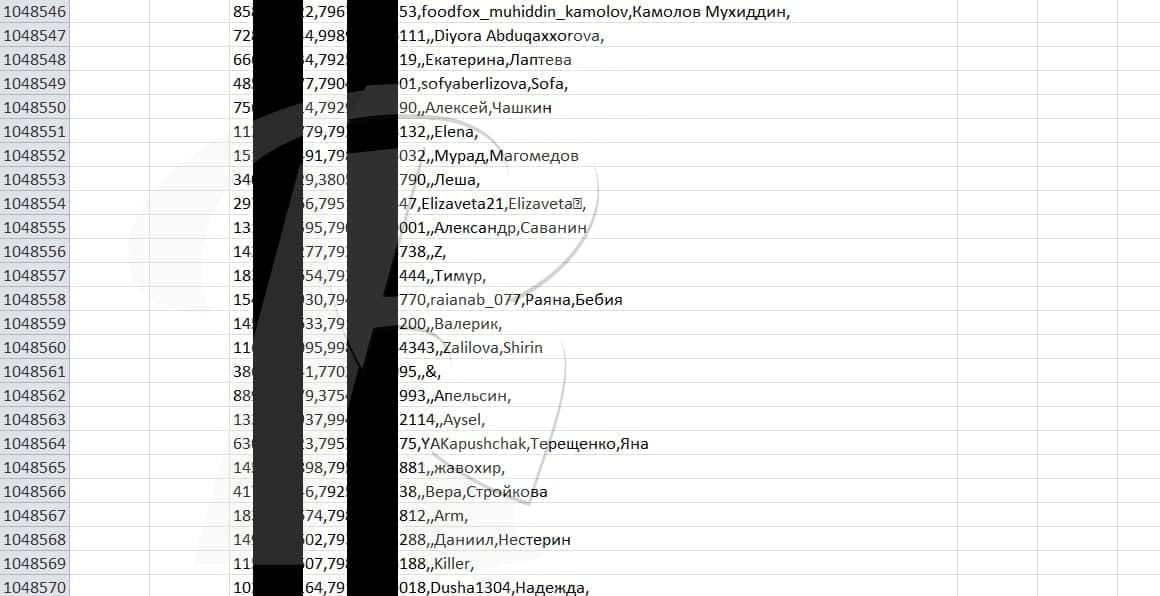

Однако канал «Утечки информации» сообщает, что эта информация не входит ни в одну из известных баз Telegram и, скорее всего, была собрана парсингом мессенджера.

База содержит 774 871 запись с данными российских, украинских, белорусских пользователей Telegram и уже распространяется на тематических форумах. Записи содержат персональный идентификатор, номер телефона, псевдоним, имя и фамилию, указанные в мессенджере.

Архив включают полные имена пользователей, адреса электронной почты, телефонные номера, сведения о дате рождения и поле, ссылки на учетные записи в социальных сетях и другие данные, которые пользователи публично указали в своих профилях LinkedIn. Хотя строго говоря, подобная информация не является конфиденциальной, злоумышленники могут использовать ее для быстрого поиска новых целей на основе предпочитаемых преступниками методов социальной инженерии.

Эксперты предполагают, что данные в архиве получены путём скрапинга — автоматического сбора информации с сайта социальной сети.

Несмотря на то, что четыре месяца LinkedIn уже трижды становилась жертвой подобных инцидентов, в компании считают, что никакой проблемы нет.

«Наши команды исследовали набор предполагаемых данных LinkedIn, которые были выставлены на продажу. Мы хотим прояснить, что это не хищение данных и не было раскрыто никаких личных данных участников LinkedIn» — заявили представители соцсети.

Источником компрометации стала компания Guidehouse, предоставляющая банкирам услуги по обслуживанию счетов для программы StockPlan Connect.

В мае 2021 года Guidehouse проинформировала Morgan Stanley, что c помощью уязвимости в Accellion FTA злоумышленники получили доступ к документам Morgan Stanley, содержащим личную информацию участников StockPlan Connect. Украденные файлы были зашифрованы, но злоумышленник «смог получить ключ дешифрования в ходе взлома Accellion FTA». Похищенные данные включали имена, адреса, даты рождения, номера социального страхования и названия компаний.

Атака напрямую затронула «весь спектр оказываемых в регионе услуг», полностью парализовав инфраструктуру района с населением более 170 тыс. человек. Остановлена выплата социальных пособий, прекращено финансирование молодёжных программ, не работают компании.

Об объёме и характере украденных данных, а также о том, кто стоит за нападением, не сообщается.

На сайте электронного правительства Казахстана (egov.kz) более пяти месяцев размещаются документы, зараженные вредоносным ПО Razy.

Злоумышленники часто распространяют Razy в рамках watering hole атаки. Такие атаки названы по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. Аналогичным образом злоумышленники размещают малварь на ресурсе, который посещают намеченные жертвы и ждут, пока те проглотят наживку.

Образцы семейства Razy, изученные специалистами, представляют собой обычный троян-загрузчик, который маскируется под офисные документы.

Основная активность Razy направлена на получение финансовой выгоды. Для этого вредонос ворует учетные данные из браузеров жертв и захватывает контроль над буфером обмена, чтобы подменять попадающие в него адресов криптовалютных кошельков.