Антифишинг-дайджест № 211 с 26 февраля по 4 марта 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании:

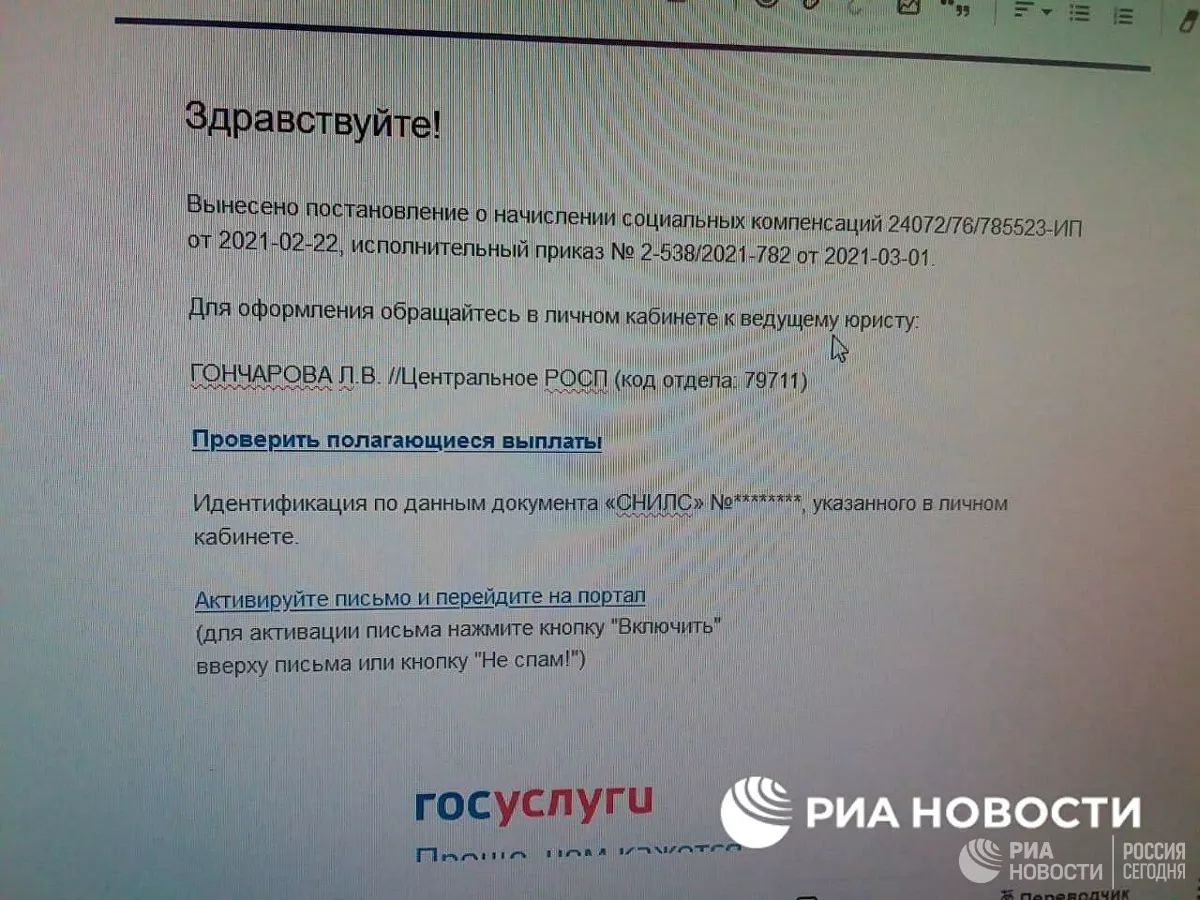

- Жертва получает письмо, оформленное в стиле портала «Госуслуги»: логотипы в начале и конце письма, похожий шрифт и гиперссылки голубого цвета. В тексте письма сообщалось, что адресату положены социальные компенсации.

- Для их оформления предлагалось перейти в личный кабинет и обратиться к ведущему юристу Гончаровой Л. В., а для идентификации — указать СНИЛС.

- После перехода по ссылке открывается окно, в котором пользователю предлагают указать данные банковской карты для «перевода денег».

- Введённая информация попадает в руки преступников. С помощью паспортных данных и номера СНИЛС они могут оформить на россиянина кредит, а учётные данные послужат для кражи аккаунта

Схема кампании:

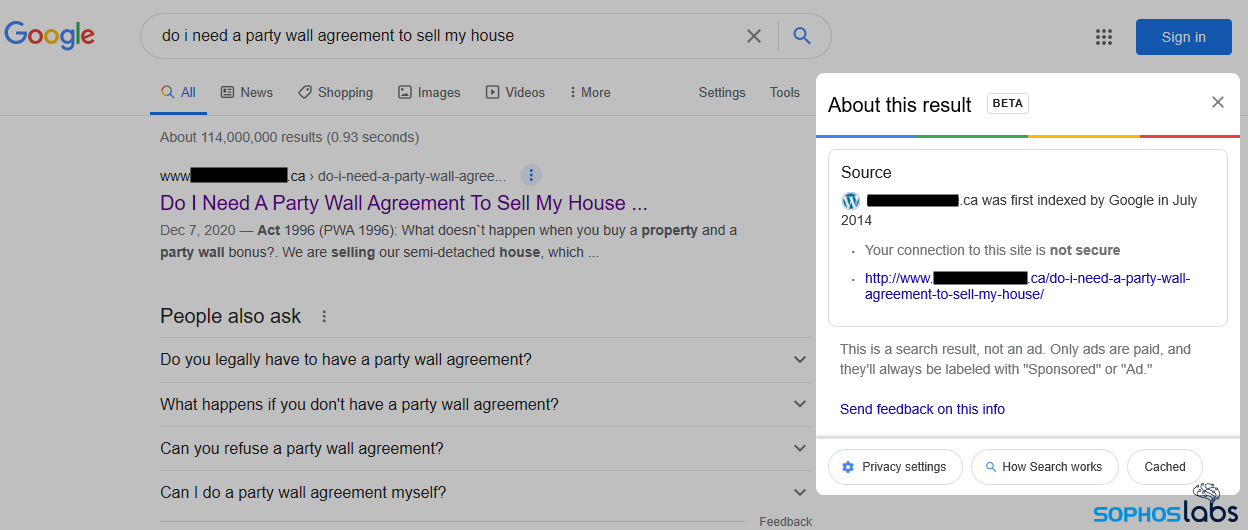

- Для проведения атаки «заражение SEO» злоумышленники взломали ряд легитимных сайтов и создали сеть примерно из 400 серверов.

- После взлома хакеры модифицируют сайты таким образом, чтобы реализовать нужные им тактики поисковой оптимизации для продвижения вредоносного ресурса наверх в поисковой выдаче.

3. Атакующие принимали во внимание геолокацию посетителей вредоносных сайтов, и если на ресурс попадал человек из страны, которая не интересовала преступников, код сайта «на ходу» заменялся на безвредный.

4. На вредоносном сайте размещалась ссылка, якобы опубликованная администратором.

5. При нажатии на такую ссылку посетитель получает ZIP-архив с файлом JavaScript, который запускает процесс заражения. Это единственный этап, на котором файл записывается на диск, все остальные операции выполняются в памяти, поэтому многие инструменты безопасности оказываются бесполезны.

6. Стандартная полезная нагрузка Gootloader — вымогатели Gootkit и REvil, однако встречаются и эпизоды с троянами Kronos и Cobalt Strike.

Мобильная безопасность

В Android-версии менеджера паролей LastPass обнаружено семь трекеров, собирающих различные данные.

![]()

Четыре из семи трекеров разработаны Google и предназначены для сбора аналитических данных и отправки отчетов об аварийном завершении работы. Остальные трекеры — от AppsFlyer, MixPanel и Segment. Последний собирает данные для маркетологов и предлагает «единое представление о клиенте», профилируя пользователей и связывая их действия на разных платформах, предположительно для персонализированной рекламы.

По словам экспертов, даже разработчики приложений не могут в точности знать, какие данные собирают трекеры и передают третьим сторонам. Поэтому интеграция проприетарного кода может представлять угрозу безопасности, что критически важно для менеджеров паролей.

Атаки и уязвимости

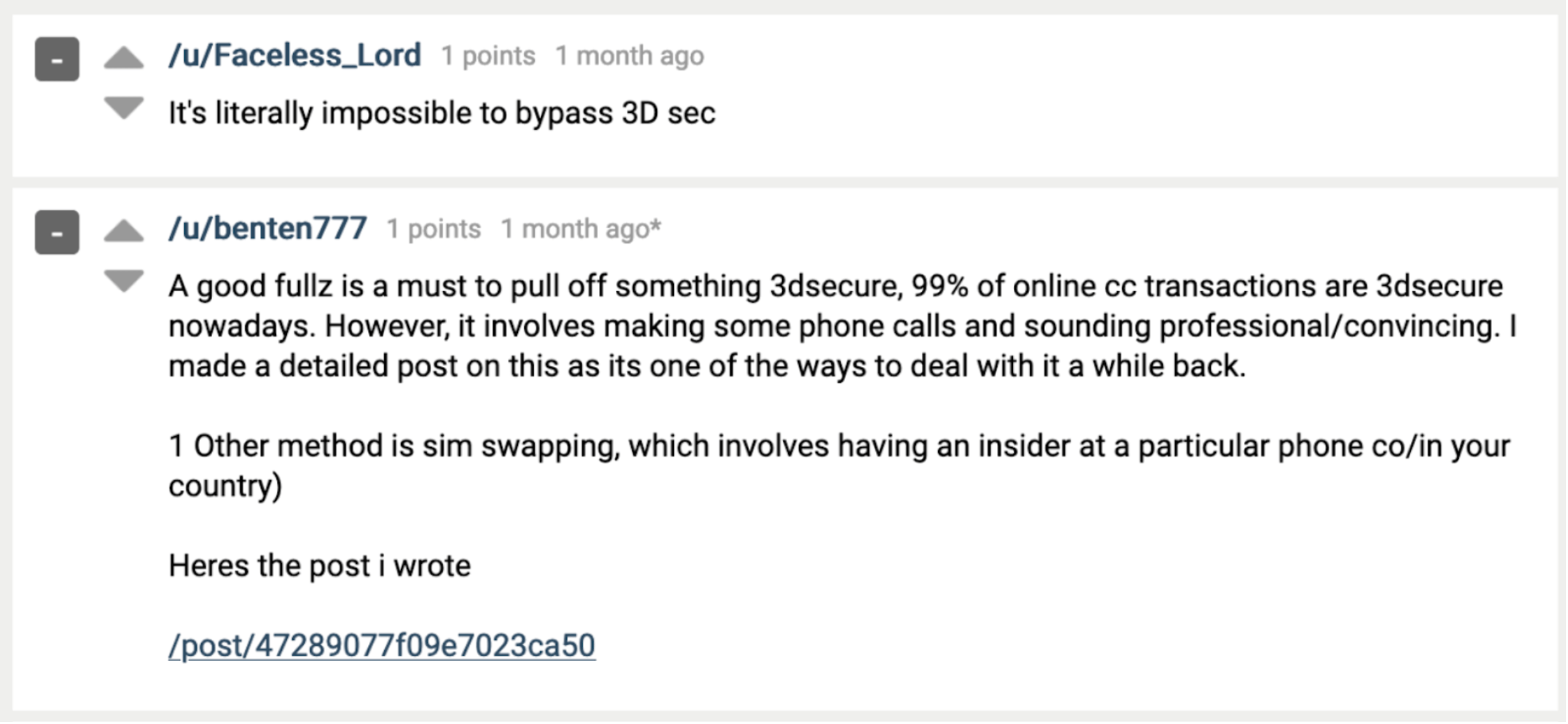

Киберпреступники научились обходить протокол 3D Secure (3DS), который обеспечивает дополнительную защиту банковских карт от несанкционированных платежей.

Смысл 3DS состоит в том, что при попытке расплатиться картой её владелец получает на привязанный к карте номер телефона специальный код подтверждения. Платёж проводится лишь после того, как этот код будет введён.

Более новая версия 3DS 2 позволяет подтверждать покупки с помощью установленных на мобильном устройстве банковских приложений. В этом случае пользователь может задействовать биометрическую аутентификацию: сканирование отпечатка пальца или лица.

Схема обхода 3DS предполагает, что злоумышленники с помощью социальной инженерии и фишинговых атак заставляют пользователя выдать код подтверждения транзакции.

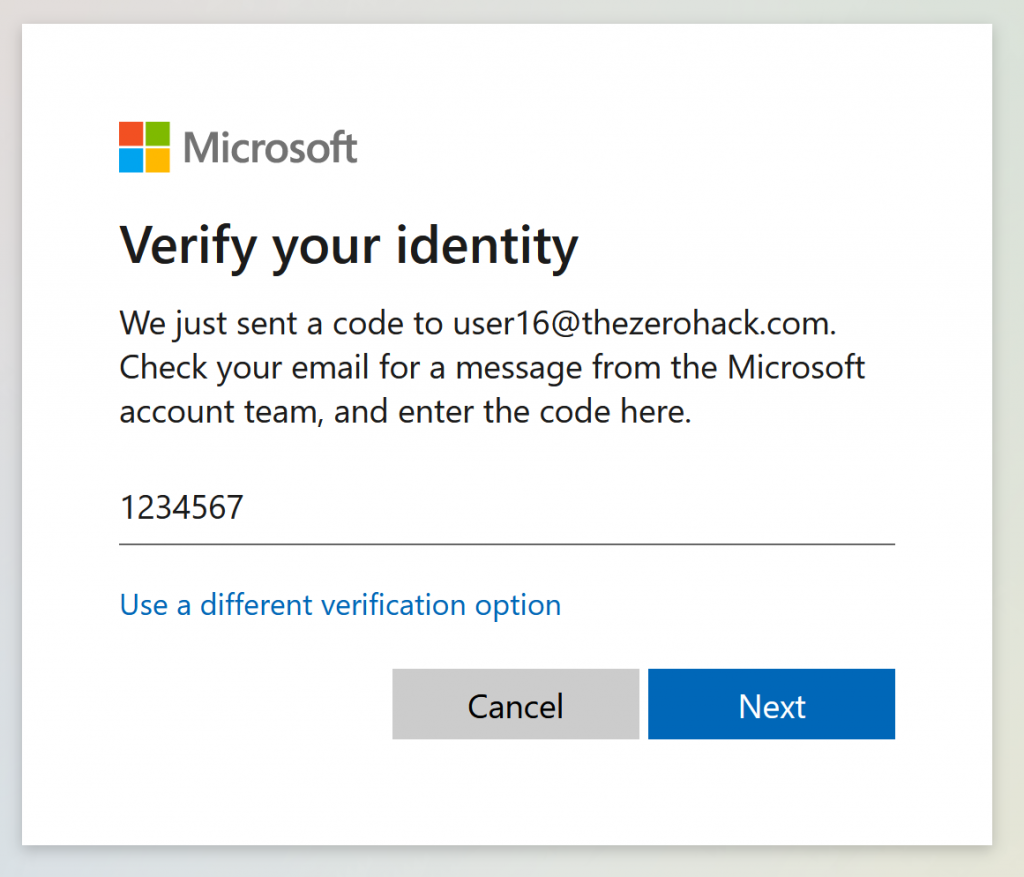

Исследователь сумел взломать функцию шифрования, используемую для маскировки кода безопасности и отправить множество одновременных запросов. Атака работает только в случаях, когда учетная запись не защищена двухфакторной аутентификацией, ее можно расширить, чтобы преодолеть два уровня защиты и в итоге изменить пароль жертвы. На практике реализовать такую атаку практически невозможно, поскольку для её проведения нужны огромные вычислительные ресурсы.

Инциденты

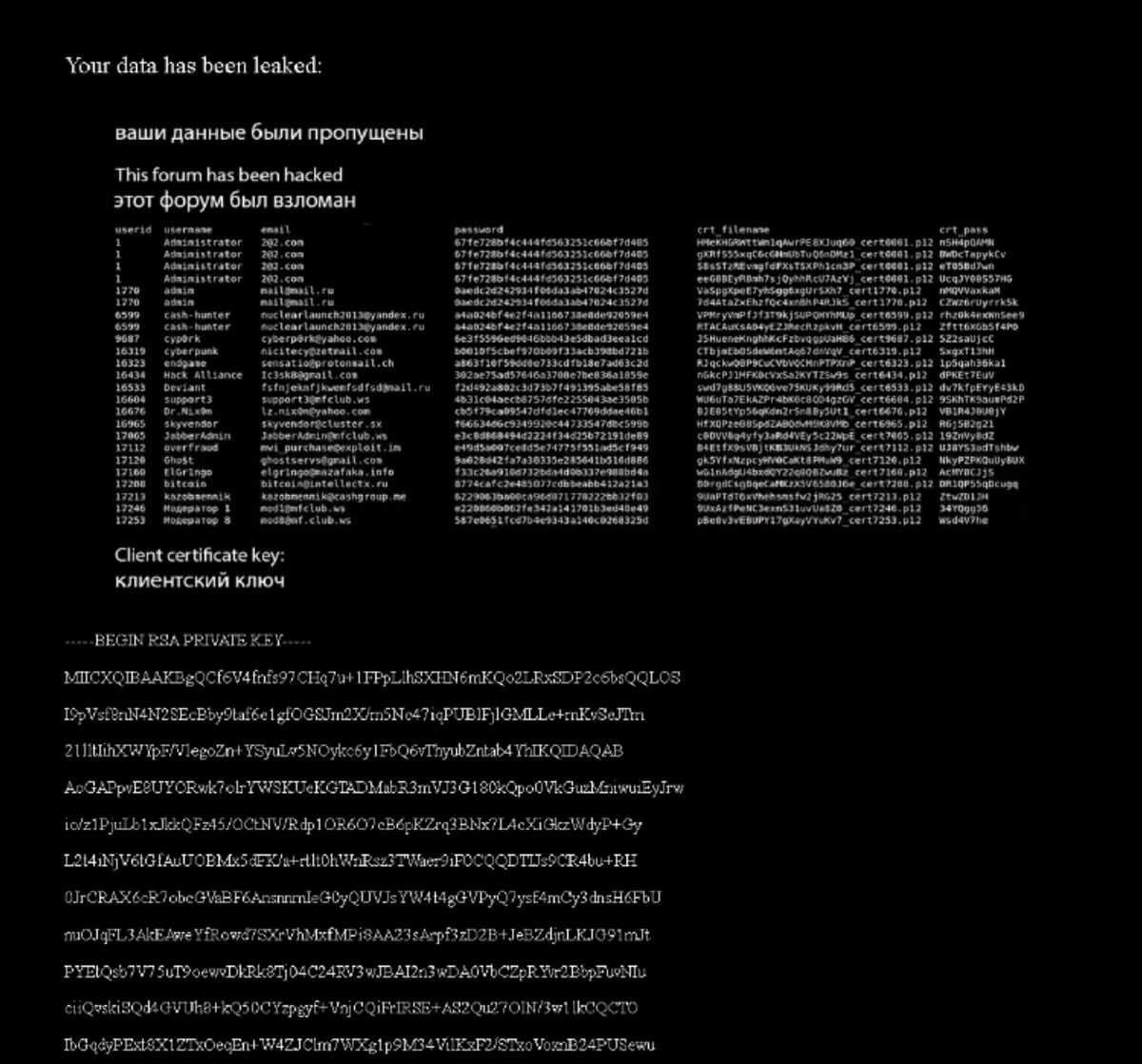

В руки атакующих попали идентификаторы и имена пользователей, адреса их электронной почты, ссылки на аккаунты в мессенджерах Skype, MSN и Aim, а также хешированные и обфусцированные пароли.

Примечательна реакция пользователей на известие об утечке: часть пользователей заявила, что будут искать другую площадку вместо Maza, другие же сообщили, что скомпрометированная база данных на сегодняшний день «старая и неактуальная».

Поставщик средств обеспечения облачной безопасности Qualys стал жертвой вымогателя Clop.

Киберпреступники воспользовались уязвимостью нулевого дня в сервере Accellion FTA для кражи конфиденциальных данных, а в качестве подтверждения взлома опубликовали документы, содержащие информацию о клиентах Qualys, включая заказы на покупку, счета-фактуры, налоговые документы и отчеты о сканировании.

Компания отключила скомпрометированные серверы Accellion FTA и переключилась на альтернативные приложения для передачи файлов, связанных с поддержкой.

На киберфорумах выставлена на продажу база с данными 21 млн пользователей бесплатных VPN-приложений для Android, популярных в России. В базе — адреса электронной почты, пароли и логины клиентов разных сервисов, а также сведения об их мобильных устройствах, странах и оплате премиум-аккаунтов.

Среди попавших в утечку VPN-сервисов — GeckoVPN, SuperVPN и ChatVPN. База датируется 24 февраля 2021.

Информация из базы может использоваться для фишинга и атак типа man-in-the-middle. Все это может поставить под угрозу конфиденциальные данные, в том числе пароли и данные банковских карт.

Значительная часть ущерба была связана с услугами неотложной помощи и состояла в основном из потерянной операционной прибыли в результате вызванного инцидентом снижения активности пациентов, а также увеличения резервов из прибыли, связанных с задержками в выставлении счетов. Также из-за кибератаки UHS пришлось оплачивать расходы на рабочую силу и профессиональные услуги, а также понести другие операционные расходы.

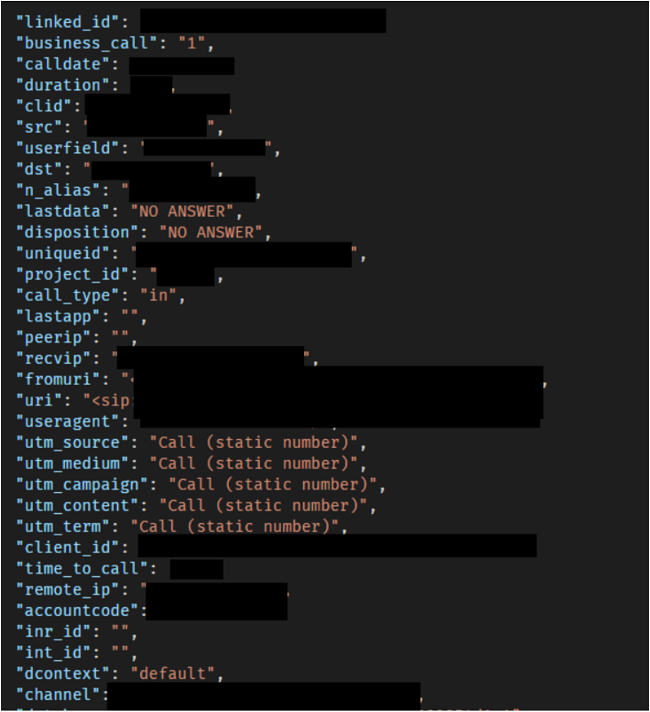

База содержала более 800 ГБ пользовательских данных, среди которых около 67 тыс. записей клиентов Ringostat, 13 млн телефонных номеров и сотни миллионов журналов вызовов и метаданных. Всего в общем доступе оказалось около 2 млрд записей.

Метаданные включали такую информацию, как, например, номер телефона исходящих и входящих вызовов, временные отметки звонков, IP-адрес получателя звонка, продолжительность звонка (как общая, так и оплачиваемая), название оператора GSM и компания-клиент, получившая звонок.

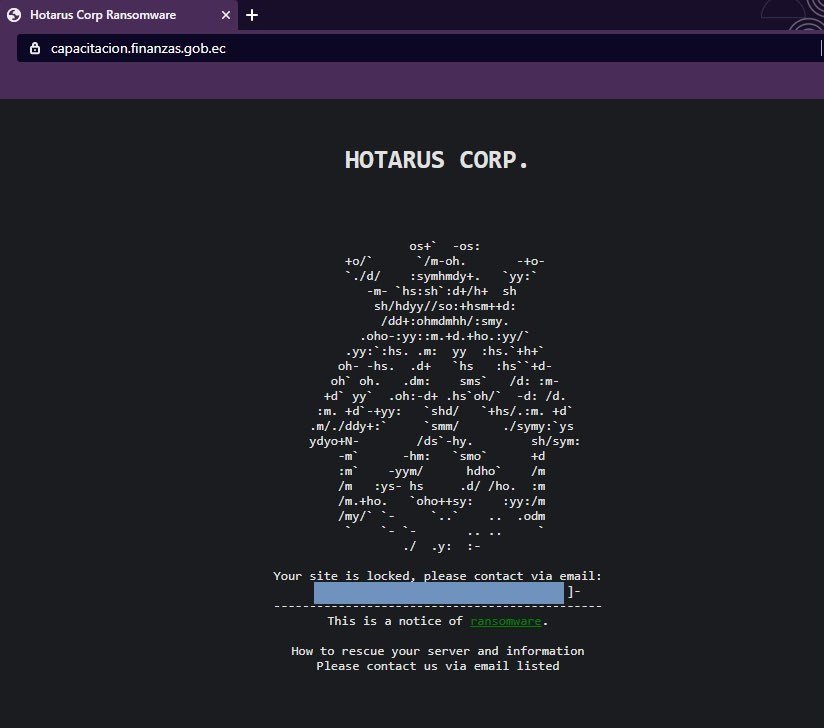

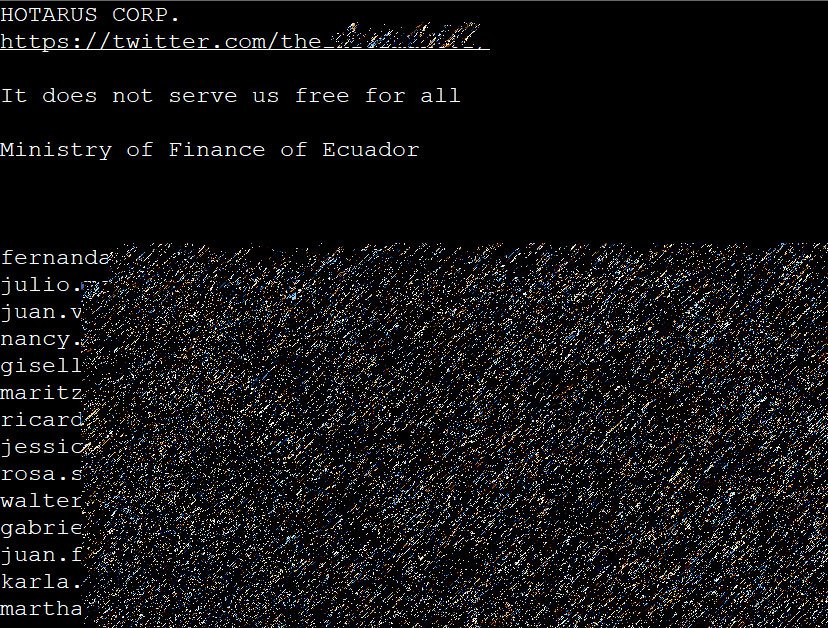

Для шифрования файлов злоумышленники использовали вымогательское ПО Ronggolawe. Вскоре после атаки злоумышленники опубликовали на хакерском форуме текстовый файл, содержащий 6632 комбинаций логинов и хешей паролей.

По заявлению группировки им удалось похитить «секретную министерскую информацию, электронные письма, информацию о сотрудниках и контракты».

Банк подтвердил факт атаки в официальном заявлении, но уточнил, что был взломан маркетинговый партнер, а не внутренние системы банка. Злоумышленники использовали взломанную платформу для рассылки фишинговых писем, пытаясь украсть конфиденциальную информацию для выполнения «незаконных транзакций».

Хакеры опровергли заявление банка и сообщили, что через маркетингового партнёра сумели проникнуть во внутренние системы банка и похитить «31 636 026 записей о клиентах и 58 456 конфиденциальных системных записей», включая информацию о номерах кредитных карт.

Приглашаем на бесплатный вебинар Антифишинга «Цифровые атаки на сотрудников. Кейсы и статистика. Антифишинг как системное решение проблемы»

Дата и время: четверг, 11 марта, 15.00 МСК

Будут рассмотрены следующие вопросы:

- Фишинг и другие цифровые атаки на людей. Что важного было в 2020 и что принес 2021 год. Кейсы и самые опасные примеры для компаний.

- Статистика безопасного поведения сотрудников. Какие факторы влияют на успех атаки. Обзор на основе статистики 100 тысяч имитированных атак.

- Что помогает защитить компанию. Мифы и реальность. Статистика по 20 тысячам сотрудников.

- Антифишинг как системное решение по защищенности компаний. Ключевые функции новой версии 2.4.3, которые помогут превратить сотрудников в сильное звено.

Докладчик: Сергей Волдохин, директор компании Антифишинг.