Антифишинг-дайджест № 206 с 22 по 28 января 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

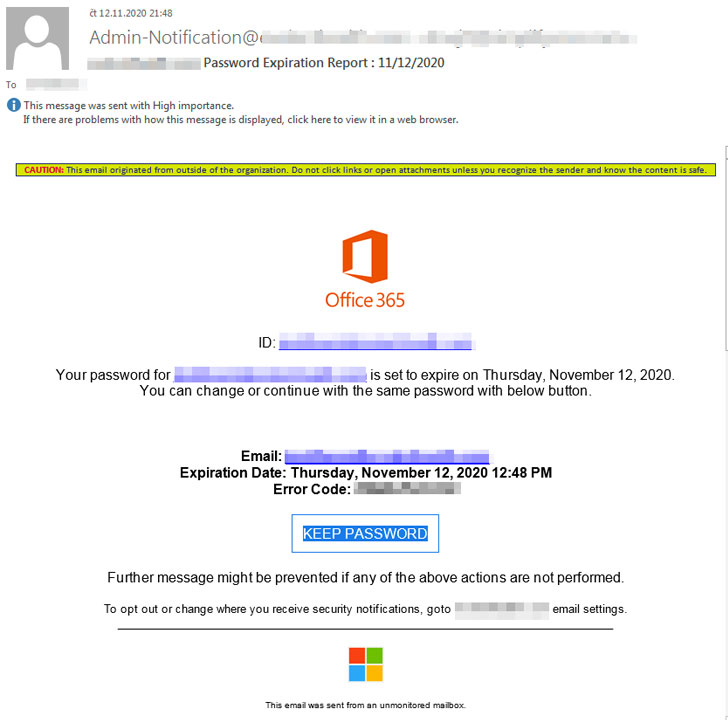

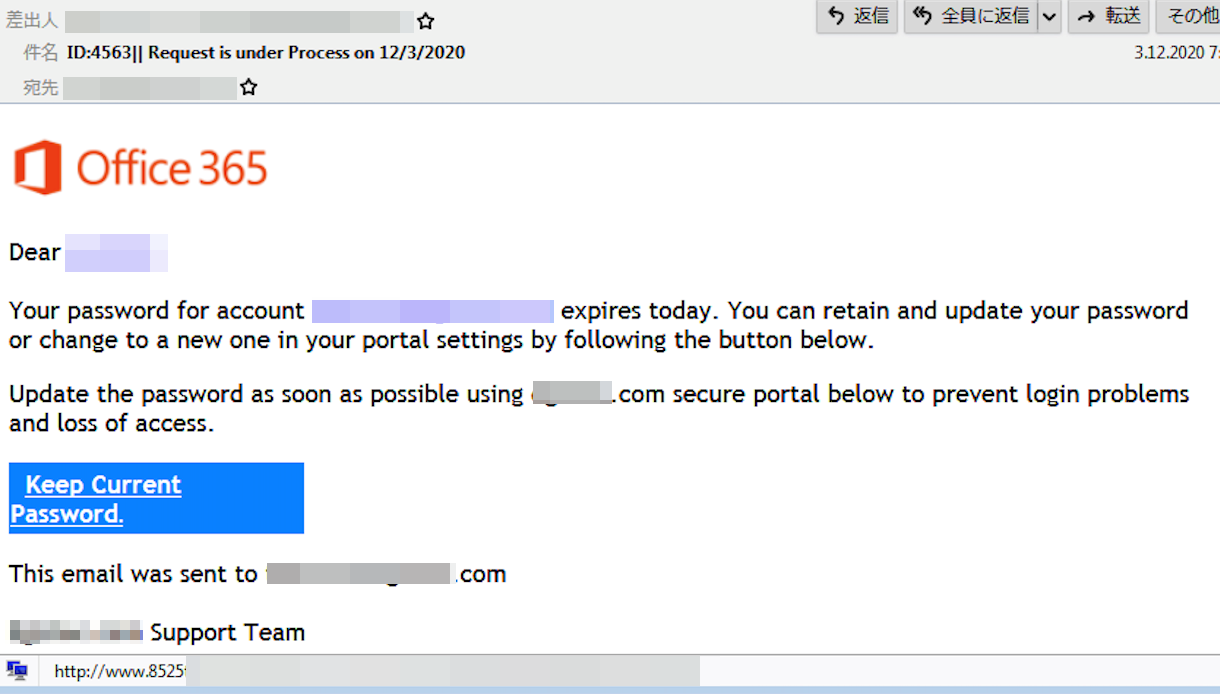

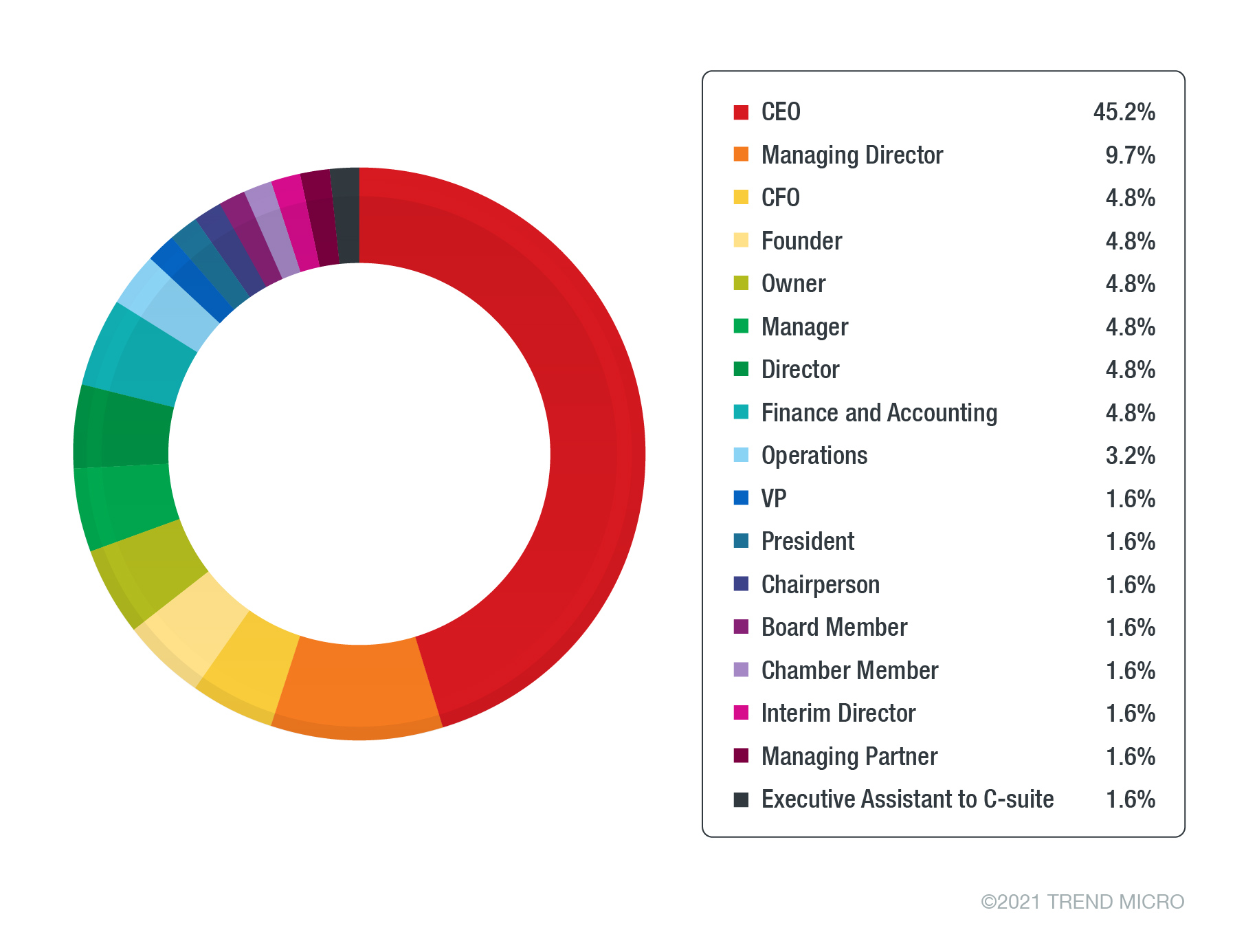

Обнаружена масштабная фишинговая кампания, нацеленная на высшее руководство крупных компаний разных стран.

Схема кампании:

- Потенциальная жертва получает персонализированное уведомление об истечении срока действия пароля Office 365 и необходимости изменить пароль

- Если адресат не хочет менять пароль, ему предлагается нажать ссылку в письме, которая приводит пользователя на фишинговую страницу.

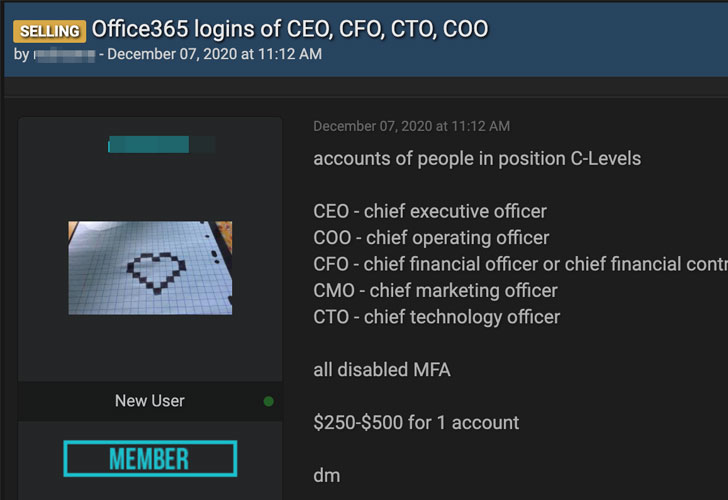

- Введённый на фишинговой странице пароль отправляется злоумышленникам, которые продают собранные логины и пароли на киберпреступных форумах:

Инфраструктура мошенников включала более 300 уникальных скомпрометированных URL-адресов и 70 адресов электронной почты, восемь взломанных сайтов и 40 мошеннических шаблонов электронных писем.

Обнаружена масштабная мошенническая кампания, направленная на владельцев крупных Telegram-каналов.

Схема действий мошенников:

- Владельцу канала приходит предложение разместить в канале рекламу образовательной платформы GeekBrains по привлекательной цене.

- Для ознакомления владелец канала получает архив, содержащий вредоносную программу.

- Если жертва запустит приложение, мошенники получат доступ к каналу.

После этого действия мошенников могут быть направлены на перепродажу канала, шантаж доверчивого владельца или размещение в канале ссылок на фишинговые и вредоносные ресурсы.

Мобильная безопасность

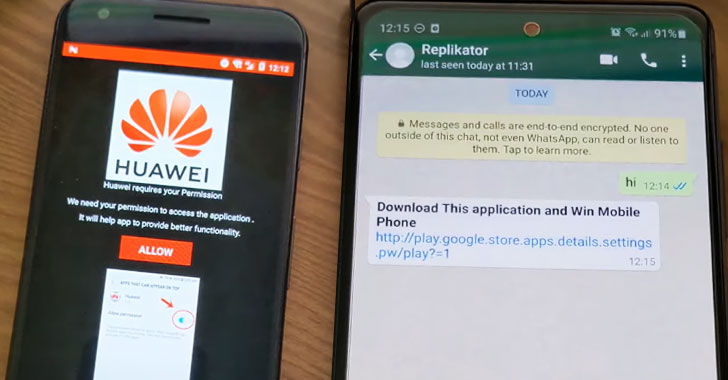

Обнаружена вредоносная программа для Android, которая распространяется через автоответы WhatsApp.

Опция Quick Reply в WhatsApp позволяет автоматически отправлять типовые ответы на входящие сообщения. После заражения автоответ содержит ссылку на вредоносное приложение для смартфонов Huawei, загруженное на сайт, имитирующий Google Play.

При установке вредонос запрашивает разрешения на доступ к уведомлениям, на работу в фоновом режиме и на вывод своего окна поверх окон других приложений.

По данным экспертов вредонос используется для показа рекламы и мошенничества с подпиской на платные услуги.

Атаки и уязвимости

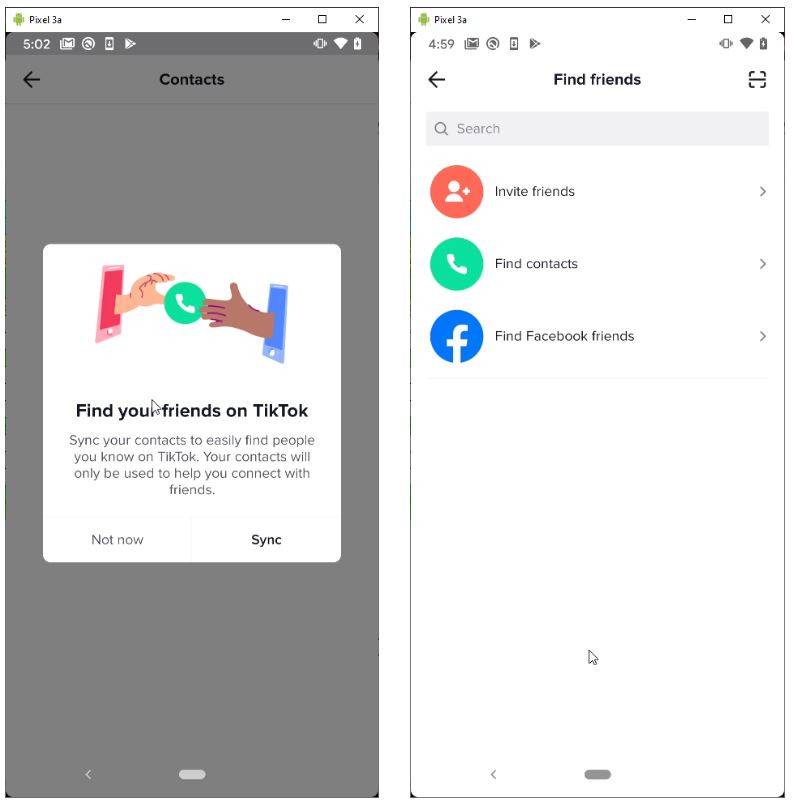

В приложении TikTok обнаружена уязвимость, открывавшая полный доступ к профилю пользователя.

Источником проблем стала функция «Найти друзей», основанной на синхронизации контактов. В связи с этим ошибка работала лишь у тех пользователей, которые привязали к учётной записи номер телефона или вошли в систему с помощью номера телефона.

Схема эксплуатации уязвимости:

- Подготовить список устройств (идентификаторов устройств) для запросов к серверам TikTok.

- Создать список токенов сеанса, которые будут использоваться для запросов к серверам TikTok: одни и те же файлы cookie использовались для входа в систему в течение нескольких недель.

- Обойти механизм подписи HTTP-сообщений в TikTok, тем самым автоматизировав процесс загрузки и синхронизации контактов в любом масштабе.

- Объединить все вышеописанное в цепочку, изменяя HTTP-запросы, и обходя электронную подпись.

- Использовать различные токены сеанса и идентификаторы устройств, чтобы обмануть защитные механизмы TikTok и поставить сбор данных на поток.

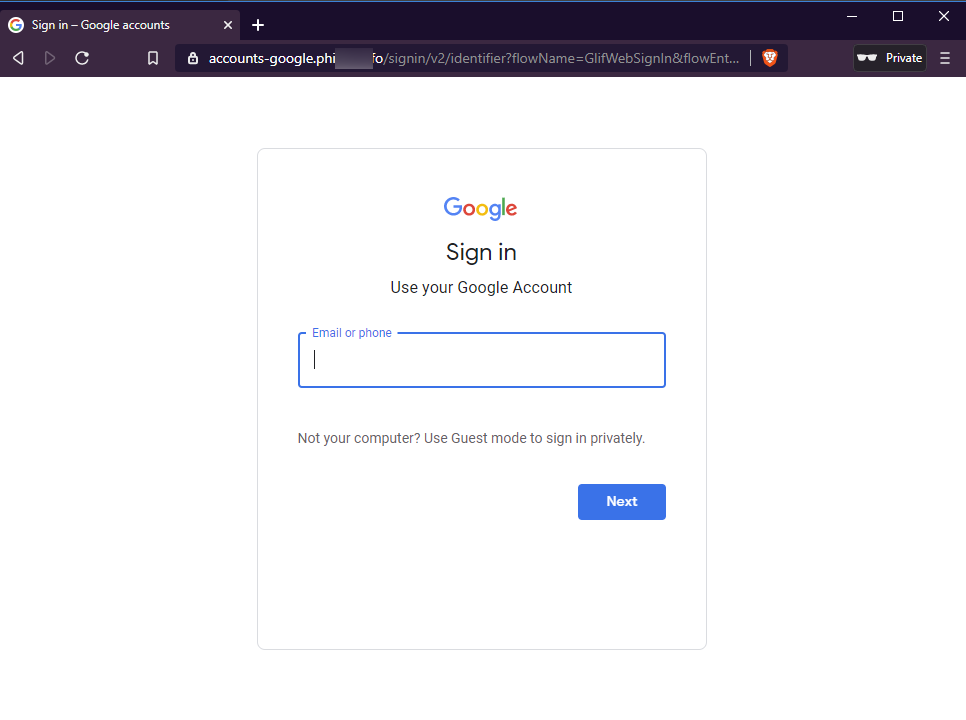

Проблема кроется в преобразовании URL, которое производит сервис. Если такой URL разместить в чат Google Meet, он конвертируется в специальную ссылку, которая для удобства просмотра будет обрезана.

https://meet.google.com/linkredirect?dest=https://accounts-google.phishy.info/При переходе по такой ссылке она перенаправит пользователя на адрес accounts-google.phishy[.]info. Проблема в том, что, как правило, пользователи смотрят только на начало URL, чтобы убедиться в его легитимности. Но поскольку все ссылки начинаются с meet.google.com, никто не усомнится в их безопасности. Особенно если ссылка настолько длинная, что её окончания не видно.

https://meet.google.com/linkredirect?token=ui2Mk5fz3dzi8zg5oz7K5AkGg3SDDmN2&id=bFSV0DH_IONRBSlW7hSH_nW_PRCYbku3AyNtTq7tJ88&dest=https://accounts-google.phishy.info/Далее легко можно создать фишинговую страницу, которая будет похищать учётные данные пользователя, имитируя страницу логина Google:

Инциденты

В список жертв компрометации SolarWinds попали компании Mimecast, Palo Alto Networks, Qualys и Fidelis Cybersecurity.

- В январе 2021 года Mimecast сообщала, что в распоряжении неизвестного хакера оказался один из ее цифровых сертификатов. Злоумышленник злоупотребил им, чтобы получить доступ к некоторым учетным записям Microsoft 365 клиентов. Компрометация сертификата произошла из-за того, что Mimecast использовала зараженную версию ПО Orion, разработанного SolarWinds.

- В компании Palo Alto Networks произошло сразу два инцидента, связанных с программным обеспечением SolarWinds. По заявлению компании, SOC немедленно изолировал заражённый сервер, провёл расследование и выдал заключение о безопасности инфраструктуры.

- Компания Qualys попала в список потенциальных жертв из-за того, что среди 23 доменов, которые взломщики SolarWinds использовали для развертывания пейлоадов в сетях жертв, обнаружились два домена на corp.qualys.com, что говорит о том, что гигант ИБ-аудита, компания Qualys тоже мог стать жертвой злоумышленников. Однако специалисты Qualys заявили, что инженеры компании установили зараженную версию Orion в лабораторной среде, изолированной от основной сети, исключительно с целью проведения тестов, поэтому компания не была скомпрометирована.

- Еще одной крупной жертвой взлома SolarWinds стала компания Fidelis Cybersecurity. О компрометации. О компрометации в блоге компании сообщил ее глава Крис Кубич (Chris Kubic), пояснив, что в мае 2020 года Fidelis Cybersecurity установила зараженную версию Orion для проведения экспертной оценки.

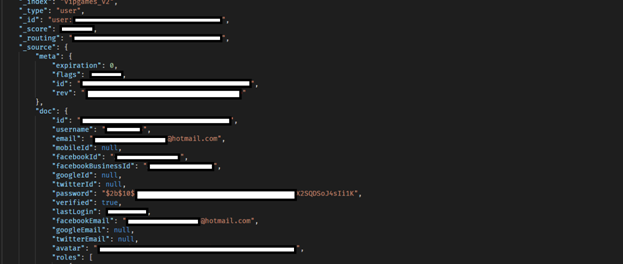

База содержала 23 млн записей с информацией об учётных записях игроков и их действиях: имена и электронная почта, тип устройства, IP-адрес, хеш пароля, аккаунты в соцсетях, сведения о внутриигровых транзакций, размеры ставок и причины, блокировки для мошенников.

Киберпреступники могут использовать данные из утечки, для организации вымогательских или фишинговых кампаний.

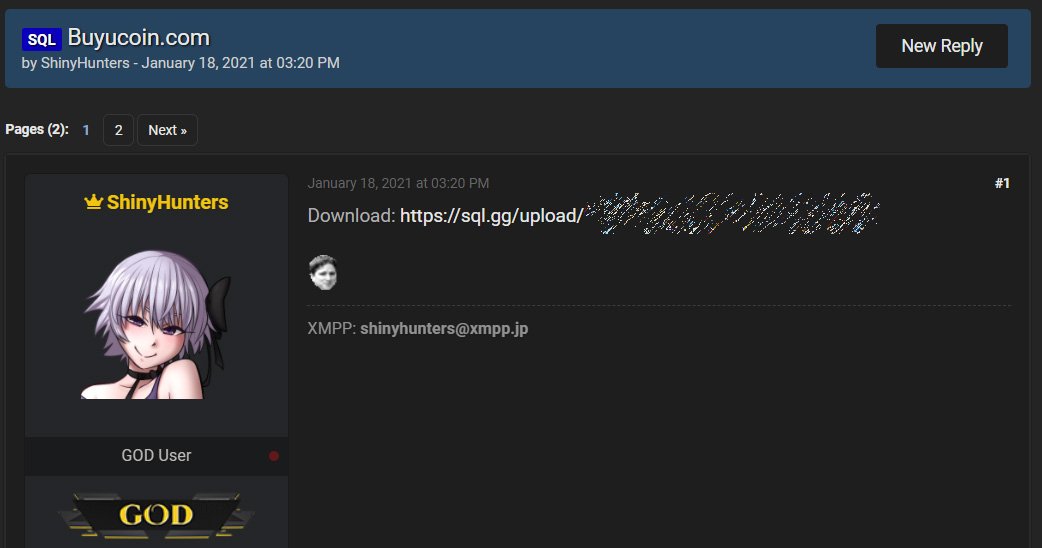

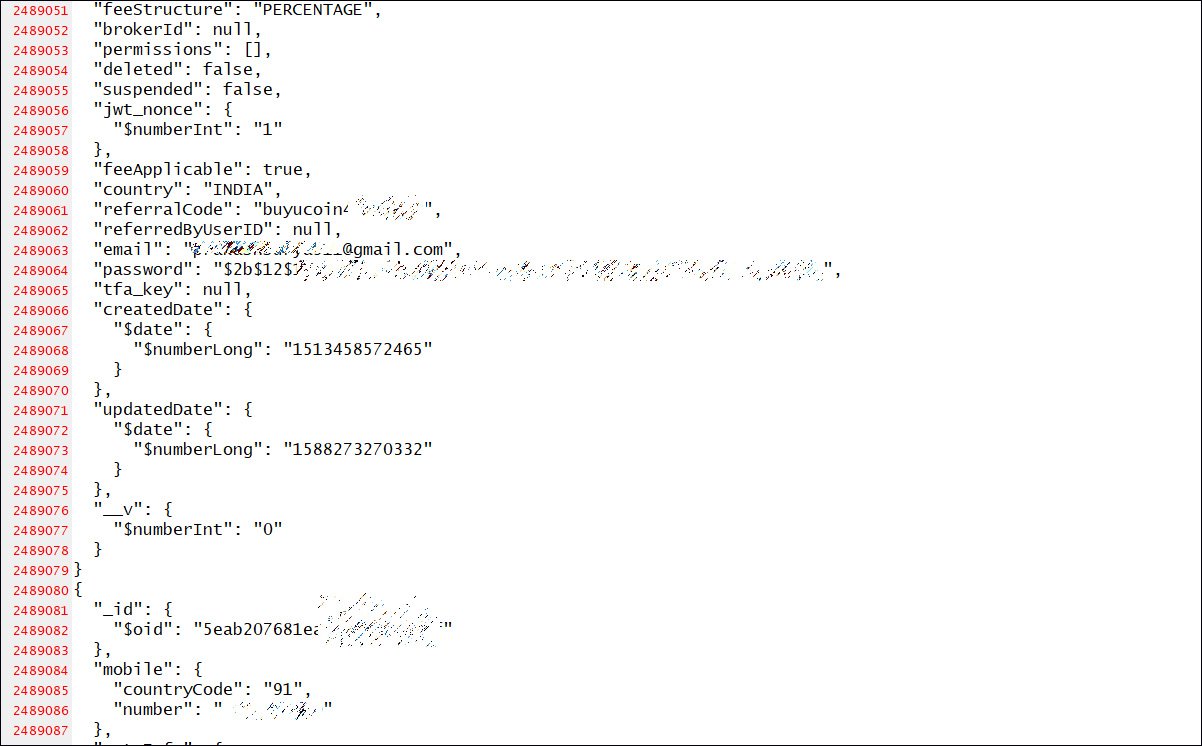

В открытый доступ попали данные пользователей индийской криптовалютной биржи BuyUcoin.

Утечка содержит три дампа баз MongoDB, похищенных у биржи. Всего в утечке присутствуют данных 161 тысячи пользователей, включающие в себя

- банковские счета,

- адреса электронной почты,

- хеши паролей,

- номера мобильных телефонов,

- страна проживания,

- токены Google, если пользователь зарегистрировался через учётную запись на gmail.

Представители BuyUcoin заявляют, что компания расследует утечку, и пользователям не о чем волноваться:

«Каждый пользователь BuyUcoin с активным портфелем имеет торговые счета с трехфакторной аутентификацией. Все активы наших пользователей находятся в безопасности, в защищенной и зашифрованной среде. 95% средств пользователей хранятся в холодном хранилище, недоступном для любого взлома».

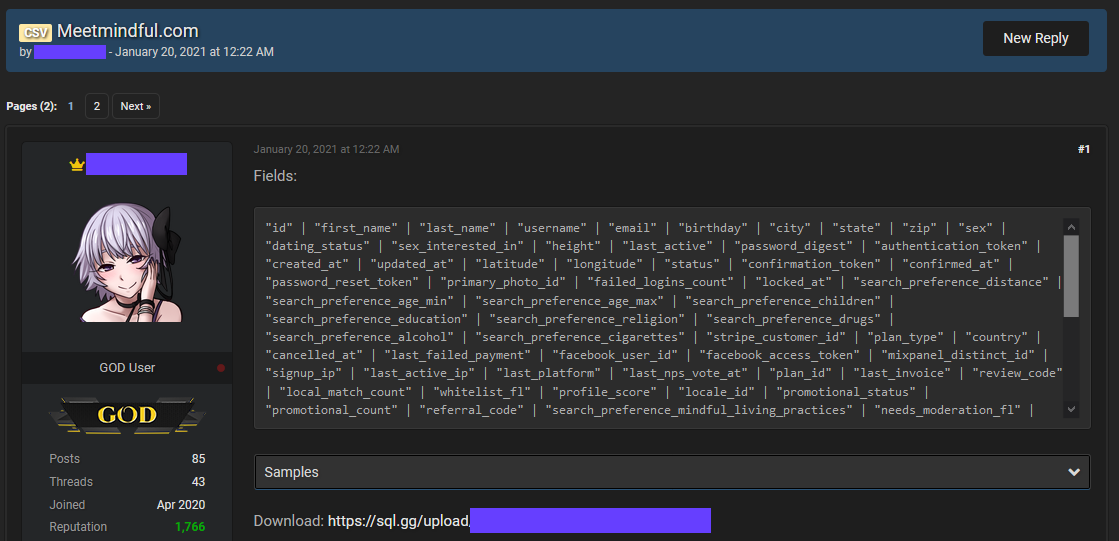

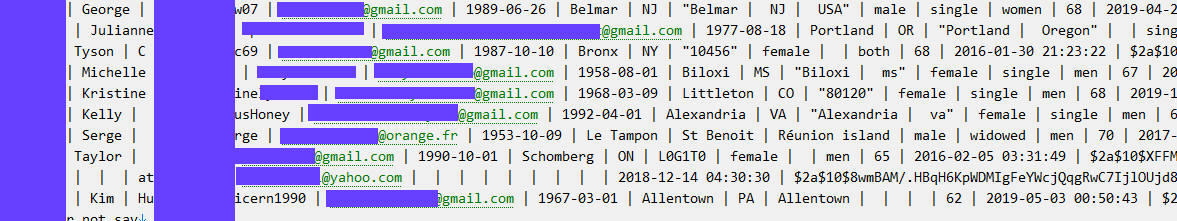

Ещё одной жертвы утечки стал американский сайт знакомств MeetMindful.

В опубликованной на хакерском форуме базе размером 1,2 Гб содержится 2,28 млн записей, включающих:

- настоящие имена;

- адреса электронной почты;

- сведения о городе, штате и почтовом индексе;

- информацию о физических данных;

- предпочтения на свиданиях;

- семейный статус;

- даты рождения;

- IP-адреса;

- хешированные пароли от аккаунтов;

- ID пользователей Facebook;

- токены аутентификации Facebook.

Несмотря на то, что хакерам не удалось похитить личную переписку пользователей, инцидент опасен тем, что по профилям MeetMindful можно легко вычислить реальных людей. Это превращает их в потенциальную цель для вымогателей, фишеров и шантажистов.

Продукты, уязвимости в которых использовались для атаки:

- NetExtender VPN-клиент версий 10.x (вышел в 2020 году), используется для подключения к SMA 100 и файрволам SonicWall;

- Secure Mobile Access (SMA) версии 10.x, на которой работают SMA 200, SMA 210, SMA 400, SMA 410 и SMA 500v.

Представители компании не сообщают никаких подробностей ни об атаке, ни о найденных уязвимостях, но призывает своих клиентов включить двухфакторную аутентификацию для учетных записей администраторов, использовать брандмауэры и ограничить круг лиц, которые могут взаимодействовать с устройствами SMA.

Злоумышленники похитили сведения о финансовых результатах корпорации Intel за 2020 год.

Украденные данные являются частью ещё не опубликованного Intel отчёта о своих доходах. Производитель процессоров планировал направить эти сведения в Комиссию по ценным бумагам и биржам США.

Из-за инцидента руководство Intel было вынуждено опубликовать сведения о доходах раньше запланированного срока, чтобы предотвратить недобросовестное использование украденных сведений для получения преимущества на рынке.

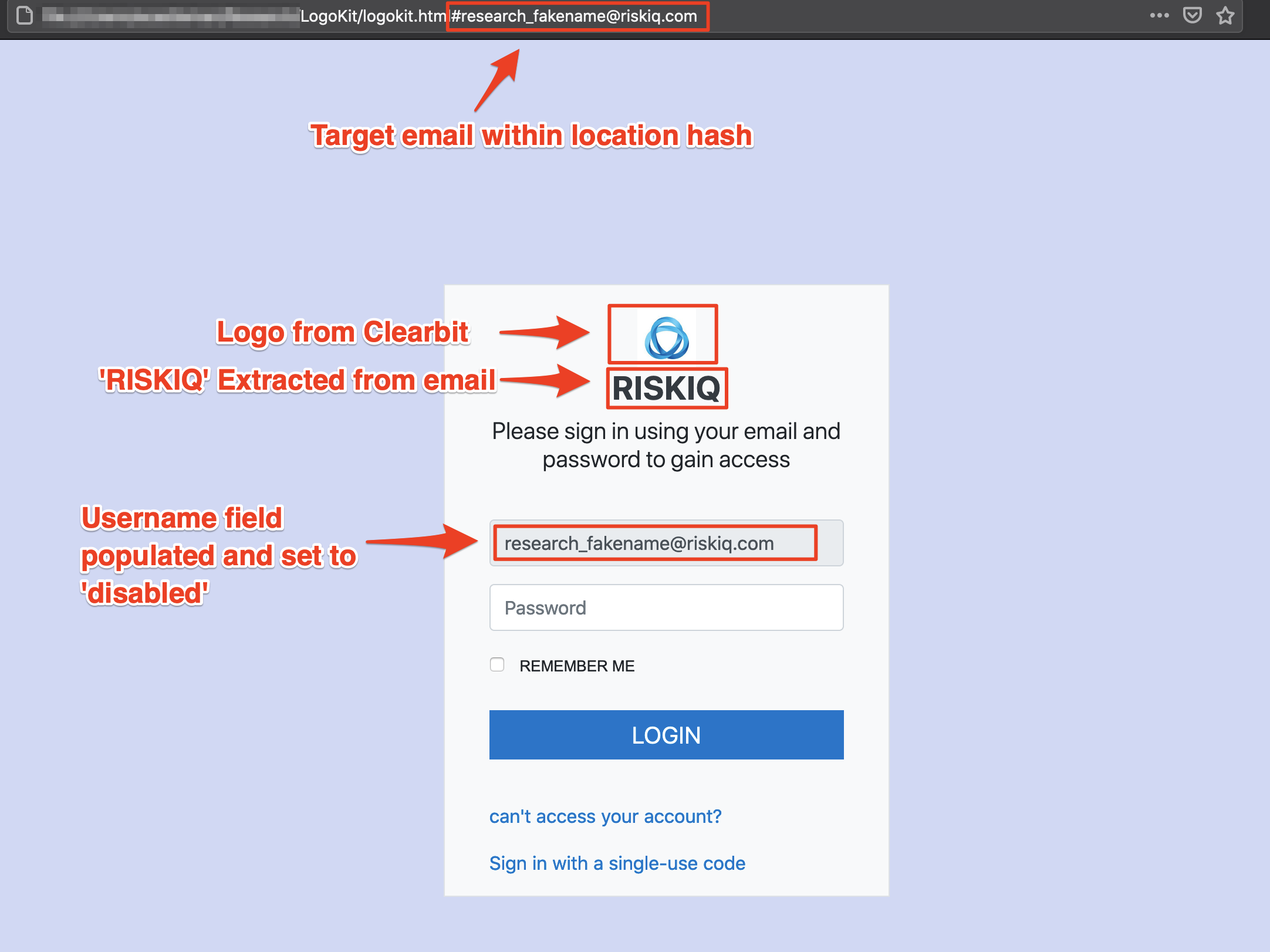

Вредоносное ПО

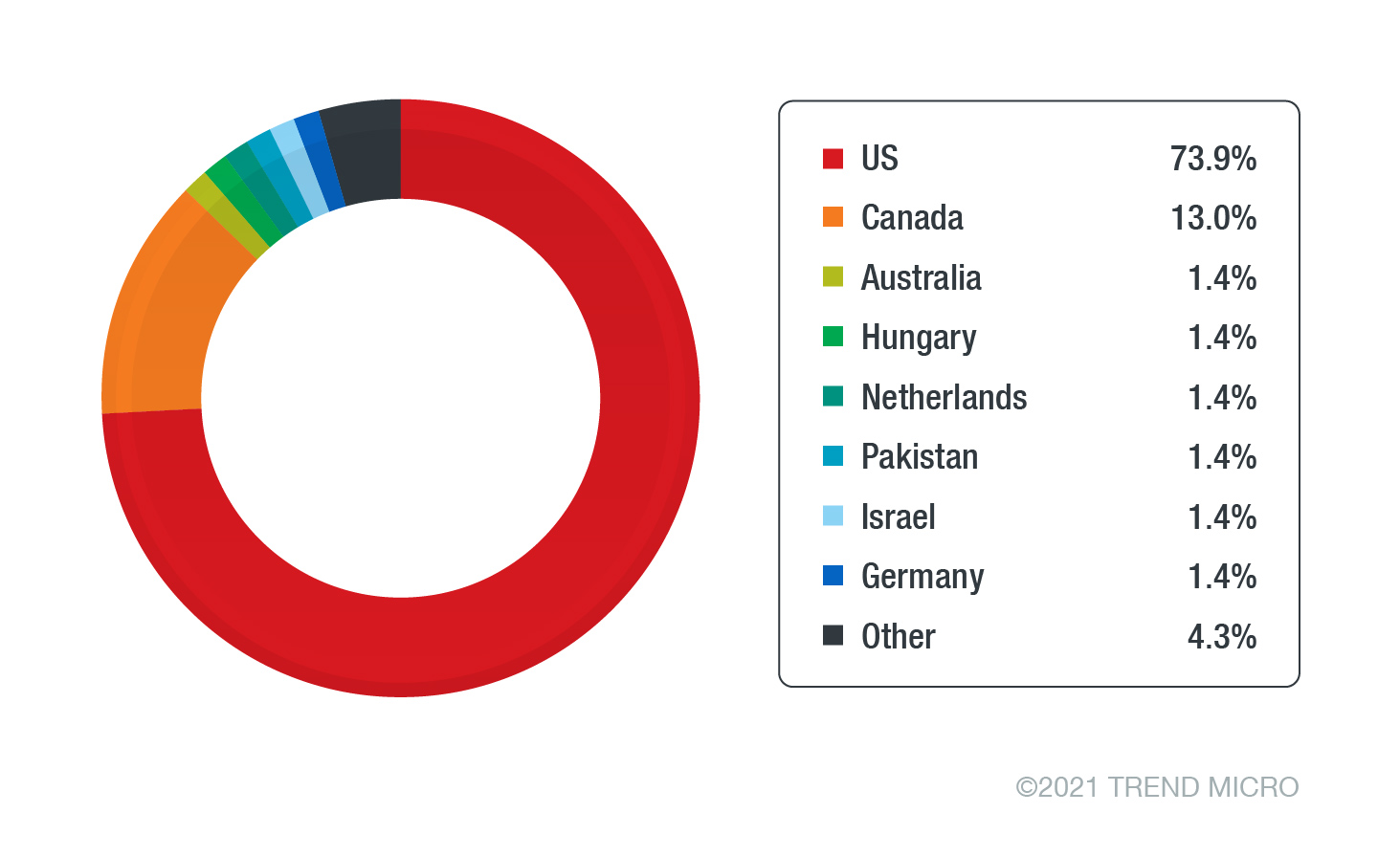

LogoKit умеет автоматически загружать оригинальные логотипы, иконки сайта (favicon), шрифты и текст легитимного сайта, создавая полную иллюзию настоящего ресурса. Если на оригинальном сайте имеется поле для ввода электронной почты, е-мейл жертвы будет помещён в него, добавляя пользователю уверенности, что он уже был здесь.

Если жертва всё-таки введёт свой пароль на мошенническом ресурсе, LogoKit выполнит AJAX-запрос, в котором отправит учётные данные злоумышленникам, а затем перенаправит её на официальный сайт.

В отличие от конкурирующих вредоносных наборов LogoKit построен на использовании JavaScript-функций, которые легко можно добавить к любой форме для ввода учётных данных или сложным HTML-страницам.