Антифишинг-дайджест № 200 с 4 по 10 декабря 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

Схема хищения:

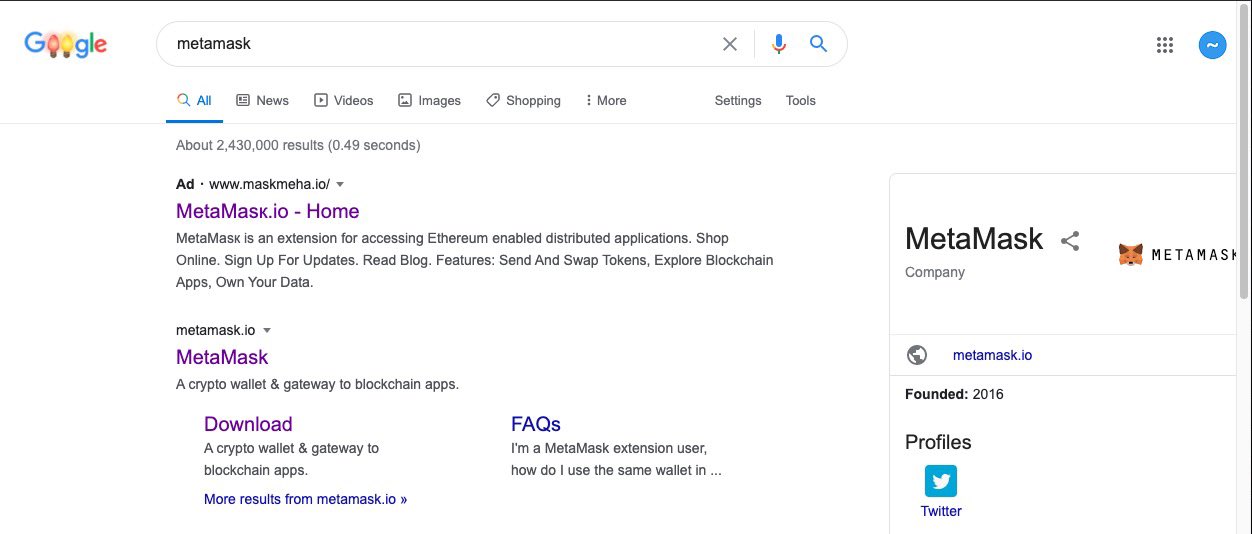

- Пользователь видел в объявлениях Google рекламу MetaMask.

- Кликнув на баннер, он оказывался на фишинговой странице, которая предлагала создать новый кошелёк или импортировать имеющийся.

- Если пользователь соглашается создать кошелёк, его переадресовывали на на оригинальный сайт MetaMask.io.

- Если же пользователь выбирал «Импорт», у него запрашивалась ключевая фраза от существующего кошелька. Как только он её вводил, она пересылалась злоумышленнику, который открывал кошелёк и переводил средства с него себе.

Для кампании мошенники зарегистрировали на NameCheap домены maskmefa[.]Io, maskmeha[.]io, installmetamask [.] com и meramaks [.] io, а для продвижения купили рекламную кампанию в Google, чтобы привлечь пользователей, которые ищут MetaMask.

Схема кампании:

- Преступники рассылают по электронной почте уведомления о якобы возникших в течение 2020 года долгах за услуги ЖКХ в размере от 10 тыс. до 20 тыс. руб. и просят оплатить в online-режиме поддельные квитанции.

- Если жертва переходит по ссылке из электронных писем и пытается оплатить «квитанцию» на мошенническом сайте, мошенники получают доступ к данным его банковской карты.

- Если человек игнорирует письмо, ему звонят якобы от имени управляющей компании для проверки совершенных ранее в этом году платежей, убеждают в наличии «долга по квартплате» и пытаются узнать способы оплаты и реквизиты карты, с помощью которой проводилась оплата. После этого жертве предлагают сделать пробную транзакцию и сообщить SMS-код.

В качестве базы для кампании мошенники используют тот факт, что в конце года управляющие компании традиционно делают перерасчет за ЖКУ, особенно если граждане несвоевременно передавали показания счетчиков воды и электроэнергии.

Умные устройства

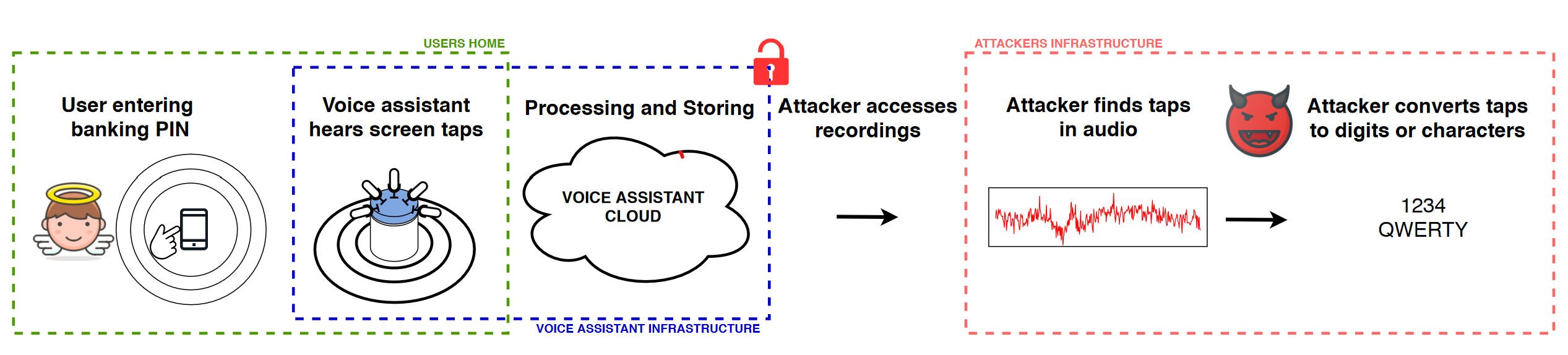

Умные колонки, подобные Google Home и Amazon Echo, могут использоваться для подслушивания PIN-кодов или паролей, набираемых на находящихся поблизости мобильных устройств.

Атака основана на анализе звуков, которые издаёт мобильное устройство, когда пользователь вводит пароль или PIN-код. Оказалось, что когда смартфон находится на расстоянии до 20 сантиметров от смарт-колонки, точность определения кода в трёх попытках составляет 76% с трех попыток. Однако с увеличением расстояния точность уменьшается, например, на расстоянии 50 сантиметров она уменьшилась более чем втрое и составила 20%.

Вероятность использования атаки в реальной жизни невелика из-за необходимости физического доступа к устройству или взлома сервера производителя колонки, на котором хранятся аудиозаписи. А чтобы защититься от атаки, вполне достаточно отключить озвучку нажатий клавиш в настройках смартфона.

Атаки и уязвимости

В домене team.microsoft.com обнаружена XSS-уязвимость, которая могла использоваться для удаленного выполнения кода в десктопном приложении Microsoft Teams.

Для эксплуатации проблемы требовалось отправить специально подготовленное сообщение любому пользователю или каналу в Teams, чтобы запустить эксплойт в фоновом режиме без взаимодействия с человеком.

Удалённое выполнение произвольного кода возможно в десктопных приложениях на всех поддерживаемых платформах (Windows, macOS, Linux). Выполнение кода дает злоумышленнику полный доступ к устройствам жертвы, а через эти устройства и к внутренним сетям компании.

Уязвимость обладает потенциалом червя, то есть позволяет злоумышленнику автоматически отправлять полезную нагрузку эксплойта другим пользователям или каналам, без какого-либо взаимодействия с ними.

В приложении PlayStation Now для Windows обнаружены опасные уязвимости, эксплуатация которых позволяет злоумышленникам выполнить произвольный код на устройствах под управлением Windows с уязвимыми версиями приложений.

Для успешной эксплуатации уязвимости нужно убедить пользователя PS Now открыть вредоносный сайт по ссылке, отправленной через фишинговые электронные письма, форумы, каналы Discord. После открытия ссылки вредоносные скрипты на сайте подключаются к локальному серверу WebSocket на компьютере жертвы и передают приложению AGL Electron команду на загрузку вредоносного кода с другого сайта и запуск его на целевом устройстве.

Источник уязвимости — приложение AGL, которое не проверяет, какие URL-адреса загружаются.

Инциденты

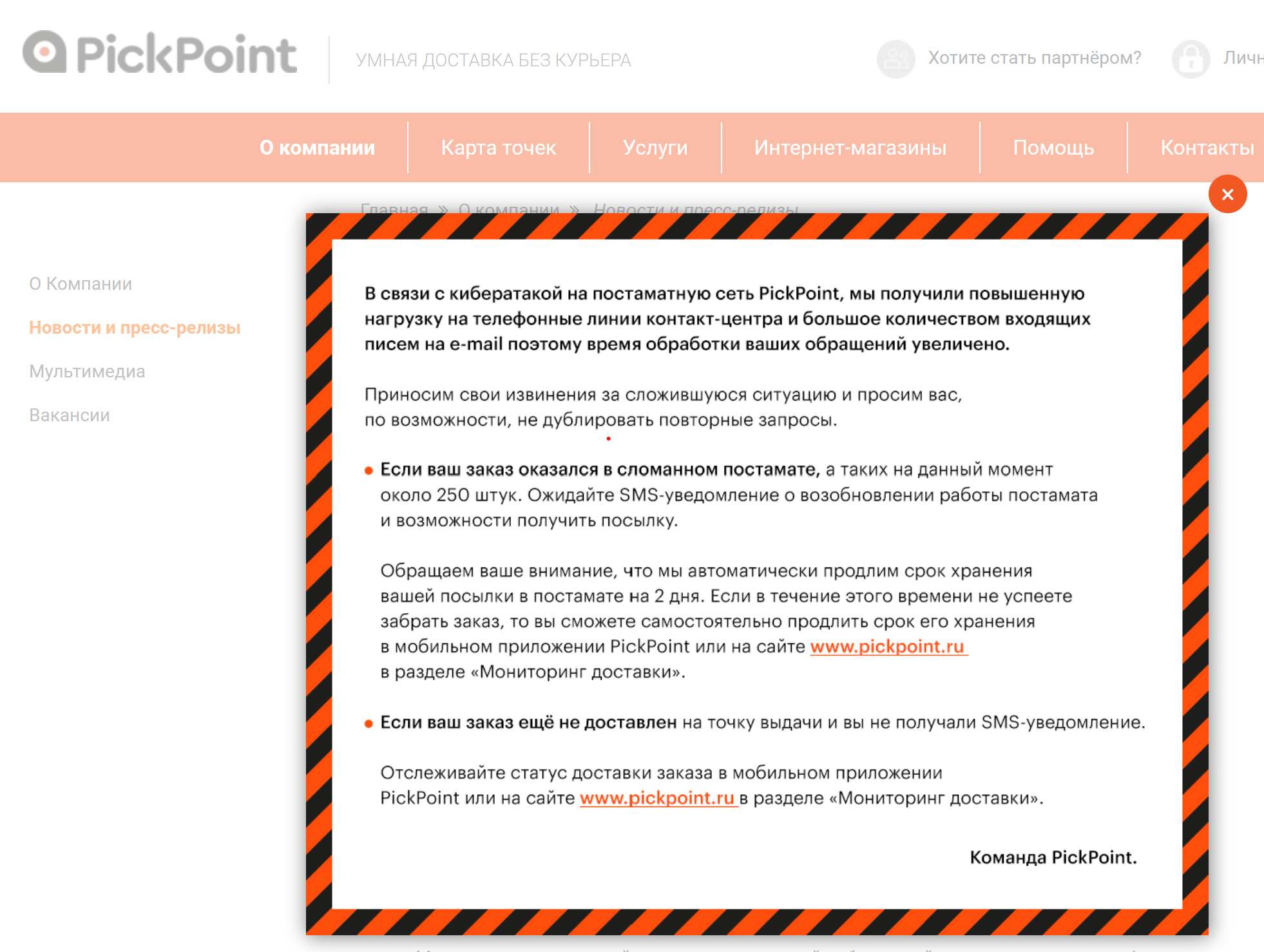

Неизвестные взломали сеть постаматов PickPoint и открыли открыли двери ячеек в пунктах выдачи посылок. В результате хранившиеся в них отправления оказались доступны любому желающему. PickPoint сообщает, что в результате атаки пострадали 2732 постамата.

Атака была быстро обнаружена, и в течение 20 минут с момента взлома разработчики деактивировали около 80% из 2732 заражённых постаматов, благодаря чему дверцы ячеек не открылись.

В настоящее время на постаматы устанавливается новое программное обеспечение. Гендиректор PickPoint Надежда Романова обратилась в полицию с просьбой о возбуждении уголовного дела.

По заявлению компании, причиной инцидента стала кибератака неустановленных лиц на провайдеров, которые обеспечивают постаматам доступ в интернет В качестве наиболее вероятных векторов кибератаки называются уязвимости инфраструктуры и фишинговые письма.

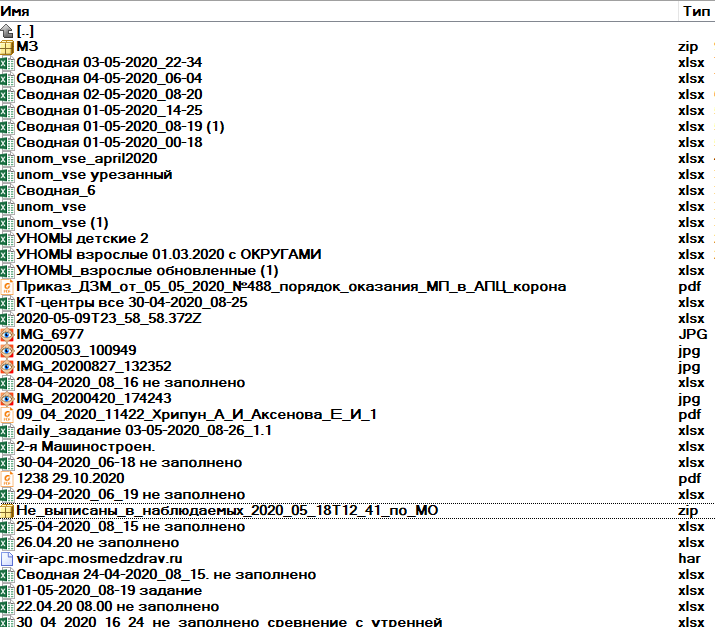

Объём утекших данных в распакованном виде составляет 941 Мб. Среди 2493 файлов имеются приказы, снимки экранов, дистрибутивы программ с инструкциями по настройке, и, конечно же, персональные данные. Большая часть сведений относится к марту-маю 2020, но встречаются сведения от 30.10.2020.

В одном из самых объёмных Excel-файлов, содержащих данные о более чем 105 тыс. человек, практически полностью заполнены столбцы:

- Фамилия;

- Имя;

- Отчество;

- Дата рождения;

- Адрес места проживания (и прописка, и уточнённый фактический);

- Телефон(ы);

- Когда и по какому адресу приезжала скорая;

- Степень тяжести состояния на момент приезда;

- Решение (госпитализация, обсервация, домашний карантин и т. д.);

- Если госпитализация, то в какой стационар.

Кроме этих столбцов там имеются и другие, по которым можно восстановить хронологию событий по конкретному человеку, узнать номера полисов ОМС и подробный диагнозы. В сводном отчёте содержится 104 столбца с данными.

По мнению экспертов, опасность данной утечки в том, что теперь мошенники получил солидный массив информации, которую буду использовать

- для обогащения профилей пользователей — чем больше аспектов жизни о человеке собрано, тем дороже потом можно такой профиль продать.

- чтобы втереться в доверие при мошеннических атаках.

В результате кибератаки на европейское агентство лекарственных средств (EMA), злоумышленникам удалось похитить документацию по вакцине Pfizer.

На официальном сайте EMA уже опубликовано уведомление, в котором подтверждается факт атаки, а также сообщается о подключении к расследованию инцидента правоохранителей.

О возможных атаках на цепочку поставок вакцины предупреждали специалисты IBM X-Force в начале декабря 2020 года. Главным способом для проведения атаки они указывали целевой фишинг, ориентированный на высшее руководство фармкомпаний и других участников процесса поставки вакцины.

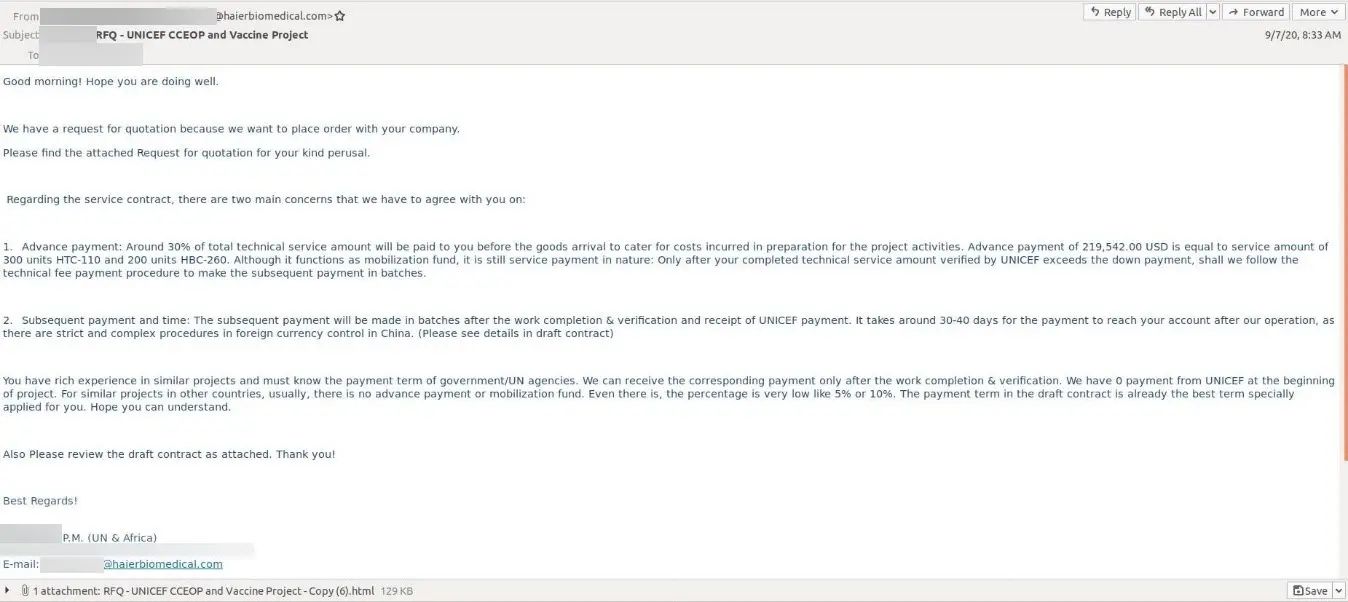

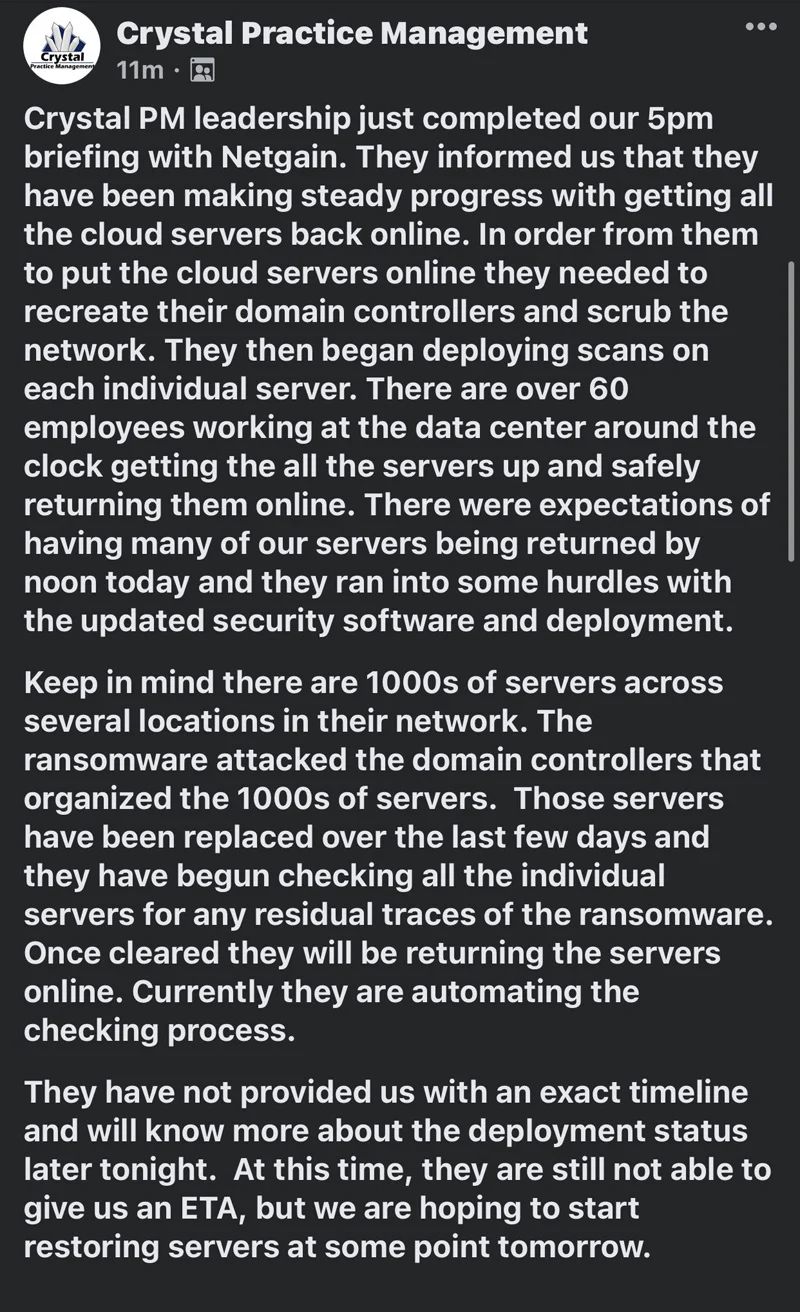

Компания Netgain, предлагающая облачные и хостинговые услуги в сфере здравоохранения и бухгалтерского учета, стала жертвой вымогательской атаки, в результате которой ей пришлось отключить несколько центров обработки данных.

Атака произошла 24 ноября 2020 года, а 4 декабря клиенты стали получать от Netgain уведомления, в которых говорилось, что из-за инцидента они могут столкнуться со «сбоями в работе или замедлением работы систем», поскольку пришлось отключить центры обработки данных, чтобы изолировать угрозу и остановить атаку шифровальщика.

5 декабря компания Crystal Practice Management, один из крупнейших потребителей услуг Netgain, сообщила своим клиентам, что в результате атаки пострадали тысячи серверов Netgain, и команда работает круглосуточно, чтобы как можно скорее возобновить обслуживание.

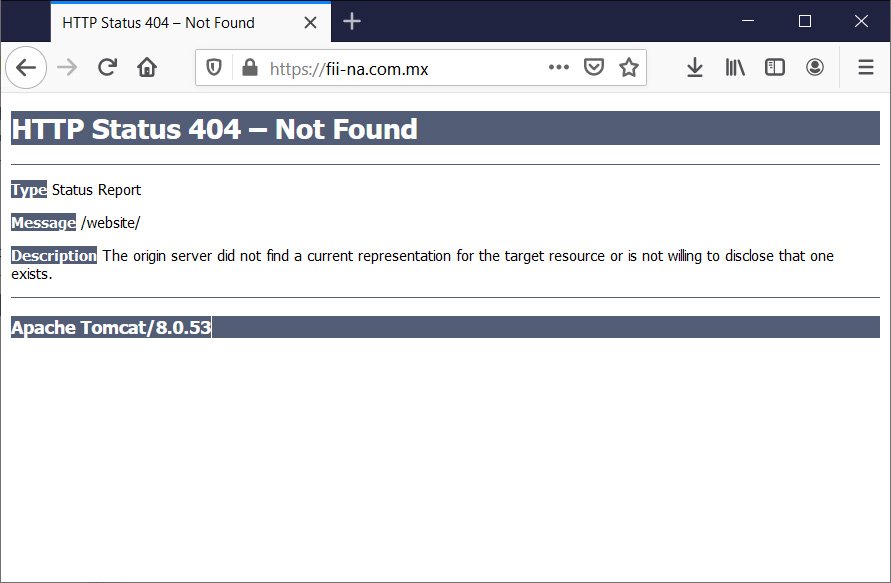

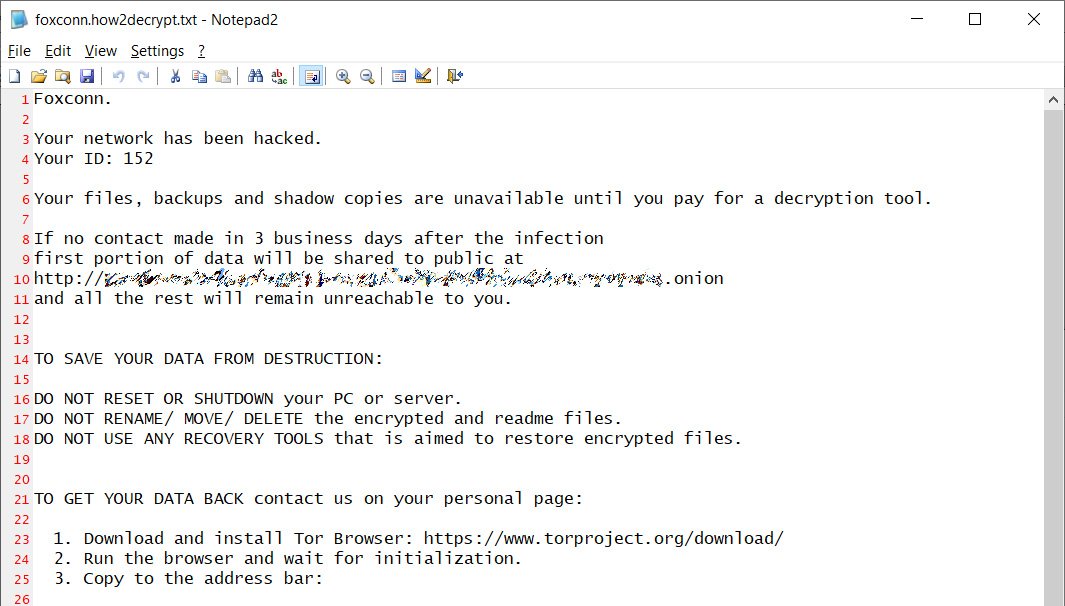

Вероятной целью хакеров был завод Foxconn CTBG MX, расположенный в Сьюдад-Хуарес, Мексика. После атаки сайт завода не работал и до сих пор показывает посетителям ошибку.

Злоумышленники требуют у компании выкуп в размере 1804,0955 BTC — около 34 686 000 долларов США по текущему курсу.

В разговоре с журналистами операторы DoppelPaymer подтвердили, что они атаковали предприятие Foxconn в Северной Америке 29 ноября и не пытались атаковать всю компанию. Злоумышленники заявили, что зашифровали около 1200 серверов, украли 100 ГБ незашифрованных файлов и удалили 20-30 Тб резервных копий.

Неустановленные злоумышленники проникли во внутреннюю сеть компания FireEye, одного из крупнейших поставщиков защитных решений, и похитили набор инструментальных средств, который эксперты FireEye используют для тестирования сетей своих клиентов.

Глава FireEye Кевин Мандиа (Kevin Mandia) заявил, что атакующие искали информацию о некоторых госзаказчиках компании, однако их поиск не увенчался успехом. По словам Мандиа, атака принципиально отличается от десятков тысяч инцидентов, с которыми компания сталкивалась на протяжении многих лет.

Злоумышленники использовали принципиально новые комбинации методов обхода защиты и маскировки от криминалистических инструментов, с которым эксперты компании до сих пор не сталкивались. Для защиты от обнаружения были задействованы несколько тысяч IP-адресов, ранее никогда не фигурировавших в атаках. Использование этих адресов позволило атакующим надежно скрыть свое местонахождение.

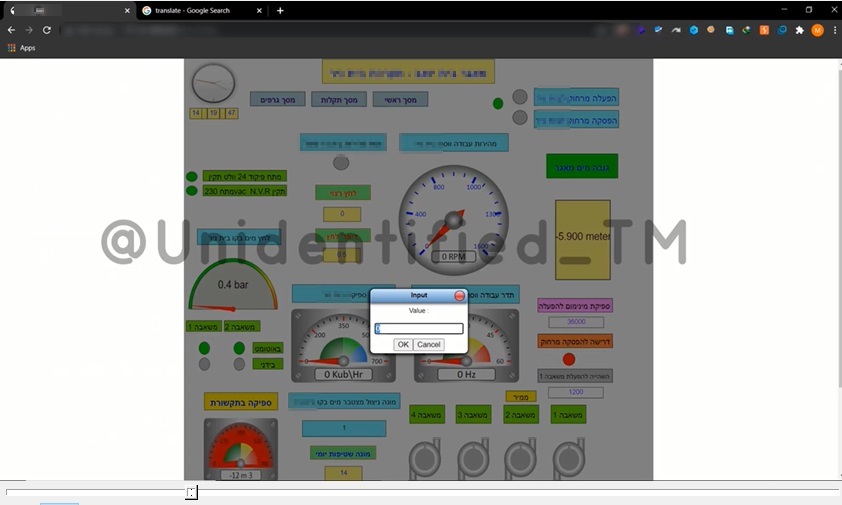

Хакеры получили доступ к человеко-машинному интерфейсу (ЧМИ), который был непосредственно подключен к интернету без всяческой аутентификации или другого защитного механизма. В результате они смогли управлять давлением воды, менять температуру и изменять другие параметры работы объекта с помощью интернет-браузера.

Объектом атаки оказалось относительно небольшое водохранилище объемом примерно 4-6 млн кубометров. Исследователи не смогли сказать точно, какой урон могли бы нанести хакеры, но отметили, что «потенциал ущерба очень высок».

Узнав об инциденте, владелец скомпрометированной системы включил аутентификацию для подключения к ЧМИ, не ограничив доступ к ней через интернет.

Канадская компания TransLick, обслуживающая общественный транспорт в канадском Ванкувере, стала жертвой вымогательской атаки, в результате которой жители города несколько дней не могли пользоваться транспортными картами Compass или оплачивать новые билеты через билетные киоски Compass.

Working with my colleague @pjimmyradio, we can confirm for @NEWS1130 that @TransLink has been hacked. Our information comes from multiple sources within the transit authority, who have shared the ransom letter with us. Listen in for more details throughout the afternoon.

— Martin MacMahon (@martinmacmahon) December 3, 2020

Сначала TransLink сообщила, что случившееся — результат технических неполадок, но затем признала, что стала мишенью вымогательской атаки, направленной на ИТ-инфраструктуру.

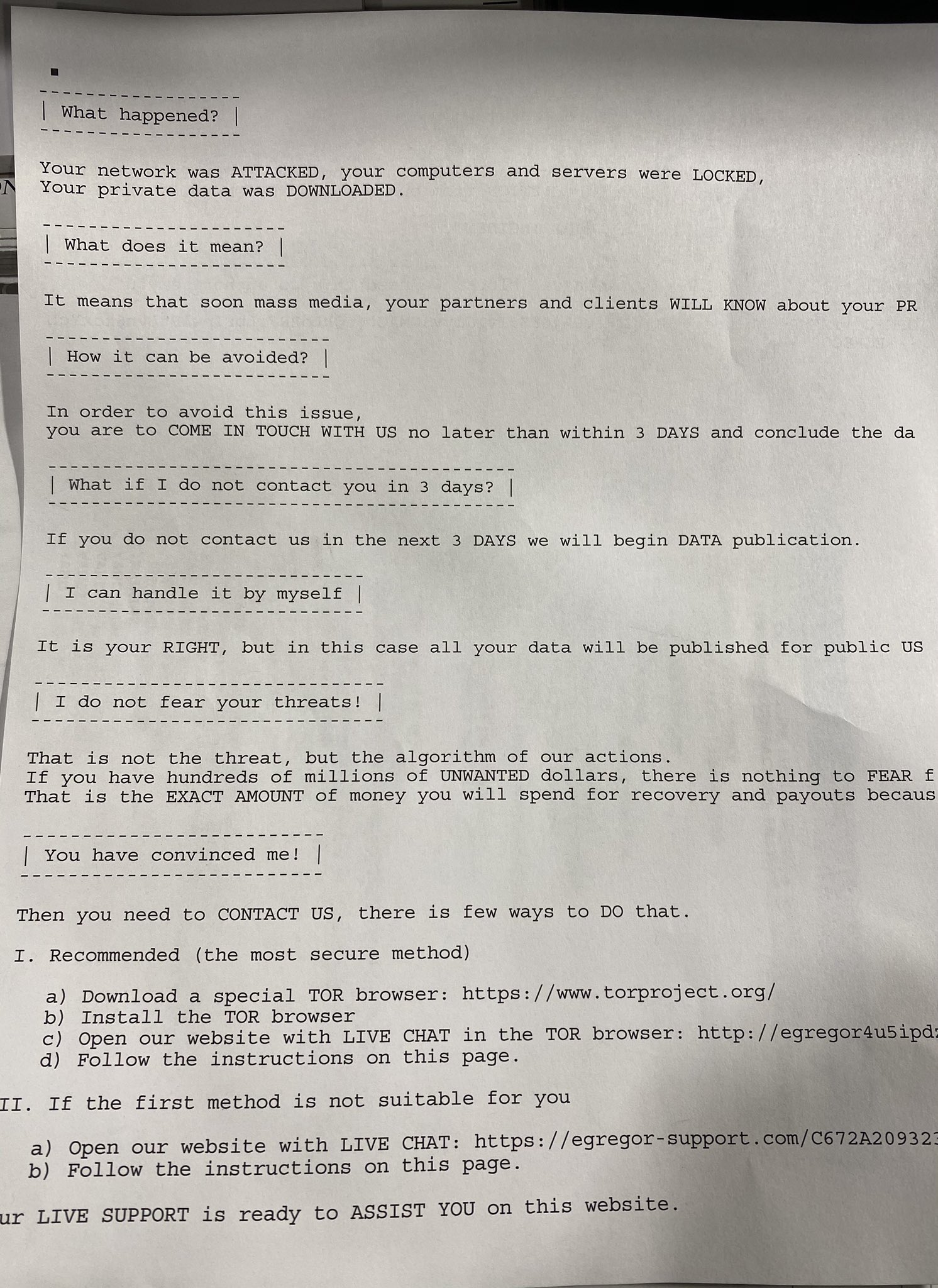

Вымогательская распечатка Egregor.

Злоумышленники распечатали сообщения с требованием выкупа на печать на всех доступных принтерах компании, что является одним из характерных признаков вымогателя Egregor.