Антифишинг-дайджест № 199 с 27 ноября по 3 декабря 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

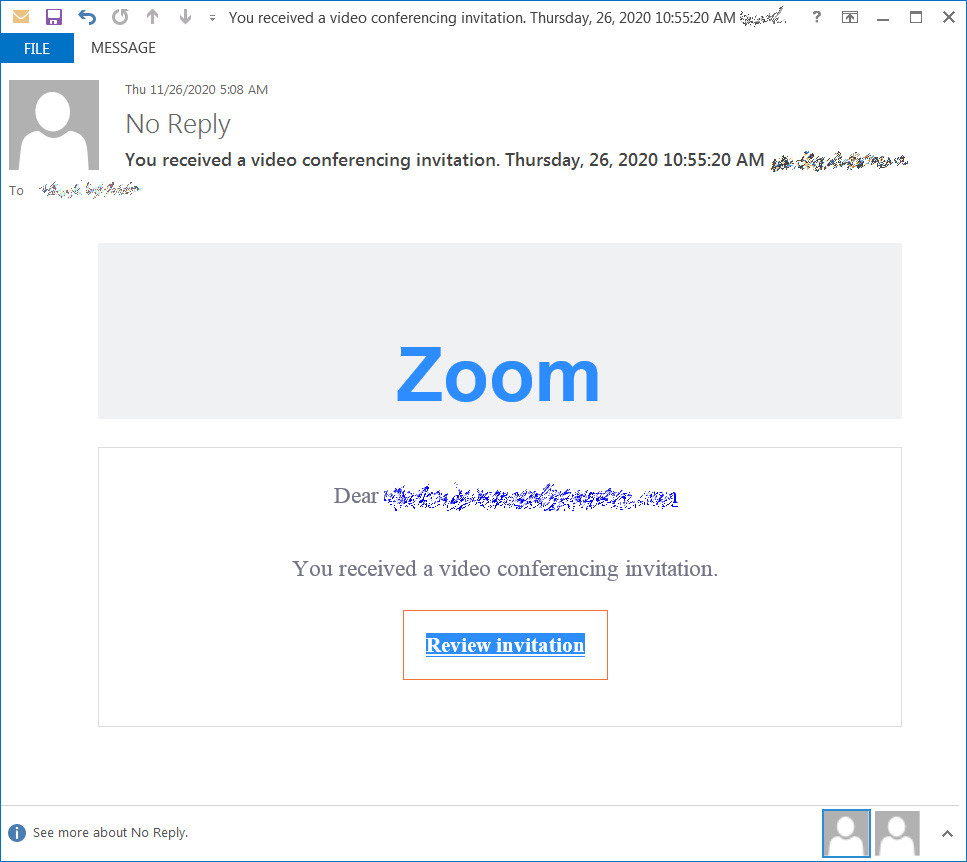

Приуроченная к дню благодарения мошенническая кампания собирает адреса и пароли от учётных записей электронной почты, рассылая фальшивые приглашения на видеоконференцию в Zoom.

Поддельные письма, рассылаемые от имени Zoom, содержат ссылку, по которой якобы можно просмотреть приглашение.

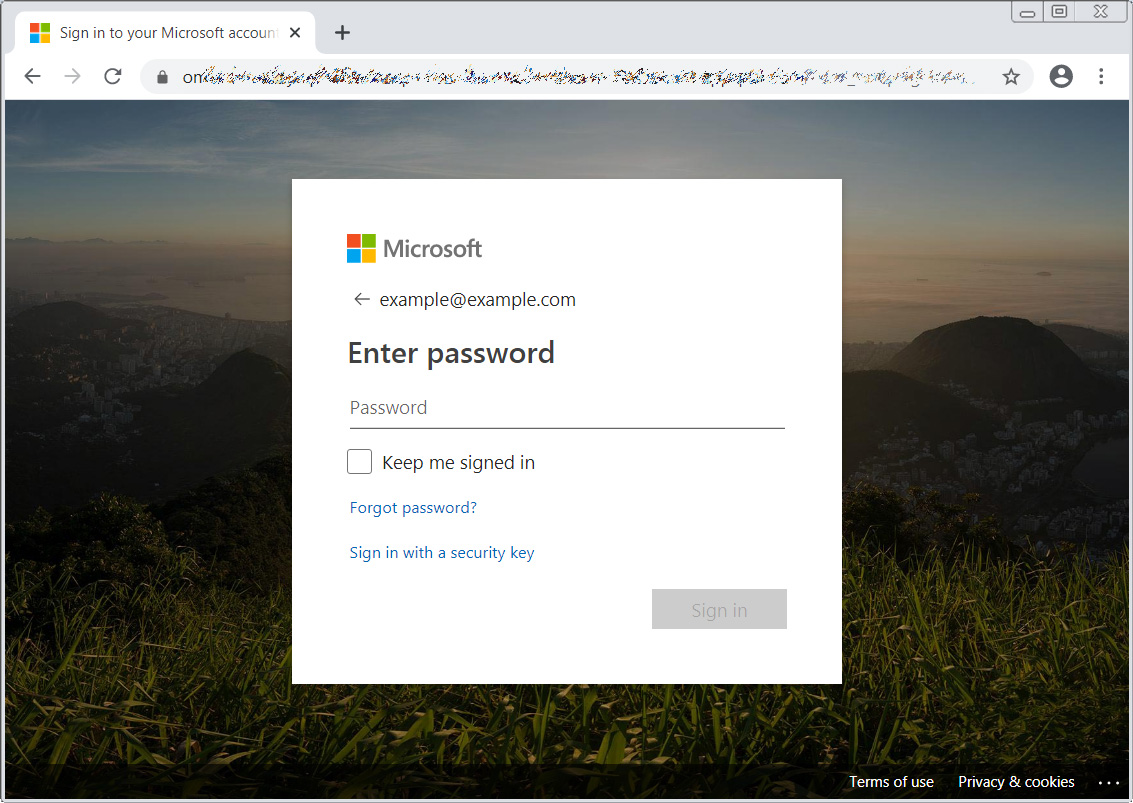

При нажатии встроенной в письмо кнопки открывается поддельная страница регистрации в учётной записи Microsoft, размещеная в домене appspot.com, который принадлежит Google. Е-мейл пользователя уже введён в форму авторизации, что в сочетании с легитимным доменом, на котором размещён лендинг, создаёт доверие пользователя. Завершающий штрих — проверка правильности введённого на лендинге пароля: мошенническая страница пытается подключиться к почтовому ящику пользователя по IMAP.

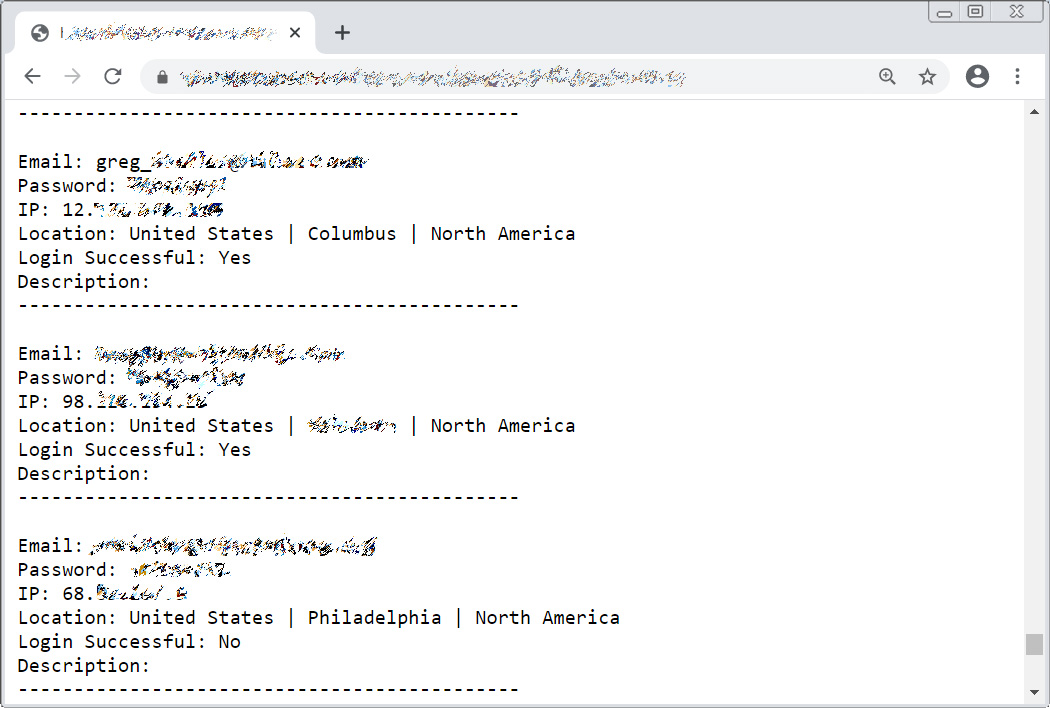

Введённые жертвами учётные данные вместе с IP-адресами собираются в файл и отправляются организаторам кампании.

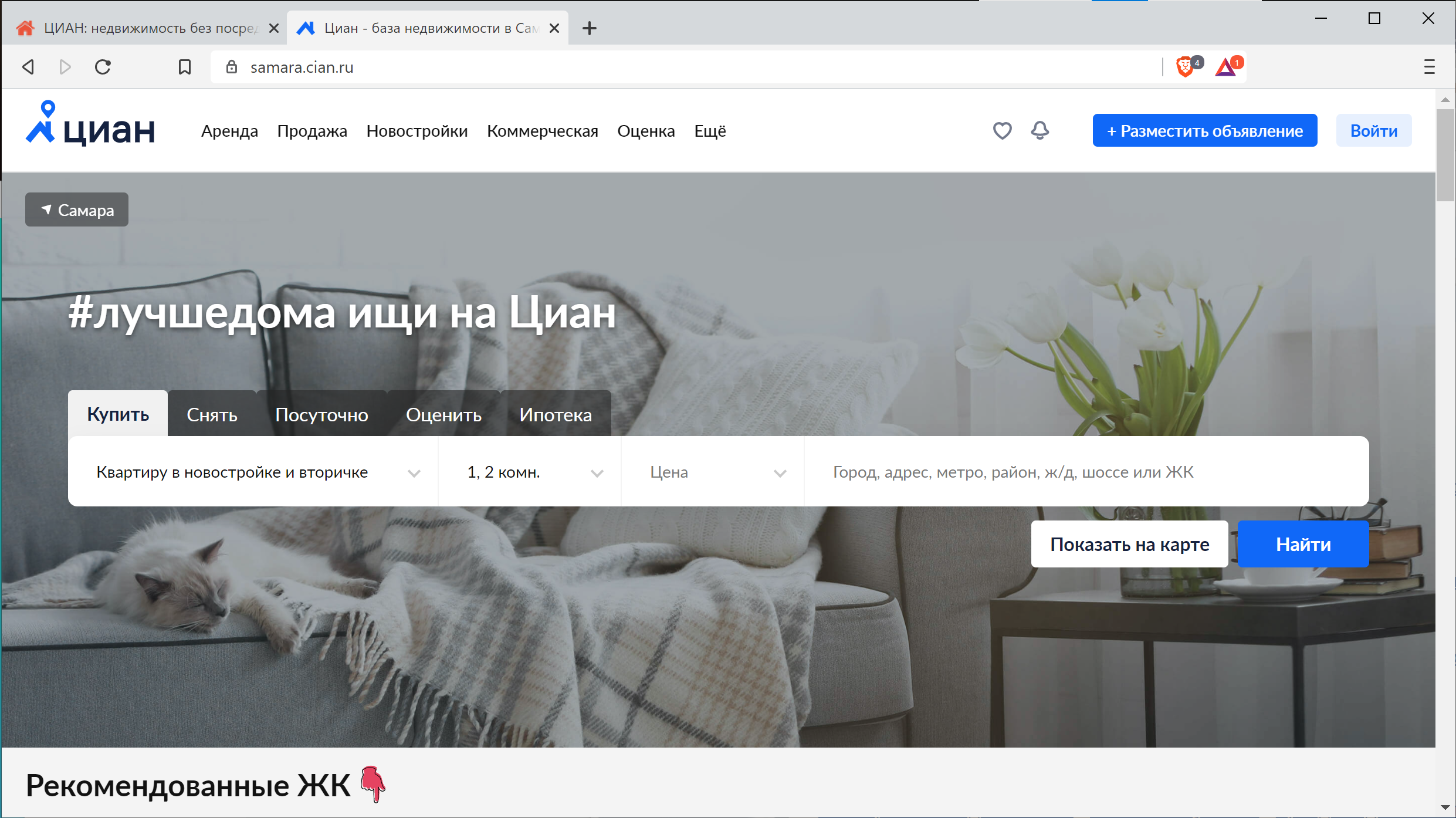

Мошенники создали десятки фальшивых сайтов, имитирующих базу недвижимости ЦИАН.

Злоумышленники используют стандартные схемы обмана пользователей, которые хотят снять квартиру или комнату: предлагают внести предоплату, которая в случае аренды жилья может быть достаточно высокой, а затем пропадают.

Компания ЦИАН подтверждает наличие проблемы и сообщает, что уже привлекла к решению проблемы компании, обладающие необходимой экспертизой.

Атаки и уязвимости

Обнаруженная в iPhone уязвимость CVE-2020-9844 позволяла злоумышленникам получить полный контроль над смартфоном через Wi-Fi без взаимодействия с пользователем. После этого они могли читать почту и сообщения в мессенджерах, загружать фотографии и шпионить за пользователем через микрофон и камеру устройства.

Источник проблемы — протокол Apple Wireless Direct Link (AWDL), который устройства Apple используют при создания микросотовых сетей для AirDrop и Sidecar. Используя переполнение буфера в драйвере Wi-Fi, удалось заставить AWDL включаться, даже если он был выключен.

Видео: демонстрация взлома

Для эксплуатации уязвимости потребуются ноутбук, Raspberry Pi и адаптеры Wi-Fi. Взлом занимает около двух минут, но это время можно сократить до нескольких секунд. Для атаки уязвимы устройства, находящиеся в зоне действия сети Wi-Fi злоумышленника.

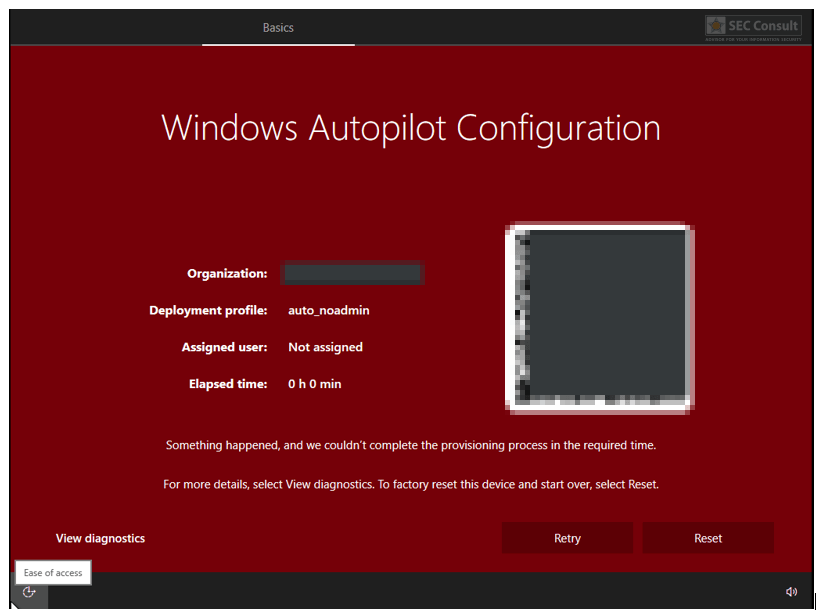

Проблема позволяет злоумышленнику или обычному пользователю повышать свои привилегии до уровня локального администратора в процессе развёртывания. Не помогают даже рекомендованные Microsoft ограничения в профиле Autopilot:

- добавление новых пользователей в группу обычных непривилегированных пользователей,

- запрет на добавление новых локальных администраторов,

- запрет запуска командного процессора CMD через Shift+F10 в интерфейсе OOBE.

Схема атаки:

- Включить устройство, ранее добавленного в Intune путем ручной загрузки уникального аппаратного хэша.

- Физически отсоединить устройство безопасности TPM от используемой виртуальной машины. При этом развертывание завершится ошибкой.

- При открытии окна с сообщением об ошибке кликнуть на кнопку ViewDiagnostics, а затем выбрать папку Rundll32.exe\\10.0.0.1\shell.dll,DLLMain.

- После этого будет установлено shell-соединение с хостом атакующего с правами пользователя defaultuser0, а этот пользователь получит права администратора.

- Далее от имени этого пользователя можно создать других локальных администраторов или внедрить в систему бэкдоры, после чего подключить устройство для продолжения установки ПО.

- По завершении процесса пользователь defaultuser0 будет удалён, однако созданные им локальные администраторы останутся.

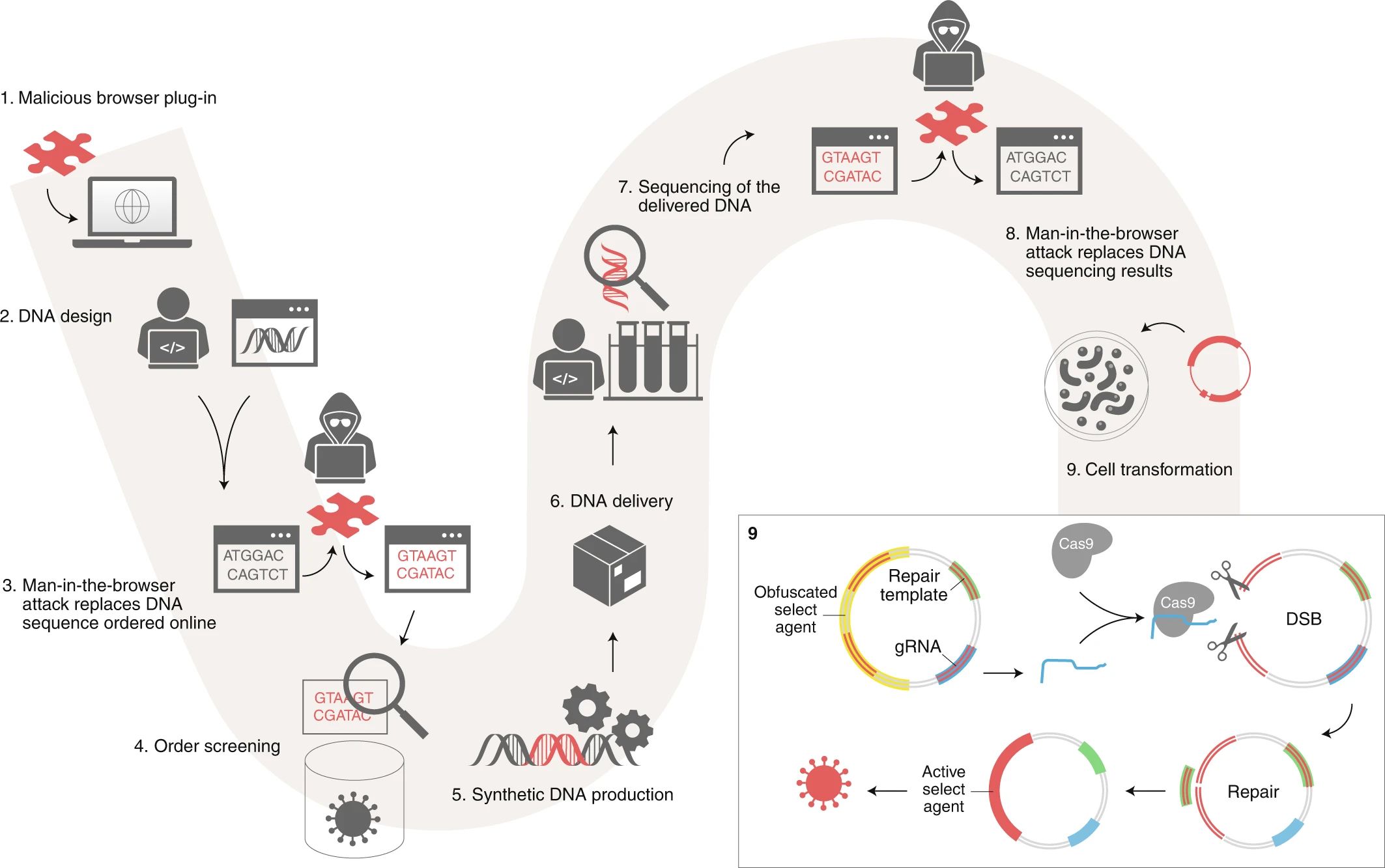

Разработана новая атака на биолаборатории, которая может стать началом для биологических войн нового поколения. Атака позволяет заставить работающих с ДНК биотехнологов непреднамеренно создавать опасные вирусы и токсины.

В настоящий момент для выявления потенциально опасных ДНК существуют специальные протоколы скрининга последовательности генов в процессе секвенирования.

Однако используя специальную методику, можно обойти эти протоколы путём маскировки (обфускации) опасных комбинаций с помощью безобидных белков. Ситуация осложняется тем, что программное обеспечение для разработки и управления проектами синтетической ДНК уязвимо к атакам «человек в браузере». С помощью этих атак злоумышленники могут внедрить в последовательности генов произвольные цепочки ДНК, то есть провести сквозную кибербиологическую атаку.

Для демонстрации возможности атаки исследователи процитировали остаток белка Cas9, преобразовав эту последовательность в активные патогены с помощью вредоносного ПО.

Инциденты

Кибератака произошла в ноябре, однако в течение нескольких недель компания вела переговоры с преступниками. В конечном итоге было принято решение выплатить выкуп, поскольку разглашение данных о несовершеннолетних учениках онлайн-школы могло бы обойтись компании значительно дороже и даже иметь катастрофические последствия.

Сумма выкупа остаётся в секрете, однако известно, что для её покрытия компания воспользовалась специальной страховкой от кибератак.

Получив выкуп, операторы Ryuk обещали удалить украденные сведения, однако по статистике преступники далеко не всегда выполняют свои обещания. В связи с этим фирма Coveware, ведущая переговоры о выкупе, предупреждает пострадавших, что платить выкуп не имеет смысла, поскольку нет способа узнать, будут ли данные удалены на самом деле.

В открытом доступе обнаружена незащищённая база данных ElasticSearch, содержащая более 1,7 Тб конфиденциальных сведений, принадлежащих компании Apodis Pharma, разработчику программных решений для фармацевтического бизнеса.

В базе имеются данные о продажах фармацевтической продукции, полные имена партнёров и сотрудников Apodis Pharma, статистика складских запасов клиентов, адреса отгрузки фармацевтической продукции и многое другое.

Данные о складских запасах содержатся в двух архивах, в которых имеется 17 млн и 32 млн записей. Сведения о продажах состоят из 17,5 млн записей.

Школы округа Балтимор до сих пор закрыты после атаки вымогательского ПО., администрация до сих пор не даёт прогнозов по восстановлению работы образовательных учреждений.

BCPS can now confirm we were the victim of a Ransomeware attack that caused systemic interruption to network information systems. Our BCPS technology team is working to address the situation & we will continue to provide updates as available. For now, please don’t use BCPS device

— Baltimore County Public Schools (@BaltCoPS) November 25, 2020

На момент атаки в школах Балтимора обучались более 115 тыс. учащихся. Из-за пандемии COVID-19 занятия проводились дистанционно. Школьные чиновники сообщили, что атака повлияла на сайт школьного округа, систему электронной почты и электронный журнал.

Представители компании заявляют, что преступники получили доступ только к архивам компании, однако не уточняют, что именно было похищено.

Embraer была вынуждена отключить большую часть своих серверов, некоторые операции были временно недоступны. Есть сведения, что взломщики потребовали у компании выкуп в криптовалюте, однако руководство отказалась комментировать данный вопрос.

В результате кибератаки все удалённо работающие сотрудники компании не смогли получить доступ к системам. При этом IT-отдел Embraer уведомил «удалёнщиков», что проблема связана с нестабильностью в системах, а не с атакой.

Власти округа Делавэр, Пенсильвания заплатили выкуп вымогателям в размере 500 тыс долларов США.

Системы округа были атакованы шифровальщиком DoppelPaymer. Из-за атаки пришлюсь отключить часть сети. По официальному заявлению местное выборное Бюро и Департамент экстренных служб не пострадали от атаки, так как находятся в другой сети и не связаны с взломанными системами. Местные СМИ сообщают, что операторы шифровальщика получили доступ к сетям, содержащим БД с полицейскими отчетами, платежными ведомостями, данными о покупках и так далее.

Выкуп был также выплачен из средств страховки от киберинцидентов. Получив деньги, вымогатели посоветовали специалистам округа сменить все пароли и изменить конфигурацию домена Windows, чтобы иметь защиту от Mimikatz.

Ещё одной жертвой вымогательского ПО DoppelPaymer стала французская компания Banijay Group SAS, занимающаяся производством и дистрибуцией популярных телешоу. В результате инцидента злоумышленники похитили конфиденциальную информацию, касающуюся сотрудников и коммерческой деятельности компании.

Инцидент затронул только сети компаний Endemol Shine Group и Endemol Shine International, входящих в состав медиахолдинга. Компания уведомила о случившемся правоохранительные органы Великобритании и Нидерландов и обратилась за помощью к сторонним ИБ-экспертами.

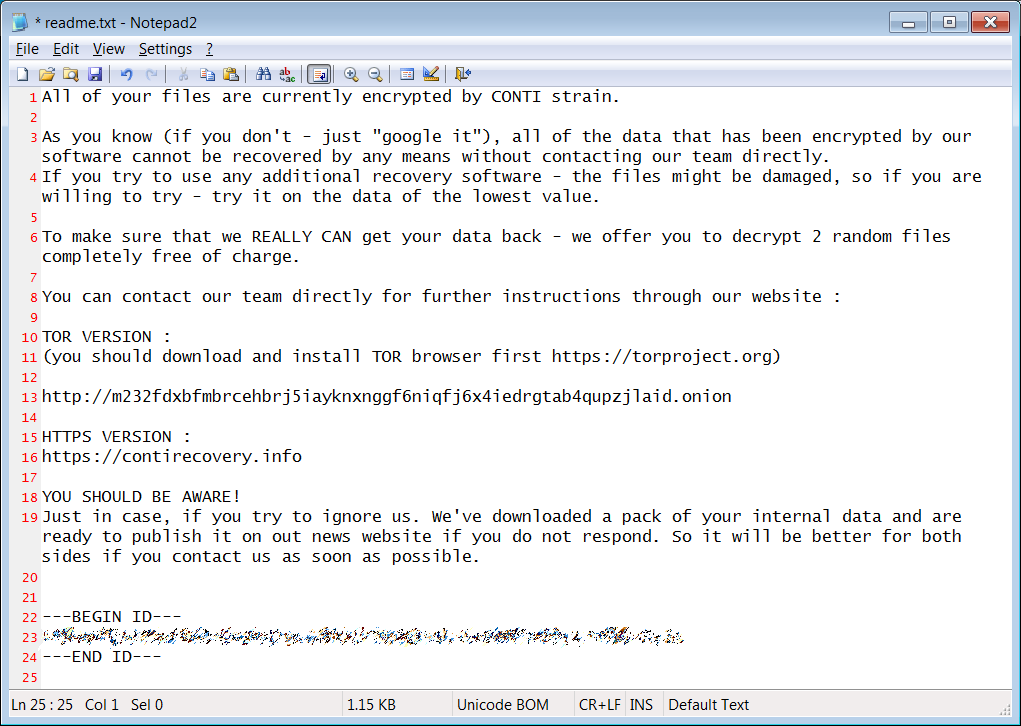

Компания Advantech, выпускающая компоненты для промышленной автоматизации, стала жертвой вымогателя Conti. За восстановление зашифрованных файлов и удаление похищенных данных операторы вредоносного ПО требуют 13 млн долларов США.

После успешной атаки преступники потребовали у Advantech выкуп в размере 750 биткоинов — около 12,6 млн долларов США.. Злоумышленники согласились бесплатно расшифровать два файла в качестве доказательства того, что расшифровка действительно работает.

В конце ноября операторы Conti предупредили компанию, что опубликуют часть похищенных данных, если не получат ответа в течение суток.

Судя по тому, что 26 ноября файлы Advantech стали появляться на сайте для публикации утечек, ответа преступники не дождались.

Опубликованный архив размером 3 ГБ содержит около 2% от всех похищенных данных. Вымогатели также заявили о готовности после уплаты выкупа немедленно удалить все бэкдоры из сети компании и предоставить ей рекомендации по безопасности.