Антифишинг-дайджест № 198 с 20 по 26 ноября 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

Уличённые в сборе пользовательских данных приложения Baidu Maps и Baidu Search Box удалили из магазина Google Play.

Тайный сбор пользовательских данных выполняла программная библиотека Baidu Push SDK, которая использовалась для отображения уведомлений в реальном времени в обоих приложениях. Код передавал разработчикам модель телефона, MAC-адрес, данные об операторе связи и номер IMSI (International Mobile Subscriber Identity).

Часть собранной информации считается относительно безвредной, однако номер IMSI может использоваться для идентификации и отслеживания пользователей, даже если те переключатся на другой телефон.

Новый Android-вредонос WAPDropper распространяется через альтернативные магазины приложений и скрытно подключается к платным сервисам.

Попав на мобильное устройство жертвы, WAFdropper скачивает вредоносный компонент, который тайком по протоколу WAP подключается к легитимным премиум-сервисам. В результате пользователь получает огромные счета за услуги сотовой связи, пока не сообщит о проблеме оператору.

Примечательно, что такая мошенническая схема под названием WAP fraud имела очень широкое распространение в начале 2000-х. С приходом смартфонов она постепенно исчезла, однако недавно киберпреступники поняли, что современные телефоны и операторы связи всё ещё поддерживают WAP, поэтому мошенническая схема восстала из небытия.

Уязвимость в Facebook Messenger для Android позволяла посторонним несанкционированно совершать аудиовызовы и подключаться к уже активным звонкам без ведома абонентов.

Facebook generously awarded a bounty of $60,000 for this bug, which I’m donating to the @GiveWell Maximum Impact Fund https://t.co/JvZt9Fw4nx

— Natalie Silvanovich (@natashenka) November 19, 2020

Проблема была связана с реализацией протокола Session Description Protocol (SDP). части протокола WebRTC, который Messenger использует для аудио- и видеозвонков. Оказалось, что SDP-сообщениями можно злоупотребить, получая автоодобрение на WebRTC-соединения, без какого-либо взаимодействия с пользователем. При этом атака занимает считанные секунды.

Умные устройства

В системе бесключевого доступа Tesla Model X и в самом автомобиле обнаружены уязвимости, которые позволяют угнать автомобиль в течение 90 секунд. Угонщику достаточно приобрести электронный блок управления (ЭБУ), снятый с другого автомобиля Tesla Model X, примерно за 300 долларов США.

Схема атаки:

- атакующий приближается к владельцу автомобиля Tesla Model X минимум на 5 метров, чтобы старый ЭБУ с модифицированной прошивкой мог поймать сигнал брелока жертвы;

- злоумышленник отправляет вредоносное обновление прошивки брелоку. Это требует около полутора минут, но в процессе хакер может отойти на 30 метров, что позволяет ему не привлекать внимание;

- после взлома брелока злоумышленник извлекает него сообщения о разблокировке автомобиля;

- эти сообщения о разблокировке используются для проникновения в машину жертвы;

- в машине атакующий подключает старый ЭБУ к диагностическому разъему автомобиля, который используется техническими специалистами Tesla для обслуживания авто;

- этот разъем используется для сопряжения с автомобилем собственного брелока хакера, который позже будет использован для запуска двигателя. На выполнение этой фазы атаки также нужно несколько минут.

Демонстрация атаки

Угон становится возможным из-за того, что механизм обновления не защищен должным образом. Это позволяет взломать брелок по беспроводной связи и получить полный контроль над ним, а затем разблокировать с его помощью автомобиль и взломать его, используя отсутствие защиты от несанкционированного подключения к диагностическому разъёму

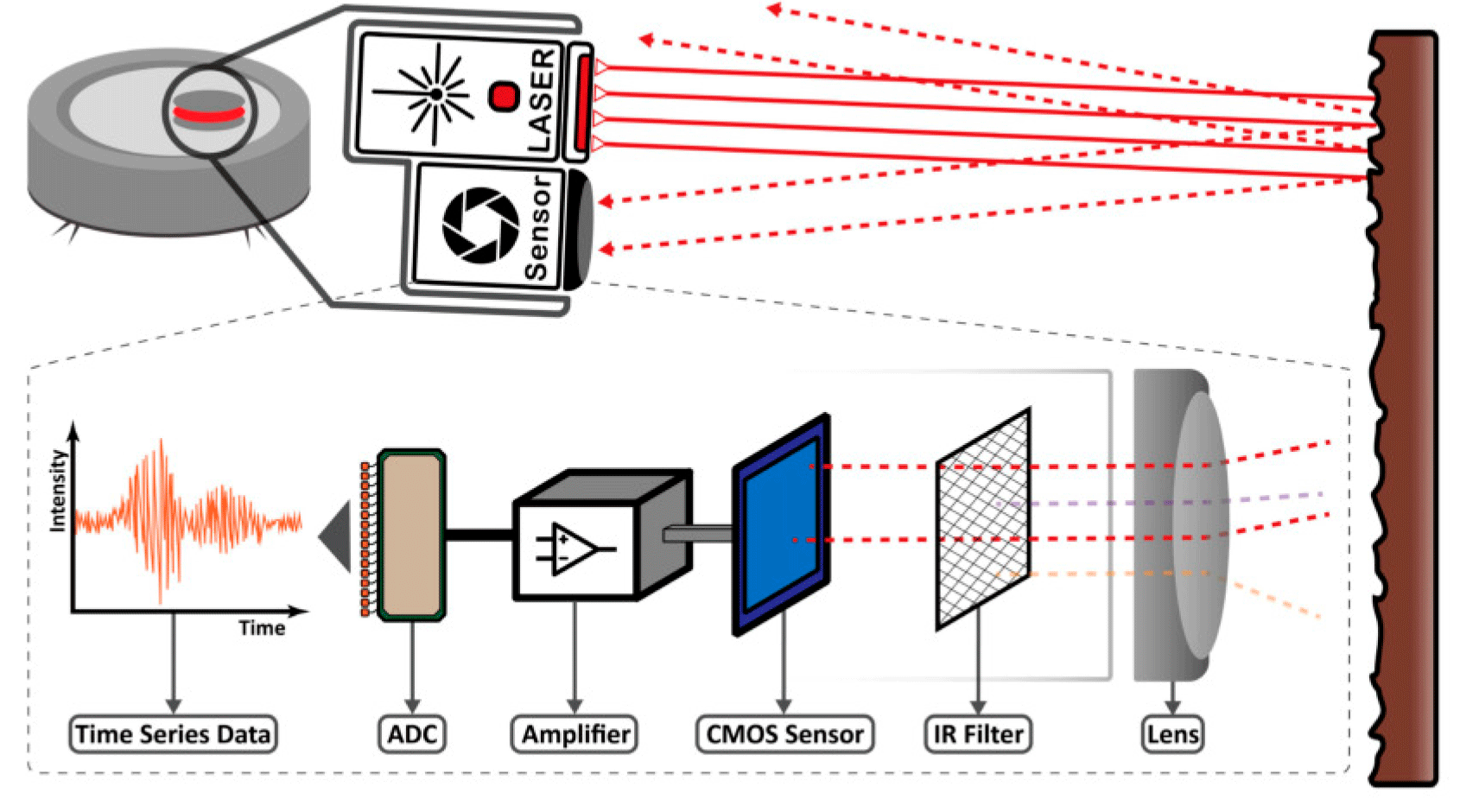

Для проведения атаки используется встроенный в устройство лидар, который пылесос использует для навигации в пространстве. При помощи вредоносной прошивки злоумышленник может остановить вращение лидара и заставить его сфокусироваться на одном объекте, а затем отслеживать вибрацию поверхности под воздействием звуковых волн.

Демонстрация атаки LidarPhone

Атаки и уязвимости

Две уязвимости в TikTok позволяли в один клик захватывать учетные записи пользователей.

Первая проблема была связана с параметром URL в домене tiktok.com и m.tiktok.com, который не очищался должным образом. Эту проблему можно было использовать для выполнения вредоносного кода в рамках браузерной сессии пользователя.

Вторая проблема состояла в том, что программный интерфейс (API) сайта TikTok был уязвим перед межсайтовыми атаками с подделкой запроса (CSRF). Это позволяло менять пароли учётных записей пользователей, которые зарегистрировались в TikTok с помощью сторонних приложений.

В продуктах компании VMware выявлена уязвимость нулевого дня CVE-2020-4006,

используя которую, злоумышленник может запускать на системе команды с неограниченными привилегиями.

Степень опасности уязвимости оценена в 9,1 балла из 10 возможных по шкале CVSS. Для её использования необходим сетевой доступ к административной службе настройки (конфигуратору) на порту 8443 и пароль к аккаунту администратора.

Уязвимости содержится в следующих продуктах:

- VMware Workspace ONE Access для Linux (версии 20.01 и 20.10);

- VMware Identity Manager (vIDM) для Linux (версии 3.3.1, 3.3.2 и 3.3.3);

- VMware Identity Manager Connector для Linux и Windows (версии 3.3.1, 3.3.2, 3.3.3).

Инциденты

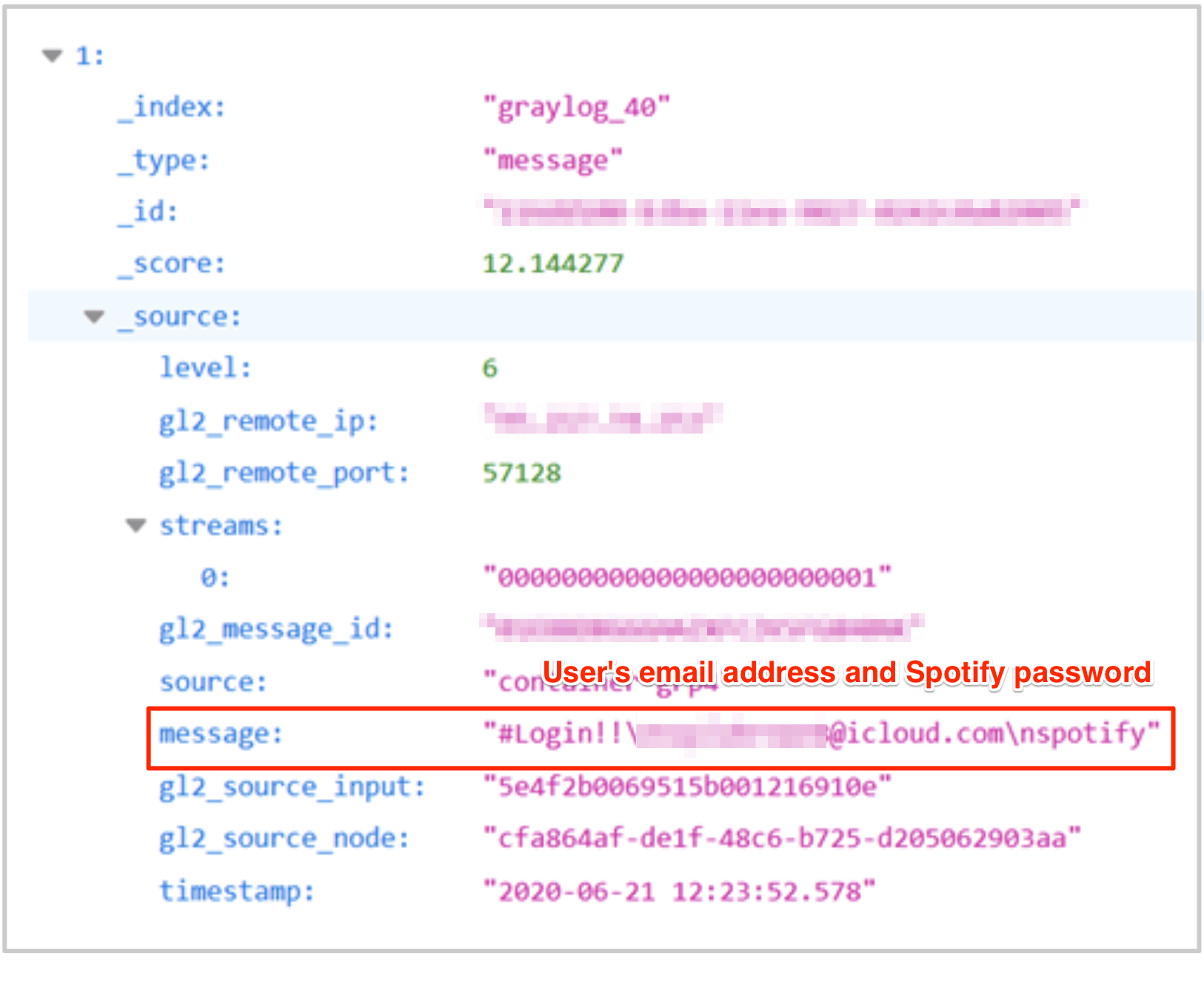

В открытом доступе обнаружена база данных Elasticsearch, в которой собрано более 380 млн записей, содержащих информацию о пользователях музыкального сервиса Spotify.

БД объёмом 72 ГБ содержит имена пользователей и пароли для Spotify, электронные адреса и страны проживания. Данные в ней уже используются для проведения атак на пользователей музыкального сервиса.

Spotify уже начал процедуру сброса паролей. По имеющимся данным атака затронула около 350 тыс. пользователей, что составляет незначительную часть от почти 300-миллионной ежемесячной аудитории сервиса.

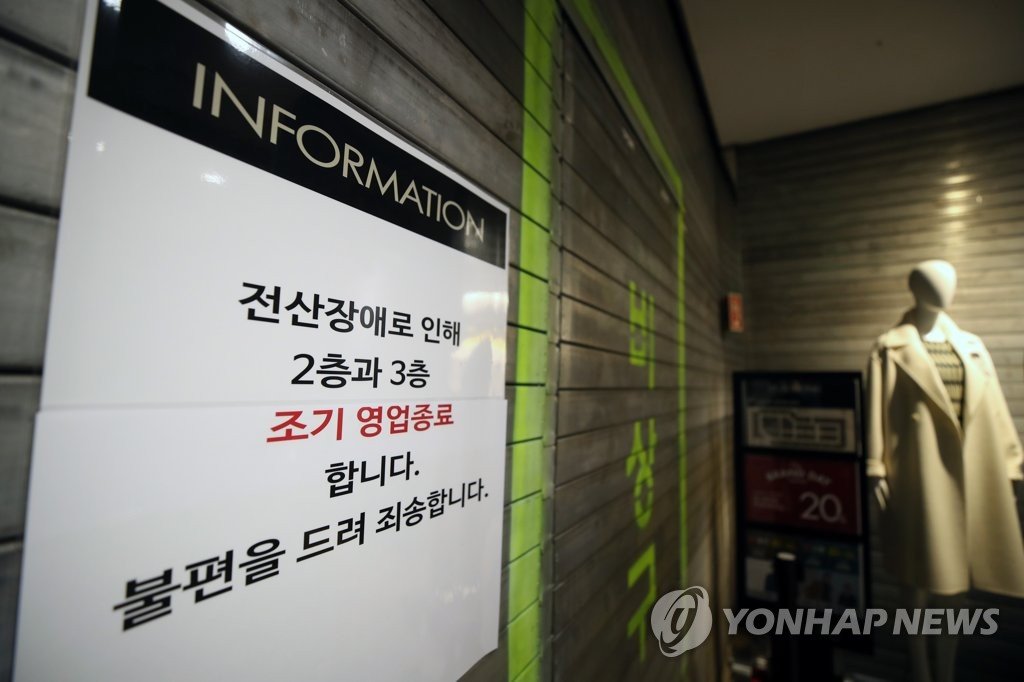

В результате вымогательской кибератаки южнокорейский торговый гигант E-Land закрыл 23 из 50 магазинов для восстановления после инцидента.

Вымогательское ПО было развернуто в главных офисах компании в воскресенье, 22 ноября. Во избежание дальнейшего распространения инфекции конгломерат отключил часть своих IT-сетей, что и отразилось на работе магазинов.

По заявлению главы компании персональные данные и другая конфиденциальная информация не пострадала, поскольку хранится в зашифрованном виде на отдельных серверах. Какое вымогательское ПО использовалась в атаке на E-Land, и был ли уплачен выкуп, пока не сообщается.

У одной из жертв злоумышленники похитили около ста фото и видео, а у другой — более тридцати. В настоящее время пострадавшие и их представители пытаются добиться удаления личных материалов из Сети.

Причиной инцидента называют «утечку iCloud», однако наиболее вероятно, что компрометирующие материалы были похищены с помощью фишинга.

Характер инцидента не раскрывается, поэтому пока неизвестно, какие данные были затронуты кибератакой. Руководства «Манчестер Юнайтед» заявляет, что атакующим не удалось получить доступ к основным ресурсам клуба, сайту и мобильным приложениям, а все критические системы, необходимые для обеспечения безопасности матчей на стадионе «Олд Траффорд» работают в полном объёме.

В числе пострадавших оказались:

- Криптовалютная биржа liquid.com. Атакующий получил возможность изменять записи DNS и контролировать некоторые учетные записи электронной почты. В результате он смог частично скомпрометировать инфраструктуру биржи и получить доступ к хранилищу документов.

- Компания NiceHash, трафик и электронную почту которой злоумышленник перенаправил на собственные ресурсы. NiceHash была вынуждена заморозить все средства клиентов на 24 часа, пока не восстановили настройки домена.

- Компании Bibox.com, Celsius.network и Wirex.app предположительно тоже пострадали от аналогичной атаки, однако никто из них не сообщал о каких-либо инцидентах.

Представители GoDaddy уже подтвердили, что несколько их сотрудников пали жертвами социальной инженерии.