Антифишинг-дайджест № 192 с 9 по 15 октября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека с 9 по 15 октября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

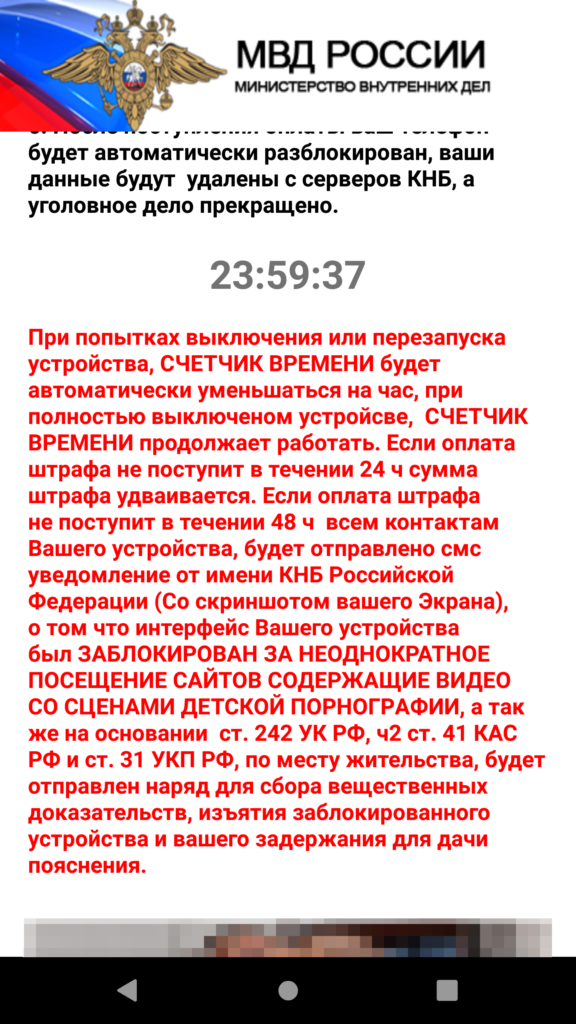

Вредонос скрывается внутри приложений, которые распространяются через различные форумы и сторонние сайты. Подобно многим другим мобильным вымогателям, MalLocker не шифрует файлы пользователя, а лишь блокирует доступ к телефону.

Проникнув на устройство, MalLocker захватывает экран и от имени МВД.РФ сообщает, что жертва должна оплатить штраф за нарушение закона.

Для блокировки экрана MalLocker злоупотребляет уведомлением о входящем звонке. Эта функция, активируется во время получения входящих вызовов и отвечает за отображение подробной информации о вызывающем абоненте. Малварь использует ее для отображения окна, которое полностью закрывает весь экран. Вторая функция, которую использует вредонос срабатывает, когда пользователь хочет перевести приложение в фоновый режим и переключиться на другое приложение. Она запускается при нажатии кнопок Home или Recents. Используя эту функцию, MalLocker удерживает записку с требованием выкупа на переднем плане, не позволяя пользователю переключиться на другое приложение.

Атаки и уязвимости

Всего уязвимостей три:

- CVE-2020-12351 — наиболее опасная уязвимость, получившая оценку в 8,3 из 10 баллов по шкале CVSS. Проблема может быть использована удаленным злоумышленником, которому известен Bluetooth MAC-адрес устройства. Отправив вредоносный пакет l2cap, злоумышленник может вызвать состояние «отказа в обслуживании» или выполнить произвольный код с привилегиями ядра, обеспечив проведение атаки zero-click без взаимодействия с пользователем.

- CVE-2020-12352 — уязвимость раскрытия информации в стеке. Оценка опасности — 5,3 из 10 баллов по шкале CVSS. Зная Bluetooth MAC-адрес жертвы, злоумышленник может получить информацию о стеке ядра, содержащую различные указатели, которые можно использовать для прогнозирования структуры памяти и для обхода защиты KASLR (рандомизация размещения адресного пространства ядра).

- CVE-2020-24490 — уязвимость переполнения буфера кучи, которая может быть использована для вызова состояния «отказа в обслуживании» или выполнения произвольного кода с привилегиями ядра.

Уязвимы для BleedingTooth только устройства, оснащенные чипами Bluetooth 5 и находящиеся в режиме сканирования.

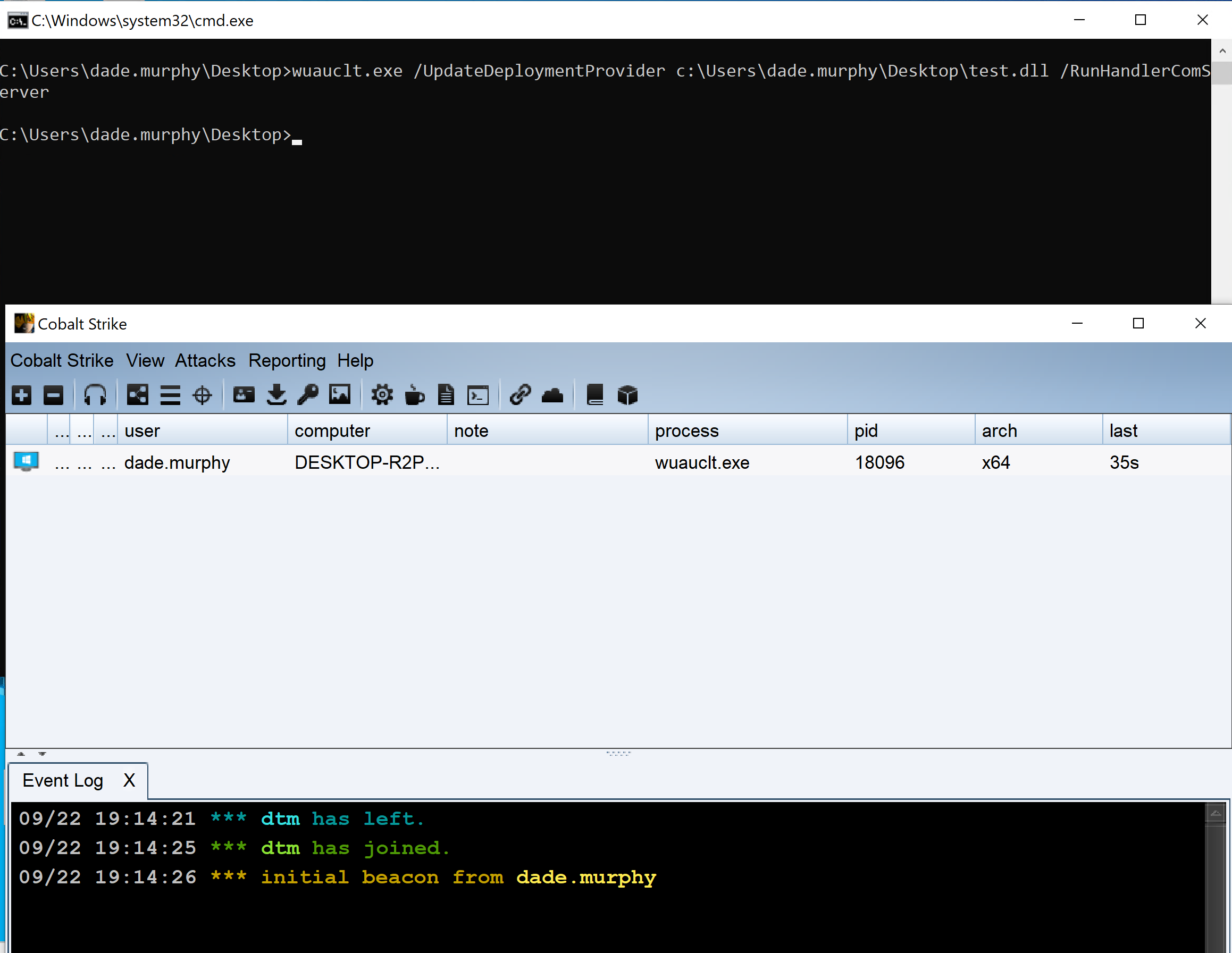

Wuauclt.exe — служебная программа, которая предоставляет пользователям частичный контроль над некоторыми функциями агента обновления Windows из командной строки. Она позволяет проверять наличие новых обновлений и устанавливать их без использования пользовательского интерфейса Windows.

Оказалось, что используя эту программу, можно запустить из командной строки любой DLL-модуль, используя следующие параметры:

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServerТакой вариант запуска вредоносной DLL позволяет обойти антивирусную защиту, контроль приложений и даже проверку цифровой подписи.

Умные устройства

Для использования этого бэкдора необходимо знать номер телефона целевого устройства и его заводской ключ шифрования. Злоумышленник с физическим доступом к устройству может получить эти сведения с помощью специальных инструментов.

«Бэкдор не является уязвимостью. Это набор намеренно разработанных функций, которые включают удаленную съемку фотографий, отправку данных о местоположении и прослушивание телефонных разговоров через встроенный микрофон и активируются при получении специальной SMS-команды на устройство».

специалисты компании Mnemonic

Обнаружение скрытого кода связано с тем, что при разработке гаджета были учтены пожелания родителей, которые хотели получить возможность связаться с детьми в чрезвычайной ситуации и получить изображение местоположения в случае похищения. Компания-разработчик включила эти функции в прототип, но в коммерческой версии по соображениям конфиденциальности решила их спрятать.

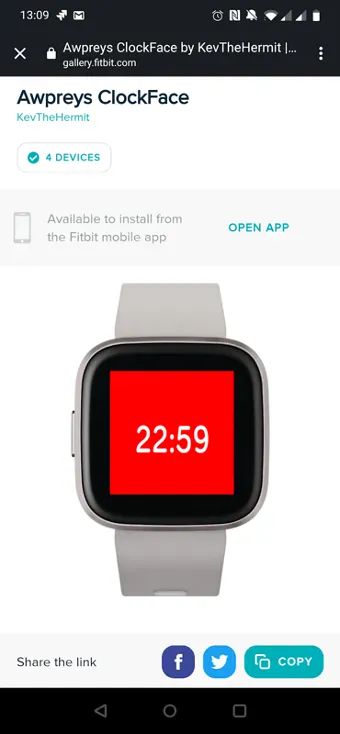

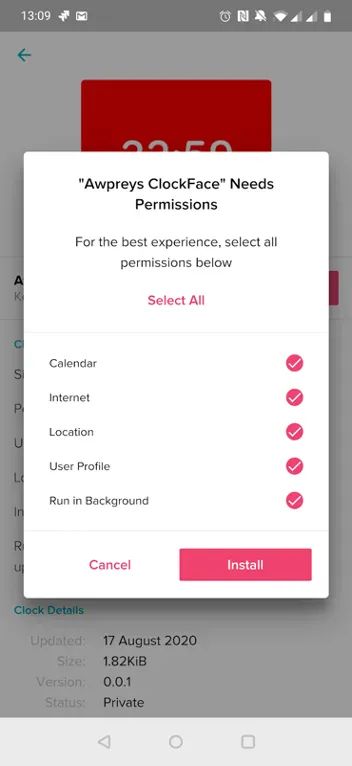

С помощью социальной инженерии злоумышленники могут заставить жертву загрузить и установить вредоносное приложение, позволяющее похищать данные о ее здоровье, собранные датчиками устройств Fitbit и смартфонов. Причём использовать для размещения такой программы можно официальный магазин приложений Fitbit Gallery.

Вредоносное приложение может похищать такие данные, как тип и местоположение устройства, пол, возраст, рост, вес и пульс пользователя, а также календарь. Программный интерфейс Fitbit позволяет сделать вредоносный циферблат с функциями примитивного сетевоuj сканера, который может получать доступ к внутренним сетевым объектам и службам.

Инциденты

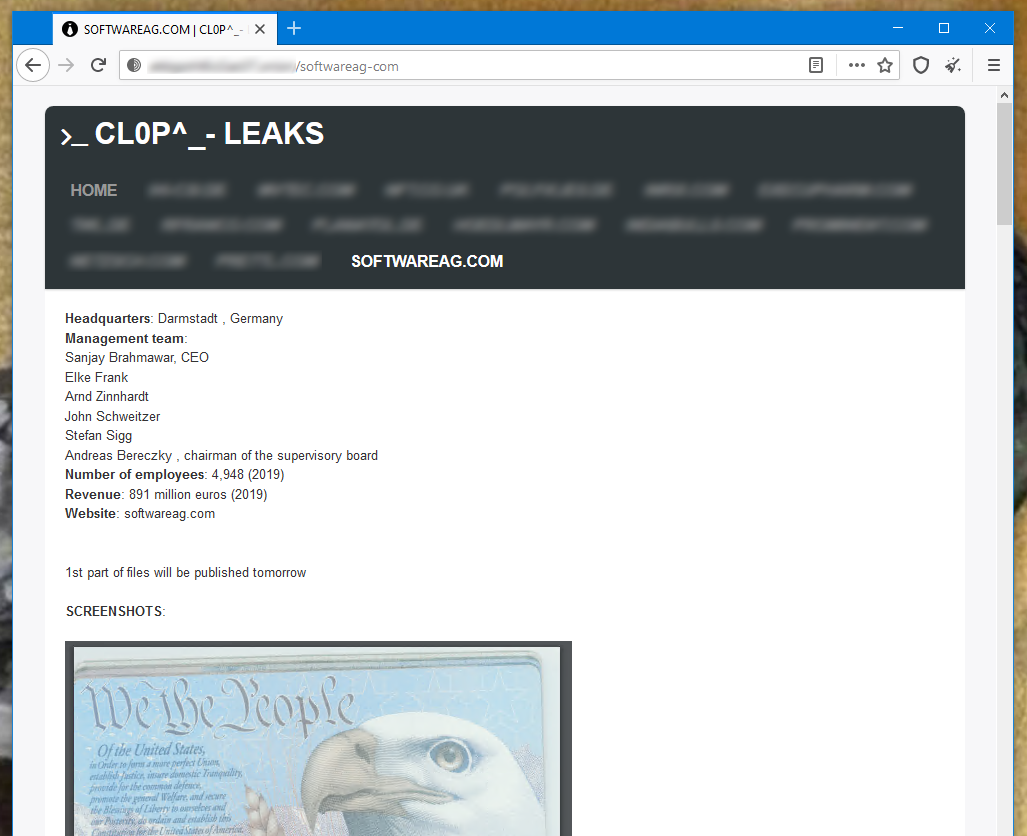

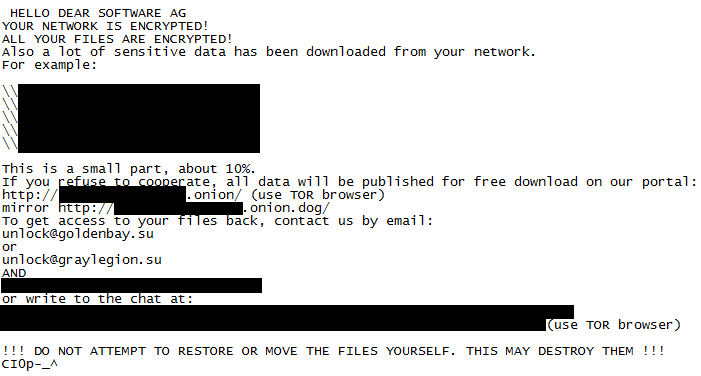

Из-за инцидента компания была вынуждена закрыть свои внутренние системы. Сообщается, что служба поддержки и внутренние коммуникации были переведены в автономный режим, но основные сервисы, ориентированные на клиентов, включая облачные сервисы, не пострадали.

За расшифровку и удаление украденных данных преступники потребовали выкуп в размере 23 млн долларов США, однако Software AG отказалась платить вымогателям. Те, чтобы надавить на руководство компании, начали публиковать похищенную информацию в Даркнете. Среди публикаций — сканированные документы, удостоверяющие личность сотрудников компании, включая паспортные данные, а также внутренняя электронная почта и финансовая информация: