Антифишинг-дайджест № 191 с 3 по 8 октября 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека со 2 по 8 октября 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мошеннические кампании

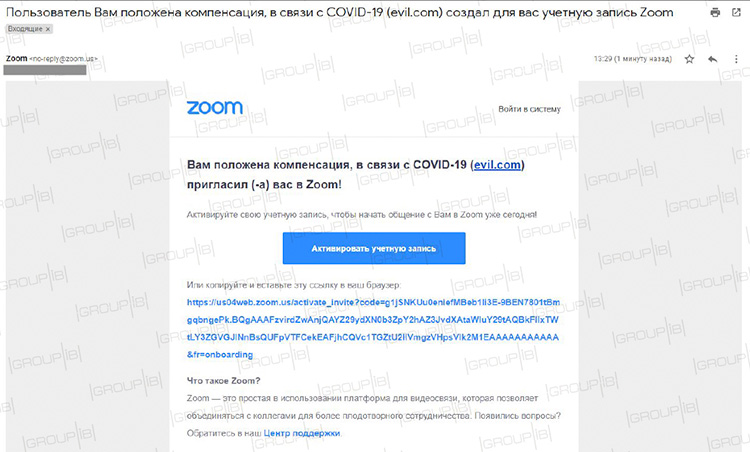

Схема атаки:

- Жертва получает письмо от официального сервиса Zoom, в котором указано, что ей положена компенсация за COVID-19. В письме содержится ссылка на сайт мошенников:

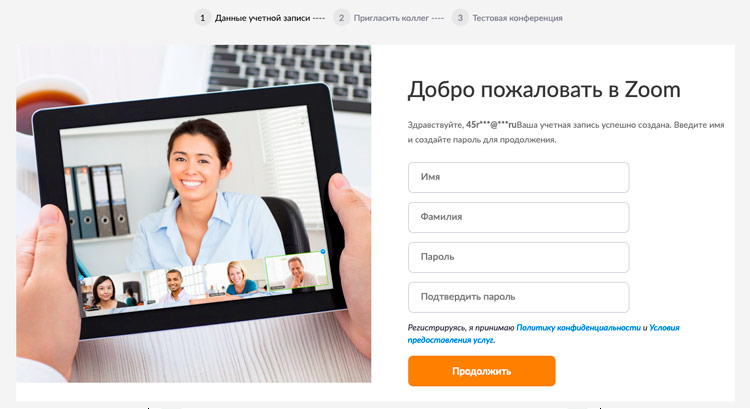

2. Для отправки письма с официального адреса Zoom мошенники используют тот факт, что при регистрации Zoom предлагает пользователю заполнить профиль — указать «Имя» и «Фамилию», предоставляя возможность вставить до 64-х символов в каждое поле. После регистрации Zoom предлагает новому клиенту пригласить до десяти новых пользователей, указав их почтовый адрес. Мошенники вводят адреса потенциальных жертв, которым приходит официальное уведомление от имени команды сервиса видеоконференций (no-reply@zoom[.]us), но с содержанием, которое составили интернет-аферисты.

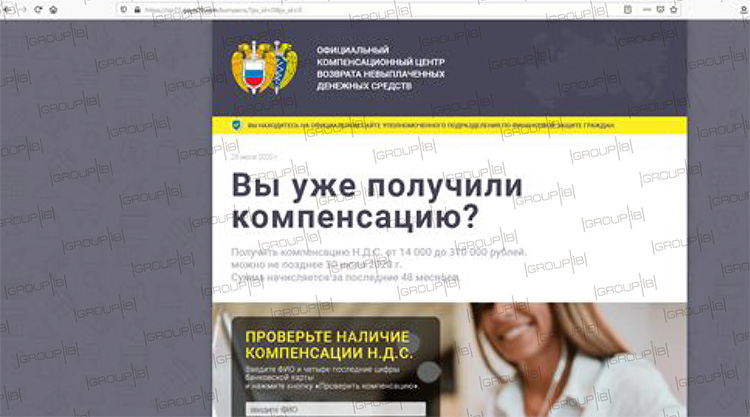

3. Если жертва перейдёт по ссылке, она попадёт на один из мошеннических ресурсов: «Официальный компенсационный центр», «Экспресс-лотерея», «Банк-онлайн (Вам поступил денежный перевод)», «Гранд опрос» или «Фонд финансовой поддержки потребителей»

4. На сайте жертве предлагали ввести 4 или 6 последних цифр номера ее банковской карты, после чего рассчитывали «компенсацию» в сумме от 30 000 до 250 000 рублей.

5. Чтобы получить эти деньги, жертва должна оплатить небольшую сумму «за юридическую помощь в заполнении анкеты» — около 1 000 рублей.

6. Если пользователи вводили данные карты на мошенническом ресурсе, они попадали к преступникам, которые списывали с них все деньги.

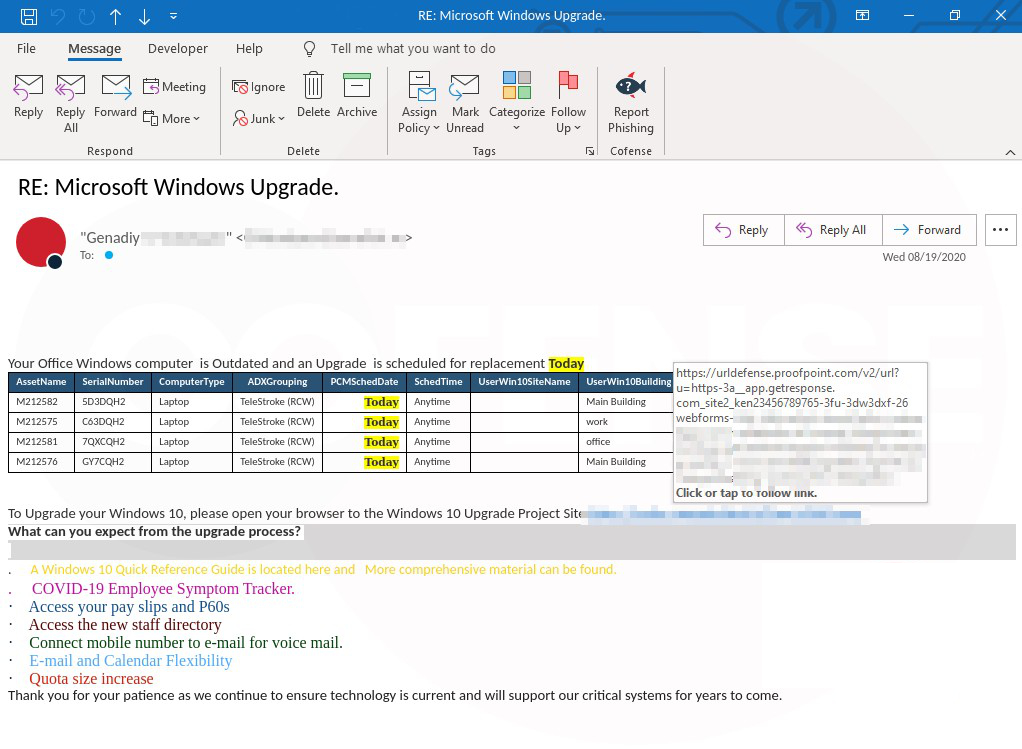

Схема атаки:

- Жертва получает качественно оформленное письмо, в котором расписываются преимущества Windows 10 и предлагается для обновления перейти на специальный сайт:

2. Если жертва переходит по ссылке, ей предлагается сначала ввести свои данные в форму для входа в учётную запись Microsoft:

3. После того, как жертва ввёдет учётные данные, они отправляются злоумышленникам, а наивного пользователя перенаправляют на официальную страницу Microsoft, сообщающую об окончании поддержки Windows 7:

Киберпреступники похитили у американской компании 15 млн долларов США, используя только электронную почту. Проведение BEC-кампании заняло четыре недели.

Схема кампании:

- Злоумышленники скомпрометировали учётную запись пользователя и получили доступ его почтовому ящику, содержавшему переписку о переводе денежных средств.

- С помощью сервиса электронной почты Microsoft Office 365 киберпреступники подделали домены двух сторон, участвовавших в транзакции. Использование Microsoft Office 365 позволило им сделать письма не вызывающими подозрений и способными обходить защитные решения.

- Через регистратора доменов GoDaddy злоумышленники зарегистрировали два домена, очень похожие на домены, принадлежащие настоящим компаниям-участникам переписки.

- В течение четырех недель киберпреступники отслеживали письма высшего руководства атакуемой компании. Когда дело дошло до обсуждения перевода денег, они «вклинились» в беседу с поддельного домена, похожего на домен одной из сторон переговоров, и предоставили подложные банковские реквизиты.

- Чтобы скрыть кражу, преступники перевели деньги на счета в зарубежных банках и запутали след. Кроме того они создали правила фильтрации, согласно которым письма с определенных электронных адресов попадали в скрытую папку, в результате владельцы почтовых ящиков не видели писем с обсуждением перевода денег.

Атаки и уязвимости

Неизвестные киберпреступники проводят бесфайловые атаки, внедряя вредоносный код в легитимную службу регистрации ошибок Windows (Windows Error Reporting, WER) для обхода обнаружения.

Этапы атаки:

- Жертва получает фишинговое письмо с вредоносным документом в zip-архиве, якобы содержащим требование компенсации для работника.

- После открытия документа управление получал вредоный макрос CactusTorch VBA, загружающий полезную нагрузку .NET непосредственно в память атакуемого Windows-устройства.

- Далее происходила инъекция шелл-кода в процесс WerFault.exe, относящийся к системной службе WER. Такая атака не оставляла никаких следов на жёстком диске компьютера.

- Внедрённый код запускался в новом потоке WER, проходил несколько антианалитических проверок, чтобы узнать, отлаживается ли он, работает ли на виртуальной машине или в песочнице.

- Если все проверки проходили успешно, вредоносное ПО расшифровало и загружало в новом потоке WER финальный shell-код, который затем выполнялся в новом потоке.

- После этого загружалась и вводилась в новый процесс WER финальная полезная нагрузка, хранящаяся на взломанном сайте в виде поддельного фавикона.

В популярных антивирусных решениях обнаружен ряд уязвимостей, которые позволяют злоумышленникам повысить свои привилегии, помогая вредоносным программам закрепиться на скомпрометированных системах.

Самыми опасными проблемами:

- возможность удалять файлы из произвольных мест,

- возможность удалить содержимое любого файла на компьютере.

Проблемы связаны с установленными по умолчанию списками избирательного управления доступом (Discretionary Access Control Lists, DACL) для папки «C:\ProgramData» в Windows, которые используются приложениями для хранения данных для пользователей без дополнительных разрешений.

Список антивирусов и уязвимостей:

- Kaspersky — CVE-2020-25045 , CVE-2020-25044 и CVE-2020-25043.

- McAfee — CVE-2020-7250 и CVE-2020-7310.

- Symantec — CVE-2019-19548.

- Fortinet — CVE-2020-9290.

- Checkpoint — CVE-2019-8452.

- Trend Micro — CVE-2019-19688, CVE-2019-19689 , CVE-2019-19690 , CVE-2019-19691 и CVE-2019-19692.

- Avira — CVE-2020-13903.

- Microsoft — CVE-2019-1161.

Умные устройства

Смарт-устройство получают абоненты компании Xfinity, которая принадлежит американской телекоммуникационной корпорации Comcast. С его помощью они могут отдавать телеприставкам голосовые команды. Заменив прошивку вредоносной, хакеры могут инициировать постоянное включение микрофона и слушать всё происходящее рядом с пультом.

Демонстрация замены прошивки на вредоносную. После её установки пульт получает имя WarezTheRemote:

Уязвимость стала результатом двух факторов:

- Соединение между пультом и приставкой шифруется, однако прошивка не проверяет, что на ответ на зашифрованный запрос также зашифрован, что позволяет отправлять вредоносные ответы в незашифрованном виде.

- Каждые 24 часа пульт автоматически проверяет наличие доступных обновлений прошивки, отправляя приставке соответствующий запрос. Подделав ответ от приставки, можно сообщить пульту о наличии обновлений прошивки и подсунуть вместо легитимной вредоносную.

Мужской пояс верности Cellmate содержит многочисленные проблемы с безопасностью, что позволяет хакерам удаленно блокировать и открывать его. При этом возможности ручного управления для «аварийного» открывания или физического ключа для Cellmate не предусмотрено.

Основная проблема Cellmate заключается в его программном интерфейсе (API), который используется для связи между гаджетом и специальным мобильным приложением. API оказался открыт любому желающему и не защищен паролем, а из-за этого кто угодно может захватить контроль над устройством любого пользователя. Это позволяет не только удаленно управлять Cellmate, но и получить доступ к личной информации жертвы, включая данные о местоположении и пароли.

После изучения десяти умных электрических розеток от TP-Link, Hive, Hictkon, Meross и Ajax Online выяснилось, что в девяти продуктах содержится 13 уязвимостей, в том числе три высокоопасных и три критических.

Среди обнаруженных проблем присутствуют, например, такие:

- в смарт-розетках Hictkon с двойными USB-портами активное подключение расположено слишком близко к чипу для мониторинга электрического тока, что может вызвать электрическую дугу и спровоцировать пожар;

- уязвимости в розетках TP-Link Kasa позволяют злоумышленникам получать полный контроль над розеткой и подачей тока на подключенное к ней устройство. Кроме того, TP-Link Kasa раскрывает электронные адреса, использовавшиеся для настройки розетки;

- уязвимости в розетках Meross Smart Plug WiFi Socket позволяют злоумышленникам бесплатно пользоваться интернетом жертвы, мониторить посещаемые сайты и компрометировать другие устройства, подключенные к «умному дому».