Антифишинг-дайджест № 182 с 31 июля по 6 августа 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 31 июля по 6 августа 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты и мессенджеры

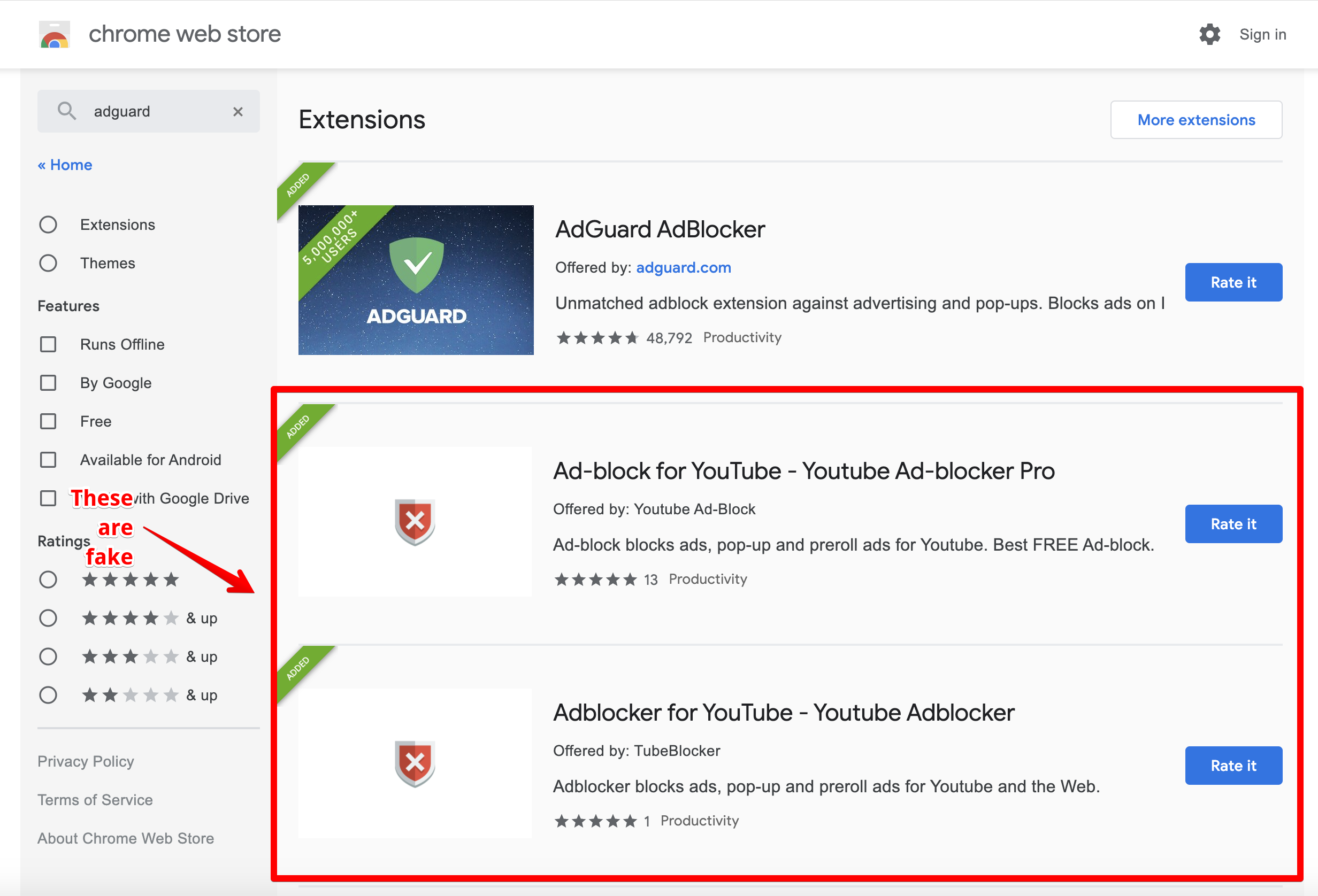

Большинство расширений маскировались под блокировщики рекламы и находились по запросам adblock, adguard, ublock, ad blocker. Другая часть вредоносных расширений маскировалась под виджеты прогноза погоды и утилиты для создания скриншотов. В действительности же 245 из 295 расширений не имели никакой полезной функциональности и могли лишь поменять настраиваемый фон для новых вкладок в Chrome.

После установки поддельные расширения загружали на устройства пользователя вредоносный код с домена fly-analytics.com, а затем незаметно внедряли рекламу в поисковую выдачу Google и Bing.

Уязвимости и атаки

Уязвимость в платформе Microsoft Teams позволяет удалённо извлекать и запускать вредоносное ПО, используя поддельный пакет Microsoft Teams с подлинным приложением Update.Exe.

Ранее выпущенный патч для Microsoft Teams добавил в приложение Update.exe проверку переданного ему URL-адреса на предмет наличия строк «http/https», «:», «/» и номеров портов. Однако такое ограничение не помешает злоумышленнику поместить вредоносный файл в общую папку в сети, а затем получить доступ к нему с компьютера жертвы. Для этого достаточно настроить публичный сервер Samba, разместить на нём «полезную нагрузку» и передать её URL апдейтеру Microsoft Teams в виде строки «\\10.10.10.10\pub\xxx.yyy»

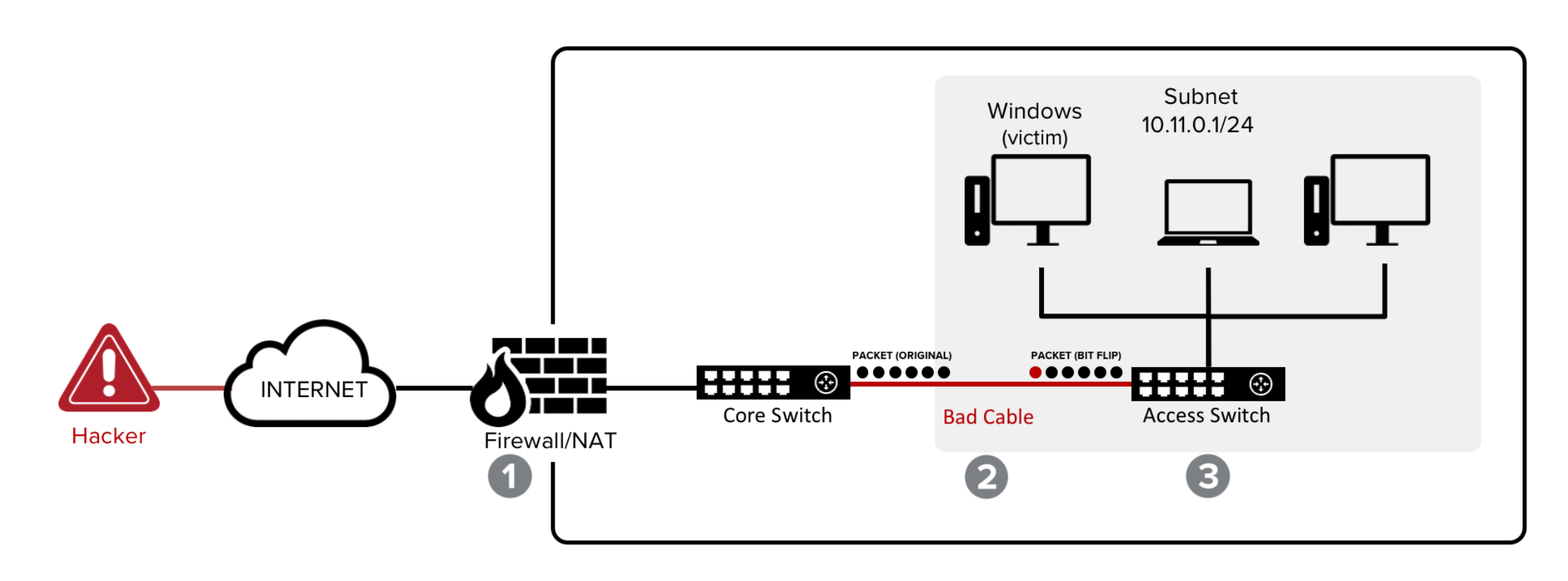

Метод представляет собой атаку типа «пакет в пакете», при которой сетевые пакеты вложены друг в друга. При этом внешний пакет-оболочка вполне безобиден, зато внутренний содержит вредоносный код или команды. Оказалось, что неисправные Ethernet-кабели способны перемещать биты внутри пакета, медленно разрушая внешний пакет-оболочку. При этом целостность внутреннего пакета сохранится.

Схема атаки:

- Злоумышленник с большой скоростью посылает много легитимных пакетов, разрешенных на брандмауэре. Внутри них содержится инкапсулированная полезная нагрузка. Проходя по неисправному Ethernet-кабелю, пакеты могут искажаться из-за случайных битовых ошибок.

- Злоумышленник ждёт, пока в заголовке низкоуровневого фрейма Ethernet в пакете не появятся битовые ошибки.

- Когда это происходит, Ethernet-контроллер внутри сети интерпретирует «внутренний» пакет с полезной нагрузкой как совершенно новый пакет, что позволяет злоумышленнику направлять в кадр вредоносные пакеты, которые были бы заблокированы .

Демонстрация атаки EtherOops для обхода межсетевых экранов

Технический разбор атаки EtherOops.

Проблема была связана с реализацией биометрической функции TouchID или FaceID для аутентификации пользователей при входе на сайты через браузер Safari. При авторизации на сайте через Apple ID с использованием Touch ID пропускается двухфакторная аутентификация, поскольку пользователь уже предъявил комбинацию факторов для идентификации — устройство и свои биометрические данные.

Из-за некорректной настройки задействованный в процессе авторизации сайт gsa.apple.com позволял злоупотреблять доменами для проверки идентификатора клиента без аутентификации. В результате злоумышленник мог использовать уязвимость межсайтового выполнения сценария на любом из поддоменов Apple для запуска вредоносного JavaScript-кода.

Инциденты

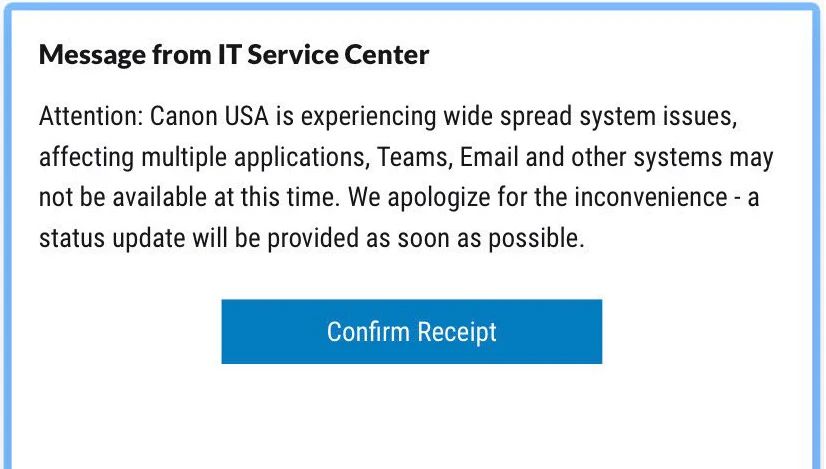

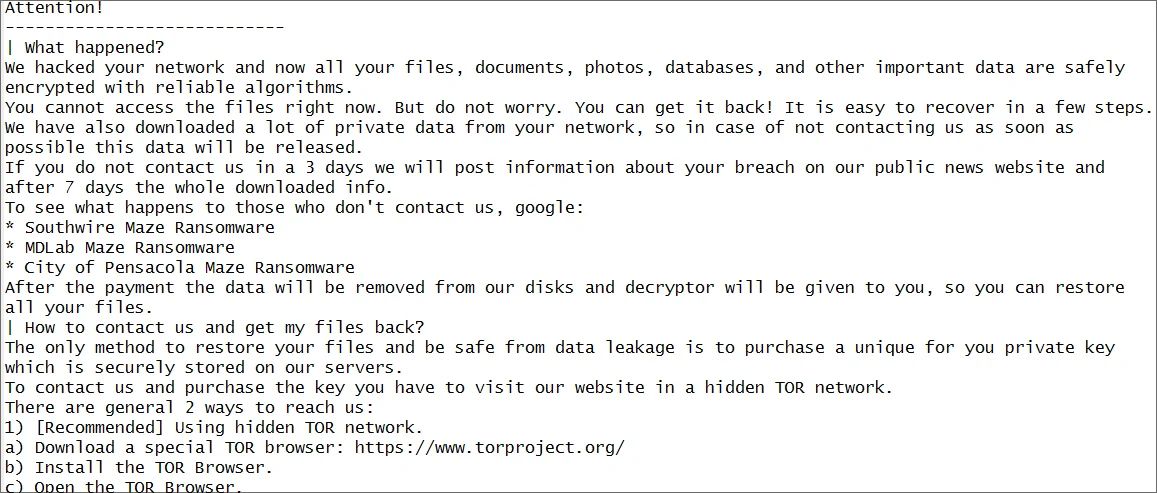

Компания Canon стала очередной жертвой вымогательского ПО Maze. Атака нарушила работу нескольких сервисов, среди которых электронная почта, Microsoft Teams, официальный сайт Canon в США и ряд внутренних приложений.

По заявлению операторов Maze им удалось проникнуть в инфраструктуру компании, а затем похитить и зашифровать более 10 Тб данных, среди которых есть и конфиденциальные. Если Canon не заплатит выкуп в течение 7 дней, преступники опубликуют информацию в общем доступе.

Судебное заседание по вопросу выхода под залог для Грэма Айвена Кларка (Graham Ivan Clark), которого обвиняют в недавней атаке на Twitter, превратилось в фарс из-за действий Zoom-пранкеров.

Ayooooooo!!! Hacker from my city peep the live stream!!! #Hacker #HackerTampa @KEEMSTAR enjoy !! pic.twitter.com/qh1OjwPaKb

— Jay Negron #OTOD (@JayCesar_sB) August 5, 2020

Поскольку слушание было публичным, Zoom-конференция не была защищена паролем. При этом по неизвестной причине в настройках не был отключен звук для посетителей, а также им не запрещалось демонстрировать экран.

Небезопасными настройками воспользовались многочисленные пранкеры. Они представлялись сотрудниками CNN и BBC, прерывали заседание криками и громкой музыкой, а потом стали транслировать порно.

Лицо прокурора Эндрю Уоррена, который неожиданно обнаружил на экране порноролик:

How the judge in charge of the proceeding didn't think to enable settings that would prevent people from taking over the screen is beyond me. My guess is he didn't know he could. This guy's reaction sums it up. pic.twitter.com/Zz9aVc5iIg

— briankrebs (@briankrebs) August 5, 2020

Вредоносное ПО

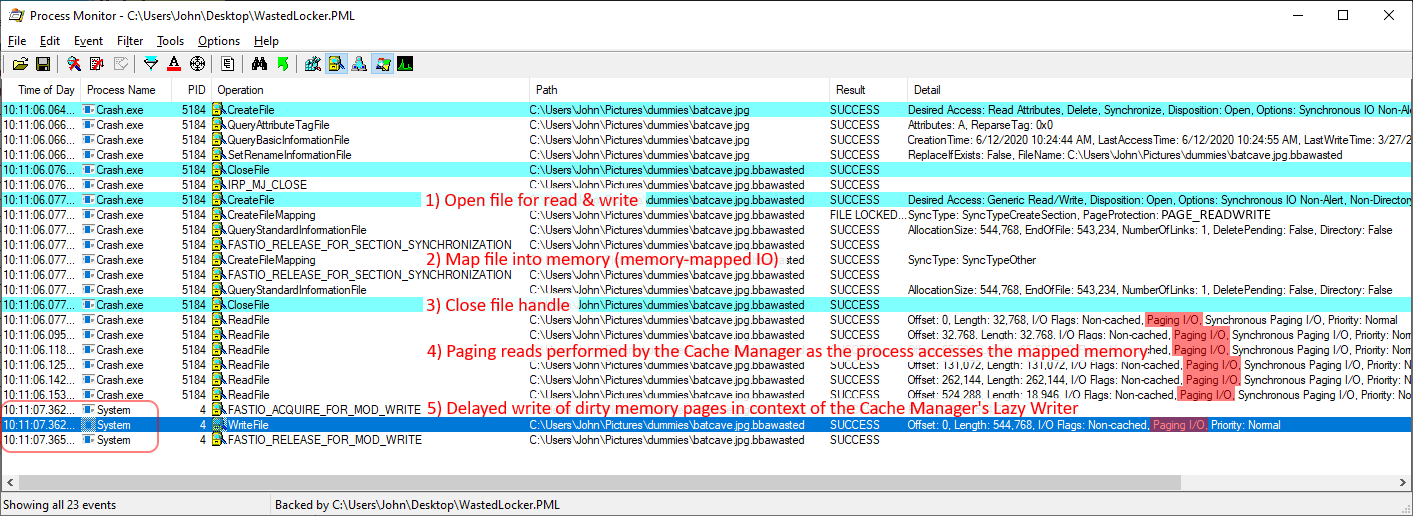

Схема работы WastedLocker:

- Вредонос открывает файл, выполняет его отображение в память, после чего закрывает файл, не вызывая функцию UnmapViewOfFile.

- Отображаемый в память файл попадает в кэш Windows.

- Теперь вредонос может спокойно шифровать находящийся в кэше файл, не создавая дисковой активности, которую отслеживают защитные решения.

- Менеджер кэша, обнаружив, что отображённый в память файл более «свежий», чем файл на диске, перезаписывает оригинальный файл его зашифрованной версией. При этом операция записи на диск также не вызывает срабатывания антивируса, поскольку её инициирует легитимная системная программа.