Антифишинг-дайджест № 181 с 24 по 30 июля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 июля 2020

года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Мобильная безопасность

Casually browsing Instagram when suddenly the new iOS 14 camera/microphone indicator comes on. Then control panel ratted out the app behind it. This is going to change things. #iOS14 pic.twitter.com/EnTIRsqq3R

— KevDoy (@KevDoy) July 17, 2020

Обнаружить это странное поведение удалось пользователям iOS 14, которая предупреждает пользователей о том, что какое-либо приложение получает доступ к камере устройства.

Представители Instagram заявляют, что причина шпионского поведения состоит в ошибке программного обеспечения, и на самом деле доступа к камере или микрофону смартфона приложение не имеет.

Сайты

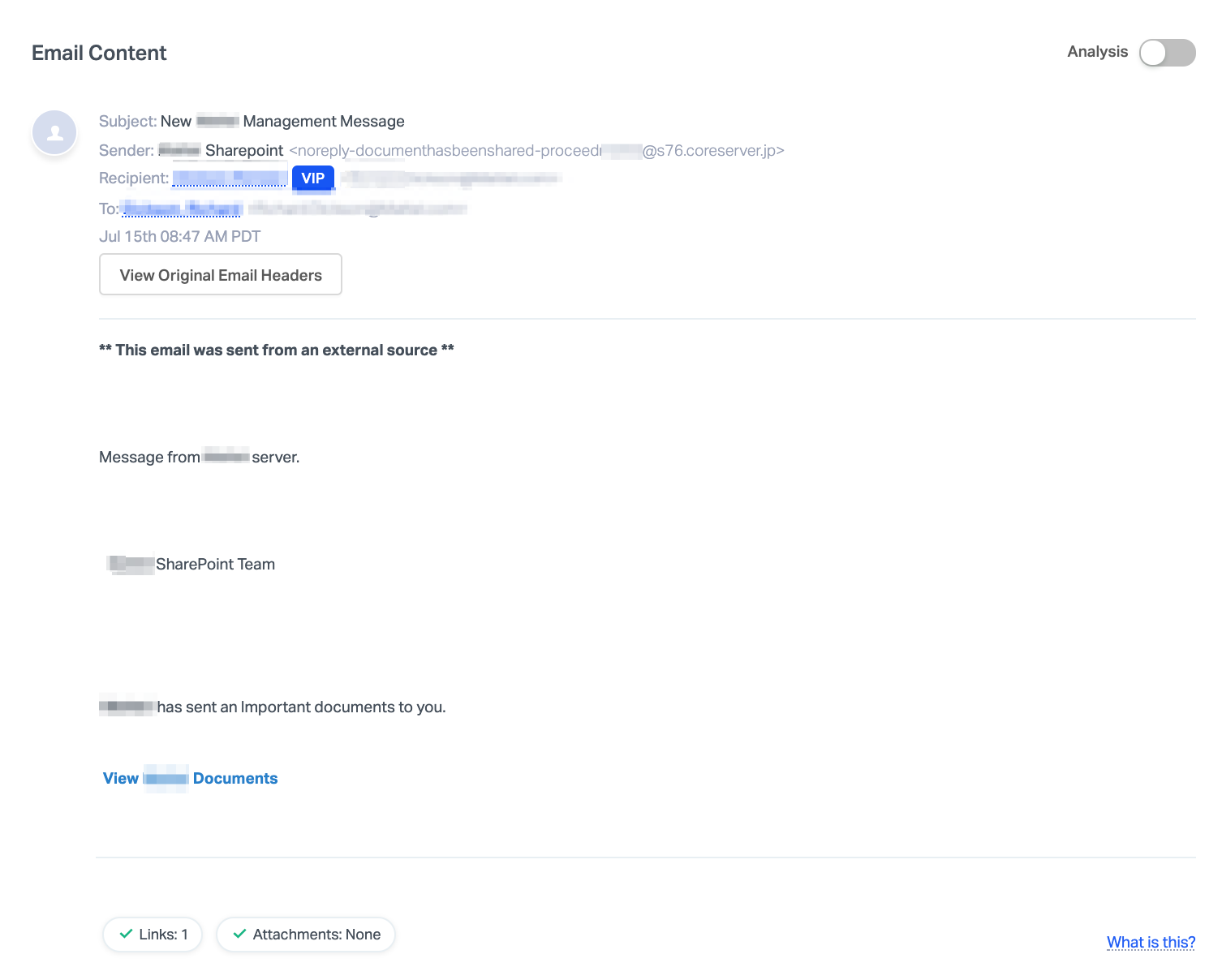

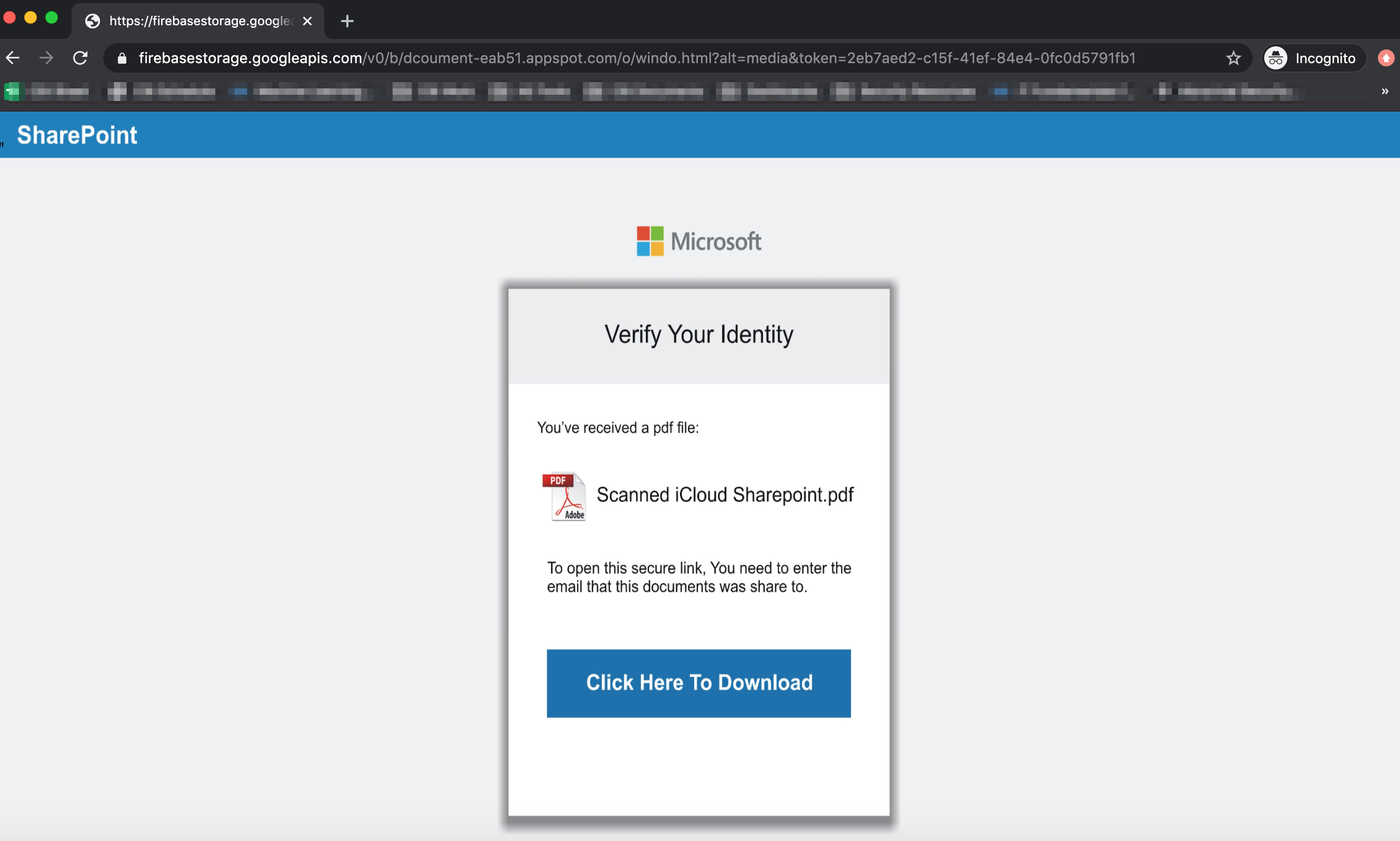

В рамках очередной фишинговой кампании злоумышленники похищают учётные данные пользователей Office365 с помощью сообщений-приманок, замаскированных под автоматические уведомления SharePoint.

Текст фишингового сообщения краткий и расплывчатый, однако в нём упоминается название целевой компании, чтобы вызвать доверия и заставить жертву думать, что письмо было отправлено от имени сотрудников организации.

Если пользователь переходит по ссылке в письме, он попадает на поддельную страницу SharePoint, где от него требуют нажать на кнопку для загрузки «важных документов», упомянутых в фишинговых письмах.

На самом деле кнопка загружает PDF-файл, перенаправляющий жертву на другой сайт или на специальную форму, где необходимо ввести свои учетные данные. Собранные данные злоумышленники используют для проведения других атак.

Обнаружена сеть мошеннических сайтов, которые предлагали посетителям зарабатывать до 20 тыс рублей в час с помощью майнинга криптовалюты.

Схема № 1:

- Посетителю сайта, на который заманивают вредоносной рекламой в соцсетях, предлагают предоставить свой компьютер для майнинга криптовалюты. Мошенники обещают, что за это время он может заработать до 20 тыс. рублей

- Во время «майнинга» на сайте крутится счётчик денег.

- Чтобы вывести «заработок», нужно заплатить 400 рублей за «верификацию» пользователя.

- Для оплаты используются платёжные системы с сомнительной репутацией, поэтому есть вероятность того, что преступники получают не только 400 рублей, но и данные банковских карт своих жертв.

Схема № 2:

Похожа на первую за исключением того, что вместо предоставления в аренду собственного компьютера жертве предлагается взять в аренду сервер для майнинга. При этом час «аренды сервера» стоит 400 рублей.

Умные устройства

Злоумышленники могут беспрепятственно создавать вредоносные навыки для умной колонки Amazon Alexa и размещать их в официальном магазине приложений Alexa Skills.

Исследователям удалось создать и добавить в магазин 253 вредоносных навыка, причём они смогли разместить их в детском разделе, где правила должны соблюдаться более строго. Размещённые навыки предоставляли запрещенную информацию в ответ на вопросы пользователей или собирали личную информацию, спрашивая пользователей об их именах и других личных данных.

Среди вредоносных навыков были:

- инструкция по созданию глушителя для огнестрельного оружия,

- рекомендации по использованию психотропных веществ в разделе с фактами для детей,

- навык, собирающий конфиденциальные медицинские данные пользователя.

Уязвимости и атаки

Новая уязвимость в Zoom позволяла за несколько минут подобрать пароль, защищающий видеовстречу.

So a few months ago I realised Zoom doesn't rate limit password attempts for meetings, and has only 1 million passwords. Meaning you could join private meetings within minutes. https://t.co/NDUEmzUprX

— Tom Anthony (@TomAnthonySEO) July 29, 2020

Выяснилось, что веб-клиент Zoom не ограничивает количество попыток ввода пароля. При этом пароль, защищающий видеовстречи, по умолчанию состоит из шести цифр, то есть имеется всего один миллион возможных комбинаций, которые можно перебрать достаточно быстро: на перебор 91 тысячи вариантов уходит около 25 минут.

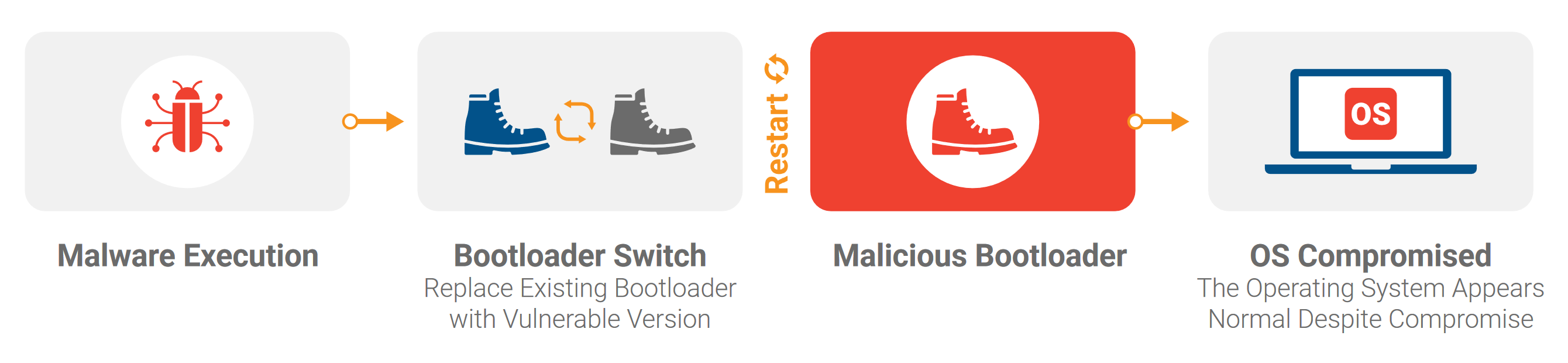

В загрузчике GRUB2, который используется в большей части Linux-дистрибутивов, обнаружена опасная уязвимость, с помощью которой злоумышленник может скомпрометировать процесс загрузки ОС даже при включённом режиме Secure Boot.

Уязвимость CVE-2020-10713 получила название BootHole. Её причина состоит в некорректной реализации функции, которая выполняет синтаксический анализ конфигурационного файла grub.cfg. Это обычный текстовый файл, причём в отличие от других компонентов загрузчика для него не предусмотрено механизмов защиты целостности.

Таким образом, злоумышленник может модифицировать файл конфигурации загрузчика, получить контроль над процессом загрузки и выполнить произвольный код до загрузки ОС, что позволяет скрыть вредоносный код от защитных программ и сохранить присутствие на компьютере даже после переустановки операционной системы.

В приложении для свиданий OkCupid обнаружены несколько опасных уязвимостей, эксплуатация которых позволяет раскрыть конфиденциальную информацию пользователей, перехватить контроль над учетными записями для выполнения различных действий без разрешения их владельцев и украсть токены аутентификации, идентификаторы и адреса электронной почты.

Видео: демонстрация атаки

Процессор SEP — Secure Enclave Processor — используется для того, чтобы изолировать iOS и основной процессор устройств от конфиденциальной информации — Face ID, Touch ID, паролей. SEP-процессор загружает отдельную операционную систему SEPOS, для хранения которой используется отдельная область памяти SEPROM.

Используя эту уязвимость, злоумышленники могут напрямую взаимодействовать с SEP-памятью и использовать этот доступ для обхода защиты изоляции памяти, хищения данных, даунгрейда прошивки.

По мнению экспертов ликвидировать уязвимость программным путём невозможно.

Инциденты

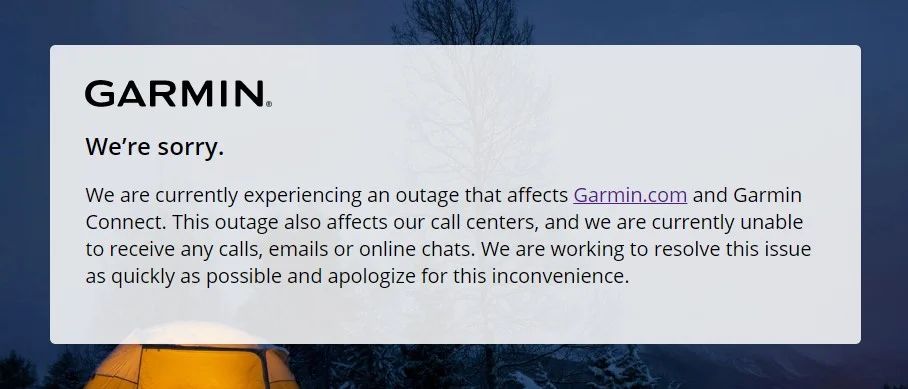

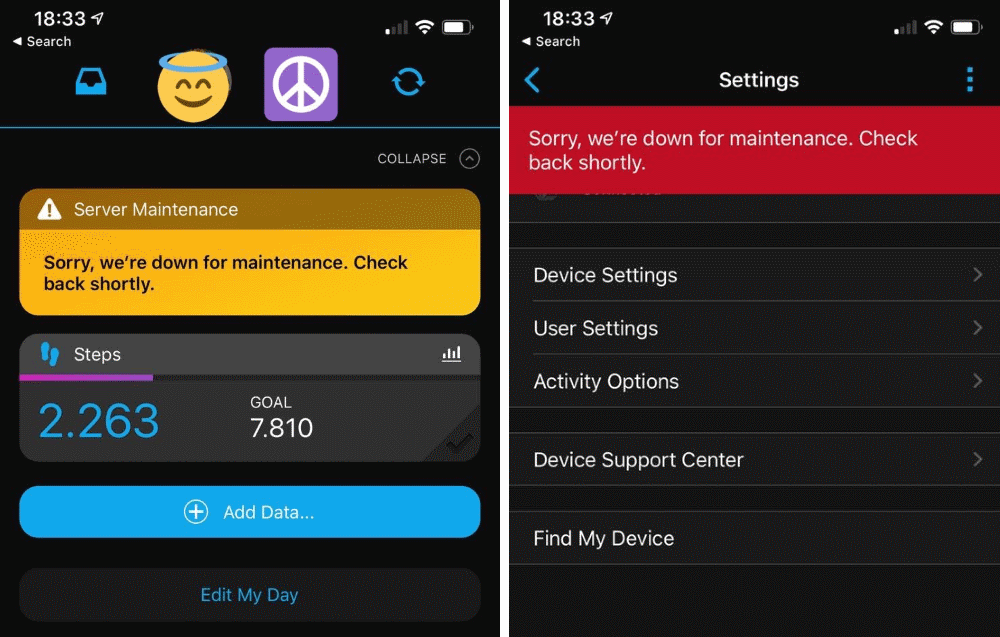

Инцидент вызвал множество проблем у клиентов компании, так как большинство из них регулярно используют сервис Garmin Connect для синхронизации данных о пробежках и поездках на велосипеде с серверами компании.

Из-за остановки работы сервиса flyGarmin пилоты в США лишились возможности загрузить авиационные БД в навигационные системы своих самолетов. Приложение Garmin Pilot, которое используется для составления расписаний и планирования полетов, также не работает.

Вредоносное ПО

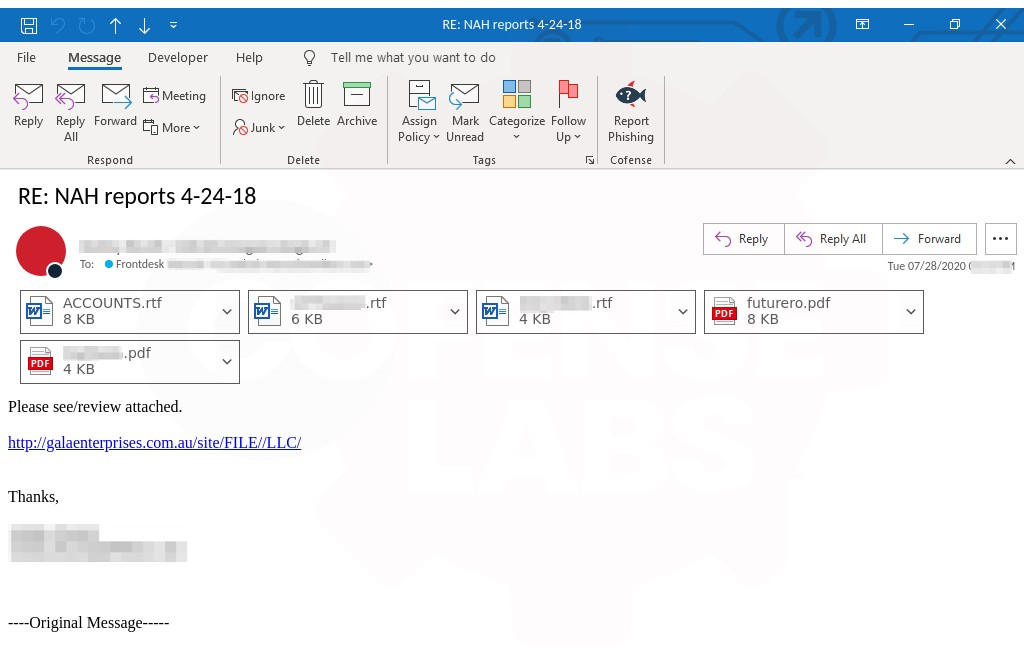

Новая версия вредоноса Emotet похищает списки контактов, содержимое и вложения из писем своих жертв, чтобы рассылаемый спам выглядел как можно аутентичнее.

Can confirm Emotet's email stealer module was updated to steal email attachments, as well as email content and contact lists. The additional code was added around June 13th. pic.twitter.com/9xe3lM6qca

— MalwareTech (@MalwareTechBlog) July 28, 2020

Такая тактика позволяет операторам Emotet эффективно использовать перехваченные электронные письма и «включаться» в разговоры пользователей. В результате вредоносная ссылка или вложение будут выглядеть как новые сообщения в уже идущей дискуссии.

breaking #emotet news from @CofenseLabs

in addition to stolen body text, emails are now including original attachment content to add even more legitimacy.

significant data breach implications, again demonstrating that emotet infections are serious https://t.co/bWbHxGWZK4— Cryptolaemus (@Cryptolaemus1) July 28, 2020