Антифишинг-дайджест № 172 с 22 по 28 мая 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 22 по 28 мая 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносное ПО

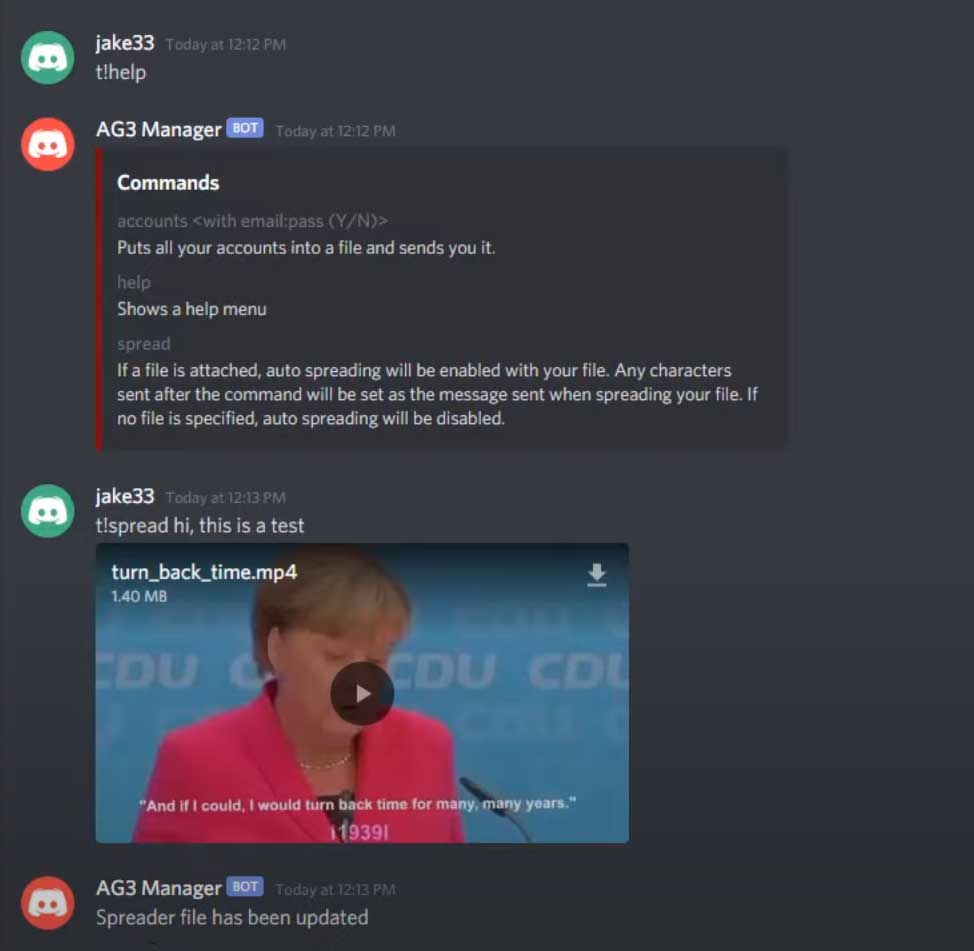

- Преступники распространяют AnarchyGrabber через Discord, выдавая его за игровой чит, хакерский инструмент или пиратский софт.

- Если жертва поверила и установила трояна, он модифицирует JavaScript-файлы клиента Discord, чтобы добавить в него вредоносную функциональность для хищения токена пользователя.

- Используя токен, хакеры получают возможность войти в Discord под видом своей жертвы.

Главная опасность AnarchyGrabber заключается в том, что большинство его жертв не подозревают о заражении, поскольку после запуска исполняемого файла AnarchyGrabber и модификации файлов клиента Discord, троян практически никак не проявляет себя и не запускается снова. Но несмотря на отсутствие вредоносного процесса, который мог бы обнаружить антивирус, зараженный компьютер всё равно остается частью ботнета.

Единственный способ избавиться от AnarchyGrabber — удалить клиент Discord и установить его заново.

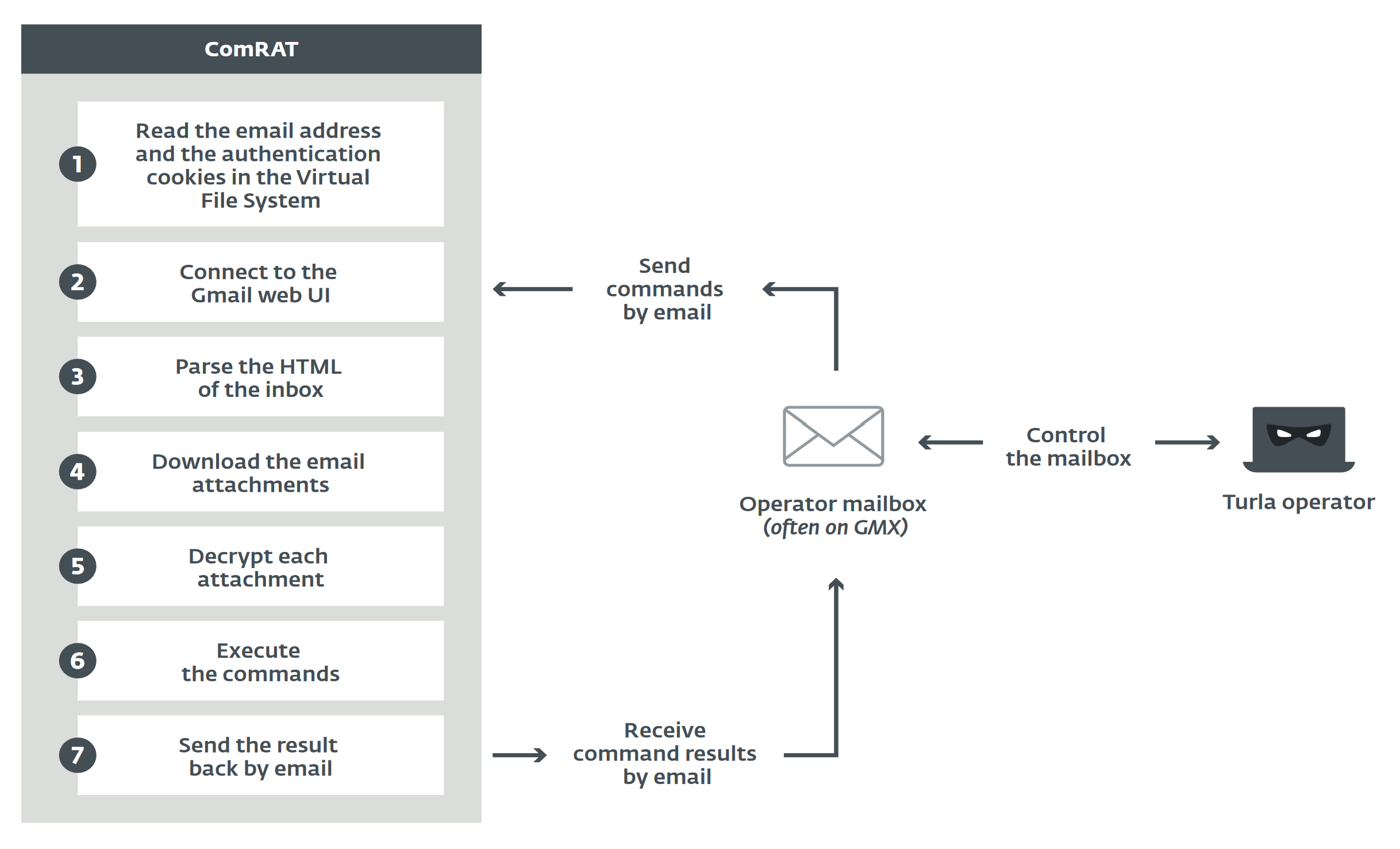

Предположительно, сбор логов антивирусов с зараженного хоста позволяет членам группировки Turla, распространяющей вредонос, понимать, какой из образцов вредоносного ПО был обнаружен защитными решениями, и использовать эти сведения для скрытного внедрения малвари в других системах.

Дополнительный механизм управления через почтовый ящик Gmail обеспечивает операторам управление вредоносом в случае, когда связь с управляющим сервером через «классический» HTTP заблокирована. Фактически, чтобы отдать вредоносу команду, достаточно написать письмо на «его» gmail.

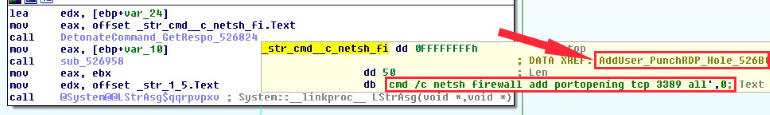

Для включения RDP Sarwent создаёт на зараженных машинах новую учётную запись пользователя Windows, а затем вносит изменения в настройки брандмауэра Windows, чтобы разрешить внешний доступ через RDP к зараженному хосту. В результате операторы Sarwent могут использовать созданную учетную запись для доступа к зараженному хосту и при полном содействии локального брандмауэра.

Операторы Ragnar Locker не интересуются обычными домашними пользователями, внедряя вредоноса в корпоративные сети и правительственные организации, а затем требуя крупный выкуп от нескольких десятков до сотен тысяч долларов США.

В апреле 2020 года года RagnarLocker атаковал сеть энергетического гиганта Energias de Portugal (EDP). Сообщалось, что преступники похитили 10 терабайт конфиденциальных данных и потребовали выкуп в размере 1580 биткоинов (около 11 млн долларов США), угрожая обнародовать данные, если выкуп не будет выплачен.

Атаки и уязвимости

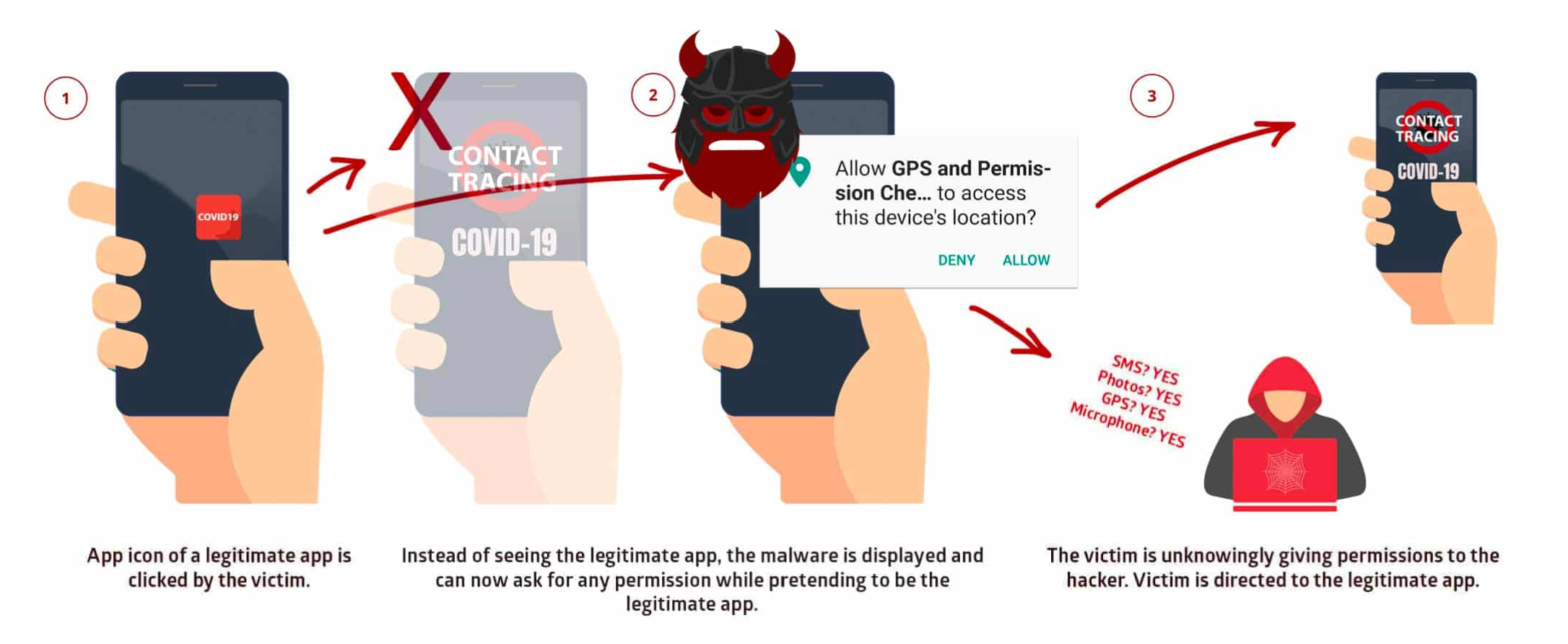

Получившая название StrandHogg 2.0 уязвимость позволяет злоумышленнику с помощью установленного на атакуемом устройстве вредоносного приложения похищать SMS-сообщения, фотографии и учетные данные, отслеживать местоположение по GPS, звонить, записывать разговоры, а также шпионить за жертвой с помощью микрофона и камеры смартфона.

Видео: демонстрация атаки StrandHogg 2.0

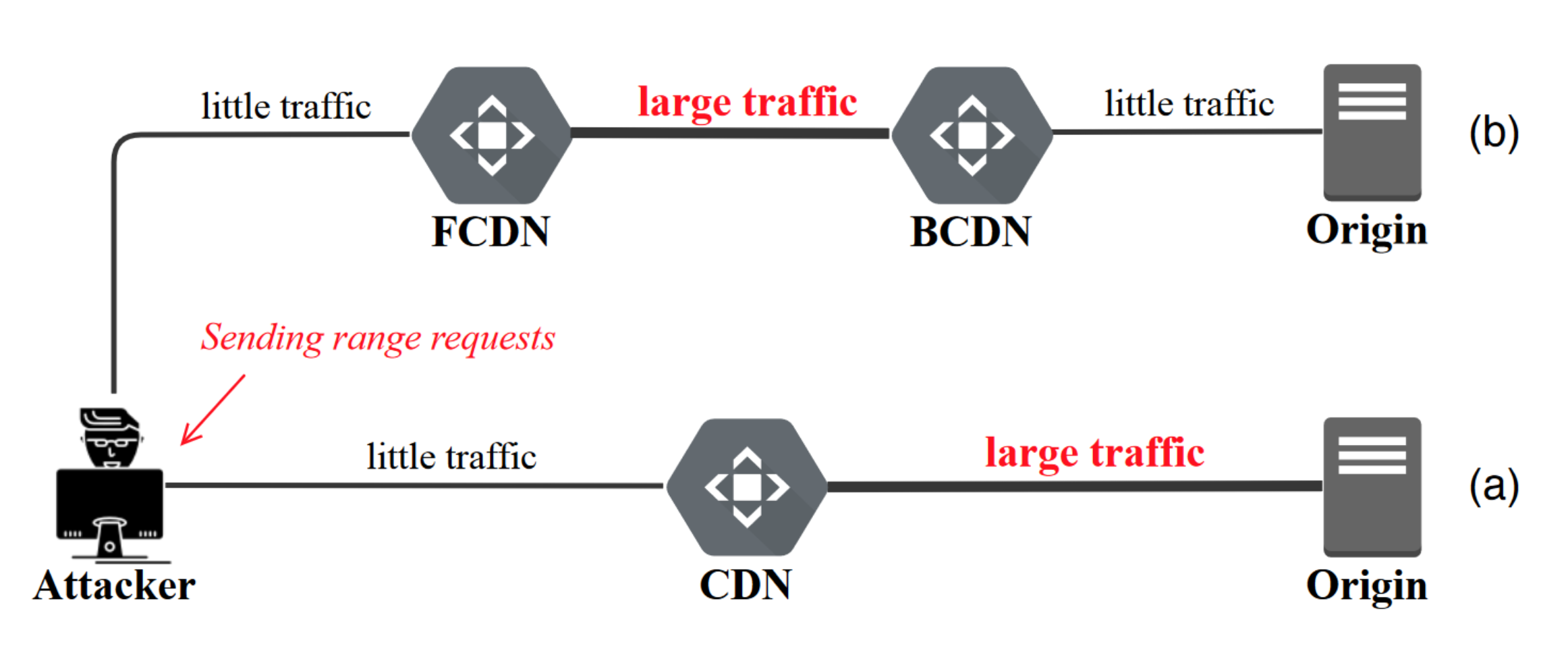

Новая атака RangeAmp позволяет проводить сверхмощные DoS-атаки, используя искажённые HTTP-запросы Range Requests для амплификации реакции веб-серверов и сетей доставки контента.

Имеется два способа применения RangeAmp:

- RangeAmp Small Byte Range (SBR). Злоумышленник отправляет некорректно сформированный запрос провайдеру CDN, который осуществляет амплификацию трафика к целевому серверу, вызывая перегрузку сайта и блокировку его работы.

- Overlapping Byte Ranges (OBR). В этом случае некорректно сформированный запрос провайдеру CDN направляется через другие CDN-серверы. Амплификация трафика при этом происходит уже внутри сетей доставки контента, из-за чего сбои происходят как в работе серверов CDN (из-за чего сети доставки контента перестают работать нормально), так и в работе многочисленных целевых сайтов.

Атаки RangeAmp очень опасны и требуют минимум ресурсов для реализации. Сообщается, что RangeAmp SBR может амплифицировать трафик в 724 — 43 330 раз.

Мобильная безопасность

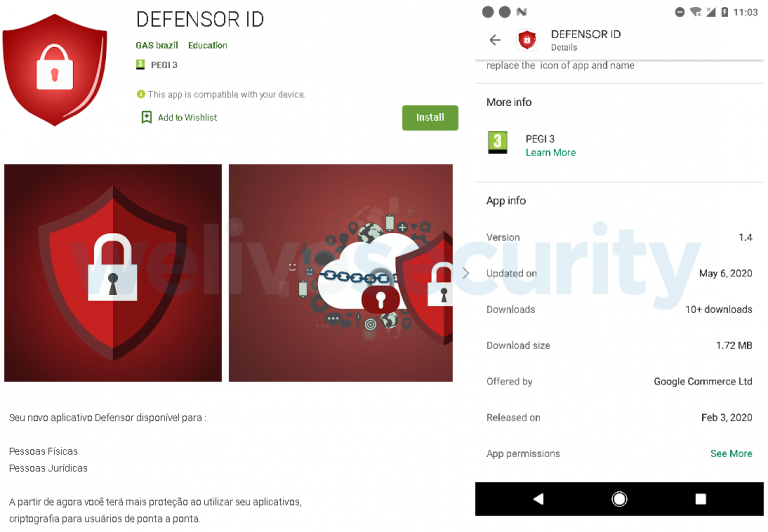

В описании приложения было указано, что оно повышает безопасность пользователя при помощи использования сквозного шифрования. Для работы DEFENSOR ID запрашивало несколько критически значимых разрешений, среди которых изменение системных настроек, а также доступ к Accessibility Service (Служба специальных возможностей). Причиной того, что приложение не блокировали несколько месяцев, стало то, что его операторы удалили все потенциально подозрительные функции, кроме одной: злоупотребление Accessibility Service.

Получив необходимые привилегии, приложение получало возможность читать любой текст: SMS-сообщения, учетные данные для входа в аккаунты и коды двухфакторной аутентификации. Таким образом, вредонос получал доступ к аккаунтам онлайн-банков, социальных сетей и электронной почте жертвы.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.