Антифишинг-дайджест № 170 с 8 по 14 мая 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 8 по 14 мая 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Почта

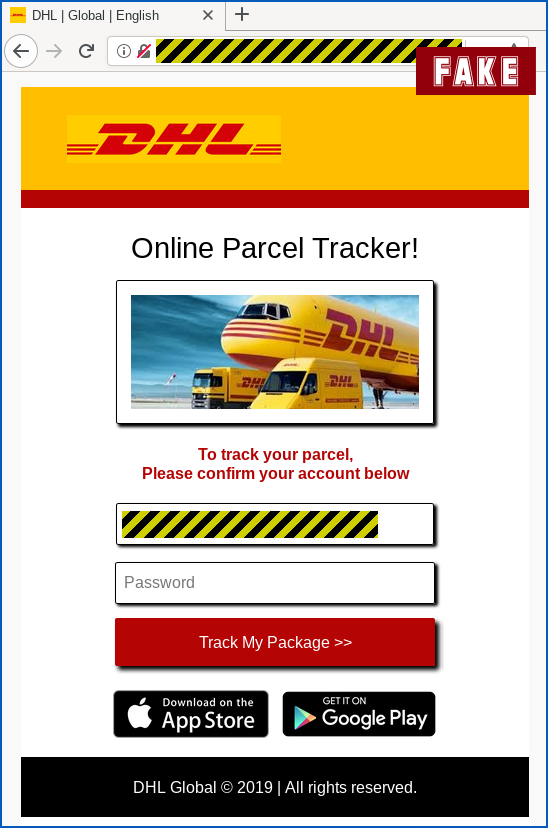

Организаторы новой фишинговой кампании используют письма, брендированные под DHL, для хищения учётных записей жертвы в службе доставки.

- Жертва получает письмо, оформление которого с достаточной точностью копирует оригинальные сообщения DHL.

- В письме содержится информация о том, что в адрес жертвы направлена посылка. Отследить её можно по ссылке в письме.

- Нажав на ссылку, жертва попадает на мошеннический сайт, на котором также используется оформление «под DHL»:

Логины и пароли, введённые на этом сайте, будут направлены злоумышленникам.

Атаки и уязвимости

Невидимой футболку делает специально разработанный абстрактный рисунок из разноцветных пятен. Принцип действия рисунка:

- искусственные нейронные сети в системах видеонаблюдения в процессе распознавании рисуют вокруг предположительного объекта рамку и пытаются идентифицировать его;

- если вычислить граничные точки этой рамки, появляется возможность создать рисунок, способный «убедить» нейросеть, что перед ней находится не объект.

При создании рисунка-невидимки использовались нейросети YOLOv2 и Faster R-CNN. С их помощью удалось определить участки тела, к которым нужно добавить пиксельный шум, чтобы сделать человека невидимым для ИИ.

Атака позволяет обойти экран авторизации и шифрование жесткого диска на заблокированных или находящихся в режиме сна компьютерах, изменить настройки безопасности и получить доступ к данным на устройстве. Единственный на сегодня способ защиты от атаки Thunderspy — отключение порта Thunderbolt.

Всего разработчикам Thunderspy удалось выявить семь уязвимостей в Thunderbolt:

- Неадекватная схема проверки прошивки;

- Слабая схема аутентификации устройств;

- Использование метаданных неаутентифицированных устройств;

- Атака Downgrade с использованием обратной совместимости;

- Использование неаутентифицированных конфигураций контроллера;

- Недостатки флэш-интерфейса SPI;

- Отсутствие защиты Thunderbolt в Boot Camp.

Используя эти уязвимости, можно провести девять различных атак.

![]()

- Файлы изображений размещались на сайте MyIcons.net — мошенническом клоне популярного сайта IconArchive.com.

- Для обычных страниц сайт выдавал легитимные изображения-иконки favicon.

- Для страниц с формами оплаты заказа иконка подменялась вредоносным сценарием JavaScript, который воровал данные банковской карты пользователя.

Инциденты

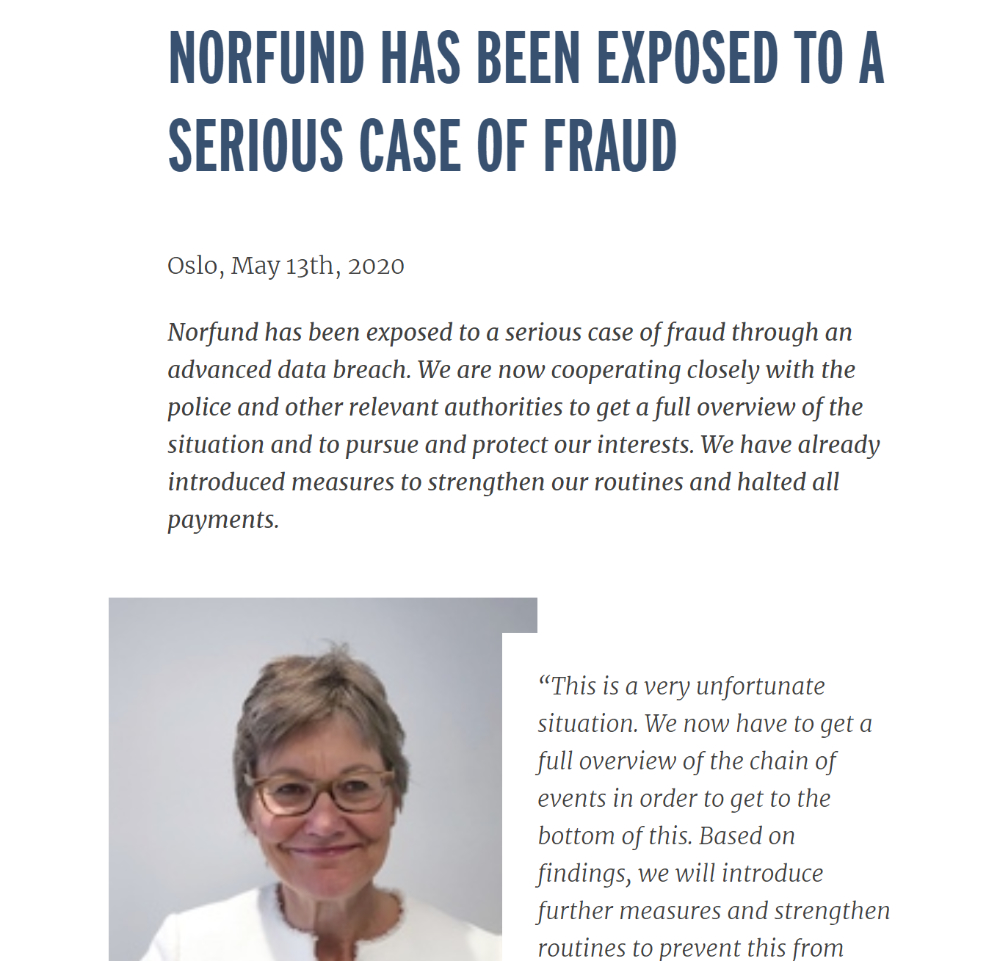

Внедрившись в переписку между фондом и камбоджийской микрофинансовой организацией, обратившейся за кредитом, хакеры некоторое время обменивались письмами с фондом, причём письма были написаны и оформлены чрезвычайно реалистично. В итоге им удалось убедить представителя фонда отправить кредитные средства на счёт компании преступников в Мексике, название которой в точности совпадало с названием камбоджийской МФО.

По заявлению компании инцидент затронул только внутренние сети компании и сказался на некоторых операциях, однако отключение систем затронуло сервисы, которыми пользуются около ста клиентов Diebold Nixdorf. В частности, была отключена система автоматизации запросов техников на местах.

Сумма требуемого выкупа не уточняется. Представители Diebold Nixdorf сообщили, что компания не планирует выполнять требования вымогателей.

Magellan Health, страховая компания из списка Fortune 500, стала жертвой вымогателя и утечки данных.

Неизвестный хакер отправил в Magellan фишинговое электронное письмо от имени клиента. Когда один из сотрудников открыл содержащееся в письме вредоносное вложение, злоумышленник получил доступ к системам компании, после чего похитил персональные данные сотрудников, зашифровал документы в сети с помощью вредоносного ПО и потребовал выкуп.

Украденные данные содержат логины и пароли, а также личные сведения сотрудников — имена, адреса, номера социального страхования и идентификаторы налогоплательщиков. Представители Magellan заявляют, что преступнику удалось похитить лишь часть сведений о сотрудниках, но о какой части из 10,5 тысяч работников компании идёт речь, не уточняют.

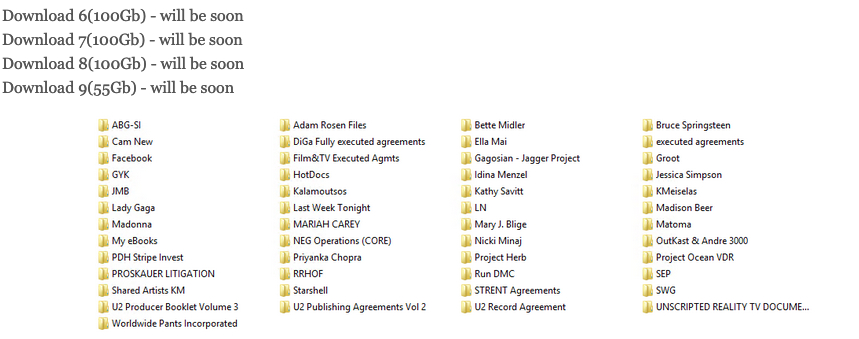

Киберпреступная группировка REvil похитила 756 Гб конфиденциальных данных у юридической фирмы Grubman Shire Meiselas & Sacks, которая обслуживает крупнейших мировых звезд, среди которых Леди Гага, Элтон Джон, Роберт Де Ниро и Мадонна.

Украденные данные содержат сканы контрактов, номера телефонов, адреса электронной почты, личную переписку и многое другое. Хакеры опубликовали скриншоты со списком папок, содержащих похищенную информацию и фрагменты некоторых контрактов:

От компании требуют выкуп в биткоинах, размер которого пока не сообщается.

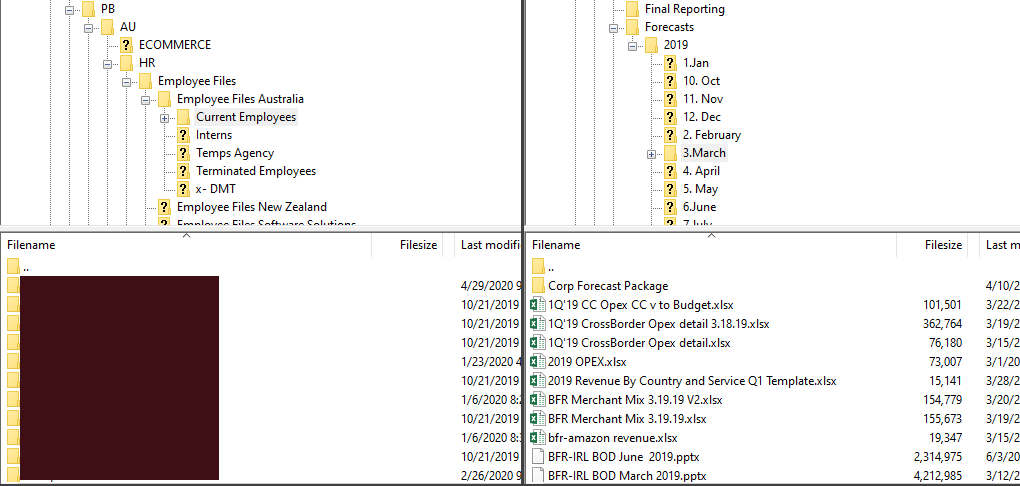

На этот раз в сеть Pitney Bowes проник вымогатель Maze. В качестве доказательства взлома преступники опубликовали несколько скриншотов со списком файлов из внутренней сети жертвы.

Представители компании сообщили, что обратились к внешним консультантам по ИТ-безопасности, что позволило остановить атаку до того, как данные были зашифрованы.

Компания Stadler, выпускающая дизельные и электрические поезда, стала жертвой кибератаки.

Неизвестным хакерам удалось проникнуть в корпоративную сеть, заразить некоторые компьютеры вредоносным ПО и похитить данные данные компании и 11 тысяч её сотрудников со скомпрометированных устройств. Объем похищенных сведений пока не установлен.

Злоумышленники связались с компанией и потребовали выкуп, пригрозив в случае неуплаты опубликовать похищенную информацию.

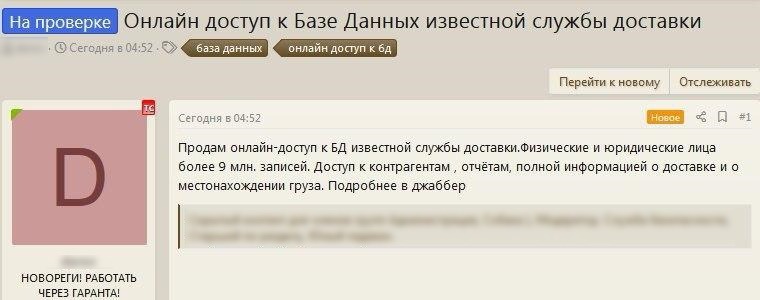

На киберпреступных форумах предлагают к продаже онлайн-доступ к базе данных службы доставки CDEK.

За полный доступ к базе доставок и контрагентов, содержащей более 9 млн записей, продавец хочет всего 70 тыс. рублей.

Ресурс содержит актуальные сведения о физических и юридических лицах: адреса, номера телефонов, а также полные сведения о доставке и местонахождении грузов.

Вредоносное ПО

Вредоносные кампании Astaroth обычно начинаются с фишингового письма, которое выглядит как легитимное сообщение от известного бренда. В тексте письма содержатся ссылки, по которым нужно перейти или вредоносные вложения, которые жертва должна открыть по причинам, указанным в письме.

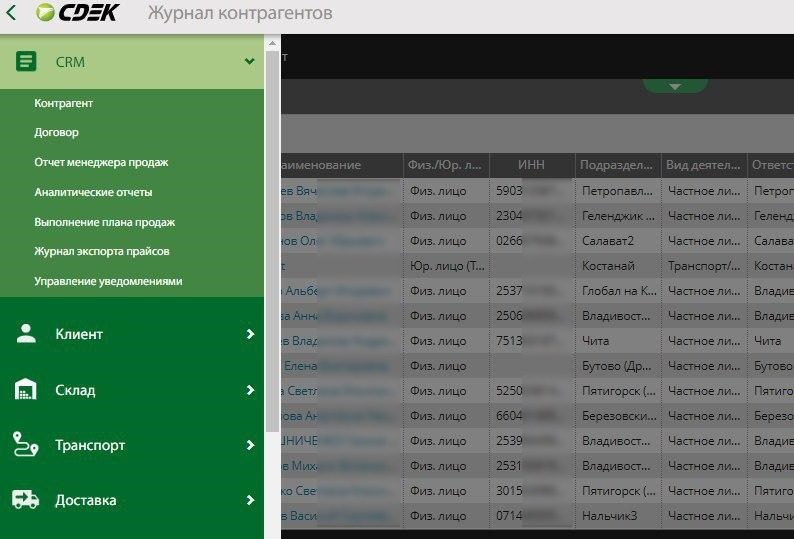

Другие разновидности фишинговых писем используют COVID-брендирование:

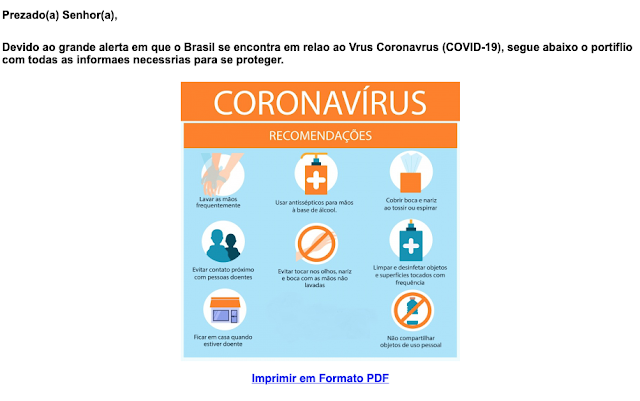

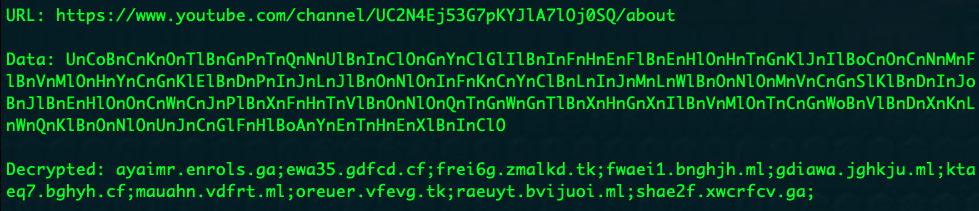

Astaroth — один из самых сложных и скрытных вредоносов. Его разработчики используют

различные средства противодействия анализу и антиотладочные механики, что крайне затрудняет изучение работы инфостилера. Каждая новая версия содержит новые и часто оригинальные приёмы. «Фишкой» последней версии помимо развития антиотладочных техник стало использование описаний YouTube-каналов для хранения различной служебной информации, которую использует вредонос:

Информация в описании закодирована с использованием base64.

В декодированной строке описания содержится список адресов управляющих серверов, которые использует Astaroth.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.