Антифишинг-дайджест № 169 с 1 по 7 мая 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 1 по 7 мая 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Кампании

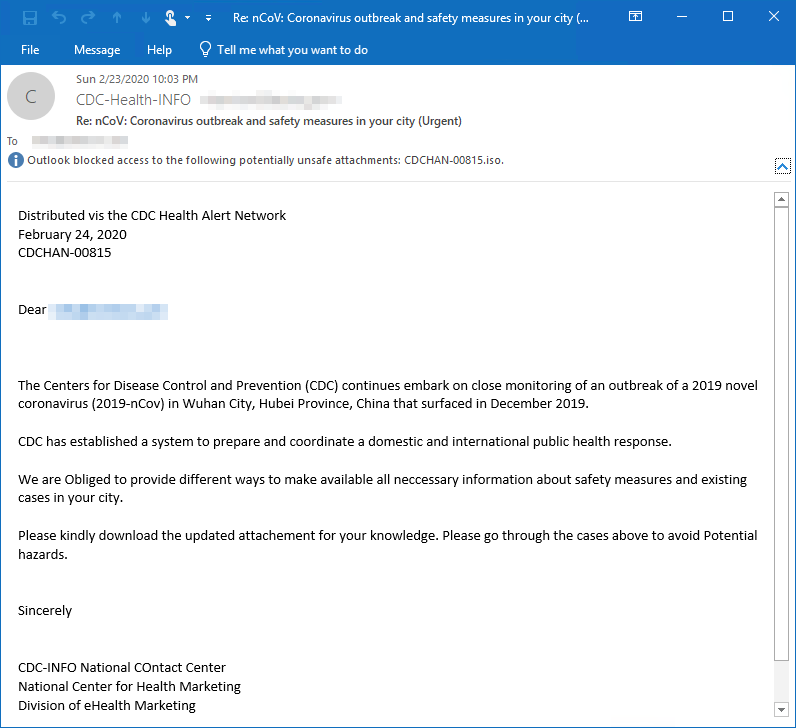

В образах дисков содержится троян удалённого доступа Remcos, который даёт атакующему полный контроль над устройством жертвы.

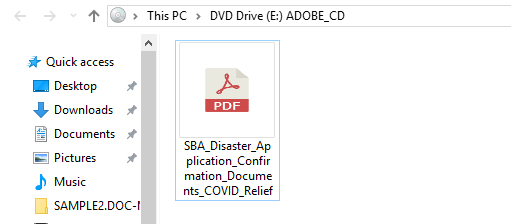

Вредоносный файл замаскирован под документ в формате PDF, в названии которого содержится название смертельной инфекции. Сотрудник организации, пытаясь открыть такой «документ», установит в систему троян и предоставит преступникам полный доступ к своему компьютеру.

Умные устройства

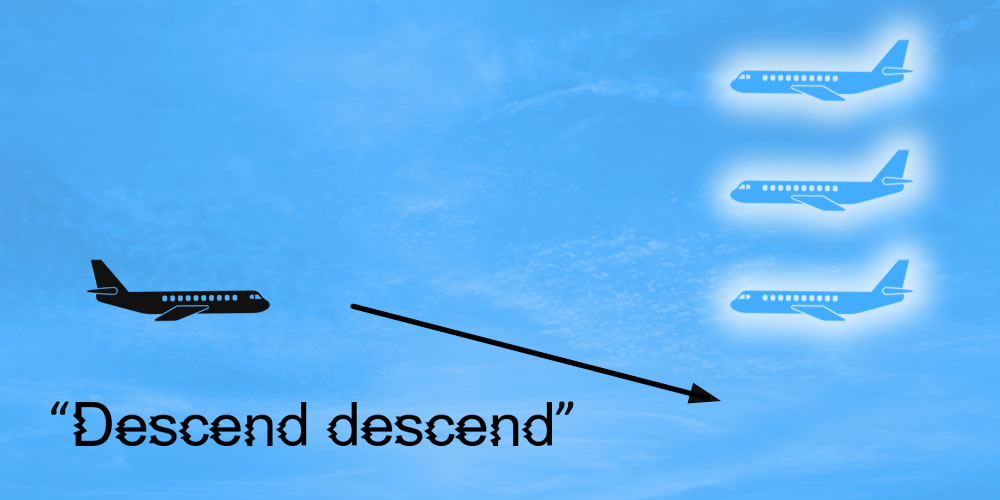

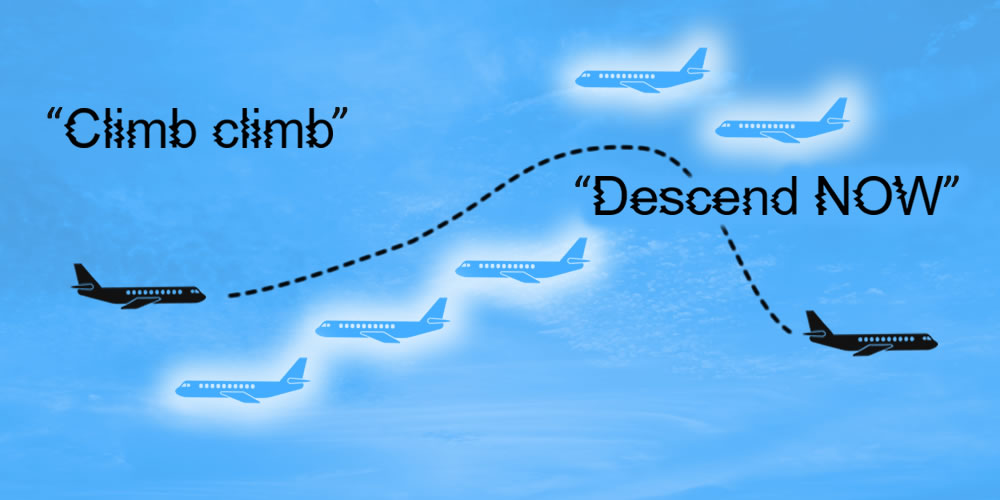

Система TCAS может работать в двух режимах:

- Режим S, в котором в эфир передаётся уникальный 24-битный адрес воздушного судна вместе с высотой и данными о местоположении, полученными с GPS,

- Режим C, в котором передается только 4-значный код транспондера и информация о высоте, а дальность и направление рассчитывает устройство TCAS на основе показаний.

Пакеты данных отправляются на частоте 1090 МГц в манчестерском кодировании, которое легко декодировать и создать систему, имитирующую настоящие самолёты. Передавая в эфир фальшивые данные в режиме C, злоумышленник может заставить самолет под управлением автопилота менять высоту в заданном направлении.

Bad news Sunday. If you had infotainment computer in your Tesla replaced (model3 FSD upgrade, mcu2 retrofit, mcu1 emmc fix or any other fixe requiring computer swap) — consider all accounts you logged into from the car compromised and change pwds.https://t.co/sCs7elRoyk

— green (@greentheonly) May 3, 2020

Выяснилось, что автопроизводитель распродаёт старые компьютеры, не очищая сохранённую на них информацию, среди которой присутствуют

- учетные данные сервисов Google и Spotify

- домашний и рабочий адрес владельца,

- все сохраненные пароли Wi-Fi,

- записи календаря с телефона,

- списки вызовов и адресные книги с сопряженных телефонов,

- сохраненные cookie-файлы сеансов Netflix и других сервисов

Серьёзной проблемой является то, что пароли учётных записей хранятся в памяти бортового компьютера в открытом виде, поэтому преступник может воспользоваться этими сведениями для получения контроля над всей цифровой жизнью жертвы.

Атаки и уязвимости

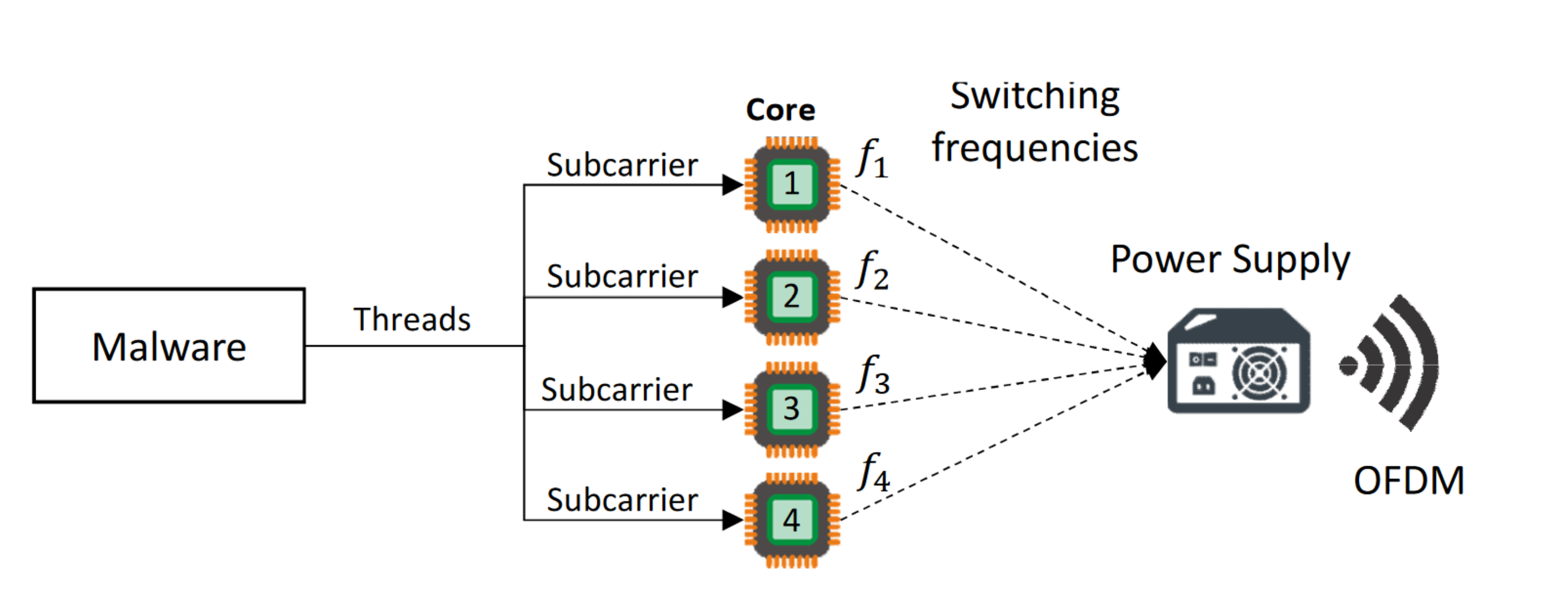

Атака POWER-SUPPLaY позволяет похитить данные с физически изолированной системы через блок питания.

Управляя электрическим током в конденсаторах блока питания, атакующий может заставить их генерировать звуковые волны. Управляя частотой переменного тока, можно изменять звук, издаваемый «поющим» конденсатором, и таким образом закодировать информацию для передачи.

Видео: демонстрация атаки

Для приёма звуковых сигналов конденсатора можно использовать расположенный неподалёку смартфон, который декодирует сигнал и передаст перехваченные данные злоумышленнику.

Особенность атаки POWER-SUPPLaY состоит в том, что вредоносное ПО не требует никаких особых привилегий. Атака работает на ПК, серверах, встроенных системах и IoT-устройствах без радиоэлементов. Недостатки метода — небольшая скорость передачи, ограничение по расстоянию (максимум 6 м), а также зависимость от уровня фонового шума.

Во фреймворке SaltStack Salt обнаружены две уязвимости, позволяющие злоумышленникам выполнять произвольный код на удалённых серверах в дата-центрах и облачных средах.

- CVE-2020-11651 представляет собой уязвимость обхода аутентификации, связанную с непреднамеренным раскрытием функционала неавторизованным сетевым клиентам

- CVE-2020-11652 — уязвимость обхода каталога из-за недостаточной проверки недоверенных входных данных, которая позволяет получить доступ ко всей файловой системе сервера.

Обе уязвимости получили максимальные 10 баллов по системе CVSS и уже эксплуатируются киберпреступниками для проведения реальных атак. В частности, с их использованием были взломаны

- Сервера инфраструктуры LineageOS, мобильной операционной системы на базе Android, используемой для смартфонов, планшетов и телевизионных приставок.

- Удостоверяющий центр Digicert.

- Блог-платформа Ghost, на которой после взлома был установлен майнер криптовалюты.

- Поисковый сервис Algolia, на серверах которого преступники также установили криптовалютный майнер.

Инциденты

Согласно уведомлению, опубликованному GoDaddy, неавторизованный злоумышленник получил доступ к учётным данным некоторых клиентов и использовал из для доступа к серверам по SSH. Представители компании заявляют, что не обнаружили доказательств того, что в результате инцидента были изменены или удалены файлы клиентов, однако о просмотрах и скачиваниях файлов никакой информации не приводится.

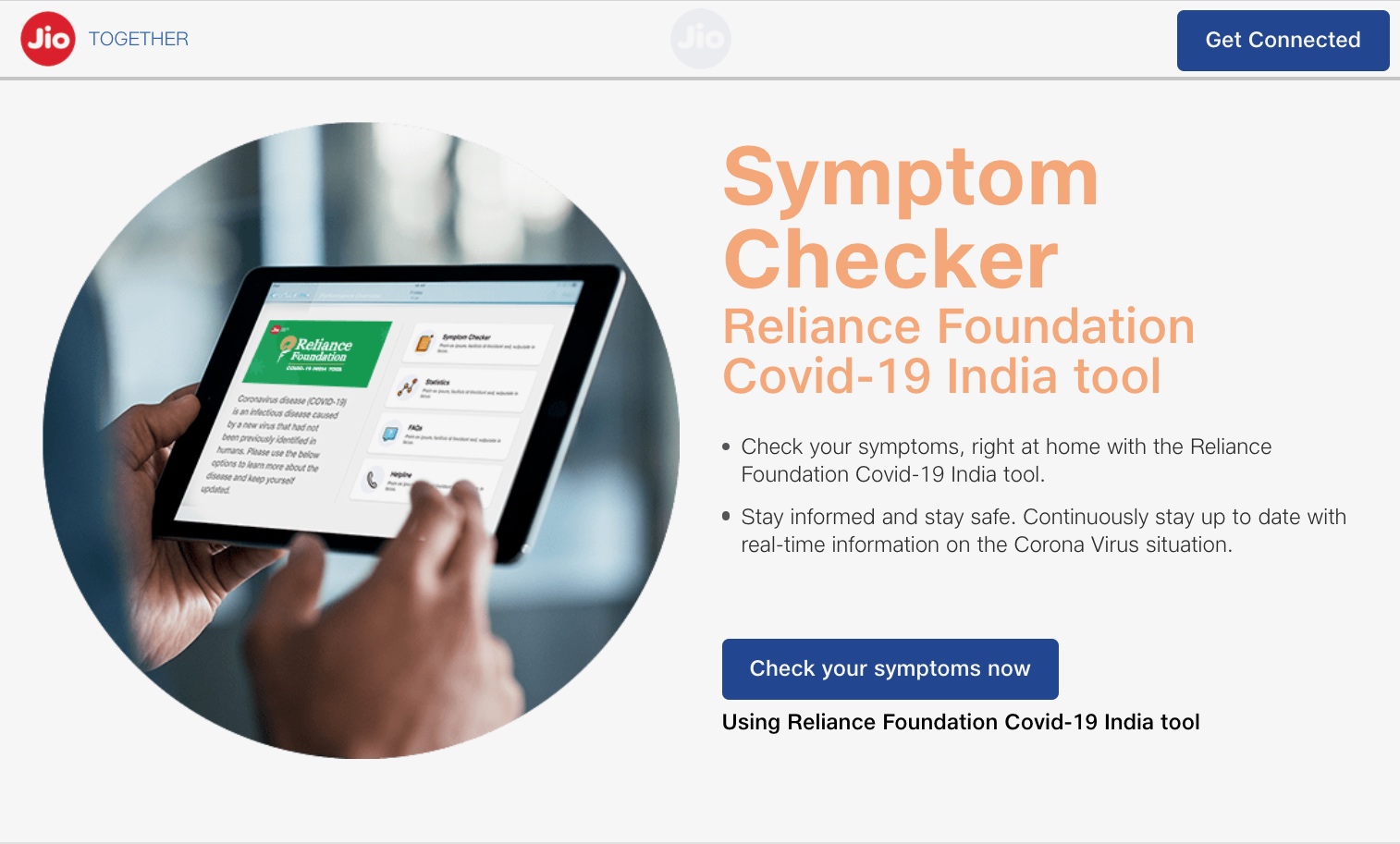

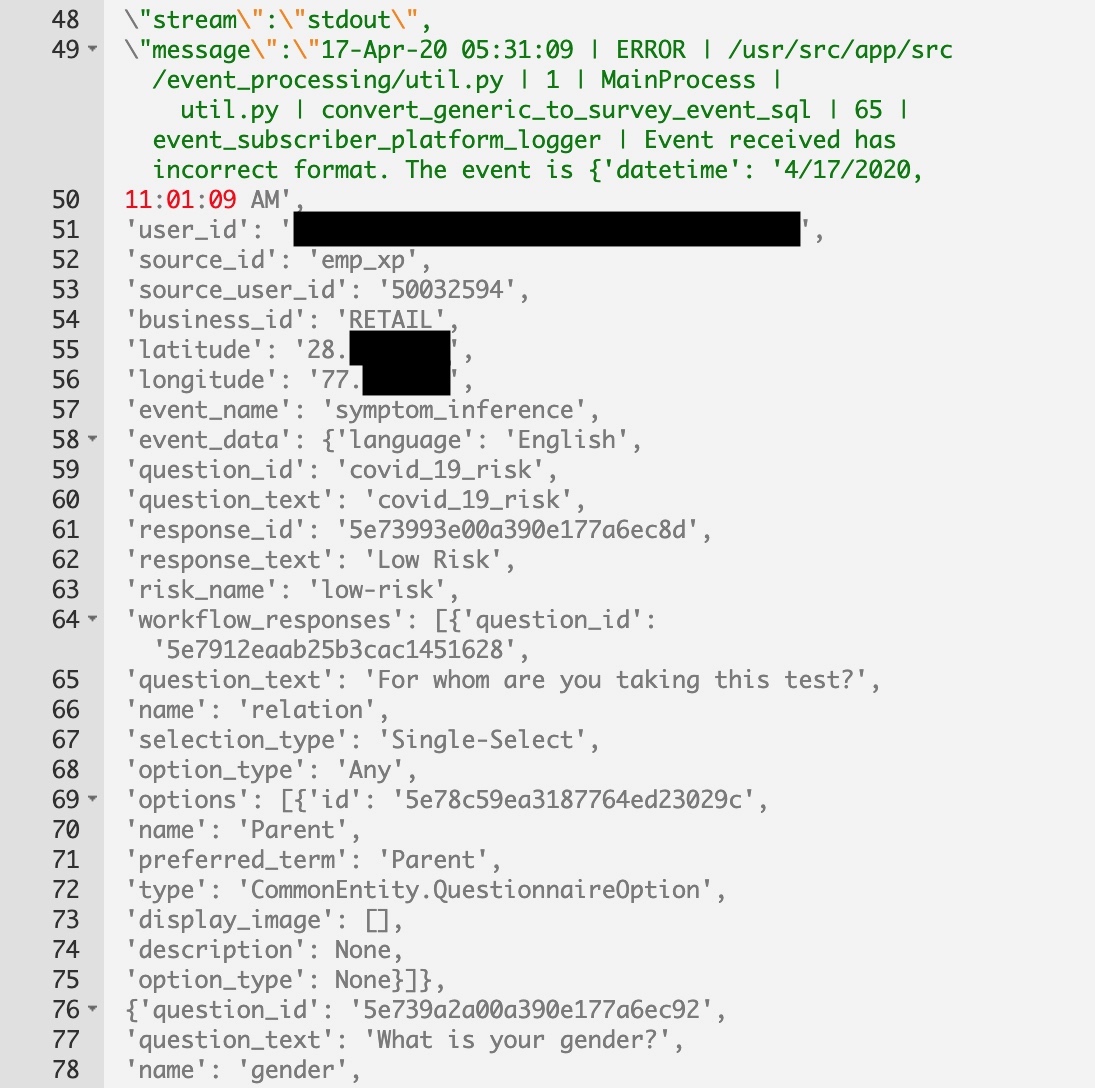

В марте 2020 года Jio выпустила сервис, используя который, пользователи могли самостоятельно выявлять у себя симптомы COVID-19. Однако в начале мая база данных с результатами тестирования была обнаружена в открытом доступе.

Данные содержали сведения о пользователе, его местоположение, информацию о его устройстве и контактах, а также ответы на вопросы о самочувствии.

По утверждению компании база была предназначена для мониторинга производительности сервиса и попала в общий доступ случайно.

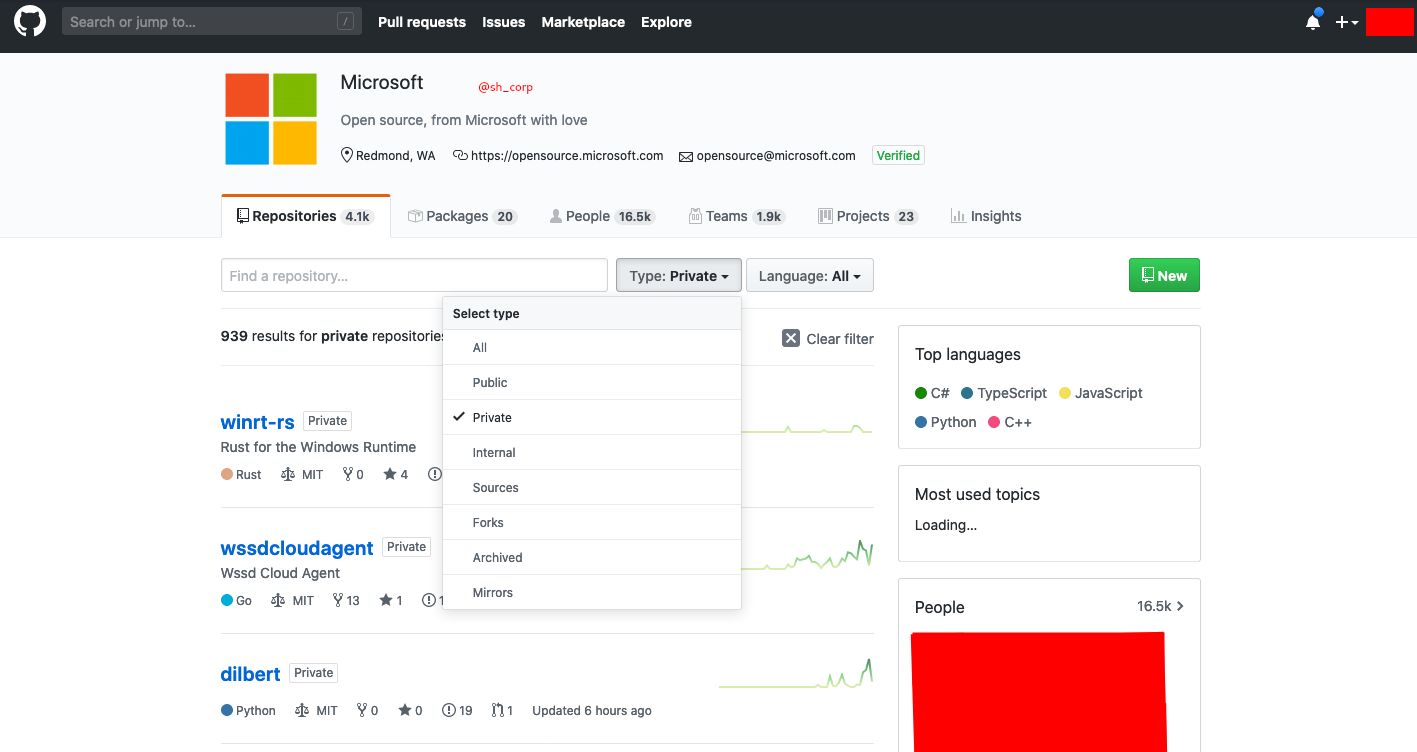

Неизвестный хакер заявил о похищении 500 Гб данных из закрытого GitHub-репозитория Microsoft.

Сначала хакер планировал продать информацию, но затем передумал и решил опубликовать её бесплатно. В качестве подтверждения факта взлома он предлагает 1 Гб данных на одном из хакерских форумов для зарегистрированных пользователей. Представленные хакером файлы, каталоги и образцы репозиториев содержат в основном образцы кода, тестовые проекты, eBook и другие общие данные.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.