Антифишинг-дайджест №17 c 18 по 24 мая 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 18 по 24 мая 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Google выпустила программу Google Play Protect для защиты устройств на базе Android. Google Play Protect помогает защититься от вредоносных программ и мошенников, и включает:

- Проверку приложений (включая анализ поведения уже установленных приложений, в том числе не из Play-маркета).

- Защиту от хищения устройства (Find My Device входит в состав программы).

- Защиту браузера (Safe Browsing в мобильном Chrome).

Технически Google Play Protect является частью приложения Google Play Store, поэтому от пользователей не требуется никаких дополнительных установок или активаций.

Сканер радужной оболочки глаза Samsung Galaxy S8 удалось обмануть с помощью обычной фотографии. Достаточно сфотографировать владельца Galaxy S8 так, чтобы его глаза были видны в кадре, затем распечатать полученное фото и продемонстрировать его фронтальной камере устройства.

Современные сканеры радужной оболочки глаза и системы распознавания лиц умеют отличать плоские изображения от реального человеческого глаза или лица. Чтобы обойти это, поверх фото глаза приклеили контактную линзу:

Рекомендуется делать фото в режиме ночной съемки, так как это позволит уловить больше деталей, особенно если глаза жертвы темного цвета.

Вредоносные программы Amnesia и BrickerBot атакуют IoT-устройства и удаляют с них все данные:

- Amnesia специализируется на камерах видеонаблюдения, работающих под управлением Linux. Получив доступ к устройству, она удаляет все доступные файлы с помощью shell-команды rm -rf *.

- BrickerBot действует аналогично, но пытается удалить файлы на всех смонтированных разделах, а затем отключает интернет-соединение, превращая устройство в «кирпич».

Вредоносные программы

Задержана группа хакеров, похищавших деньги с банковских счетов с помощью троянской программы для смартфонов. Преступники использовали два основных вектора заражения:

- СМС со ссылкой на троянскую программу.

- Фальшивые приложения.

Пример попытки заражения:

Наш автор ведет рубрику «Обезопашилово» в Тинькофф-журнале — тест о том, как не подарить деньги мошенникам. Подписывайтесь, чтобы проверить себя.

источник: Тинькофф-журнал

источник: Тинькофф-журнал

После установки программа помещалась в автозагрузку устройства и отправляла СМС на указанные преступниками телефонные номера, пересылала текст получаемых жертвой СМС-сообщений на удаленные сервера, а также скрывала поступающие СМС-уведомления от банка.

Общий ущерб оценивается, как минимум, в 50 млн. ?.

Пользователи популярных плееров: VLC, Kodi (бывший XBMC), Popcorn-Time и Stremio подвергаются серьезному риску из-за уязвимости в процессе загрузки и парсинга субтитров.

Атакующий может создать вредоносный файл с субтитрами, загрузка которого в медиаплеер приведет к выполнению произвольного кода, и позволит злоумышленнику полностью перехватить контроль над устройством:

В опасности как пользователи ПК, так и владельцы «умных» телевизоров и мобильных устройств.

Рекомендуется обновить свои медиаплееры и прошивки до последних версий.

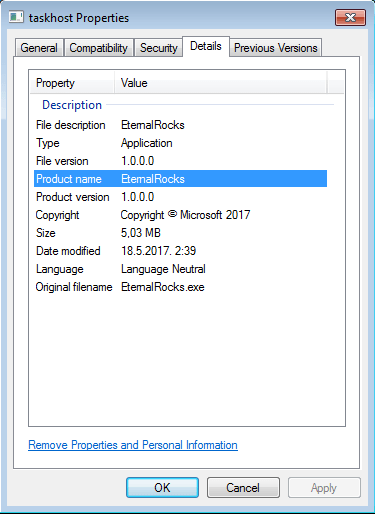

Обнаружен червь EternalRocks, использующий сразу семь эксплойтов АНБ: EternalBlue, Eternalchampion, Eternalromance, Eternalsynergy, Doublepulsar, Architouch и SMBtouch.

EternalRocks маскируется под WannaCry, однако не вымогает выкуп, а готовит плацдарм для осуществления дальнейших атак. Для связи с управляющим сервером EternalRocks использует Tor.

Новое вредоносное ПО XData атакует украинских пользователей. 19 мая XData инфицировал в четыре раза больше украинских пользователей, чем WannaCry за неделю. Каким образом вредонос попадает на системы жертв, пока неизвестно.

Для шифрования файлов на зараженном компьютере XData использует AES. К зашифрованным файлам добавляется расширение ~xdata~. Кроме локальных файлов, вымогатель шифрует сетевые ресурсы. Инструмента для расшифровки файлов без уплаты выкупа в настоящее время не существует.

Сайты, мессенджеры и почта

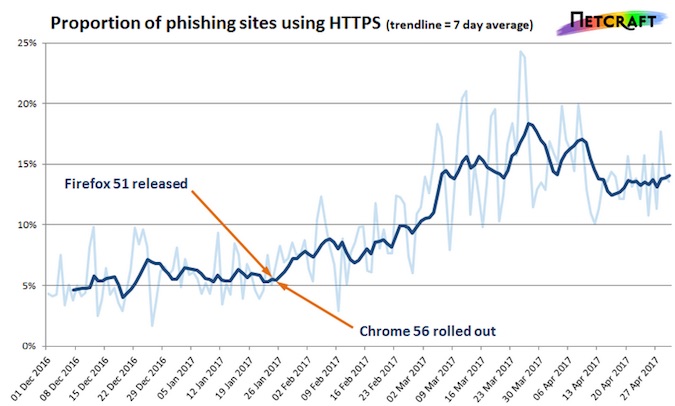

Мошенники всё чаще используют для фишинговых атак сайты с HTTPS. Зелёная надпись «Надёжный» в строке адреса делает пользователей более доверчивыми.

Пользователи Chrome 56, Firefox 51, и более поздних версий этих браузеров видят предупреждения каждый раз, когда вводят свои учетный данные на сайтах, не использующих безопасный протокол HTTPS.

С конца января доля фишинга с использованием HTTPS выросла с 5% до 15%.

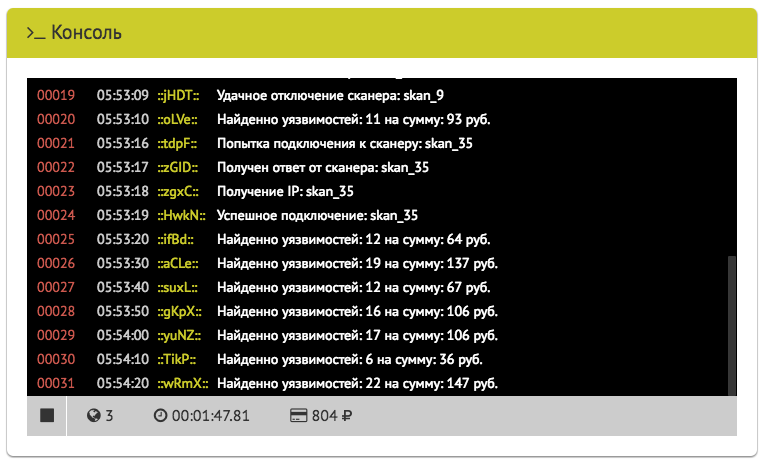

Выявлено несколько тысяч мошеннических сайтов, которые выманивают деньги доверчивых пользователей, соблазнившихся возможностью быстро заработать, выполняя несложные операции. Например, пользователю предлагается помочь «белым» хакерам в поиске уязвимостей на сайтах и получить за это вознаграждение:

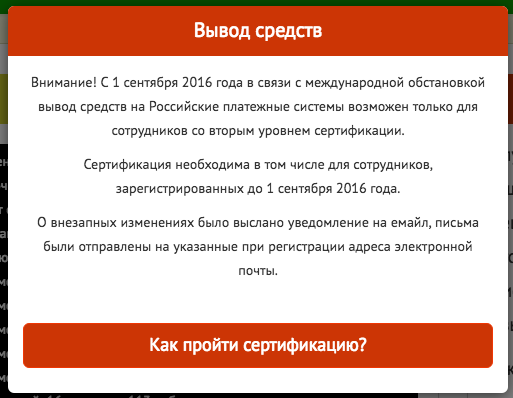

Как правило за несколько минут удаётся «заработать» несколько тысяч рублей, но с их выводом из системы на банковскую карту, указанную при регистрации, возникают сложности:

Выводить деньги можно только после перехода на второй уровень, а для этого требуется перечислить 444 рубля на электронный кошелёк физического лица. Выполнив платёж, жертва так и не получает возможности вывести «честно заработанные».

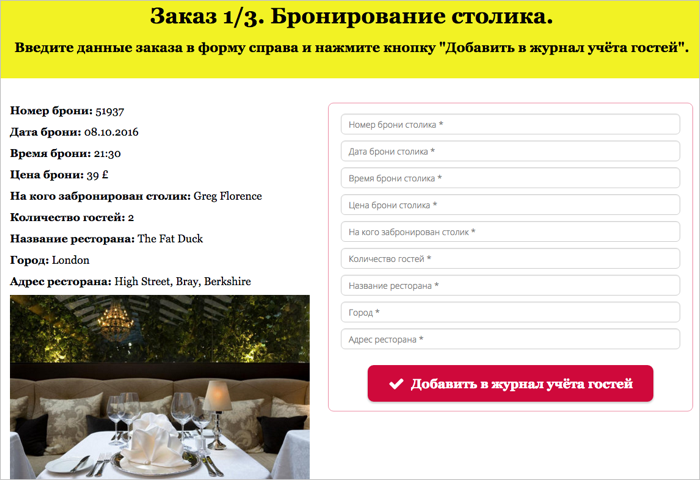

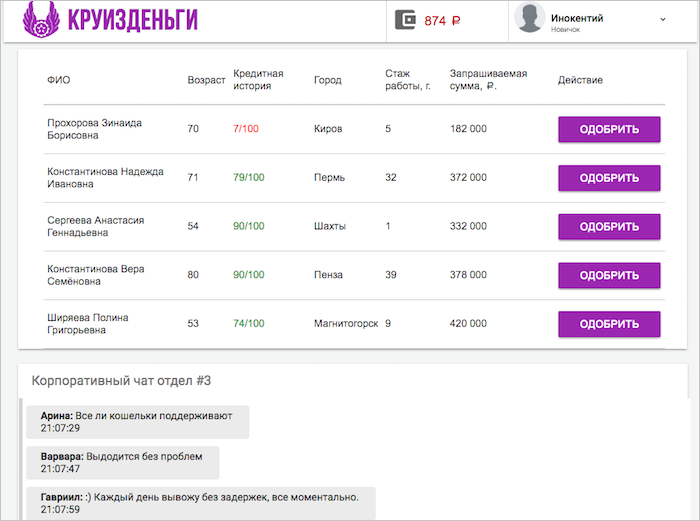

Другие сайты предлагают оформлять брони столиков в ресторанах, одобрять кредиты и инвестировать в акции. Общая особенность у всех сайтов одна: они предлагают быстро заработать довольно серьёзные деньги, выполняя примитивные операции, а для вывода заработка требуется заплатить от 200 до 500 рублей.

Выявлено более 4 тысяч сайтов подобной тематики, на 100 самых популярных приходится около 10 миллионов посещений в месяц. Даже если каждый сотый посетитель заплатит 400 рублей, заработок мошенников может составить десятки миллионов в месяц.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.