Антифишинг-дайджест №15 c 4 по 10 мая 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 4 по 10 мая 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Компании шпионят за пользователями Android-смартфонов с помощью ультразвукового трекинга:

![]()

Технология ультразвукового межустройственного трекинга (uXDT) используется в рекламных роликах, куда добавляются специальные ультразвуковые сигналы в диапазоне от 18 до 20 кГц. Их не различает человеческое ухо, но может воспринимать микрофон смартфона. Это позволяет составить более полный профиль пользователя, получить более полный перечень его устройств, определить его интересы и выяснить другую личную информацию:

Privacy Threats through Ultrasonic Side Channels on Mobile Devices (ПДФ, 4,7 Мб)

- Микрофоны устройств поблизости улавливают сигнал из рекламного ролика.

- Если на устройстве установлено приложение с поддержкой uXDT, оно передаст на удаленный сервер сведения о том, что пользователь, который владеет телевизором марки А, только что прослушал рекламу, которую также «слышал» смартфон марки Б.

В Play Market есть уже 234 приложения, готовых к работе с этой технологией.

Обнаружен первый случай эксплуатации уязвимостей в сигнальных протоколах SS7 для обхода двухфакторной аутентификации и хищения денег с банковских счетов:

- Злоумышленники используют вредоносные программы или фишинг для сбора информацию об аккаунте жертвы, ее учетных данных и номере телефона.

- С помощью атаки на SS7 получают доступ к SMS-сообщениям, отправляемым на номер жертвы для подтверждения транзакций.

- SMS-сообщение с нужным идентификатором mTAN (mobile transaction authentication number) переадресовывается на номер злоумышленников, которые могут войти в онлайн-банк и украсть деньги.

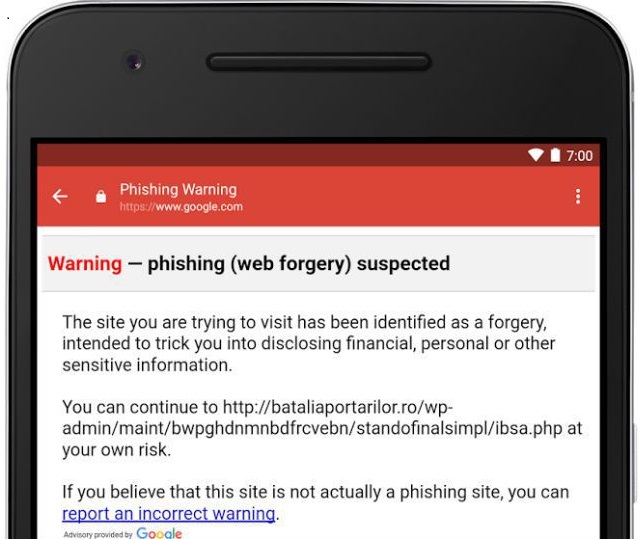

Gmail для Android получит специальную антифишинговую «заглушку», которая будет предотвращать моментальный переход по вредоносным ссылкам:

Если ссылка покажется фильтрам «Гугла» подозрительной, пользователь увидит предупреждение о том, что сайт, возможно, принадлежит мошенникам, которые пытаются украсть конфиденциальные данные и финансовую информацию. Предупреждение не заблокирует ссылку, но покажет пользователю возможные последствия его действий.

Функция появилась после нашумевшей атаки с поддельными документами Google Docs, которой на прошлой неделе подверглись более миллиона пользователей.

Подробности об атаке читайте в нашем прошлом дайджесте

Вредоносные программы

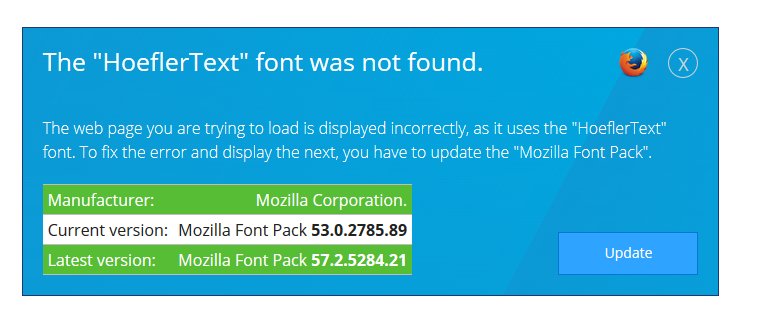

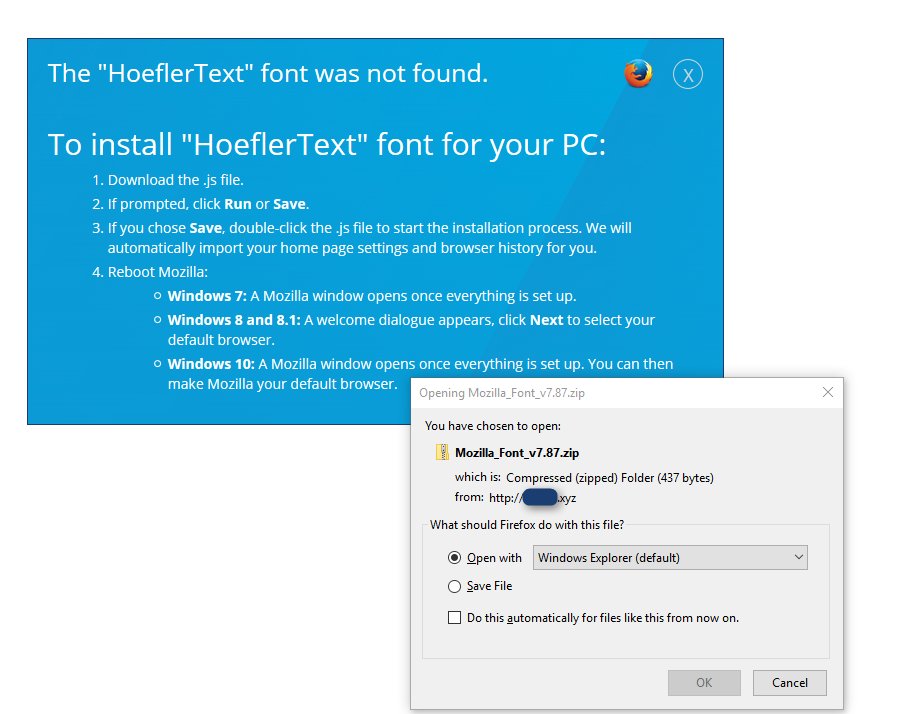

Обман пользователей через загрузку фиктивного «файла шрифта» теперь применяется против пользователей браузера Firefox:

Через спам-письма, рекламу или скомпрометированный сайт злоумышленники направляют пользователя на страницу, которая показывает уведомление о невозможности найти шрифт HoeflerText и предлагает загрузить «Mozilla Font Pack»:

Файл Mozilla_Font_v7.87.zip содержит скрипт Mozilla_Font_v7.87.js, после чего на экране появляется инструкция по установке «Mozilla Font Pack». Скрипт загружает и выполняет троянскую программу Zeus Panda.

Сайт популярного видео-конвертера HandBrake был скомпрометирован. Со 2 по 6 мая 2017 года с сайта download.handbrake.fr под видом HandBrake для macOS загружалась вредоносная программа Proton RAT.

Proton RAT не обнаруживается существующими антивирусными решениями для macOS, и в даркнете рекламируется как «профессиональное решение для слежки и контроля»: может получить root-доступ к устройству и перехватить полный контроль над ним.

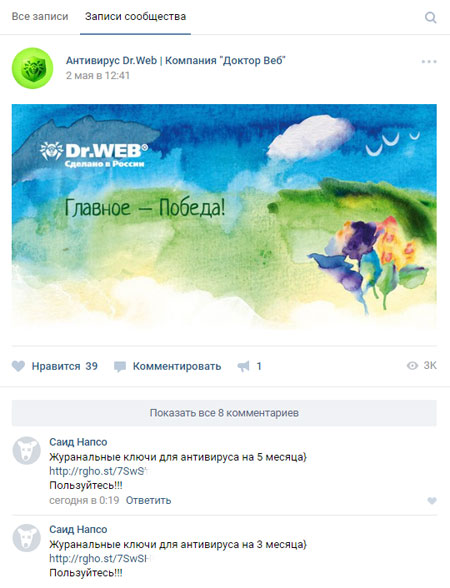

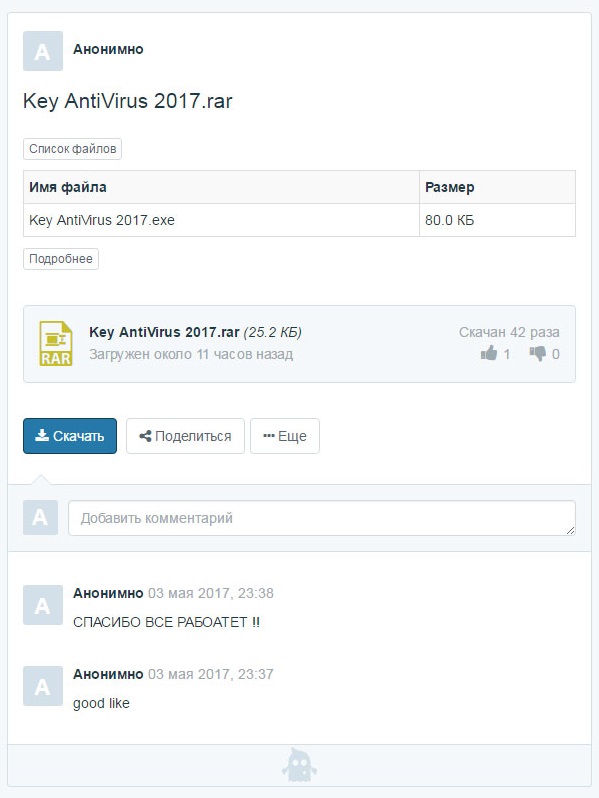

Под видом бесплатных лицензионных ключей для антивируса распространяется троян MulDrop7. Cообщения от анонимных пользователей во «ВКонтакте» содержат сокращенную ссылку, которая ведет на файловый хостинг RGhost:

Жертве предлагается загрузить RAR-архив объемом порядка 26 Кбайт. Архив содержит исполняемый файл с иконкой обычного текстового документа.

Все изученные образцы представляют собой один и тот же бэкдор, однако перед размещением в интернете злоумышленники переупаковывают его во избежание сигнатурного обнаружения. В результате MulDrop7 долгое время не обнаруживается антивирусом Dr.Web — каждый новый образец начинает определяться только после очередного обновления вирусных баз.

MulDrop7 может по команде операторов заменить обои рабочего стола Windows, выключить или перезагрузить компьютер, вывести на экран системное сообщение с заданным текстом, поменять местами функции кнопок мыши, воспроизвести с помощью динамиков заданную фразу, используя голосовой синтезатор и выполнить другие команды.

Кроме того, MulDrop7 пугает своих пользователей, неожиданно воспроизводя на экране зараженной машины SWF-ролики со страшными звуками (пример для тех, кто не боится).

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.