Антифишинг-дайджест № 168 с 24 по 30 апреля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 24 по 30 апреля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты

В операции может участвовать две или три жертвы. Для проведения хищения злоумышленникам требуются:

- взломанные учетные записи пользователей Facebook;

- PayPal-кошелек (свой или взломанный);

- «одноразовый» банковский счет.

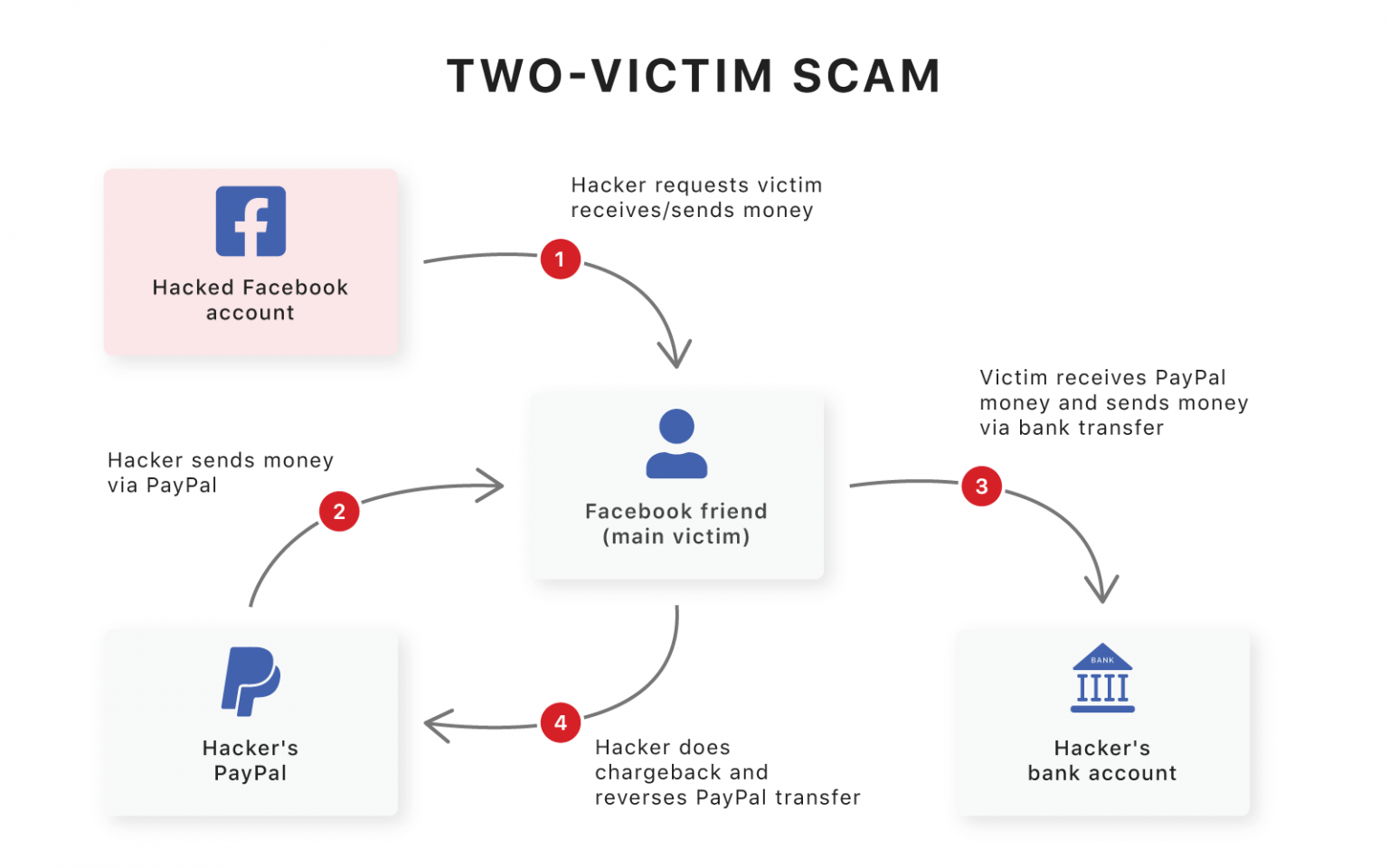

Схема с двумя жертвами

- Злоумышленник со взломанного аккаунта просит у 5-6 друзей помощи с переводом денег. Он предлагает перевести им деньги на их счёт PayPal, чтобы после зачисления суммы они отправили их ему на счёт банковским переводом. В качестве объяснения обычно сообщают о проблемах с выводом денег с PayPal.

- Злоумышленник переводит жертве на PayPal согласованную сумму денег.

- Жертва получает перевод и отправляет злоумышленнику банковский перевод.

- Через один-два дня преступник отменяет перевод, в результате чего жертва лишается своих денег. При этом претензии она предъявляет владельцу взломанной учётной записи.

- Деньги со счёта выводятся в криптовалюту или обналичиваются

- Жертва лишается денег и обвиняет в этом владельца взломанной учётной записи в Facebook.

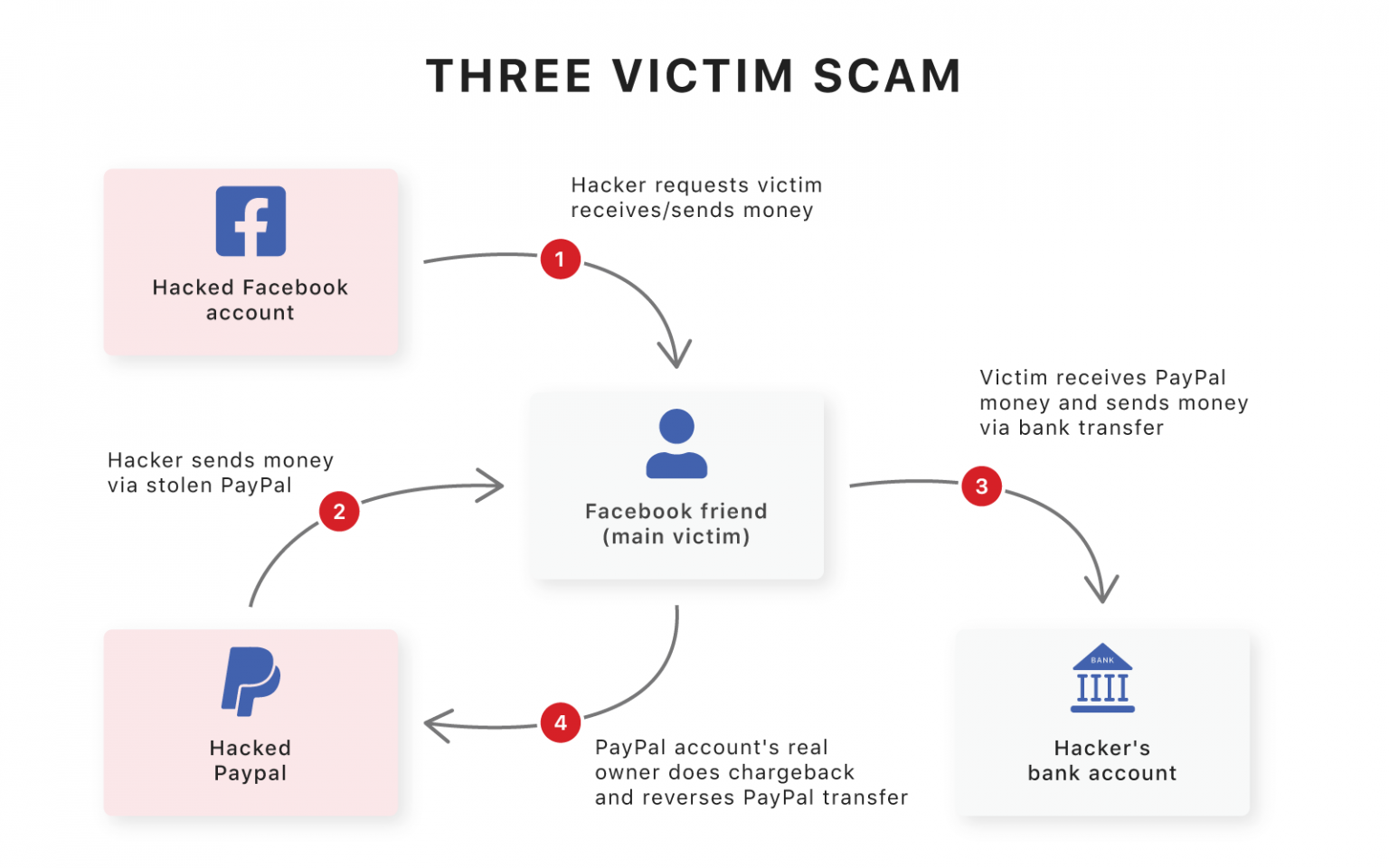

Схема с тремя жертвами

Выглядит аналогично, но вместо PayPal-счёта злоумышленника используется взломанный счёт реального человека. Когда владелец счёта узнаёт о несанкционированном переводе средств, он отменяет его и получает обвинение в мошенничестве вместе с владельцем взломанного Facebook-аккаунта.

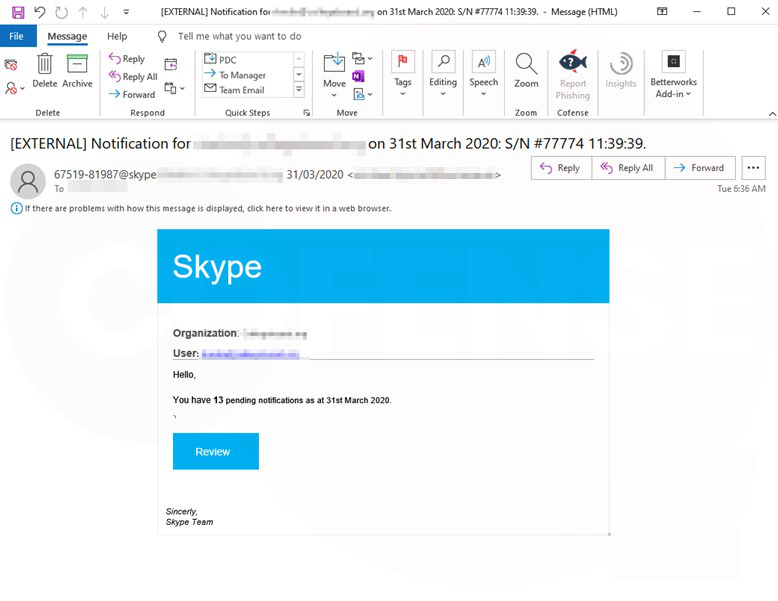

Киберпреступники атакуют сотрудников на «удалёнке» с помощью фишинговых писем.

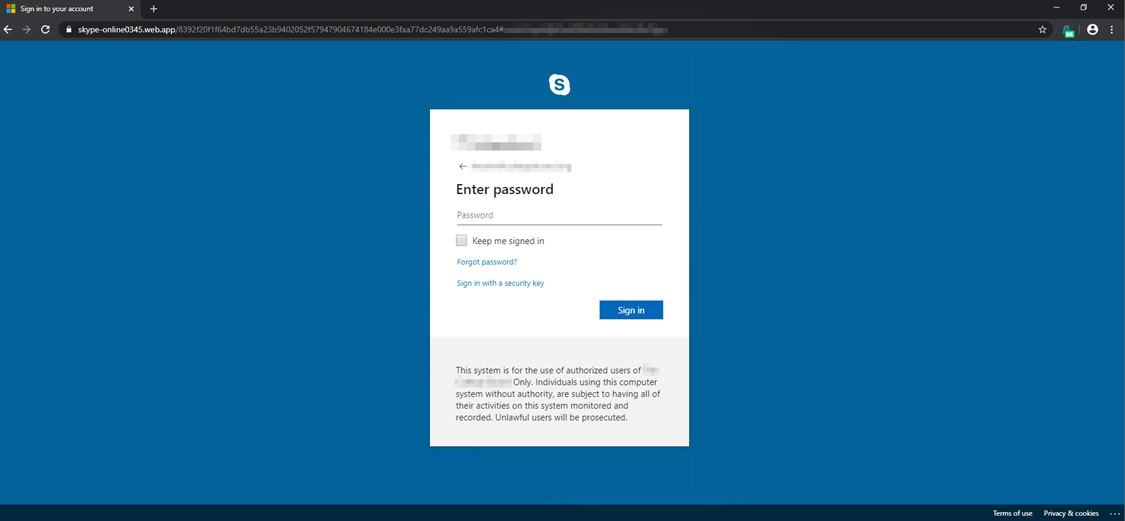

В письмах, брендированных под уведомления от Skype, содержится напоминание о непрочитанных сообщениях, ожидающих действий пользователя.

Чтобы прочитать сообщения, нужно перейти по ссылке и ввести логин и пароль. Вместо настоящей страницы жертва попадает на мошенническую, и если он вводит свои учётные данные, они попадают к преступникам.

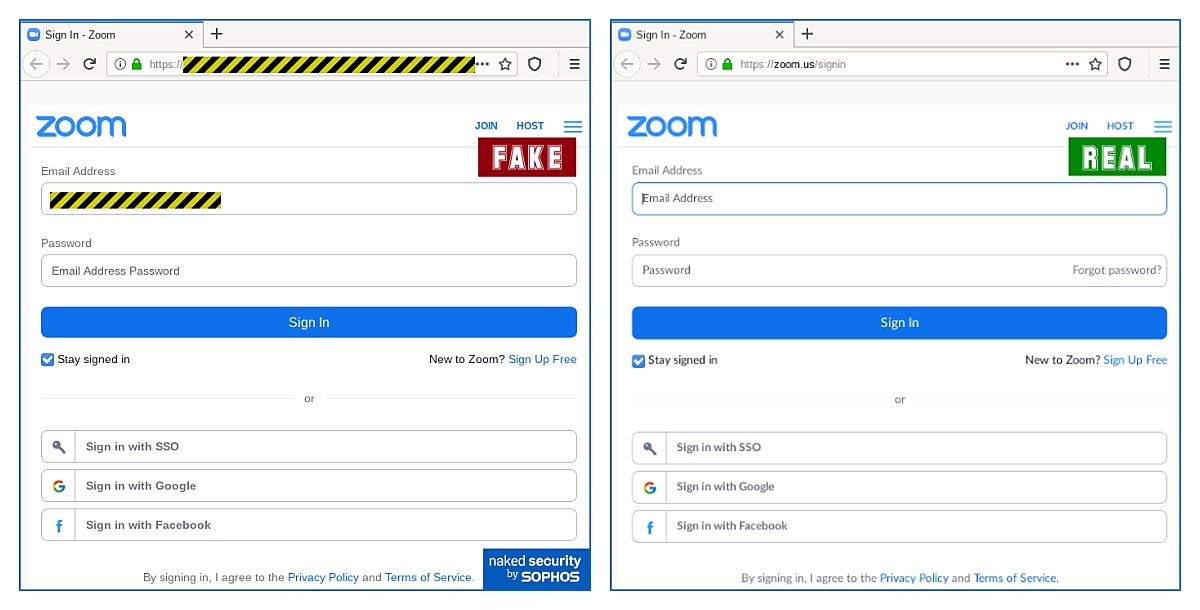

Киберпреступники используют фишинг для хищения учётных данных пользователей сервиса Zoom.

- Жертва получает письмо с уведомлением о видеоконференции с руководством HR-департамента, которая начнётся через несколько минут.

- В письме имеется кнопка, которую нужно нажать, чтобы присоединиться к встрече.

- Если жертва нажмёт на кнопку, её перенаправят на фишинговый сайт, где нужно ввести свои учётные данные Zoom или залогиниться через Google.

Сайт мошенников полностью повторяет оригинальную страницу логина Zoom, но если ввести данные, они попадут к преступникам.

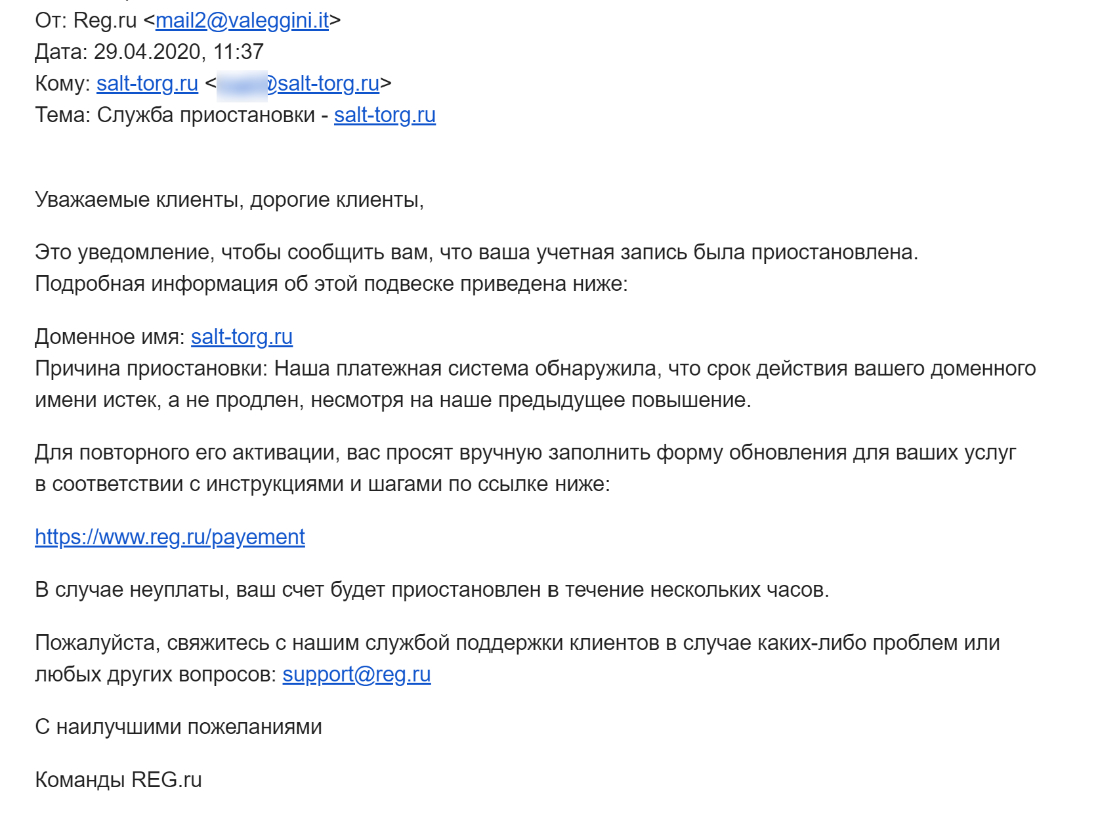

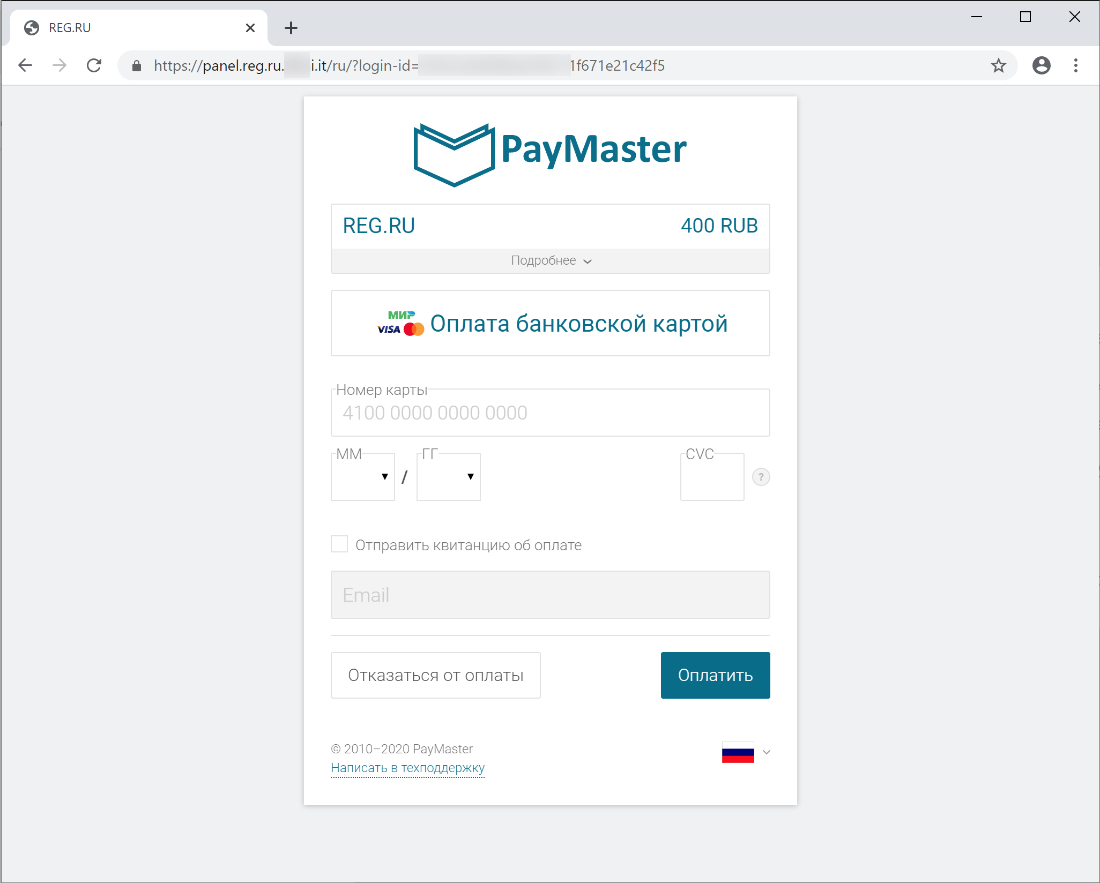

Мошенники атакуют владельцев доменов, срок действия которых недавно закончился, чтобы выманить у них деньги на «продление».

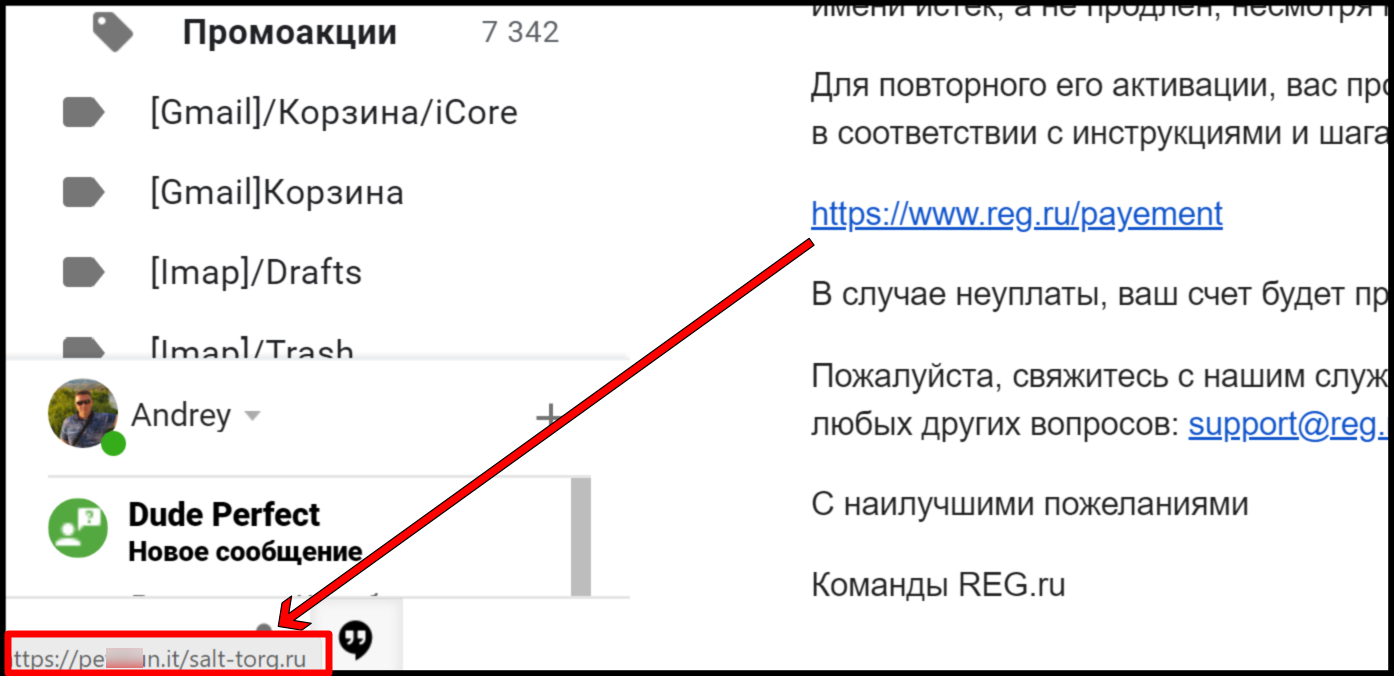

Ссылка на оплату ведёт не на сайт reg.ru, а на мошеннический ресурс:

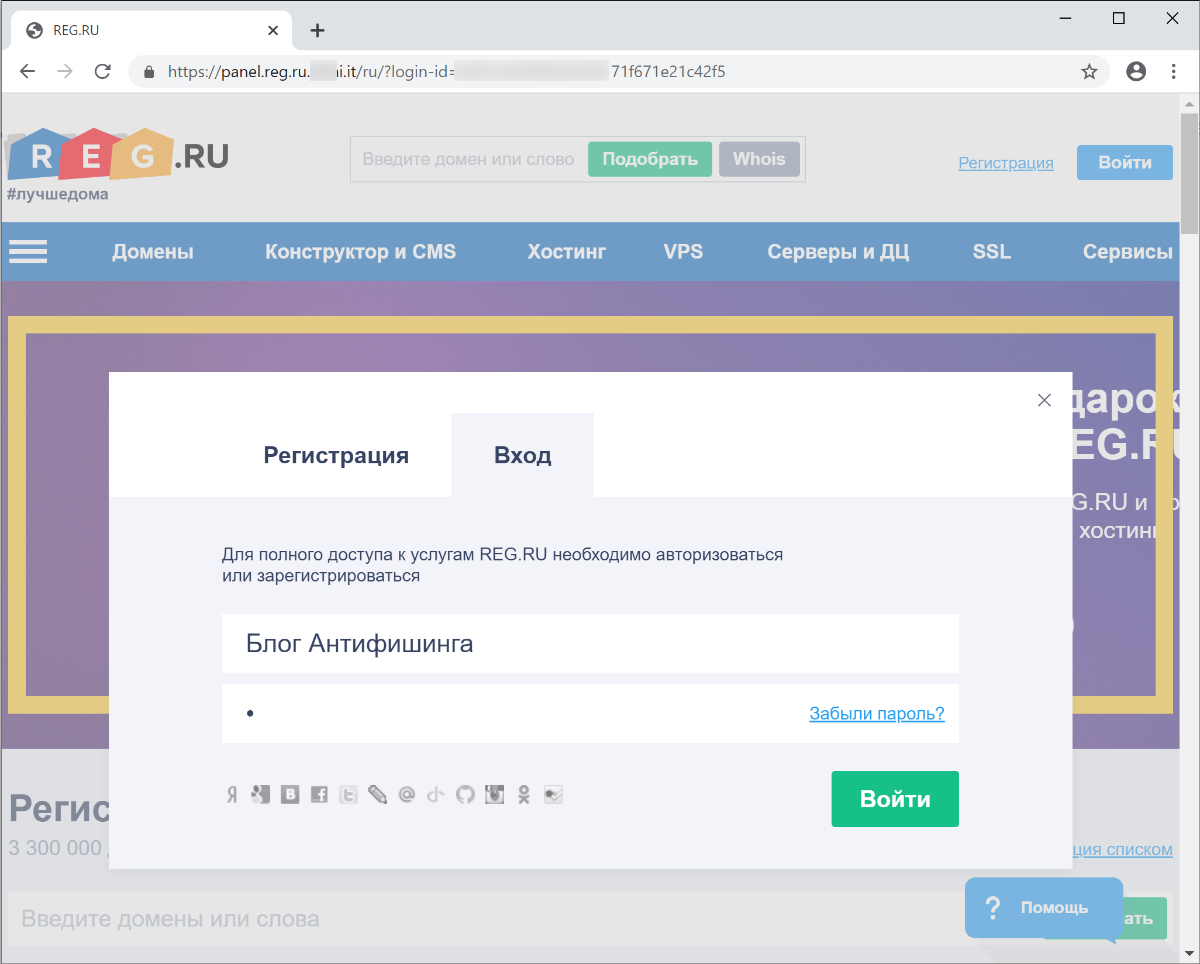

После перехода по ссылке открывается сайт, имитирующий интерфейс reg.ru, но работает там только форма для ввода и логина и пароля, все остальные элементы — просто картинка.

Если ввести любой логин и пароль, открывается форма оплаты за «продление домена». В отличие от предыдущего сайта форма — настоящая. Платёж в 400 рублей получат мошенники.

Атаки и уязвимости

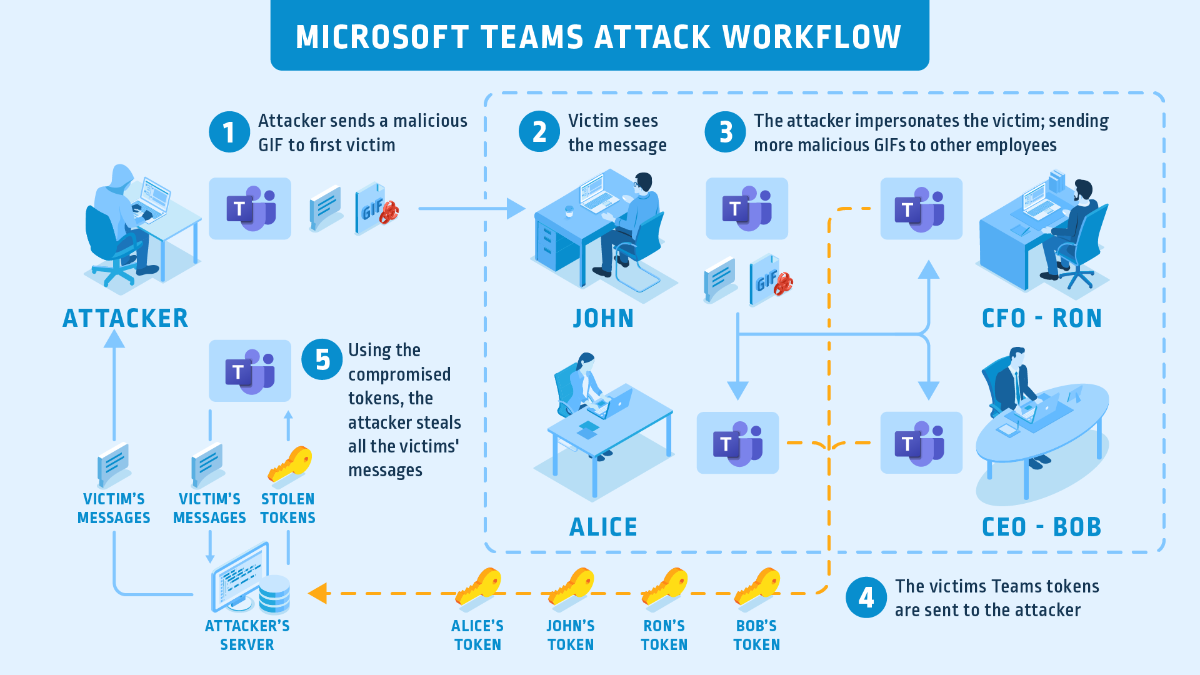

Источник проблемы был в том, как Teams работает с токенами доступа к изображениям, которые получает пользователь. Для аутентификации пользователя в платформе используются токены authtoken и skypetoken. Authtoken позволяет пользователю загружать изображения в доменах Teams и Skype и генерирует skypetoken, который используется для аутентификации на сервере, обрабатывающем команды от клиента, например, чтение или отправку сообщений.

Перехвативший оба токена злоумышленник может выполнять вызовы Teams API и получить полный контроль над учётной записью:

- читать и отправлять сообщения,

- создавать группы,

- добавлять и удалять пользователей,

- менять разрешения.

Для перехвата достаточно было заманить жертву на подконтрольный злоумышленнику поддомен домена teams.microsoft.com с помощью GIF-файла. Тогда браузер жертвы отправит хакеру authtoken, после получения которого он сможет создать skypetoken.

The craziest iOS crash text bug pic.twitter.com/29LJPb67WP

— EverythingApplePro (@EveryApplePro) April 23, 2020

Вредоносная последовательность символов может «завесить» устройство даже если пользователь получает сообщение в мессенджерах или социальных сетях. Проблема затрагивает все текущие версии iOS 13 и iPadOS 13. Защититься от подобной атаки невозможно, однако если устройство уже получило «текстовую бомбу», для прекращения постоянных перезагрузок достаточно отправить на него любое другое сообщение.

Инциденты

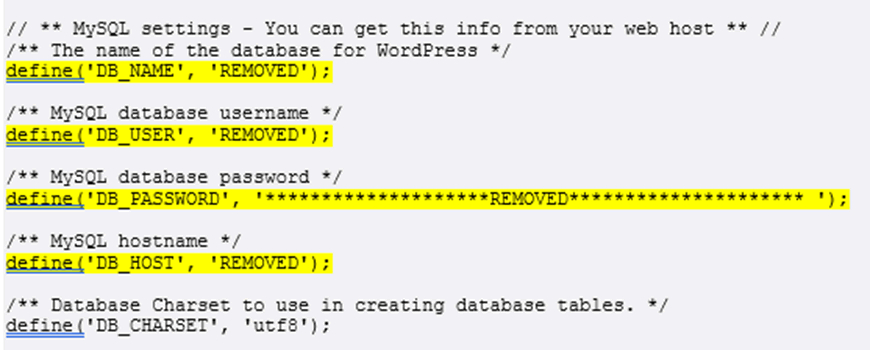

Уязвимость сайта GDPR.eu позволяла извлечь логин и пароль для базы данных MySQL.

Пикантность ситуации состоит в том, что GDPR.eu принадлежит компании Proton Technologies AG, создавшей защищенную почтовую службу ProtonMail, и содержит советы по соблюдению требований «Общего регламента защиты данных» (The General Data Protection Regulation, GDPR).

Обнаруженная на на сайте папка .git находилась в общем доступе и содержала копию wp-config.php — файла конфигурации WordPress, в котором помимо прочего находятся настройки подключения к серверу MySQL. Используя их, можно было переписать содержимое сайта или полностью удалить всю информацию.

Как заявляет продавец, база содержит сведения о 12 млн человек. В бесплатном «пробнике», который предлагается для ознакомления — данные 1,8 тыс. клиентов МФО: ФИО, паспортные данные, даты рождения, номера телефонов, электронные адреса, регионы проживания, номера электронных кошельков и суммы займа.

В каждой записи также имеется реферальная ссылка на сайт, с которого пришёл пользователь. Большинство людей из «пробника» попали в базу с финансового маркетплейса «Юником24», который предлагает подобрать и оформить кредитные продукты.

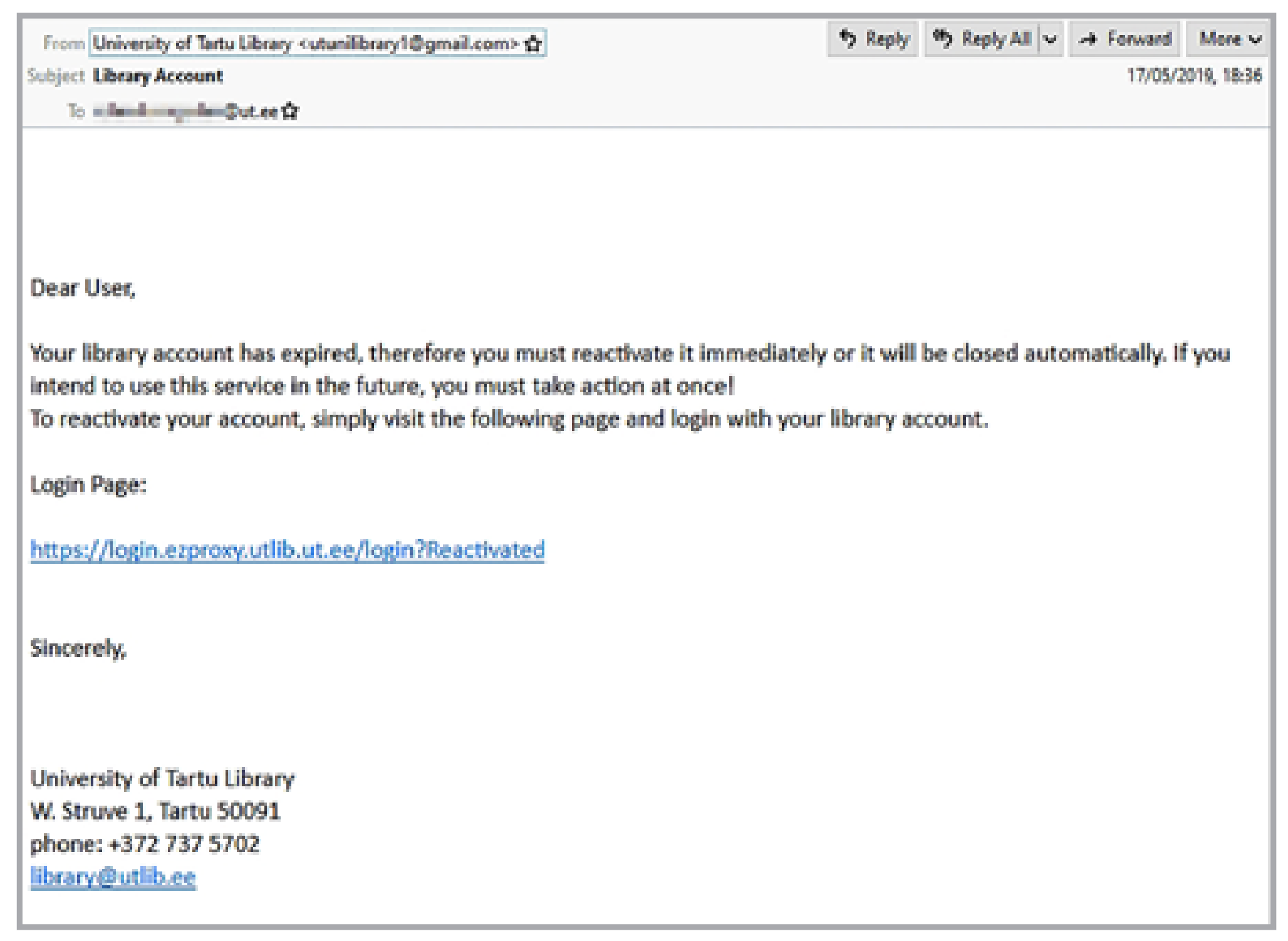

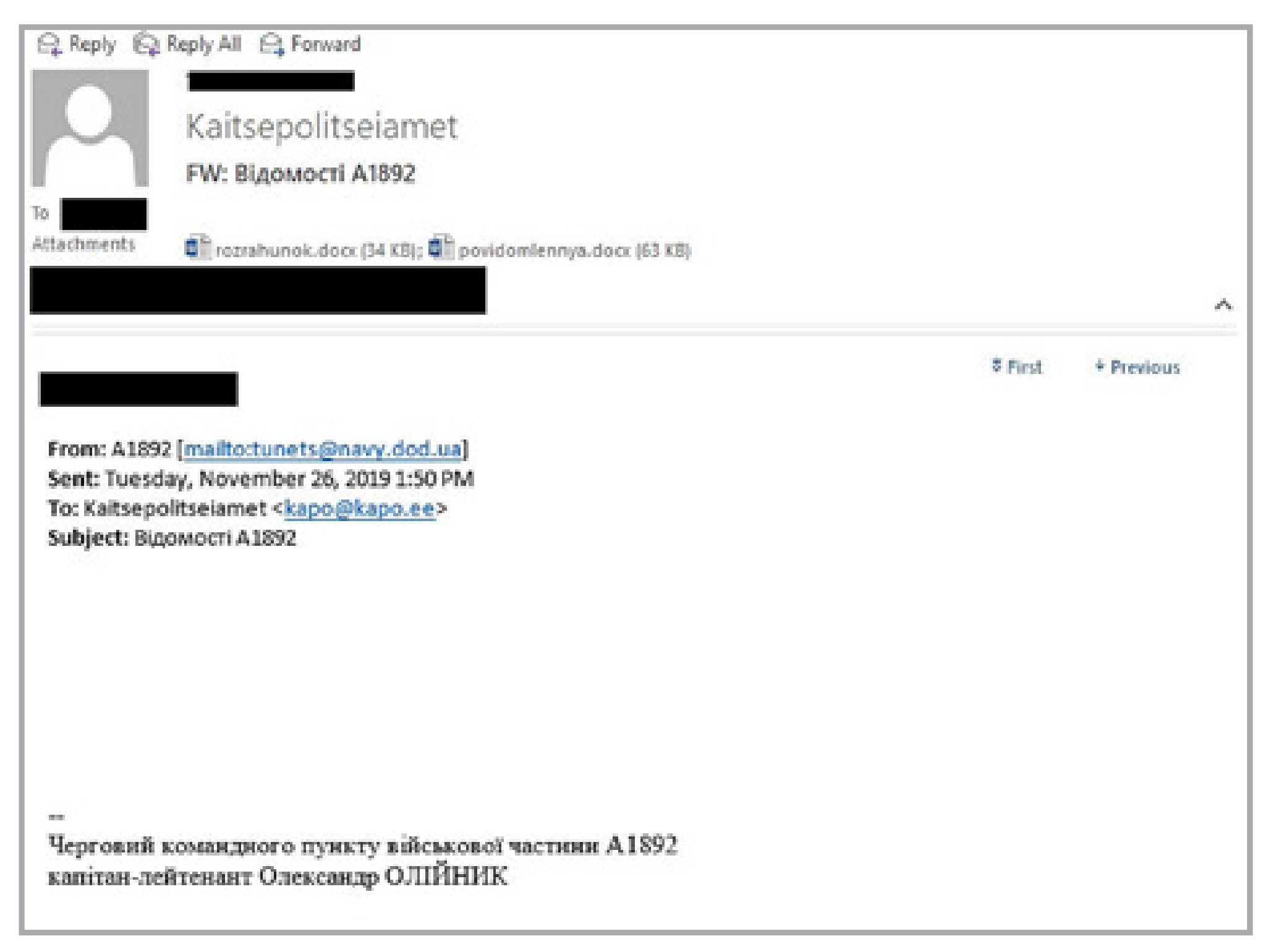

Атака проводилась с помощью электронных писем с вредоносным кодом, который выполнялся, когда получатель открывал письмо на портале Mail.ee. Достаточно было, чтобы жертва открыла письмо, никаких других действий с ее стороны не требовалось, а содержащийся в нём вредоносный код настраивал автоматическую переадресацию всех писем жертвы атакующему.

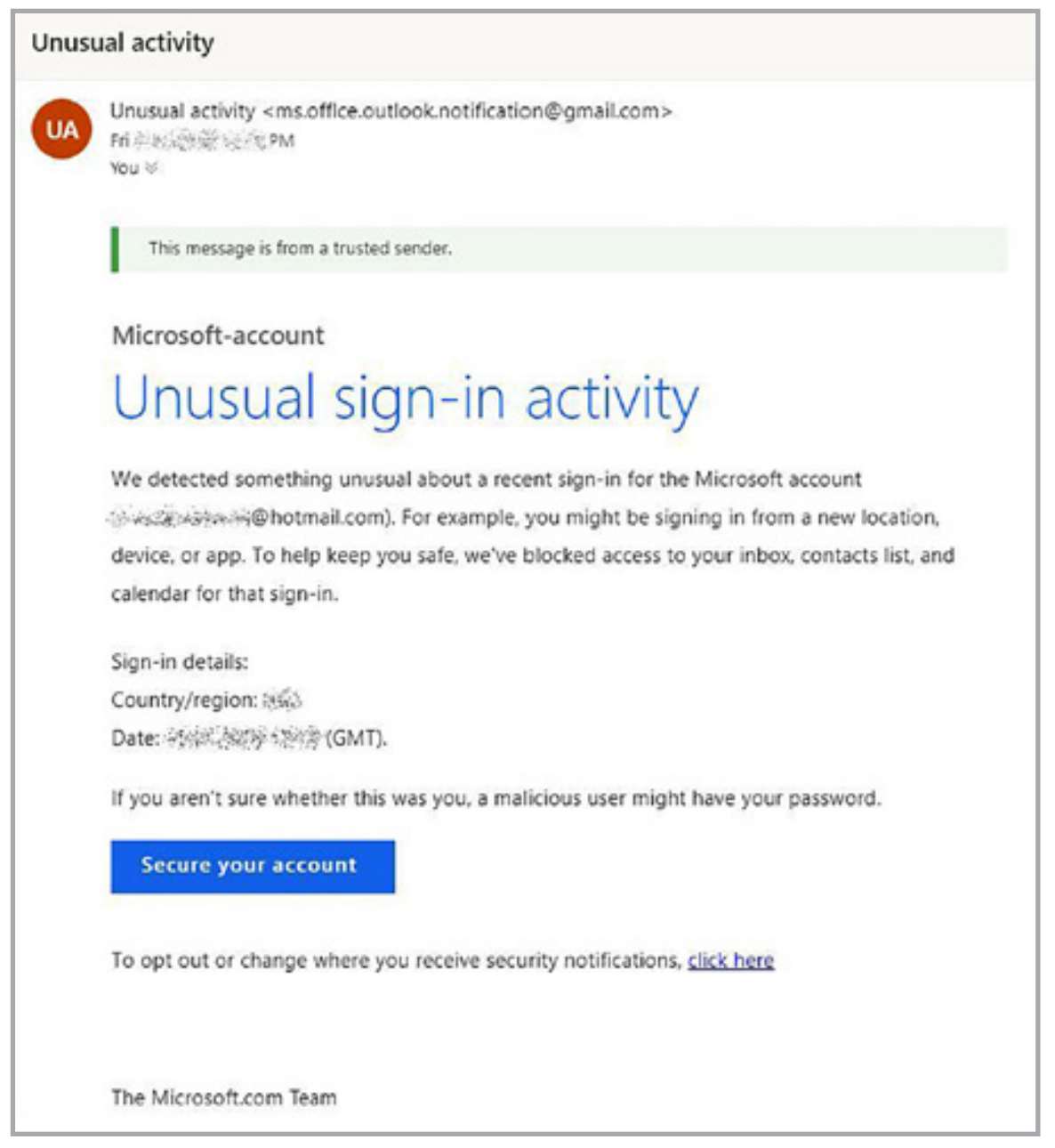

Чтобы убедить жертву открыть письмо, использовались самые разные мошеннические приёмы — от блокировки учётной записи в университетской библиотеке или оповещения о подозрительной активности до писем на украинском языке.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.