Антифишинг-дайджест № 159 с 21 по 27 февраля 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 27 февраля 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

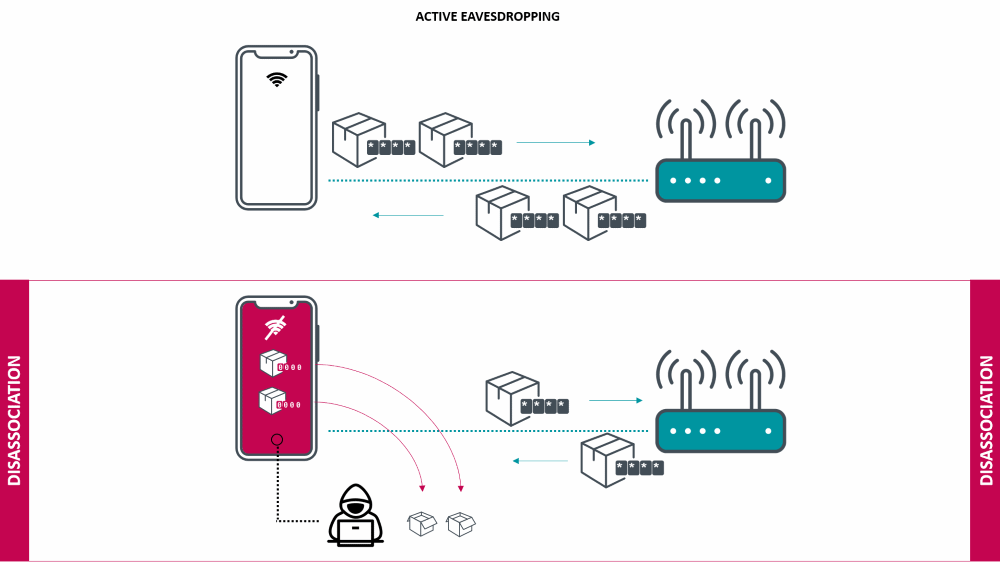

Уязвимость получила название Kr00k. Для проведения атаки с её использованием не нужно даже подключаться к атакуемой беспроводной сети. Уязвимость присутствует в устройствах, использующих протоколы WPA2-Personal и WPA2-Enterprise с шифрованием AES-CCMP и состоит в следующем:

- Когда устройство отключается от беспроводной сети, Wi-Fi-чип очищает сессионный ключ в памяти, обнуляя его значение.

- Несмотря на отключение от сети чип продолжает передавать оставшиеся в буфере данные в открытом виде.

- Если злоумышленник, находящийся рядом с устройством будет многократно отправлять пакеты деаутентификации, он сможет перехватить передаваемые в открытом виде данные, среди которых могут быть DNS, ARP, ICMP, HTTP, TCP и TLS-пакеты.

Таким образом, с помощью Kr00k можно провести атаку «человек посередине» или узнать пароль от беспроводной сети.

Среди уязвимых устройств — Amazon Echo и Kindle, Apple iPhone, iPad и MacBook, Google Nexus, Samsung Galaxy, Raspberry Pi 3, Xiaomi RedMi.

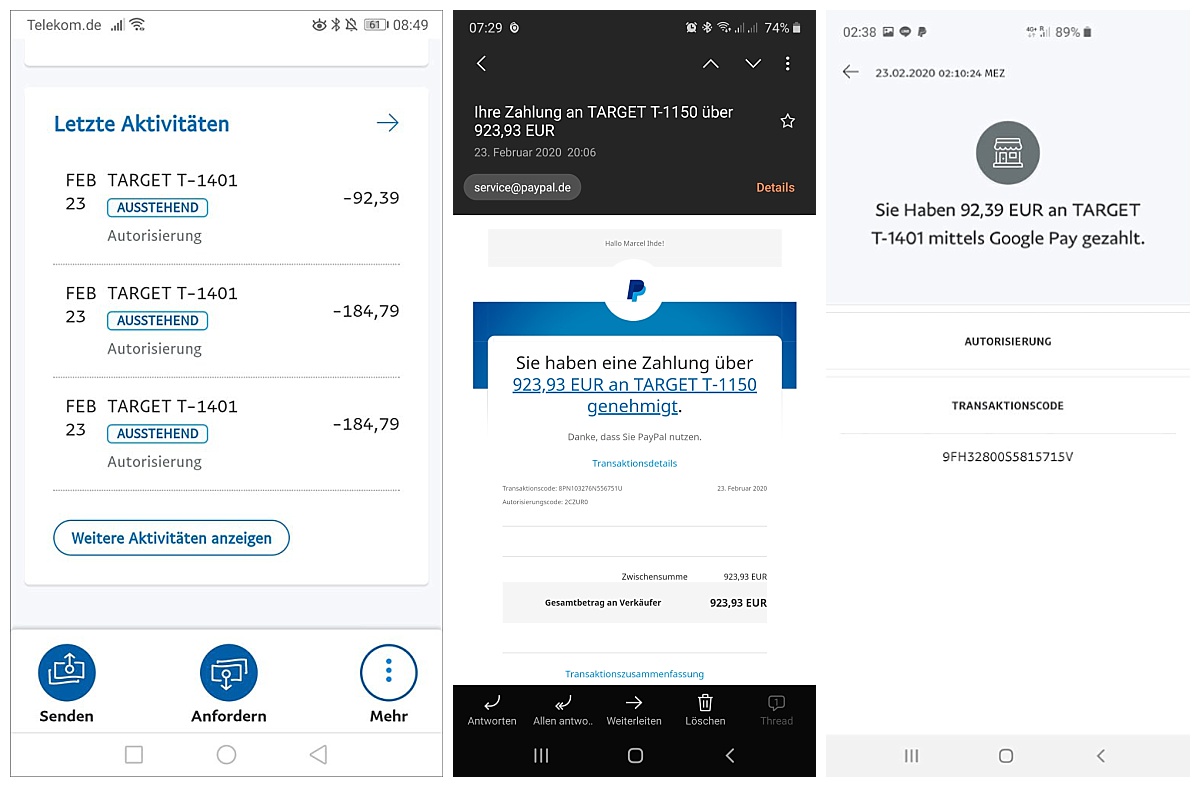

Точный характер уязвимости на сегодняшний день неизвестен, однако по мнению ИБ-экспертов преступники нашли способ несанкционированно получать данные виртуальных карт, которые PayPal выпускает, когда учётную запись в этой платёжной системе связывают с учётной записью Google Pay.

I think we can disclose it by now.

Issue: PayPal allows contactless payments via Google Pay. If you have set it up, you can read the card details of a virtual credit card from the mobile, if the mobiles device is enabled. No auth.— iblue (@iblueconnection) February 24, 2020

«PayPal разрешает бесконтактные платежи через Google Pay. Когда они настроены, данные виртуальной кредитной карты можно считать с телефона без аутентификации. Это значит, что любой человек, находящийся рядом с вашим телефоном, имеет доступ к виртуальной кредитной карте, привязанной к вашему счету PayPal. И нет никаких ограничений по количеству или правомочности платежей.»

Маркус Фенске, ИБ-эксперт

Мобильная безопасность

Доступ к буферу обмена iOS могут получить любые приложения, для этого не требуется специальных разрешений. В результате пользователь может выдать программам свое точное местоположение, просто скопировав фото в буфер обмена. Любое приложение, которым он воспользуется после этой операции, сможет получить информацию о местоположении, сохраненную в свойствах фотографии незаметно и без согласия пользователя.

Умные устройства

Пылесосы Ironpie M6 подключаются к интернету через Wi-Fi. Пользователи могут управлять ими удаленно с помощью Android-приложения и через встроенную камеру следить за процессом уборки. Однако ошибка в механизме обновления позволяет злоумышленнику отследить и подменить запрос таким образом, чтобы приложение получило вредоносное обновление.

Ironpie M6 подключается к серверам с помощью незашифрованного соединения, которое становится зашифрованным только при установлении соединения. Это позволяет злоумышленникам вычислить идентификатор любого клиента и получить контроль над пылесосом. При этом злоумышленнику становится доступна камера пылесоса, через которую он может следить за происходящим в доме жертвы.

Вредоносное ПО

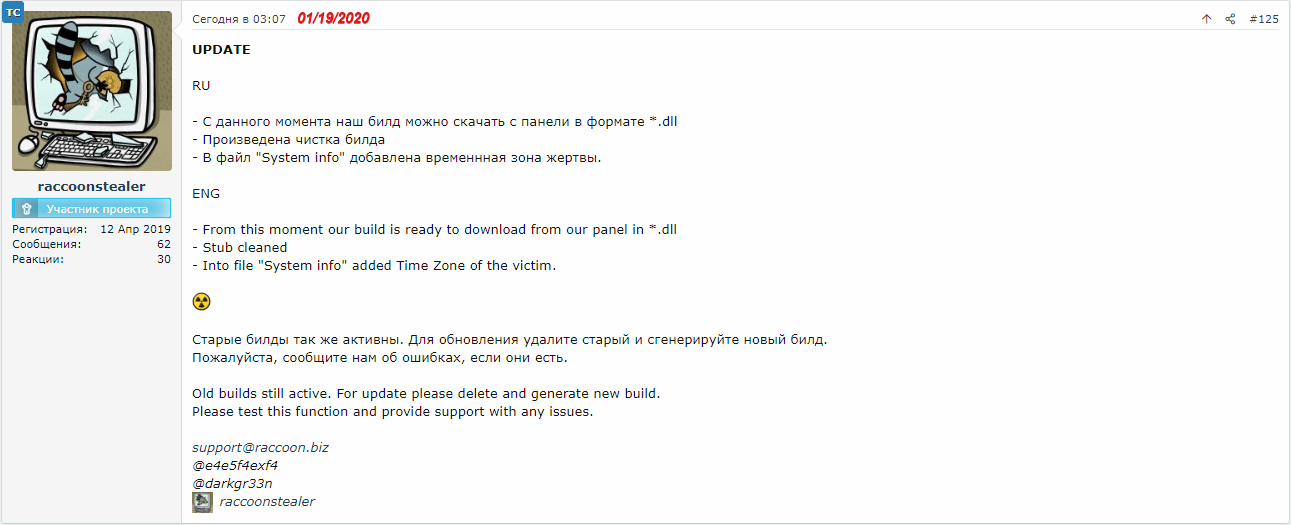

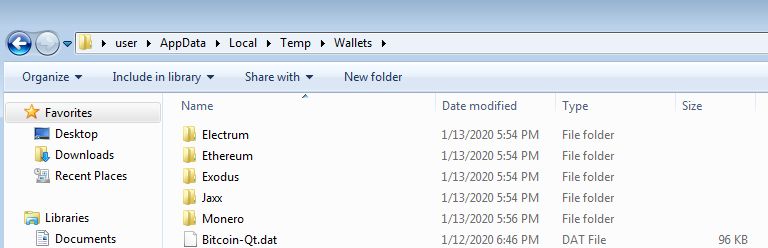

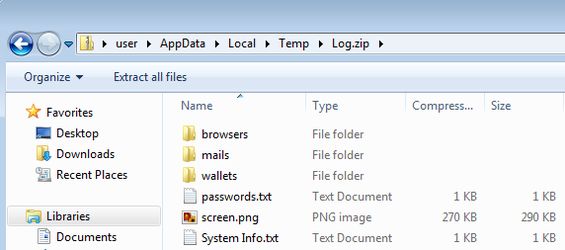

Для каждого целевого приложения Raccoon использует одну и ту же схему:

1. Файлы приложения, содержащие конфиденциальные данные, копируются во временную папку:

2. Из них извлекается и расшифровывается информация

3. Полученный результат записывается в отдельный файл и отправляется на управляющий сервер.

4. Для извлечения и расшифровки учетных данных Raccoon использует специальные библиотеки DLL, которые загружается с сервера, указанного в конфигурационном JSON-файле.

Инциденты

Для мошенничества он использовал рабочую учетную запись и похищал небольшие суммы. Когда сумма перевалила за несколько миллионов долларов, мошенник стал использовать тестовые учетные записи других сотрудников.

Чтобы скрыть преступления, инженер использовал биткоин-миксеры — сервисы анонимизации, затрудняющие отслеживание транзакций. За семь месяцев незаконной деятельности мошенник перевел на свой банковский счет 2,8 млн долларов США.

Кампания против австралийских организаций стала частью глобальной вымогательской акции, в рамках которой сообщения с угрозами получали банки в Сингапуре и Южной Африке, телекоммуникационные компании в Турции, поставщики интернет-услуг в Южной Африке, а также игорные сайты в Юго-Восточной Азии. В большинстве случаев угрозы атакующих выполнены не были, однако, зафиксировано несколько инцидентов, в ходи которых цели злоумышленников действительно подвергались DDoS-атакам.

Приложение Clearview AI собирает изображения с веб-сайтов и социальных сетей и пытается идентифицировать человека по фотографиям в базе данных, содержащей три миллиарда образцов. По утверждению руководства Clearview AI точность идентификации составляет 99,6%.

Среди скомпрометированных клиентов компании — правоохранительные органы и ФБР. Похищенная информация содержит сведения о количестве поданных ими запросов и зарегистрированных учетных записей. По заявлению ClearView база данных с 3 млрд изображений в результате взлома не пострадала.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.