Антифишинг-дайджест № 160 с 28 февраля по 5 марта 2020 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 февраля по 5 марта 2020 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Атаки и уязвимости

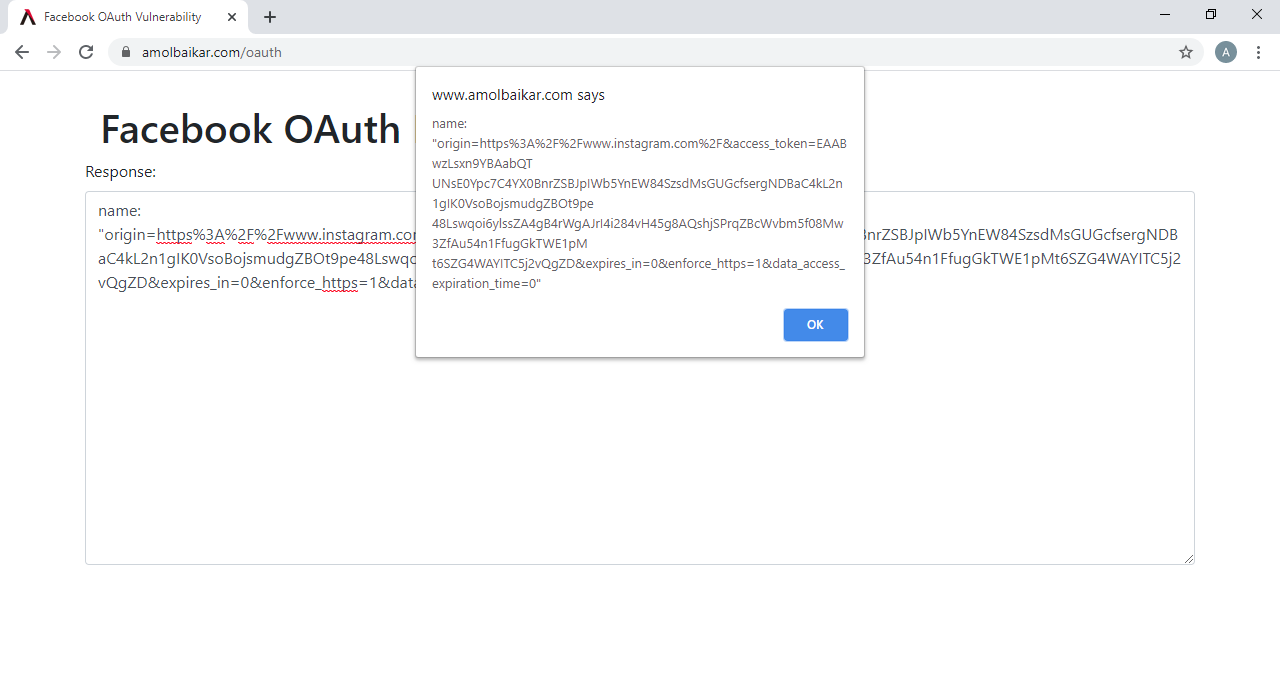

Проблема содержится в функции «Войти через Facebook» («Login with Facebook»), использующей протокол авторизации OAuth 2.0 для обмена токенами между соцсетью и другими сайтами.

Используя уязвимость, киберпреступник может создать вредоносный сайт для перехвата трафика OAuth и похитить токены авторизации, предоставляющие доступ к учетным записям целевых пользователей Facebook.

Видео: эксплуатация уязвимости

Получив токены, злоумышленник получит возможность отправлять сообщения, делать публикации в ленте, изменять параметры учётной записи, удалять сообщения и выполнять другие действия от имени жертвы. Кроме того он может перехватить контроль над другими учетными записями, включая Instagram, Oculus, Netflix, Tinder и Spotify.

Атака использует тот факт, что голосовые ассистенты слышат более широкий диапазон частот, чем способен воспроизводить человеческий голос. Из-за этого они могут реагировать на ультразвуковые колебания и распознавать их как голосовые команды. В итоге злоумышленник получает возможность незаметно взаимодействовать с устройствами при помощи голосовых помощников, в том числе перехватывать коды двухфакторной аутентификации и совершать звонки.

Чтобы атаковать смартфон, голосовая команда преобразуется в неразличимую для человечества для слуха полосу частот и передается с использованием пьезоэлектрического преобразователя через столы различных типов, изготовленные из твердых материалов.

В теории такие атаки могут работать на расстоянии до 9 метров, а вместо стола вполне можно воспользоваться, например, алюминиевой пластиной.

Задержан преступник, совершивший серию мошеннических действий с системами онлайн-банкинга:

- Злоумышленник подсаживался к компаниям в заведениях для отдыха, знакомился и втирался в доверие.

- Затем он обращался к одному из членов компании с просьбой дать ему телефон якобы для того, чтобы позвонить.

- Получив мобильное устройство, он с помощью функции восстановления пароля менял в настройках системы онлайн-банкинга номер потерпевшего на свой, после чего SMS от банка приходили уже на его номер.

- Получив конфиденциальные данные жертвы, преступник оформлял кредиты и переводил средства себе.

Сайты

Киберпреступники используют забытые домены Microsoft для фишинга и распространения вредоносов.

Например, домен mybrowser.microsoft.com перенаправляет посетителя на адрес webserver9000.azurewebsites.net, где ему под видом обновления для Edge предлагается скачать шифровальщик-вымогатель.

Причина состоит в том, что у Microsoft остаётся значительное количество забытых поддоменов, управление которыми могут перехватить злоумышленники. Среди них такие узнаваемые ресурсы как microsoft.com, skype.com, visualstudio.com и windows.com. Исследователи выявили более 670 потенциально проблемных адресов.

Вредоносное ПО

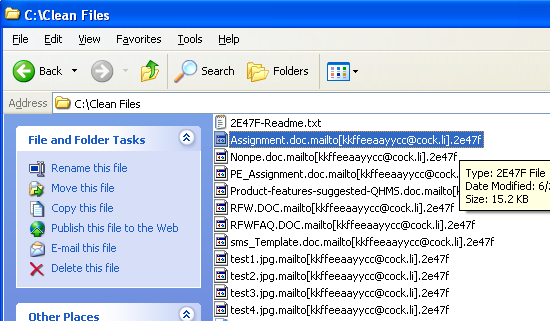

Вымогатели семейства Mailto/NetWalker обходят антивирусы, внедряясь в Проводник Windows.

Mailto атакует не только обычных пользователей, но и пытается проникнуть в корпоративные сети, чтобы зашифровать все подключённые устройства. Для внедрения в процесс Проводника вредонос запускает его в режиме отладки, после чего использует специальные отладочные функции (WaitForDebugEvent и т. п.) для внедрения вредоносного кода.

Инциденты

Данные из компьютерной сети передавались на зарубежные IP-адреса. Характер похищенной информации не раскрывается. В настоящее время эксперты Управления по охране частных сведений проводят расследование. Пресс-секретарь президента Чешской Республики Йиржи Овчачек отказался комментировать сложившуюся ситуацию.

Международная юридическая компания Epiq Global стала жертвой вымогательского ПО.

Заражены оказались компьютеры в 80 офисах компании по всему миру. Распоряжением администрации сотрудникам компании запрещено посещать офисы без одобрения руководства. В офисах рекомендуется не подключать устройства к сети и отключать Wi-Fi на своих ноутбуках, не доезжая до парковки возле офисного здания.

Walgreens, одна из крупнейших аптечных сетей в США, допустила утечку личных данных пользователей из-за уязвимости в официальном мобильном приложении. Android-приложение Walgreens насчитывает более 10 млн загрузок в Google Play, а приложение для iOS имеет более 2,5 млн оценок.

По данным компании проблема представляет собой ошибку в функции защищенной передачи сообщений. Из-за уязвимости некоторые пользователи могли получить доступ к личным данным других людей, включая имя и фамилию, данным рецептов на лекарства, номерам магазинов и адресам доставки. Финансовые данные пользователей не пострадали.

- Для рассылки использовались скомпрометированные электронные почтовые ящики, зарегистрированные на хостинге tut.by.

- Сообщения были подготовлены с применением приемов социальной инженерии — в них содержалась не соответствующая действительности информация, касающаяся распространения коронавируса в Беларуси.

- После открытия вредоносных ссылок на компьютер пользователя под видом pdf-файла скачивался скрипт, запускающий вредоносный файл.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.