Антифишинг-дайджест №151 с 20 по 26 декабря 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 20 по 26 декабря 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

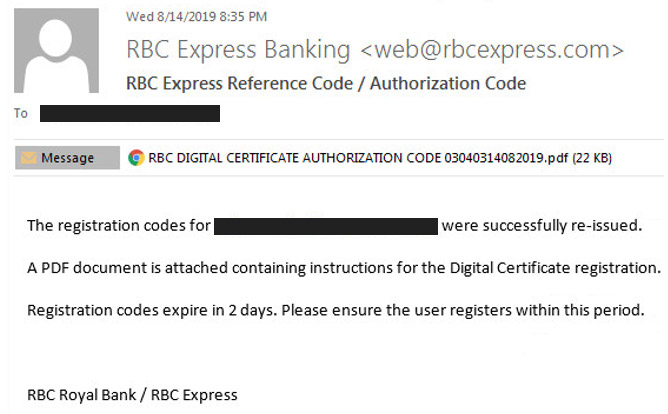

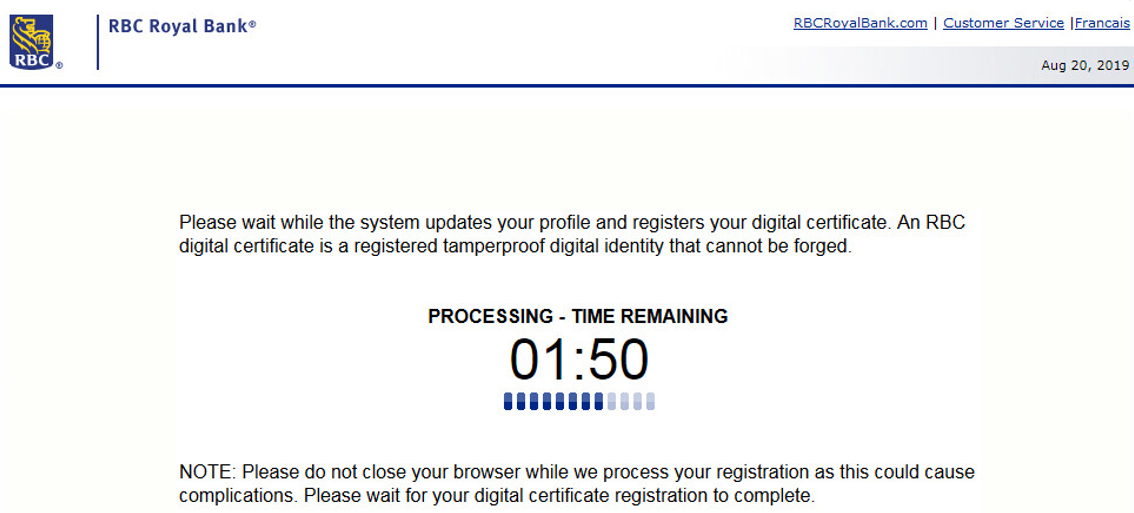

Атака начиналась с электронных писем, содержащих вложение в формате PDF с использованием официального логотипа банка и кода авторизации. Жертвам предлагалось как можно быстрее обновить свой цифровой сертификат, чтобы сохранить доступ к online-банкингу.

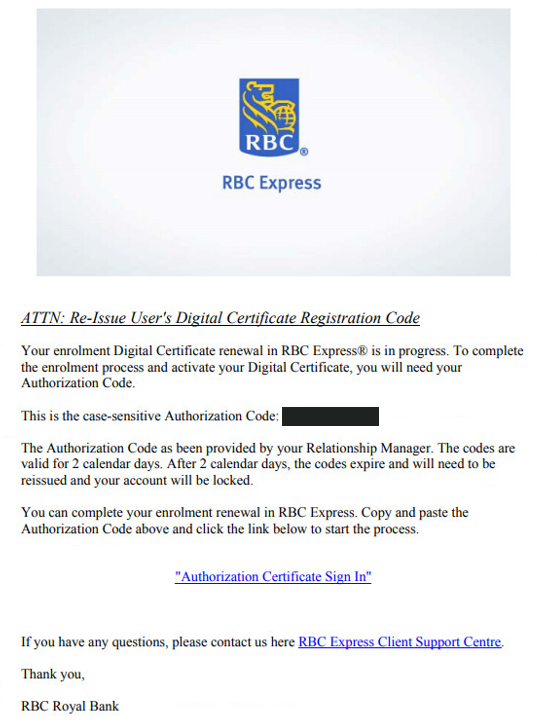

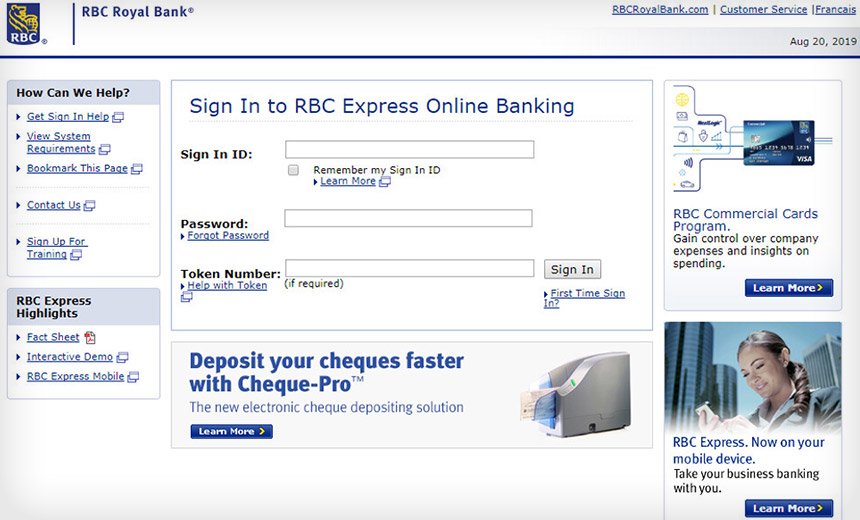

Нажав на любой из URL-адресов во вложенном документе, жертвы попадали на фишинговую страницу с просьбой ввести свои банковские учетные данные:

Злоумышленники просто сделали снимок экрана официального сайта и добавили невидимые текстовые поля поверх полей ввода, чтобы собрать учетные данные жертвы.

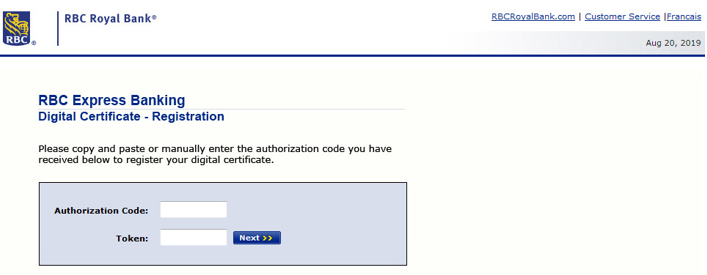

Попытавшись войти в систему, жертва попадала на страницу регистрации, где её просили ввести код авторизации, полученный в фишинговом письме:

После указания кода жертве предлагали подождать, пока идёт регистрация сертификата:

Используя введённые жертвами реквизиты для доступа к онлайн-банкингу, киберпреступники опустошали их счета.

Мошенники воруют данные банковских карт любителей «Звёздных войн» с помощью фишинга.

Скачать бесплатно новый эпизод фильма под названием «Звёздные войны: Скайуокер. Восход» предлагают более 30 мошеннических сайтов.

- Такие сайты обычно используют официальное название фильма и подробное описание, чтобы заставить пользователей поверить в легальность источника. Это позволяет злоумышленникам выводить разработанные ими ресурсы в топ поисковой выдачи: они появляются первыми в результате поиска, если набирать название фильма и добавлять к нему «посмотреть бесплатно».

- Для продвижения мошеннических сайтов злоумышленники создают также аккаунты в социальных сетях.

- Помимо фишинга мошенники под видом фильма распространяют вредоносные программы, рекламное ПО и загрузчики, которые закрепляются в системе и показывают рекламу или предлагают установить дополнительные нежелательные программы.

Уязвимости и атаки

Проблема связана с механизмом обновления Dropbox, который работает как служба и отвечает за поддержание приложения в актуальном состоянии. Служба dropboxupdate записывает логи в папку C:\ProgramData\Dropbox\Update\Log, файлы в которой могут добавлять, удалять и перезаписывать обычные пользователи. Учетная запись SYSTEM выполняет вызов SetSecurity для расположенных там файлов, что открывает возможность эксплуатации через hard-ссылки.

Для проведения атаки необходимо с точностью до миллисекунды знать время записи очередного события. Оно указывается в имени файла, через который идет атака. Обойти это ограничение можно с помощью инструментов, созданных специалистами Google Poject Zero.

Новые уязвимости CVE-2019-13734, CVE-2019-13750, CVE-2019-13751, CVE-2019-13752 и CVE-2019-13753 получили общее название Magellan 2.0. Они представляют опасность для любых приложений, использующих в работе SQLite, однако риски для пользователей Chrome выше из-за API-интерфейса WebSQL.

Проблемы Magellan 2.0 вызваны некорректной проверкой ввода в SQL-командах, которые база данных SQLite получает из сторонних источников. В результате злоумышленник может создать SQL-операцию, содержащую вредоносный код для выполнения команд.

Помимо Chrome рискам подвергаются и пользователи Opera.

Разработчики Twitter утверждают, что случаев эксплуатации уязвимости зафиксировано не было, а для получения доступа к личной информации пользователя злоумышленнику придется пройти «через сложный процесс, включающий вставку вредоносного кода в ограниченные области хранилища приложения Twitter».

Умные устройства

.jpg)

Ошибка заставляет автомобили Mazda3 четвертого поколения во время поездки «видеть» несуществующие препятствия на пути и автоматически включать тормоза. Проблема затрагивает 35 390 автомобилей (модели 2019 и 2020 годов) в США, однако на данный момент производителю не известно о каких-либо связанных с ней несчастных случаях. Затронутые проблемой автомобили были отозваны Mazda.

На форуме Reddit сообщают, что машина может внезапно остановиться, включить сигнализацию и вывести на экран предупреждение. И хотя умную тормозную систему можно отключить, она автоматически включается каждый раз, когда водитель садится за руль.

Инциденты

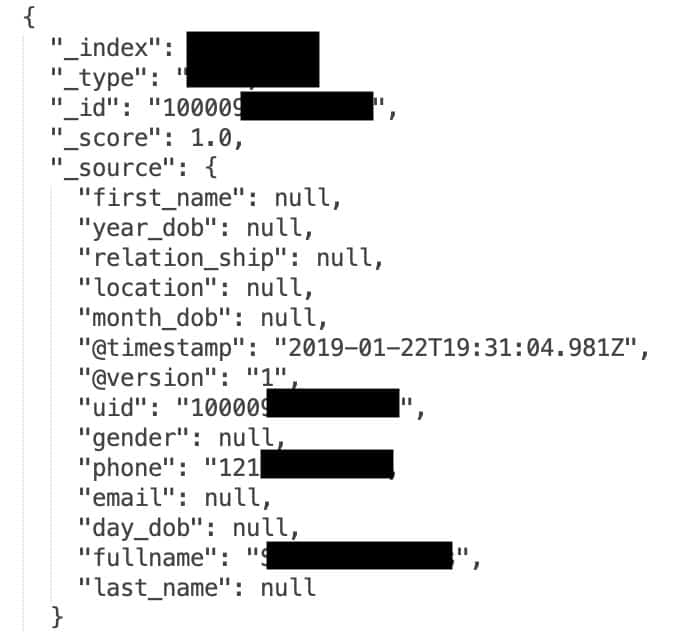

В открытом доступе обнаружена незащищенная база Elasticsearch, содержащей данные 267 млн американских пользователей Facebook. В базе содержатся идентификаторы пользователей, номера телефонов и имена, причём просмотреть их может любой желающий.

Предположительно, база принадлежит вьетнамской киберпреступной группировке, а данные в ней собраны с помощью скрапинга и злоупотребления Facebook API. Информация использовалась для рассылки спама, проведения крупномасштабных фишинговых кампаний и другой вредоносной деятельности.

О незаконных действиях стало известно, когда флешку неизвестного происхождения нашли на полу в закрытом офисе. Обнаруживший её сотрудник отнёc накопитель в отдел безопасности, в котором выяснили, что на устройстве хранились документы с пометкой «секретно», а также персональные материалы легкомысленного сотрудника, в том числе файл «популярной коммерческой видеоигры».

В итоге нарушитель признал, что копировал на флешку секретные документы, приносил домой и загружал на личный компьютер у себя в подвале. Закончив работу, он копировал файлы на внешний накопитель, стирал со своего компьютера все следы их существования, загружал на флешку готовый проект и приносил на работу.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.