Антифишинг-дайджест №150 с 13 по 19 декабря 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 13 по 19 декабря 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Уязвимости и атаки

Используя реалистичную маску, оказалось возможно проходить пункты контроля в аэропортах или совершать покупки под видом другого человека.

Однако не все технологии распознавания лиц оказались уязвимы. Например, обмануть системы биометрической идентификации Huawei и Apple Face ID не удалось, поскольку в них задействованы более сложные технологии.

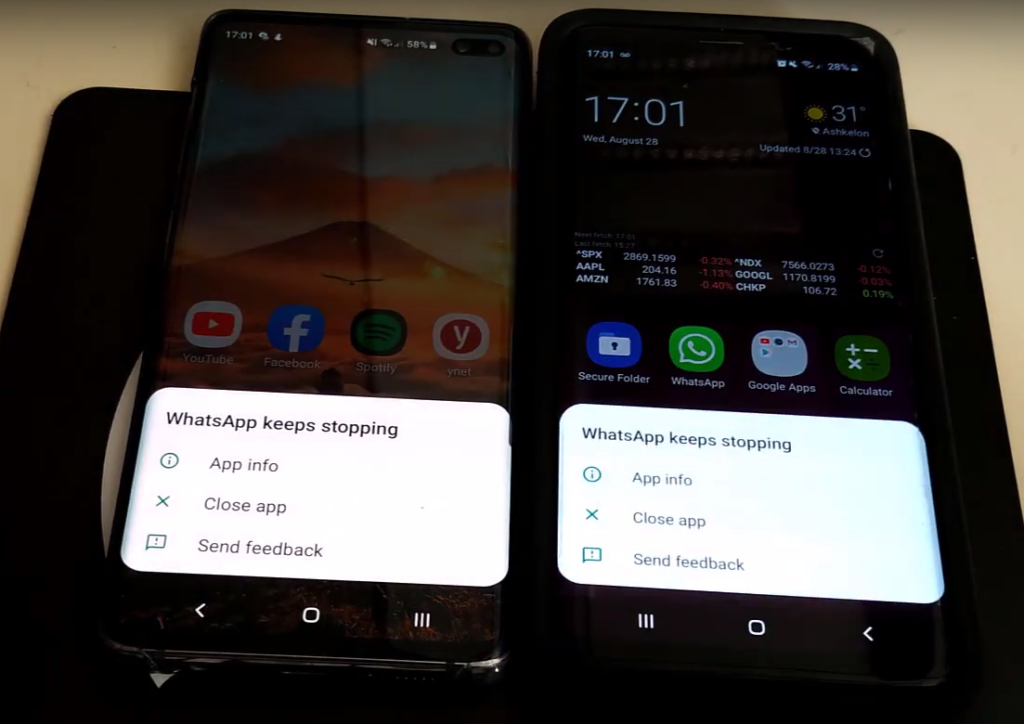

Пострадавшим приходилось удалять и скачивать мессенджер заново, но это всё равно не давало возможности вернуться в чат. В итоге приходилось удалить сам чат с потерей сообщений.

Проблема — в протоколе XMPP (Extensible Messaging and Presence Protocol), который WhatsApp использует для передачи сообщений. Каждое послание в чат содержит идентификаторы отправителя — имя и номер телефона. Номер телефона — это последовательность цифр длиной от 5 до 20 символов. Если выйти за пределы этого диапазона или подставить вместо номера текстовую строку, парсер прочтет его как пустую переменную.

Не получив требуемого параметра, WhatsApp прекратит работу на всех устройствах, владельцы которых являются участниками чата. Программа будет выдавать ошибку при повторном запуске и сможет продолжить работу только после переустановки и удаления канала, содержащего вредоносное сообщение.

Уязвимость проявляется в том, что любой участник закрытого чата имеет возможность переслать выложенные там посты и сниппеты в публичные каналы, где они станут доступны всем пользователям рабочего пространства. Данные остаются в общем чате даже если автор применил функцию unsharing, которая должна заблокировать доступ. Эксплуатация уязвимости возможна не только через графический интерфейс мессенджера, но и при использовании API приложения.

Разработчики Slack не собираются исправлять работу программы, объясняя это тем, что проблема касается лишь двух опций для расшаривания объемного контента — Posts и Snippets, в то время как большинство файлов, которыми пользователи обмениваются в Slack, к этим типам не относится.

Сайты, почта и мессенджеры

Facebook признала, что следит за местоположением пользователей даже при отключении GPS-службы.

.@Facebook admits it. Turn off “location services” and they’ll STILL track your location to make money (by sending you ads). There is no opting out. No control over your personal information. That’s Big Tech. And that’s why Congress needs to take action https://t.co/R1LuLcP1LP

— Josh Hawley (@HawleyMO) December 17, 2019

По словам представителей компании, отслеживание местоположения пользователей используется для таргетированной рекламы.

Facebook может собирать геоданные пользователей из контекстных подсказок, таких как отмеченные места на фотографиях и даже IP-адреса мобильных устройств. Хотя эти данные не так точны, как информация с включенным «отслеживанием местоположения», они позволяют оповещать пользователей об авторизации в учетной записи из другого места и предотвращают распространение ложной информации.

Практически все объявления в Facebook ориентированы на местоположение, хотя чаще всего реклама ориентирована на людей из определенного города или более крупного региона. В противном случае люди в Вашингтоне, округ Колумбия, будут получать рекламу услуг или мероприятий в Лондоне, и наоборот.

— Представители Facebook

Инциденты

В результате атаки в руках преступников оказалась информация 15 млн клиентов LifeLabs, включая их имена, домашние адреса, адреса электронной почты, имена пользователей, пароли и номера медицинских карт. В 85 000 случаев данные клиентов также включали результаты проведенных лабораторных исследований. Вся информация была датирована 2016 годом и ранее.

Чтобы вернуть данные, компания заплатила злоумышленникам выкуп, сумма которого не разглашается.

Аналитика

Тремя наиболее часто используемыми паролями оказались 12345, 123456 и 123456789, которые были выявлены в базе данных в общей сложности 6 348 704 раз. Данные пароли являются чрезвычайно ненадежными и полностью предсказуемыми, позволяя злоумышленникам легко взломать учетные записи путем простого перебора.

Топ-10 худших паролей 2019 года

| Пароль | Частота использования |

| 12345 | 2 812 220 |

| 123456 | 2 485 216 |

| 123456789 | 1 052 268 |

| test1 | 993 756 |

| password | 830 846 |

| 12345678 | 512 560 |

| zinch | 483 443 |

| g_czechout | 372 278 |

| asdf | 359 520 |

| qwerty | 348 762 |

И хотя с распространённостью паролей из тройки лидеров сложно поспорить, популярность паролей zinch и g_czechout вызывает сомнения.

«Умные» устройства

RSA-сертификаты используются для защиты IoT-устройств и сайтов. В основе криптографического алгоритма RSA лежат операции умножения простых чисел. Для взлома требуется решить математическую задачу высокой сложности — выполнить факторизацию ключа. Считается, что эта задача нерешаема за приемлемое время на сегодняшнем уровне развития технологий до появления полноценных квантовых компьютеров.

Разработанный метод взлома использует особенности реализации поиска множителей для получения ключа. Получение по-настоящему случайного числа требует немалых ресурсов, которыми не располагают многие современные устройства, особенно в сфере Интернета вещей, поэтому разработчики сокращают выборку чисел, чтобы ускорить выполнение операций, сокращая энтропию при выборе чисел.

После проверки выяснилось, что в RSA-ключах достаточно часто используются повторяющиеся множители. Такая коллизия значительно упрощает взлом шифра, поскольку злоумышленнику достаточно найти наибольший общий делитель для двух известных ему ключей, чтобы получить значение первого простого числа, по которому можно будет определить и второе.

Анализ 75 млн ключей выявил общие множители у 435 тыс. сертификатов. Это позволяет взломать приватные ключи и скомпрометировать зашифрованные данные.

Подбор множителей упрощается с увеличением исходной базы сертификатов. Такие данные можно купить в Интернете или собрать бесплатно. Расходы на анализ 75 млн ключей не превысили 3 000 долларов США.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.