Антифишинг-дайджест №149 с 6 по 12 декабря 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 6 по 12 декабря 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

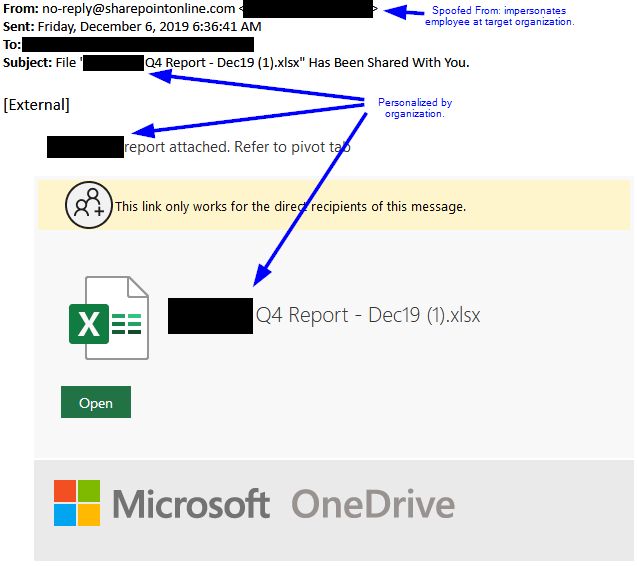

- Атака начинается с электронного письма, замаскированного под сообщение службы Microsoft OneDrive со ссылкой на файл.

- В тексте письма и названии документа используются сведения, знакомые получателю.

- Реальный адрес отправителя замаскирован под данные одного из сотрудников целевой организации.

- Письмо не содержит прикрепленных объектов и способно успешно миновать антивирусные фильтры почтового сервера.

- Ссылка на файл в тексте письма на самом деле представляет собой запрос на установку дополнительной утилиты для Office 365. Такие надстройки используются для расширения функций приложений, входящих в состав офисного пакета, могут быть созданы сторонними разработчиками и загружаться с принадлежащих им ресурсов.

Если получатель письма не был аутентифицирован в Office 365, то при переходе по ссылке откроется легитимный диалог ввода логина и пароля аккаунта Microsoft.

После входа происходит запуск процесса установки, при этом вспомогательное приложение запрашивает разрешения, согласившись с которыми, пользователь предоставляет мошенникам возможность:

- читать, изменять и удалять доступные файлы, а также создавать новые документы;

- читать электронные письма;

- изменять настройки электронной почты, в том числе создавать правила переадресации;

- просматривать записные книжки OneNote, доступные в рамках аккаунта;

- копировать список контактов.

1. Злоумышленники выдавали себя за сотрудников реально существующего израильского стартапа, желающего привлечь в качестве инвесторов китайских венчурных капиталистов.

2. Специально для кампании мошенники зарегистрировали два поддельных домена. Один домен якобы принадлежал стартапу, а второй — венчурной компании. Единственное отличие от настоящих организаций — дополнительная буква «s» в названии каждой из них.

3. Каждое письмо от обеих сторон на самом деле отправлялось не настоящей организации, а на поддельный домен. Злоумышленники читали письма, решали, нужно ли их отредактировать, а затем отправляли соответствующему адресату. Таким образом они провели атаку «человек посередине», не взламывая электронную почту ни одной из сторон переговоров.

4. Когда 1 млн долларов был переведен злоумышленникам, настоящий стартап обнаружил, что деньги не получил, а инвестиционная компания поняла, что стала жертвой обмана.

Всего было отправлено 18 писем в сторону китайской компании и 14 — израильскому стартапу.

- Преступники рассылают в случайном порядке личные сообщения, в которых предупреждают геймеров о проблеме безопасности и требуют подтвердить свои учётные данные, предоставив логин, пароль и дату рождения.

- Жертву убеждают, что для предоставление информации у неё есть только 15 минут, иначе учётную запись заблокируют.

- Стремясь придать письмам легитимный вид, фишеры используют онлайн-псевдоним ElderScrollDevs.

Уязвимости и «умные» устройства

При получении файла iOS блокирует экран смартфона, пока пользователь не примет или не отклонит запрос. Но поскольку iOS не ограничивает количество файловых запросов, преступник может продолжать спамить файлами, блокируя устройство пользователя.

Чтобы остановить атаку нужно выйти из зоны действия атакующего устройства либо отключить AirDrop, Wi-Fi или Bluetooth.

Уязвимость в прошивке смарт-замков KeyWe GKW-2000D позволяет проникать в жилище посторонним.

Замок открывается несколькими способами: через мобильное приложение (Wi-Fi, Bluetooth), браслет (NFC), непосредственно через тачпад (путем введения кода) или с помощью обычного ключа. Устройство также позволяет устанавливать одноразовые коды для гостей и открывать двери в зависимости от расстояния, на котором находится желающий войти.

Уязвимость в протоколе обмена ключами позволяет узнать закрытый ключ для открытия двери, используя снифер Bluetooth LE стоимостью 10 долларов США.

Главная проблема состоит в том, что в замках KeyWe не предусмотрено обновление прошивки, а потому устранить уязвимость будет очень сложно.

Обнаружена новая уязвимость процессоров Intel, получившая название Plundervolt. Проблема проявляется в том, что из-за пониженного напряжения процессора технология Secure Enclave становится уязвимой к атакам.

Используя интерфейс для настройки напряжения и частоты процессора из операционной системы, можно изменить данные внутри SGX (Software Guard Extensions), что приведёт к ошибкам. После того как данные покинут защищённую область, потенциальный атакующий сможет восстановить ключи шифрования или создать бреши в защищённом программном обеспечении.

Ошибка затрагивает десктопные, серверные и мобильные процессоры:

- Intel Core 6, 7, 8, 9 и 10 поколения,

- Intel Xeon Processor E3 v5 и v6,

- Intel Xeon Processor E-2100 и E-2200.

Уязвимость внедрения команд CVE-2019-3984 связана с механизмом обновления модуля синхронизации. При проверке обновлений устройство сначала получает из интернета скрипт обновления (sm_update), а затем запускает содержимое данного скрипта без какой-либо очистки. Cкрипт обновления удалённо передает информацию напрямую функции os.execute() без подтверждения. Злоумышленник может осуществить атаку «человек посередине» через отравление кэша DNS или взлома, чтобы изменить содержимое данного скрипта.

Уязвимость CVE-2019-3989 связана с некорректной проверкой входных данных в функции get_network (). Вызвав переполнение буфера, злоумышленник может удаленно выполнить код с правами суперпользователя.

Остальные обнаруженные уязвимости также связаны с отсутствием проверки пользовательских данных, передаваемых скриптам, что также позволяет использовать их для повышения привилегий и выполнения команд с правами root.

Вредоносное ПО

Они используют тот факт, что большинство антивирусных решений не работают в безопасном режиме Windows.

Snatch #malware presents an interesting case: The threat actors behind the attacks trawl through hard drives looking for sensitive data to steal, then they install ransomware in a way that breaks most endpoint protection https://t.co/ZsnH8oJWiW

— Andrew Brandt (@threatresearch) December 9, 2019

Вымогатель использует ключ реестра Windows, чтобы запланировать запуск в Safe Mode.

Шифровальщик не атакует обычных пользователей, направляя удар на крупные компании, общественные или правительственные организации.

Проникнув в сеть, операторы Snatch несколько дней или недель изучают цель, получают доступ к контроллеру домена, чтобы распространить вредоноса на максимально возможное количество компьютеров. Для этого используются известные пентестерские инструменты: Cobalt Strike, Advanced Port Scanner, Process Hacker, IObit Uninstaller, PowerTool и PsExec. Подозрения у защитных механизмов и антивирусов эти легитимные решения, как правило, не вызывают.

Инциденты

Утечка затронула клиентов трех иранских банков, что в общей сложности составило пятую часть всего населения Ирана. Это крупнейшее банковское мошенничество в истории Ирана.

Министр информации и телекоммуникаций Ирана Мохаммад Джавад Азари Джахроми заявил, утечка произошла по вине недовольного подрядчика, имевшего доступ к данным и опубликовавшего их с целью вымогательства, и заверил, что банковские системы взломаны не были, однако ИБ-эксперты не согласны с ним.

В открытом доступе обнаружена база, содержащая более терабайта незащищенных пользовательских данных, хешированных паролей и корпоративных документов. Утечка коснулась нескольких крупных компаний, включая GE, Xerox, Nasdaq и Dunkin’.

Причиной инцидента стали неправильные настройки облачного хранилища Amazon. Контейнер с данными представлял собой внутреннюю базу платформы, с которой работают заказчики iPR Software. Ее содержимое включало:

- 477 тыс. контактов СМИ,

- более 35 тыс. хешированных паролей,

- резервные копии баз MongoDB,

- администраторские учётные данные,

корпоративные документы и прочие файлы.

Кроме того в хранилище обнаружились данные для доступа к сторонним сервисам, включая учетную запись iPR Software в Twitter и некий ключ Google API.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.