Антифишинг-дайджест №14 c 27 апреля по 3 мая 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 27 апреля по 3 мая 2017 года.

Андрей Жаркевич

редактор, руководитель службы ИТ

Обнаружен новый сценарий фишинга против пользователей «Гугла»:

- Жертве приходит письмо, которое выглядит как приглашение на редактирование документа.

- По ссылке находится приложение стороннего разработчика, которое запрашивает у жертвы права на полный доступ к почте.

- После получения разрешений приложение рассылает аналогичные письма контактам жертвы.

Вредоносное приложение названо «Google Drive», чтобы запутать пользователя. На самом деле оно является одним из многих сторонних приложений для «Гугл Диска» в интернет-магазине «Хром».

Дополнительная сложность при выявлении атаки — в том, что письма могут приходить от реальных людей, контактов жертвы в почте «Гугла».

Приложения для Google Диска

Enable third-party Google Drive apps — G Suite Administrator Help

Мы рекомендуем:

- пользователям: внимательно проверять, какие права они предоставляют сторонним приложениям «Гугл Диска». Вряд ли легальному приложению для редактирования файлов понадобится полный доступ к почте.

- администраторам корпоративных сервисов «Гугла»: ограничить права пользователей по установке сторонних приложений «Гугл Драйва»)).

Смартфоны, банкоматы и «умные» устройства

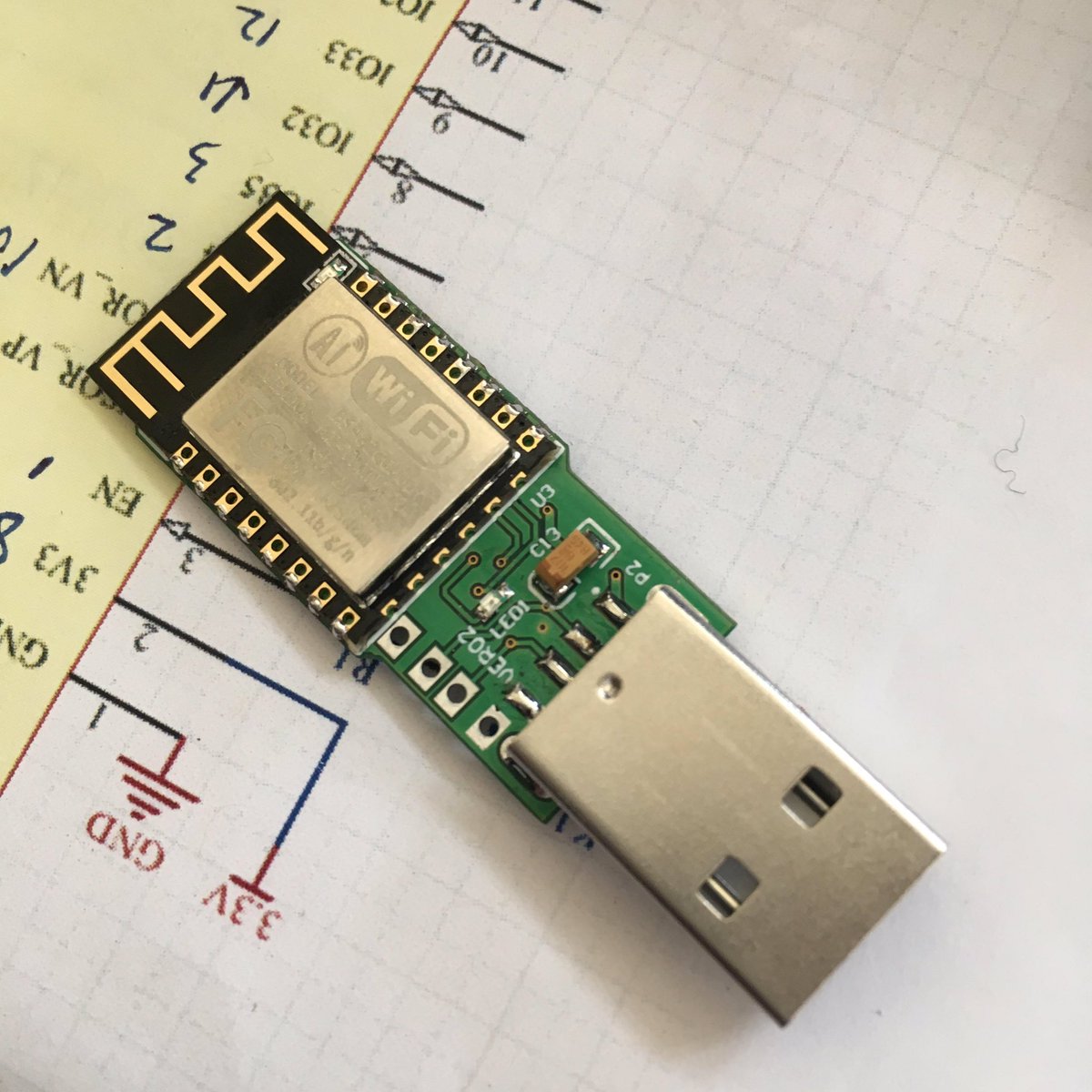

Миниатюрное USB-устройство WHID Injector, состоящее из микроконтроллера и модуля Wi-Fi, позволяет злоумышленнику получить удаленный контроль над физически изолированным компьютером:

Операционная система компьютера воспринимает устройство как USB-клавиатуру или мышь. После этого на компьютере можно вводить команды, подключившись к устройству через Wi-Fi:

Миллионы рабочих станций и серверных систем на базе чипсета Intel поставлялись с уязвимостью в прошивке Intel® Active Management Technology (AMT), которая может привести к удаленному заражению системы. Хакеры могли получить доступ к уязвимому компьютеру и с помощью функций AMT незаметно установить на систему вредоносное ПО и выполнить другие действия.

Уязвимость не затрагивает большинство пользовательских компьютеров, так как функции АМТ по-умолчанию отключены.

Умные телевизоры Samsung содержат уязвимость в реализации функции Wi-Fi Direct. Аутентифиция пользователей осуществляется только по MAC-адресу, который можно перехватить и подменить. Локальный атакующий может взломать телевизор и получить доступ ко всем его сервисам, в том числе удаленному управлению и DLNA мониторингу, а также ко всем подключенным к телевизору устройствам.

Рекомендуется отключать функцию Wi-Fi Direct каждый раз при включении или перезагрузке устройства.

Вредоносные программы

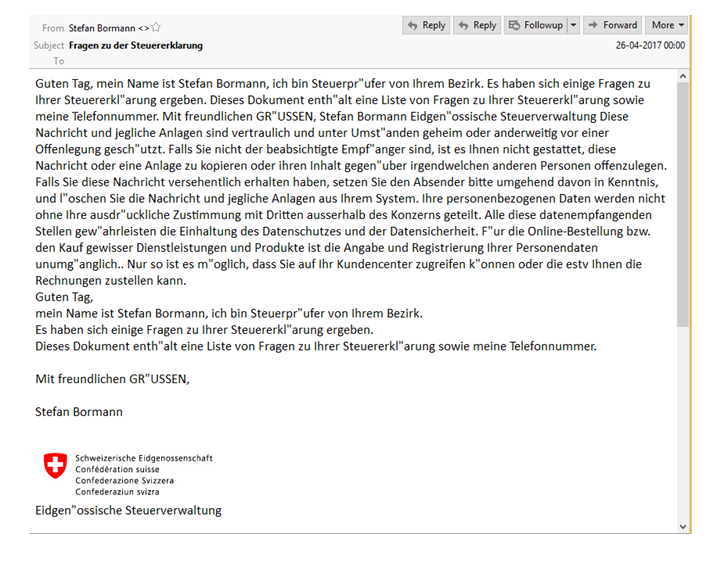

Новая вредоносная программа Dok для macOS распространяется в виде фальшивых писем от налоговой службы. Письма содержат архив Dokument.zip, внутри которого скрывается приложение Truesteer.AppStore:

При запуске троян копирует себя в другое место на диске, удаляет оригинал и выдаёт пользователю сообщение об ошибке:

После этого Dok показывает сообщение о проблеме с безопасностью, для устранения которой нужно установить обновление, а для этого — ввести пароль. Пользователь фактически оказывается «заблокирован» в этом окне до тех пор, пока не даст свое разрешение:

Получив разрешение, Dok скачивает и устанавливает на машину клиент Tor, SOCAT и менеджер пакетов Brew, изменяет сетевые настройки системы, скачивает с сервера злоумышленников файл настроек PAC (Proxy AutoConfiguration) и перенаправляет весь исходящий трафик жертвы на собственный прокси.

Системы хранения IBM Storwize поставлялись с зараженными инициализационными USB-накопителями:

Накопители заражали не сами системы хранения данных, а компьютеры, используемые для настройки их конфигурации.

Производитель заявляет, что вредоносное ПО внедрялось в процессе поставки оборудования и «никак не влияет на целостность и производительность систем хранения». Это верно лишь в случае, если пользователь не запустит вредоносную программу.

Сайты, мессенджеры и почта

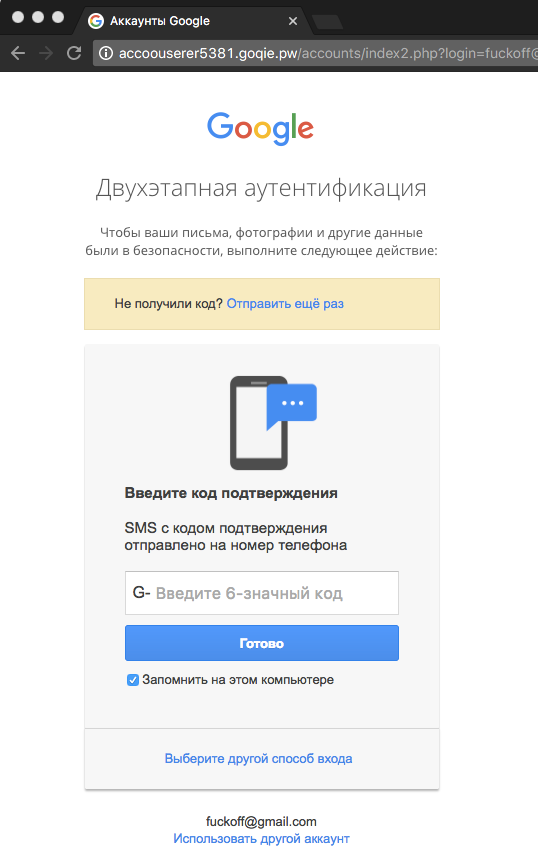

Опубликован обзор фишинговой атаки, которая позволяет мошенникам получить доступ в аккаунт, защищенный двухфакторной аутентификацией:

Схема работает благодаря новым фишинговым инструментам: кроме логина и пароля, мошенники научились собирать одноразовые коды и авторизоваться в аккаунте «Гугла» от имени жертвы.

Facebook научился определить эмоциональное состояние пользователей, анализируя их публикации, фотографии и взаимодействие. Все собранные данные распределяются по разным категориям, например, «глуповатый», «ошеломленный», «нервный», «раздраженный», «бесполезный» и т. д.

Facebook может не только определить эмоциональное состояние пользователей, но и отследить его изменения в реальном времени или с заданной периодичностью. Эти данные соцсеть предоставляет рекламодателям для использования в таргетированной рекламе.

Мошенник из Литвы выдавал себя за представителя тайваньской компании Quanta Computer. Используя почтовый спуфинг, подделывая счета, контракты и письма, злоумышленник сумел обмануть сотрудников Google и Facebook, заставив их перевести на его счета более 100 млн долларов.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru

Оставайтесь в безопасности

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.