Антифишинг-дайджест №126 с 28 июня по 4 июля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 28 июня по 4 июля 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

Жертвами вредоносной кампании десятки тысяч пользователей из Ливии, Европы, США и Китая. Целью кампании было распространение вредоносных программ Houdini, Remcos и SpyNote.

Киберпреступники использовали беспорядки в Ливии в качестве наживки:

- Создали фальшивую страницу главнокомандующего национальной армией Ливии и привлекли на неё более 11 тысяч подписчиков.

- Каждая публикация этого аккаунта сопровождалась ссылкой, которая якобы вела на ресурс с информацией о политике Ливии.

- Если пользователь переходил по этому URL, он попадал на мошенническую страницу, откуда под видом полезных документов загружалось вредоносное ПО для Windows и Android.

Атаки, уязвимости и утечки

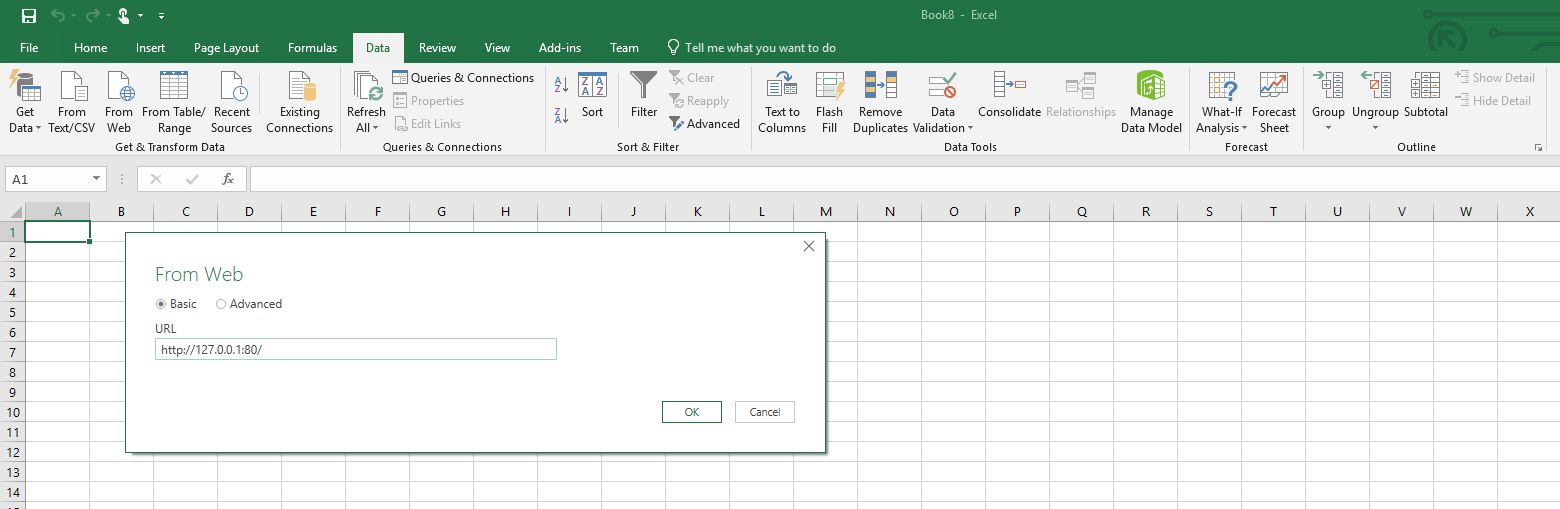

Используя Power Query, атакующие могут внедрить вредоносный контент в отдельный источник данных, а затем загрузить его в электронную таблицу во время ее открытия. При этом вредоносный код не требует взаимодействия с пользователем и не обнаруживается антивирусными сканерами.

Чтобы обойти запрос разрешения на получение данных от стороннего ресурса в Office 2016, достаточно модифицировать заголовки HTTP-запросов. По содержимому поля Referer вредоносный сервер различит обращения антивирусного сканера и электронной таблицы, а затем передаст в ответ безобидный код или полезную нагрузку.

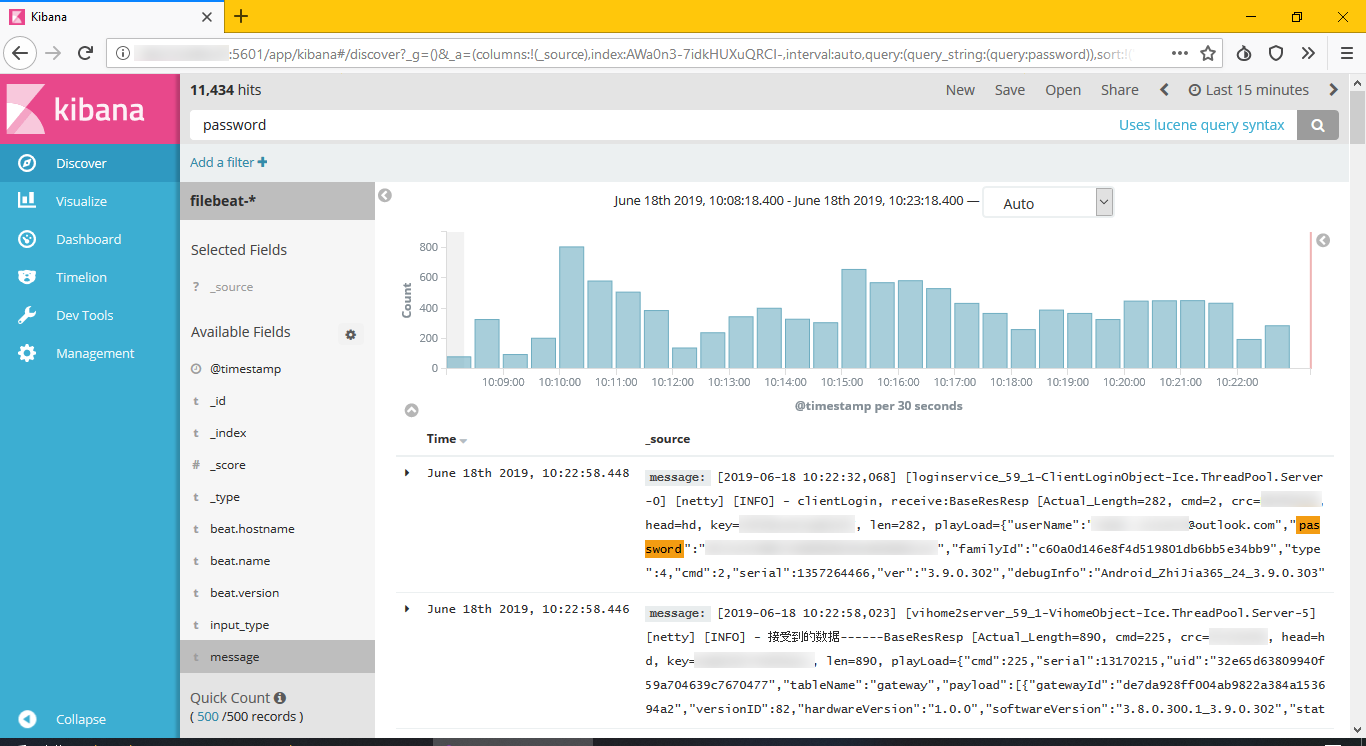

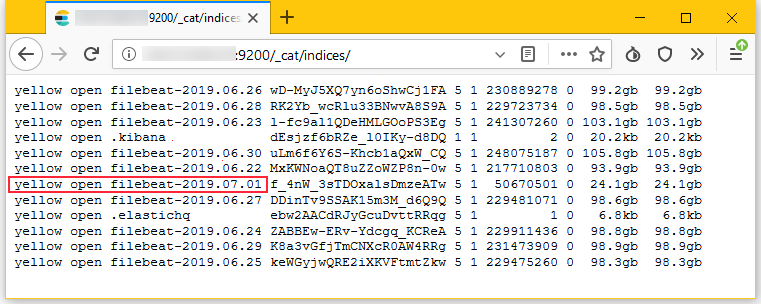

В открытом доступе обнаружена база данных с конфиденциальными сведениями о пользователях умных устройств Orvibo. Любой желающий может получить доступ к более чем 2 млрд логов, сформированных IoT-устройствами.

В обнаруженных базах присутствуют:

- адреса электронной почты;

- пароли;

- коды для сброса аккаунта;

- точные координаты устройств;

- IP-адреса;

- имена и идентификаторы пользователей;

- фамилии владельцев оборудования;

- семейные идентификаторы;

- название IoT-приборов;

- данные о других подключенных устройствах;

- календарь пользователя.

Обладая скомпрометированными данными, злоумышленники могут организовать широкий спектр атак, включая проникновение в жилище жертвы. При помощи кода для сброса аккаунта киберпреступники имеют возможность поменять не только пароль, но и электронный адрес пользователя, полностью перехватив управление устройством. Кроме того нападающие могут манипулировать видеокамерами, электронными замками, освещением и розетками.

Мобильная безопасность

Приложение начинает вредоносную деятельность через два дня после установки, причём только в случае, если игра установлена на старые версии Android. В этом случае активируется модуль для похищения данных.

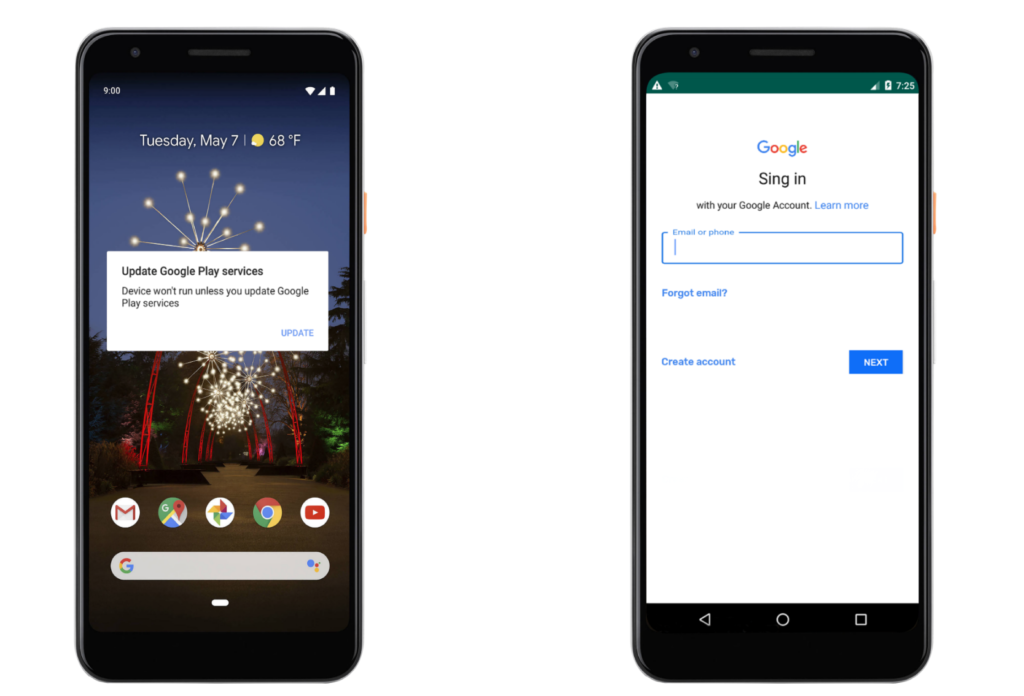

Вредонос обеспечивает себе постоянное присутствие на устройстве, запрашивая у пользователей разрешение на выполнение после перезапуска смартфона или планшета. В результате даже после перезагрузки игра может отображать полноэкранные фишинговые уведомления, в которых сообщается о необходимости «обновить сервисы безопасности Google», авторизовавшись в учётной записи Google.

Получив учетные данные, приложение похищает электронные адреса для восстановления аккаунта, телефонные номера, проверочные коды, даты рождения, токены и файлы cookie.

Также Scary Granny отображает рекламу, скрытую от пользователя под видом других приложений (в том числе Amazon, Facebook, Facebook Lite, HaGo, Hulu, Instagram, Messenger, Pinterest, Snapchat, TikTok или Zalo).

Вредоносное ПО

- Вредонос распространяется через уязвимости в Oracle WebLogic и MSP-провайдерах.

- Попав на компьютер, он повышает свои привилегии до максимальных, эксплуатируя уязвимость CVE-2018-8453 в win32k.sys.

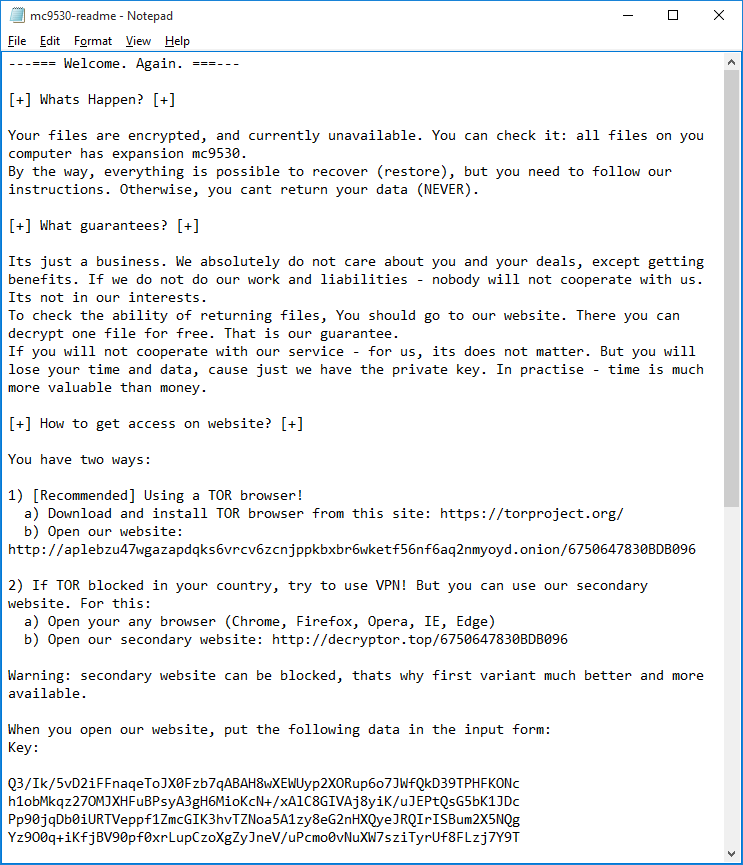

- Для шифрования файлов жертвы Sodin использует гибридную схему: cодержимое файлов шифруется симметричным потоковым алгоритмом Salsa20, а ключи для него — асимметричным алгоритмом на эллиптических кривых.

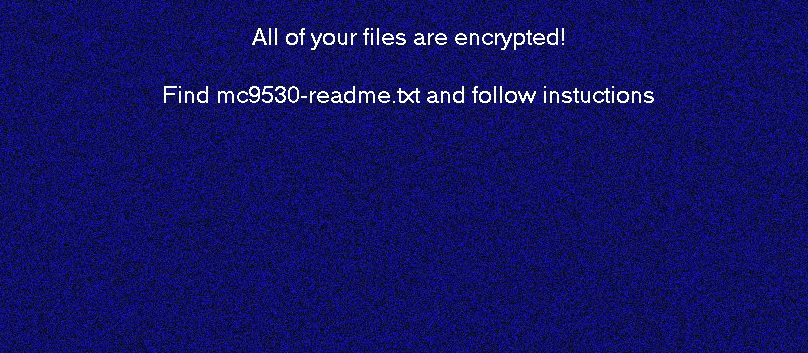

- Зашифрованные файлы получают новое произвольное расширение, одинаковое для каждого случая заражения. Рядом с ними сохраняется текст с требованиями, а на рабочий стол устанавливаются сгенерированные зловредом обои.

Телефоны изымаются для проверки, при этом туристов просят разблокировать устройство. Айфоны таможенники подключают к специальному устройству, сканирующему его контент. На Android-смартфоны устанавливается шпионская программа под названием BXAQ или F?ng c?i.

Программа собирает и отправляет на свой сервер контакты, SMS, историю звонков, записи в календаре и логины для некоторых приложений. Устройство сканируется на предмет наличия одного из более чем 73 тысяс файлов, связанных с экстремистским контентом.

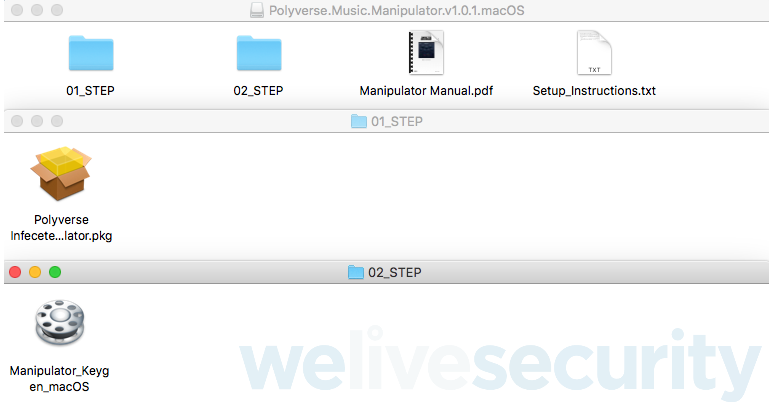

Многоплатформенный майнер LoudMiner работает на macOS и Windows и маскируется под различные пиратские приложения для работы со звуком. В качестве приманки могут использоваться программы Ableton Live, Nexus, Reaktor 6, Propellerhead Reason, Virtual Studio Technology и другие.

Использование таких программ в качестве наживки обусловлено тем, что пользователь может долгое время не замечать присутствие майнера: программы для работы со звуком значительно увеличивают нагрузку на процессор, поэтому жертва может не обратить внимания, что на самом деле ее система майнит криптовалюту.

Для майнинга используется виртуальная машина Tiny Core Linux, настроенная для запуска XMRig, а также способная поддерживать связь с C&C-сервером злоумышленников для получения своевременных обновлений и инструкций.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.