Антифишинг-дайджест №125 с 21 по 27 июня 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 27 июня 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

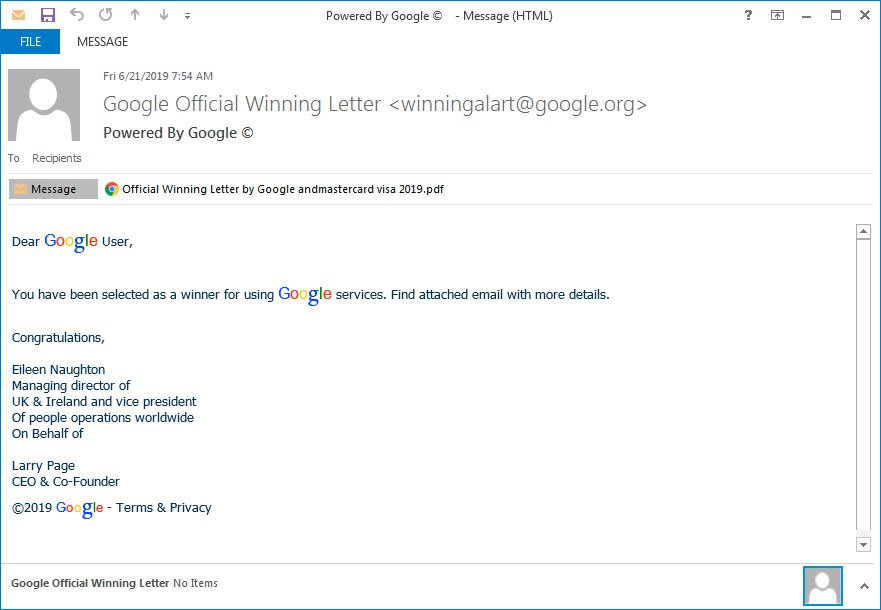

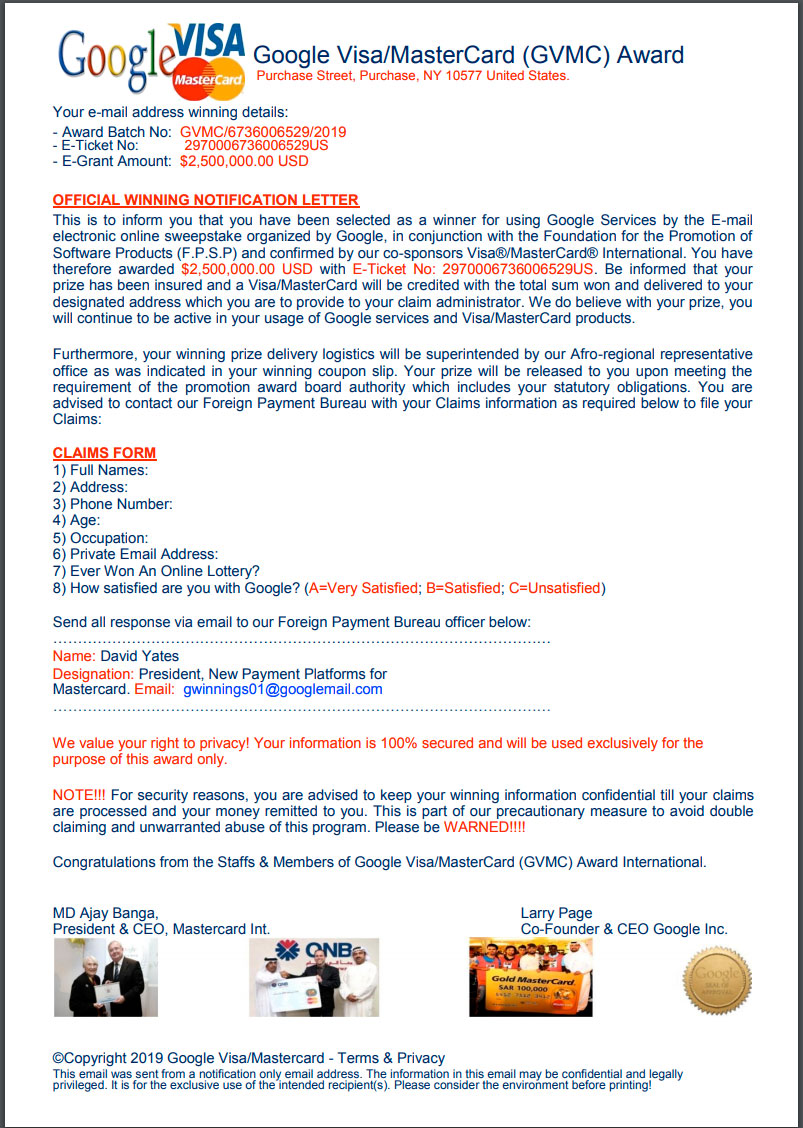

Организаторы новой фишинговой кампании рассылают письма, замаскированные под уведомления от Google.

- В письмах от имени Ларри Пейджа сообщается, что получатель выиграл 2,5 млн долларов США за использование сервисов Google.

- Чтобы получить выигрыш, нужно заполнить pdf-форму, прилагаемую к письму и отправить её злоумышленникам.

- После отправки формы мошенники требуют данные банковской карты и другую конфиденциальную информацию «для перечисления» выигрыша.

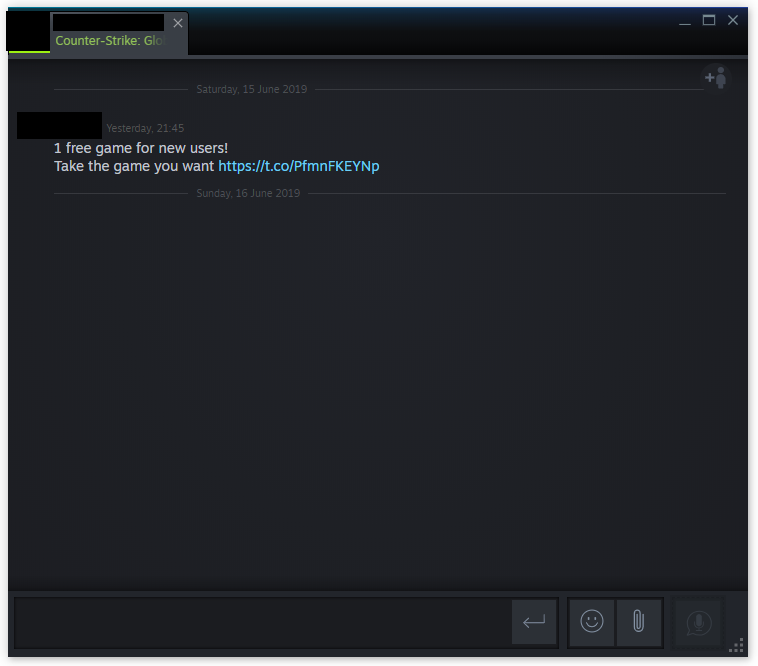

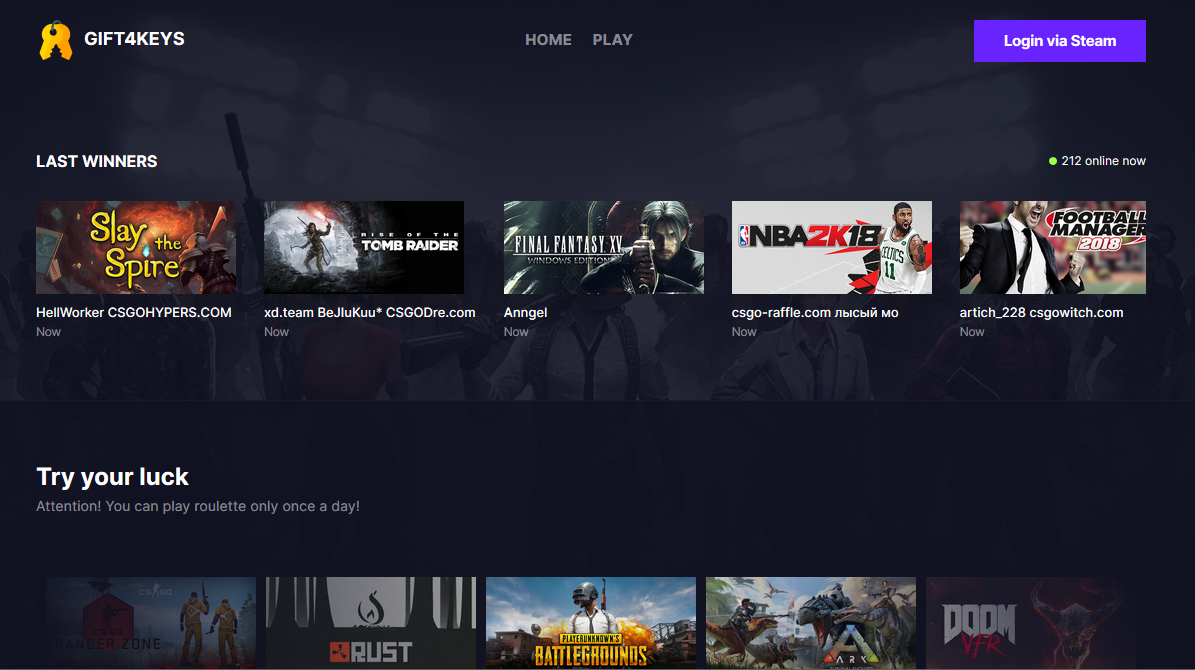

- Пользователь получает сообщение от друга в Steam с предложением получить бесплатную игру.

- Сообщение содержит ссылку на фишинговый сайт, сокращённую с помощью сервиса укорачивания ссылок.

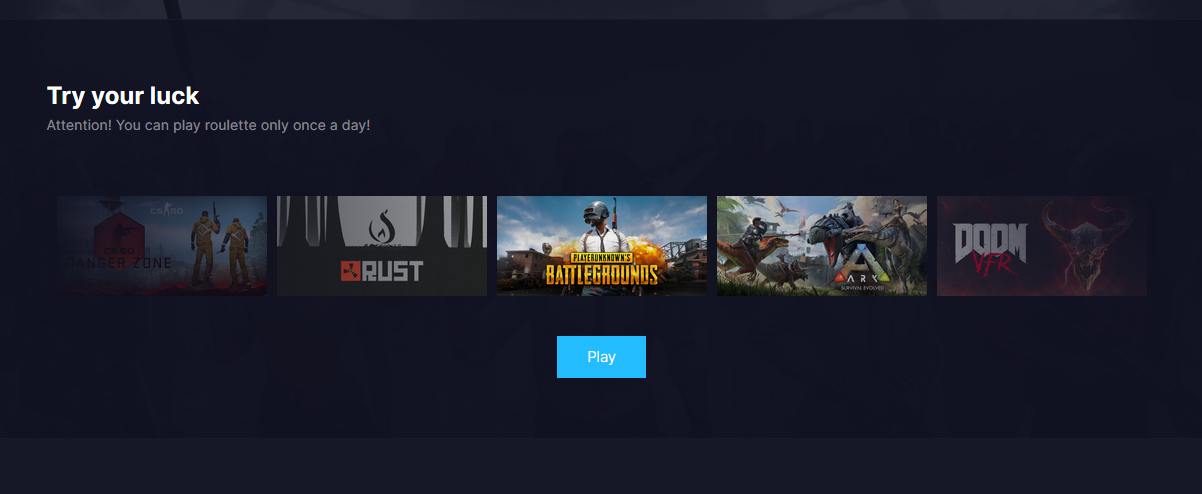

- После перехода по ссылке он попадает на страницу, с которой якобы можно скачать бесплатные игры, выиграв их в рулетку.

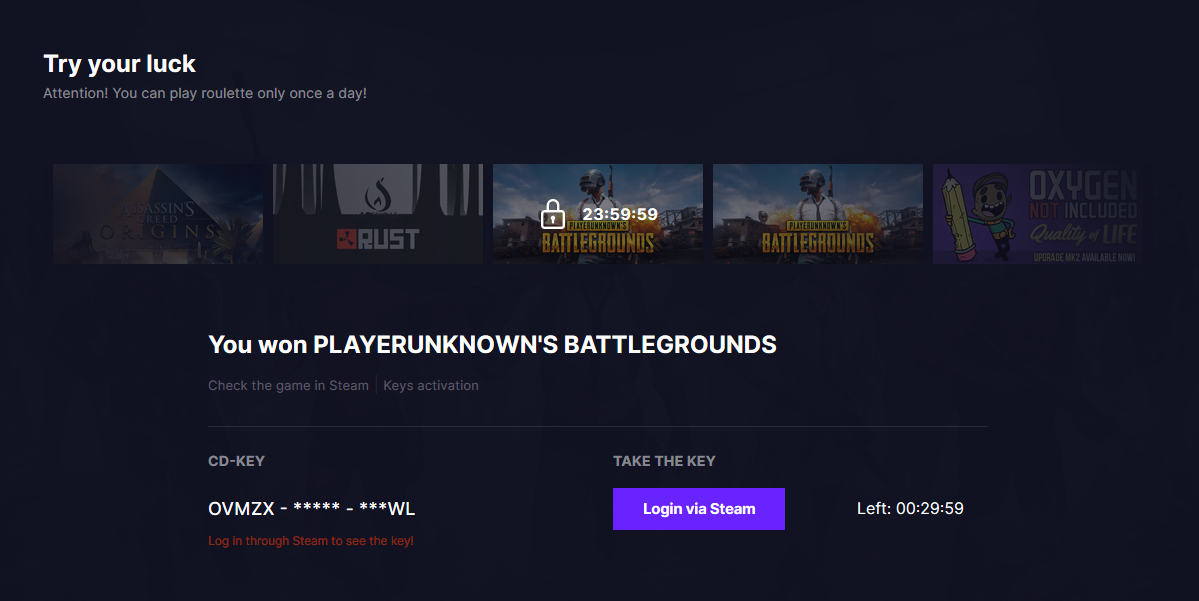

- После запуска игры в рулетку пользователю сообщается, что у него есть 30 минут для запроса бесплатного ключа, но для этого он должен залогиниться через Steam.

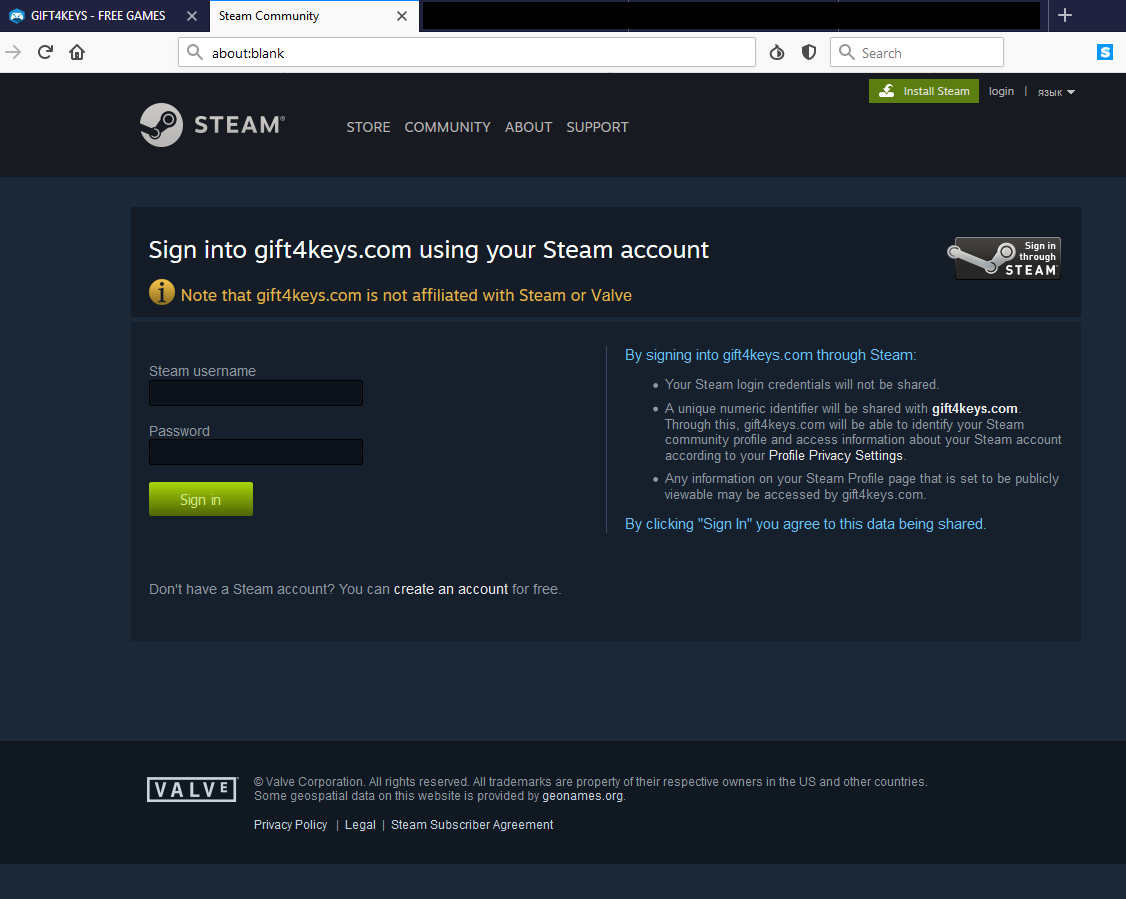

- После того, как пользователь вводит свои данные в форму авторизации, они попадают к киберпреступникам.

Мобильная безопасность

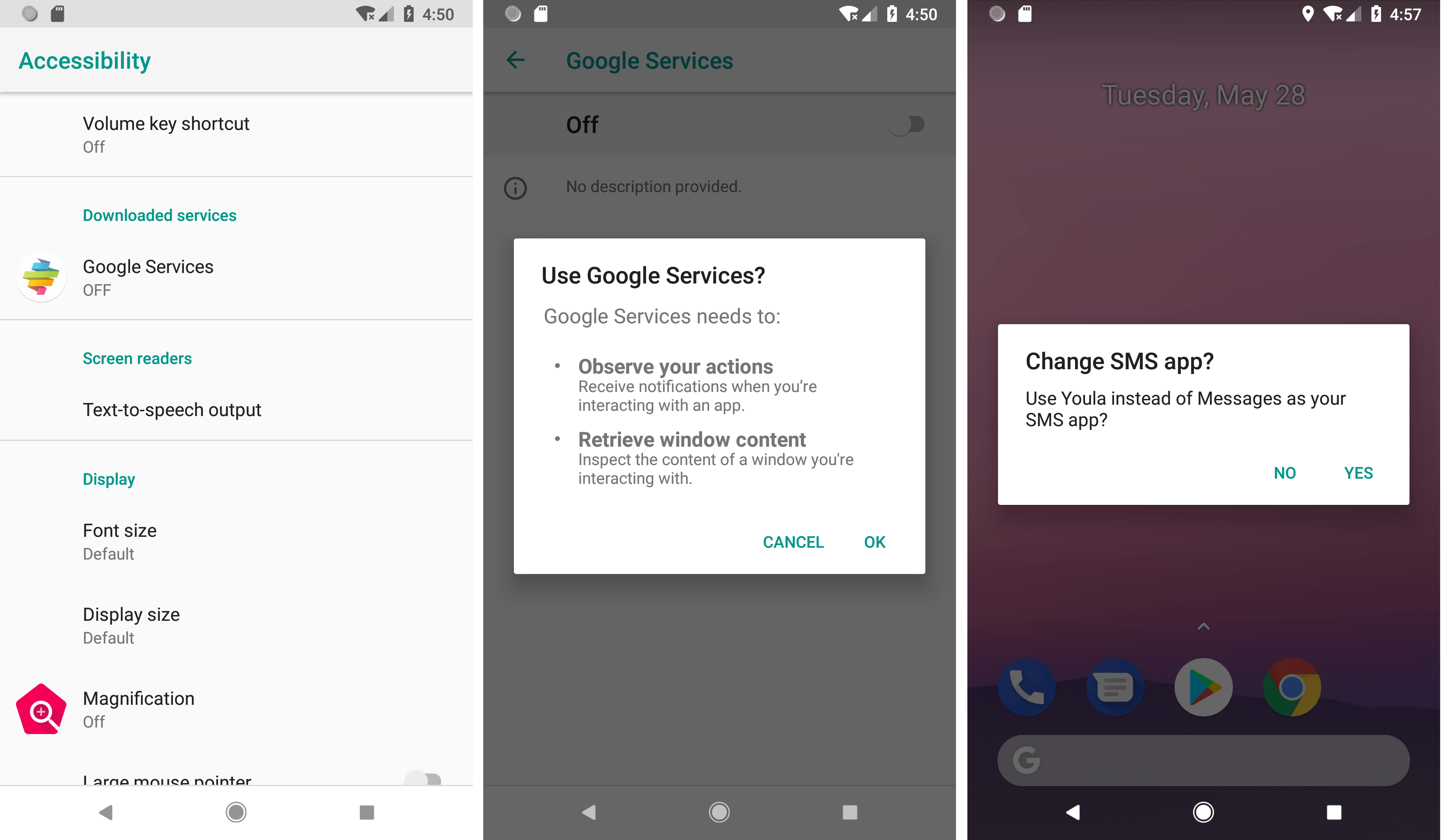

- Операторы Riltok маскируют свой троян под сервисы онлайн-объявлений или поиска авиабилетов, распространяя ссылки на них через SMS.

- Попав на мобильное устройство, Riltok запрашивает доступ к службе специальных возможностей AccessibilityService — якобы из-за ошибки при установке.

- Всплывающее окно появляется раз за разом, пока жертва не даст разрешение.

- Riltok перехватывает контроль над SMS и уходит в скрытый режим.

- Доступ к AccessibilityService позволяет трояну открывать поддельные окна для кражи персональных данных. Такие формы могут выглядеть как уведомления от Google Play или банковских приложений/ Последние поколения зловреда сразу открывают в браузере фишинговую страницу.

- Помимо перехвата SMS Riltok способен скрывать уведомления от легитимных приложений и сворачивать антивирусные программы. Полученные платежные данные троян проверяет на отсутствие ошибок по контрольной сумме номера и длине CVC. У зловреда также есть черный список номеров, с которым он сверяется в ходе работы.

- При первом запуске Pink Camera и Pink Camera 2 требовали предоставить доступ к уведомлениям.

- Получив управление, бэкдор сначала собирал информацию об устройстве, после чего отправлял ее на сервер киберпреступников.

- От сервера приходил ответ в виде ссылок, ведущих на страницу оформления подписки.

- Бэкдор MobOk подставлял номер телефона пользователя в соответствующее поле при оформлении очередной платной подписки.

- В процессе оформления подписки вредонос мог обойти CAPTCHA или использовать доступ к уведомлениям для подтверждения подписки с помощью кода из SMS.

Приложения Pink Camera и Pink Camera 2 установили более 10 тысяч раз. Программы все же предоставляли пользователю возможность редактировать фотографии, что совместно с присутствием приложений в официальном магазине вводили пользователей в заблуждение, придавая мошенническому ПО легитимный вид.

Обнаружена масштабная фишинговая кампанию против владельцев iPhone и iPad. Злоумышленники внедряют на сайты поддельную рекламу, которая перенаправляет посетителей на страницы, запрашивающие персональные данные.

Редиректы и кражу вводимых в формы данных осуществляет вредоносное ПО — Stegoware-3PC. Мошеннические баннеры, как правило, имитируют сообщения известных ритейлеров с призывами совершать покупки онлайн.

Для маскировки авторы Stegoware-3PC используют стеганографию: вредоносный код содержится в двух последовательно запускаемых png-файлах. Один из них отслеживает искомые действия посетителей на странице, другой совершает ряд проверок, чтобы удостовериться, что потенциальная жертва использует iOS.

В мошенническую схему невольно вовлечены как минимум пять издателей рекламного контента, три вендора специализированных платформ с приоритетом потребления и 11 других поставщиков средств публикации и оптимизации рекламы в Интернете.

Атаки и уязвимости

Атака основана на том, что Gatekeeper «считает» внешние носители и сетевые файловые ресурсы безопасными и разрешает запуск без проверки подписи любых приложений с указанных ресурсов.

Эксплуатации уязвимости помогают две особенности macOS:

- autofs и пути “/net/*” — позволяют пользователям автоматически монтировать сетевые файловые ресурсы, начинающиеся с “/net/”. Например, при листинге NFS-ресурса: ls /net/evil-resource.net/shared/.

- zip-архивы могут содержать файлы символических ссылок, которые приводят к автомонтированию при распаковке архива на целевой системе.

Возможный сценарий атаки:

- Атакующий создает zip-архив с символической ссылкой на контролируемый им ресурс и отправляет жертве.

- Жертва распаковывает архив, что приводит к монтированию и добавлению в «доверенные» ресурса злоумышленника.

- На контролируемом ресурсе размещается приложение *.app, которое при стандартных настройках файлового менеджера Files отражается как локальная директория или иной безобидный объект. При этом расширение .app скрыто и полный путь к ресурсу не отображается.

Уже обнаружен вредонос OSX/Linker, который распространяется под видом Adobe Flash Player и использует для атаки неисправленную уязвимость GateKeeper.

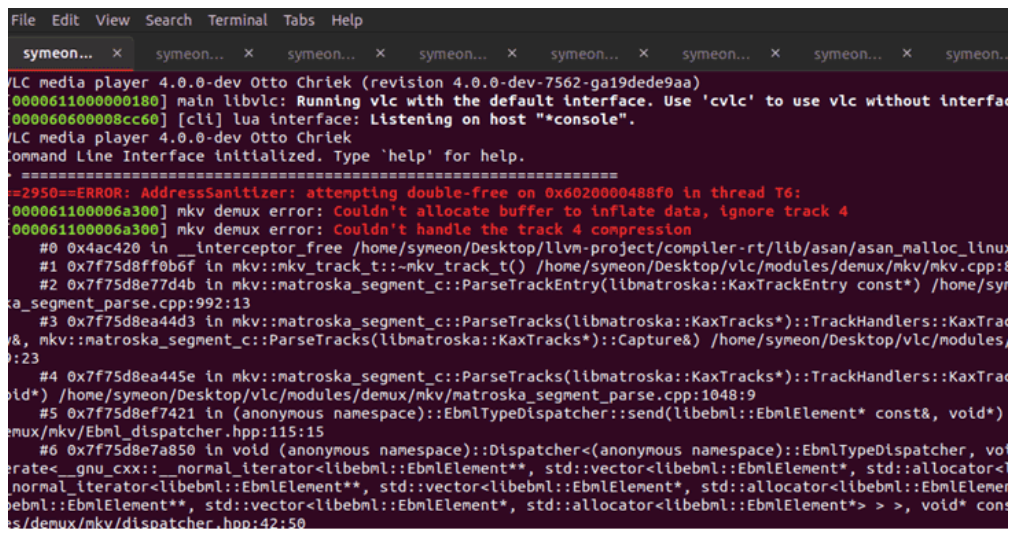

Проэксплуатировать ошибку можно было через специально модифицированный файл MKV, который провоцировал двойное освобождение памяти и позволял выполнить вредоносный код.

Проблема исправлена в VLC версии 3.0.7. Новая версии медиаплеера также устраняет уязвимость CVE-2019-5439 — переполнение буфера кучи, которое можно было использовать через специально модифицированный файл AVI.

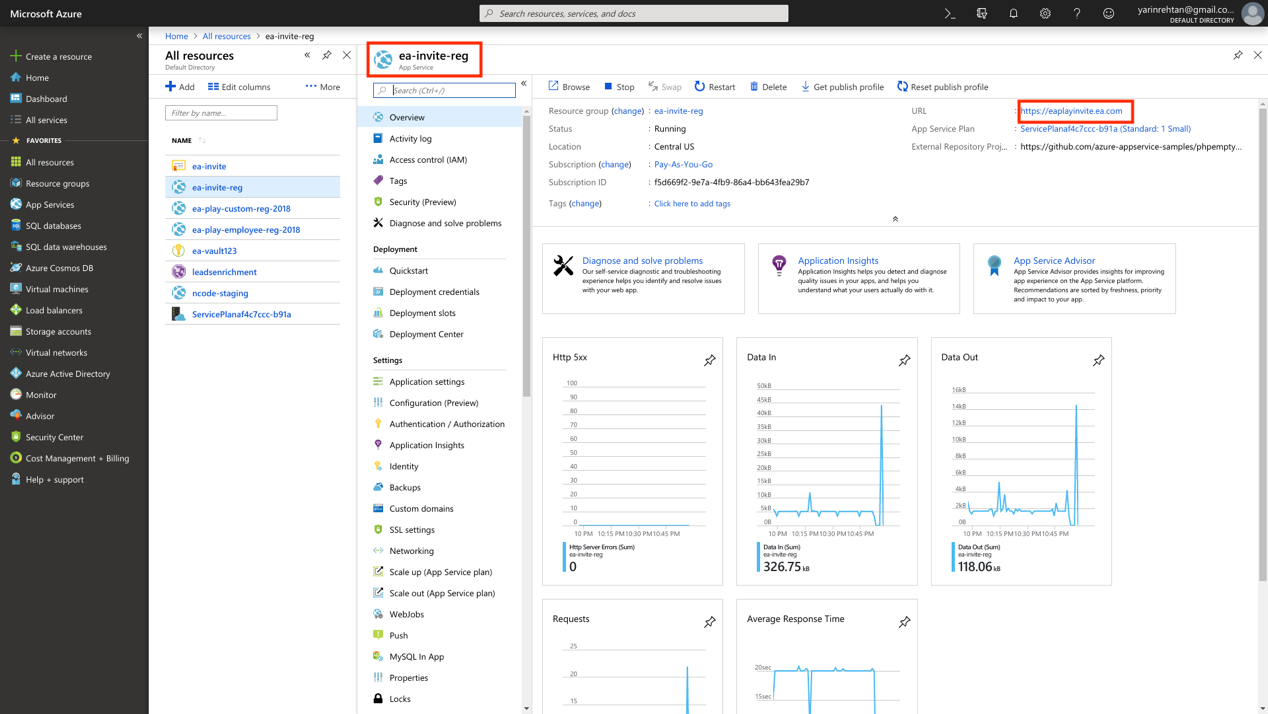

Выяснилось, что один из служебных доменов Electronic Arts перенаправлял пользователей на заброшенный поддомен ea-invite-reg.azurewebsites.net внутри облачных сервисов Azure. Это позволяло злоумышленникам создать новый аккаунт в Azure и зарегистрировать ea-invite-reg.azurewebsites.net в качестве нового сервиса, чтобы затем перехватывать запросы с работающего поддомена eaplayinvite.ea.com.

Вредоносное ПО

Шифровальщик Troldesh (он же Shade) атакует российские компании, рассылая вредоносные письма от имени сотрудников крупных авиакомпаний, автодилеров и СМИ. В июне 2019 года зафиксировно более 1100 фишинговых писем, содержащих Troldesh, всего же во втором квартале 2019 года их количество превысило 6 000.

- Письма, содержащие Troldesh, отправляются якобы с почтовых ящиков авиакомпаний (например, «Полярные авиалинии»), автодилеров («Рольф») и от СМИ (РБК, Новосибирск-online).

- В тексте писем злоумышленники представляются сотрудниками этих компаний и просят открыть вложенный в письмо запароленный архив, в котором якобы содержатся подробности «заказа».

- Адреса отправителей всех писем подделаны и не имеют к реальным компаниям никакого отношения.

- В рассылке задействована довольно масштабная инфраструктура, включающая помимо серверов зараженные IoT-устройства.

Майнер впервые был обнаружен во взломанном установочном файле программы Ableton Live 10, используемой для создания музыки. Он начинает свою работу сразу после установки. Если программа «Мониторинг системы» на macOS запущена, майнер пытается выгрузить свои процессы, чтобы избежать детектирования в системе.

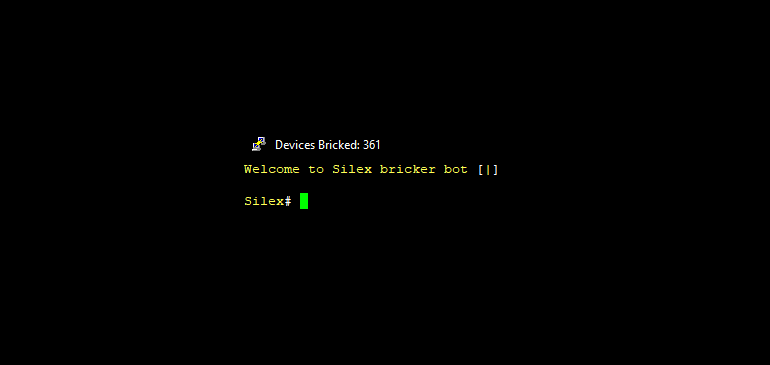

Silex добивается своей цели, выполняя ряд деструктивных действий: заполняет память гаджета случайными данными, удаляет сетевые настройки и правила брандмауэра, вводит запрет на все подключения с помощью утилиты iptables, а затем останавливает или перезагружает зараженное устройство. После этого восстановить его можно только перепрошив вручную.

Эксперту Анкиту Анубхаву (Ankit Anubhav) из NewSky Security удалось установить, что автор Silex — 14-летний подросток, использующий псевдоним Light Leafon. Он уже известен NewSky как создатель IoT-ботнета HITO.

По информации издания ZDNet, всего за несколько часов активности малварь вывела из строя более 2000 устройств.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.