Антифишинг-дайджест №124 с 14 по 20 июня 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 июня 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

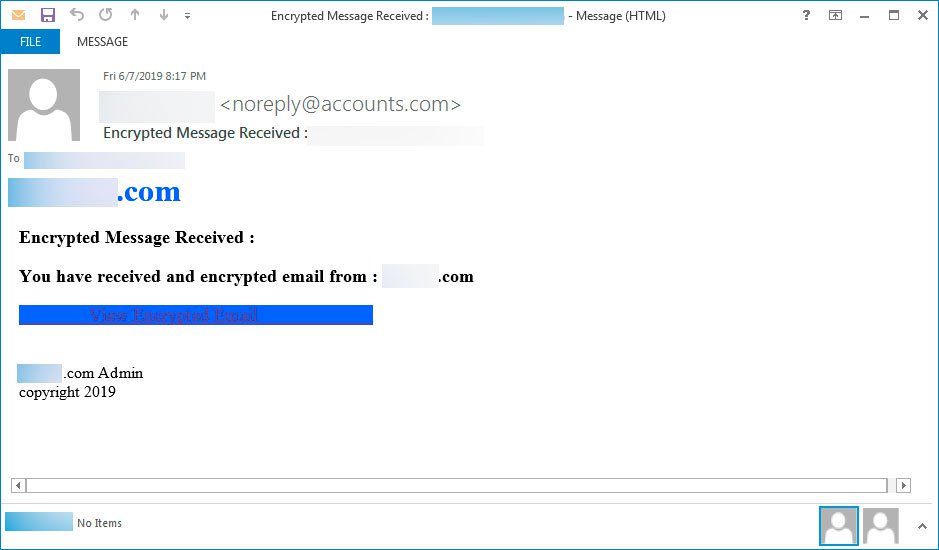

- Жертва получает письмо с уведомлением о зашифрованном сообщении.

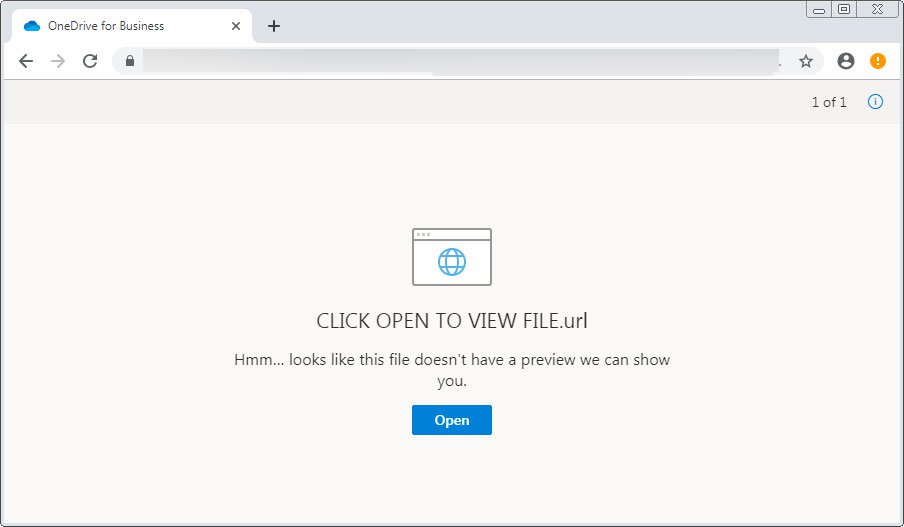

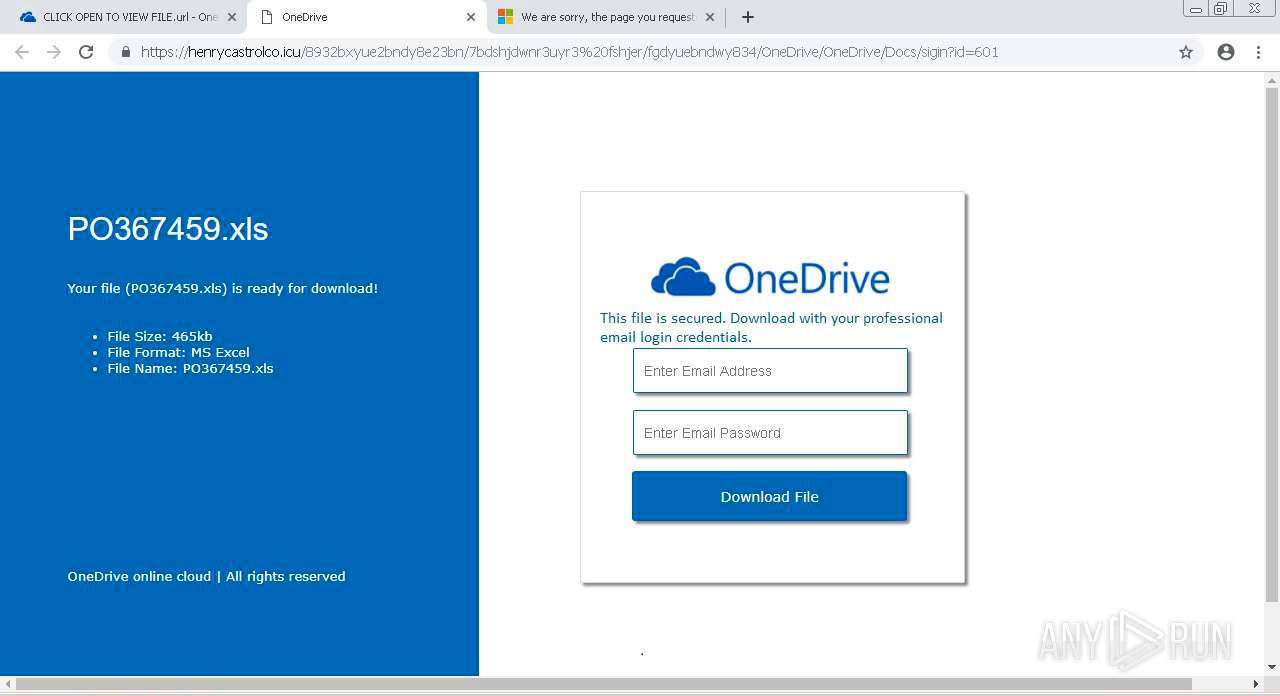

- После нажатия ссылки «Просмотреть зашифрованное сообщение» пользователь переходит на сайт, имитирующий страницу приветствия OneDrive для Бизнеса, где предлагается открыть письмо.

- После нажатия кнопки «Open» у пользователя запрашиваются логин и пароль учётной записи Microsoft.

- Введённые данные отправляются к злоумышленникам, которые могут использовать их для вредоносной деятельности.

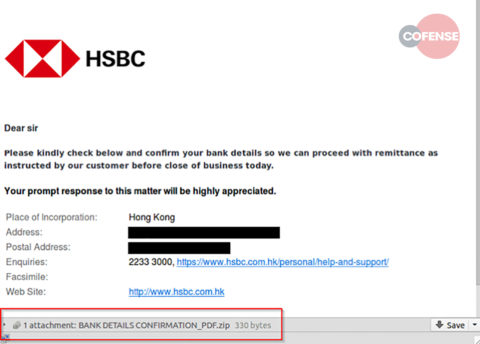

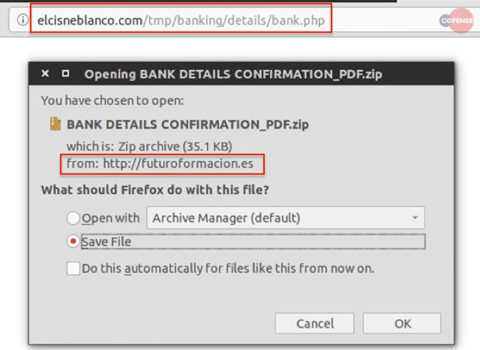

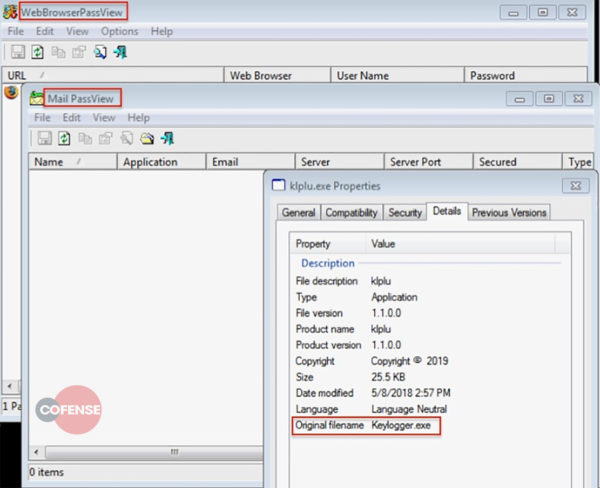

Организаторы другой фишинговой кампании, ориентированной на клиентов банков, используют VBS-скрипт для организации удалённого доступа к компьютерам жертв:

- Письма маскируются под уведомления от банка и содержат вложенный архив с вредоносным сценарием, либо файл в формате MHT, который перенаправляет пользователя на загрузку этого же архива.

- Если пользователь запустит сценарий из архива, тот связывается с управляющим сервером и загружает три дополнительных файла: клавиатурный шпион и две программы, похищающие пароли от учётных записей электронной почты и данные, сохранённые в браузерах.

- После загрузки и запуска вредоносы собирают данные и отправляют их киберпреступникам.

Мобильная безопасность

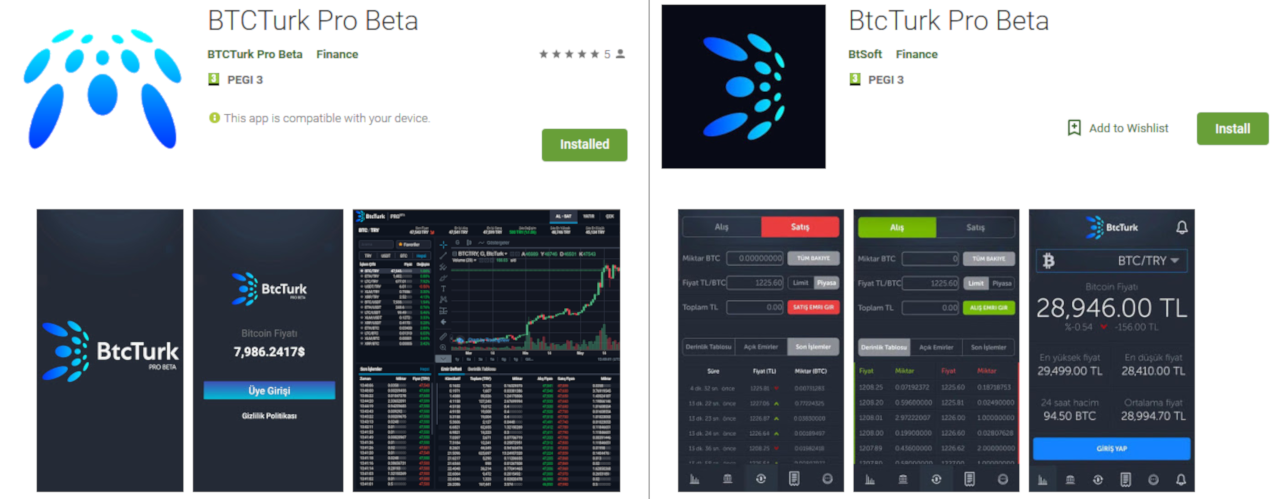

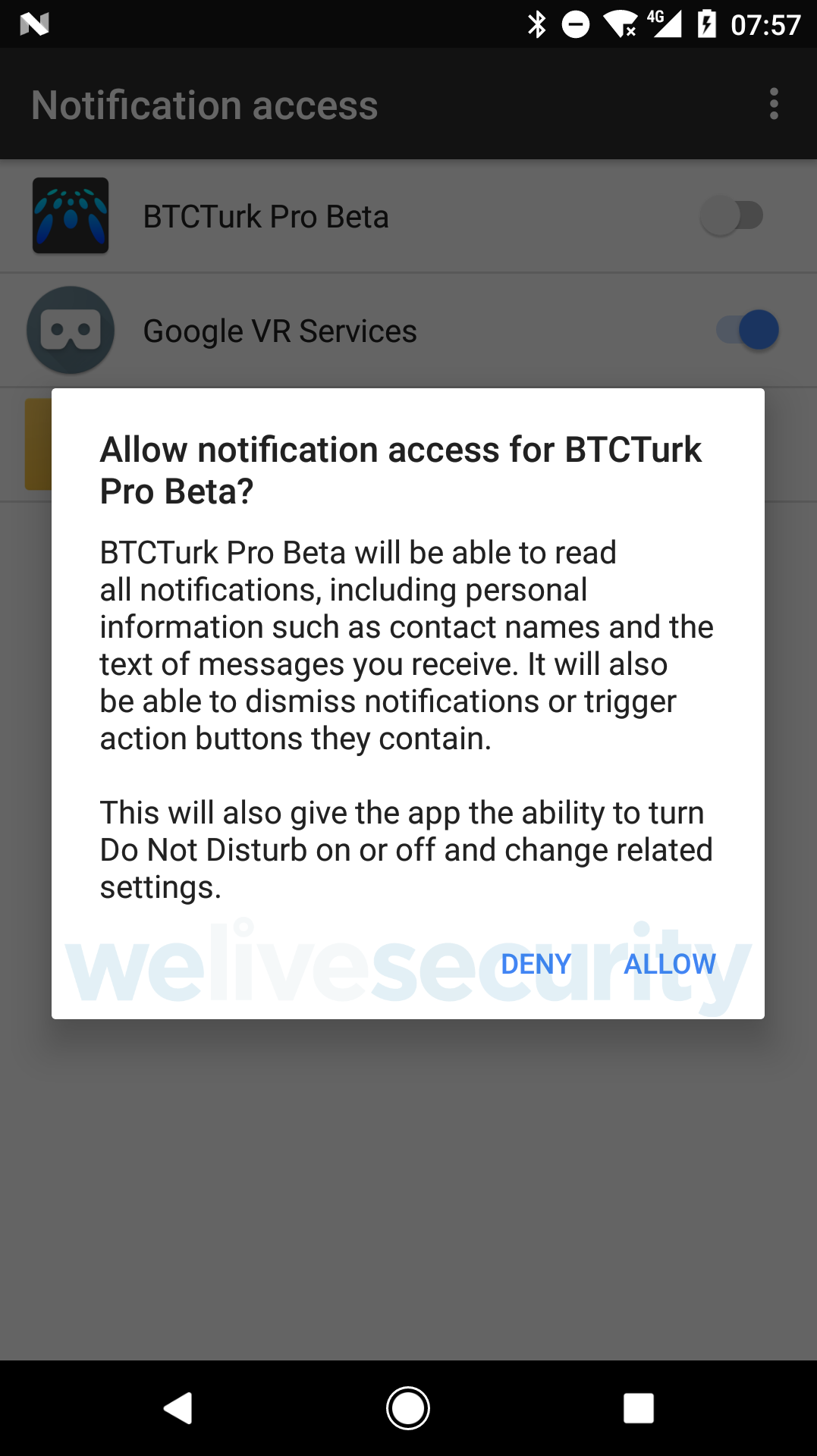

Чтобы обойти установленные Google ограничения на получение доступа к SMS и истории звонков, злоумышленники запрашивают разрешение на чтение уведомлений, выводимых другими приложениями:

- Фишинговые программы маскируются под клиент турецкой криптовалютной биржи BtcTurk.

- После установки запрашивается доступ к управлению уведомлениями.

- После получения разрешения отображается фальшивая форма регистрации на BtcTurk.

- Введенные учетные данные в фоновом режиме отправляются на сервер злоумышленников, а жертве демонстрируется поддельное сообщение об ошибке.

- Чтобы пользователь не заметил мошеннические транзакции, преступники скрывают входящие уведомления или устанавливают беззвучный режим.

- Хотя описываемый метод позволяет перехватить только ту информацию, которая помещается в текстовом поле оповещения, во многих случаях этого достаточно для перехвата одноразовых паролей и обхода двухфакторной аутентификации.

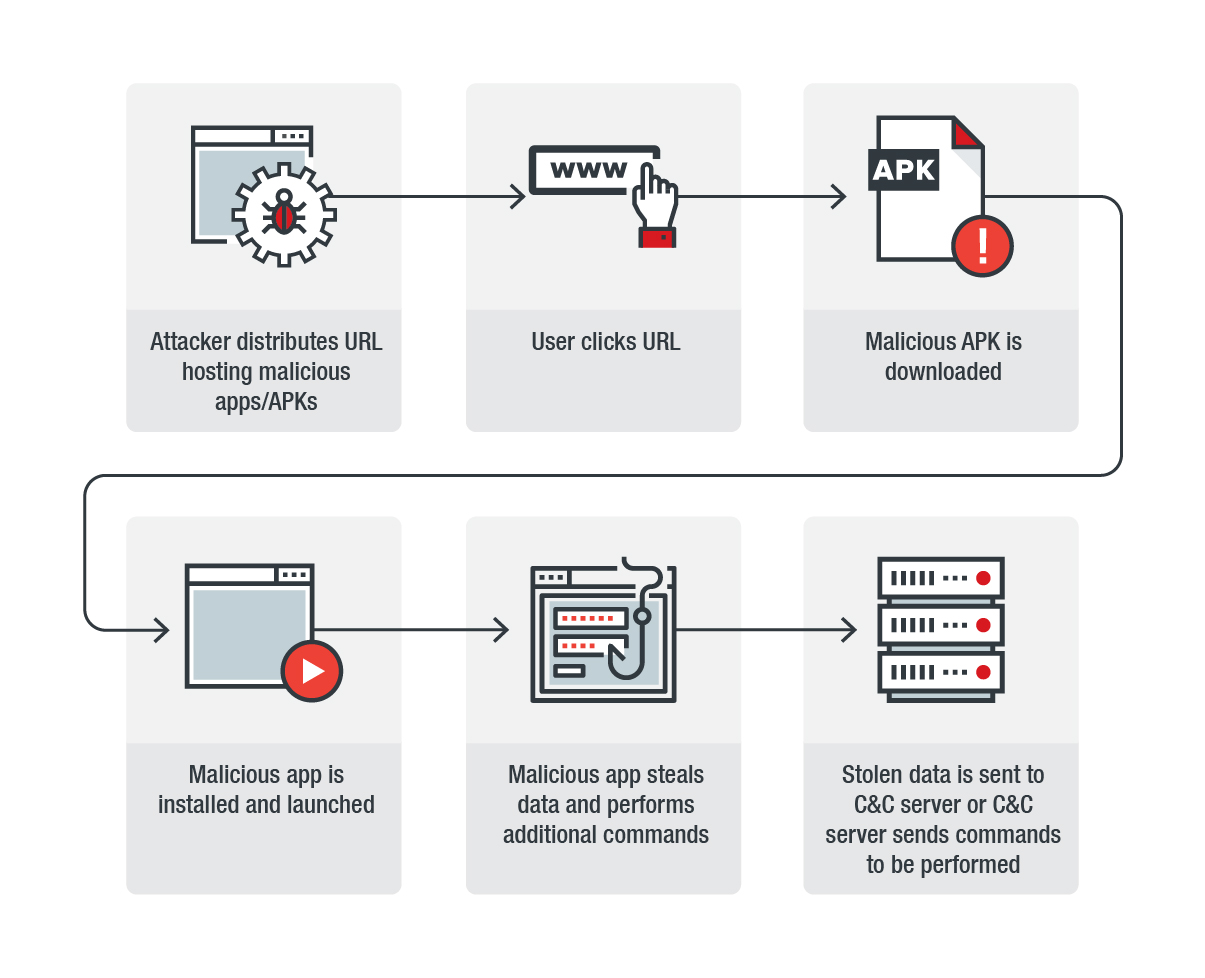

- Для хищения использовано вредоносное ПО, которое собирает данные о телефонных звонках, текстовые сообщения, содержимое памяти устройств и другие сведения.

- Вредонос маскируется под популярные новостные и фитнес-приложения.

- Сайты, предлагающие скачать приложения, рекламируются в социальных сетях.

- После того, как пользователь скачает, установит и запустит приложение, оно похитит все данные с устройства и отправляет на командный сервер злоумышленников.

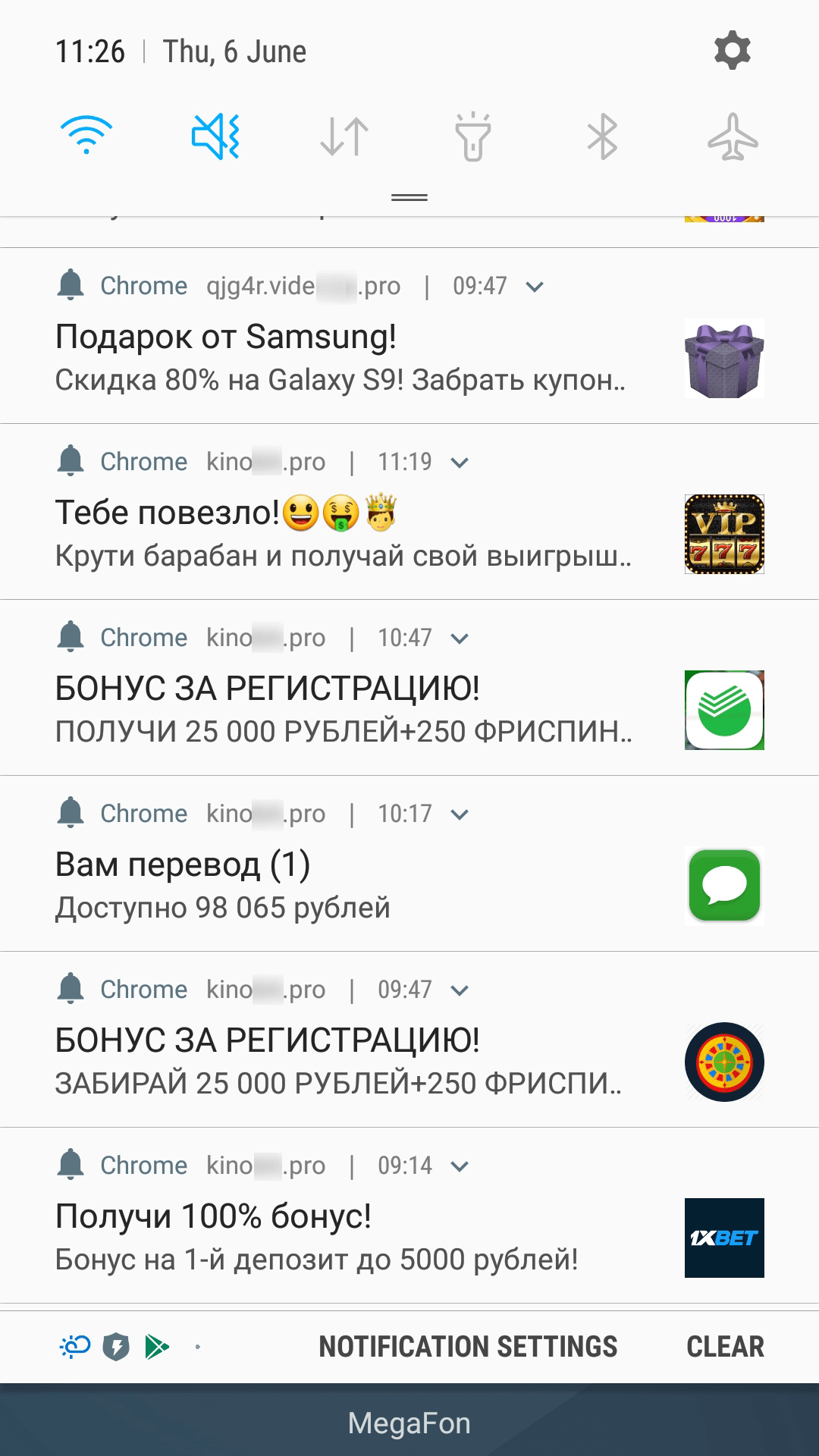

Уведомления напоминают системные и приходят даже если браузер закрыт. Они мешают работе с Android-устройствами и могут привести к краже денег и конфиденциальной информации.

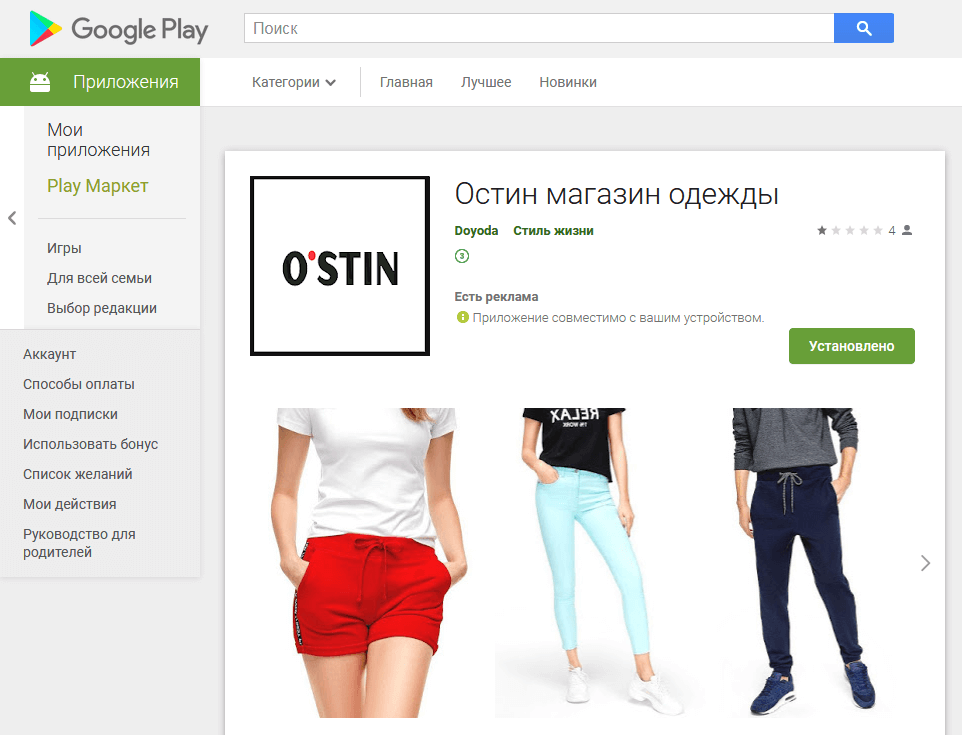

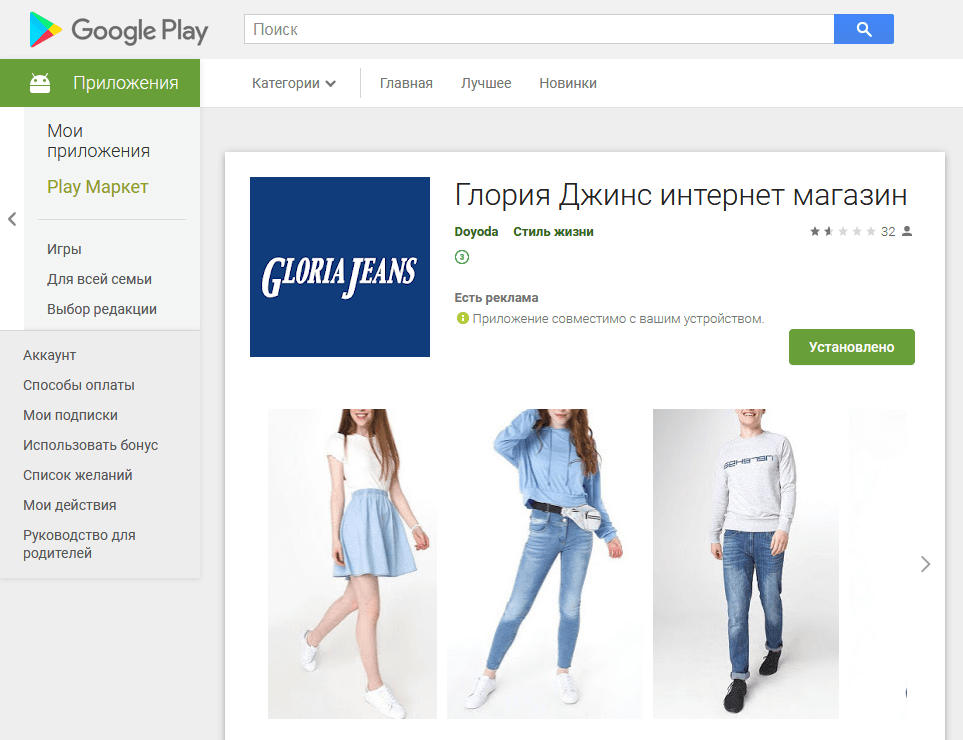

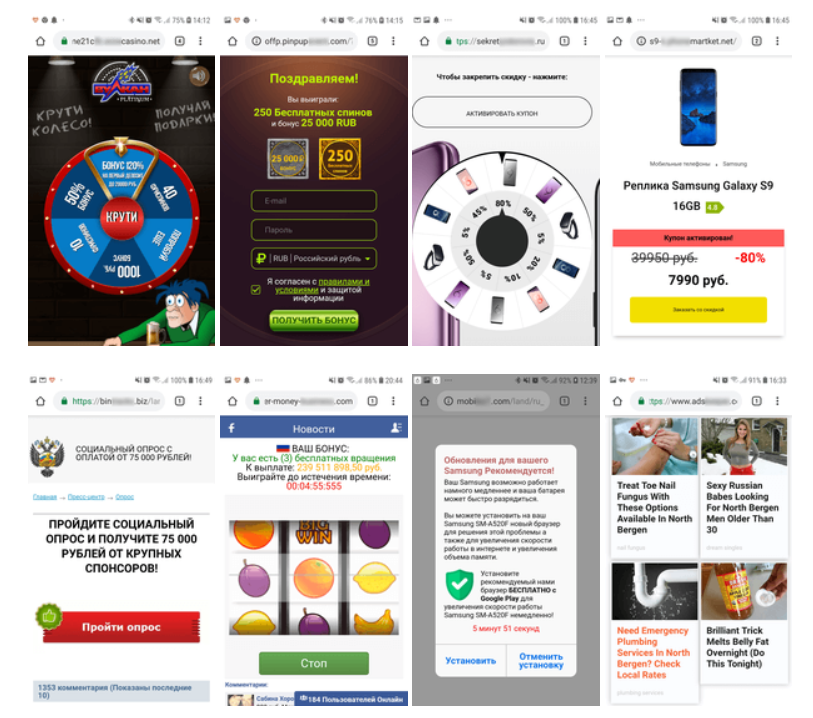

- FakeApp распространяется под видом полезных программ — например, официального ПО известных брендов.

- При запуске троян загружает в Google Chrome сайт, с которого выполняется несколько перенаправлений на страницы различных партнерских программ.

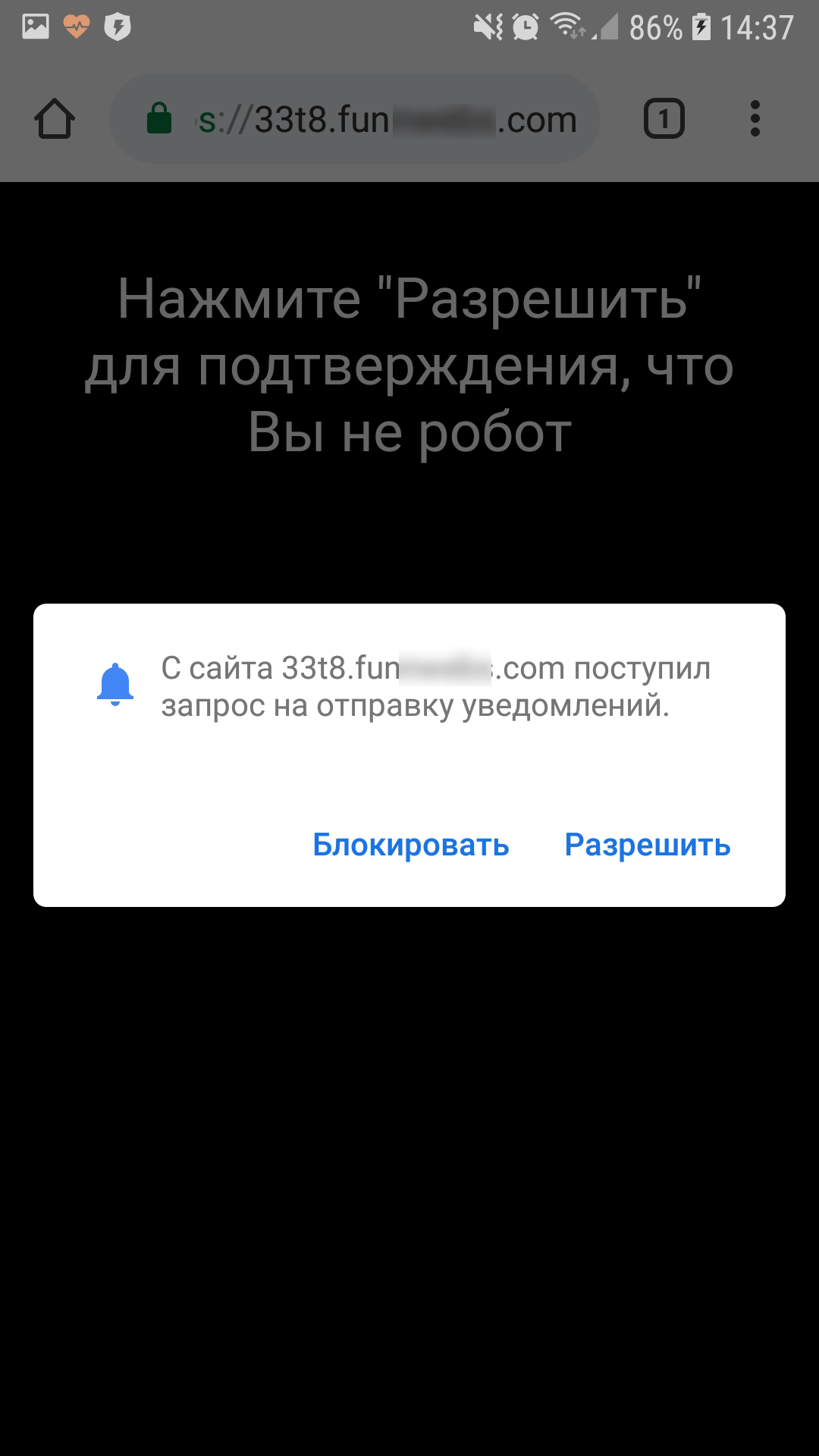

- На каждой из них пользователю предлагается разрешить получение уведомлений. Для убедительности жертве сообщается, что выполняется некая проверка либо просто дается подсказка, какую кнопку диалогового окна необходимо нажать:

- 4. После активации подписки сайты начинают отправлять пользователю многочисленные уведомления содержания, которые приходят даже если браузер закрыт, а троян удалён.

- 5. Многие уведомления выглядят как настоящие оповещения реальных онлайн-сервисов и приложений. В них отображаются логотипы банков, сайтов знакомств, новостного агентства или социальной сети:

- 6. При нажатии на уведомление пользователь перенаправляется на сайт с сомнительным контентом: рекламой казино, букмекерских контор и различных приложений в Google Play, предложения скидок и купонов, поддельные онлайн-опросы и фиктивные розыгрыши призов:

- 7. Жертва может принять поддельное уведомление за настоящее и перейти на фишинговый сайт, где у нее похитят имя, логин, пароль, адрес электронной почты, номер банковской карты и другие конфиденциальные сведения.

Вредоносное ПО

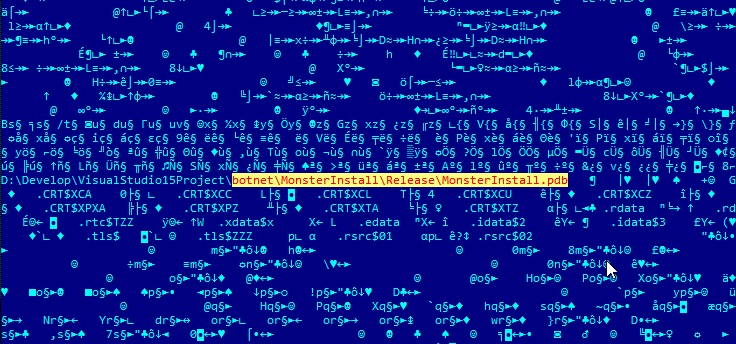

- При скачивании чита пользователь получает запароленный 7z-архив.

- В архиве содержится исполняемый файл, который скачивает нужные читы, а также дополнительные вредоносные компоненты.

- После запуска MonsterInstall отправляет управляющем серверу информацию о системе, а получив ответ, устанавливается в автозапуск и запускает майнинг криптовалюты TurtleCoin.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.