Антифишинг-дайджест №123 с 7 по 13 июня 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 7 по 13 июня 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты и почта

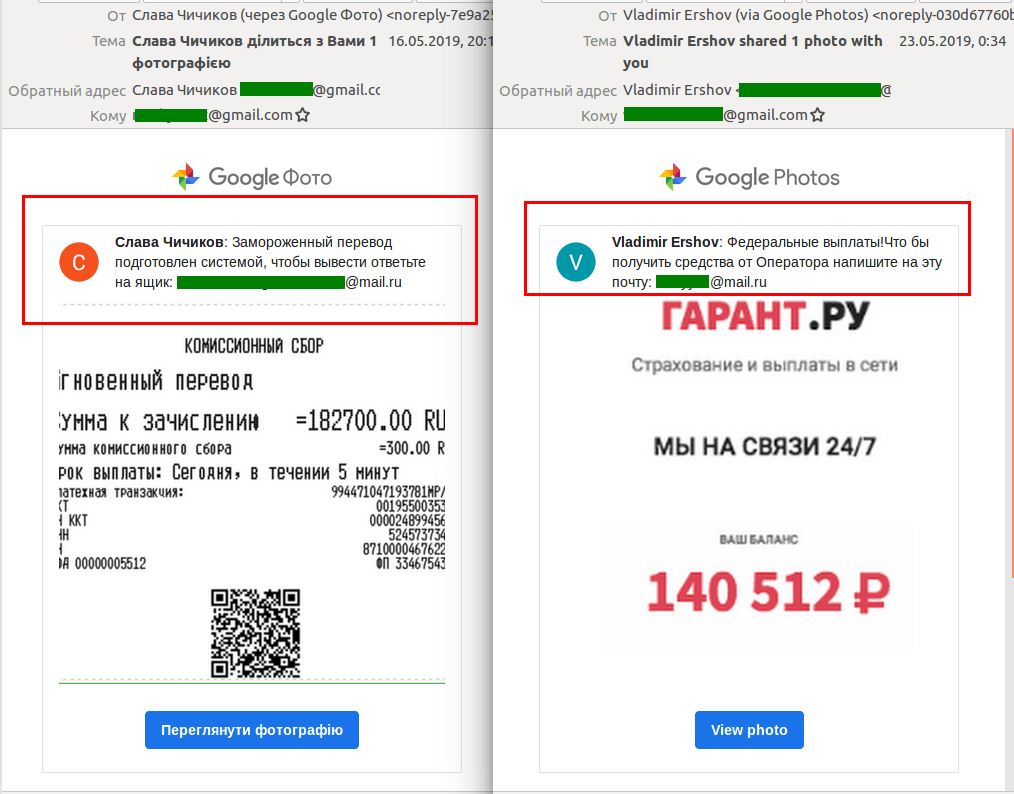

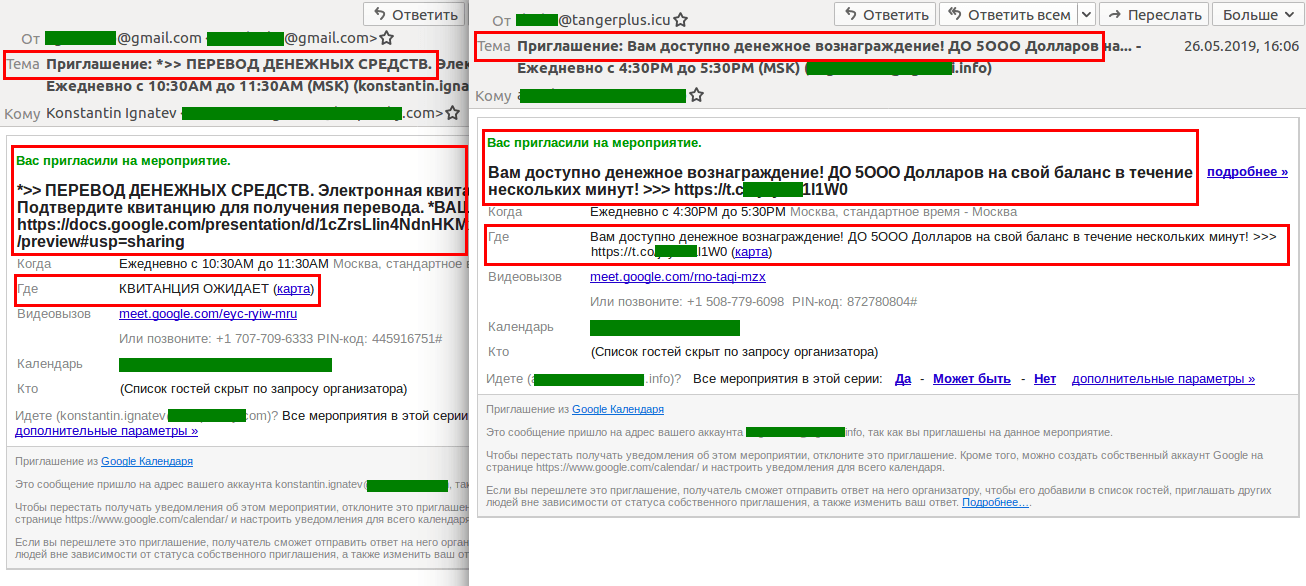

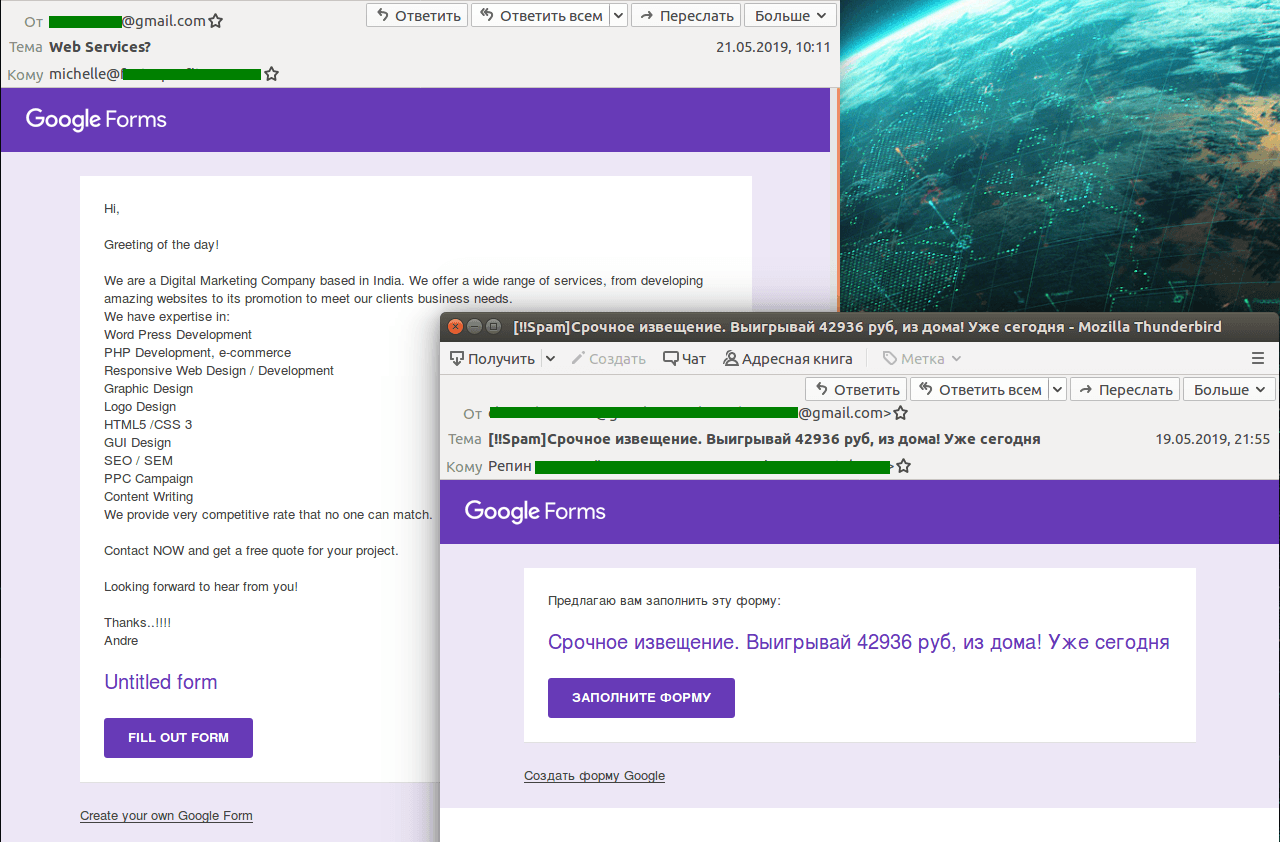

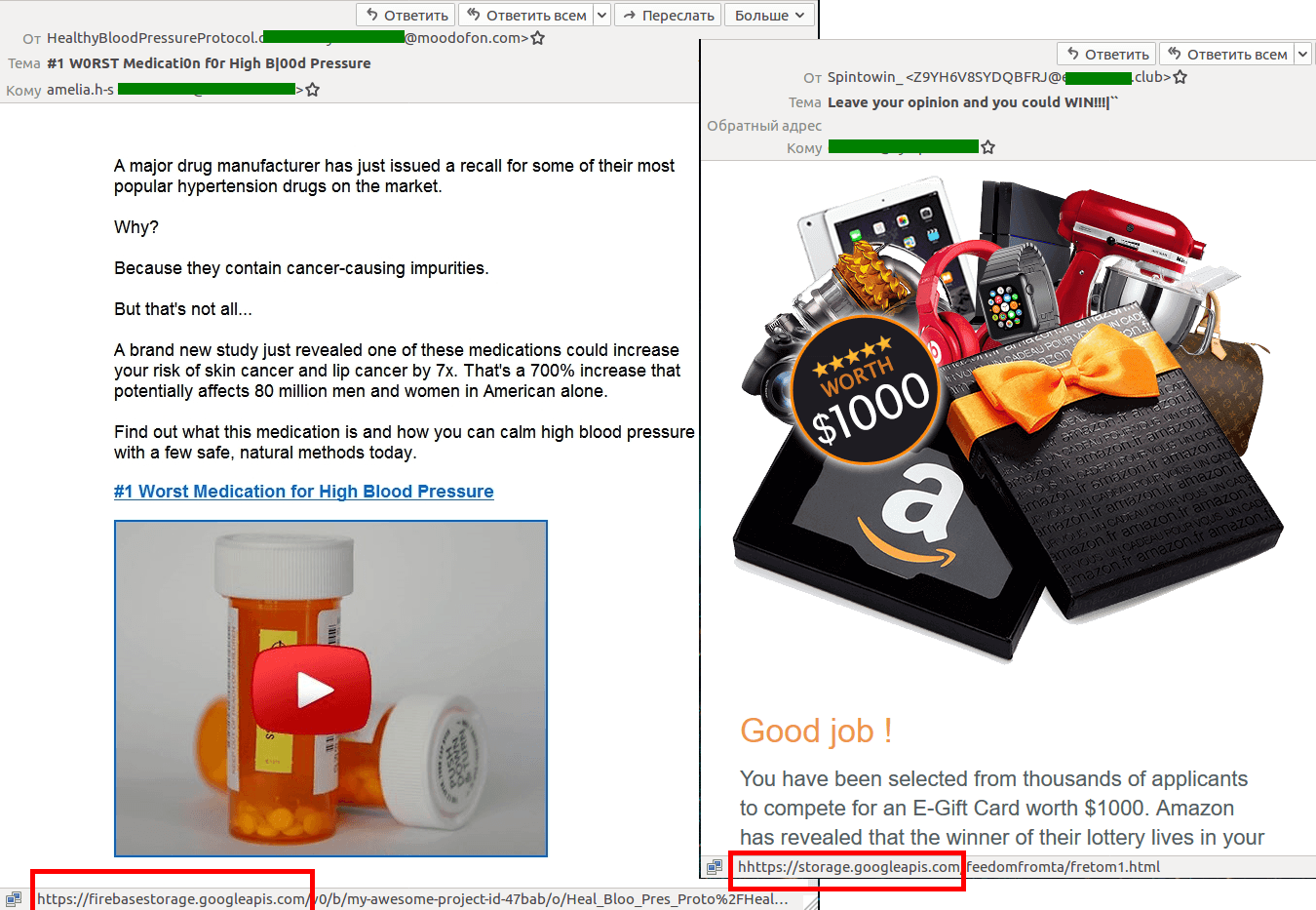

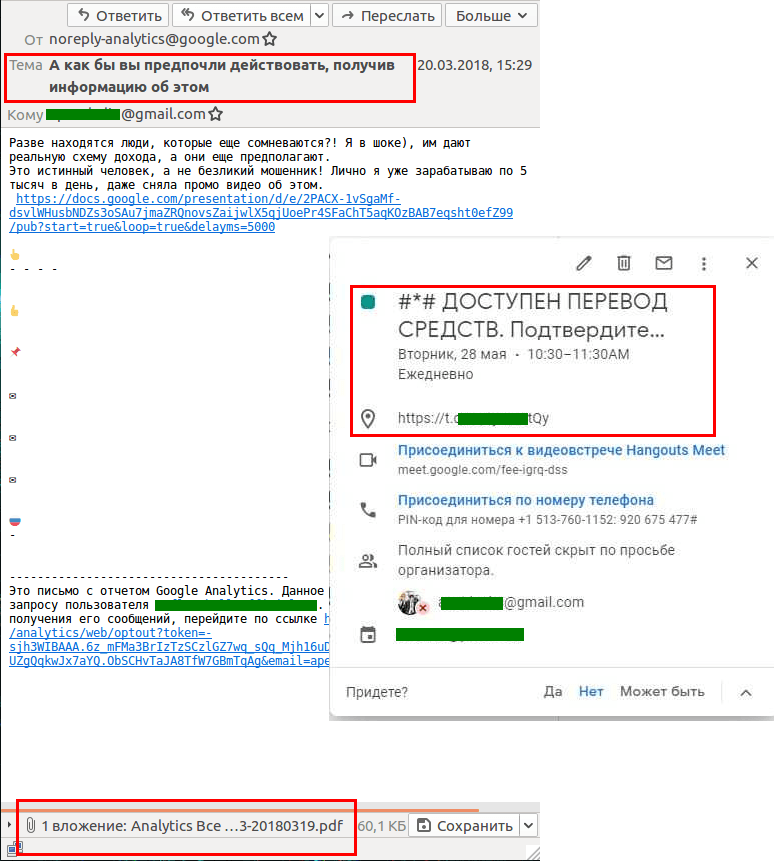

Спамеры обходят фильтры нежелательной почты, рассылая спам через различные сервисы Google.

Благодаря синхронизации сервисов с Gmail злоумышленники могут отправлять на почту сообщения, которые не будут блокироваться спам-фильтрами. Атака может выполняться:

- Через Google Календарь. Спамеры назначают встречи своим жертвам. Текст сообщения прописывается в полях «Тема мероприятия» и «Где». Как правило, это уведомления о выигрышах или вознаграждении со ссылкой на мошеннический ресурс.

- Через Google Photos. Мошенники делятся фотографиями, снабжая их комментариями о внезапных крупных денежных переводах, получить которые можно, ответив на указанную в сообщении почту. Получить перевод можно, заплатив комиссию. После оплаты выясняется, что перевода не было.

- Через Google Forms. Схема аналогична. Пользователь получает уведомление о выигрыше, получить который можно, указав в формах данные банковской карты.

Кроме этих способов мошенники используют для размещения спамерских ресурсов Google Storage, а также уведомления в Google Hangouts, Google Ads и Google Analytics

Инциденты

Две базы данных Альфа-банка содержат сведения о гражданах, проживающих в Северо-Западном федеральном округе: имена, телефоны, паспорта и сведения о месте работы. В одной базе 55 тысяч записей за 2014-2015 год, во второй — всего 504 записи за 2018-2019 год, но в ней кроме персональной информации содержатся сведения об остатках на счетах.

База OTP-банка содержит данные 800 тыс. человек со всей России: ФИО, телефоны, почтовый адрес, одобренный кредитный лимит, рабочие пометки о том, как прошел контакт с клиентом. Актуальность базы — осень 2013 года.

Зафиксированы новые спам-рассылки, которые эксплуатируют уязвимость в редакторе формул MS Office.

- Злоумышленники рассылают письма с вложенными RTF-документами.

- При открытии документа загружаются и выполняются скрипты на VBScript, PowerShell и PHP.

- От пользователя ничего не требуется — скрипты выполнятся автоматически благодаря эксплуатации уязвимости CVE-2017-11882.

- Один из таких документов загружает с сайта Pastebin сценарий, который выполняет PowerShell-команду на загрузку целевого исполняемого файла bakdraw.exe.

- Для запуска и закрепления в системе создается запланированное задание с именем SystemIDE.

- Файл bakdraw.exe — вредонос, который предоставляет злоумышленникам удалённый доступ к системе.

Злоумышленники взломали криптовалютный сервис GateHub и вывели из кошельков пользователей 23,2 млн монет Ripple (XRP) на сумму прядка $9,5 млн. Атака началась 1 июня, в общей сложности преступники использовали 12 адресов и взломали 80-90 кошельков пользователей.

Предположительно, преступники воспользовались API GateHub для проведения атак, однако пока в компании не могут сказать, как именно им удалось осуществить кражу. Все токены доступа были отозваны в день атаки, 1 июня

«Мы зафиксировали возросшее число запросов API (с действительными токенами доступа), исходящих с нескольких IP-адресов, что может объяснить, как преступник получил доступ к зашифрованным секретным ключам. Однако это не объясняет, как ему удалось получить информацию, необходимую для расшифровки ключей».

Атаки и уязвимости

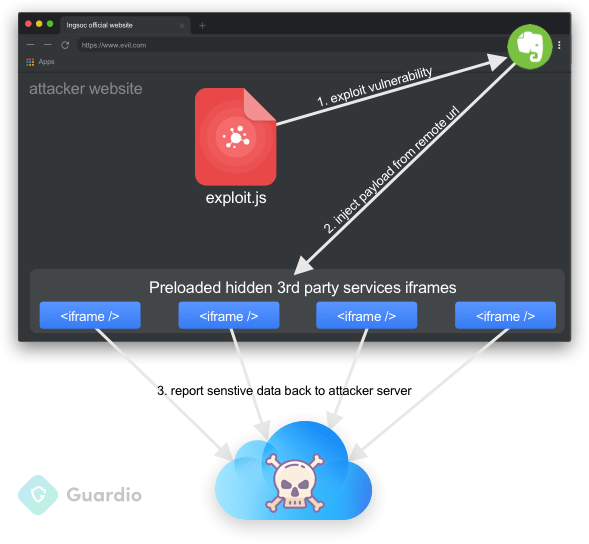

В расширении Evernote Web Clipper для Chrome обнаружена критическая уязвимость, которая даёт атакующему возможность выполнить произвольный код от имени жертвы.

Ошибка относится к классу UXSS, universal cross-site scripting и позволяет обойти Same Origin Policy, политику браузера, запрещающую доступ к методам и свойствам страниц на разных сайтах.

Эксплуатируя уязвимость, злоумышленник может получить доступ к аутентификационным данным, финансовой информации, личным разговорам в социальных сетях, электронным письмам, куки и другой информации. Для этого достаточно перенаправить жертву ресурс злоумышленников, подгружающий скрытые iframe’ы. Evernote при этом будет внедрять вредоносный код во все iframe’ы, а полезная нагрузка похищать нужную атакующим информацию:

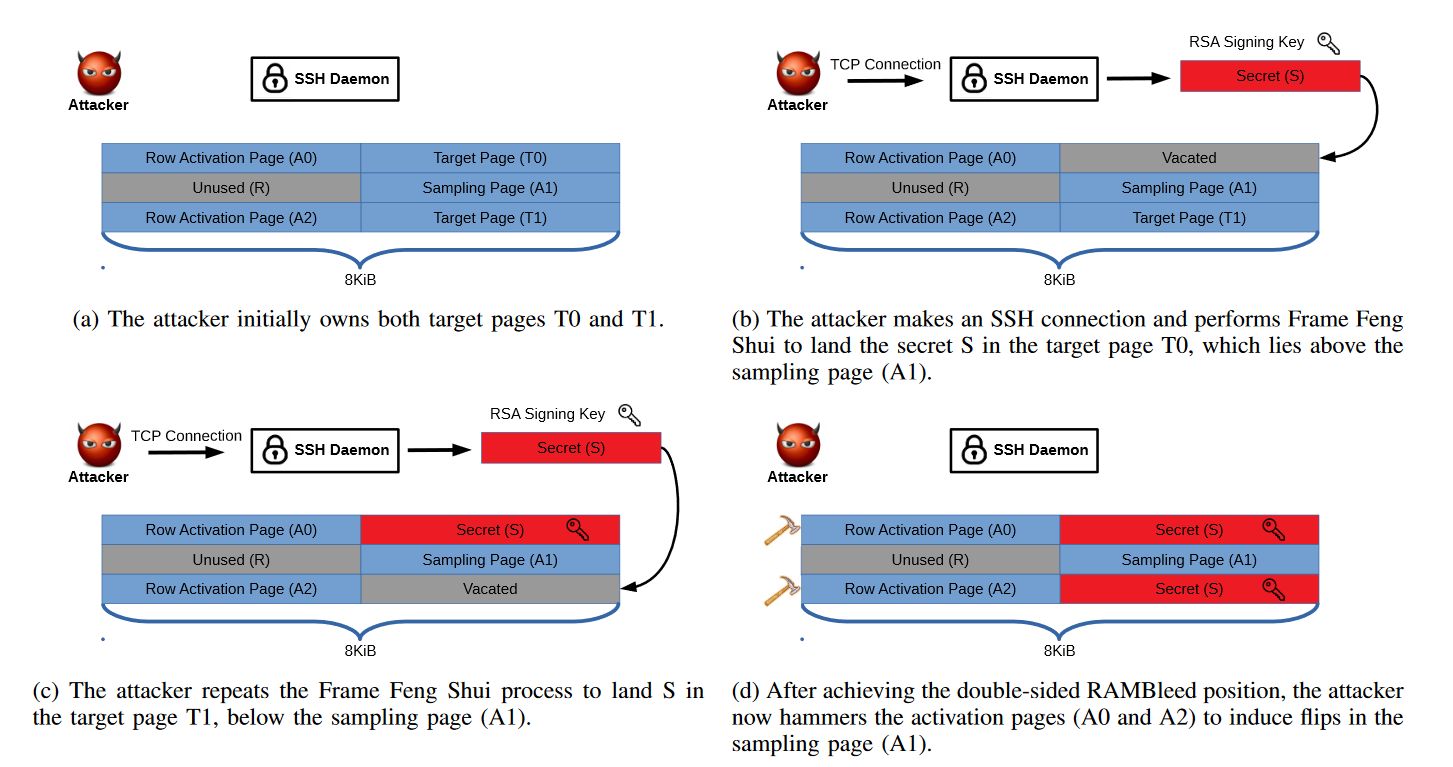

RAMBleed — новый вариант атаки Rowhammer, который позволяет не только модифицировать данные и повышать привилегии, но и похищать хранящиеся на устройстве данные.

Rowhammer — это класс уязвимостей в современных микросхемах, который использует многократное чтение данных, хранящихся в одном ряду ячеек памяти. Это приводит к возникновению электрического заряда, способного влиять на данные в соседних рядах и позволяет повредить или изменить данные.

Для RAMBleed требуется выделить в памяти большой блок последовательных физических адресов. Используя механизм «Frame Feng Shui» для размещения страниц программы жертвы в нужном месте физической памяти, новый метод управления данными и повторяющееся многократное чтение (row hammering), можно определить, какие данные находятся в соседних ячейках памяти и прочитать их.

В аппаратных модулях безопасности (Hardware Security Module, HSM) обнаружены уязвимости, которые позволяют внедрить в прошивку вредоносное ПО и похитить конфиденциальные данные.

HSM-модули — аппаратные решения для безопасного хранения криптоключей, паролей и других важных сведений. Чувствительные данные в них защищены сильными алгоритмами шифрования.

При помощи одной уязвимости удалённый злоумышленник может вызвать на устройстве переполнение буфера и извлечь из его памяти любую секретную информацию, в том числе криптоключи и учётные данные администратора.

Другая уязвимость позволяет загрузить на устройство модифицированную прошивку с вредоносом, который остаётся в системе даже после обновления прошивки.

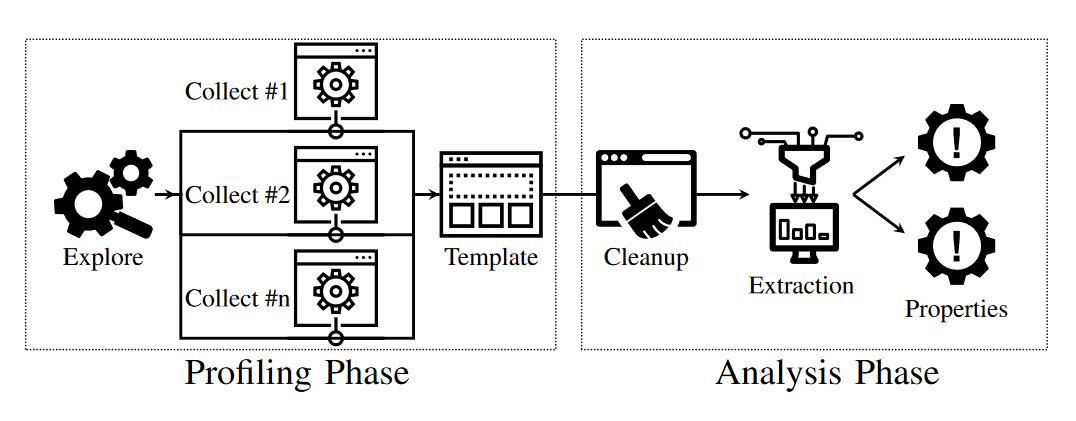

Разработана автоматизированная система для создания профилей браузеров, которая позволяет получить информацию об используемом программном и аппаратном обеспечении и более эффективно отследить браузер в интернете с помощью двух новых атак по сторонним каналам.

Новый метод облегчает отслеживание браузеров, помогает обойти ряд противодействующих слежке техник и демонстрирует, что обеспечивающие конфиденциальность браузерные расширения «допускают утечку большего объема информации, чем могут замаскировать».

Создание цифрового отпечатка выполняется в три этапа:

- Профилирование. На основе списка свойств, доступных из объектов JavaScript, создаётся базовый профиль браузера.

- Альтернативное профилирование. Проводится повторный сбор данных из другой среды (альтернативный браузер или ОС).

- Анализ. Два профиля сводятся в единый шаблон, который затем используется для поиска вариаций. Эти вариации позволяют узнать связанные со средой свойства в Chrome, Edge, Firefox и мобильной версии Tor, с помощью которых можно получить представление об ОС, процессоре, установленных плагинах для обеспечения конфиденциальности и версии браузера.

Мобильная безопасность

Вредонос собирает следующие данные:

- номер телефона;

- информация о местоположении;

- идентификатор IMEI и идентификатор Android;

- разрешение экрана;

- производитель, модель, марка, версия ОС;

- информация о процессоре;

- тип сети;

- MAC-адрес;

- объем оперативной и постоянной памяти;

- объем SD-карты;

- используемый язык;

- оператор мобильной связи.

После того как данные попадут на управляющий сервер, злоумышленники присваивают устройству уникальный профиль и получают возможность

- скачивать, устанавливать и удалять приложения;

- выполнять команды оболочки;

- открывать страницы в браузере.

Вредоносное дополнение присутствует в прошивках бюджетных смартфонов Doogee BL7000, M-Horse Pure 1, Keecoo P11, а также VKworld Mix Plus.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.