Антифишинг-дайджест №113 c 29 марта по 4 апреля 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 29 марта по 4 апреля 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

- Пользователь получал сообщение, в котором предлагалось изменить надоевший зелёный цвет на любой другой. Для этого требовалось установить специальное расширение.

- Пользователям десктопной версии WhatsApp предлагалось загрузить расширение для Chrome «Black Theme for WhatsApp» из официального магазина.

- Если пользователь установит расширение, оно автоматически разошлет предложение поменять оформление WhatsApp по списку контактов и групповым чатам.

- Пользователям мобильной версии заставляли поделиться ссылкой с 30 друзьями или 10 чатами, чтобы изменить цвет WhatsApp.

- Жертве предлагалось скачать APK-файл под названием best_video.apk и подписаться на уведомления с русскоязычного ресурса.

- Когда пользователь выполнит все инструкции, его смартфон будет заражен трояном для показа рекламы Android/Hiddad. Демонстрация рекламных баннеров при этом происходит только во время использования WhatsApp.

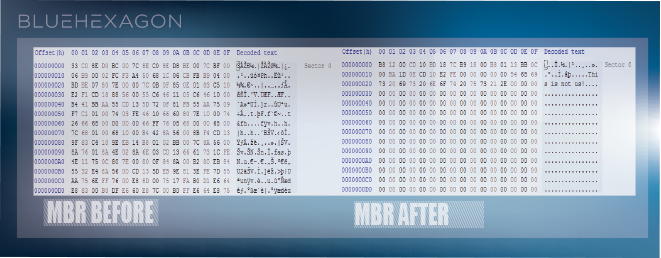

Вредонос распространяется в письмах, содержащих вложение в формате MS Word или PDF.

При открытии документа запускается VBA-скрипт, загружающий вторую часть вредоноса:

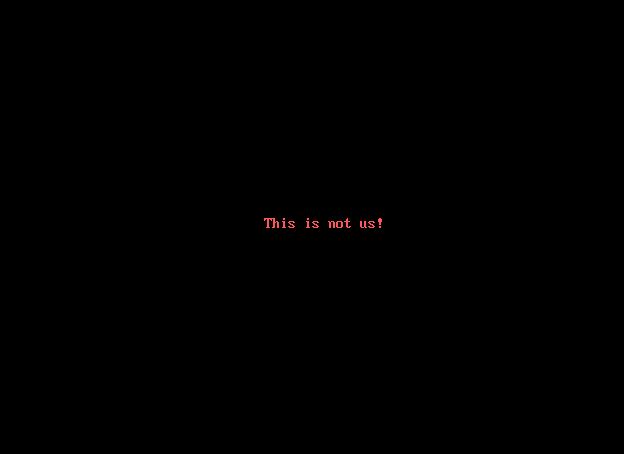

Получив управление, вредонос перезаписывает главную загрузочную запись жёсткого диска программой, которая демонстрирует надпись «Это не мы!» на чёрном фоне:

Предположительно, авторы программы стремятся проучить тех, кто пытается скачать манифест, написанный стрелком.

В верхнем правом углу баннера отображается кнопка для закрытия. Когда пользователь хочет закрыть рекламу и наводит курсор на крестик, окно увеличивается, и курсор оказывается не на крестике, а на баннере. В результате вместо того, чтобы нажать на кнопку «Закрыть», пользователь кликает на рекламу.

Для выполнения трюка мошенники используют динамически присоединенный к странице CSS-код, который следит за курсором мыши и реагирует, когда тот оказывается над кнопкой «Закрыть». Важным моментом является точный расчёт времени, чтобы жертва успела кликнуть до того, как появится расширенный рекламный баннер.

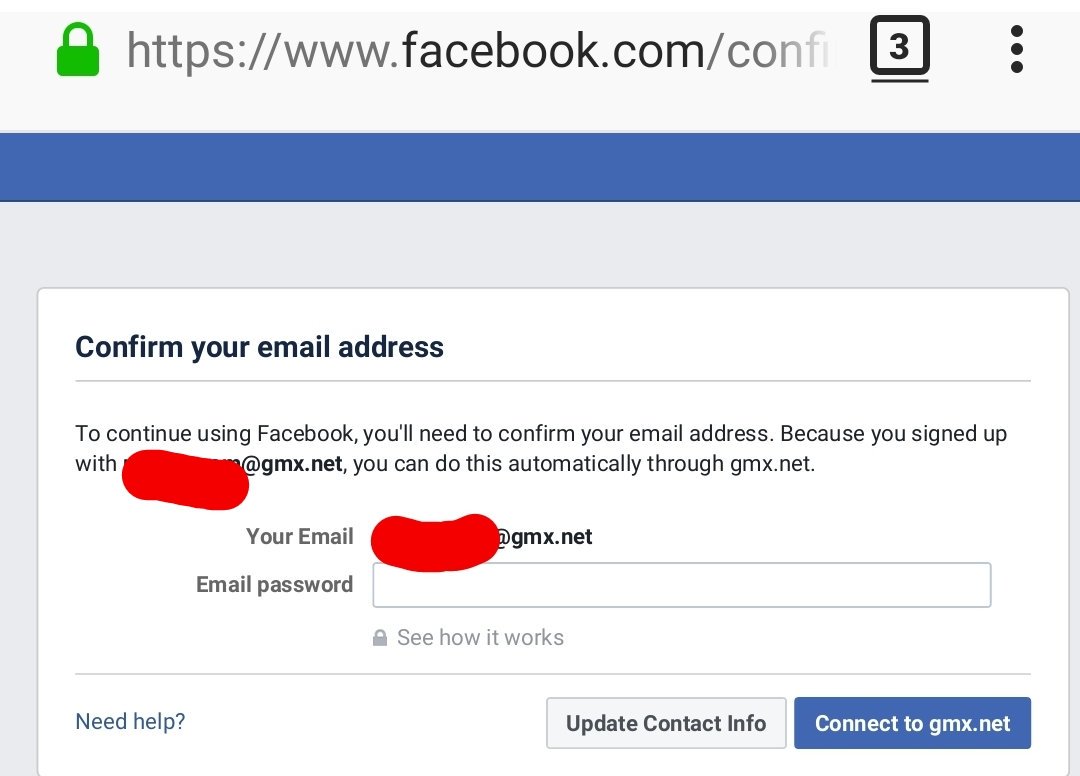

Согласно сообщению пользователя Twitter e-Sushi, Facebook просила предоставить пароли к сторонним почтовым сервисам для автоматической верификации электронного адреса. Запрос отображался только в случаях использования определенных почтовых провайдеров, расцениваемых Facebook как подозрительные.

Получив первый запрос, пользователь провёл повторное тестирование, зарегистрировавшись 3 раза с 3 различных адресов электронной почты, 3 различных IP-адресов и 2 разных браузеров. В двух случаях из трех после нажатия на кнопку «Зарегистрировать аккаунт» на странице регистрации запрашивался пароль от электронной почты.

Мобильная безопасность

- Stalkerware — коммерческое шпионское ПО, которое могут использовать ревнивые супруги для слежки за «второй половинкой», начальство для контроля за сотрудниками и т. д.

- Приложения можно приобрести по невысокой цене, установить на мобильное устройство жертвы и получить доступ к данным о ее местоположении, SMS, перепискам в соцсетях.

- Также «преследователь» сможет подглядывать и подслушивать разговоры через включенную камеру и микрофон.

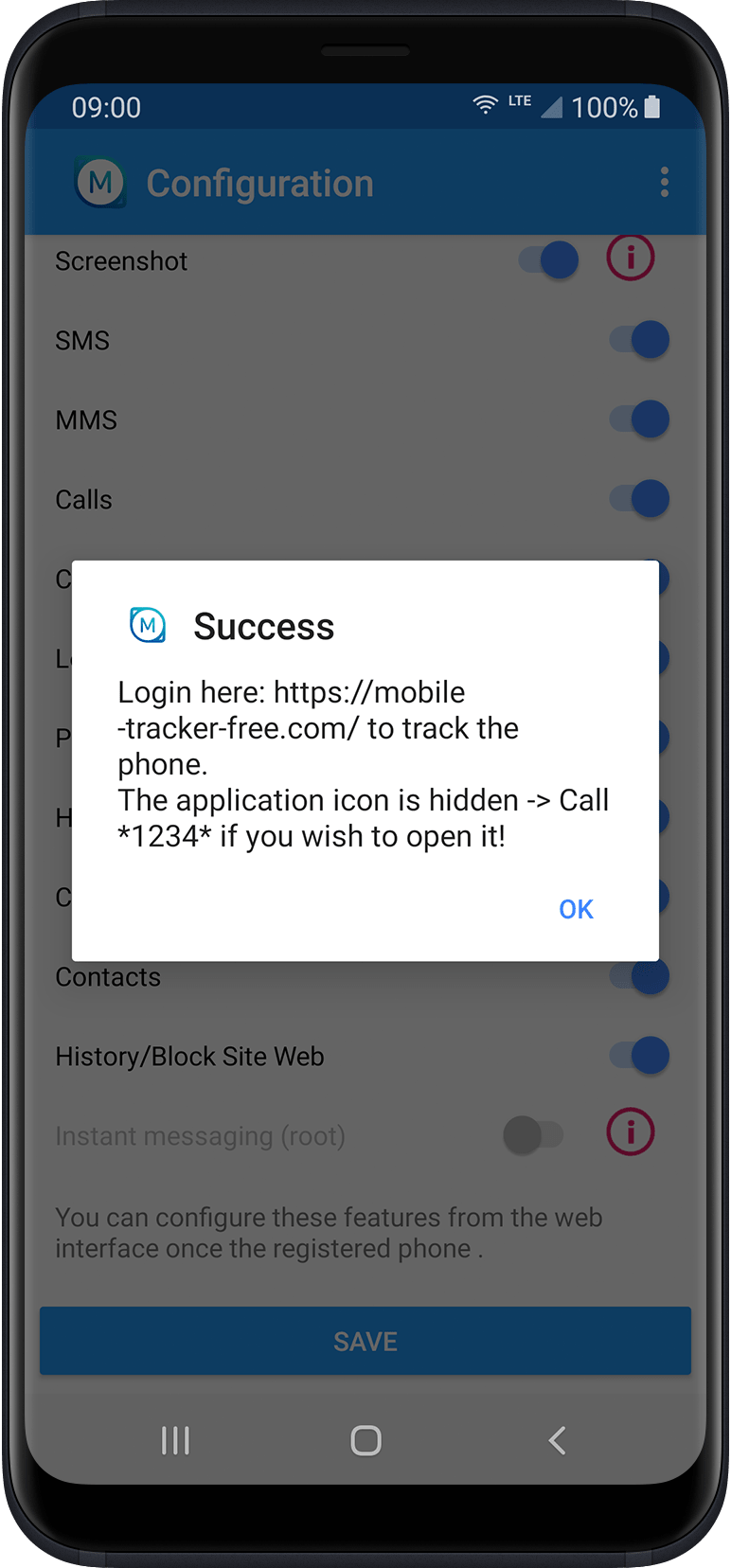

Иконки таких приложений, как правило, скрыты из меню, сами приложения работают в фоновом режиме и скрывают следы своего присутствия:

Для вызова stalkerware могут использоваться специальные комбинации клавиш.

В 2018 году специалисты Лаборатории Касперского обнаружили около 60 тысяч устройств, заражённых stalkerware. Дополнительная сложность — в том, что мобильные антивирусы не считают, что такие легальные программы представляют опасность.

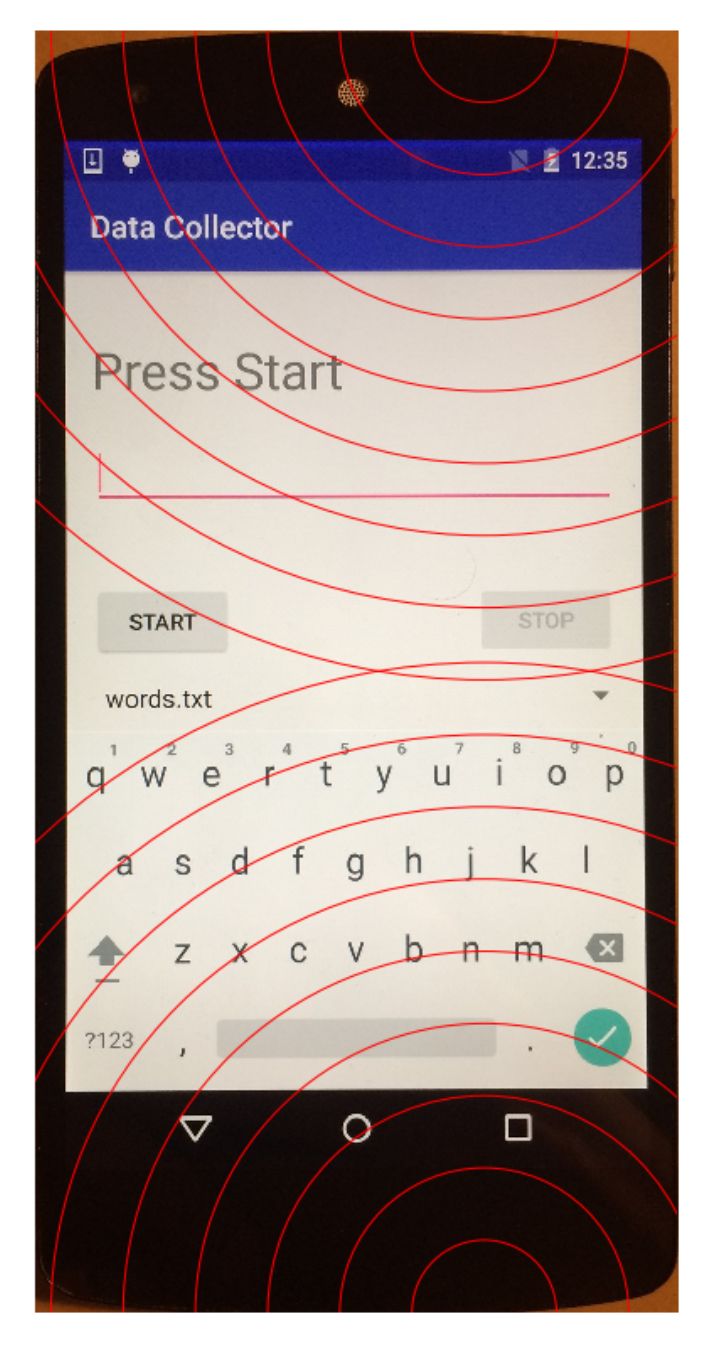

Новый метод акустической атаки по сторонним каналам позволяет определить вводимые символы по звуковым волнам, возникающим при нажатии на клавиши виртуальной клавиатуры.

Атака базируется на том, что микрофон мобильного устройства способен фиксировать звуковые волны и «слышать» нажатия пальца. Анализ искажений волны позволяет определить место тапа на экране. В результате вредоносное приложение может распознать вводимый пользователем текст, записывая аудио через встроенный микрофон.

Исследователи разработали Android-приложение, записывающее звук тапов и сопоставляющее их с нажатиями клавиш с помощью алгоритма машинного обучения, настроенного на определенную модель смартфона или планшета. Новый метод опробован на устройствах LG Nexus 5 и Samsung Nexus 9.

Атаки, утечки и уязвимости

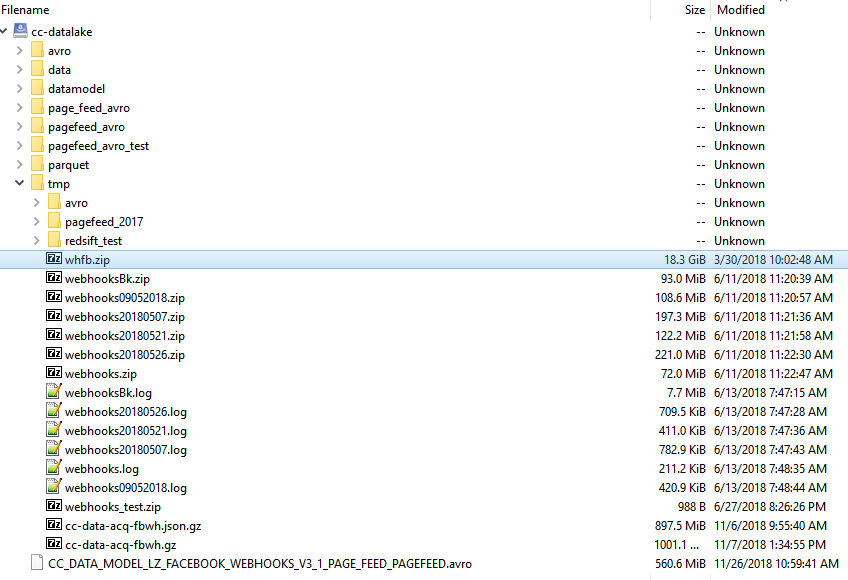

Один из серверов, принадлежащий принадлежал мексиканской медиаплатформе Cultura Colectiva, содержал 146 Гб данных пользователей социальной сети, в том числе имена аккаунтов, Facebook ID, комментарии, лайки, реакции и прочие данные, использовавшиеся для анализа фидов социальных медиа и взаимодействий с пользователями.

Второй сервер хранил информацию, собранную через Facebook-игру At the Pool: Facebook ID, списки друзей пользователей, лайки, фото, информацию о группах и чекинах, а также данные о предпочтениях и 22 тыс. паролей от игрового приложения.

Вредоносное ПО

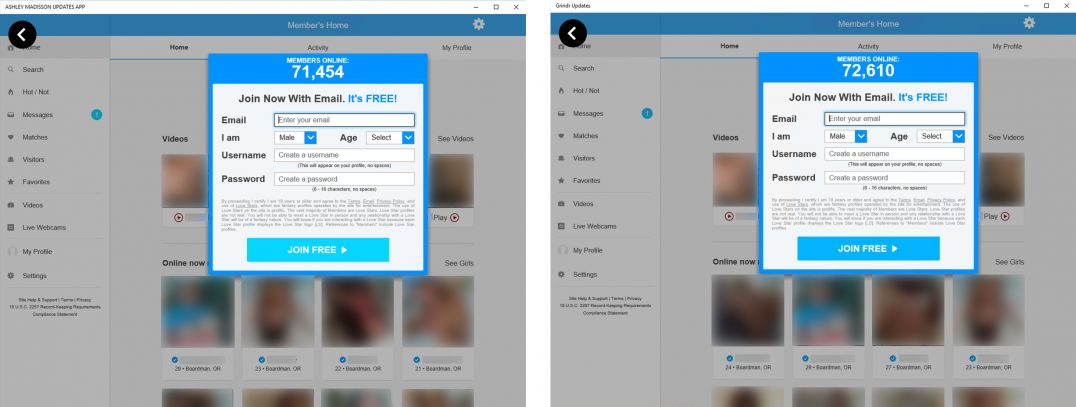

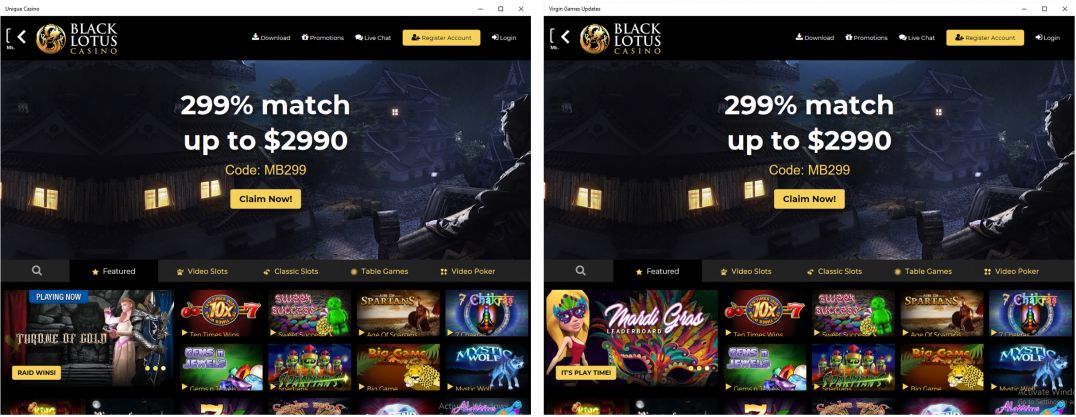

В магазине приложений Windows Store обнаружено более 80 потенциально нежелательных программ. Часть из них демонстрировала порнографический контент, а часть — контент, связанный с азартными играми.

Чтобы обмануть пользователей, вредоносы маскировались под популярные программы, используя схожие имена, например: Wix Updates Application, Antivirus Avira App, Norton Antivirus Updates App, McAfee Antivirus Updates News, Tinder Dating Updates, Tips and Games и Grindr Updates.

Умные устройства

Автопилот Tesla умеет поддерживать движение автомобиля по своей полосе, самостоятельно парковаться и автоматически менять полосы. В ходе эксперимента на испытательной трассе разместили три стикера, практически незаметных для водителя, однако автопилот воспринимал их как продолжение дороги. В результате автомобиль свернул с пути и поехал в неверном направлении.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.