Антифишинг-дайджест №112 c 21 по 28 марта 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 21 по 28 марта 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

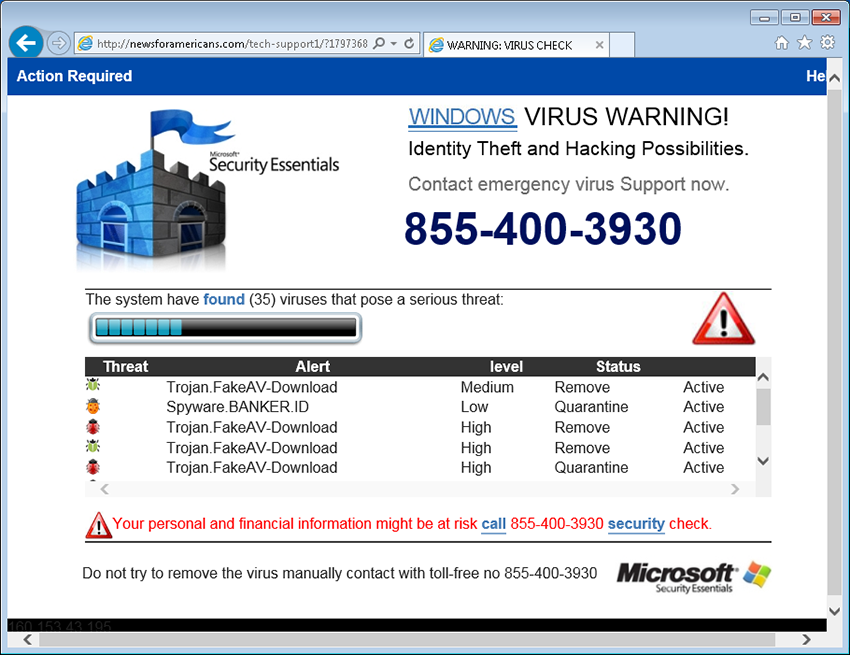

- Для своей деятельности он создал сеть мошеннических сайтов, которые активно рекламировал с помощью контекстной рекламы Google и Bing.

- На сайтах содержались скрипты, которые сообщали посетителям, что их ПК и ноутбуки заражены вирусами.

- Предупреждения были выполнены в стиле сервисных предупреждений Microsoft.

- Кроме сообщения о заражении жертве демонстрировался номер телефона якобы технической поддержки Microsoft для решения проблемы с вирусом.

- Когда человек звонил по этому номеру, он попадал в колл-центр, расположенный в Индии, сотрудники которого сообщали жертве о технических неполадках на компьютере в связи с конфликтом двух антивирусов или по другой причине.

- Позвонившему предлагали решить проблему с помощью технической поддержки стоимостью от 200 до 2,4 тыс. долларов США.

- На самом деле никаких конфликтов вирусов или других проблем на ПК «клиента» не было. Злоумышленники просто брали деньги и не предоставляли никакой поддержки.

Злоумышленники распространяют поддельную копию криптокошелька Wasabi с помощью ссылок на форумах.

Ссылки на загрузку Wasabi для macOS, Linux и Windows размещены на ресурсе

wasabibitcoinwallet[.]org. При этом подделка загружается только вместо Windows-версии.

Предполагается, что на криптовалютных форумах может возникнуть путаница, потому что пользователи Linux- и macOS-версий будут ручаться за мошеннический сайт, поскольку будут скачивать оттуда подлинную версию программы.

Для проведения проверки они запускают множество транзакций на сумму 0 долларов и анализируют коды ошибок. В качестве объектов атаки выбираются магазины Magento, интегрированные с PayPal Payflow Pro — опцией, которая позволяет посетителям делать платежи прямо на сайте магазина, не переходя на сайт PayPal.

Уязвимости и утечки

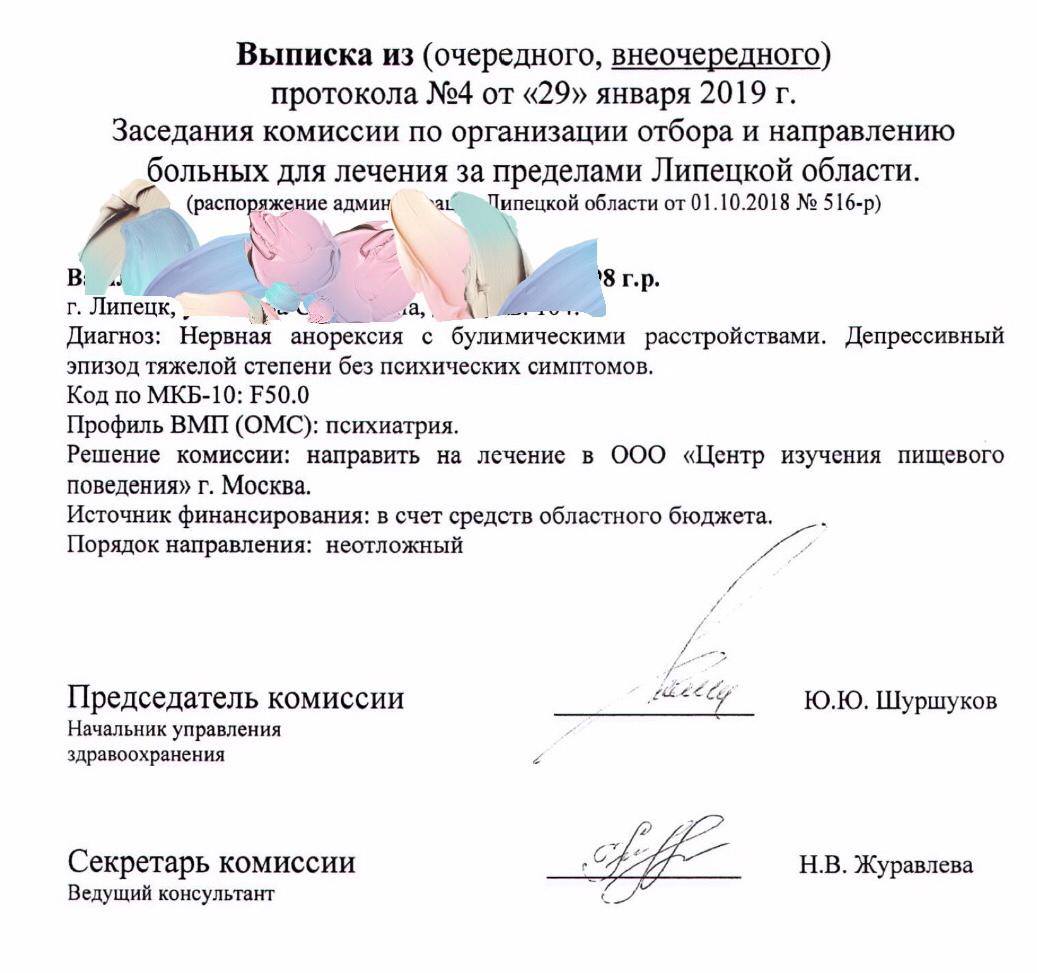

Утечку обнаружили активисты группы «Пациентский контроль». В каждом описании объекта закупки сразу фамилия пациента, а в документации к выписке из протокола комиссии присутствуют домашние адреса, диагнозы, коды заболеваний по Международной классификации болезней и прочие сведения.

Перед размещением подобных документов на сайте госзакупок вышеперечисленные данные должны быть скрыты. Тем не менее, начиная с 2018 года Управление здравоохранения Липецкой области успело опубликовать восемь закупок вместе с конфиденциальными данными пациентов

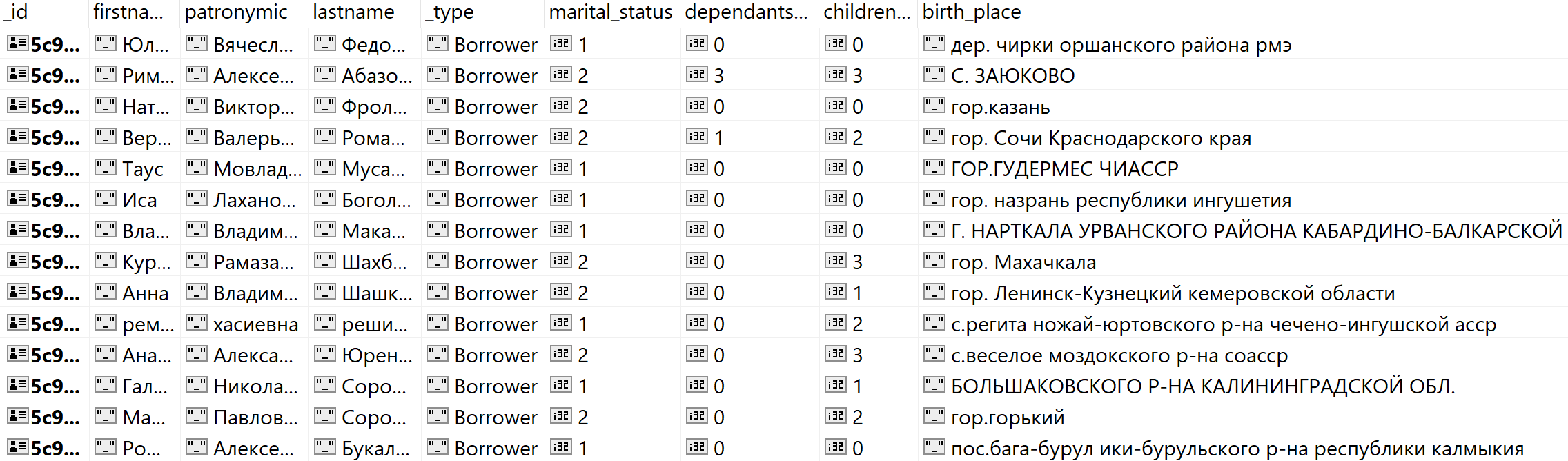

В открытом доступе обнаружена публичная база MongoDB, содержащая персональные данные и фотографии заёмщиков из Южного, Уральского и Приволжского федеральных округов и всеми их заявками на кредиты.

Размер базы данных составлял около 158 Гб, в ней содержались

- сведения о более чем 294 тысячах заёмщиков: ФИО, место рождения, дата рождения, количество детей, количество иждивенцев, девичья фамилия матери, состоит в браке или нет, образование, номер мобильного телефона, номер стационарного телефона, адрес электронной почты, адрес регистрации, адрес фактического места жительства, полные паспортные данные.

- Более 183 тыс. данных о кредитах: размер кредита, статус кредита, дата выдачи, идентификатор банка, идентификатор заемщика, график платежей по кредиту и т. п.

- Более 819 тыс. отсканированных документов: тип документа, название файла, ссылка на JPG-файл, статус, дата и т. п.

- Более 246 тыс. фотографий людей, подававших заявки на кредиты, сделанных с веб-камер в точках продаж, в формате JPG.

- Более 5 тыс. внутренних пользователей системы: ФИО, дата рождения, логин и хешированный пароль, мобильный телефон, адреса электронной почты на доменах @poslogic.pro и @finservice.pro.

- много другой информации, содержащей персональные данные.

По словам Facebook, «все эти пароли хранились на внутренних серверах компании, где к ним имели доступ лишь сотрудники соцсети — и нет никаких данных о том, что кто-то из сотрудников воспользовался этой уязвимостью. Проблема уже устранена, но Facebook все равно разошлет уведомления тем, чьи пароли оказались в списке».

Эксперт по информационной безопасности Брайан Кребс (Brian Krebs), ссылаясь на инсайдерские данные, добавляет, что число таких паролей колеблется от 200 тысяч до 600 тысяч, доступ к ним могли получить более 20 тысяч человек, а хранились некоторые из паролей с 2012 года. Источник Кребса также отметил, что, судя по логам доступа, порядка двух тысяч инженеров или разработчиков Facebook около девяти миллионов раз обращались к данным, содержащим незашифрованные пароли.

Приложение Family Locator раскрывало данные о местоположении более 200 тыс. пользователей.

С помощью приложения Family Locator пользователи могут отслеживать местоположение супругов, детей и других членов семьи в реальном времени. Программа также позволяет настраивать уведомления, которые будут отправляться всякий раз, когда член семьи войдет или выйдет за пределы очерченной геозоны.

Причиной инцидента послужил сервер MongoDB, который разработчик не позаботился защитить паролем. Незащищенная база данных содержала имена пользователей, адреса электронной почты, фото профиля, пароли, а также данные о местоположении пользователей с точностью до нескольких метров. Вся информация хранилась в незашифрованном виде.

Целевые атаки

Обнаружена целевая атака на владельцев ноутбуков ASUS. Чтобы добраться до них, преступники взломали официальный сервис ASUS для обновления ПО и внедрили в него троян-бэкдор ShadowHammer, который в итоге загрузили сотни тысяч пользователей по всему миру.

Распространение обновлений с вредоносом продолжалась несколько месяцев. За это время ShadowHammer проник более чем на 57 тыс. компьютеров с установленными продуктами «Лаборатории Касперского». Позже компания Symantec сообщила, что троян поразил по меньшей мере 13 тыс. ее пользователей, а общее число возможных жертв эксперты оценивают в сотни тысяч.

- Вредонос маскировался под очередную версию программы ASUS Live Update.

- Чтобы обойти защитные фильтры, злоумышленники подписывали своё ПО двумя подлинными сертификатами ASUS.

- Скомпрометированный файл представлял собой настоящий дистрибутив программы ASUS 2015 года.

- Загрузчик содержал вредоносный код для контроля над пользовательскими машинами с возможностью загружать стороннее ПО.

- В код зловреда был вшит зашифрованный список из примерно 600 MAС-адресов, с которым троян сверялся, когда попадал на компьютер.

- Если идентификатор сетевой карты совпадал с какой-либо позицией списка, троян связывался с командным сервером и скачивал полезную нагрузку.

Мобильная безопасность

Используя эту функцию, UC Browser принимает от управляющего сервера команды для скачивания новых библиотек и модулей. Но при этом передача данных происходит в открытом виде по HTTP вместо HTTPS.

В результате злоумышленники могут осуществить атаку «человек посередине» и загрузить на устройства вредоносные модули. Поскольку браузер работает с неподписанными плагинами, вредоносные модули запустятся без какой-либо верификации.

Для проведения атаки злоумышленнику достаточно перехватить ответ сервера с адреса http://puds.ucweb.com/upgrade/index.xhtml?dataver=pb и заменить ссылку загружаемым плагином. Браузер подключится к вредоносному серверу, загрузит и выполненит троян:

В качестве демонстрации исследователи заменили плагин для просмотра PDF-документов вредоносным кодом и заставили браузер составлять новое текстовое сообщение вместо открытия файла:

По заявлению HMD Global, владельцев бренда Nokia, причина такого поведения состоит в том, что изначально ПО телефона разрабатывалась для использования в Китае, поэтому отправка данных «на родину» — это нормальное поведение, к тому же выполняется она только однажды.

Однако исследователи выяснили, что отправка происходит при каждом включении устройства.

Уязвимости позволяют злоумышленникам добиваться отказа в обслуживании, отслеживать местоположение жертвы, подменять, перехватывать SMS-сообщения, а также манипулировать трафиком пользователей и прослушивать его.

Для проведения исследования специалисты Корейского института передовых технологий создали собственный полуавтоматический фаззер, названный LTEFuzz. С помощью этого инструмента эксперты создавали вредоносные соединения в мобильной сети, а затем изучали реакцию сети на происходящее.

Умные устройства

Имплантируемые кардиовертеры-дефибрилляторы (ИКД) предназначенны для устранения угрожающих жизни аритмий и предотвращения остановки сердца. Уязвимость CVE-2019-6538 связана с проприетарным протоколом Medtronic Conexus Radio Frequency Telemetry Protocol для беспроводного подключения к имплантированным приборам. Из-за отсутствия шифрования при передаче данных атакующий, находящийся в диапазоне действия радиосигнала, может перехватить информацию.

Кроме того, в протоколе отсутствует аутентификация устройств, которые управляют имплантированными дефибрилляторами. В результате злоумышленник может полностью переписать прошивку дефибриллятора.

Уязвимость присутствует в 20 продуктах, включая MyCareLink Monitor и CareLink Monitor.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.