Антифишинг-дайджест №111 c 15 по 21 марта 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 15 по 21 марта 2019 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

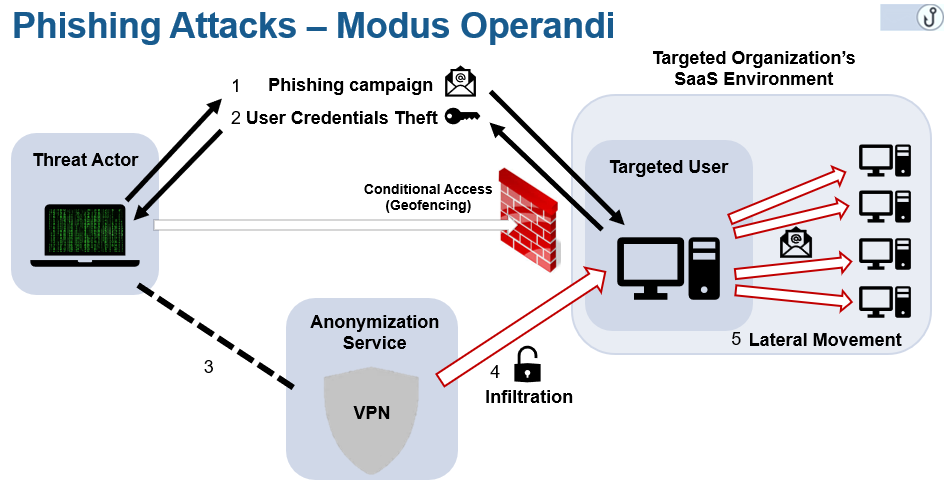

Хакеры применяют атаки с подбором учётных данных, применяя против незащищённого протокола IMAP как обычный перебор паролей, так и логины и пароли от известных учетных записей.

IMAP может быть использован без многофакторной аутентификации в одном из следующих случаев:

- Почтовый клиент не поддерживает современные способы аутентификации.

- Сервер не содержит полной реализации пароля приложений (Application-Specific Password) — альтернативного способа аутентификации.

- Атака проводится против адресов, для которых многофакторная аутентификация не включена, а IMAP не заблокирован.

Полученный в результате доступ используется для фишинговых атак или следующих этапов проникновения в корпоративные сети.

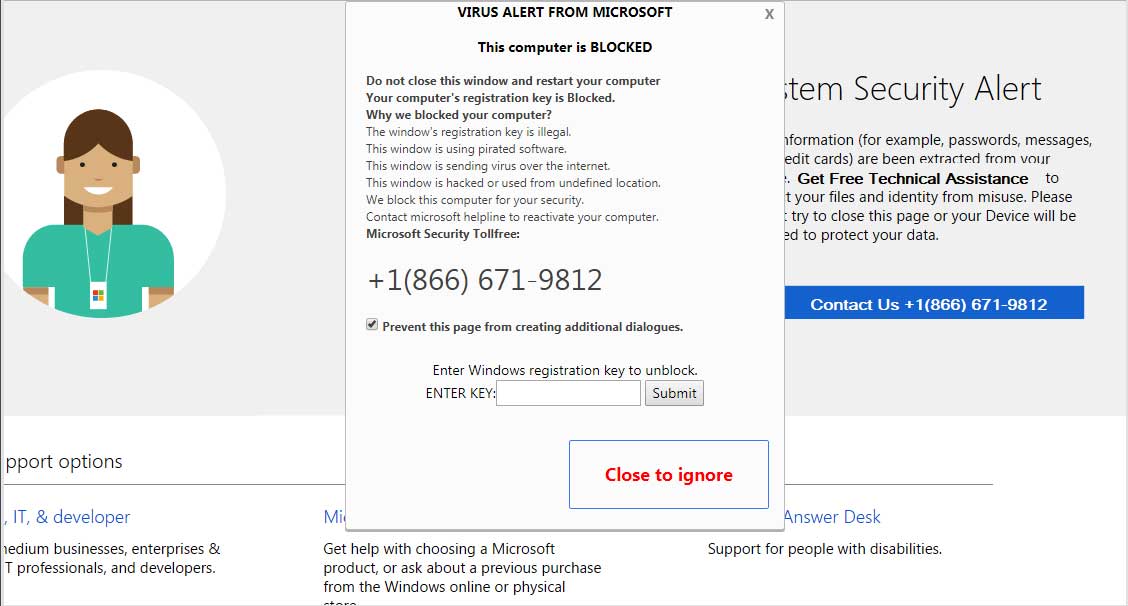

Мошенники из фальшивой технической поддержки заманивали своих жертв с помощью фальшивой рекламы eBay.

Объявление размещалось в рекламной сети Google:

- В объявлении рекламировалась привлекательная акция на Ebay.

- Чтобы скрыть от проверок Google вредоносность объявления, мошенники использовали клоакинг — технику, с помощью которой поисковые системы и пользователи получают разный контент.

- Фальшивая реклама eBay показывалась только в определённое время и лишь части пользователей с американскими IP-адресами.

- При клике на объявление пользователь через цепочку переадресаций попадал на сайт фальшивой технической поддержки, где ему сообщалось, что Microsoft обнаружила вирус и заблокировала компьютер:

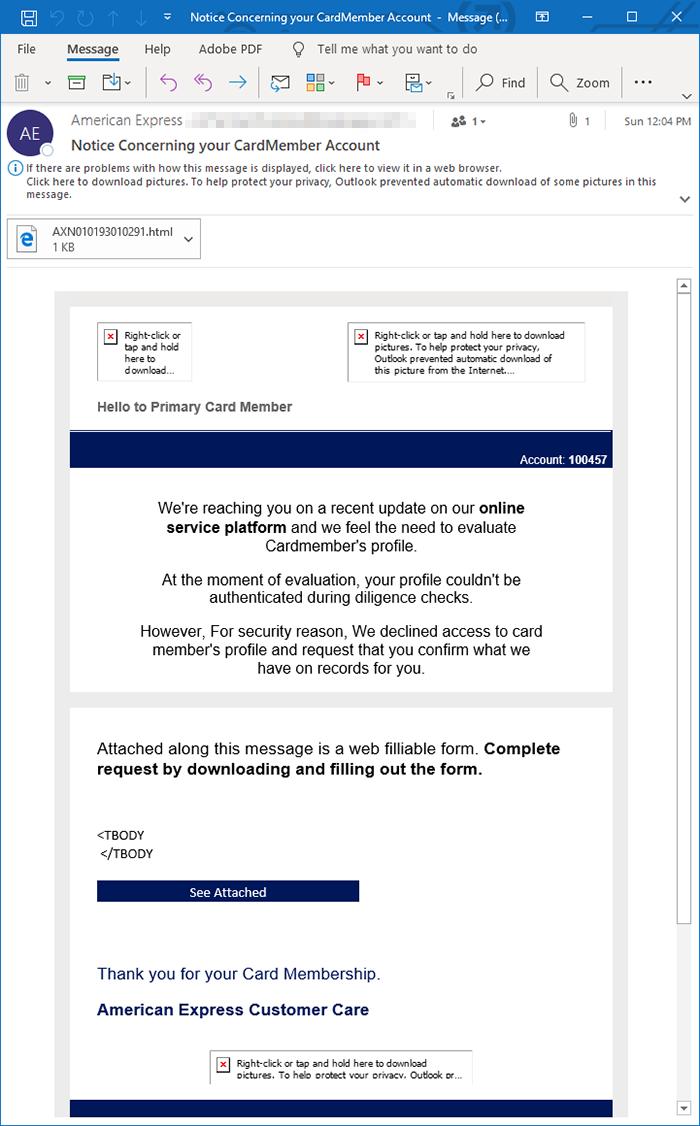

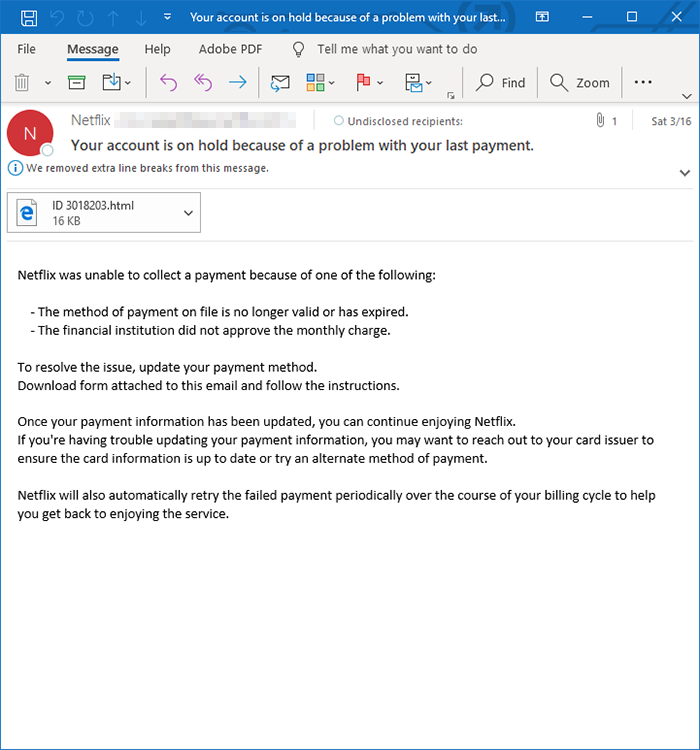

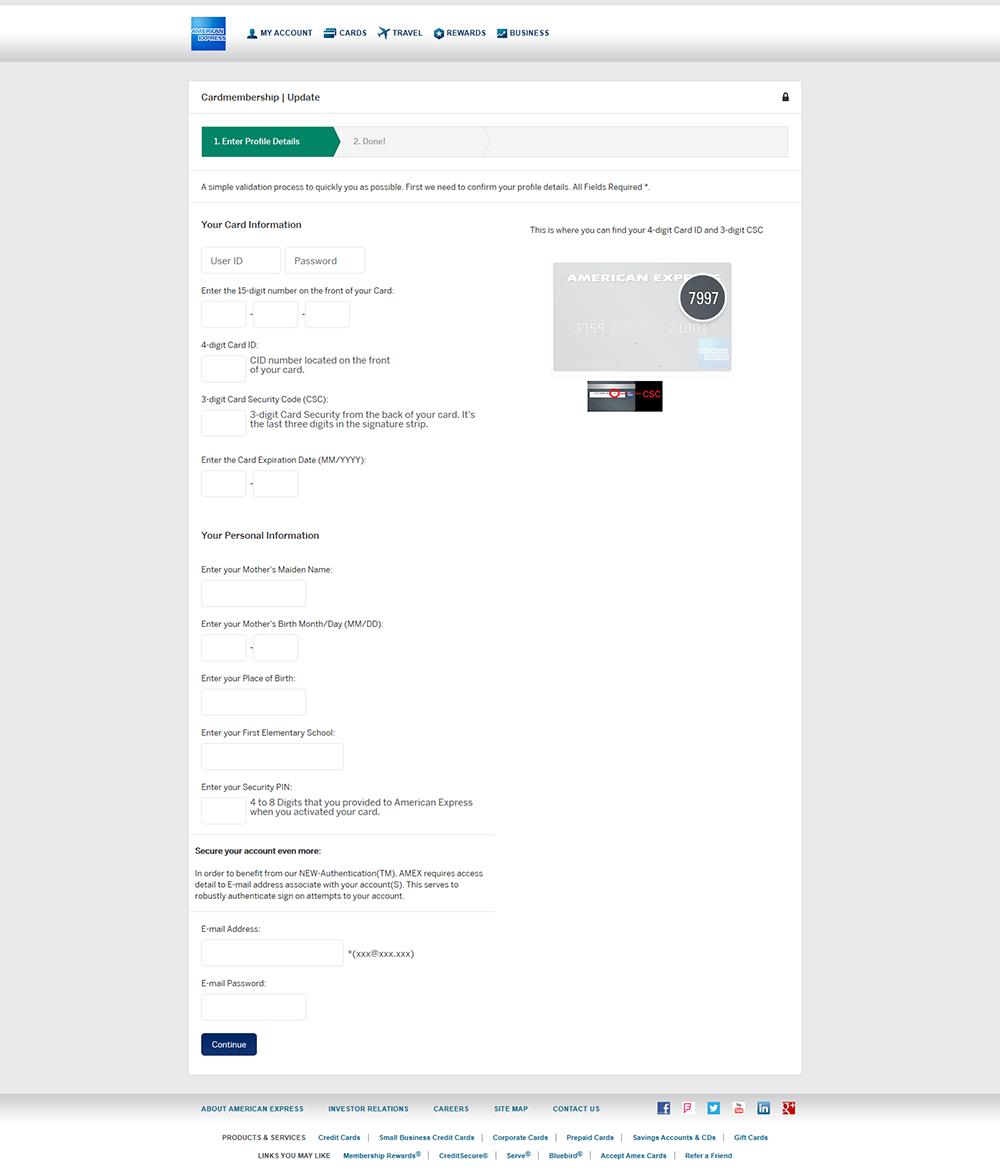

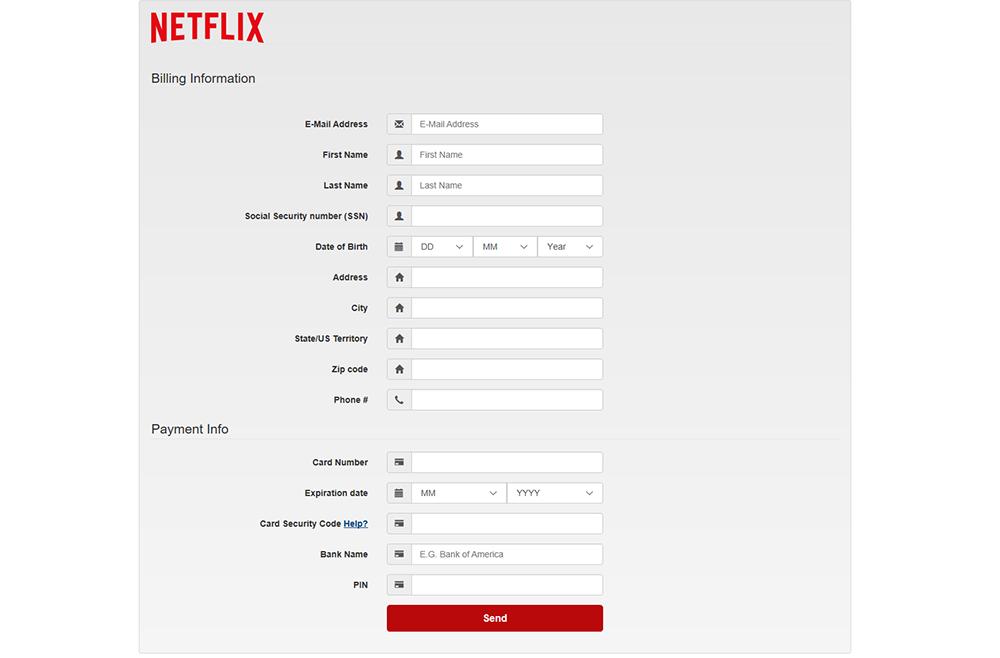

- Жертвы получали письма, в которых сообщалось, что действие их аккаунта приостановлено, а для восстановление необходимо обновить личные данные: имя, адрес электронной почты, номер социального страхования, адрес, номер телефона и дату рождения.

- У клиентов American Express дополнительно запрашивали место рождения, девичью фамилию матери и данные банковской карты.

- Все собранные данные направлялись преступникам и использовались для проведения атак и хищения денег.

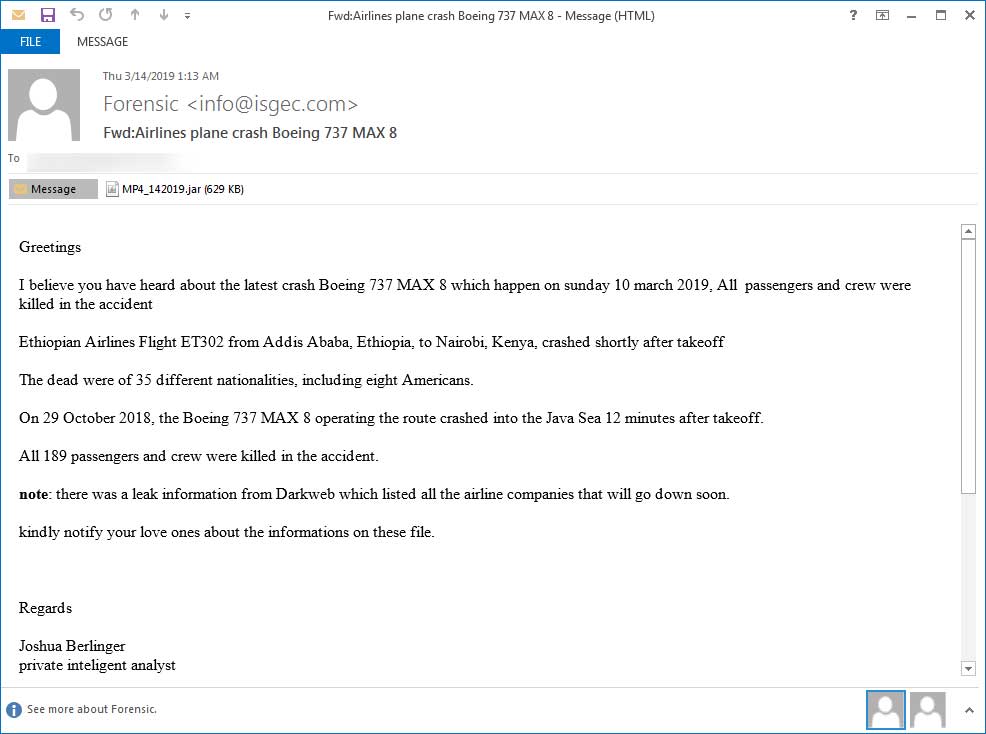

Мошенники используют тему недавних авиакатастроф с Boeing 737 Max.

- Вредоносные письма с адреса info[@]isgec.com написаны от имени независимого аналитика, который якобы нашел в даркнете информацию о будущих крушениях.

- В теме значится Fwd: Airlines plane crash Boeing 737 Max 8.

- В тексте «аналитик» по имени Джошуа Берлингер (Joshua Berlinger) напоминает читателям о двух недавних катастрофах Boeing 737 MAX 8 и сообщает, что ему удалось найти список перевозчиков, самолеты которых упадут в ближайшее время.

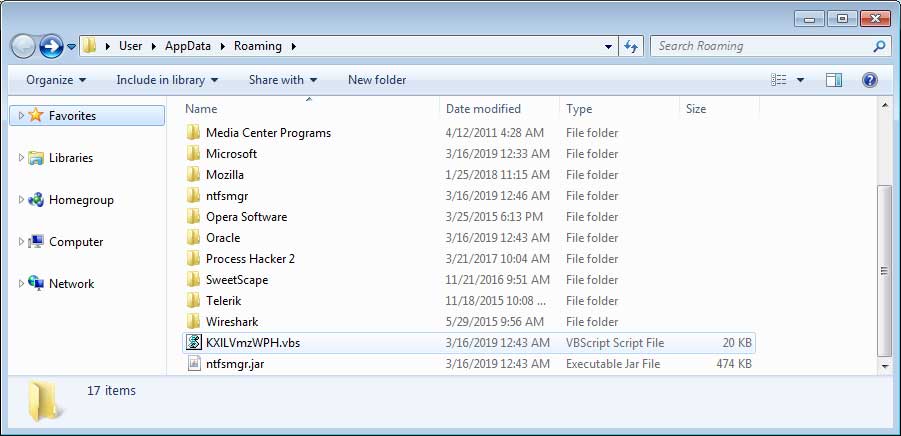

- К письму прикреплен исполняемый JAR-файл с именем MP4_142019 или подобным. Если его открыть, в папку AppData устанавливаются средство для удалённого доступа H-Worm и шпионский троян Adwind:

Мобильная безопасность

Среди уязвимых приложений — MANGO, ASOS, SHEIN, bonprix, Wildberries, H&M, KUPIVIP, Bershka, Joom и Lamoda.

- Более 85% исследованных Android-приложений могут раскрыть данные платежных карт пользователей.

- 9 из 10 приложений для Android допускают утечку информации о конфигурации системы. Такие данные могут быть использованы злоумышленником при планировании атаки.

- Самыми защищенными Android-версиями приложений для покупки одежды оказались MANGO, ASOS и SHEIN.

- Чуть менее защищены bonprix, Wildberries, H&M, KUPIVIP и Bershka.

Среди приложений для iOS не нашлось ни одного, которое бы соответствовало среднему по отрасли уровню защищенности.

Вредоносное ПО

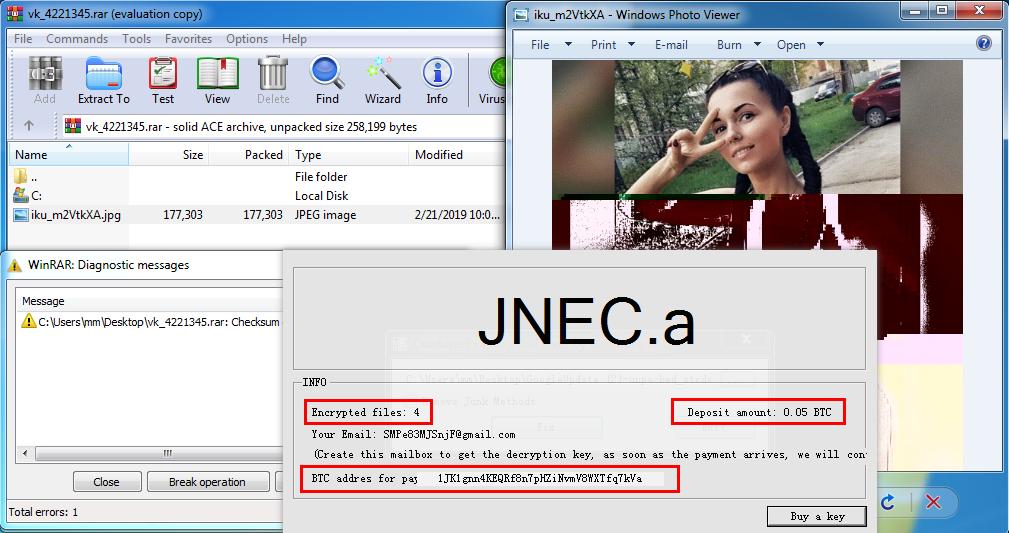

- JNEC.a распространяется через заражённые RAR-архивы с картинкой, отредактированной так, чтобы казаться повреждённой.

- Если жертва пытается распаковать архив, компьютер будет заражён шифровальщиком.

- Получив управление, вредонос шифрует файлы и показывает сообщение с требованием выкупа в размере 0,05 биткоина, что на сегодня составляет около 200 долларов США.

- Далее JNEC.a генерирует случайную последовательность букв и цифр и предлагает жертве зарегистрировать такой адрес в GMAIL, обещая прислать на него ключ расшифровки после получения выкупа.

- Из-за ошибки в коде вредоноса расшифровка файлов невозможна, поэтому платить выкуп смысла нет.

«Умные» устройства

Беспроводная клавиатура Fujitsu Wireless Keyboard Set LX901 содержит уязвимость, через которую можно инициировать нажатия клавиш и перехватить контроль над системой.

Причина уязвимости в том, что приёмник клавиатуры принимает сигналы от клавиатуры не только в зашифрованном с помощью алгоритма AES виде, но и в полностью открытом незашифрованном. Причём формат этих сигналов описан в документации для разработчиков.

Атака работает на расстоянии 45 метров, даже если экран компьютера заблокирован. Всё необходимое для её проведения можно спрятать в кармане.

Несмотря на то, что специалисты уведомили Fujitsu о проблеме осенью 2018 года, компания так и не выпустила соответствующий патч. Предположительно, производитель считает выявленную уязвимость трудновоспроизводимой, либо относит данную модель клавиатуры к сегменту устройств, не предназначенных для использования в учреждениях с повышенными требованиями к безопасности.

Захватив контроль над устройствами, Mirai использует их ресурсы для создания многоцелевого ботнета, который может рассылать спам, устраивать DDoS-атаки и выполнять другие задачи для своих владельцев.

В числе устройств, которые могут быть захвачены:

- умные телевизоры LG линейки Supersign (уязвимость CVE-2018-17173),

- беспроводные системы для презентаций WePresent WiPG-1000

Кроме того, новый Mirai эксплуатирует:

- уязвимость удаленного внедрения команд в сетевых видеокамерах DLink DCS-930L;

- внедрение команд через веб-интерфейс роутеров DLink DIR-645 и DIR-815;

- удаленное внедрение команд в кастомных прошивках роутеров Zyxel P660HN-T;

- удаленное выполнение произвольных команд в сетевых устройствах Netgear (CVE-2016-1555);

- уязвимости удаленного выполнения команд CVE-2017-6077 и CVE-2017-6334 в роутерах и ADSL-модемах Netgear;

- возможность удаленного выполнения команд в некоторых устройствах линейки Netgear Prosafe.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.