Дайджест Start X № 386

Обзор новостей информационной безопасности с 30 августа по 5 сентября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Особенности кампании

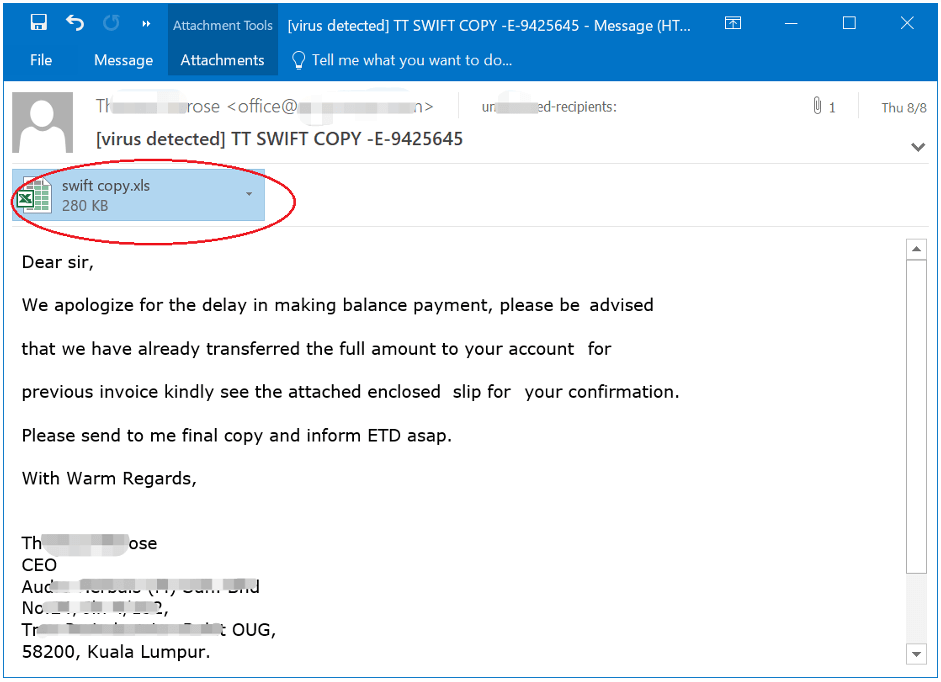

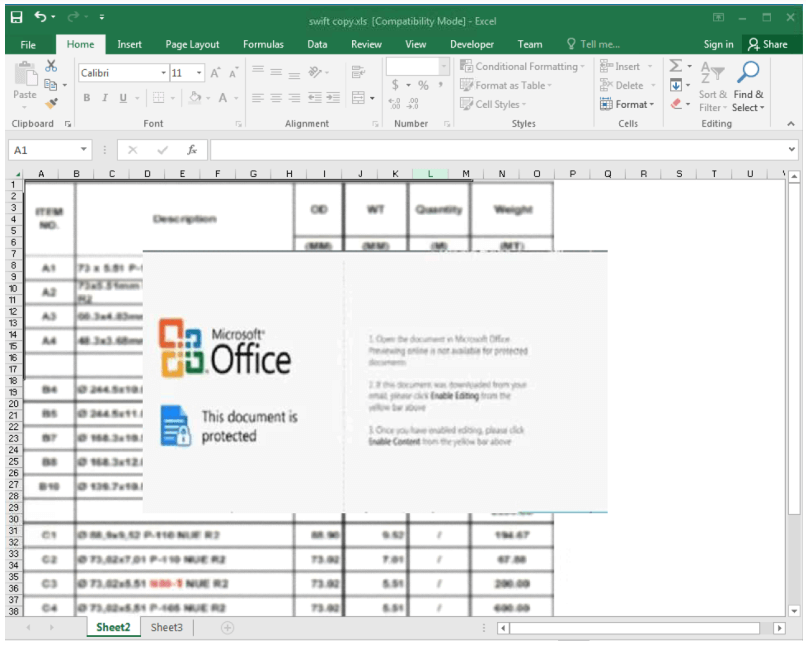

- Атака начинается с электронного письма, которое призвано обманом заставить получателя открыть вложенный файл Excel под названием «swift copy.xls».

- В письме утверждается, что на счет пользователя поступили средства, что побуждает его открыть файл для проверки деталей.

- При открытии файла Excel активируется вредоносный код, который скачивает и запускает новую версию Snake Keylogger. Злоумышленники используют уязвимость CVE-2017-0199 для загрузки вредоносного файла через скрытую ссылку в документе.

- После успешного запуска на компьютере жертвы, Snake Keylogger обеспечивает свою незаметность и постоянное присутствие за счет использования сложных методов шифрования и маскировки.

- Основные функции Snake Keylogger включают сбор данных о системе, кражу учётных данных из различных приложений и отправку этих данных злоумышленнику по электронной почте.

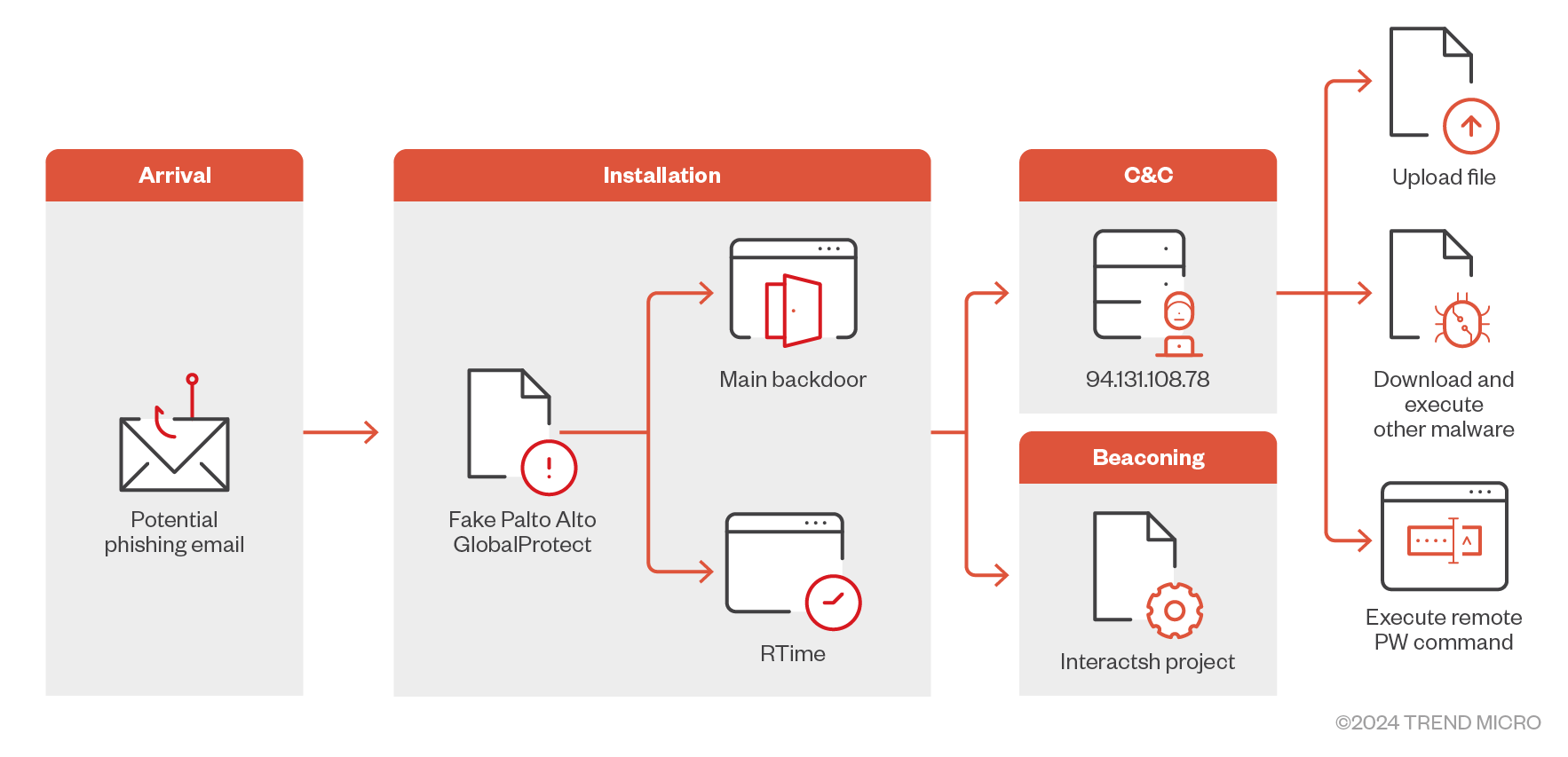

В новой фишинговой кампании вредоносное ПО маскируется под инструмент Palo Alto GlobalProtect. Кампания нацелена на организации Ближнего Востока.

Особенности кампании

- Атака начинается с фишингового письма, следование рекомендаций в котором приводит к запуску файла с именем «setup.exe».

- В результате выполнения setup.exe происходит установка файла «GlobalProtect.exe» вместе с конфигурационными файлами.

- В этот момент на экране появляется окно, имитирующее процесс установки GlobalProtect, но на фоне вредоносное ПО тихо загружается в систему.

- После запуска вредоносное ПО проверяет, не работает ли оно в песочнице, прежде чем начать выполнение основного кода. Затем вирус передает информацию о скомпрометированном устройстве на C2-сервер.

- В качестве дополнительного уровня защиты от обнаружения вредоносное ПО использует шифрование AES для отправляемых строк и пакетов данных.

- Домен для C2-сервера зарегистрирован недавно и содержит строку «sharjahconnect». Этим он напоминает легитимный VPN-портал для офисов в Шардже, ОАЭ. Такой выбор имени домена помогает киберпреступникам замаскировать свои действия под законные операции и снижает вероятность того, что жертва заподозрит неладное.

- Для связи с операторами после заражения вредоносное ПО периодически отправляет сигналы с помощью легитимного opensource-инструмента Interactsh.

Особенности кампании

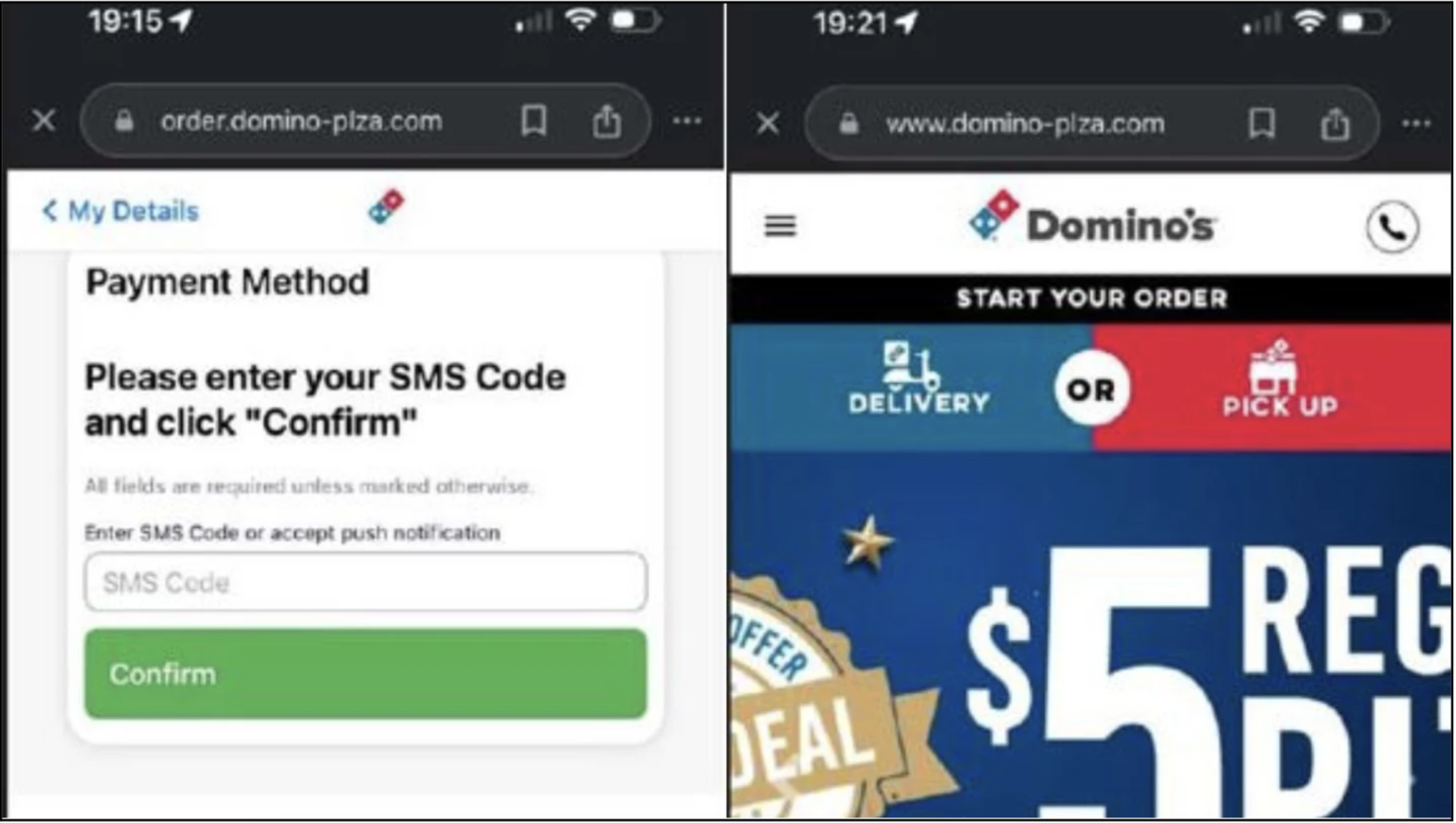

- Преступники использовали домен domino-plza[.]com, что привело к потере 27 000 сингапурских долларов у семи жертв через фальшивые страницы заказа, имитирующие сайт Domino’s Pizza.

- Злоумышленники использовали платную рекламу в поисковых системах, чтобы вывести свои фальшивые домены на верхние позиции в результатах поиска, обгоняя оригинальные сайты. Эти методы в сочетании с черными техниками SEO делали пользователей уязвимыми для фишинга.

- После успешных атак в Сингапуре злоумышленники зарегистрировали домены, нацеленные на другие крупные международные сети пиццерий, такие как PizzaPizza, Little Caesars, Blaze Pizza, 241 Pizza, Panago Pizza и Boston Pizza. Эти домены очень похожи на настоящие, но содержат небольшие изменения, которые легко могут ввести пользователей в заблуждение.

- Злоумышленники продолжают регистрировать новые домены, используя IP-адреса, связанные с подозрительными регистрациями доменов с необычными доменными зонами, такими как «.life» и «.top», что не характерно для легитимных брендов.

- Атаки начинаются с создания фальшивых сайтов, которые практически не отличаются от оригинальных.

- При оформлении заказа пользователи вводят одноразовый пароль (OTP), что позволяет злоумышленникам получить данные карты и использовать их для несанкционированных транзакций, что приводит к потерям средств у жертв.

Особенности кампании

- DarkCracks представляет собой систему доставки и обновления вредоносных программ, рассчитанную на долгосрочную эксплуатацию взломанных устройств.

- Вредоносные компоненты внедряются через сайты общественного пользования, такие как школьные порталы, системы бронирования и городские транспортные системы.

- Заражённые устройства выполняют роль узлов для дальнейшего распространения вредоносного ПО и контроля над другими заражёнными устройствами.

- Атака начинается с загрузки вредоносных файлов на целевые серверы, которые затем скачивают и запускают дополнительные компоненты. Эти компоненты отвечают за сбор данных с заражённых устройств, поддержку долгосрочного доступа и скрытое управление.

- Атака нацелена на высокопроизводительные устройства, которые могут служить серверами управления и контроля (C2) и загружать новые версии вредоносных файлов.

Инциденты

Атака привела к массовым сбоям в работе компании. Клиенты Halliburton не могли выставлять счета и оформлять заказы, так как необходимые системы были отключены. Компания официально подтвердила, что хакеры получили доступ к ряду систем, однако подробности об атаке и её масштабах не раскрыла.

На фоне недостатка информации некоторые клиенты компании приняли решение разорвать связь с Halliburton, чтобы избежать возможных рисков. Другие компании обратились за помощью к ONG-ISAC — агентству, которое координирует действия в сфере кибербезопасности для нефтегазовой отрасли, чтобы выяснить, были ли их системы также скомпрометированы.

На Reddit и TheLayoff были опубликованы частичные фрагменты записок с требованием выкупа от RansomHub. Представители Halliburton отказались от комментариев.

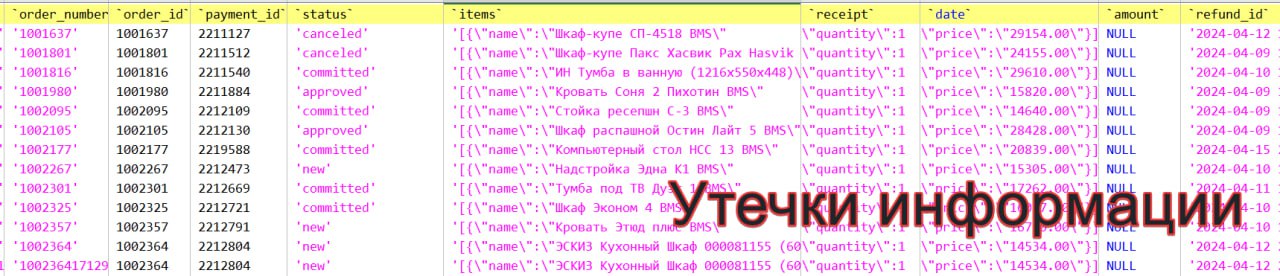

Были скомпрометированы полные имена, контактные данные, адреса доставки и детали заказов, включая список приобретенных товаров и суммы оплаты.

Источник утечки — уязвимость на сайте компании, из-за которой данные клиентов были доступны на странице подтверждения заказа. В результате утечки под угрозой оказались сотни пользователей. Точное количество пострадавших не называется.

Представитель компании Reckitt, владеющей брендом Durex, отказался комментировать ситуацию и не сообщил, какие меры будут приняты для защиты данных клиентов, хотя уязвимость всё ещё присутствует на сайте.

Бывший инженер базовой инфраструктуры из компании в Нью-Джерси заблокировал доступ администраторов к 254 серверам и потребовал выкуп. Из-за неудавшейся попытки вымогательства ему грозит до 35 лет тюрьмы.

Сообщается, что 25 ноября 2023 года сотрудники пострадавшей компании получили электронное письмо с заголовком «Ваша сеть подверглась вторжению» (Your Network Has Been Penetrated). В письме указывалось, что все ИТ-администраторы лишились доступа к своим учетным записям, а резервные копии серверов были уничтожены, чтобы сделать восстановление данных невозможным.

Злоумышленник обещал ежедневно отключать 40 случайных серверов в сети компании в течение следующих 10 дней, если ему не выплатят выкуп в размере 20 биткоинов (по курсу на тот момент — около 750 000 долларов США).

В ходе расследования было установлено, что 57-летний Дэниел Райн (Daniel Rhyne), работавший в пострадавшей от атаки промышленной компании из Нью-Джерси на должности инженера базовой инфраструктуры, имел несанкционированный удаленный доступ к системам компании с 9 по 25 ноября, используя для этого учетную запись администратора.

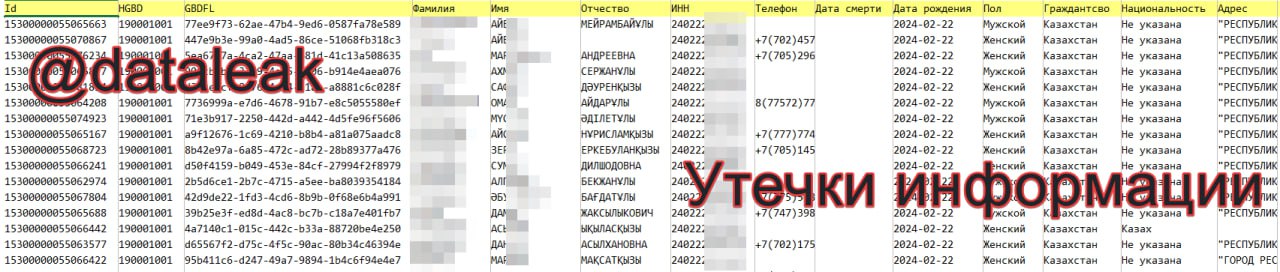

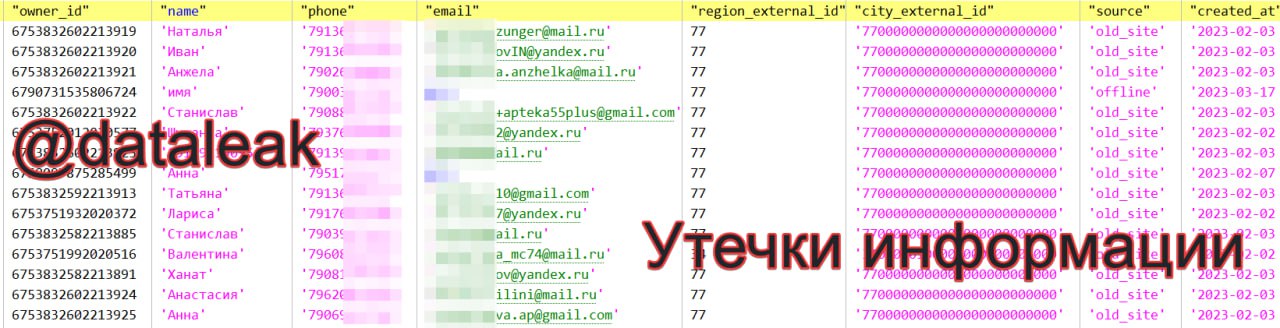

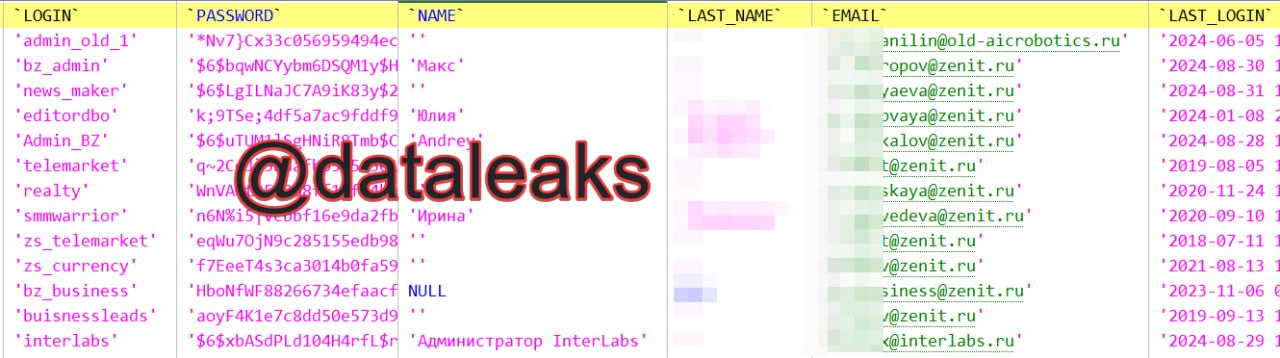

Телеграм-канал «Утечки информации» сообщает, что преступная группировка DumpForums объявила о получении доступа к базе данных сайта, принадлежащему банку «ЗЕНИТ».

В качестве доказательства были предоставлены дампы таблицы зарегистрированных пользователей и обращений клиентов через форму обратной связи на сайте.

Всего в таблице обращений клиентов 84 тыс. уникальных адресов эл. почты и 82 тыс. уникальных номеров телефонов.

Транспортное управление Лондона (Transport for London, TfL) сообщило о кибератаке на свои системы.

Транспортное управление проинформировало о ситуации профильные государственные органы, включая Национальное агентство по борьбе с преступностью и Национальный центр кибербезопасности. Сейчас ведомство тесно сотрудничает с ними для реагирования на атаку и минимизации ее последствий. Были предприняты меры для предотвращения дальнейшего несанкционированного доступа к информационным ресурсам управления.

Хотя TfL или правоохранительные органы не раскрывают подробности инцидента, отсутствие доступа к информационным системам и электронной почте с большой вероятностью свидетельствует о вымогательской кибератаке.

Немецкая авиадиспетчерская служба Deutsche Flugsicherung (DFS) стала жертвой кибератаки, которая парализовала работу офисных коммуникаций компании. Сообщается, что за атакой может стоять хакерская группа APT28.

Представитель DFS сообщил СМИ, что атака была обнаружена на прошлой неделе, после чего компания направила внутреннее уведомление о поражении своих систем. Организация принимает меры по защите от дальнейших угроз. Подробности об атакованных системах и предпринимаемых защитных действиях раскрыты не были. DFS подчеркнула, что на безопасность и управление воздушным движением инцидент не повлиял.

Вымогательская кибератака нарушил бизнес-процессы международного логистического оператора JAS.

Обнаружив инцидент, JAS оперативно обезопасила свои системы и приступила к расследованию при поддержке внешних экспертов.

28 августа JAS сообщила, что в ряде стран удалось активировать временные меры для выполнения срочных заказов, и что большинство подразделений по контрактной логистике не пострадали. Восстановительные работы продолжались, а основное внимание было уделено обеспечению безопасности и защите данных клиентов и партнёров.

По состоянию на первое сентября JAS продолжает работы по восстановлению, принимая дополнительные меры безопасности. Компания благодарит своих клиентов за поддержку и обещает оперативно предоставлять информацию о ходе работ, чтобы минимизировать любые оставшиеся сбои в работе.