Обзор новостей информационной безопасности со 20 по 26 января 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

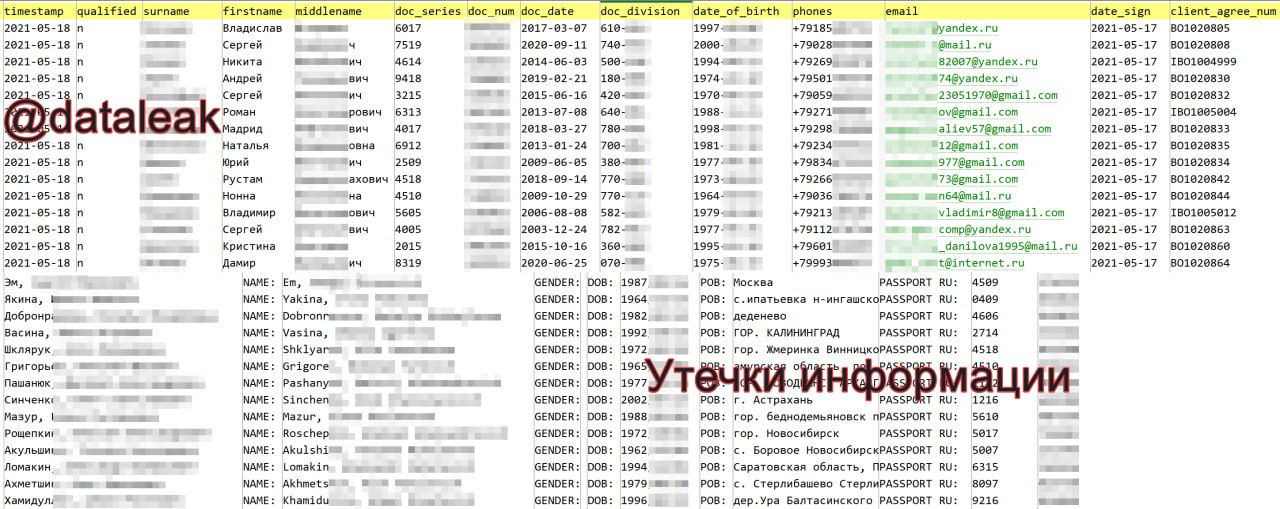

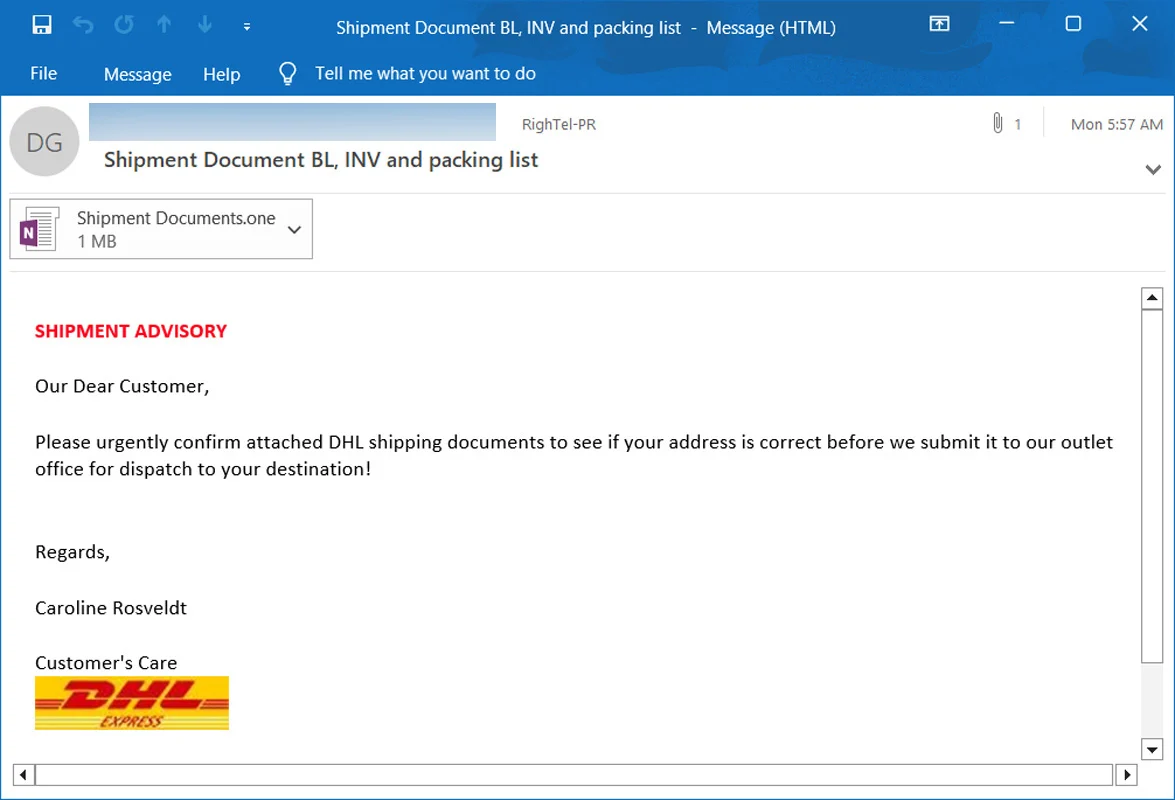

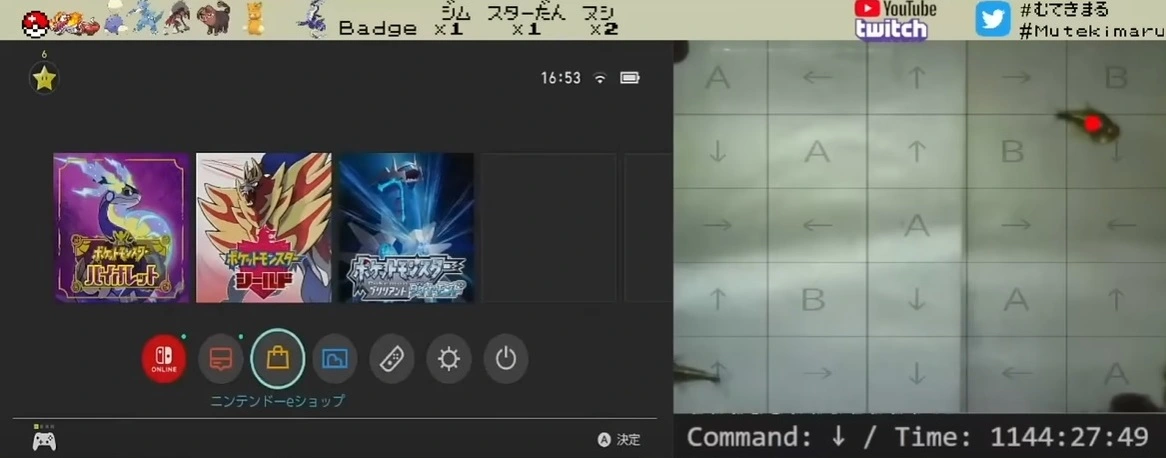

Чтобы обойти механизмы защиты, организаторы мошеннических атак используют в фишинговых письма вложения в формате OneNote.

Схема кампании

- Письма маскируются под уведомления от международной компании DHL, занимающейся доставкой грузов и документов.

- OneNote не поддерживает макросы, как Word и Excel, однако позволяет поместить вредоносный аттач в NoteBook. При запуске файла стартовать будет и вредоносная составляющая.

- Злоумышленники помещают VBS-вложения, автоматически запускающие скрипт, а также скачивающие и устанавливающие вредоносную программу на компьютер жертвы.

- Вложенные VBS-файлы видны в OneNote, поэтому хакеры накладывают большую полосу «Щелкните дважды для просмотра файла» на вставленные вложения VBS, чтобы скрыть их.

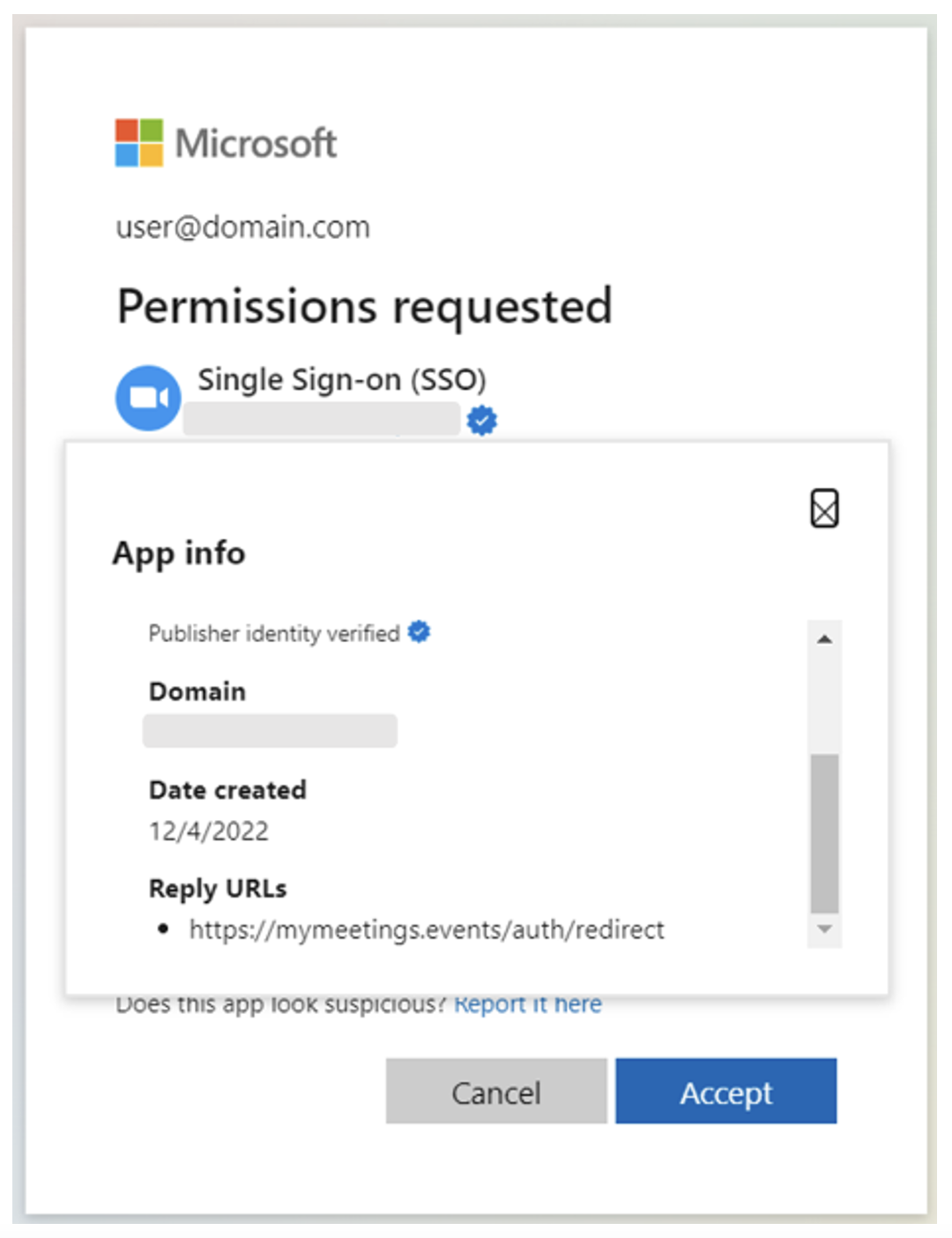

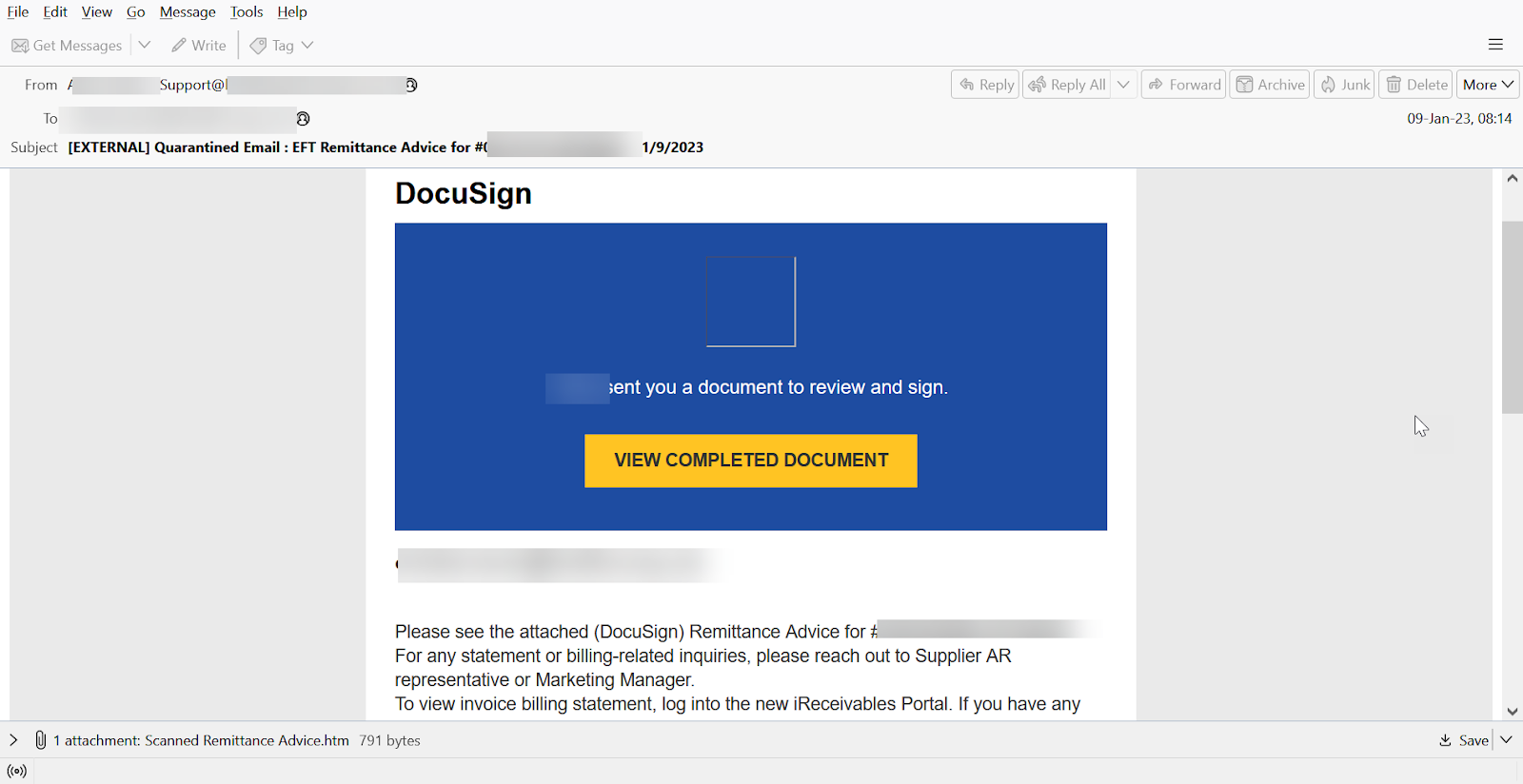

Обнаружена новая фишинговая кампания, в которой для сокрытия полезной нагрузки используются HTM-вложения, перенаправляющие получателя на вредоносный сайт, причём ссылка на ресурс спрятана в пустом SVG-изображении.

Схема кампании

- Фишинговые письма имитируют послание DocuSign. Получателя просят просмотреть и подписать документ. Встроенная кнопка при активации открывает легитимную страницу веб-сервиса.

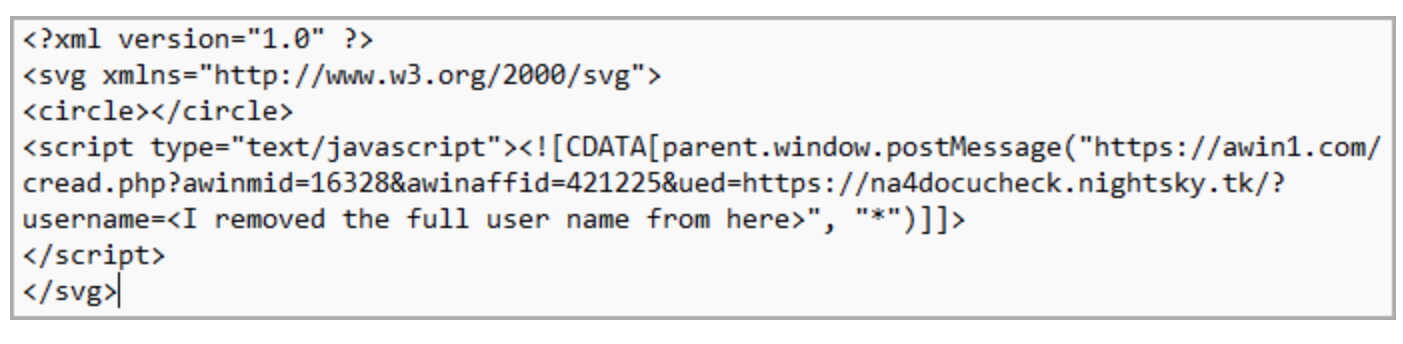

- Прикрепленный к письму HTM-файл: он содержал закодированное по Base64 изображение SVG со встроенным JavaScript, перенаправляющим жертву на вредоносный сайт. Сама картинка не отображалась — базовый элемент circle был прописан в SVG-коде без атрибутов:

Такая маскировка способна ввести в заблуждение антивирусные сканеры VirusTotal. Многие традиционные средства проверки URL в реальном времени в данном случае и вовсе бесполезны — они просто проигнорируют переход по вредоносной ссылке.

Чтобы получить доступ к профилям граждан на Госуслугах, мошенники звонят пользователям через мессенджеры с иностранных номеров.

Мошенники представляются сотрудниками различных госорганов и под предлогом доставки важной корреспонденции просят назвать код для входа на портале «Госуслуги» или на финансовый маркетплейс.

Когда мошенники получают коды, они получают и контроль над профилями пользователей, после чего подают от их имени кредитные заявки, пользуясь возможностями сервисов.

Перейти в мессенджеры мошенников вынудило противодействие российских операторов использованию технологии подменных номеров. Звонки в мессенджеры позволяют злоумышленникам обходить эти ограничения.

Сообщается, что от действий этих мошенников пострадали уже несколько десятков человек, но истинный масштаб проблемы наверняка значительно больше.

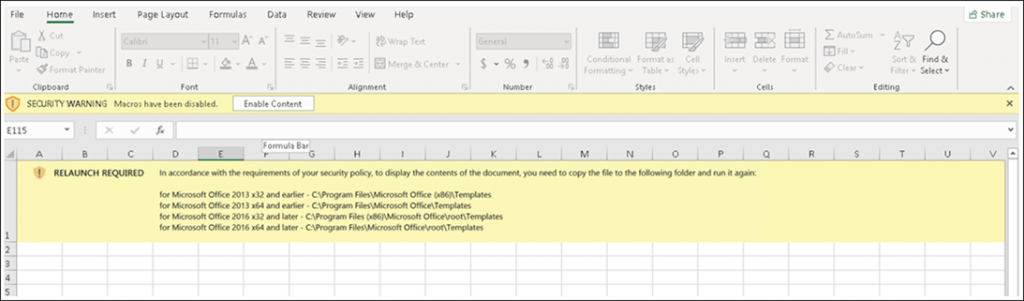

Разработчики вредоносной программы Emotet снова используют для распространения социальную инженерию.

Схема действий преступников

- Рассылаются фишинговые письма с вложенным вредоносными .XLS-файлами.

- Microsoft постоянно укрепляет безопасность Office, поэтому неопознанные .XLS документы из интернета сейчас автоматически открываются в режиме защищённого просмотра, блокируя скрипты на уровне приложения.

- Чтобы обойти это ограничение, мошенники написали подробную инструкцию для наивных пользователей, чтобы те сами открыли вирусу «все дорожки».

Фальшивое предупреждение безопасности в загруженном .XLS файле

- В первую строку вредоносного документа хитроумные злоумышленники поместили надпись на привычном жёлтом фоне: «В соответствии с требованиями политики безопасности, для отображения содержимого документа, скопируйте этот файл в следующее местоположение и запустите повторно».

- Если пользователь не счёл это сообщение подозрительным и выполнил указанные действия, — он, фактически, развязал вирусу руки.

- Далее Emotet запустит свои вредоносные скрипты и начнёт распространяться по локальной сети. А произойдёт это потому, что любой файл, выполняемый из местоположения «Office/Templates», игнорируется функцией защищенного просмотра, позволяя беспрепятственно запускать встроенные макросы без всякого подтверждения.

Обнаружена и заблокирована масштабная мошенническая кампания Vastflux, связанная с вредоносной рекламой.

В ее рамках было подделано более 1700 приложений от 120 издателей (в основном для iOS) и затронуто около 11 млн устройств.

Операторы Vastflux показывали рекламных баннеров в приложениях. На пике кампании их число достигало 12 миллиардов в день. Они размещали до 25 видеообъявлений друг поверх друга, и все они приносили им доходы от просмотра рекламы, хотя ни одно объявление не было видно пользователю, поскольку они отображались за активным окном.

Чтобы избежать обнаружения, Vastflux не использовала теги верификации рекламы (ad verification tag), которые позволяют маркетологам создавать метрики эффективности. Без них эта схема становилась практически «невидимой» для большинства сторонних инструментов для отслеживания эффективности рекламы.

Атаки и уязвимости

В мессенджере Signal обнаружены уязвимости, которые позволяют прочитать удалённые сообщения, а также удалённо внедрить в чат вредоносный документ.

Оказалось, что мессенджер Signal сохраняет все отправленные вложения в каталоге «C:\Users\foo\AppData\Roaming\Signal\attachments.noindex\*\». Если пользователь удаляет вложение из чата, то оно автоматически удаляется из каталога. Но если на сообщение с вложением кто-то ответил, то удалённое изображение остаётся в каталоге в открытом виде.

В результате злоумышленнику, который может получить доступ к этим файлам, не придётся их расшифровывать. Кроме того, в папке нет регулярной очистки кэша, неудаленные файлы просто остаются в этой папке в незашифрованном виде.

А ещё киберпреступник может подменить хранящийся в кэше файл. Однако, он не заменится у собеседников автоматически, так как каждый клиент Signal Desktop имеет свой локальный кэш. Если жертва после подмены файла перешлёт существующую ветку в другие чаты, то в ней окажется уже изменённое вложение, а не исходное.

Инциденты

В результате кибератаки хакерам удалось похитить данные корпоративных клиентов облачного сервиса GoTo (ранее — LogMeIn).

На сегодняшний день установлено, что злоумышленник похитил связанные с Central и Pro зашифрованные резервные копии из стороннего облачного хранилища. Есть доказательства того, что злоумышленник также похитил ключ шифрования для части зашифрованных данных.

В похищенных резервных копиях содержалась следующая информация:

- Имена пользователей для учетных записей продуктов Central и Pro;

- Пароли учетных записей продуктов Central и Pro;

- Информация о развертывании и настройке;

- Сценарии One-to-Many (только для Central);

- Информация о многофакторной аутентификации;

- Данные о лицензировании и покупке — адреса электронной почты, номера телефонов, платежный адрес и последние четыре цифры номеров кредитных карт.

Сейчас GoTo сбрасывает пароли Central и Pro для затронутых клиентов и автоматически переводит все учетные записи на расширенную платформу управления идентификацией.

Из-за взлома и компрометации среды разработки компания Riot Games, разработчик игр League of Legends и Valorant, вынуждена временно отложить выпуск патчей и разработку контента.

Хакерам с помощью социальной инженерии удалось похитить исходный код игр League of Legends, Teamfight Tactics и других проектов студии, а также устаревшую версию античита. За удаление похищенной во время атаки информации они требуют выкуп в размере 10 млн долларов США, угрожая выложить данные в открытый доступ, если их требования не будут выполнены.

Riot Games решили не идти на компромисс и обратились за помощью в правоохранительные органы. Компания предупреждает, что в результате этого действия может появиться больше читов в играх League of Legends, Valorant и других проектах.

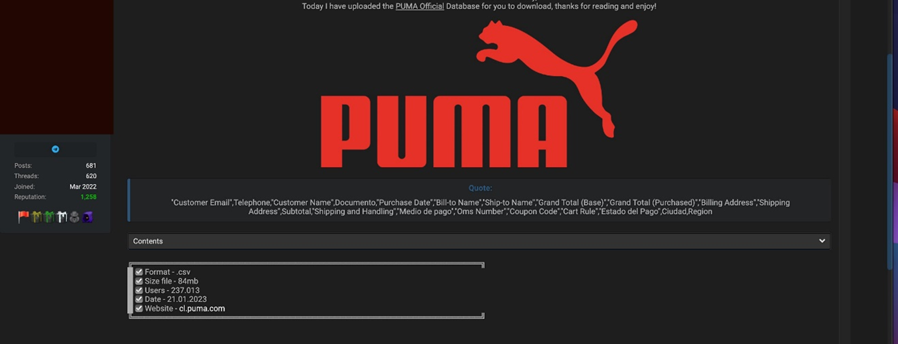

Злоумышленник выставил на продажу 84 МБ данных, предположительно содержащих личную информацию 230 000 клиентов компании Puma в Чили. Продавец утверждает, что данные украдены из CMS Puma в Чили, но экспертам не удалось это проверить.

База данных включает контактную информацию о клиентах компании:

- имена клиентов;

- адреса электронной почты;

- номера телефонов;

- адреса для выставления счетов и доставки.

Данные также содержат подробную информацию о покупках клиентов:

- номера заказов;

- способы оплаты;

- общую сумму потраченных средств;

- стоимость доставки;

- доступные персональные скидки.

Представители Puma сообщили, что компания расследует утечку данных, чтобы установить причину утечки и определить — какие именно данные были утеряны.

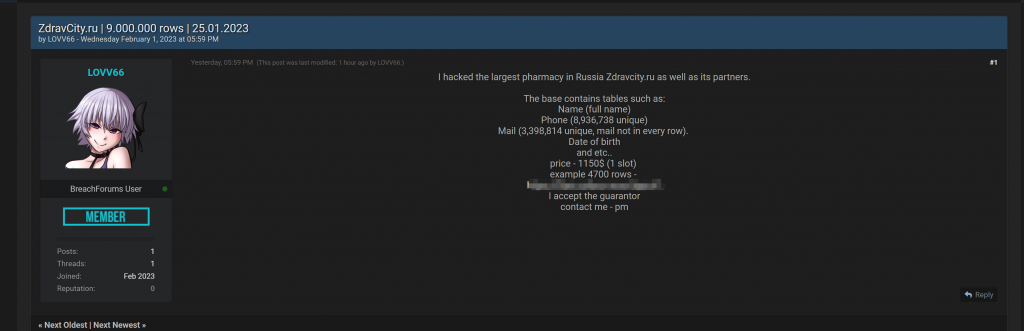

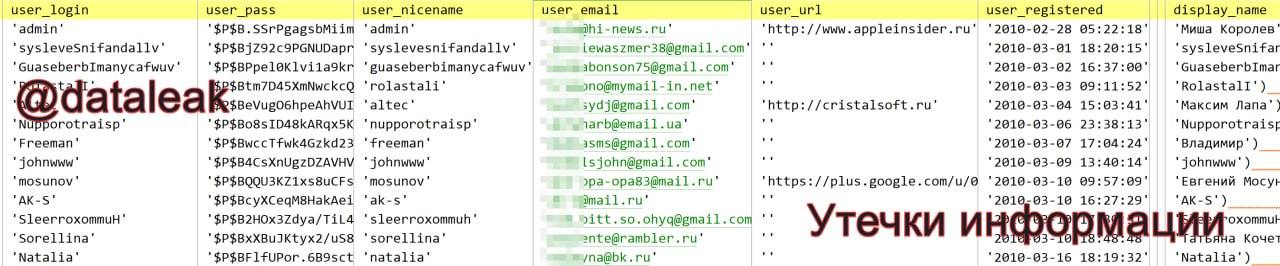

Телеграм-канал «Утечки информации» сообщает, что в открытый доступ попал частичный SQL-дамп базы данных сайта sogaz-life.ru, принадлежащего страховой компании «СОГАЗ-ЖИЗНЬ».

Дамп, полученный из CMS «Bitrix» (скорее всего 20.10.2022) содержит сведения о 49999 зарегистрированных пользователях:

- 🌵 логин;

- 🌵 ФИО;

- 🌵 адрес эл. почты;

- 🌵 телефон;

- 🌵 адрес (не для всех);

- 🌵 пол;

- 🌵 дата рождения;

- 🌵 хешированный (MD5 с солью и SHA512-Crypt) пароль.

Хакер, «сливший» этот фрагмент, утверждает, что в полном дампе около 700 тыс. строк.

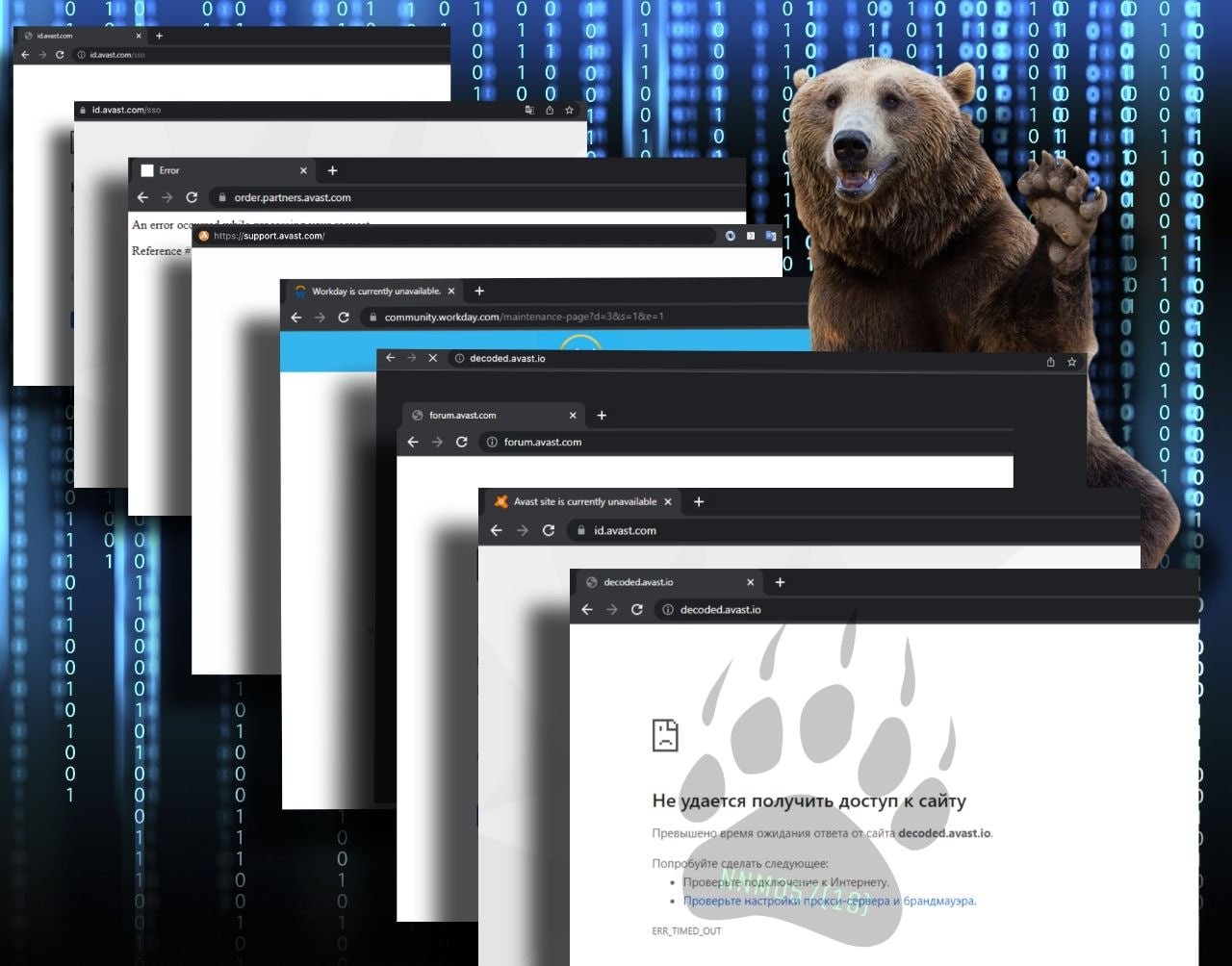

Кибергруппировка NoName057(16) провела успешную DDoS-атаку на чешскую компанию Avast Software, занимающуюся разработкой одноимённого популярного антивируса.

В результате атаки перестали работать следующие ресурсы Avast:

Причиной атаки стало высказывание представителей Avast Software, в котором они назвали атаки NoName057(16) неэффективными: доля успешного «дидоса» группировки якобы составляет 13%. Участники NoName057(16) решили доказать Avast Software, что их DDoS-атаки вполне могут создать проблемы для сайтов чешской компании.

В своём Telegram-канале группировка пишет: «Сегодня мы навестили интернет-инфраструктуру этой чешской ИТ-компании. Показали на деле нашу эффективность».

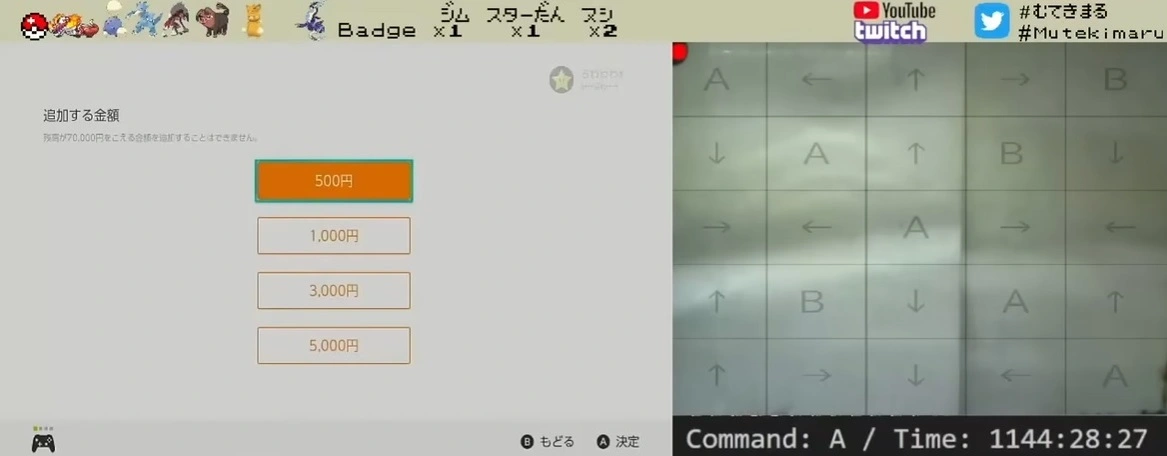

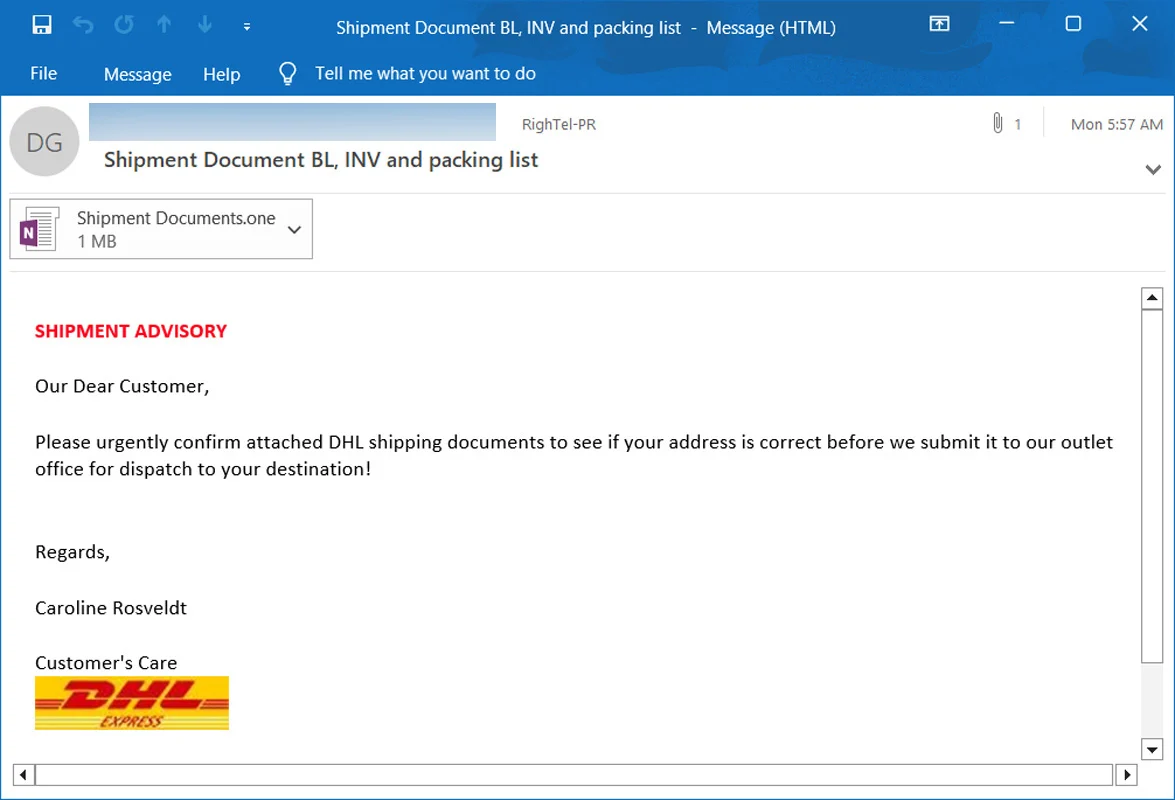

В Японии домашние рыбки получили доступ к учетной записи своего владельца в интернет-магазине Nintendo Switch и пополнили её баланс с кредитной карты.

«Киберпреступление» было совершено прямо во время трансляции на YouTube. Сотни зрителей наблюдали, как маленькие рыбки «украли личность» своего владельца, пока того не было рядом.

Всё началось с того, что владелец YouTube канала «Mutekimaru Channel» решил провести эксперимент. Ему стало интересно, смогут ли его домашние рыбки самостоятельно пройти игры серии Pokémon на Nintendo Switch. Японский ютубер установил веб-камеру и направил её на аквариум. Специальное программное обеспечение следило за движениями рыбок, когда они плавали по наложенной сетке, соответствующей клавишам контроллера. Если какая-то рыбка останавливалась в одной из ячеек, это действие фиксировалось как команда и передавалось на консоль.

Автор канала уже проводил подобный эксперимент раньше. В 2020 году его рыбки успешно прошли Pokémon Sapphire за 3195 часов, в то время, как человек справился бы с этим примерно за полчаса.

В этот раз всё пошло не совсем по плану. «Кража личности» произошла, когда владельца «киберпреступников» не было дома. Игра шла гладко, рыбки уже выиграли несколько битв, но на отметке в 1144 часа — игра вылетела. А так как ютубера не было рядом, исправить ситуацию было некому. Система продолжала регистрировать команды от рыбок уже вне игры.

Плавая по аквариуму, «злоумышленники» открыли Nintendo eShop и добавили на баланс профиля 500 иен (~270 руб). При этом рыбки раскрыли информацию кредитной карты владельца всем зрителям стрима.

После этого рыбки использовали часть накопленных ютубером призовых баллов, чтобы купить новую аватарку профиля, загрузить эмулятор Nintendo64 и изменить имя учетной записи с «Mutekimaru» на «ROWAWAWAWA¥».

Вакханалия продолжалась около семи часов, прежде чем хозяин рыбок наконец-то вернулся домой и отключил контроллер.

Используя API компании T-Mobile, хакеры украли личную информацию 37 млн клиентов телеком-гиганта.

Похищенная информация содержала имена, платежные адреса, email-адреса, номера телефонов, даты рождения, номера учетных записей T-Mobile, а также информация о количестве подключенных к учетной записи телефонов и особенностях тарифного плана. Это уже восьмая утечка данных, допущенная T-Mobile за последние годы.

Представители T-Mobile не уточняют, как именно злоумышленники смогли воспользоваться их API, но хакеры нередко находят баги, которые позволяют им извлекать данные без предварительной аутентификации.

В компании подчеркивают, что API-интерфейс, использованный для атаки, не позволил злоумышленнику получить доступ к такой информации, как данные водительских удостоверений и других удостоверений личности, номерам социального страхования и налоговым идентификаторам, паролям и PIN-кодам, информации о платежной карте и прочим финансовым данным об аккаунте.

Представители PayPal проинформировали пользователей о массовых атаках с подстановкой учетных данных (credential stuffing), от которых уже пострадали около 35 000 человек. В компании подчеркивают, что атаки произошли не из-за взлома систем PayPal, а учетные данные пользователей, похоже, были получены из других источников.

В PayPal сообщают, что атаки с подстановкой учетных данных происходили в период с 6 по 8 декабря 2022 года. Компания обнаружила подозрительную активность и приняла меры для ее пресечения, а также начала внутреннее расследование, чтобы выяснить, каким образом хакеры получают доступ к чужим учетным записям. Примерно к 20 декабря 2022 года расследование было завершено, подтвердив, что неавторизованные лица входили в чужие аккаунты, используя действительные учетные данные.

Инцидент затронул 34 942 пользователя. В течение двух дней хакеры имели доступ к полным именам владельцев счетов, датам их рождения, почтовым адресам, номерам социального страхования и индивидуальным идентификационным номерам налогоплательщиков. Также злоумышленникам были доступны истории транзакций, информация о подключенной кредитной или дебетовой карте и данные о выставления счетов.

Более 300 ресторанов быстрого питания в Великобритании были временно закрыты из-за атаки шифровальщика на корпорацию Yum! Brands, владеющую брендами KFC, Pizza Hut, Taco Bell и The Habit Burger Grill.

Представители корпорации сообщают, что атака шифровальщика произошла 18 января 2023 года.

«Сразу же после обнаружения инцидента компания приступила к выполнению протоколов реагирования, включая принятие мер по сдерживанию, таких как отключение некоторых систем от сети и внедрение усовершенствованных технологии мониторинга», — гласит заявление для прессы.

В Yum! Brands подтверждают, что в ходе атаки из сети компании были похищены некие данные (не уточняется, какие именно), однако подчеркивается, что доказательств компрометации информации о клиентах найдено не было.

После перехода по вредоносной ссылке криптоинвестор и владелец коллекции NFT Bored Ape NFT God потерял все свои криптоактивы.

NFT God хотел скачать программу для стримминга игр OBS Studio, но скачал её не с официального сайта, а с мошеннического портала, на который попал по рекламной ссылке в интернете. Инвестор скачал и установил OBS-файл на своем компьютере, чтобы запустить стрим игры.

Спустя несколько часов он получил сообщение, что его аккаунт в купленной Илоном Маском соцсети взломан и заполнился мошенническими твитами. Затем NFT God обнаружил, что адрес владельца кошелька на OpenSea, где хранятся его активы, был изменен на кошелек злоумышленника. В этот момент он понял, что все его активы были похищены.

Инвестор, хранивший все свои активы на одном кошельке, также на время потерял доступ к своему бизнес-аккаунту в соцсети с короткими сообщениями. Более того, его близкие, друзья и 16 000 его подписчиков на следующий день получили сообщения с фишинговыми ссылками.

По данным Etherscan, из кошелька NFT God украли как минимум 19 ETH на сумму 27 000 долларов США и большое количество NFT-изображений. Эксперты пояснили, что главной ошибкой коллекционера является попытка установить файл не с официального сайта, а также отсутствие многофакторной аутентификации по СМС или коду.