Антифишинг-дайджест № 311

Обзор новостей информационной безопасности с 10 по 16 февраля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

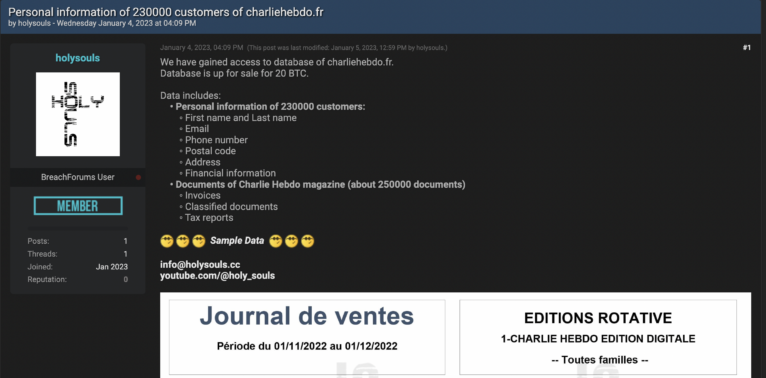

Киберкампании

Особенности кампании

- Фишинговые письма исходили от email-платформы SendGrid, которая исторически использовалась Namecheap для отправки уведомлений и маркетинговых писем.

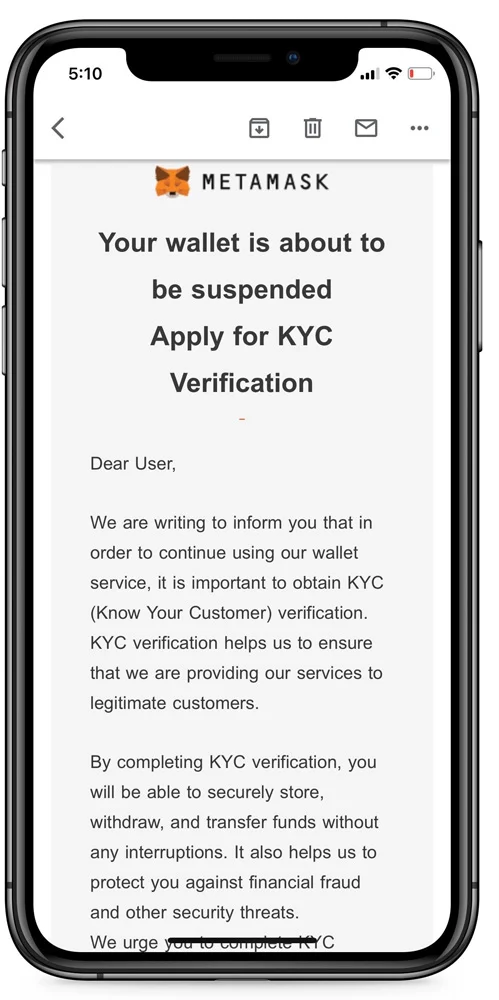

- Письма маскировались под уведомления от DHL или MetaMask. Например, письма от фальшивого DHL якобы содержали счета за доставку, которые нужно было оплатить для завершения доставки посылки. На самом деле встроенные в эти послания ссылки вели на фишинговую страницу, где у жертв пытались похитить данные.

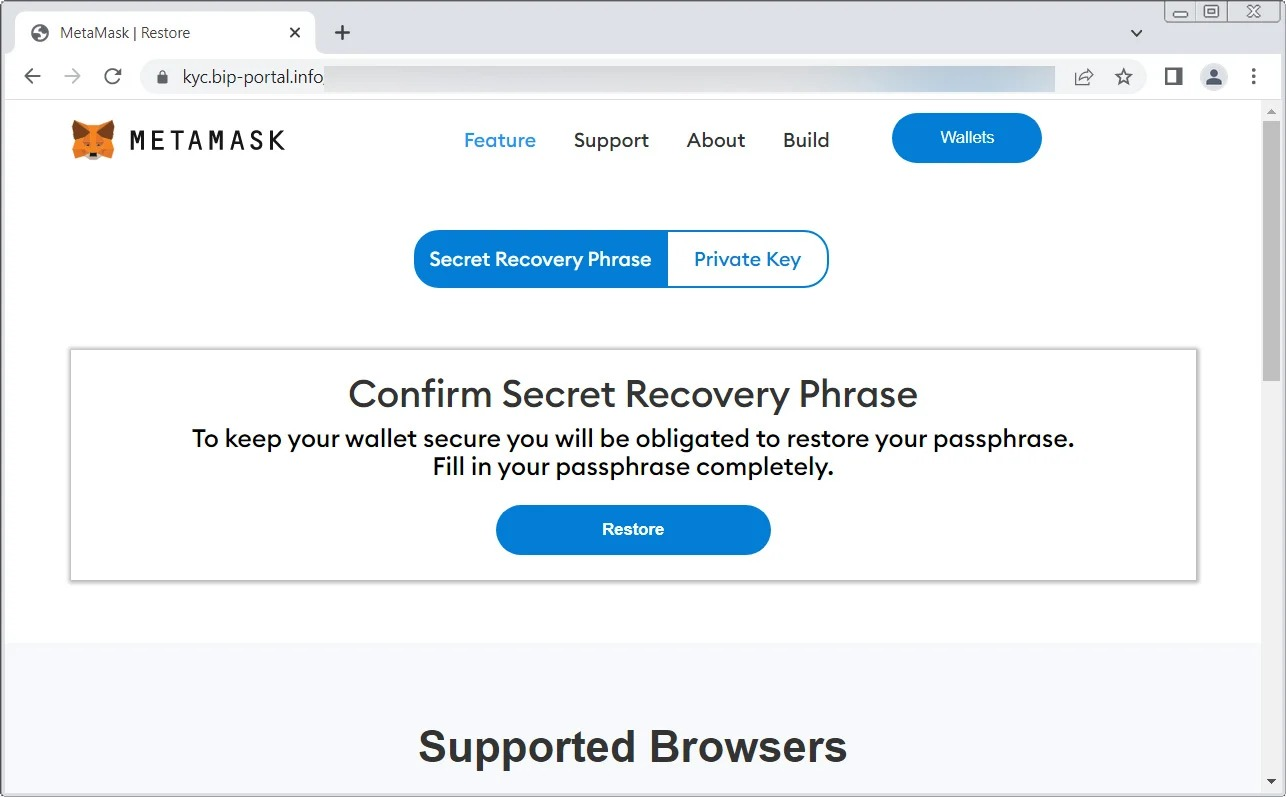

- Фейковое письмо от MetaMask имитировало запрос о необходимости проведения проверки KYC (Know Your Customer, «знай своего клиента»), а в противном случае работа кошелька якобы была бы приостановлена.

- Такие письма содержали маркетинговую ссылку Namecheap (https://links.namecheap.com/), которая перенаправляла жертв на фишинговую страницу, выдающую себя за сайт MetaMask. На этой странице пользователю предлагали ввести свою seed-фразу или приватный ключ.

После того, как получатели странных писем начали жаловаться на происходящее в Twitter, глава Namecheap Ричард Киркендалл (Richard Kirkendall) подтвердил, что учетная запись компании была скомпрометирована, а теперь отправка почты через SendGrid срочно отключена на время проведения расследования. Однако позже этот твит был удален.

Атака могла быть связана с недавним отчетом CloudSek, где исследователи предупреждали о раскрытии ключей API Mailgun, MailChimp и SendGrid в мобильных приложениях.

Позже представители Namecheap опубликовали официальное заявление, согласно которому системы компании не были взломаны, а возникшая проблема была связана с неназванной сторонней системой, которую регистратор использовал для работы с почтой.

Особенности кампании

- Доступ к ChatGPT в России продают и через чат-боты в Telegram, и на досках объявлений (классифайдах).

- Аферисты предлагают пользователю временный зарубежный номер для регистрации, после чего аккаунт угоняют.

- Также жертва может перевести деньги за покупку уже существующего аккаунта или за помощь в его регистрации, но так и не получить доступа к нему.

- Стоимость услуг может начинаться от 11 руб. за покупку номера для самостоятельной регистрации и достигать 400 руб. за уже готовый аккаунт.

Если в декабре 2022 г. в российских доменных зонах было зарегистрировано три домена, ассоциированных с ChatGPT, то в январе 2023 их было уже 17, а в первые недели февраля — 41.

Атаки и уязвимости

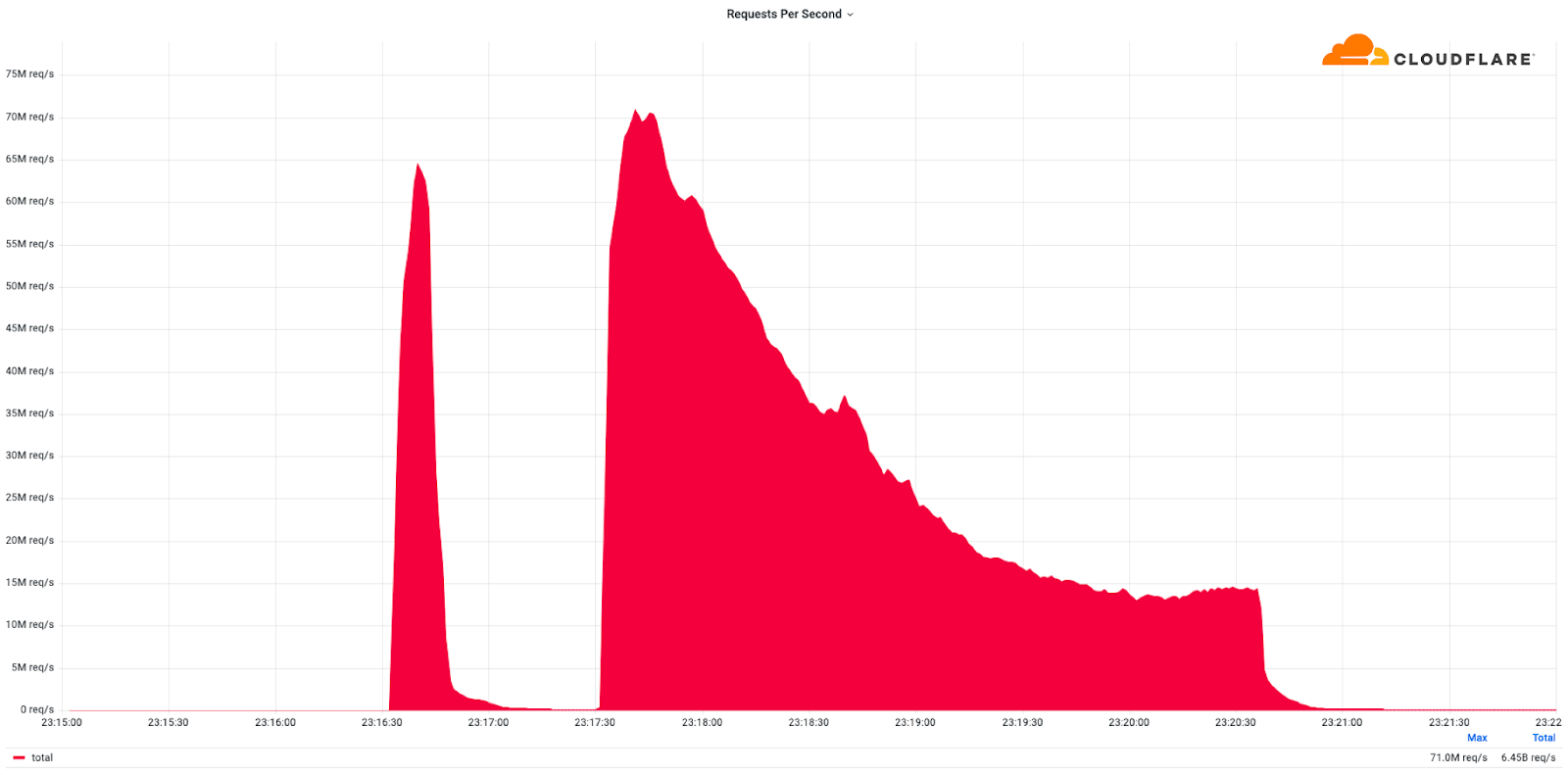

В компании рассказали, что атака состояла из нескольких мощных волн. Большая часть атак достигли пика в пределах 50-70 миллионов запросов в секунду, а самая крупная из них превысила 71 миллион запросов в секунду. Это крупнейшая HTTP DDoS-атака за всю историю, более чем на 35% превышающая предыдущий зарегистрированный в июне 2022 года рекорд, составлявший 46 миллионов запросов в секунду.

Такие атаки обычно называют «объемными» (volumetric) и они отличаются от классических DDoS-атак тем, что в этом случае злоумышленники сосредотачиваются на отправке как можно большего количества нежелательных HTTP-запросов на сервер жертвы, чтобы загрузить его ЦП и оперативную память, мешая пользователям использовать целевые сайты.

Предыдущий рекорд был зафиксирован Google летом 2022 года. Тогда неназванный клиент Google Cloud Armor подвергся DDoS-атаке по протоколу HTTPS, которая достигла мощности 46 млн запросов в секунду.

По данным аналитиков Cloudflare, новая рекордная атака исходила более чем с 30 000 IP-адресов, принадлежащим нескольким облачным провайдерам. DDoS был направлен против ряда целей, среди которых игровые провайдеры, платформы облачных вычислений, криптовалютные компании и хостеры.

Инциденты

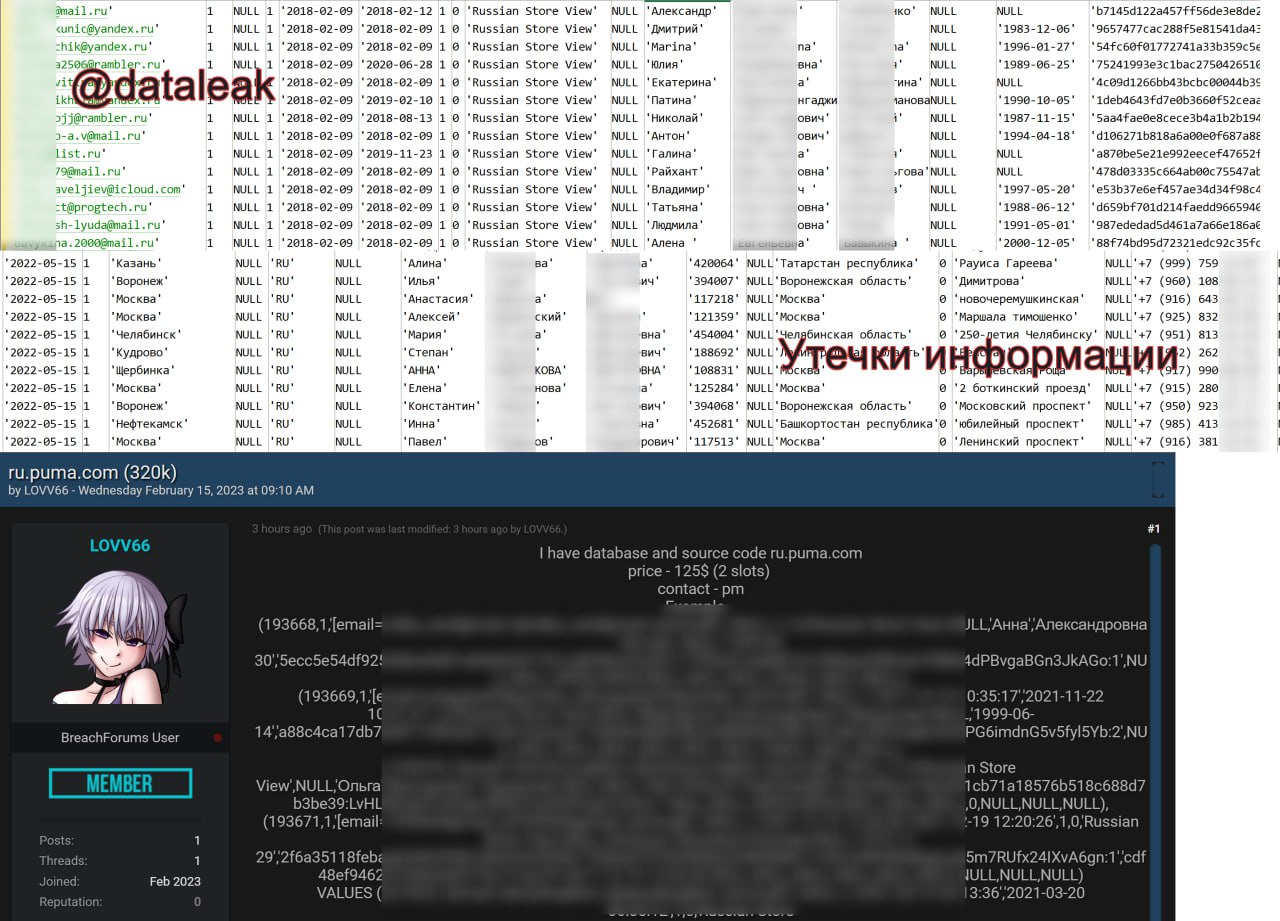

В SQL-дампе содержится около 327 тыс. записей зарегистрированных пользователей и покупателей:

- 🌵 ФИО,

- 🌵 адрес эл. почты,

- 🌵 телефон,

- 🌵 адрес доставки,

- 🌵 дата рождения,

- 🌵 хешированный (SHA-256 с солью) пароль,

- 🌵 пол.

Дамп датируется 16.05.2022.

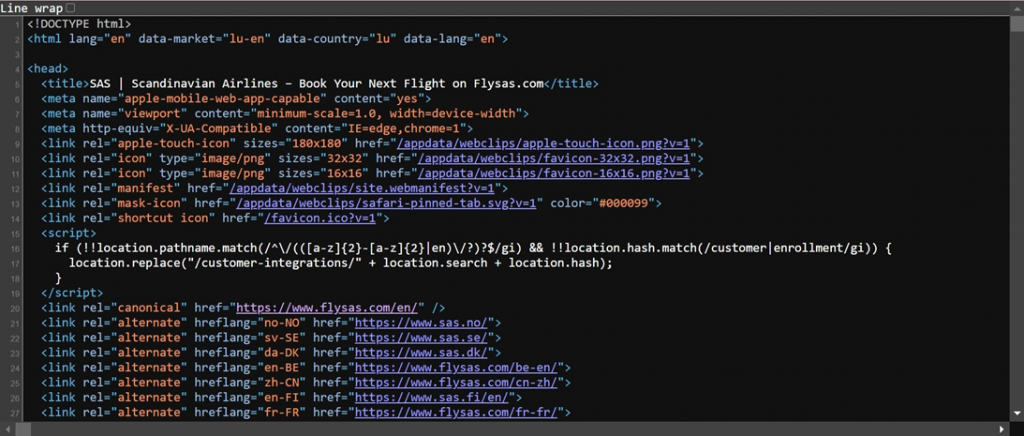

Для скачивания доступно два файла. В первом — данные 16304 пользователей:

- 🌵 логин,

- 🌵 адрес эл. почты,

- 🌵 хешированный (Drupal 7) пароль,

- 🌵 дата создания профиля и последнего входа в систему (с 04.09.2015 по 22.04.2022).

Во втором — 2 714 047 строк, содержащих:

- 🌵 ФИО,

- 🌵 телефон (1,036,917 уникальных номеров),

- 🌵 серия/номер паспорта,

- 🌵 СНИЛС,

- 🌵 ИНН,

- 🌵 дата создания/изменения (с 17.12.2018 по 02.04.2021).

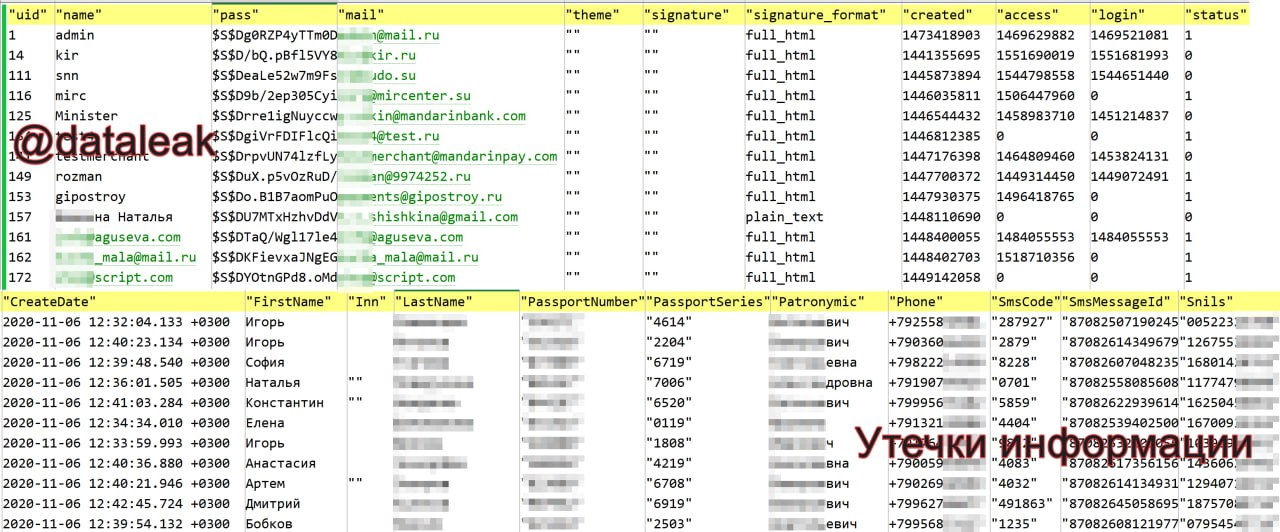

Член парламента Великобритании Стюарт Макдональд заявил, что его почту взломали и похитили письма. Он подозревает, что к инциденту причастны русские хакеры и опасается, что украденная информация будет обнародована.

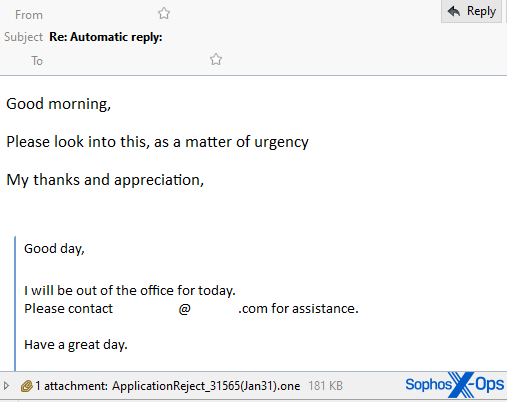

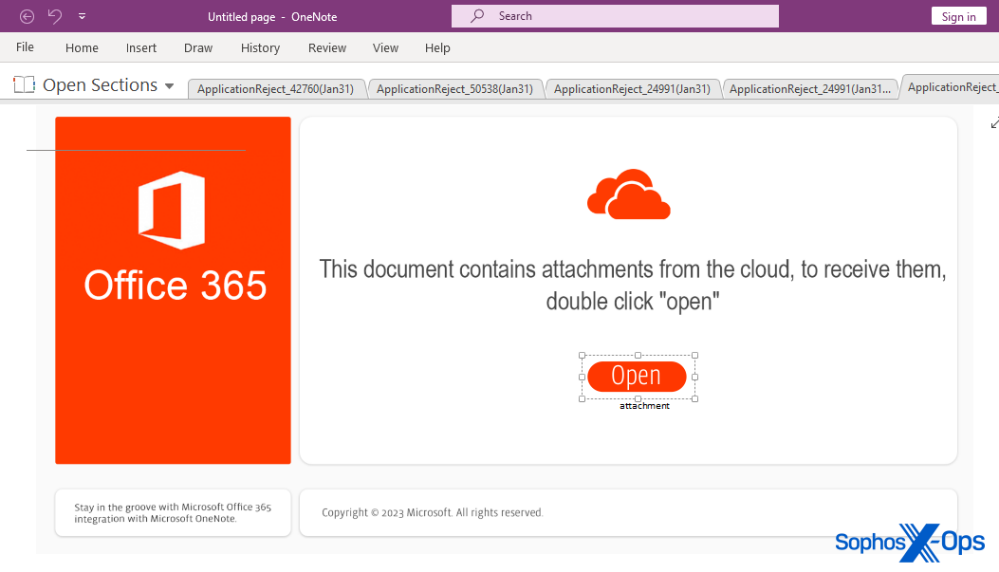

Взлом произошел 13 января, когда политик получил на свой телефон уведомление о новом электронном письме от коллеги. Письмо пришло с официальной почты и не вызвало подозрений. В сообщении было упомянуто, что к письму приложен защищенный паролем документ, который содержит новости относительно Украины.

Когда Макдональд попытался открыть документ, его перенаправило на страницу входа в учетную запись электронной почты. После ввода пароля он увидел пустую страницу.

Через некоторое время Макдональд попросил коллегу отправить письмо еще раз, но тот сообщил, что никаких писем не отправлял. Впоследствии у политика возникли проблемы с доступом к личному аккаунту, так как его заблокировали из-за подозрительной активности.

Временно исполняющий обязанности городского администратора Г. Гарольд Даффи объявил чрезвычайное положение в связи с продолжающимися последствиями перебоев в работе сети. Решение принято для того, чтобы городские власти Окленда могли ускорить выполнение заказов, закупку материалов и оборудования, а также при необходимости активировать аварийно-спасательные службы.

Пока неизвестно, кто совершил кибератаку, получила ли администрация требования выкупа и были ли укражены данные из скомпрометированных систем.

Атака также затронула соседний город Модесто и привела к отключению IT-системы полицейского управления на несколько дней , в результате чего департамент принял решение перейти на использование портативных радиостанций, ручек и бумаги при патрулировании города.

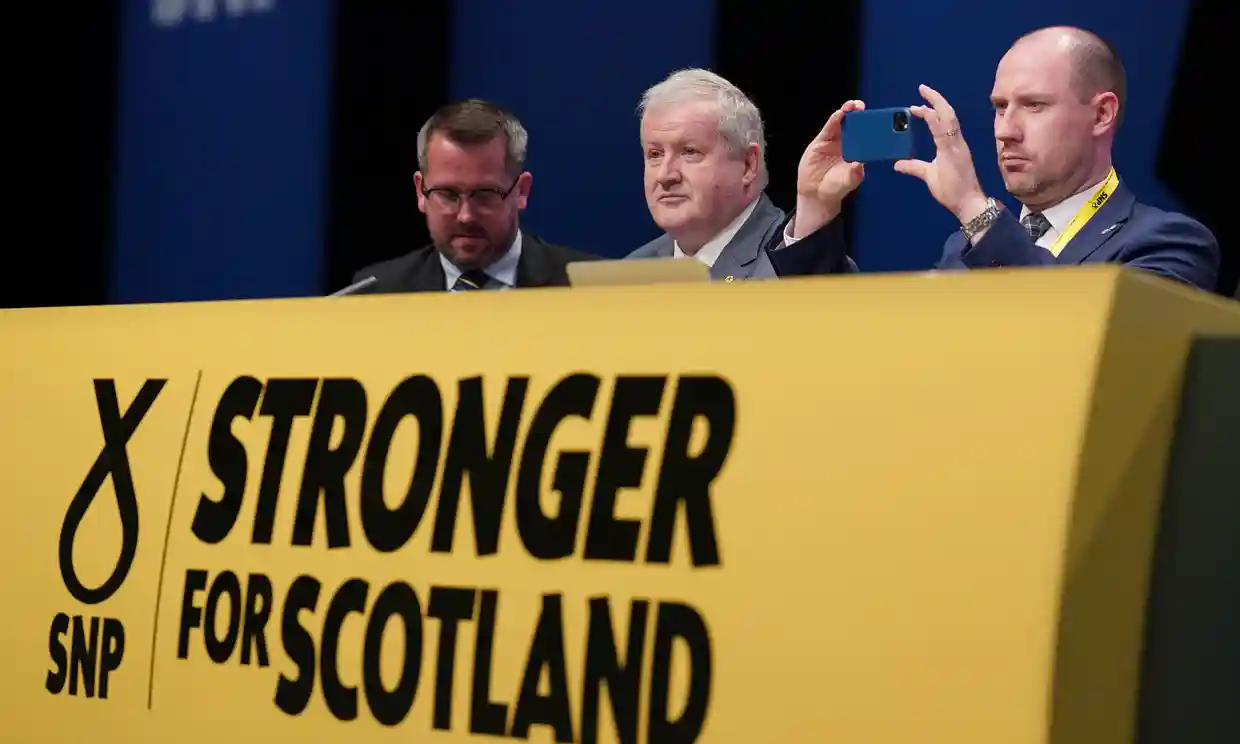

В результате кибератаки веб-сайт и мобильное приложение авиакомпании некоторое время были недоступны, а данные клиентов скомпрометированы.

Карин Найман, официальный представитель SAS, призвала клиентов временно прекратить использование веб-сайта и мобильного приложения, пока специалисты не смогут остановить атаку и устранить её последствия.

Представители местных новостных изданий пытались открыть веб-сайт SAS после заявления Найман и обнаружили, что домашняя страница сайта загружается корректно. Однако при попытке выполнить поиск или забронировать рейс, сайт выдаёт только голый HTML-код:

Национальное информационное агентство Швеции сообщило, что из-за хакерской атаки целостность внутренних баз данных компании была нарушена. В связи с этим клиенты, которые пытались войти в мобильное приложение SAS под своими данными, попадали в чужие учётные записи.

Компания Community Health Systems (CHS) сообщила, что стала жертвой хакерской группировки Clop.

Атака была нацелены на уязвимость нулевого дня в платформе передачи файлов GoAnywhere MFT от Fortra, которой пользовалась CHS. В результате утечки данных пострадала личная и медицинская информация почти миллиона пациентов.

«Хотя расследование все ещё продолжается, компания считает, что атаки не оказали влияния ни на одну из информационных систем компании и не было никаких существенных сбоев в бизнес-операциях компании, включая оказание помощи пациентам. Что касается личной и медицинской информации, скомпрометированной в результате взлома, по оценкам компании, в настоящее время эта атака могла затронуть около миллиона человек», — говорится в заявлении CHS.

Компания также добавила, что будет предлагать услуги по защите от кражи личных данных и уведомлять всех пострадавших лиц, чья информация была раскрыта в результате взлома.

Инцидент произошел 1 декабря 2022 года, но был обнаружен только неделю спустя. Кроме Regal Medical Group затронуты медицинская организация Lakeside и Greater Covina Medical Group.

1 февраля Regal Medical Group начала рассылать письма с информирующими уведомлениями, адресованные пострадавшим лицам. В письмах компания сообщала людям, что их личные данные были скомпрометированы в результате инцидента кибербезопасности.

Затронутые данные включают полные имена, адреса прописки, даты рождения, номера телефонов, номера социального страхования, информацию о диагнозе и лечении, номера участников плана медицинского страхования, результаты лабораторных анализов, сведения о рецептах и отчеты о радиологии. Список весьма обширный.

Жертва атаки не раскрыла тип программы-вымогателя, который использовался в кибератаке, и был ли выплачен выкуп киберпреступникам. В письме-уведомлении упоминается, что компания работала со специалистами для восстановления доступа к затронутым системам. Это предполагает, что вместо оплаты выкупа компания решила просто восстановить резервные копии.

В результате кибератаки компания Pepsi Bottling Ventures пострадала от утечки данных.

Злоумышленникам удалось внедрить вредоносное ПО во внутренние системы компании, а затем извлечь конфиденциальные данные.

«Согласно данным предварительного расследования, неизвестная сторона получила доступ к внутренним IT-системам примерно 23 декабря 2022 года. Установила вредоносное ПО и выгрузила определенную информацию, содержащуюся в этих системах», — говорится в уведомлении об инциденте.

Внутреннее расследование показало, что в утечке содержалась следующая информация:

- Полные имена;

- Домашние адреса;

- Финансовая информация (включая пароли, PIN-коды и коды доступа);

- Идентификационные номера, выданные правительством штата и федеральным правительством, и номера водительских прав;

- Идентификационные карты;

- Номера социального страхования;

- Паспортные данные;

- Цифровые подписи;

- Информация, связанная с пособиями и трудоустройством.

В ответ на этот инцидент компания внедрила дополнительные меры сетевой безопасности, сбросила все пароли и проинформировала правоохранительные органы. В настоящее время проверка потенциально затронутых записей и систем всё ещё продолжается, а их работоспособность временно приостановлена.

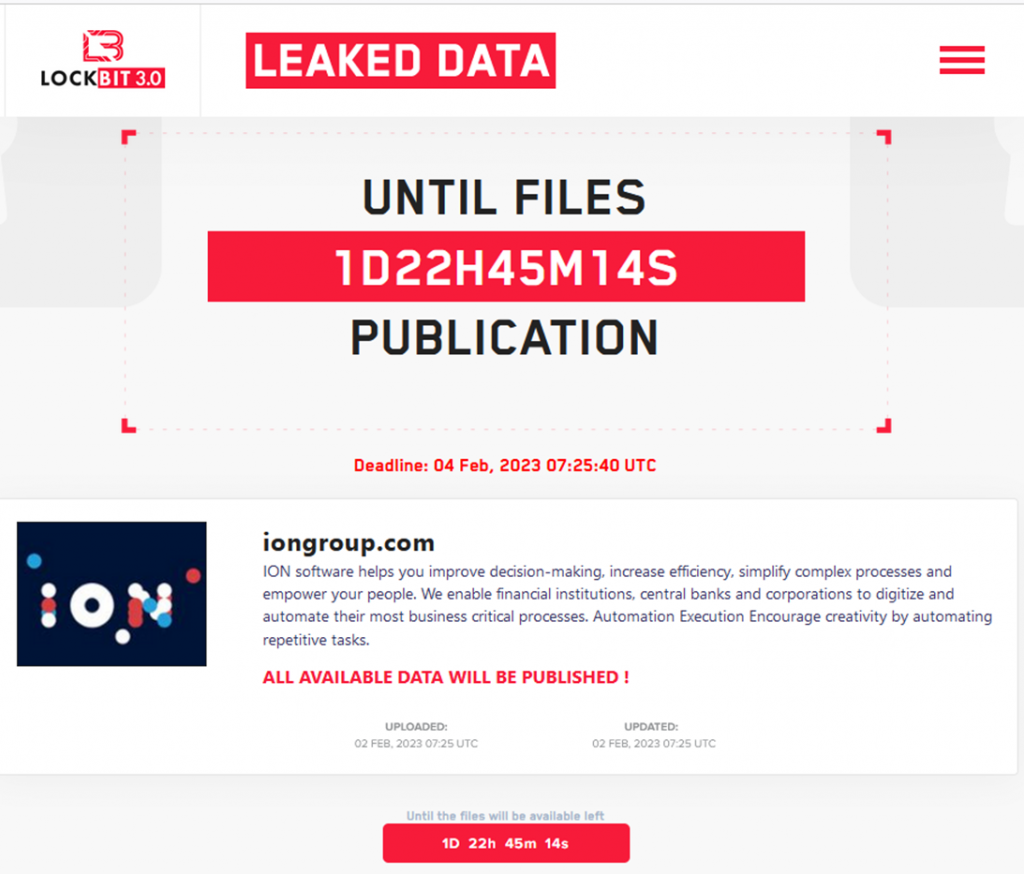

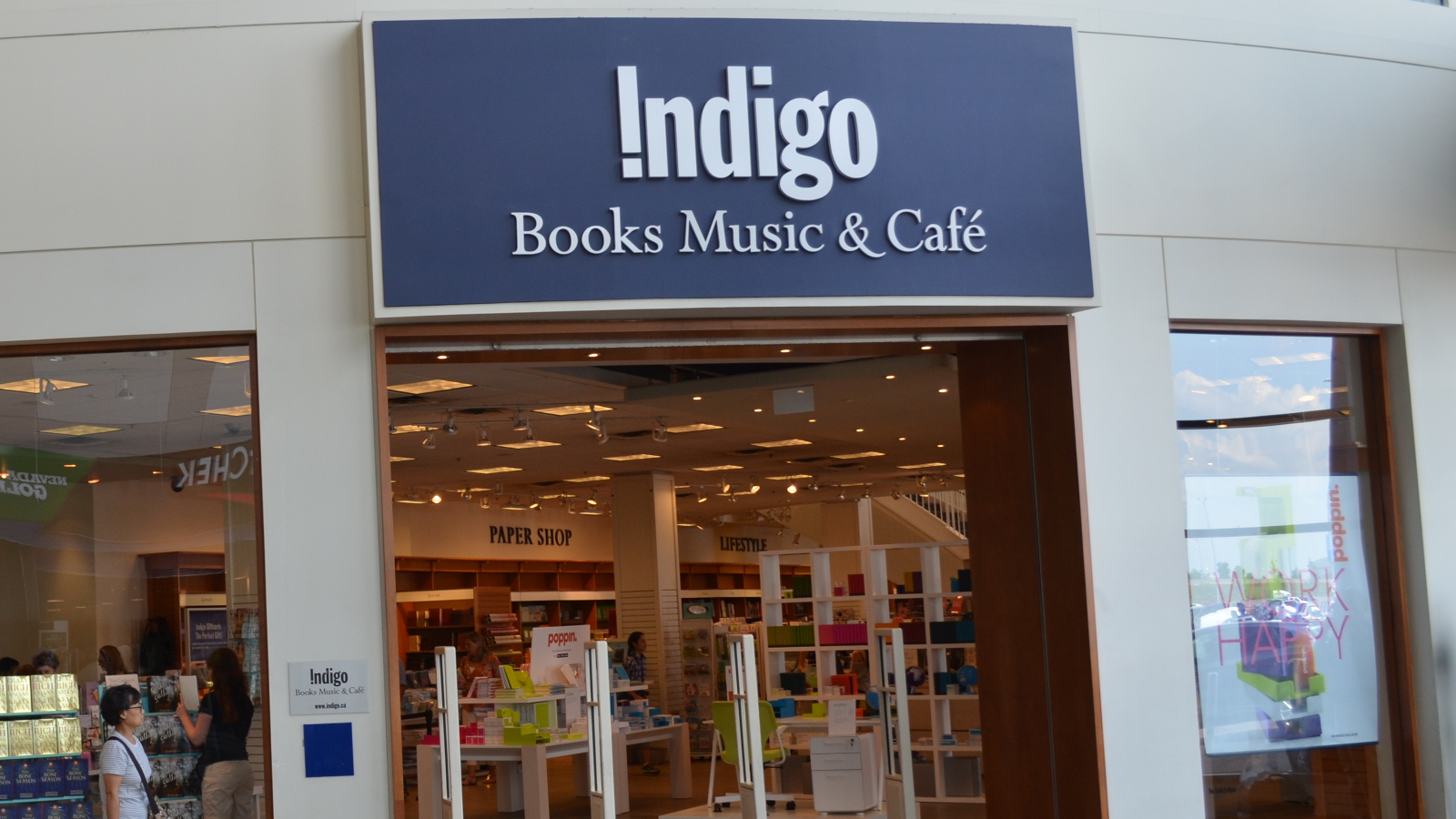

Крупнейшая сеть книжных магазинов в Канаде, Indigo Books & Music, подверглась кибератаке.

Cайт компании перестал работать, расплатиться за покупки можно только наличными. Представители Indigo не исключают, что хакеры могли похитить данные клиентов.

Indigo объявила, что «технические проблемы» препятствуют доступу к сайту, а покупатели в физических магазинах могут расплатиться только наличными. Кроме того, в компании сообщили, что транзакции с подарочными картами временно невозможны, а также ожидаются задержки с доставкой онлайн-заказов.

Вскоре представители Indigo объяснили, что компьютерные системы компании пострадали от кибератаки, и в настоящее время ведется расследование инцидента, к которому привлечены сторонние ИБ-эксперты.

Киберпреступники использовали фишинговую приманку для сотрудников Reddit с целевой страницей, имитирующей сайт внутренней сети Reddit. На этом сайте злоумышленник пытался украсть учетные данные сотрудников и токены двухфакторной аутентификации.

После того, как один сотрудник стал жертвой фишинговой атаки, хакер смог проникнуть в системы Reddit, которые содержали внутренние документы, различные информационные панели и бизнес-системы. По словам компании, основные производственные системы не затронуты. Также остались в безопасности платежная информация, пароли и показатели эффективности рекламы.

Расследование инцидента показало, что украденные данные включают в себя персональную информацию «сотен» партнеров компании, рекламодателей, а также нынешних и бывших сотрудников. Reddit утверждает, что украденная информация не была опубликована в Интернете.

Reddit узнал о взломе после того, как сотрудник самостоятельно сообщил об инциденте команде безопасности компании. Стоит отметить, что у затронутого сотрудника была включена многофакторная аутентификация, что является обязательным в Reddit.