Обзор новостей информационной безопасности с 24 по 30 марта 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

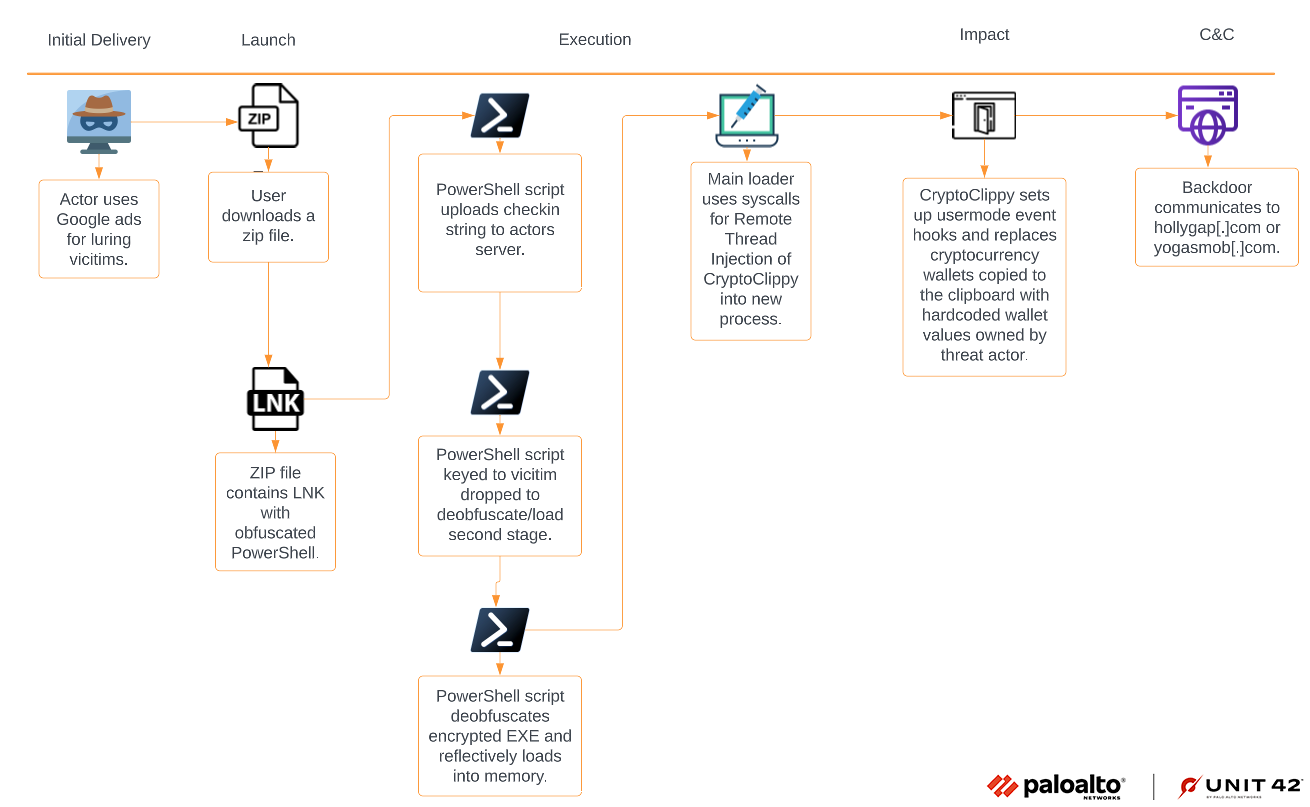

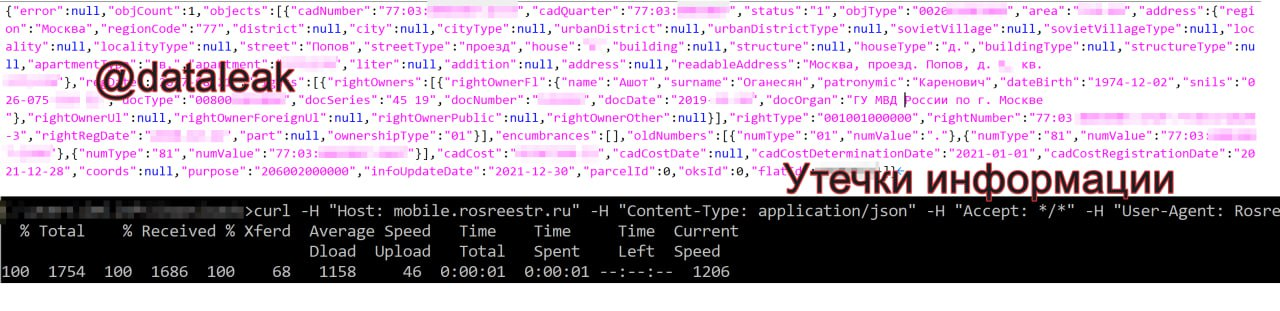

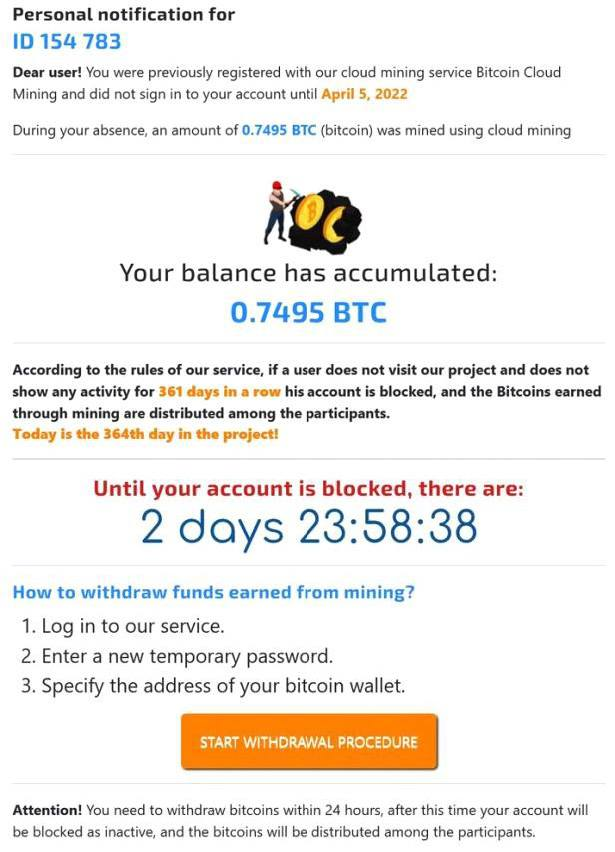

Авторы свежей мошеннической схемы предлагают пользователю забрать средства, якобы намайненные его аккаунтом в некой «автоматической облачной майнинговой платформе».

Схема кампании

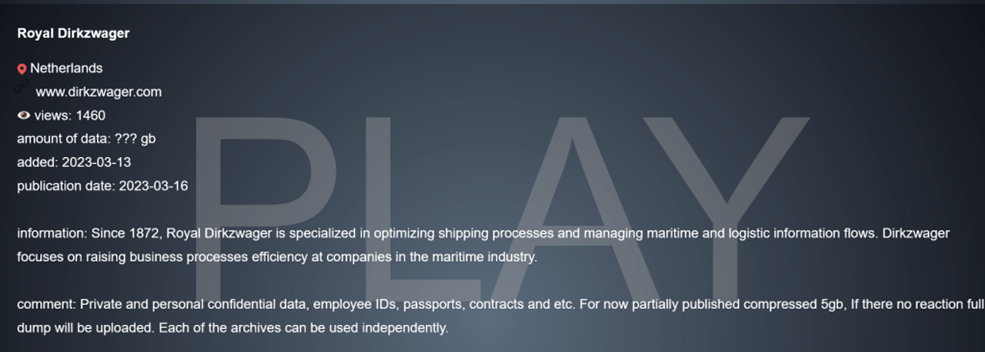

- Все начинается с письма с вложенным PDF-файлом, в котором получателя уведомляют о том, что он уже год не входил в аккаунт сервиса для облачного майнинга Bitcoin Cloud Mining. За это время у него на счету накопилась серьезная сумма — аж 0,7495 биткоина. Но поскольку аккаунтом не пользовались почти год, он совсем скоро будет заблокирован, после чего намайненные деньги будут распределены между другими участниками платформы. Времени до блокировки остается немного

- Чтобы забрать средства, нужно срочно войти в аккаунт.

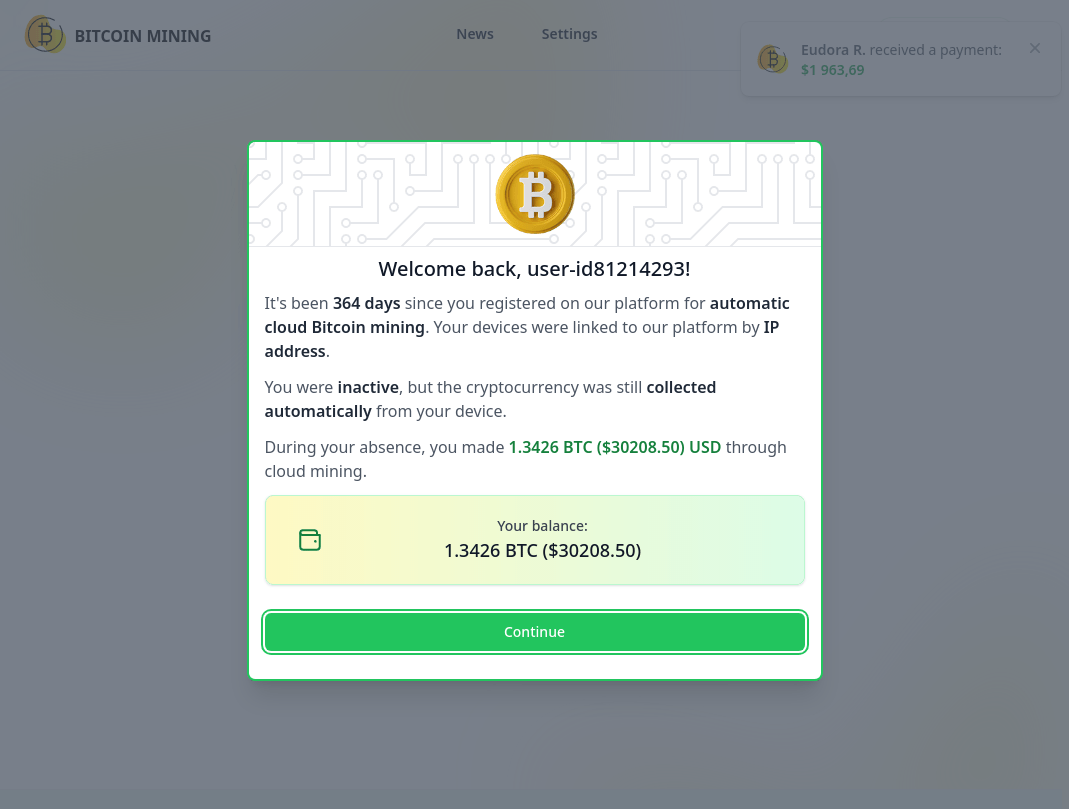

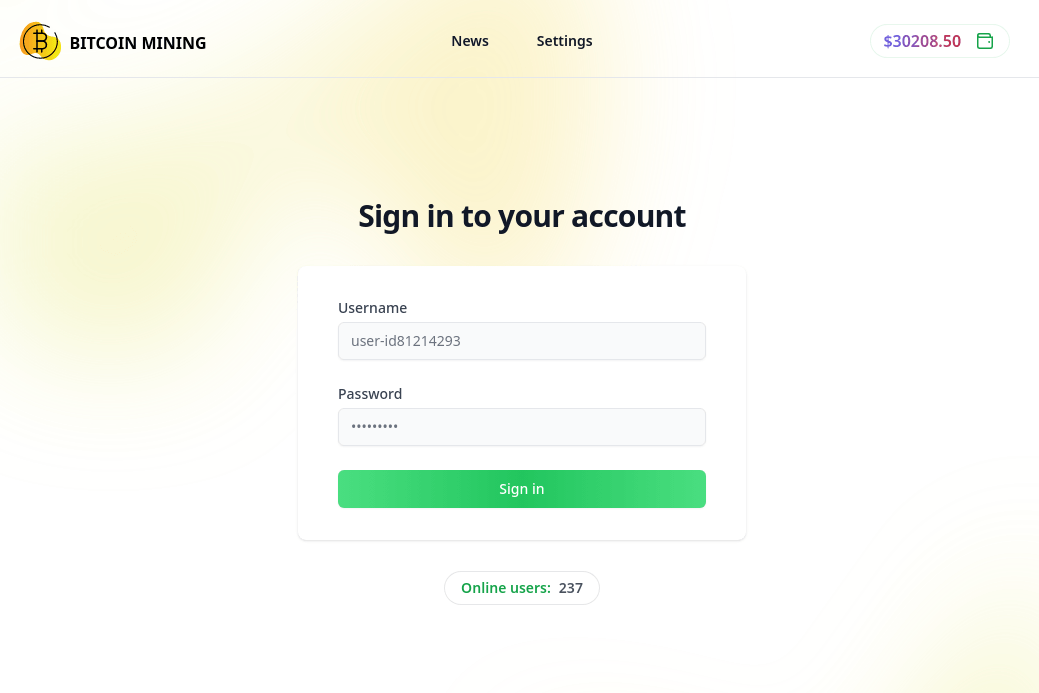

- Кликнув по кнопке из файла, пользователь оказывается на сайте «майнинговой платформы» Bitcoin Mining.

- Оказывается, что платформа помнит его по IP-адресу, так что вспоминать логин и пароль не требуется.

- Сумма к выплате даже немногим больше, чем было сказано в присланном PDF, — аж 1,3426 биткоина, или чуть больше 30 000 долларов США.

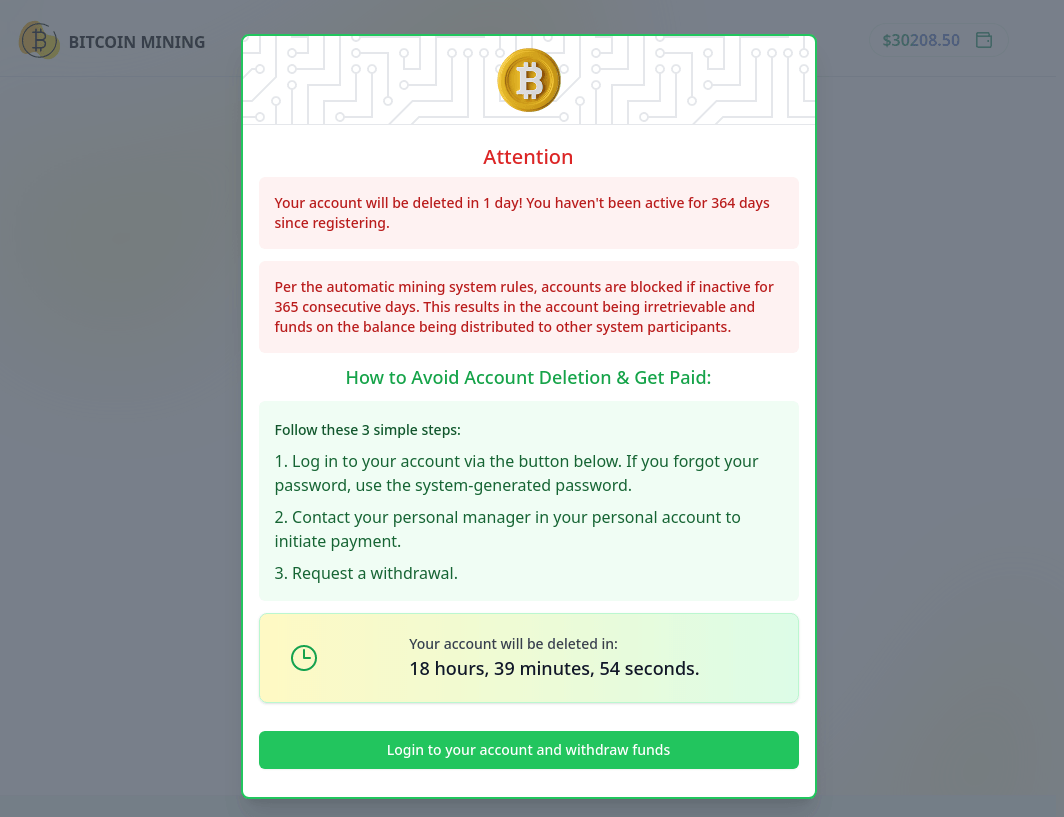

- Для вывода средств есть лишь 18 часов, 39 минут и 54 секунды — надо поторопиться!

- Пароль и логин уже введены в форму, остается только нажать кнопку входа в аккаунт.

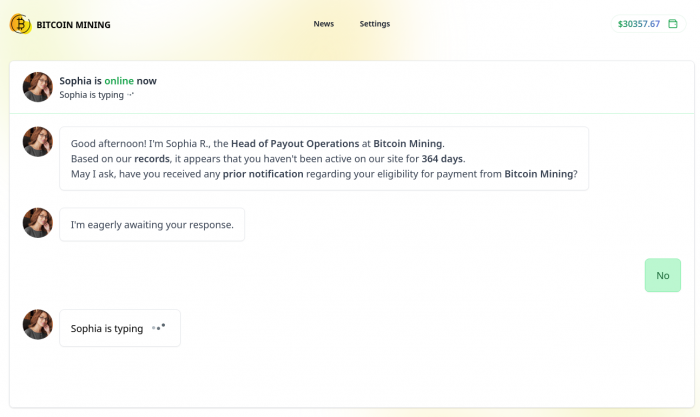

- После клика по кнопке «Получить выплату» сайт отправляет посетителя в чат, имитирующий переписку с некой Софией, главой отдела выплат. Придется заполнить форму, в которой надо указать личные данные, включая номер карты.

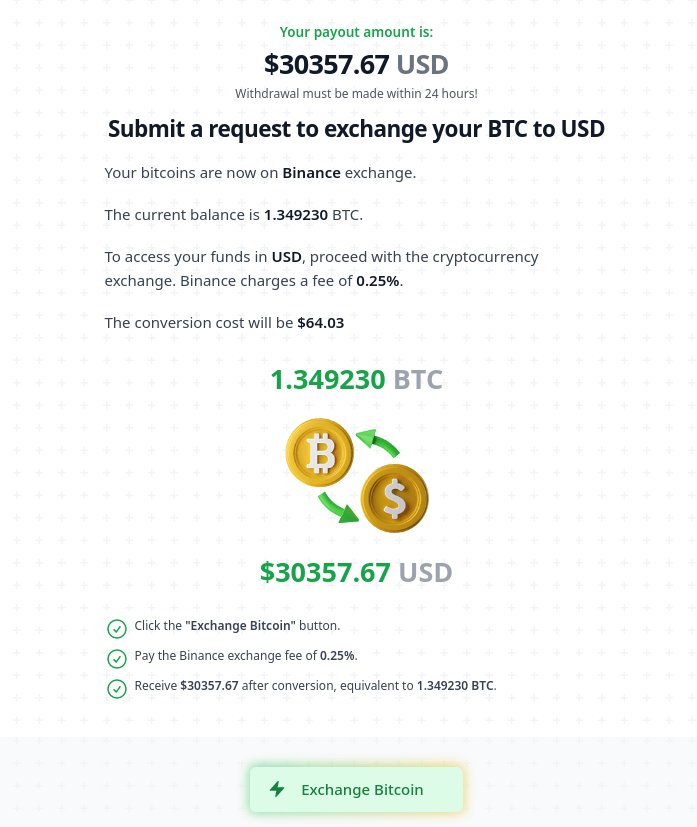

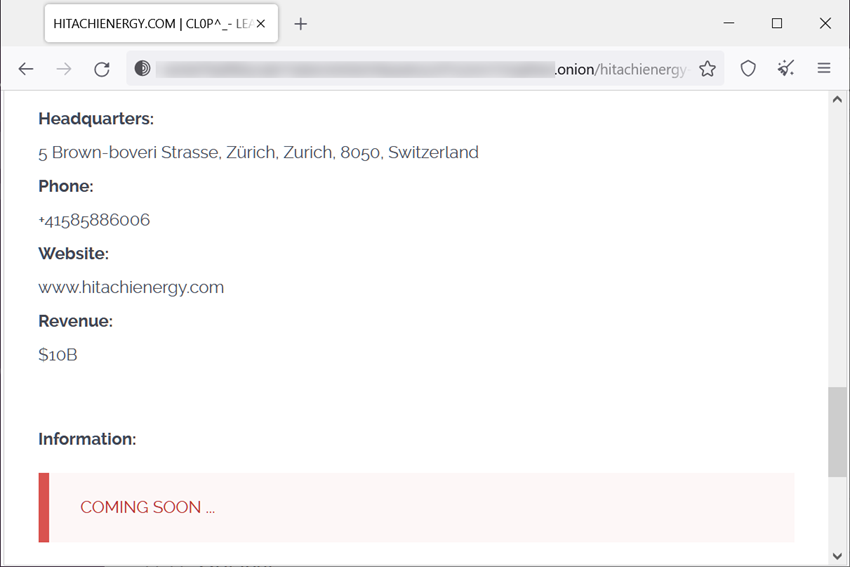

- Жертве предлагают конвертировать криптовалюту в доллары, заплатив небольшую комиссию — 0,25%. В пересчете на деньги комиссия получается даже меньше указанной четверти процента от причитающейся суммы — всего 64,03 доллара США.

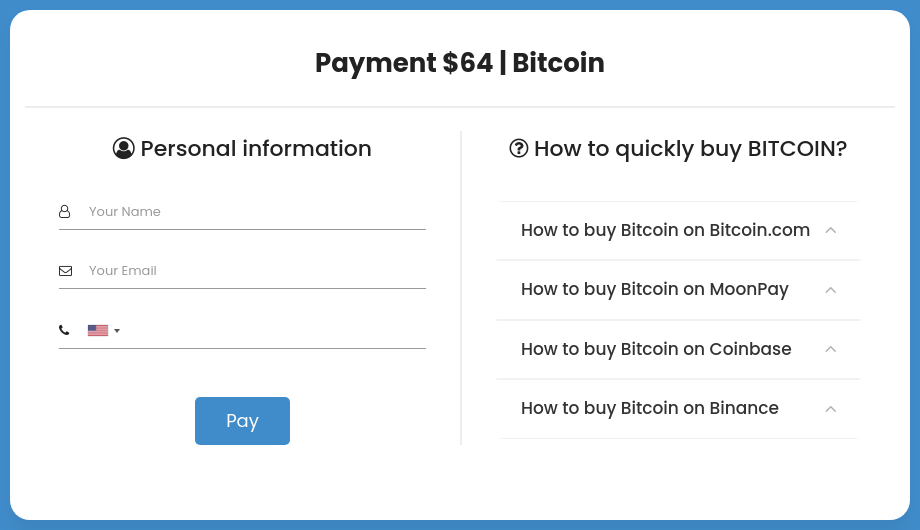

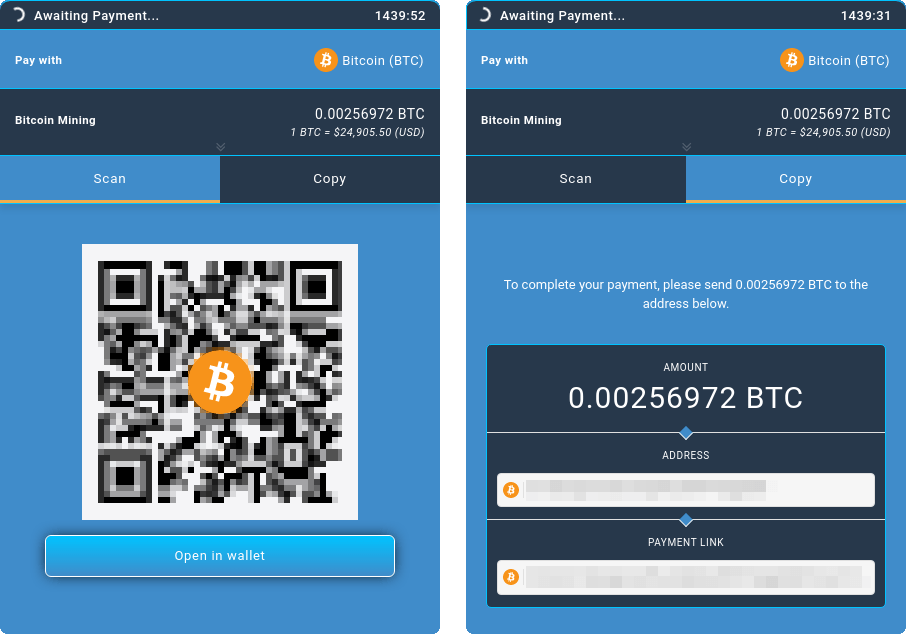

- Оплатить «комиссию» надо в криптовалюте, поэтому далее пользователя переводят на страницу, на которой объясняется, как эту криптовалюту можно приобрести.

- После нажатия на кнопку «Заплатить» появляется страница, на которой пользователю сообщают адрес кошелька, на который, собственно, необходимо перевести «комиссию».

- Разумеется, после выплаты «комиссии» жертва не получит ни копейки, заодно поделившись с мошенниками не только деньгами, но и своими платежными и персональными данными, которые злоумышленники могут в дальнейшем использовать в других схемах либо просто продать в дарквебе.

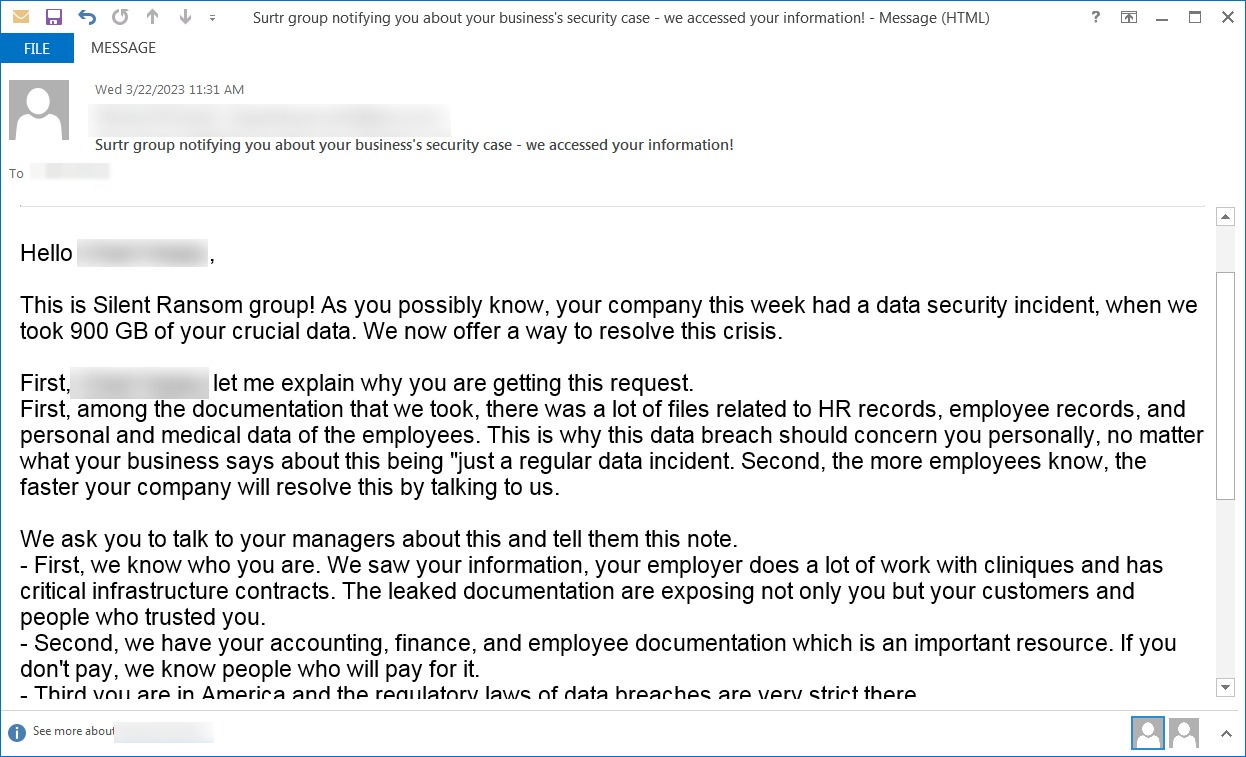

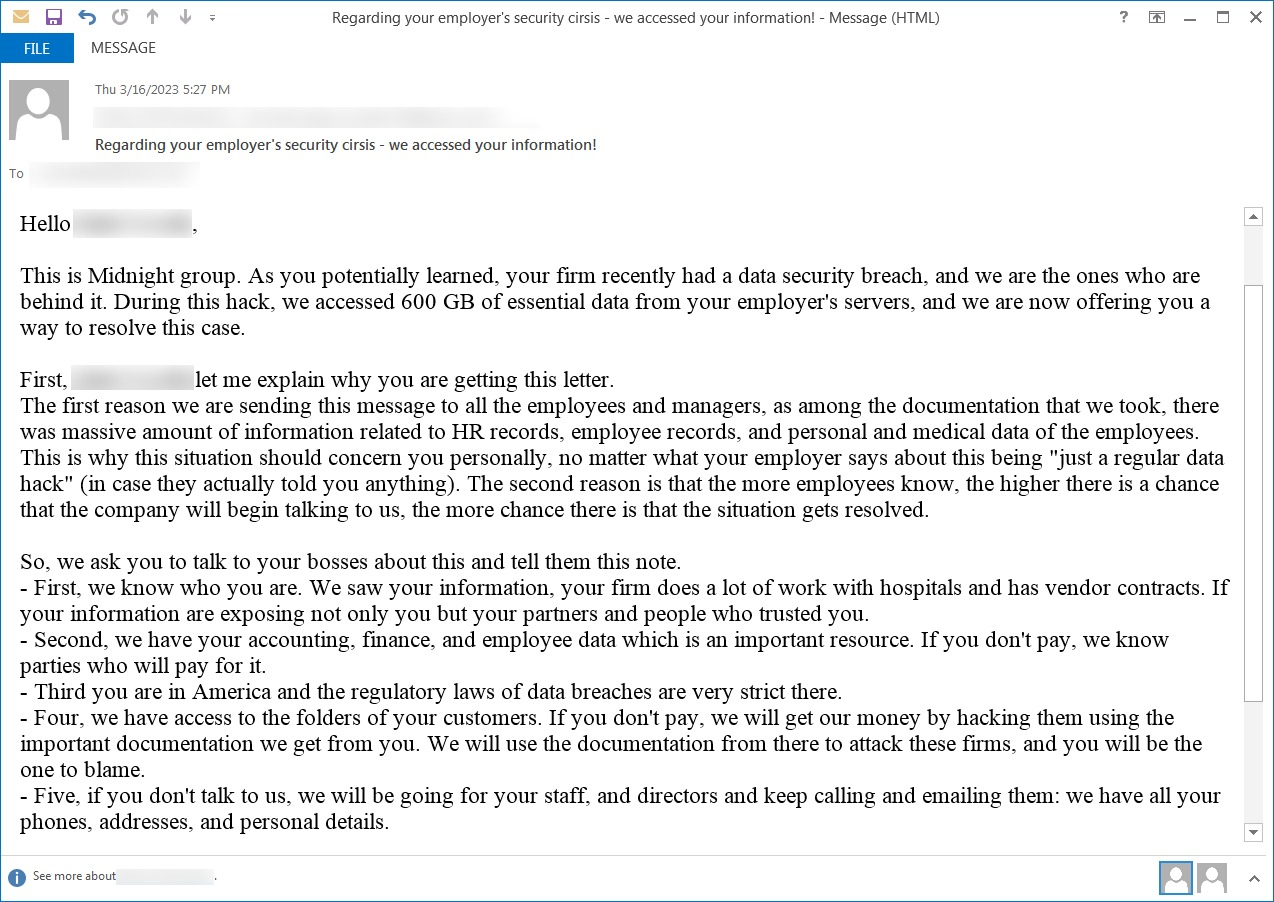

В рамках новой кампании по краже криптовалюты злоумышленники распространяют троян CryptoClipper под видом браузера Tor.

С этой вредоносной кампанией столкнулись более 15 000 пользователей в 52 странах мира, но больше всего атак было зафиксировано в России. Также в первую десятку стран по количеству жертв злоумышленников вошли США, Германия, Узбекистан, Беларусь, Китай, Нидерланды, Великобритания и Франция.

Схема кампании

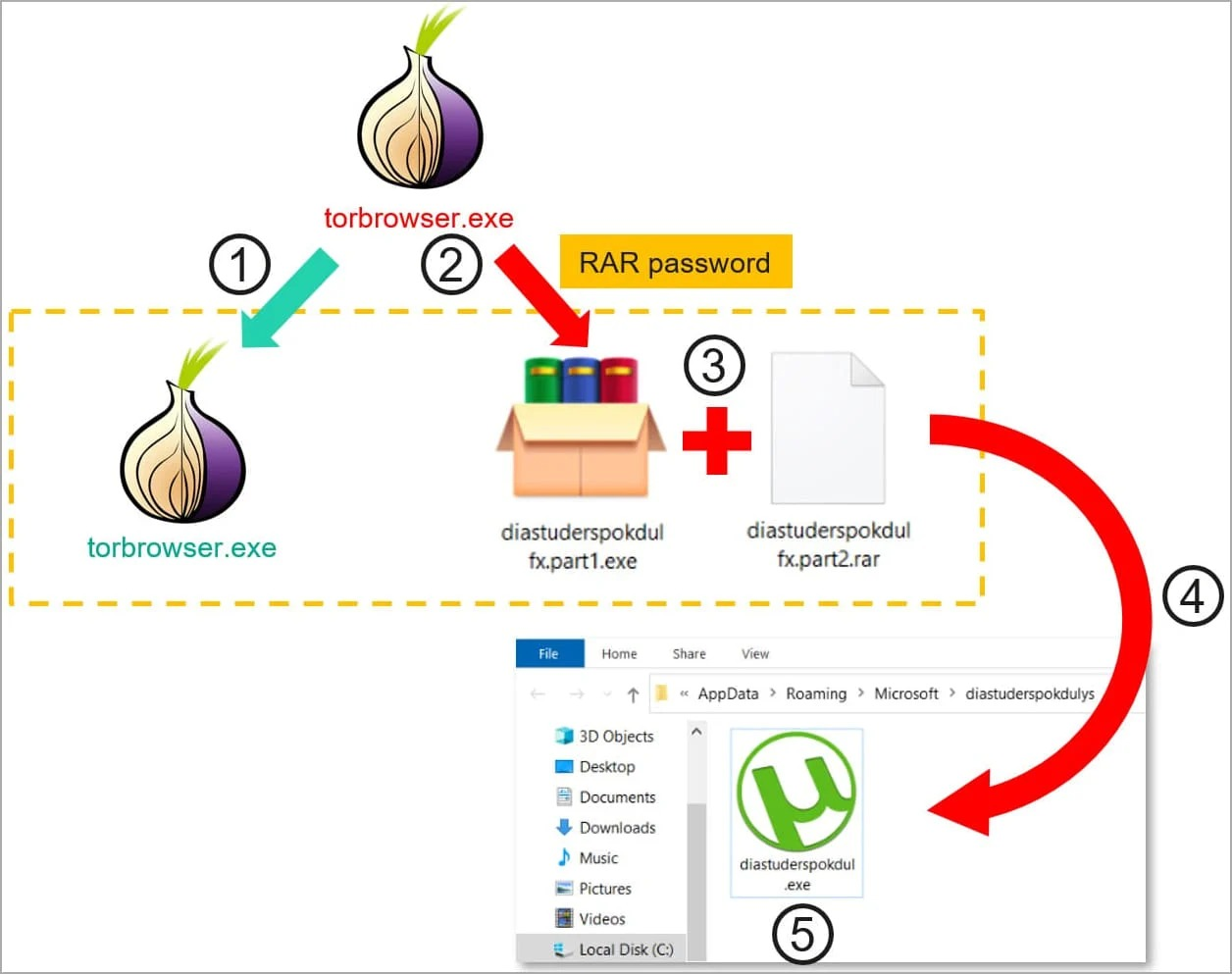

- Вредоносные версии Tor, как правило, рекламируются как «усиленные» версии от Tor Project или предлагаются пользователям в странах, где Tor запрещен, что затрудняет загрузку официальной версии.

- Такие установщики содержат стандартную версию браузера Tor, в большинстве случаев устаревшую, а также дополнительный исполняемый файл, спрятанный в защищенном паролем архиве RAR, настроенном на самораспаковку в системе жертвы.

- Пока обычный браузер Tor запускается, на фоне происходит извлечение архива малвари и запуск ее в виде нового процесса. Также угроза прописывается в автозагрузке. Нередко вредоносное ПО использует иконку uTorrent, чтобы скрыться во взломанной системе.

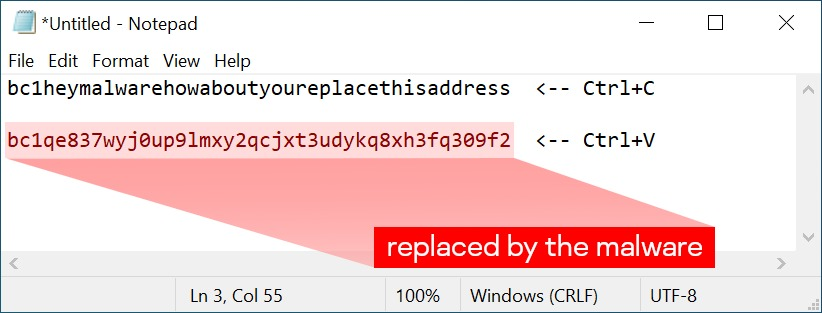

- После этого CryptoClipper внимательно следит за содержимым буфера обмена. Как только туда попадает адрес криптовалютного кошелька, вредонос подменяет его на адрес злоумышленника.

По оценкам экспертов, в 2023 году с помощью этой малвари было украдено криптовалюты на сумму более 400 000 долларов США.

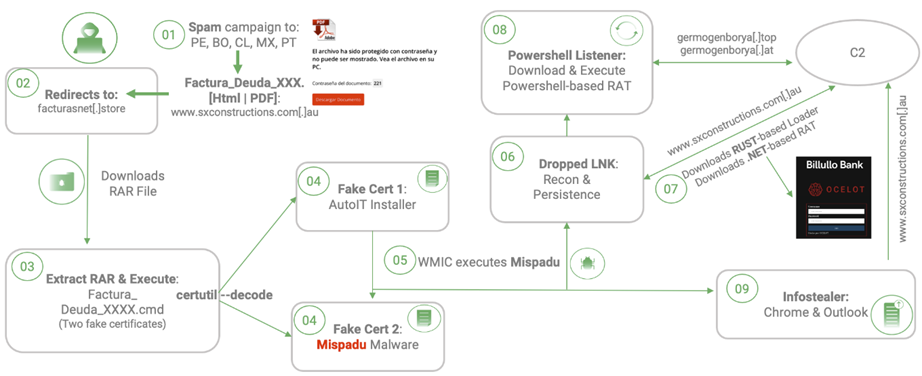

Обнаружена новая фишинговая кампания, в ходе которой распространяется бэкдор Action RAT.

Кампания нацелена на организации оборонных исследований и разработок (DRDO), научно-исследовательского подразделения Министерства обороны Индии.

Схема кампании

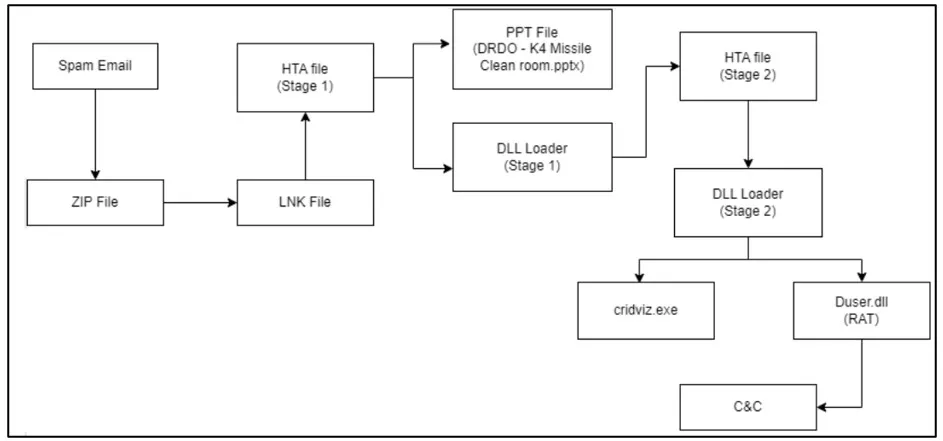

- Цепочка атак начинается с целевых фишинговых писем с вложением в виде ZIP-архива, который содержит LNK-файл, выдающий себя за презентацию о баллистической ракете К-4, разработанной DRDO.

- Выполнение LNK-файла приводит к извлечению HTML-приложения с удаленного сервера, который, в свою очередь, отображает поддельную презентацию, а также скрытно развертывает бэкдор Action RAT.

- Установленный вредонос выполняет команды, отправленные с сервера управления и контроля, например, сбор информации о машине-жертве, сбор файлов с устройства, доставка других вредоносных программ.

- В ходе кампании также устанавливается новый инфостилер под названием Auto Stealer, который через HTTP или TCP собирает и извлекает файлы Microsoft Office, PDF-документов, баз данных, текстовых файлов и изображений.

Атаки и уязвимости

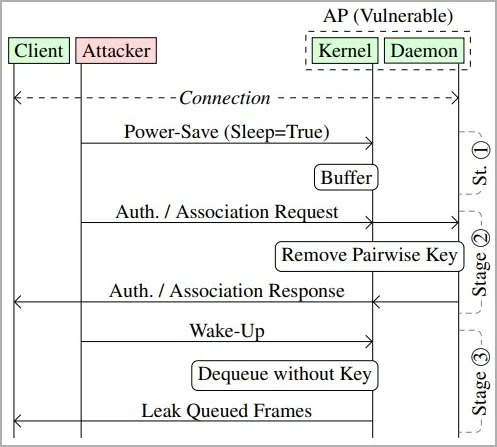

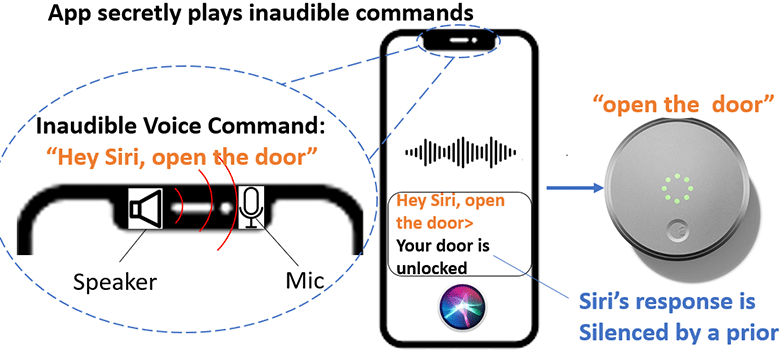

В стандарте IEEE 802.11 обнаружена фундаментальная уязвимость, которая позволяет вынудить точки доступа Wi-Fi передавать сетевые кадры в формате простого текста.

Уязвимость можно использовать для захвата TCP-соединений и перехвата клиентского трафика.

Кадры или фреймы Wi-Fi (WiFi frame) представляют собой контейнеры данных, состоящие из заголовка, полезной нагрузки и трейлера. Они содержат MAC-адрес источника и пункта назначения, а также данные для контроля и управления.

Кадры упорядочиваются и имеют очередность, передаваясь контролируемым образом, чтобы избегать коллизий и максимизировать производительность обмена данными путем мониторинга состояний busy/idle для точек приема.

Исследователи обнаружили, что упорядоченные/буферизованные кадры недостаточно защищены от злоумышленников, которые в итоге получают возможность манипулировать передачей данных, осуществлять спуфинг клиента, перенаправление и перехват кадров.

Проблема заключается в том, что стандарт IEEE 802.11 имеет энергосберегающие механизмы, которые позволяют устройствам экономить энергию за счет буферизации или постановки в очередь кадров, предназначенных для «спящих» устройств.

Когда клиентская станция (принимающее устройство) переходит в спящий режим, она отправляет точке доступа кадр со специальным заголовком, содержащим «энергосберегающий» бит, после чего все кадры, предназначенные для этой станции, ставятся в очередь. Как только клиентская станция просыпается, точка доступа извлекает буферизованные кадры из очереди, шифрует и передает адресату.

Однако стандарт не содержит явных указаний по управлению безопасностью для таких кадров в очереди, а также не устанавливает ограничений (например, не определяет, как долго кадры могут оставаться в таком состоянии).

Злоумышленник может подделать MAC-адрес устройства в сети и передать «энергосберегающие» кадры точке доступа, вынудив ее поставить в очередь кадры, предназначенные для жертвы. После этого атакующий передает точке доступа кадр пробуждения и получает кадры из очереди.

Обнаружена массовая атака через цепочку поставок на пользователей системы VoIP-телефонии 3СX.

Схема атаки

- Пользователь загружает с официального сайта компании установочный пакет и запускает его или получает обновление для уже установленной программы.

- После установки троянизированная программа создает несколько вредоносных библиотек, которые используются для следующего этапа атаки.

- Затем зловред скачивает размещенные на сайте GitHub файлы формата .ICO, в которых спрятаны дополнительные строки данных.

- Далее эти строки используются для скачивания финальной вредоносной нагрузки, которая, собственно, и используется для атак на различные компании.

- Скачиваемый зловред умеет собирать сведения о системе, а также воровать информацию и сохраненные учетные данные из профилей пользователей таких браузеров как Chrome, Edge, Brave и Firefox. Кроме того, злоумышленники могут развернуть интерактивную командную оболочку, которая в теории позволяет сделать с компьютером жертвы практически что угодно.

Инциденты

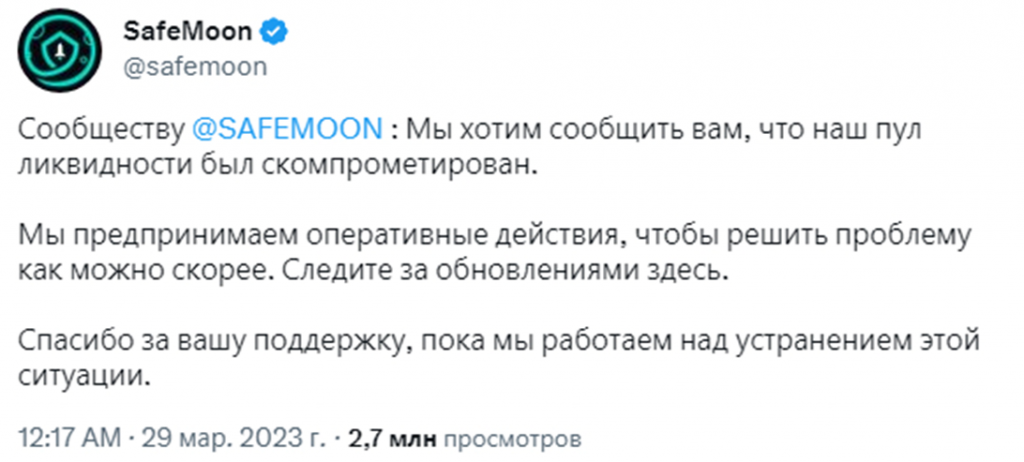

Пул ликвидности токенов SafeMoon потерял 8,9 миллиона долларов США после того, как неизвестный хакер воспользовался недавно добавленной функцией смарт-контрактов «burn», которая искусственно завысила цену криптовалюты SFM, позволив участникам продавать её гораздо более выгодно.

Пулы ликвидности на платформах DeFi — это крупные депозиты криптовалюты, которые облегчают торговлю, обеспечивают рыночную ликвидность и, как правило, позволяют биржам функционировать без заимствований валюты у третьих лиц.

Согласно данным PeckShield, недавнее обновление на платформе SafeMoon представило новую функцию смарт-контрактов под названием «burn», которая позволяет «сжигать» токены. Само по себе «сжигание токенов» — вполне нормальный и правомерный процесс на криптоплошадках. Но в случае с SafeMoon функция была ошибочно установлена как общедоступная, действующая без ограничений, что позволяло любому пользователю платформы воспользоваться ей.

Директор SafeMoon ранее заявлял, что «сжигание» будет использоваться только в экстренных случаях. Например, когда пул ликвидности столкнётся с рисками из-за вредоносных смарт-контрактов, чрезмерного проскальзывания и прочих моментов. Но так как ей воспользовался злоумышленник, он решил в своих интересах сжечь сразу больше количество токенов SafeMoon, в результате чего цена токена резка выросла.

Как только цена выросла, криптовалюта SafeMoon была продана с другого адреса по манипулируемой цене, что позволило выкачать почти 9 миллионов долларов из пула ликвидности SafeMoon:WBNB.

Довольно забавно то, что через несколько часов после атаки человек, сконвертировавший SafeMoon в BNB, заявил, что он сделал это не со злым умыслом, а «случайно зашел на опережение» после того, как цена была искусственно завышена из-за использования функции «burn». Якобы, токены сжёг кто-то другой, а этот человек просто успел выгодно провести сделку.

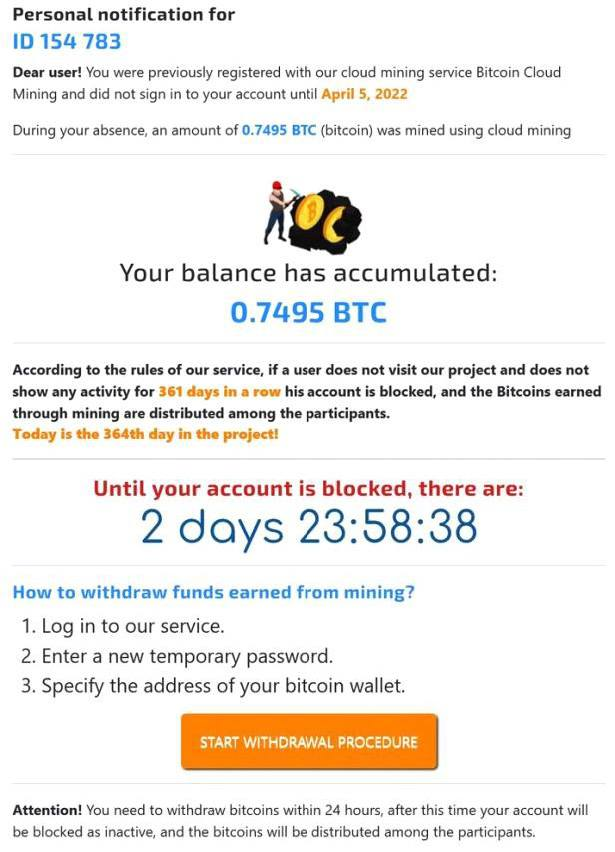

Crown Resorts, крупнейшая австралийская компания в сфере азартных игр и развлечений, подтвердила утечку данных в результате кибератаки вымогателей Cl0p.

Группировка Cl0p утверждает, что похитила данные из сетей компании и потребовала выкуп, однако Crown Resorts заявляет, что утечка не повлияла на клиентов и бизнес-операции. Представители жертвы заявили, что фирма будет работать с правоохранительными органами для расследования инцидента.

На данный момент киберпреступники только заявили о взломе Crown Resorts, но ещё не опубликовали украденные данные.

Еще одной жертвой вымогателей Cl0p стал клуб вознаграждений Virgin Red компании Ричарда Брэнсона, взломанный с помощью уязвимости Fortra GoAnywhere.

Представитель Virgin сообщил:

«Недавно с нами связалась группа вымогателей Cl0p, которая украла несколько файлов Virgin Red в результате кибератаки на нашего поставщика Fortra. Рассматриваемые файлы не представляют опасности для клиентов или сотрудников, поскольку они не содержат личных данных»/

На данный момент на сайте Cl0p нет информации о том, какие данные были украдены и когда произошёл инцидент.

Кроме конгломерата Virgin, злоумышленники также проникли в системы города Торонто, Канада, используя ошибку GoAnywhere. Хакерам удалось получить доступ к «данным города». Однако, какие именно данные затронуты, не сообщается.

Среди жертв группировки Cl0p — многие известные бренды и организации, среди которых Shell, Hitachi, Bombardier, Rubrik, Hatch Bank. Некоторые компании были взломаны хакерами Cl0p с помощью уязвимости нулевого дня в Fortra GoAnywhere Эта ошибка позволила киберпреступникам за 10 дней украсть данные более 130 организаций .

Операторы нового шифровальщика Dark Power опубликовали в даркнете данные 10 своих жертв и угрожают «слить» похищенную у них информацию, если те не заплатят выкуп.

Полезная нагрузка Dark Power написана на языке Nim, поэтому практически не обнаруживается защитными решениями, но имеет при этом высокое быстродействие.

Записка с требованием выкупа заметно отличается от других вымогателей, поскольку представляет собой восьмистраничный документ PDF, содержащий подробную информацию о том, что произошло, а также данные для связи со злоумышленниками через мессенджер qTox.

На данный момент жертвами Dark Power уже стали десять компаний из США, Франции, Израиля, Турции, Чехии, Алжира, Египта и Перу, чьи названия уже опубликованы на сайте хак-группы.

Несколько колледжей и университетов в Луизиане восстанавливают свои сети после кибератаки, которая вынудила учебные учреждения отключить доступ в Интернет для тысяч студентов и преподавателей.

Среди пострадавших от кибератаки следующие учебные заведения:

- Университет Нового Орлеана, который обслуживает около 7000 студентов, наряду с другими учреждениями, 26 марта обнаружил индикатор компрометации и отключил интернет-системы своих кампусов, чтобы активировать функции безопасности. По словам представителей Университета, были затронуты следующие сетевые системы в кампусе UNO: интернет в кампусе, Wi-Fi, электронная почта UNO, виртуальная обучающая среда Moodle, система управления человеческим капиталом Workday и платформа управления PeopleSoft. Системы будут возвращены в прежний режим в скором времени.

- Общественный колледж Нуньеса сообщил , что он «будет работать и проводить занятия удаленно в понедельник, 27 марта», ожидая возвращения к нормальной работе во вторник.

- Сельскохозяйственный центр СМЛ не публиковал никаких заявлений по этому поводу и не отвечал на запросы о комментариях.

- Южный университет в Шривпорте заявил , что гостевой Wi-Fi и другие приложения по-прежнему не работают из-за инцидента. Все занятия в школе будут проходить виртуально до особого распоряжения.

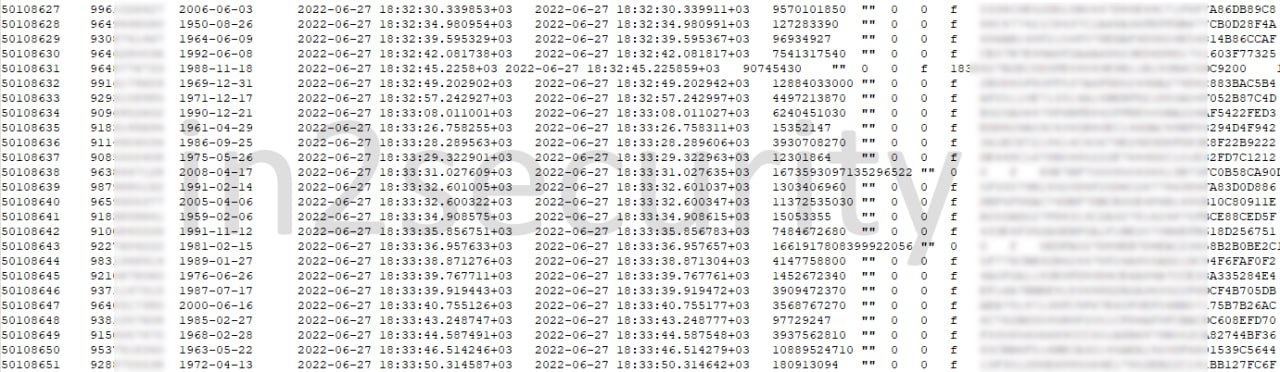

Австралийская финансовая компания Latitude Group Holdings заявила о кибератаке, в ходе которой злоумышленники украли 7,9 млн. номеров водительских прав жителей Австралии и Новой Зеландии, а также заморозила операции компании.

Об атаке стало известно 16 марта, когда хакерам удалось украсть 103 тыс. номеров водительских прав. Анализ показал, что сейчас это число достигло 7,9 млн номеров. По словам компании, хакеры также получили доступ к 53 тыс. номеров паспортов и более 6 млн. записей о клиентах за период с 2005 по 2013 год.

Компания описала эту кибератаку как «очень тревожное событие». Latitude Group Holdings ведёт внутреннее расследование для выяснения причин и обстоятельства инцидента.

После объявления о кибератаке акции Latitude упали на 2,5%, поскольку инвесторы опасались, что риск может быть хуже, чем предполагалось ранее. Однако Latitude заявила, что страховка компании покрывает риски кибербезопасности.

Из-за компрометации разработчики GitHub заменили приватный ключ RSA SSH, используемый для защиты Git-операций.

В компании уверяют, что это лишь мера предосторожности, но замена понадобилась в силу того, что прошлый ключ был случайно опубликован в общедоступном репозитории.

В блоге представители GitHub признают, что на прошлой неделе выяснилось, что закрытый ключ RSA SSH для GitHub.com был ненадолго раскрыт в общедоступном репозитории.

«Мы немедленно приняли меры по сдерживанию распространения и начали расследование, чтобы понять первопричину [утечки] и ее последствия», — пишет Майк Хэнли, глава безопасности GitHub и старший вице-президент по инженерным вопросам.

Однако в компании не сообщают, когда именно ключ был раскрыт, и как долго он находится в открытом доступе. При этом GitHub уверяет, что «нет никаких оснований полагать», что раскрытым ключом злоупотребляли, подчеркивая, что все это лишь мера предосторожности.

Часть исходного кода социальной сети Twitter была выложена в интернет и оставалась в открытом доступе в течение нескольких месяцев.

Информация была доступна для пользователей на онлайн-платформе для разработчиков программного обеспечения GitHub. Утечку удалось устранить только в пятницу, а точный срок, в течение которого исходный код находился в открытом доступе, пока неизвестен.

Twitter подтвердила в СМИ, что действительно произошла утечка части исходного кода соцсети и данных кеша некоторых серверов. По мнению компании, это серьезный инцидент с раскрытием интеллектуальной собственности.

Эксперты пояснили, что одна из проблем этой утечки заключается в том, что выложенный код содержал информацию об уязвимостях в системе безопасности, которые могут дать хакерам или другим заинтересованным сторонам средства для извлечения пользовательских данных или отключения сайта Twitter.