Дайджест Start X № 395

Обзор новостей информационной безопасности с 1 по 7 ноября 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

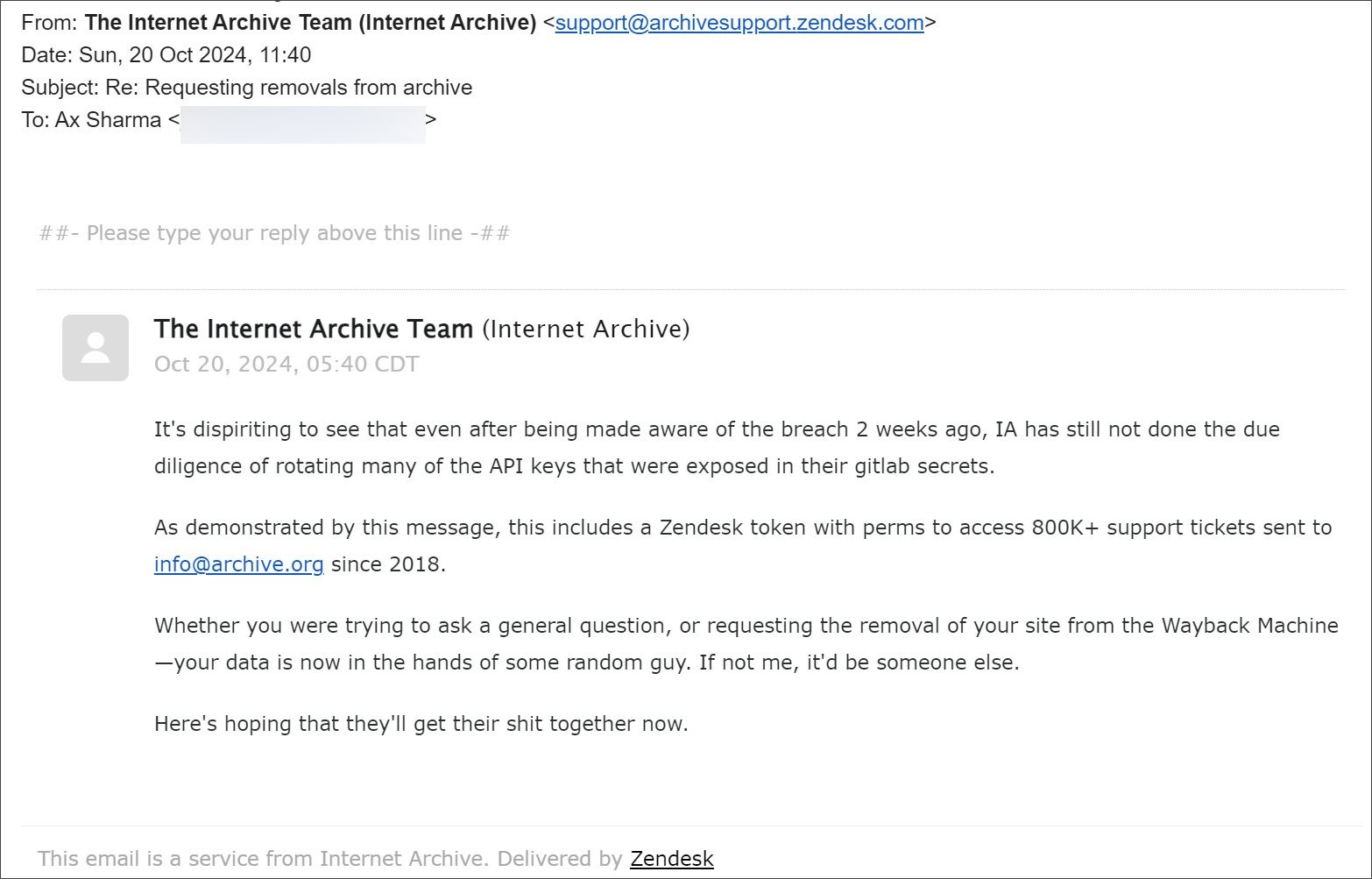

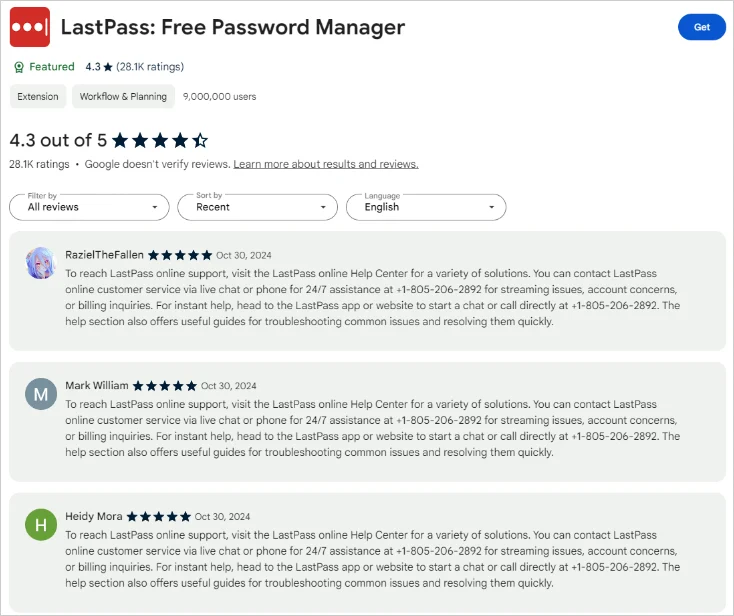

LastPass предупредила о мошеннической кампании, направленной на пользователей менеджера паролей.

Как действуют преступники

- Злоумышленники оставляют в сети фальшивые хвалебные отзывы о расширении LastPass для Chrome.

- В таких отзывах мошенники ставят расширению пять звезд и хвалят работу технической поддержки, указывая фальшивый телефонный номер (805-206-2892), по которому они якобы звонили. На самом деле этот номер не имеет никакого отношения к производителю.

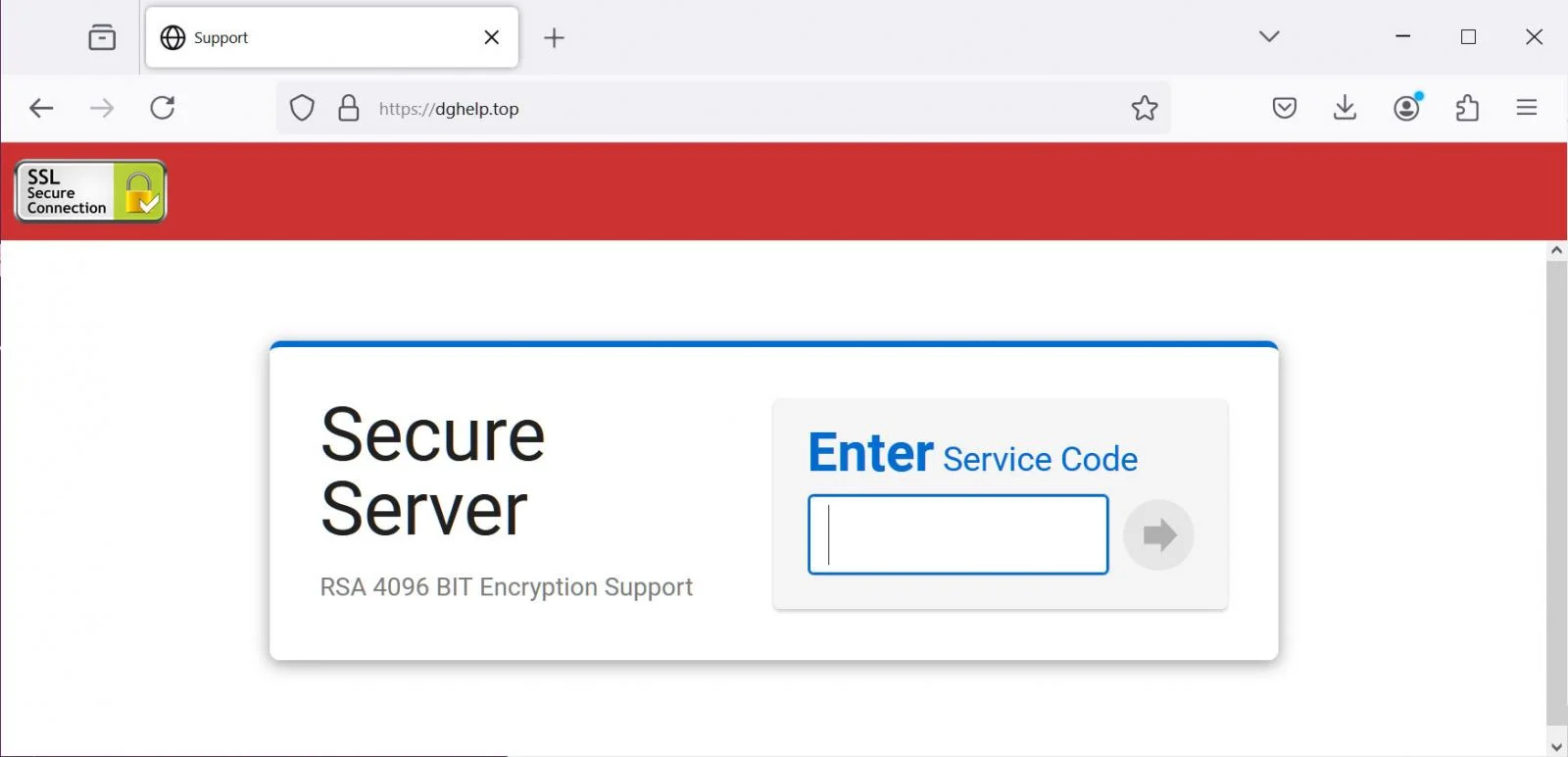

- Если позвонить по этому телефону, мошенник, отвечающий на звонки, представится сотрудником поддержки LastPass и попросит пользователя зайти на сайт dghelp[.]top, где нужно ввести код для загрузки специального софта. С сайта загружается ConnectWise ScreenConnect, предоставляющий злоумышленникам полный удаленный доступ к системе жертвы.

- Пока один из мошенников задаёт позвонившему вопросы, чтобы удержать его на линии и отвлечь внимание, другой злоумышленник использует ScreenConnect в фоновом режиме и устанавливает в систему жертвы другое ПО для удалённого доступа и кражи данных.

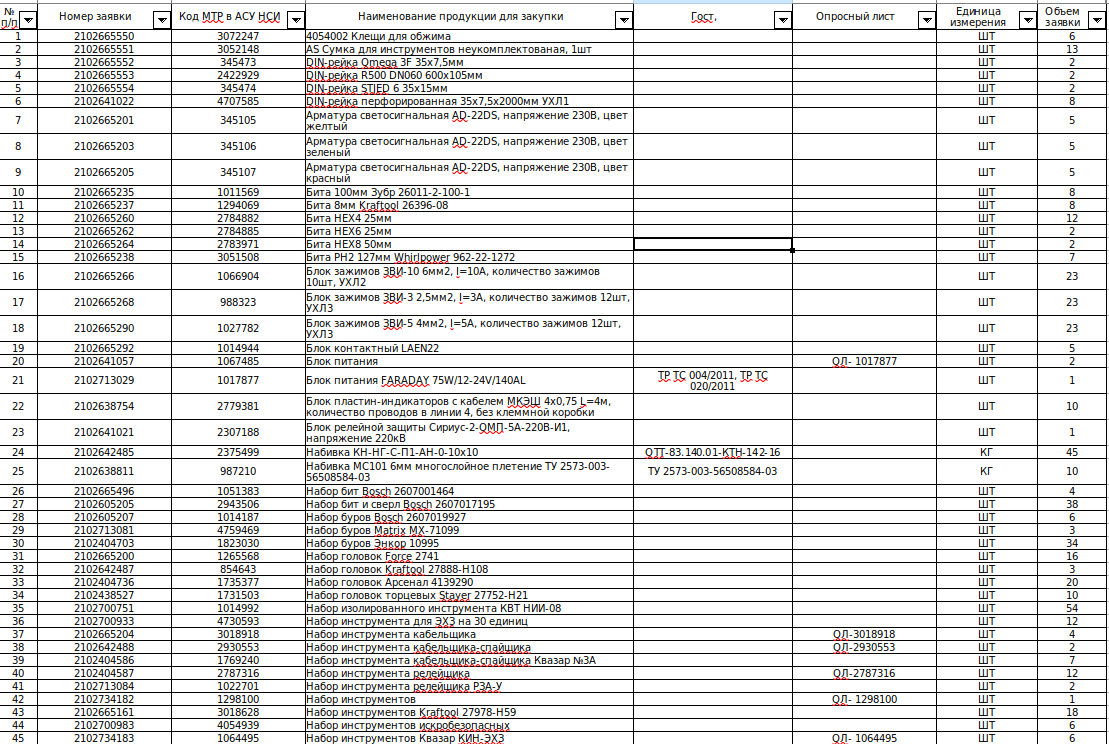

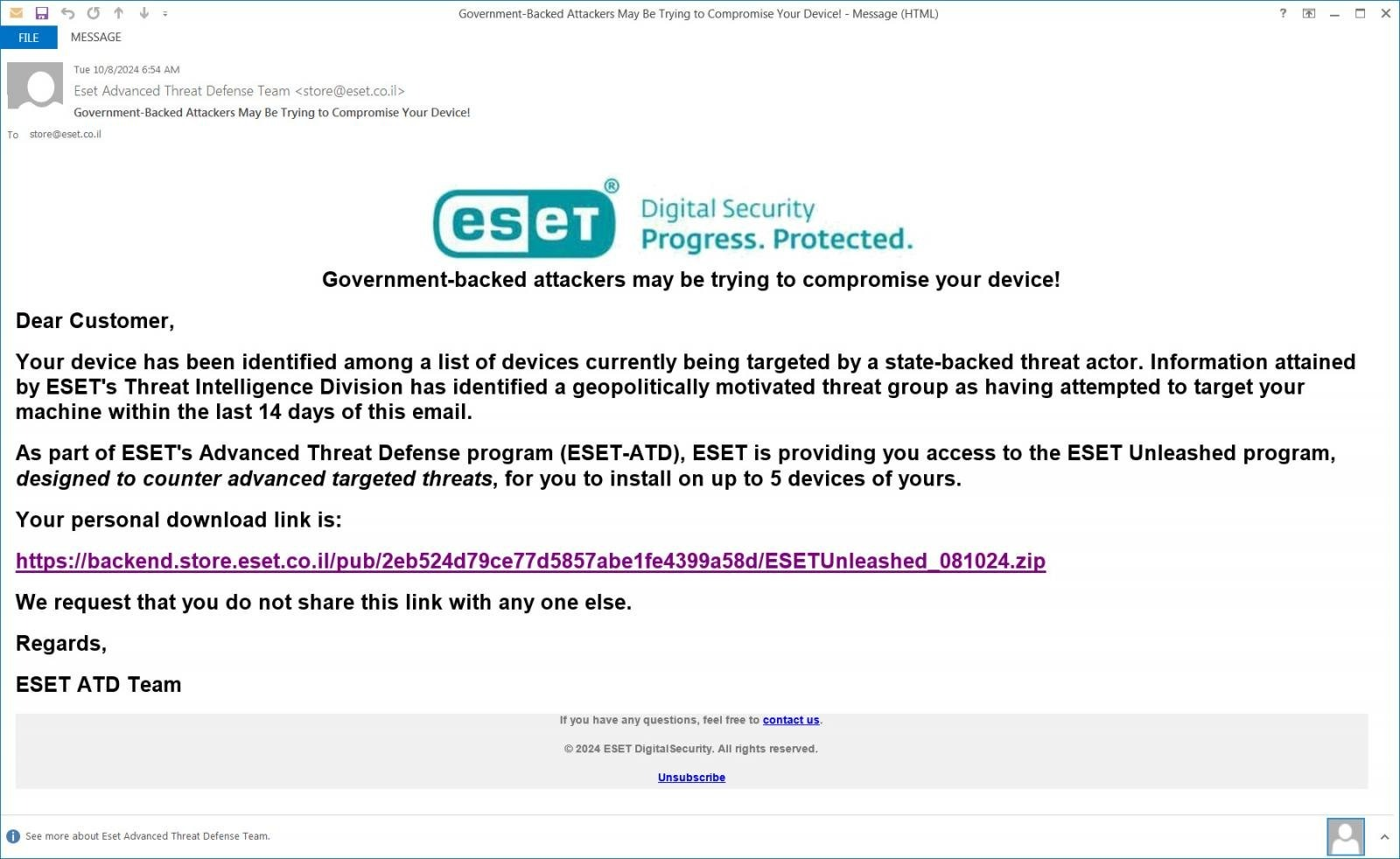

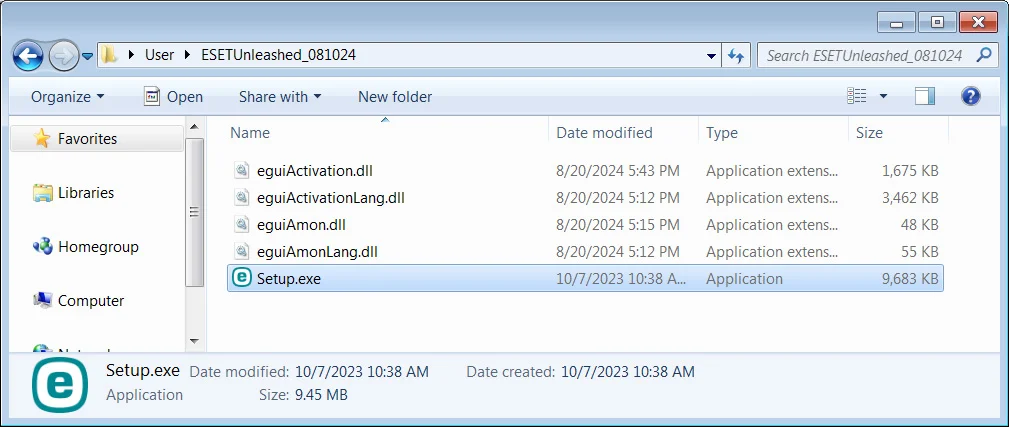

Как действуют преступники

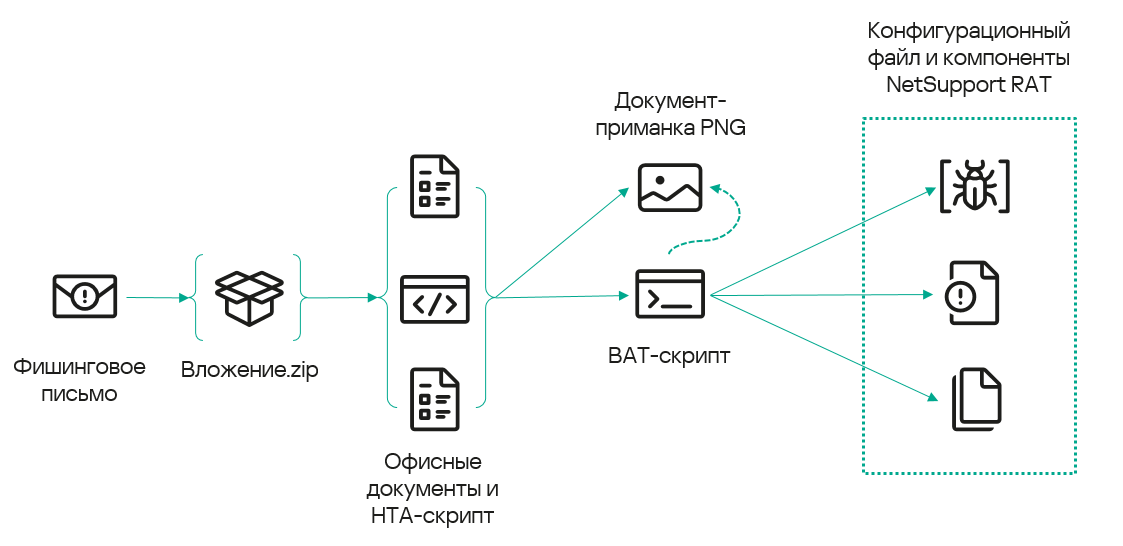

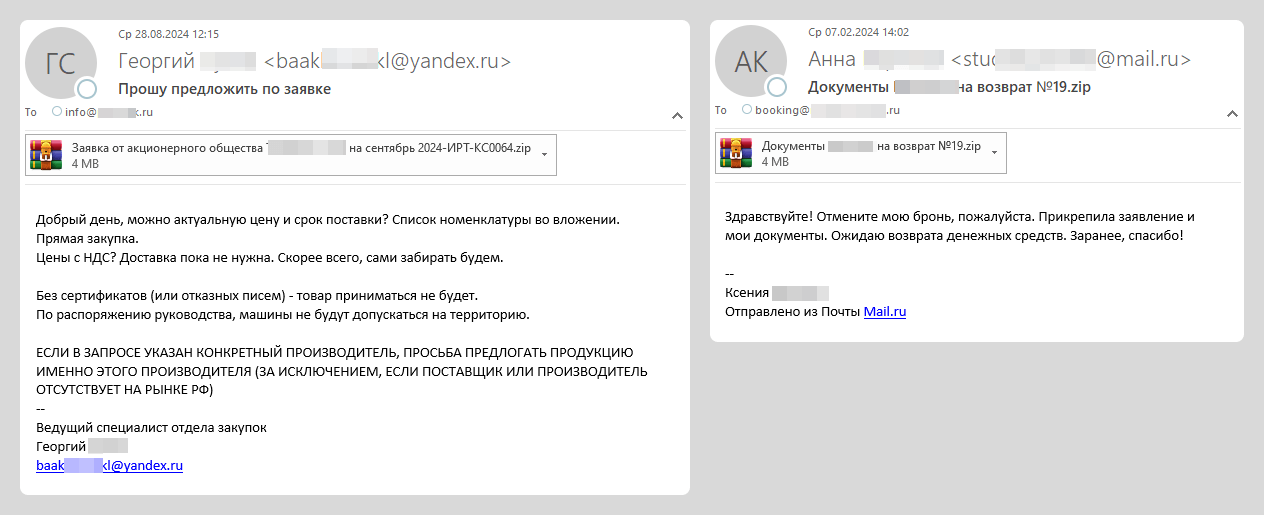

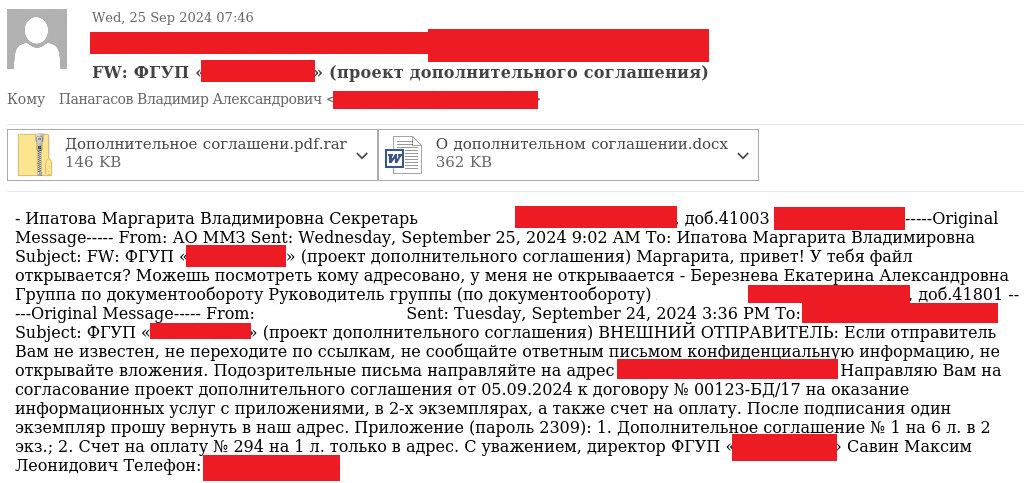

- Атаки начинались с рассылки фишинговых писем с вложениями в виде защищённых паролями архивов, которые содержали вредоносные файлы.

- Среди таких документов встречались резюме или дополнительные соглашения на подпись.

- Когда жертвы открывали файлы, на их устройства загружались скрипты, скачивающие изображения — в них с помощью стеганографии была скрыта полезная нагрузка.

Схема кампании

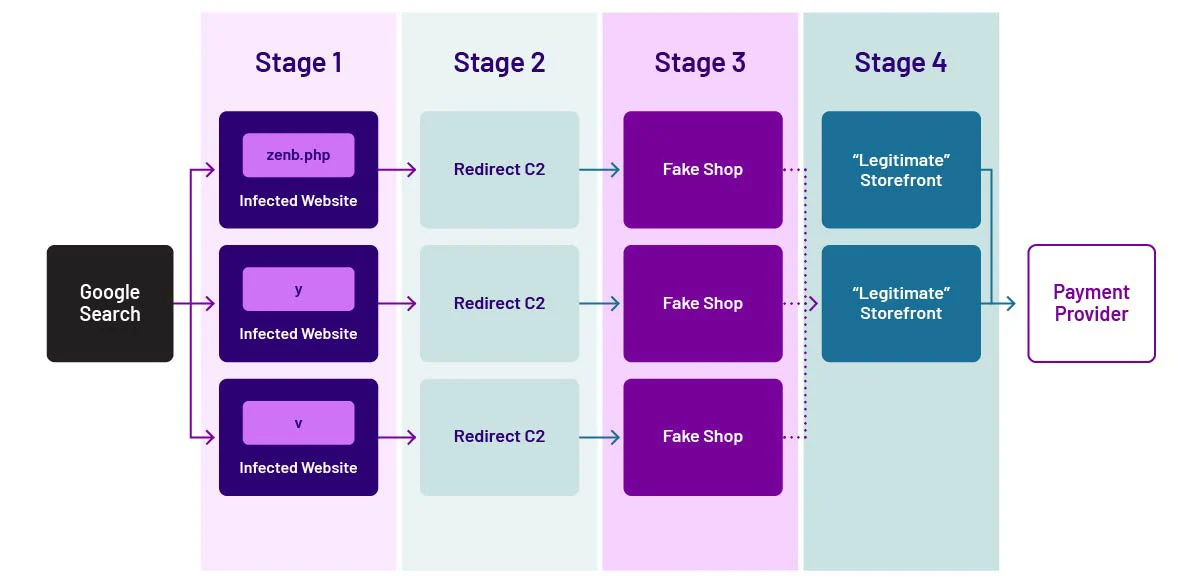

- Атаки Phish n’ Ships начинаются с заражения реально существующих интернет-магазинов вредоносными скриптами. Для этого хакеры эксплуатируют уже известные уязвимости, неправильные конфигурации или скомпрометированные учетные данные администратора.

- После взлома злоумышленники загружают на сайт скрипты с неприметными названиями (zenb.php или khyo.php), с помощью которых в магазине создаются карточки с фальшивыми товарами.

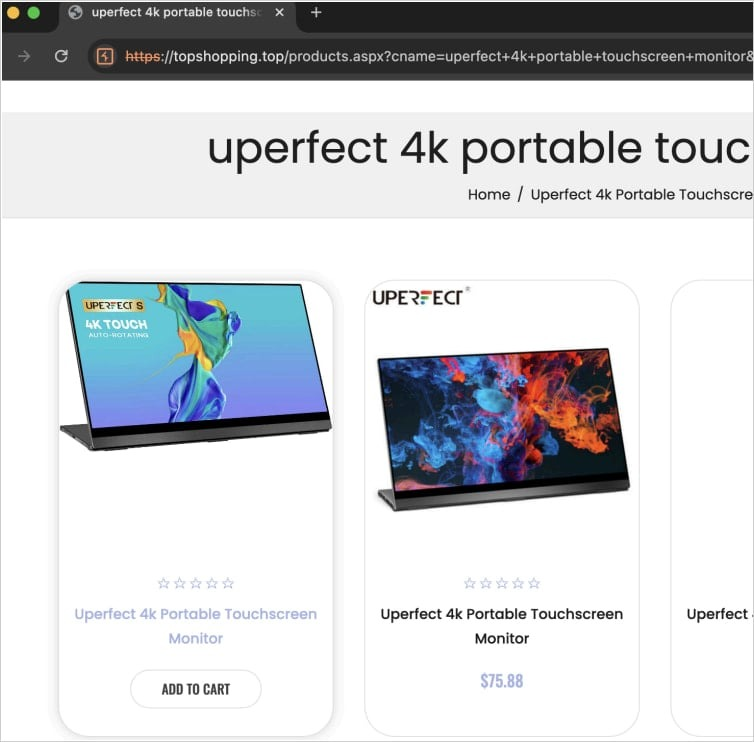

- Все товары снабжены оптимизированными для SEO метаданными, чтобы лучше попадать в результаты поиска Google, откуда на сайт и приходят жертвы.

- Когда пользователь переходит по таким ссылкам, он проходит через ряд перенаправлений, которые в конечном итоге ведут на мошеннические сайты, часто имитирующие интерфейс взломанного интернет-магазина или использующие схожий дизайн.

- При попытке купить товар в мошенническом магазине жертва проходит через весь процесс оформления заказа, который в целом выглядит легитимным.

- В итоге вредоносный сайт похищает информацию, которую жертва вводит при оформлении заказа (включая данные банковской карты), и завершает процедуру через полулегальный аккаунт платежного процессора, подконтрольный злоумышленникам.

- Пострадавший не получает никаких товаров, но теряет и деньги, и данные.

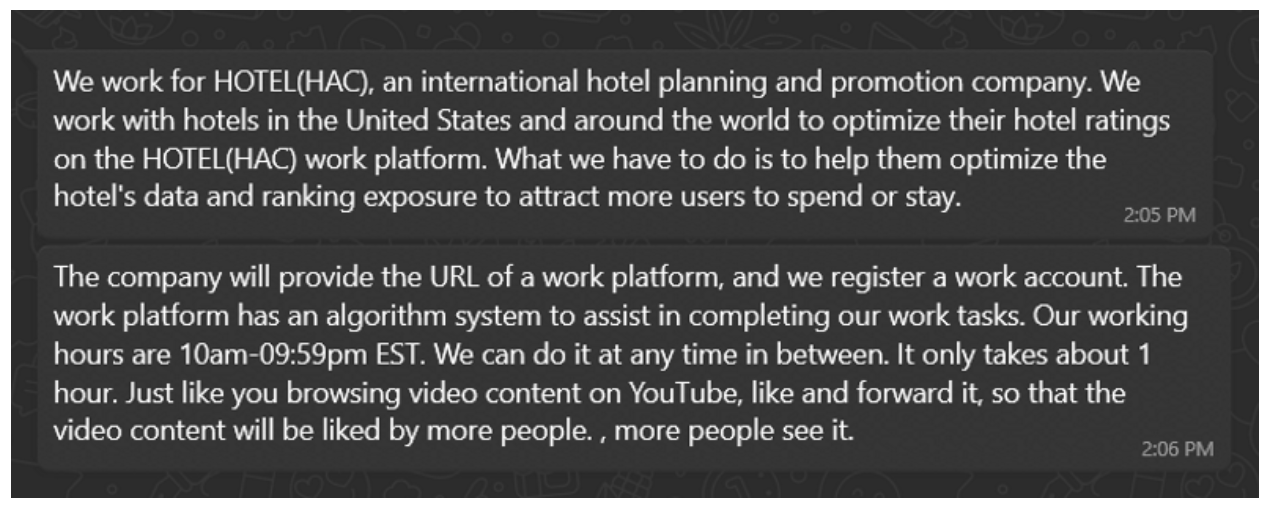

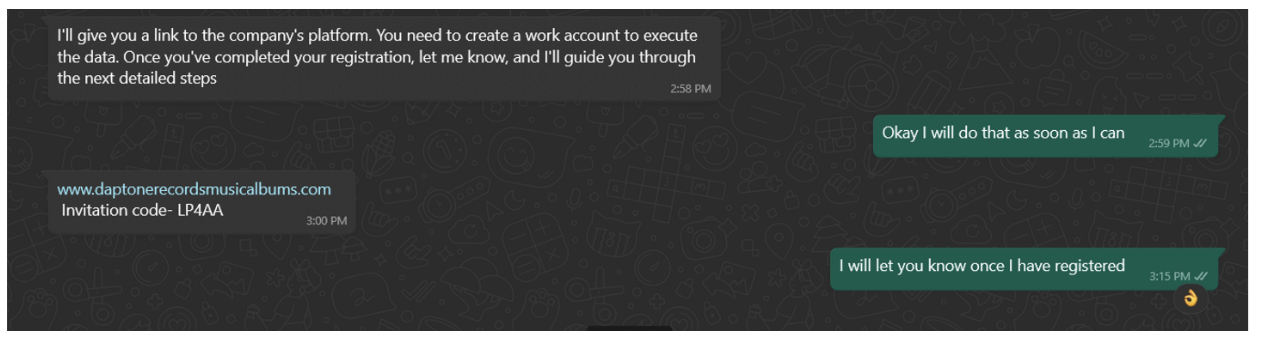

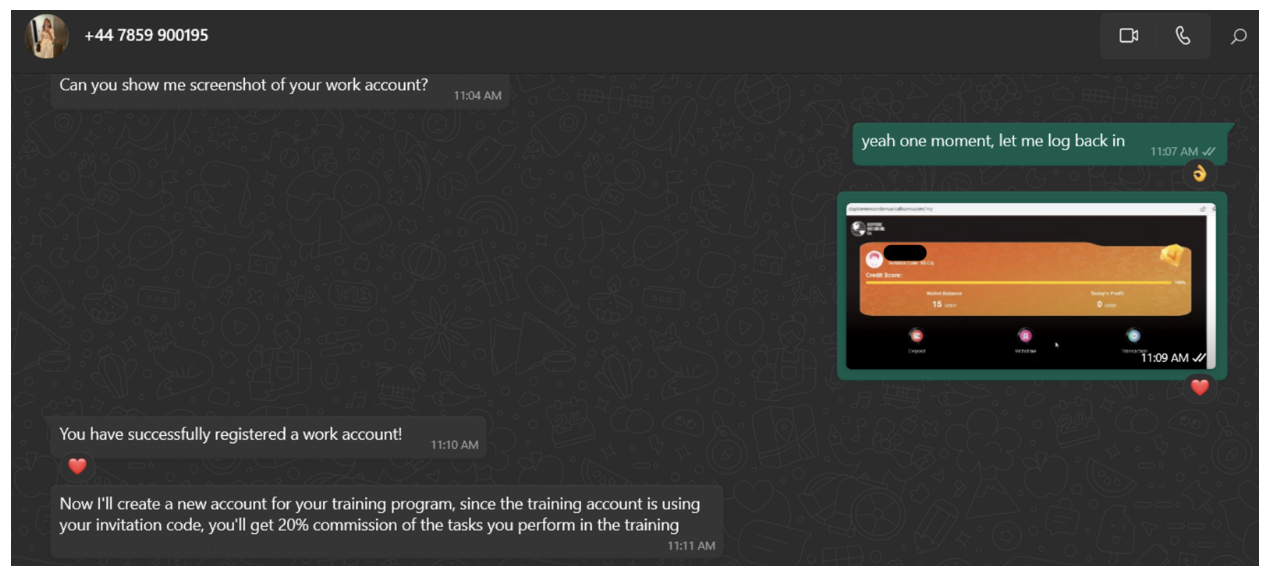

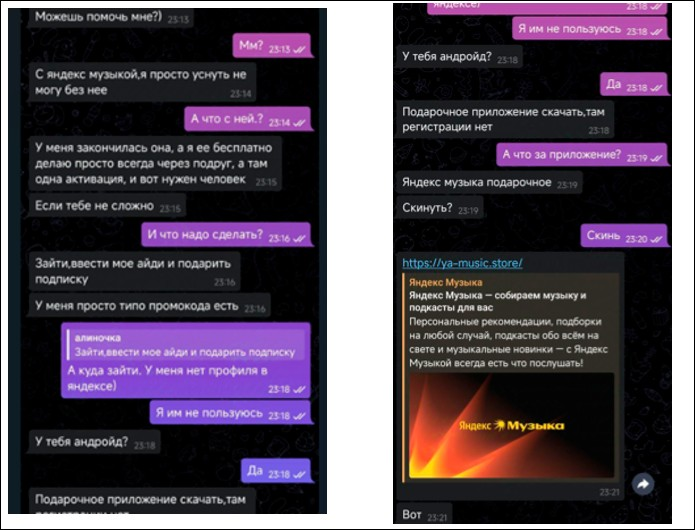

Группа компаний «Гарда» обнаружила новый вид мошенничества в популярных мессенджерах.

Преступники пишут сообщения от имени знакомого человека из списка контактов жертвы и уговаривают установить вредоносное приложение под видом «Яндекс Музыки».

Вместо сервиса на смартфон устанавливается троянская программа, которая даёт злоумышленнику полный доступ к мобильному устройству.

Схема кампании

- Злоумышленники создали поддельные страницы, специально настроенные так, чтобы они попадали в топ поисковых результатов по этому запросу.

- Когда пользователи переходили на такой сайт, им предлагалось скачать ZIP-файл.

- После открытия архива на компьютер загружалась первая часть вредоносного кода.

- Затем браузер автоматически перенаправлялся на другой сайт, где загружался большой JavaScript-файл, запускавший целую серию процессов на устройстве.

- Выполнялись команды PowerShell для развертывания Gootkit — третьего этапа атаки. В результате на компьютере устанавливались Cobalt Strike и программы-вымогатели.

Инциденты

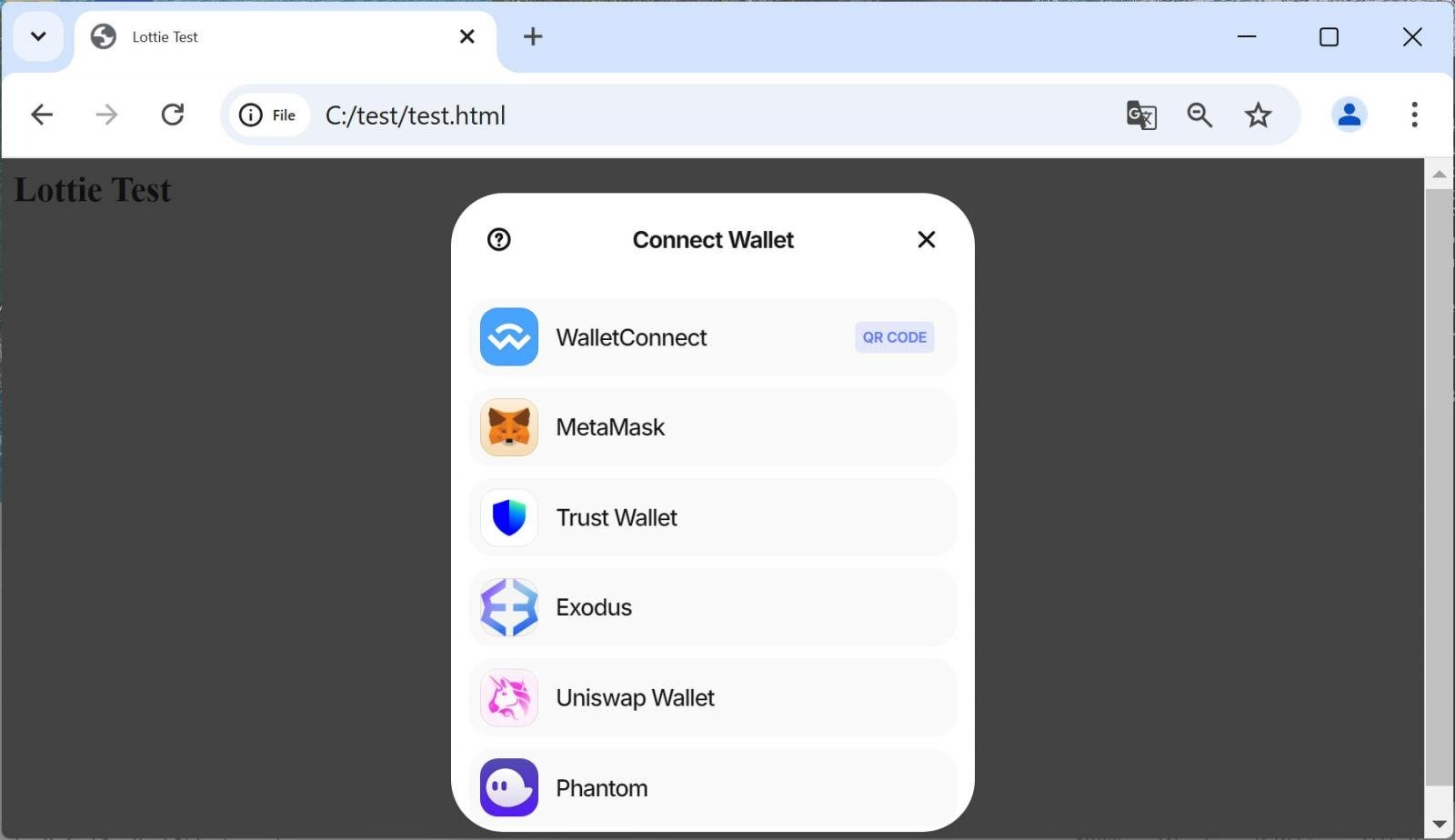

31 октября 2024 года пользователи Lottie-Player начали жаловаться на странные инъекции кода и всплывающие окна на сайтах. Как оказалось, злоумышленники добавили в Lottie Web Player версий 2.0.5, 2.0.6 и 2.0.7 вредоносный код, который внедрял на сайты малварь для кражи криптовалюты.

Такие вредоносы внедряются на сайты и показывают посетителям запросы на подключение криптовалютного кошелька. Если пользователь не замечает подвоха и действительно подключает свой кошелек, скрипт автоматически пытается украсть все доступные активы и NFT, отправив их своим операторам.

Разработчики LottieFiles объясняют, что JavaScript-библиотека была скомпрометирована после того, как у одного из разработчиков похитили токен аутентификации, который в итоге был использован для загрузки вредоносных версий пакета npm.

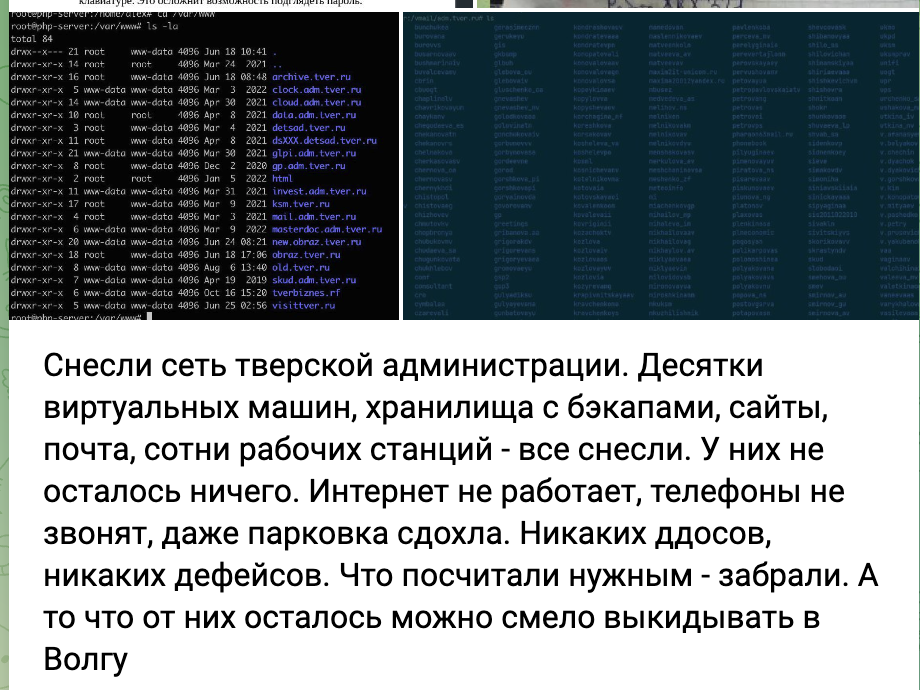

Проукраинская группировка RUH8 заявила об атаке на ИТ-инфраструктуру администрации Твери, в результате которой были выведены из строя множество информационных систем.

В телеграм-канале группировки 29 октября вышел пост, в котором говорится о полном уничтожении содержимого десятков виртуальных машин, резервных копий, рабочих станций в администрации города, а также подсистемы телефонной связи:

Кибератака на разработчика решений для управления автопарками Microlise из Великобритании нарушила работу ключевых клиентов компании, среди которых служба доставки DHL UK и сеть магазинов Nisa. Самые серьёзные проблемы возникли у компании Serco, которая обеспечивает транспортировку заключенных по контракту с Министерством юстиции Великобритании.

Атака на Microlise привела к тому, что устройства отслеживания и тревожные кнопки в транспортных средствах Serco были выведены из строя. В результате водители оказались незащищёнными, так как системы слежения за заключенными не функционировали на протяжении нескольких дней.

Из-за инцидента руководство Serco было вынуждено перейти на временные меры безопасности. Водителей снабдили бумажными картами и инструкциями поддерживать связь с тюремными базами каждые полчаса. Сотрудникам рекомендовали держать мобильные телефоны полностью заряженными для экстренных случаев. Нарушение навигационных и других функций усложнило выполнение задач и поставило под угрозу безопасность персонала.

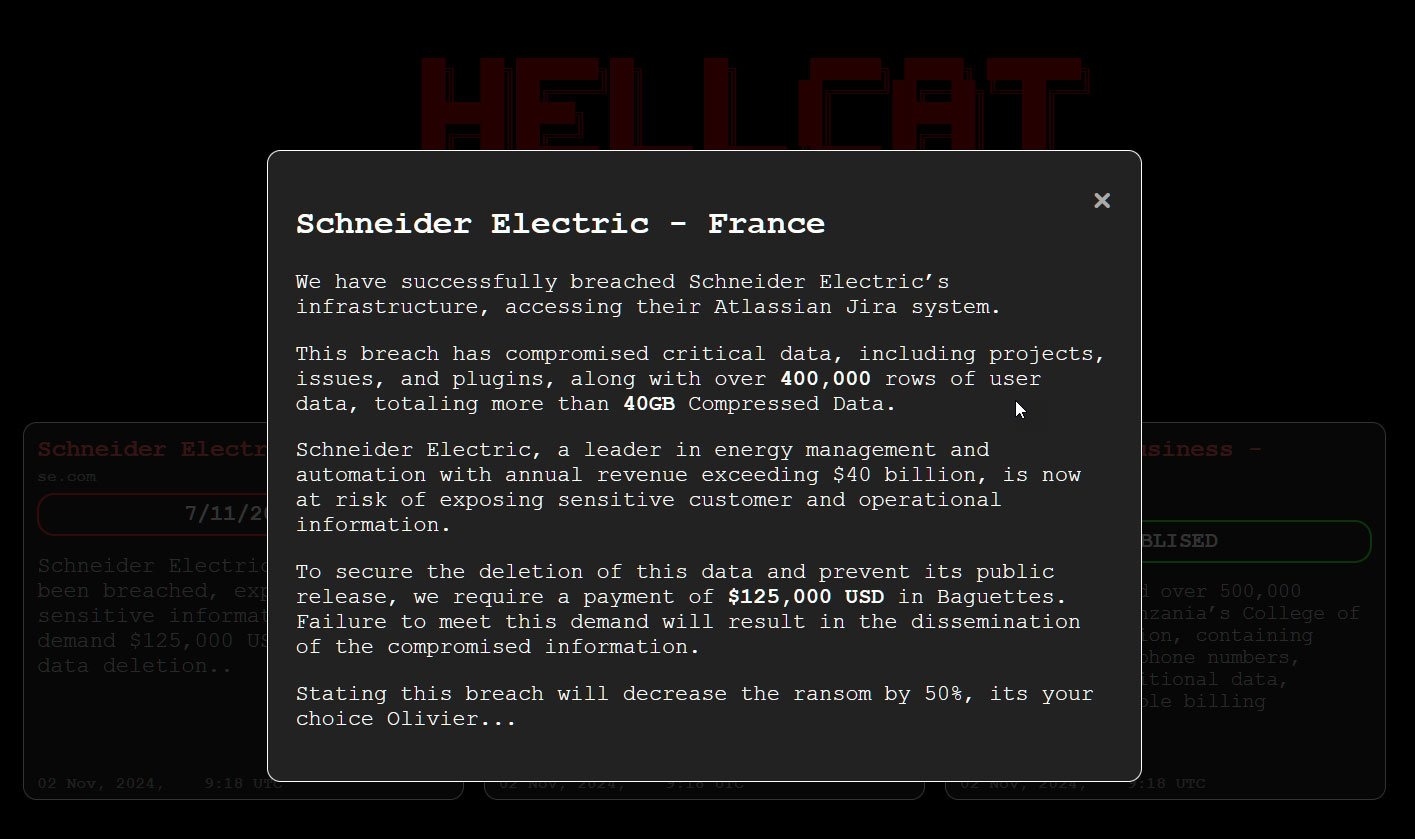

Хакер взломал платформу для разработчиков Schneider Electric и похитил информацию с JIRA-сервера компании. Для атаки он использовал ранее скомпрометированные учётные данные.

После получения доступа злоумышленник использовал MiniOrange REST API для сбора 400 0000 строк пользовательских данных, среди которых были 75 000 уникальных email-адресов, а также полные имена сотрудников и клиентов Schneider Electric.

На хакерском форуме в даркнете взломщик шутит, что требует за нераскрытие украденной информации 125 000 долларов США «в багетах», поскольку Schneider Electric — французская компания. Он заявляет, что «были скомпрометированы критически важные данные, в том числе проекты, issue и плагины, а также более 400 000 строк пользовательских данных общим объёмом более 40 ГБ».

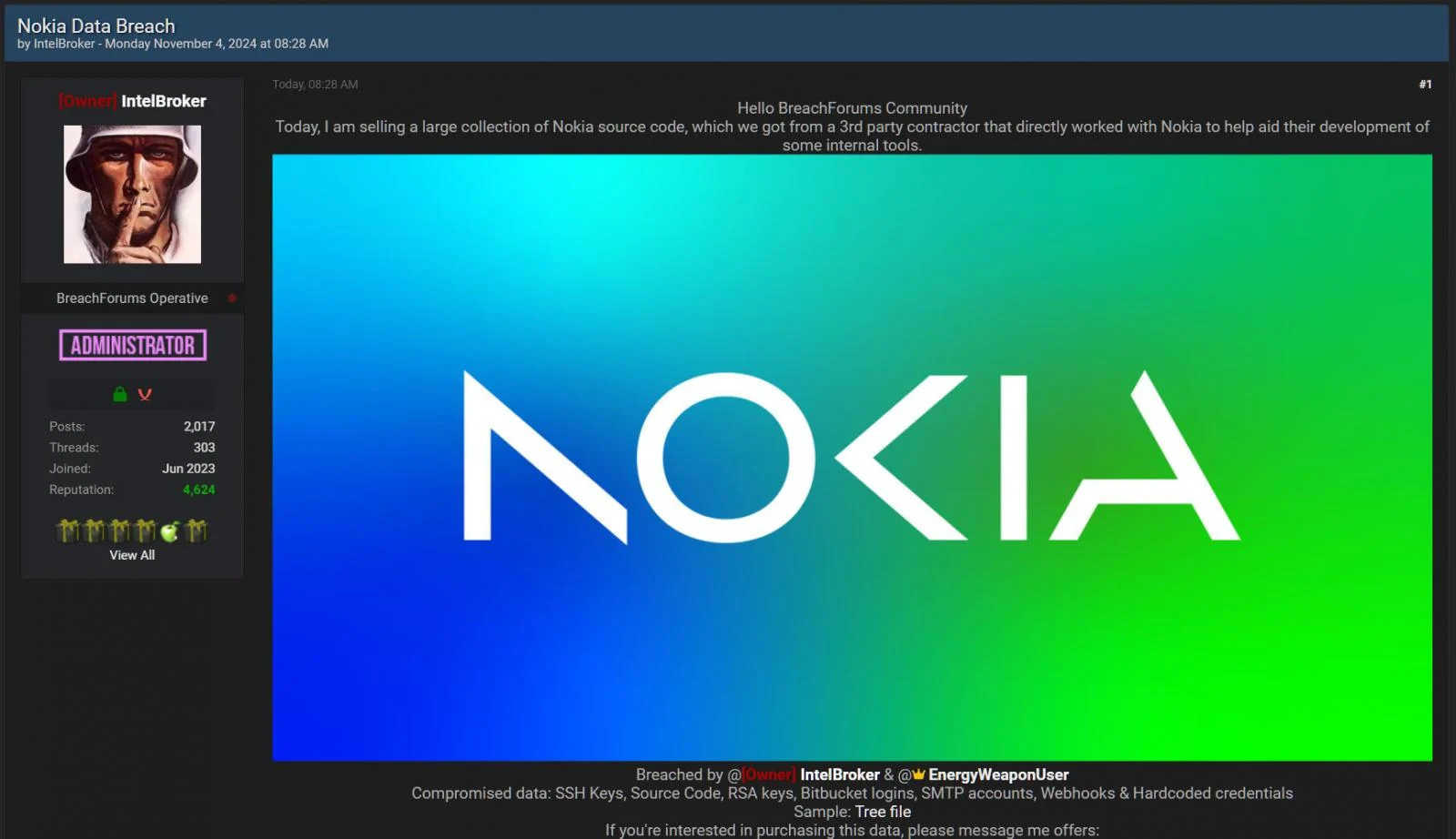

IntelBroker утверждает, что среди похищенных данных есть ключи SSH, исходный код, ключи RSA, логины BitBucket, учётные записи SMTP, веб-хуки, а также жестко закодированные учётные данные.

Сообщают, что хакер использовал стандартные логин и пароль, чтобы скомпрометировать сервер SonarQube, принадлежащий неназванному вендору. Это позволило похитить у пострадавшей организации Python-проекты клиентов, среди которых были данные Nokia.

Представители Nokia подтвердили изданию, что им известно об этих заявлениях злоумышленника и они уже проводят расследование.

Корпорация True World Holdings LLC уведомила своих сотрудников о киберинциденте, затронувшем их персональные данные. Киберпреступники проникли в системы компании и похитили файлы с информацией о действующих и бывших сотрудниках.

Компания не уточнила, какие именно персональные данные были похищены, отметив, что объем информации варьируется в зависимости от человека. По данным генпрокуратуры, пострадали 8532 человека, хотя сейчас в True World работают около 1000 человек по всему миру.

Компания рекомендовала пострадавшим обратить внимание на любые подозрительные операции на их финансовых счетах и проверках кредитных отчетов. Также True World предоставила на год бесплатный кредитный мониторинг и услугу восстановления идентичности. Компания также порекомендовала сменить учётные данные и контрольные вопросы для защиты финансовых и других личных аккаунтов.

Фармдистрибьютор AEP из Баварии стал жертвой вымогательской кибератаки. В результате инцидента часть IT-систем AEP была зашифрована.

Расследование ведёт Криминальная полиция Баварии, в сотрудничестве с которой AEP активно ищет решение проблемы с привлечением экспертов по киберинцидентам и IT-криминалистике. В компании отметили, что все внешние подключения отключены, а затронутые системы полностью остановлены.

На данный момент AEP недоступна по телефону и может принимать только ограниченное количество обращений по электронной почте.

Хакеры атаковали информационную систему центров занятости Министерства труда и занятости Франции.

Эксперты считают, что из-за атаки существует риск утечки личных данных молодых людей, получающих поддержку в центрах занятости: фамилии, имена, даты рождения, национальности, адреса электронной почты и почтовые адреса, а также номера телефонов. При этом номера социального страхования, банковские реквизиты и удостоверения личности не были скомпрометированы.