Дайджест Start X № 346

Обзор новостей информационной безопасности с 20 по 26 октября 2023 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

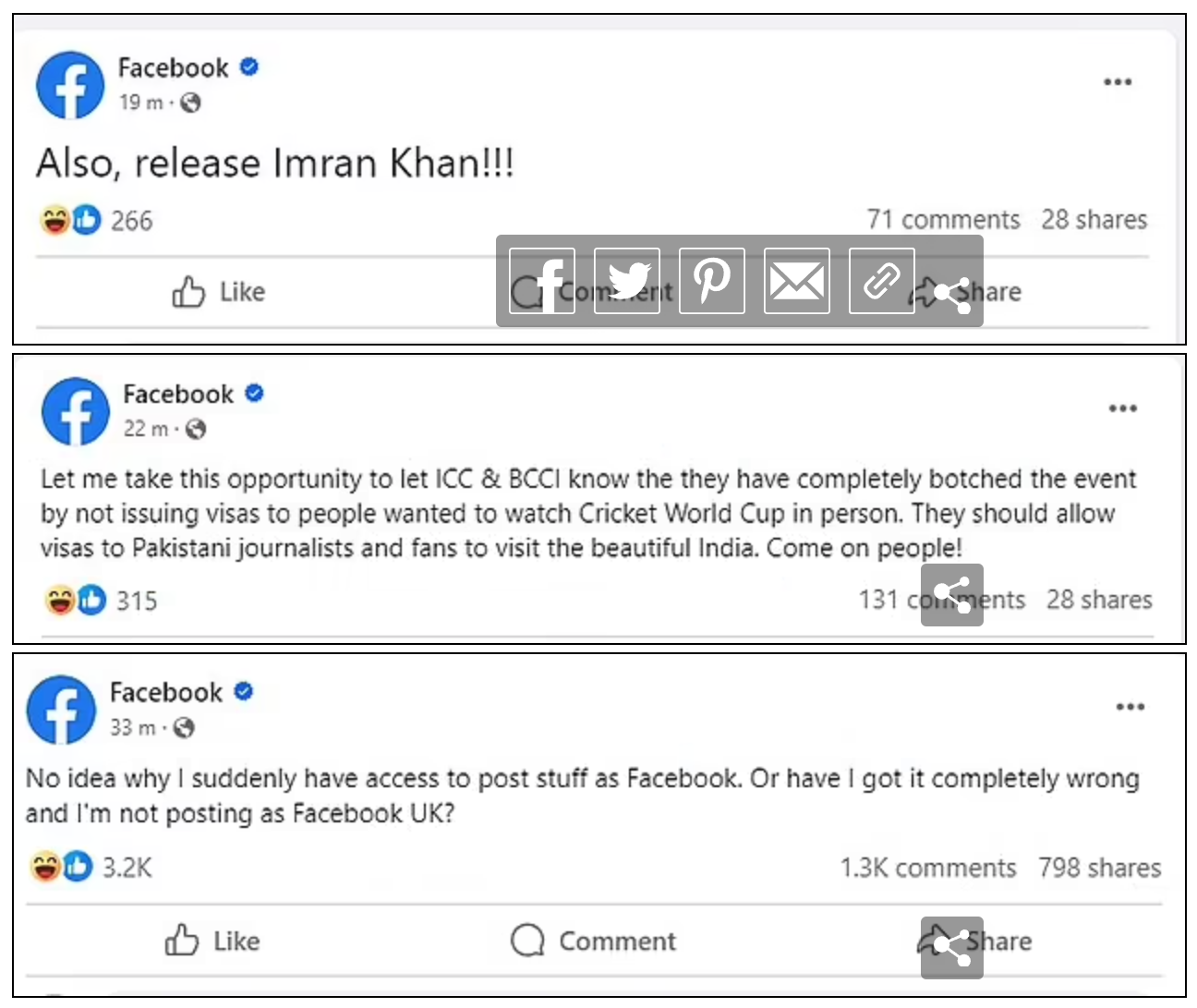

Киберкампании

Вредоносная реклама

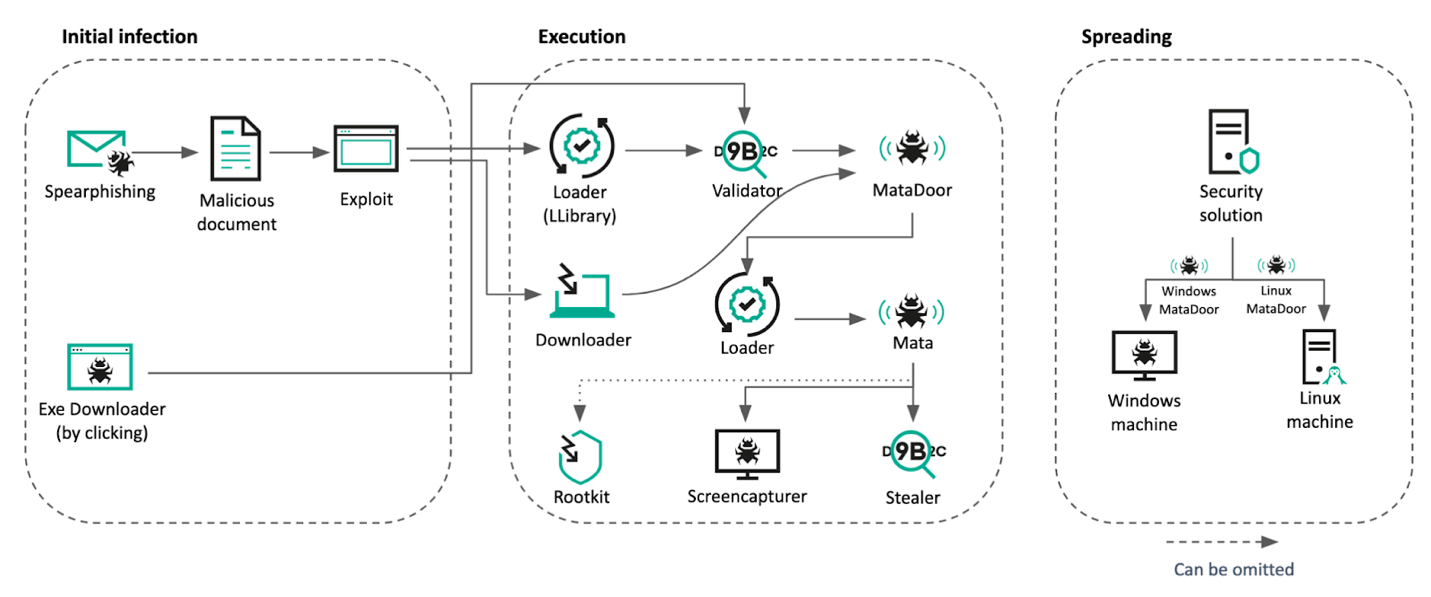

Схема кампании

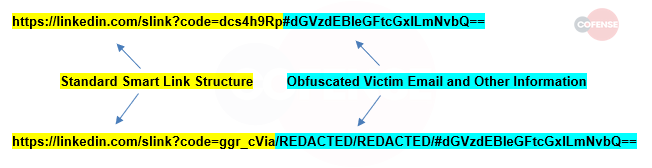

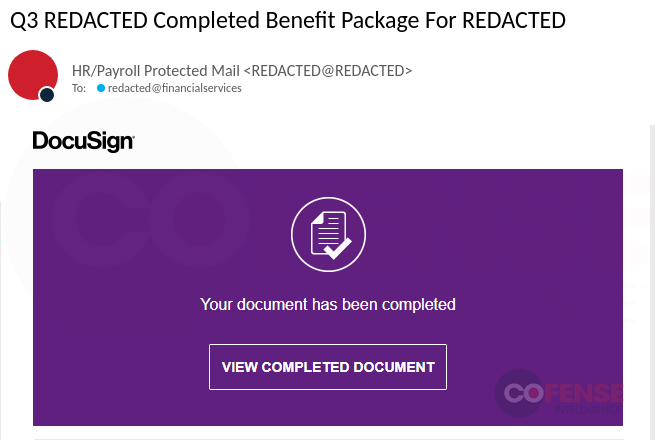

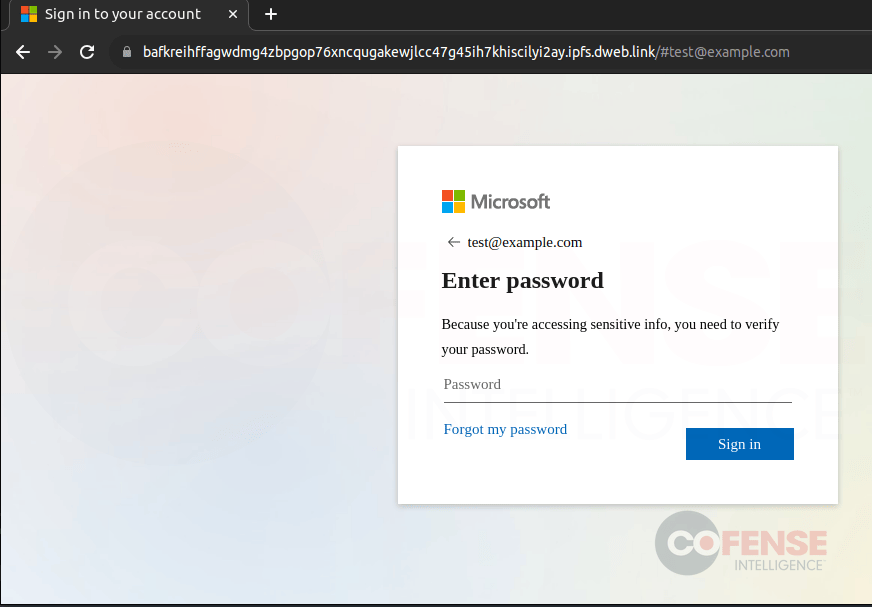

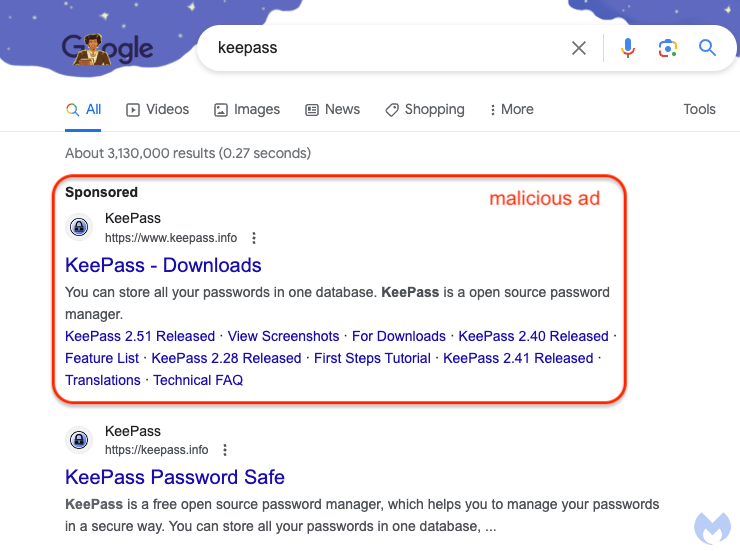

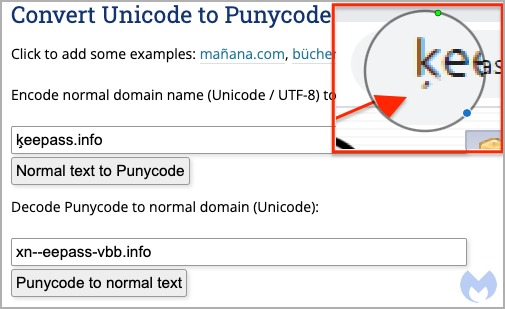

- Злоумышленники использовали Punycode для создания адреса xn—eepass-vbb[.]info, который преобразуется в ķeepass.info, имитируя настоящий домен проекта (keepass.info), но с использованием символа «ķ».

- Этот вредоносный домен продвигали в рекламе через Google Ads, имитируя рекламу настоящего KeePass.

- Если жертва не замечала ничего странного и кликала по такому объявлению мошенников, срабатывал редирект, который проверял, что жертва не является краулером, ботом, не использует песочницу и так далее, после чего пользователь попадал на поддельный сайт https://xn--eepass-vbb[.]info.

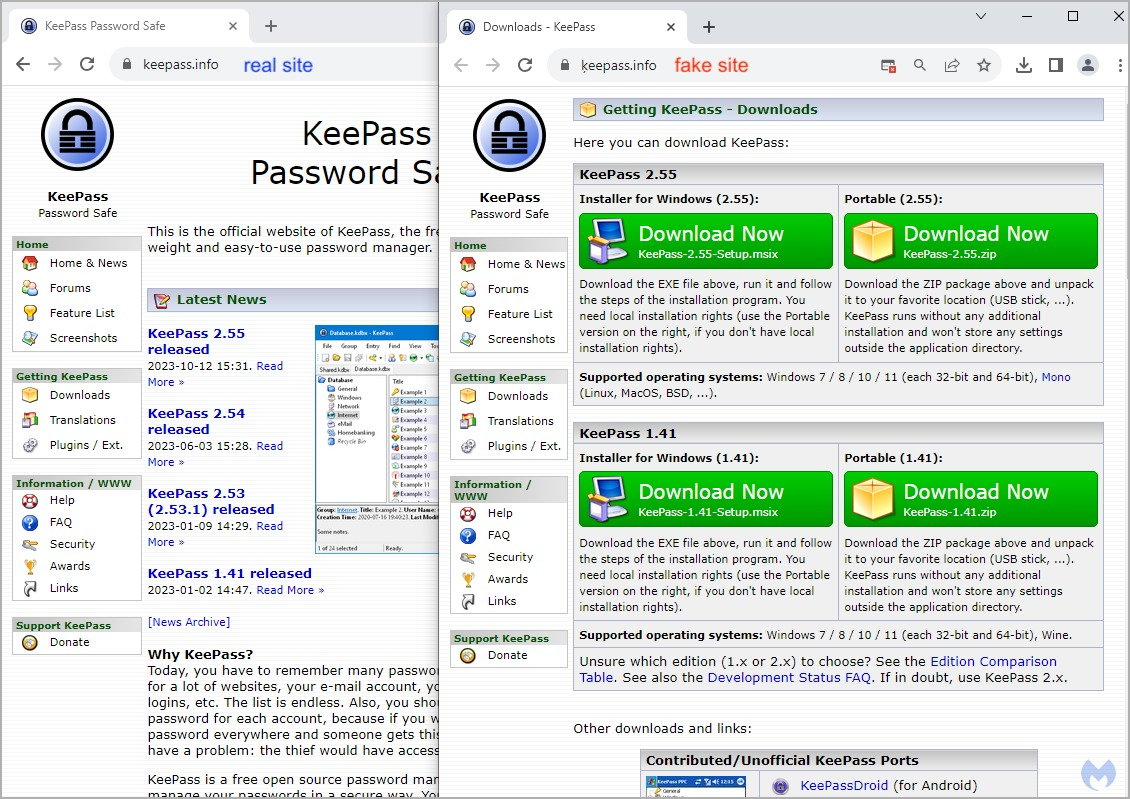

Настоящий сайт (слева) и фальшивка (справа)

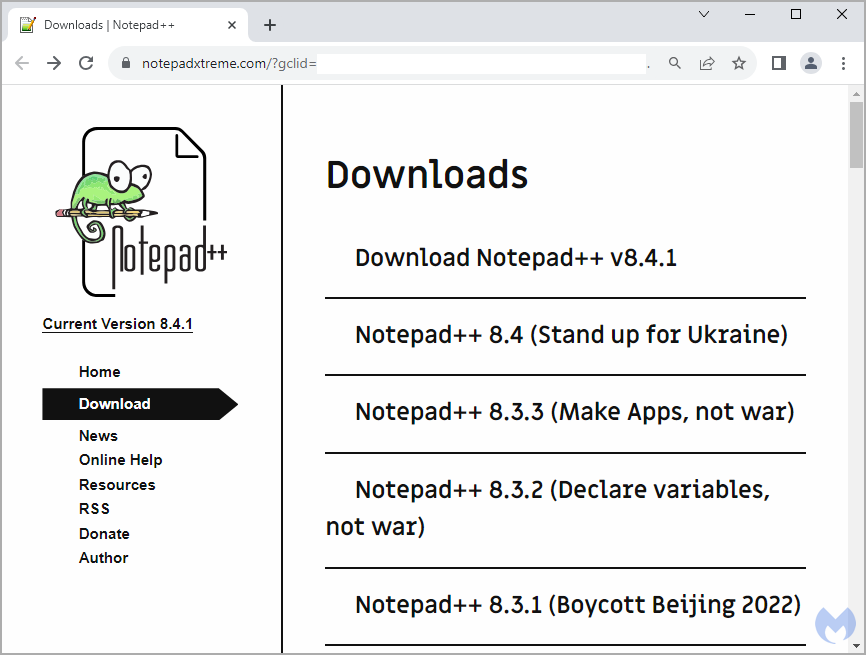

- На сайте мошенников, который прикидывался официальным сайтом KeePass, пользователю предлагали скачать «менеджер паролей».

- Нажатие на любую ссылку для скачивания приводило к загрузке подписанного установщика MSI с названием KeePass-2.55-Setup.msix, который содержал PowerShell-скрипт, связанный с загрузчиком малвари FakeBat.

- В качестве «полезной нагрузки» FakeBat устанавливал на компьютер инфостилеры Redline, Ursniff и Rhadamathys.

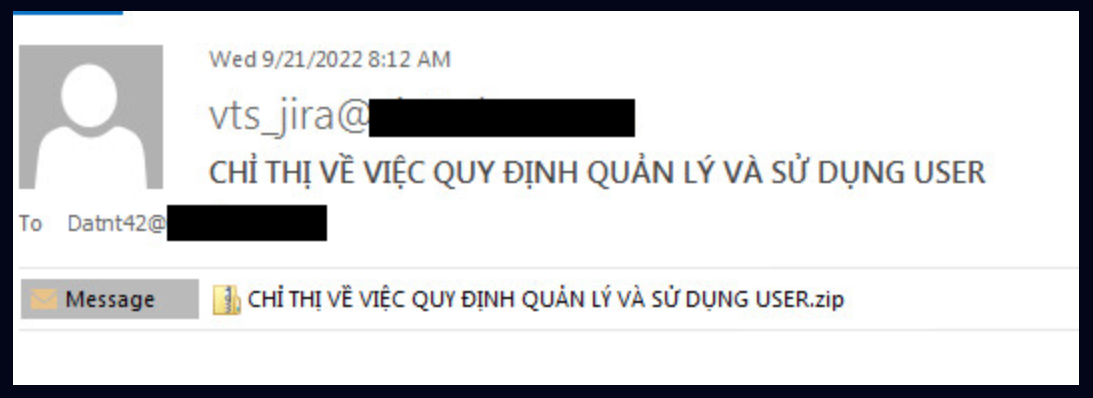

Обнаружена вредоносная кампания GoPIX, направленная против бразильских пользователей WhatsApp.

Схема кампании

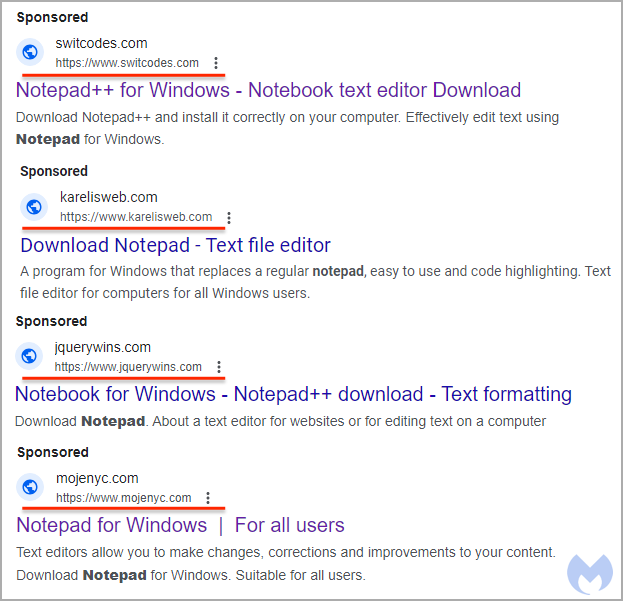

- Атака начинается c вредоносной рекламы, которая показывается пользователям, ищущим «WhatsApp Web» в поисковых системах.

- При клике на такую рекламу пользователь перенаправляется на страницу с вредоносным ПО.

- Вредоносная программа может быть загружена сразу с двух разных URL-адресов в зависимости от того, открыт ли порт 27275 на компьютере пользователя. Этот порт используется программным обеспечением Avast Safe Banking.

- При обнаружении этого программного обеспечения загружается ZIP-файл, содержащий LNK-файл, в который встроен запутанный скрипт PowerShell, который и загружает следующий этап заражения.

- Если порт закрыт, загружается и выполняется установочный пакет NSIS.

- Установщик извлекает и запускает вредоносную программу GoPIX, используя метод, называемый «Process Hollowing». Хакеры запускают системный процесс «svchost.exe» в приостановленном состоянии и вводят в него вредоносный код.

- GoPIX функционирует как вредоносное ПО, крадущее данные из буфера обмена. Оно перехватывает запросы на платежи PIX и заменяет их данными, контролируемыми злоумышленниками.

- Вредоносное ПО также поддерживает подмену адресов кошельков Bitcoin и Ethereum. Они жёстко закодированы во вредоносном ПО и не извлекаются с сервера управления.

Атаки и уязвимости

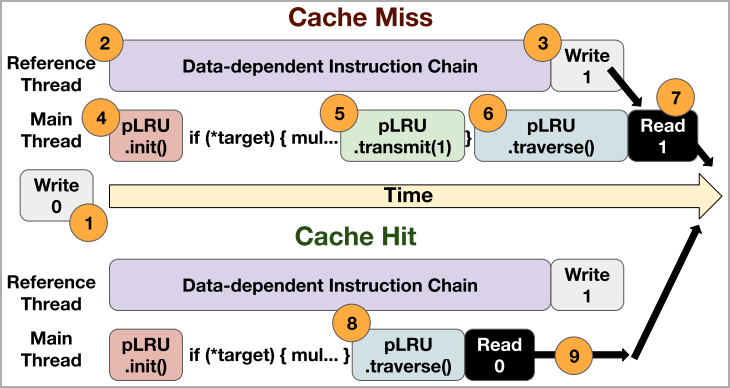

Атака по сторонним каналам (Side-channel attack), получившая название iLeakage, требует минимальных ресурсов для выполнения, но предполагает глубокое изучение аппаратных средств Apple и опыт эксплуатации уязвимостей в практической реализации криптосистемы. Основной механизм уязвимости связан со спекулятивным выполнением — функцией, предназначенной для увеличения производительности современных процессоров.

На видео ниже показано, как с помощью атаки iLeakage были получены сообщения Gmail в Safari на iPad. Основным условием работы атаки является взаимодействие пользователя-жертвы со страницей злоумышленника.

Атака iLeakage реализована в виде веб-сайта, на котором также представлены видео с демонстрацией разных вариантов атаки. Когда пользователь уязвимого устройства на macOS или iOS посещает сайт, iLeakage с помощью JavaScript тайно открывает другой сайт на выбор злоумышленника и восстанавливает содержание сайта, отображенное во всплывающем окне.

Исследователи успешно использовали iLeakage для получения истории просмотров на YouTube, содержимого почтового ящика Gmail и автоматически заполняемых паролей.

Чтобы атака сработала, уязвимый компьютер должен сначала посетить веб-сайт iLeakage. При одновременном входе в свою учетную запись на скомпрометированном веб-сайте и на сайте злоумышленника потребуется около 5 минут для анализа посещающего устройства. Затем iLeakage может заставить браузер открыть любой другой сайт и начать передавать определенные данные со скоростью от 24 до 34 бит в секунду.

Аналогичным способом исследователи получили пароль от тестового аккаунта Instagram, который был автоматически заполнен в браузере Safari с помощью сервиса управления паролями LastPass.

Инциденты

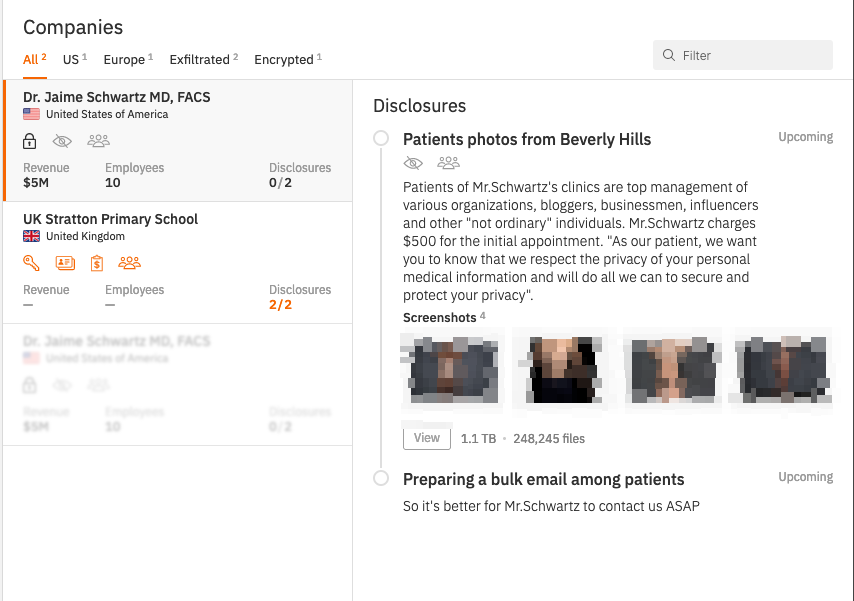

Hunters International опубликовали в соцсети X 4 фотографии девушек, утверждая, что это пациенты доктора Хайме Шварца, пластического хирурга из Беверли-Хиллз и Дубая. Эту публикацию они сделали, чтобы доказать кражу 248 245 файлов из клиники.

В следующем сообщении группа заявила, что скоро опубликует электронные письма пациентов. На данный момент клиника не предоставила комментариев по инциденту.

TransForm заявил, что информационные системы фирмы испытывают проблемы из-за кибератаки. Организация призывает пациентов, у которых запланированы приемы на ближайшие дни, быть готовыми к тому, что приёмы могут перенести на другую дату. Пока еще неизвестно, подверглась ли утечке какая-либо информация о пациентах.

Пострадавшие больницы:

- Windsor Regional Hospital — одна из крупнейших больниц региона для неотложной помощи;

- Hotel Dieu Grace — учреждение комплексной медицинской, психиатрической и реабилитационной помощи;

- Erie Shores Healthcare — крупный медицинский центр региона;

- Hospice of Windsor-Essex — учреждение по уходу за пожилыми людьми;

- Chatham-Kent Health Alliance — универсальная общественная больница.

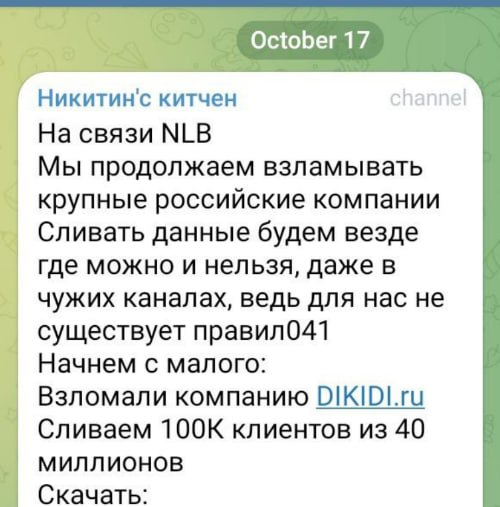

Группировка RansomVC написала на своем сайте в даркнете, что ей удалось получить более 600 000 записей. В украденной базе содержатся имена, идентификаторы, частичные номера соцстрахования, номера водительских прав, даты рождения и контактные данные жителей Колумбии.

Хакеры выставили базу на продажу, но цена пока не сообщается.

16 октября больницы HealthAlliance Hospital, Margaretville Hospital и Mountainside Residential Care Center столкнулись с «потенциальной угрозой кибербезопасности и сбоем в ИТ-системе». Из-за этого все три медицинских учреждения перестали принимать пациентов на неделю. С 14 по 17 октября в больницы перестали направляться бригады скорой помощи, но сеть больниц не уточнила, связаны ли перенаправления бригад с инцидентом. Телефоны, электронная почта и интернет-сервисы больниц были отключены.

Для восстановления сети Westchester Medical Center Health Network выключила все связанные ИТ-системы в трех учреждениях вечером 20 октября. К вечеру 21 октября медучреждения заявили о полном восстановлении работы и возобновлении приема пациентов. Подробности инцидента так и не были раскрыты.

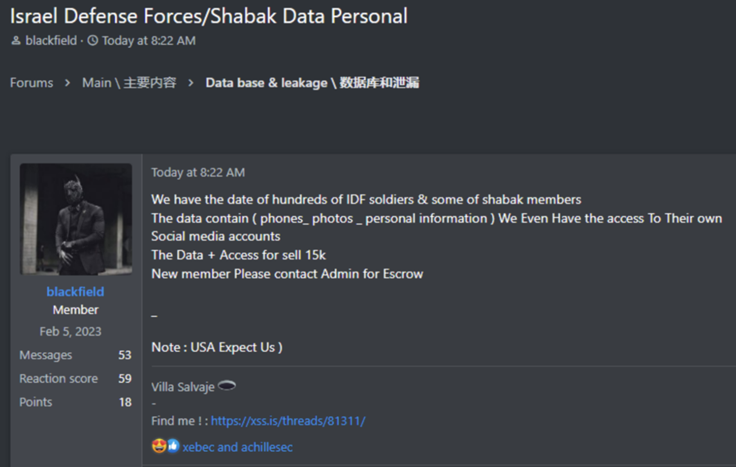

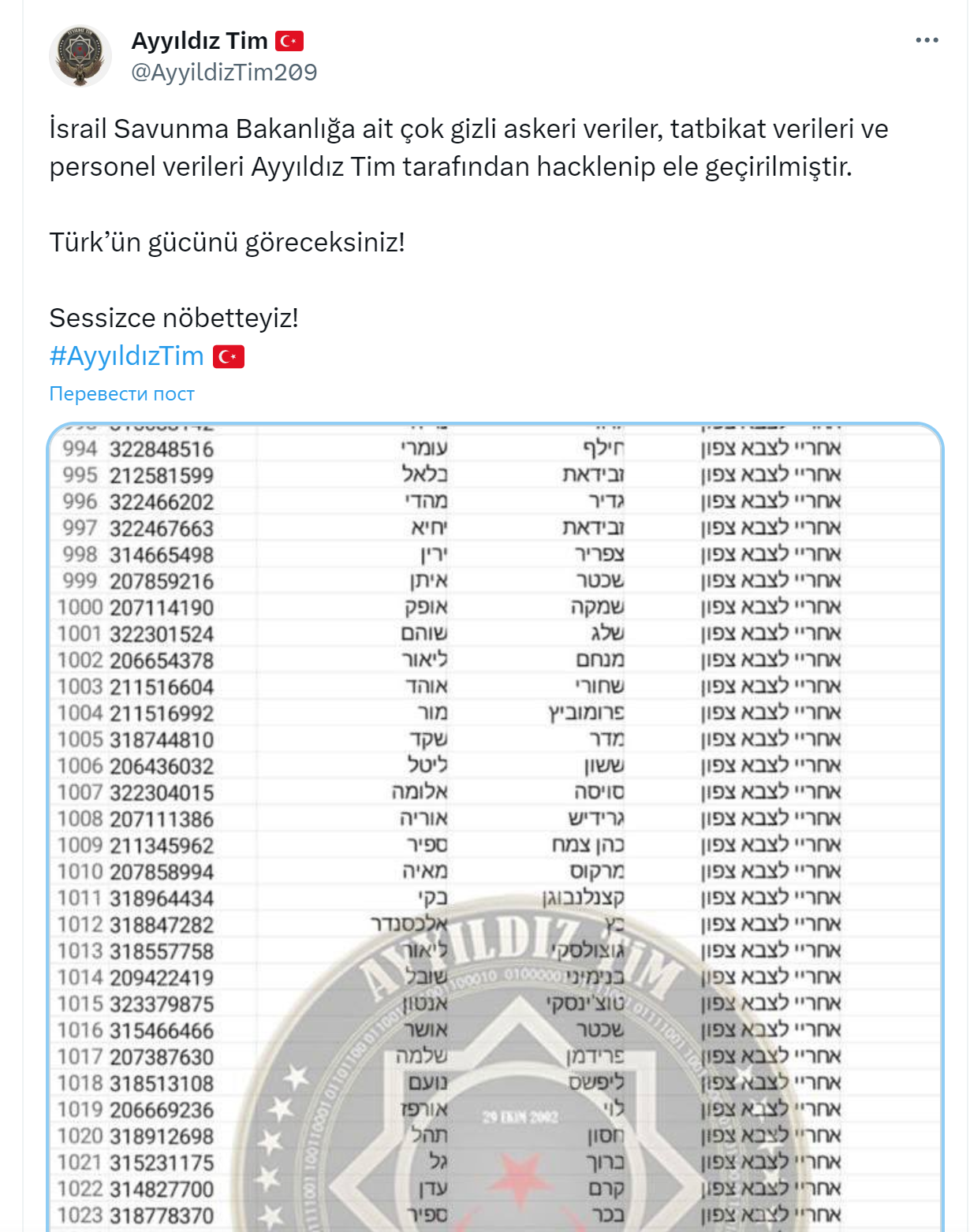

В сообщении на платформе X говорится:

«Секретные военные данные, данные об учениях и персонал, принадлежащие Министерству обороны Израиля, были взломаны и захвачены группой Ayyıldız Tim. Вы увидите силу тюрков! Мы молча стоим на страже!»

Кроме того, Ayyıldız Tim пообщещал атаковать Израильскую биржу, электроэнергетическую инфраструктуру и гидросооружения страны. Хакеры подчеркнули, что они ожидают подходящего момента и приказа для проведения этих атак. Кроме того, в другом сообщении было сказано: «Мы можем прийти однажды ночью без предупреждения».

В уведомлении об утечке данных , разосланном BHI Energy пострадавшим 18 октября, компания предоставила подробную информацию о том, как злоумышленники проникли в сети BHI Energy 30 мая 2023 года и воспользовались вымогательским программным обеспечением Akira.

Что произошло

- Атака началась с использования украденных данных VPN стороннего подрядчика для доступа к внутренней сети BHI Energy.

- В течение недели после первоначального доступа злоумышленники исследовали внутреннюю сеть компании, чтобы нанести сокрушительный удар позже.

- 16 июня 2023 года операторы Akira вернулись к сети компании через оставленный бэкдор, чтобы определить, какие данные будут украдены.

- С 20 по 29 июня злоумышленники украли 767 тыс. файлов общим объёмом 690 ГБ, включая базу данных Active Directory компании.

- 29 июня, после завершения кражи данных, на все устройства в сети BHI Energy было установлено вымогательское ПО Akira.

- IT-команда компании обнаружила компрометацию только после этапа шифрования, когда взлом стал очевиден.

- После обнаружения инцидента компания немедленно обратилась к правоохранительным органам и привлекла сторонних экспертов для восстановления систем.

- 7 июля 2023 года сеть BHI была очищена от вредоносного ПО.

Компания сообщила, что специалистам удалось восстановить данные из резервной копии в облаке, и не платила выкуп.

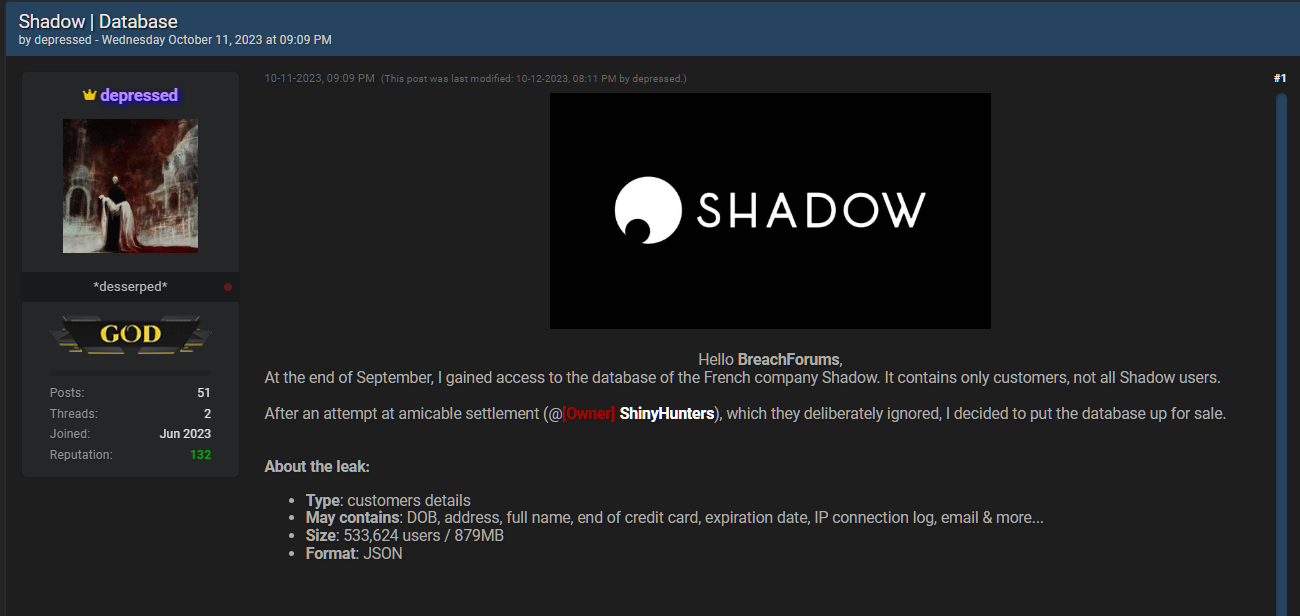

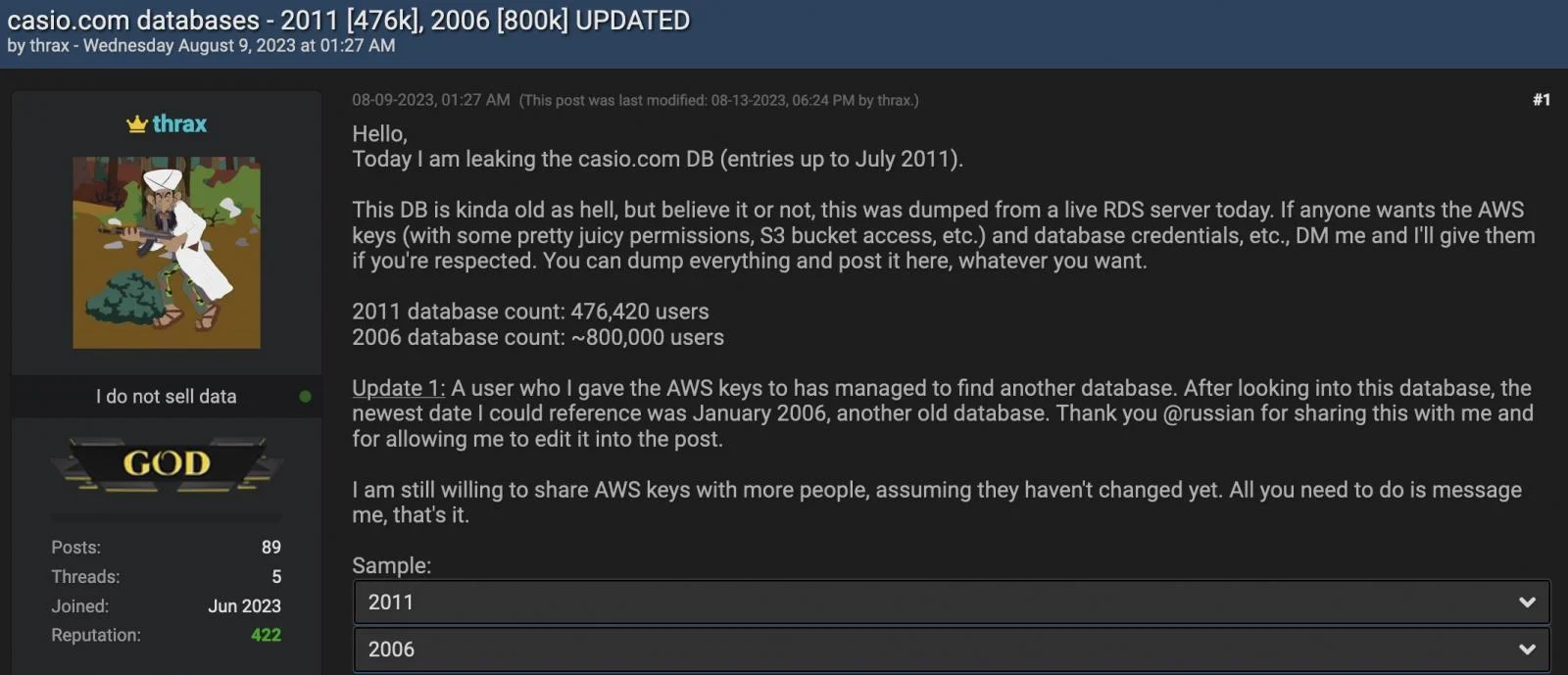

Японская компания Casio сообщает об утечке данных, которая затронула клиентов из 149 стран мира.

Хакерам удалось взломать серверы образовательной платформы ClassPad и получить доступ к личным данным ее пользователей. Инцидент обнаружили 11 октября 2023 года после сбоя в базе данных ClassPad в среде разработки компании.

Данные, попавшие в руки хакеров, включают: имена клиентов, адреса электронной почты, информацию о стране проживания, сведения об использовании услуг, а также информацию о покупках (способы оплаты, коды лицензий и детали заказов).

Casio подчеркивает, что информация о банковских картах не хранилась в скомпрометированной базе данных.

В общей сложности злоумышленники получили доступ к 91 921 записи, принадлежащей японским клиентам компании (включая частных лиц и 1108 образовательных учреждений), а также к 35 049 записям, принадлежащим клиентам из 148 других стран.

Злоумышленники атаковали системы GTD утром 23 октября. Под удар попали центр обработки данных и голосовая связь по IP, пострадало качество интернет-соединения на всех серверах.

Чтобы предотвратить дальнейшее распространение вредоносного ПО, специалисты компании вынуждены были полностью отключить инфраструктуру IaaS.

Чилийская группа реагирования на киберинциденты (CSIRT) официально подтвердила , что речь идёт об атаке вируса-вымогателя и потребовала, чтобы все государственные учреждения, использующие услуги IaaS компании GTD, незамедлительно уведомили об этом правительство и провели сканирование своих систем на предмет компрометации.

Сообщают, что в атаке использовался новый вариант вымогателя Rorschach — очень сложного и быстродействующего вируса-вымогателя, который может зашифровать все файлы на устройстве меньше чем за 5 минут.