«Полюс» внедрил Start AWR: сотрудники стали на 50% чаще сообщать об атаках

По мировой статистике 82% инцидентов информационной безопасности в 2022 году произошло из-за действий сотрудников. Поэтому эксперты из команды безопасности «Полюса» постоянно развивают культуру ИБ внутри компании, в том числе обучают сотрудников распознавать атаки и правильно на них реагировать.

Чтобы снизить риски и повысить защищенность критической информационной инфраструктуры, «Полюс» пробовал внедрять разные решения — например, отправку имитированных атак сотрудникам. Но полученные результаты не устраивали департамент информационной безопасности — атаки приходилось отправлять вручную, шаблоны атак не до конца соответствовали специфике компании. Чтобы повысить эффективность обучения, нужно было сделать процесс более контролируемым, регулярным и автоматизированным.

Расскажем, как решили задачу с помощью системы Start AWR, реализовав проект при поддержке «Информзащиты», и добились кратного роста вовлеченности сотрудников в обеспечение защищенности компании.

«Полюс» — крупнейший производитель золота в России. Входит в пятерку ведущих мировых золотодобывающих компаний.

В «Полюсе» работают более 20 000 сотрудников — от них зависит защищенность критической информационной инфраструктуры компании. Поэтому крайне важно поддерживать и развивать культуру информационной безопасности в компании.

Задача: вовлечь сотрудников в обеспечение безопасности компании

Департамент информационной безопасности «Полюс» проводит регулярную оценку рисков и проактивно внедряет решения, которые помогают предотвратить возможные инциденты информационной безопасности.

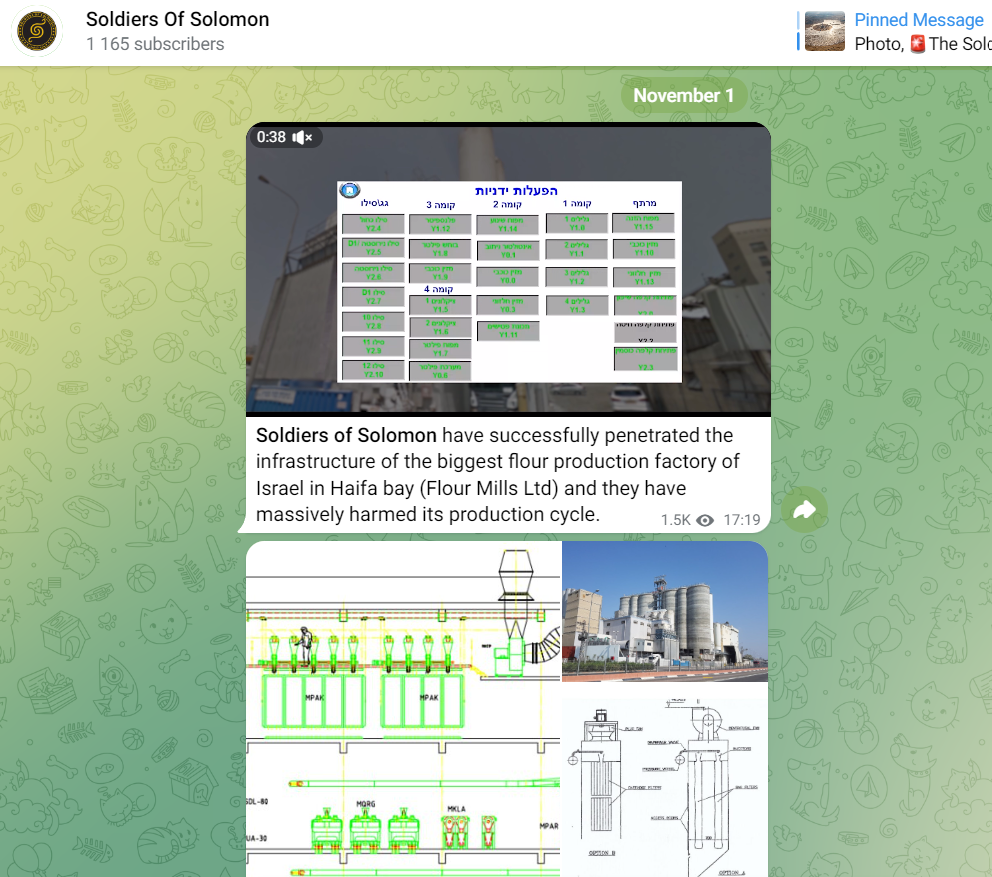

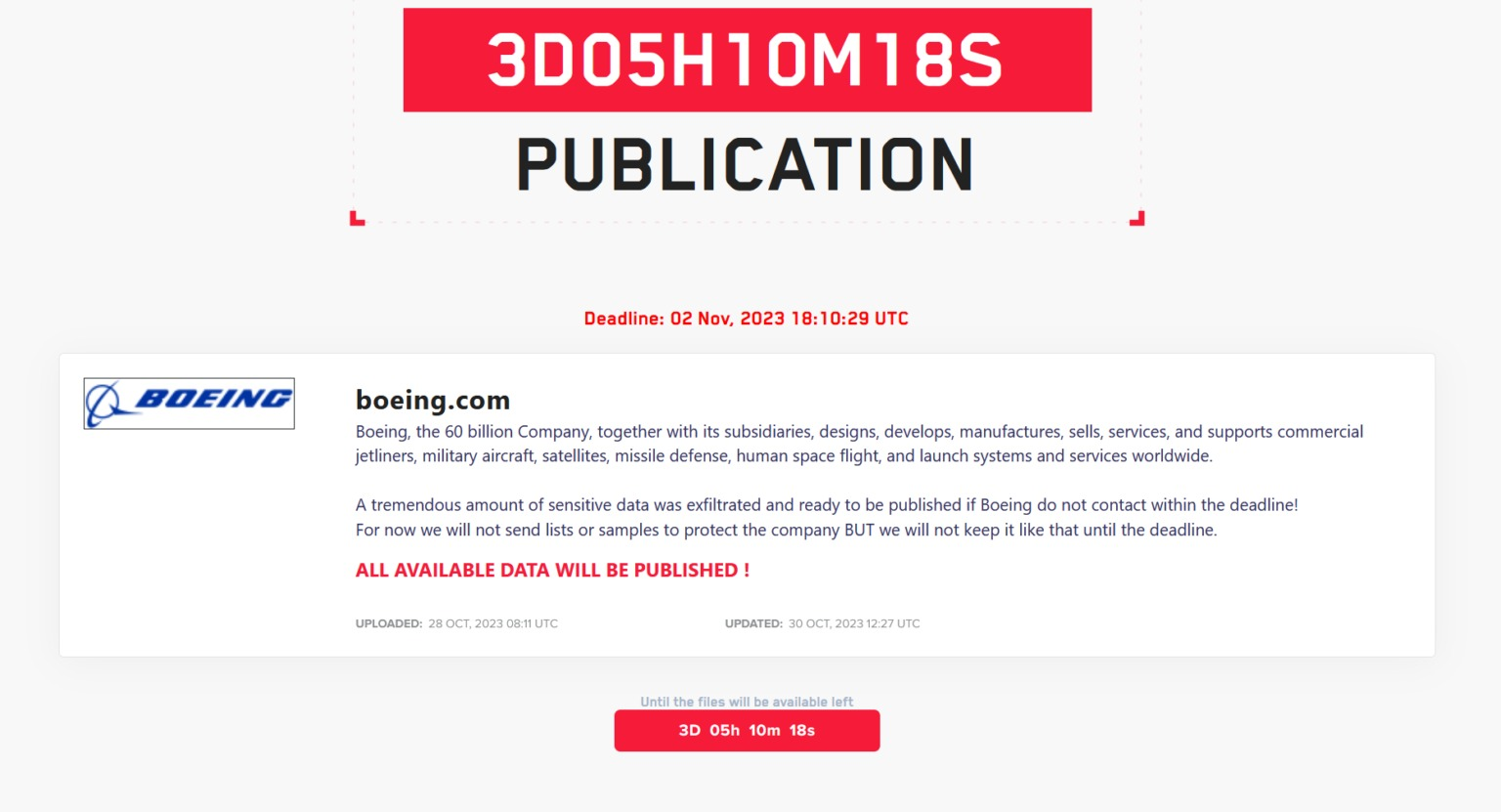

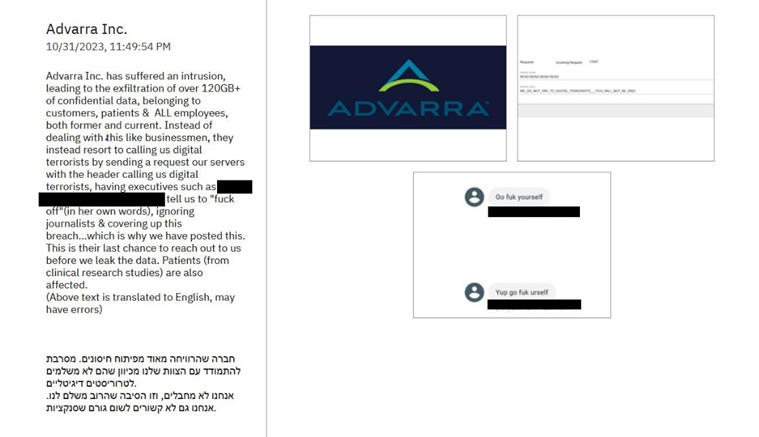

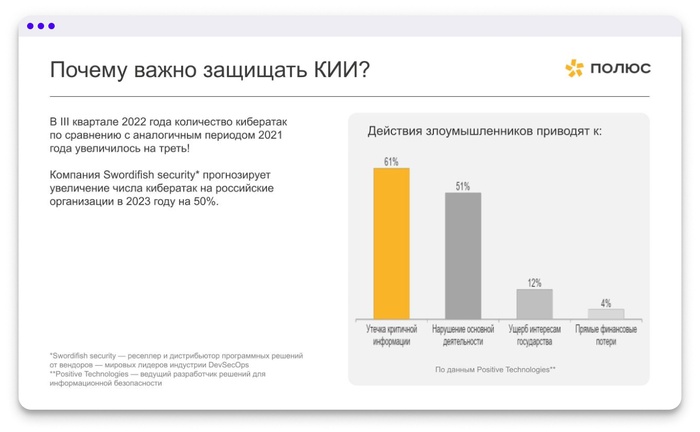

С начала 2022 года одним из главных рисков для компании стали цифровые атаки, направленные против ее сотрудников, и их потенциально опасные действия, которые могли привести к инцидентам — открытие и запуск опасных вложений, компрометация корпоративных учетных записей на фишинговых ресурсах, пересылка конфиденциальной информации в ответ на мошеннический запрос.

При этом сами сотрудники могли не осознавать угрозу от подобных действий и не понимали, как они могут навредить организации.

Типичной реакцией был вопрос: «А что от меня зависит, у нас же есть команда безопасности? Пусть они и разбираются».

Сотрудников обучали правилам безопасности, но только во время онбординга — работники со стажем успевали забыть, что им рассказывали. Новички тоже были недостаточно осведомлены: курсы были короткими, и сотрудники не успевали получить все знания.

Для формирования навыков безопасной работы в «Полюсе» использовали отправку имитированных атак, но решение не полностью устраивало компанию. Сотрудникам департамента ИБ было ясно, что нужно сделать процесс обучения более регулярным, контролируемым и эффективным.

Для этого необходимо было найти автоматизированное решение класса Security Awareness, которое позволяло бы:

- интегрировать обучающие процессы с другими системами информационной безопасности;

- создать формат, который поможет сотрудникам не просто познакомиться с правилами, но сформировать навыки безопасной работы;

- кастомизировать и дорабатывать обучающий контент в соответствии со спецификой компании;

- выполнять имитированные атаки для оценки защищенности и тренировки навыков;

- оценивать и повышать вовлеченность сотрудников, в том числе топ-менеджеров в обеспечение безопасности.

Такие задачи могла решить только полноценная система обучения и тренировки навыков по информационной безопасности для всех сотрудников.

Для того чтобы определиться с подрядчиком, представители компании проанализировали рынок, составили шорт-лист из пяти вариантов, протестировали каждое решение, составили сводную матрицу по функциональности и приняли решение.

Решение: внедрить Start AWR в работу компании

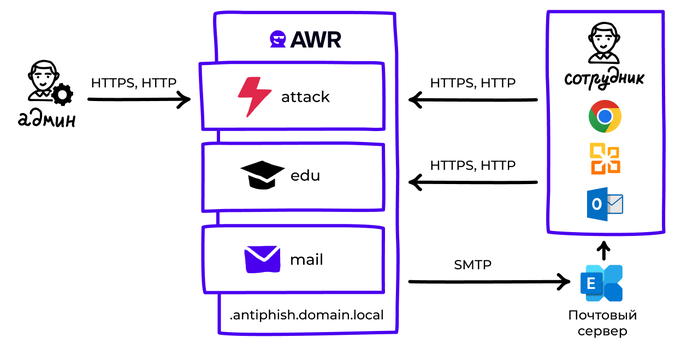

Start AWR — это платформа для регулярного и непрерывного обучения и тренировки навыков сотрудников в области кибербезопасности. В платформу включены курсы и симулятор атак, а также методика и метрики для оценки защищенности компании от угроз человеческого фактора.

Сначала мы провели пилот — две недели несколько сотен пользователей обучались основам безопасной работы и отражали имитированные атаки злоумышленников.

Затем ПАО «Полюс» приобрели лицензию на год для 10 000 пользователей и совместно со специалистами интегратора информационной безопасности «Информзащита» начали внедрять платформу в эксплуатацию.

Развернули полную версию платформы в инфраструктуре заказчика

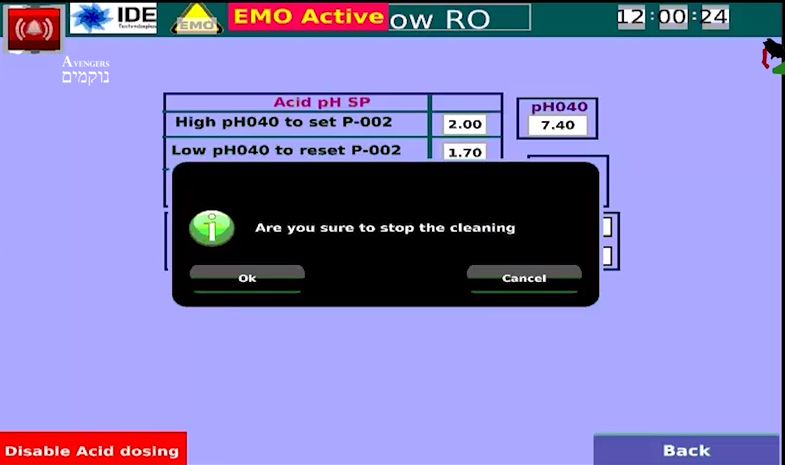

Интегрировались со службой каталогов Active Directory, почтовым сервером и клиентами MS Outlook, продуктами экосистемы R-Vision, SIEM-системой и другой инфраструктурой. Подтвердили соответствие системы корпоративным требованиям по безопасности и описали все в документации.

Доработали курсы и сценарии имитированных атак

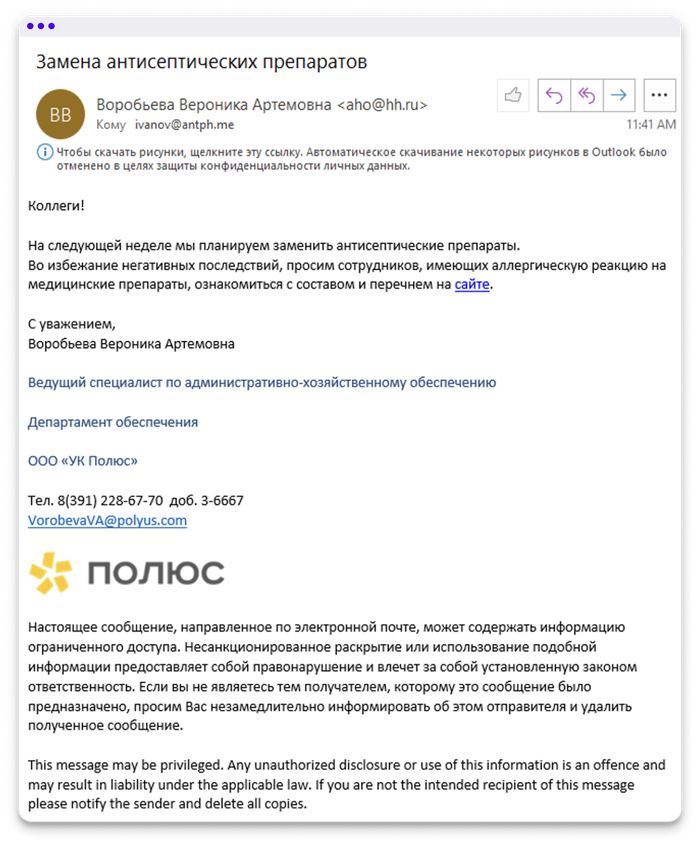

На платформе Start AWR уже есть готовый набор курсов и тестов по информационной безопасности, а также регулярно обновляемые сценарии имитированных фишинговых атак, которые на практике позволяют выработать у сотрудников навыки безопасной работы.

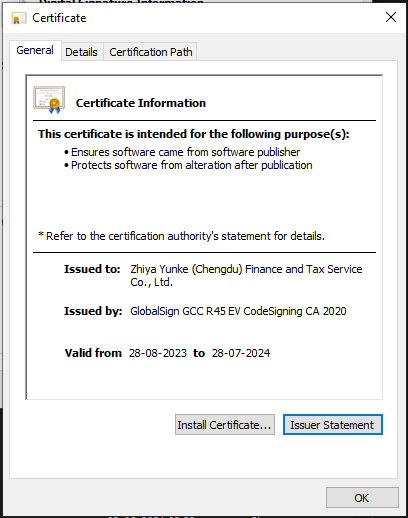

Для эффективного процесса важно, чтобы курсы и сценарии атак были всегда актуальными и соответствовали реальным условиям работы в компании. Поэтому при разработке сценариев атак мы учли политики безопасности и принятые в компании регламенты.

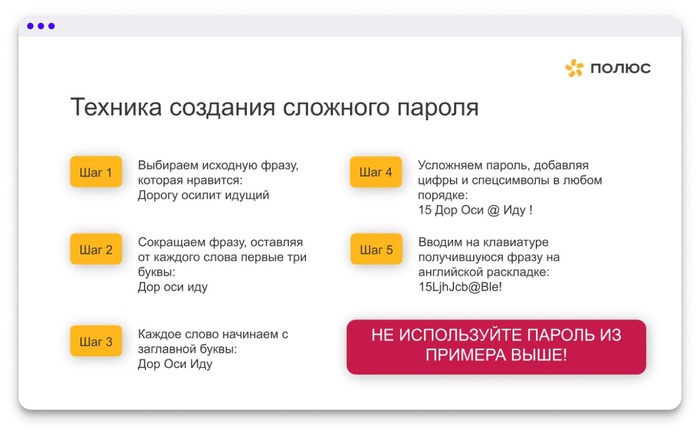

Сотрудники департамента информационной безопасности «Полюса» активно принимали участие в согласовании и адаптации сценариев и курсов — такая опция входит в состав лицензии Start AWR. Например, по их просьбе мы оптимизировали курс «Безопасная работа с паролями», чтобы в нем учитывались все процессы, действующие в компании.

Специально для «Полюса» мы разработали новый курс по безопасности критической информационной инфраструктуры. На промышленных предприятиях согласно ФЗ-187 все сотрудники должны понимать, как защищать системы компании от взлома. Из курса работники узнают, как атаки угрожают нормальной работе и что может сделать каждый, чтобы предотвратить вмешательства. Эти знания и навыки помогут сотрудникам осознанно участвовать в защите компании, как субъекта критической инфраструктуры.

Использовали методологию Start AWR для вовлечения сотрудников в процесс обеспечения безопасности в компании

Мы помогли коллегам из «Полюса» вовлечь сотрудников в процесс защиты компании в соответствии с нашей методологией.

В итоге работники проходили курсы, на которых получали нужные знания, а затем отрабатывали практические навыки, отражая имитированные атаки через электронную почту и фишинговые сайты.

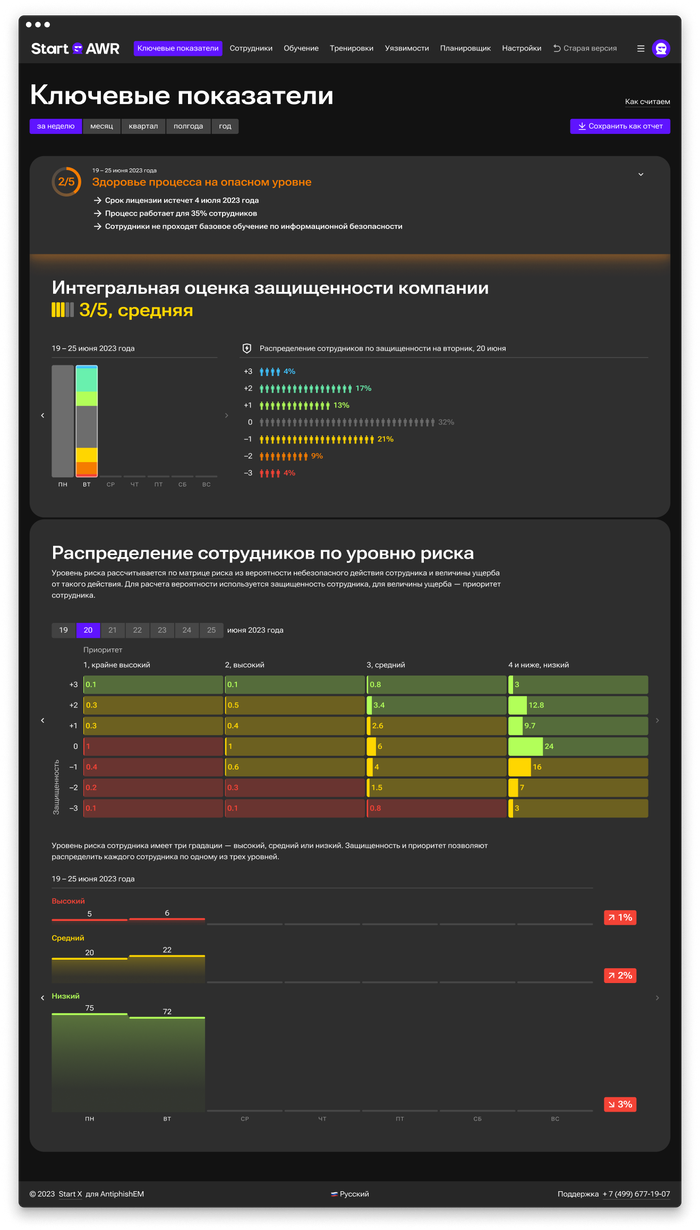

По результатам атак автоматически составлялся рейтинг сотрудников. Служба безопасности смогла регулярно следить за рейтингом, чтобы выявлять уязвимых сотрудников и вовремя давать им новые задания для отработки навыков кибербезопасности.

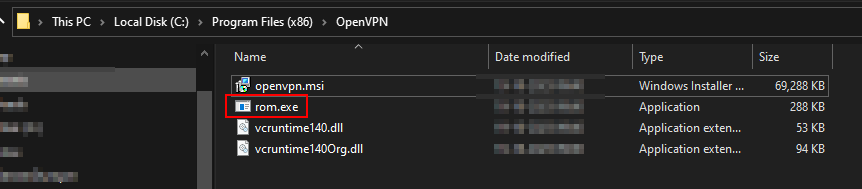

Для сотрудников, которые демонстрировали небезопасное поведение — открывали имитированные фишинговые письма, переходили по ссылкам или открывали вложения — платформа определяет уязвимые версии приложений, браузеров и операционных систем, через которые пользователи это сделали. Это помогает службе безопасности в рамках процесса патч-менеджмента оперативно устранять уязвимости на рабочих компьютерах сотрудников с наибольшим уровнем риска.

Обновляем материалы и помогаем с дальнейшим внедрением

Чтобы еще сильнее вовлечь сотрудников в процесс защиты компании от информационных атак, в компании разрабатывают специальную систему мотивации.

Мы обновляем курсы и сценарии атак каждый квартал — это помогает сотрудникам постоянно актуализировать знания о том, как действуют злоумышленники, и отрабатывать навыки на новых заданиях.

Результаты за 9 месяцев: 62% сотрудников активно участвуют в защите компании от цифровых атак

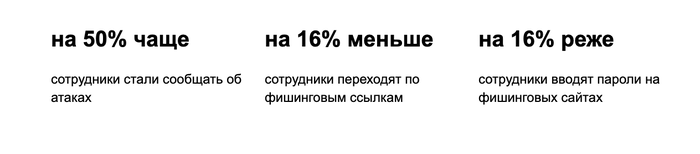

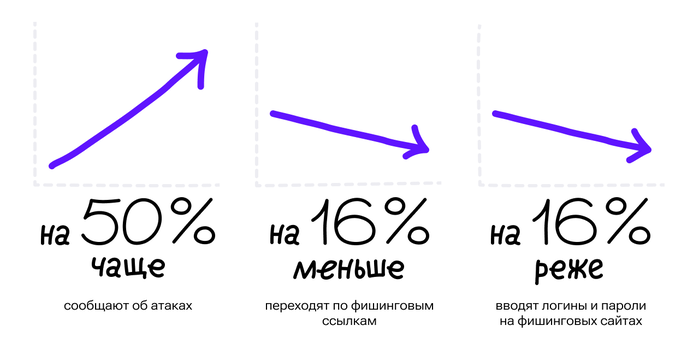

Через 9 месяцев после начала использования продукта сотрудники стали:

- на 50% чаще сообщать об атаках;

- на 16% меньше переходить по фишинговым ссылкам;

- на 16% реже вводить логины и пароли на фишинговых сайтах.

Почему это получилось:

- 62% сотрудников успешно прошли подготовленные для них курсы и получили нужные знания.

- Служба безопасности получила актуальный рейтинг защищенности и список уязвимых сотрудников для непрерывного контроля доступов и планирования процессов обучения.

- Служба безопасности выявила и устранила опасные уязвимости программного обеспечения на рабочих местах сотрудников.

- Использование автоматизированной системы упростило внедрение имитированных атак.

Комментарий Андрея Тихонина, начальника департамента ИБ «Полюса»:

Мы смогли добиться значимых результатов из-за совместных усилий. У нас было точное понимание того, что нам нужно для повышения уровня осведомленности сотрудников, а в Start AWR были для этого все необходимые возможности. Ваше решение — это полноценный инструмент, который помогает нам реализовать наше видение.