Дайджест Start X № 359

Обзор новостей информационной безопасности с 26 января по 1 февраля 2024 года

Андрей Жаркевич

редактор

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Киберкампании

Схема кампании

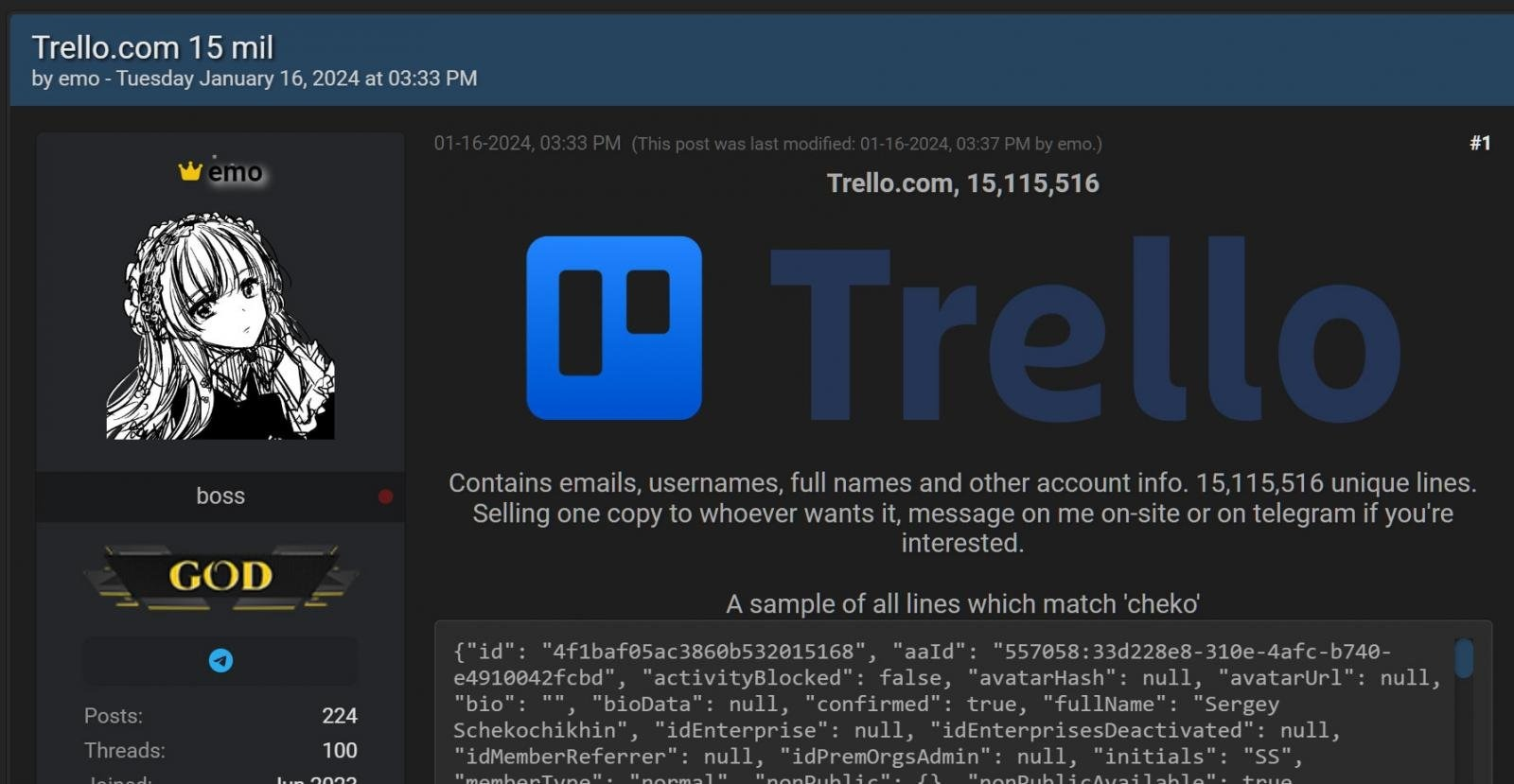

- Злоумышленники рассылают поддельные письма якобы от Минцифры России с требованием срочно установить специальные сертификаты безопасности.

- Рассылка проводится методом спуфинга, то есть адрес отправителя выглядит как легитимный адрес Минцифры.

- В письме , что «С 30.01. 2024 у пользователей, не установивших на свои операционные системы сертификаты НУЦ Минцифры РФ, могут возникнуть проблемы с доступом, вплоть до полного его отсутствия, к таким сервисам как: Госуслуги, в онлайн банкинг, государственные ресурсы, и ряд других российских сервисов».

- Сообщения были оформлены профессионально и выглядели чрезвычайно правдоподобно.

- В тексте письма содержалась ссылка, при переходе по которой скачивается архив russian_trusted_ca_ms.cer.rar.

- Внутри архива находились два одинаковых исполняемых файла russian_trusted_root_ca.cer.exe и russian_trusted_sub_ca.cer.exe, маскирующихся под сертификаты безопасности.

- Вместо сертификата с вредоносного ресурса загружалось шпионское ПО MetaStealer, которое собирает чувствительные данные с компьютера жертвы.

Схема действий мошенников

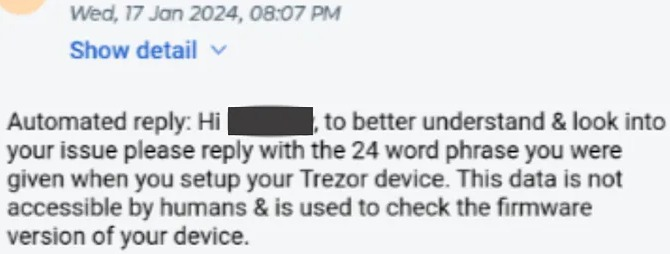

- Жертве направляется фальшивое письмо от имени ФНС, в котором указано, что выявлены подозрительные транзации по счетам жертвы.

- Для урегулирования вопроса следует пройти дополнительную проверку и предоставить сведения по запросу Службы (например, кассовые документы, счета-фактуры, накладные, акты приема-передачи, авансовые отчеты и товаросопроводительные документы).

- Для прохождения данной процедуры предлагается обратиться к назначенному инспектору, контакты которого содержатся в письме.

- За бездействие мошенники угрожают заморозить счета налогоплательщика до выяснения обстоятельств.

- ФНС предупреждает, что не рассылает подобные сообщения и не имеет к ним отношения. Также представители ФНС не совершают телефонные звонки с предложением оплатить налоги онлайн.

Особенности кампании

- Для распространения вредоносного ПО злоумышленники рассылают фишинговые письма, имитирующие официальные письма госорганов, в том числе запросы и требования Роскомнадзора, Следственного комитета РФ и Военной прокуратуры РФ, а также судебные постановления и другие предписания регуляторов.

- Отличительная черта Scaly Wolf — высокий уровень юридической грамотности, с которой составлялись письма и поддельные документы. Во всех случаях текст письма выглядит крайне убедительно и вызывает доверие у пользователей.

- Поверив письму, жертвs следуют содержащимся в них инструкциям и открывают приложенный к письму архива, где якобы содержатся документы.

- На самом деле в архиве находился стилер White Snake. Он позволяет получать несанкционированный доступ к корпоративной электронной почте, CRM-системам и другим ресурсам.

- White Snake собирает аутентификационные данные, включая сохраненные в браузере логины и пароли, записывает нажатия клавиш, копирует файлы с зараженного компьютера и обеспечивает удаленный доступ к нему. Программа интегрирована с ботом в Telegram, где злоумышленники получают оповещения о новых зараженных устройствах.

- Разработчики White Snake запретили её использование в России и СНГ, однако Scaly Wolf сумели отключить функцию инфостилера, которая останавливала работу программы при обнаружении российского или СНГ IP-адреса.

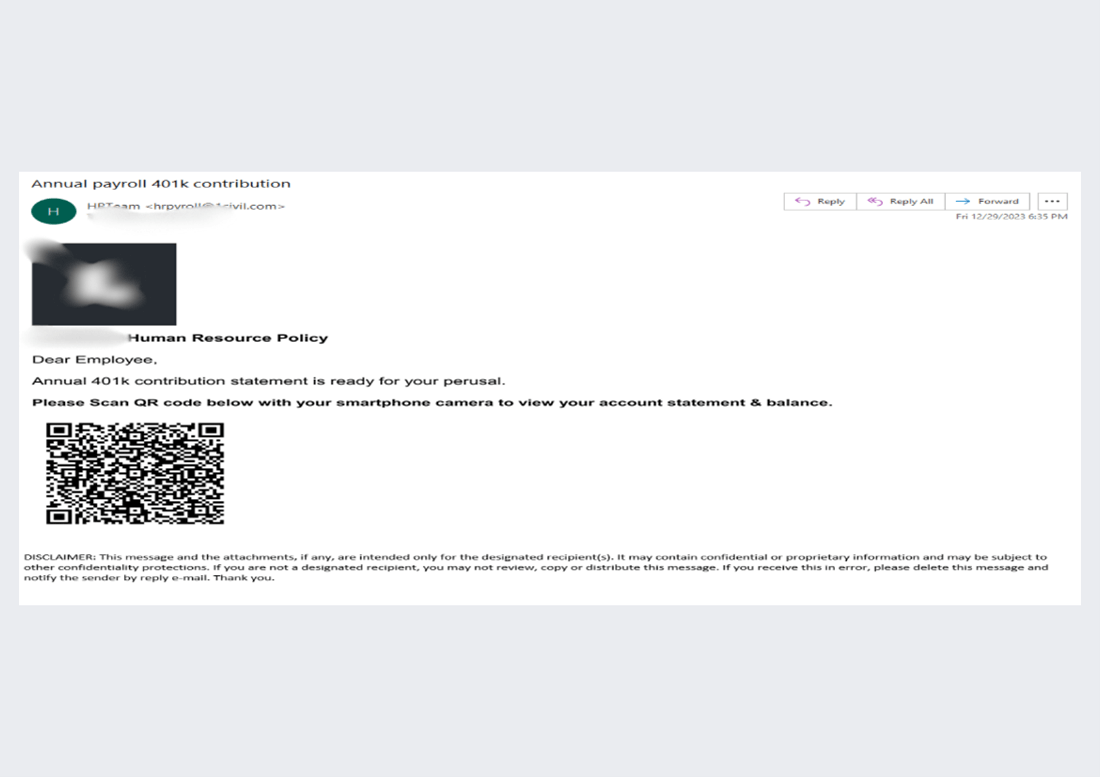

Эксперты Check Point предупреждают о новой квишинговой кампании (фишинг с помощью QR-кодов).

Схема кампании

- Кампания начинается с поддельного сообщения, содержащего QR-код в теле письма или в PDF-вложении.

- Встроенная в QR-код ссылка ведет на ресурс, снимающий цифровой отпечаток посетителя.

- По результатам проверки посетителя переадресовывают на один из вредоносных ресурсов в зависимости от устройства, совершившего переход по стартовой ссылке — Android, Linux или macOS-компьютер.

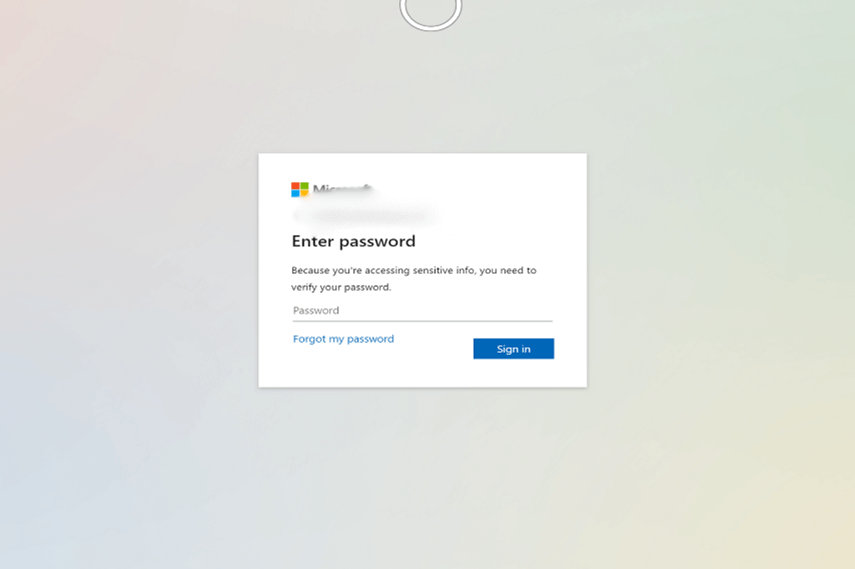

- По результатам проверки пейлоад может перенаправить посетителя на фишинговую страницу (например, фейковый вход на сервис Microsoft) либо на страницу со специальным JavaScript-кодом, который загружает процессор устройства пользователя на 100% в качестве меры против попыток обратного инжиниринга.

- Цель злоумышленников — кража учетных данных или установка вредоносного ПО.

Инциденты

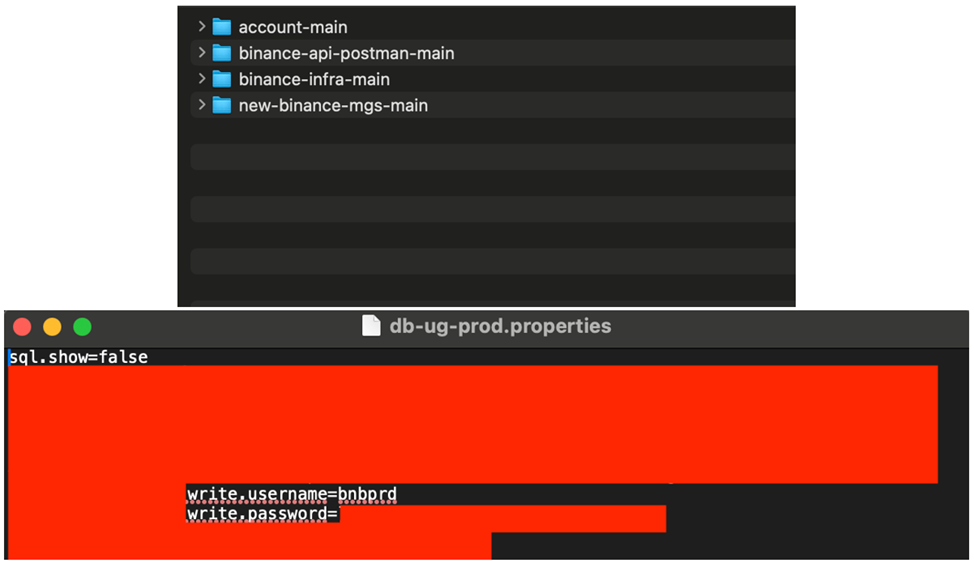

Одна из схем показывала взаимосвязь различных частей и зависимостей Binance. В массиве также содержалось множество сценариев и кодов, некоторые из которых, по-видимому, относились к реализации паролей и многофакторной аутентификации. Комментарии к коду были написаны как на английском, так и на китайском языках.

Несколько файлов содержали пароли для систем, обозначенных как «prod», а часть паролей соответствовали серверам AWS, используемым Binance.

Компания Binance смогла добиться удаления данных с GitHub только в конце января, воспользовавшись запросом на удаление по причине нарушения авторских прав.

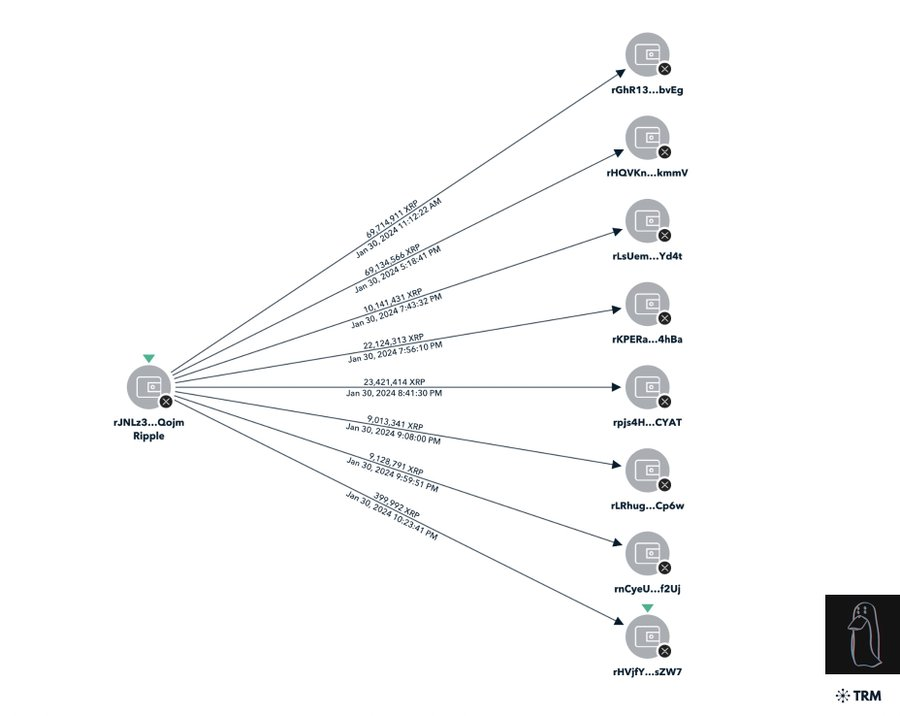

Кража произошла в последних числах января и была обнаружена блокчейн-экспертом ZachXBT, заметившим, что 213 млн Ripple XRP перемещают и пытаются «отмыть» через Binance, Kraken и другие криптовалютные платформы.

Сама Ripple никак не прокомментировала ситуацию, а соучредитель и исполнительный директор проекта Крис Ларсен опроверг в X информацию о том, что сама компания подверглась взлому. Он заявил, что взломали его лично.

В публичном репозитории обнаружен токен GitHub, принадлежащий сотруднику Mercedes-Benz. Токен давал доступ к серверу GitHub Enterprise компании и раскрывал множество внутренних данных.

Токен попал в открытый доступ еще 29 сентября 2023 года. Он предоставлял неограниченный и неконтролируемый доступ ко всему исходному коду, размещенному на внутреннем сервере GitHub Enterprise. В результате инцидента стали доступны конфиденциальные репозитории, содержащие огромное количество интеллектуальной собственности компании.

Скомпрометированная информация включала строки для подключения к базам данных, ключи доступа к облаку, чертежи, проектную документацию, пароли SSO, ключи API и другую важную внутреннюю информацию.

Утечка таких данных может привести к тому, что конкуренты займутся реверс-инжинирингом запатентованных технологий, а хакеры будут тщательно изучать код в поисках потенциальных уязвимостей в автомобильных системах.

Кроме того, утечка ключей API грозит несанкционированным доступом к данным, нарушением работы сервисов и использованием инфраструктуры компании с вредоносными целями.

Эксперты уведомили Mercedes-Benz об утечке токена 22 января 2024 года, а через два дня компания отозвала его, заблокировав доступ всем, кто мог им злоупотреблять.

Автопроизводитель не дал комментариев относительно последствий инцидента, но подтвердил, что «исходный код, содержащий токен доступа, был опубликован в публичном репозитории GitHub в результате человеческой ошибки».

Кибератака затронула ряд основных технологических платформ — телефонную систему, судебную систему и налоговую систему. Конкретные сроки восстановления сервисов власти округа пока назвать не могут.

Большинство офисов округа Фултон открыты, но налоговый комиссар не работал в понедельник. Многие другие учреждения работают в ограниченном режиме, пока IT-отдел занимается устранением сбоев. Публичные компьютеры в библиотеках округа не работали в понедельник, но со вторника продолжили свою работу. Местные телеканалы сообщают, что жители столкнулись с массовыми проблемами, когда приходили оспаривать налоги на имущество или посещали автомобильные инспекции.

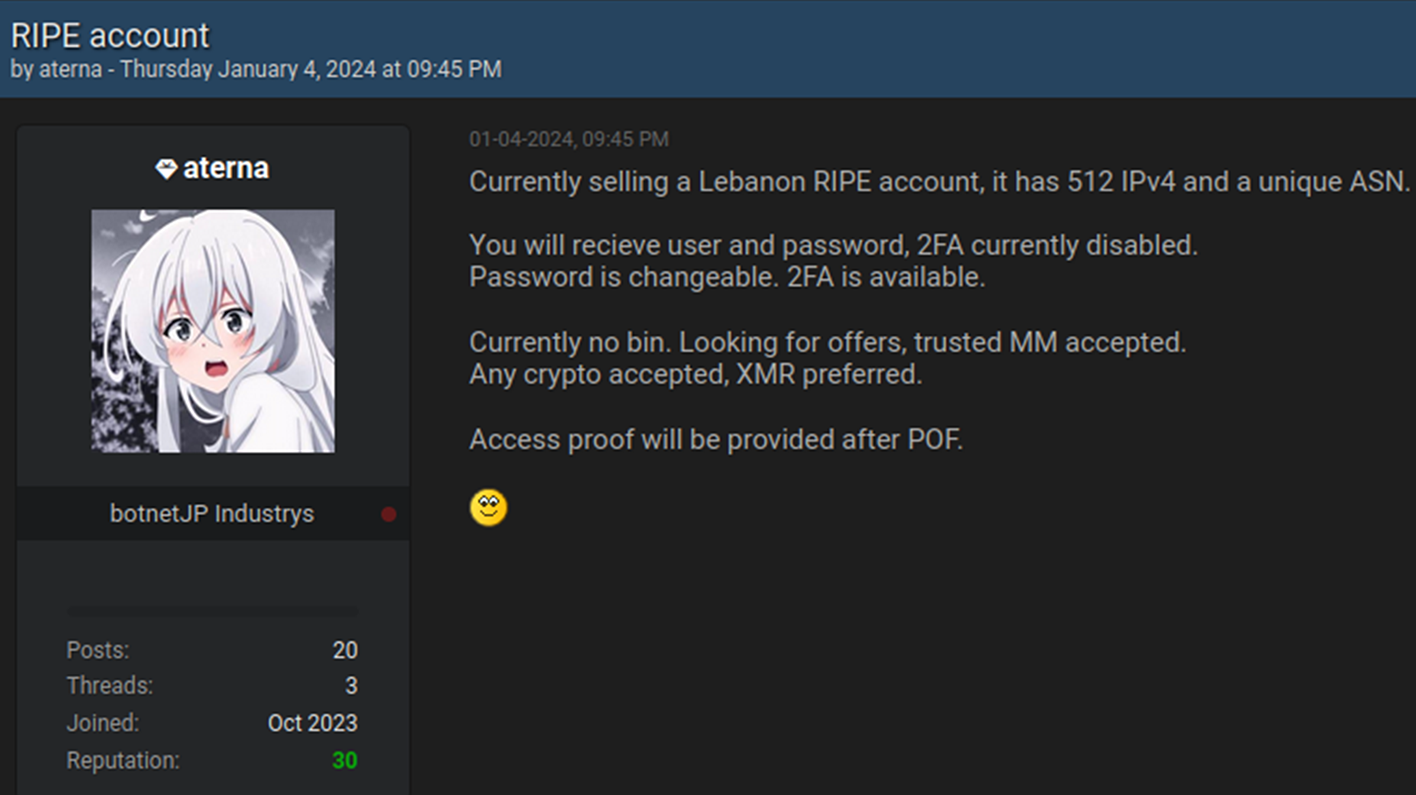

В Dark Web обнаружены более 1570 скомпрометированных учётных данных клиентов четырёх из пяти крупнейших интернет-регистраторов (RIR), среди которых RIPE, APNIC, AFRINIC и LACNIC. Компрометации избежали лишь ARIN, отвечающий за Северную Америку.

Одно из объявлений о продаже учётных данных

Данные были похищены в результате заражения инфостилерами Azorult, Redline, Vidar, Lumma и Taurus. Эксперты Resecurity уведомили жертв о компрометации их данных и выяснили следующее:

- 45% опрошенных не знали о компрометации своих данных до уведомления;

- 16% уже были в курсе и предприняли необходимые меры безопасности;

- 14% узнали о компрометации, но активировали двухфакторную аутентификацию (2FA) только после уведомления;

- 20% признали необходимость более глубокого расследования инцидента;

- 5% не смогли предоставить обратную связь или найти ответственное лицо в своей организации.

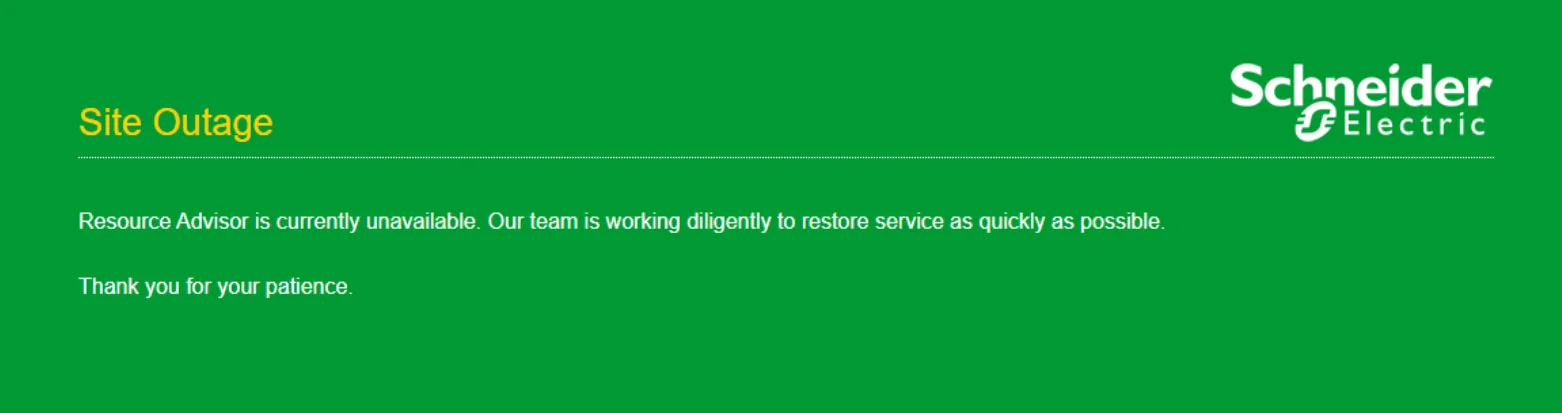

Хакеры похитили из корпоративной сети Schneider Electric терабайты конфиденциальных данных. За возврат доступа к информации и её нераспространение злоумышленники потребовали выкуп, размер которого не сообщается.

Украденные данные могут содержать сведения об инфраструктуре и системах энергопотребления, а также решениях в области автоматизации производства, внедрённых на предприятиях клиентов компании.

Атака нарушила работу облачной платформы Resource Advisor, предоставляющей клиентам Schneider Electric инструменты для мониторинга и анализа энергопотребления. Сбои наблюдаются до сих пор.

Представители Schneider Electric официально подтвердили факт взлома и доступа злоумышленников к данным. При этом в компании подчеркнули, что атака затронула только подразделение по устойчивому развитию и не распространилась на другие системы и инфраструктуру Schneider Electric.

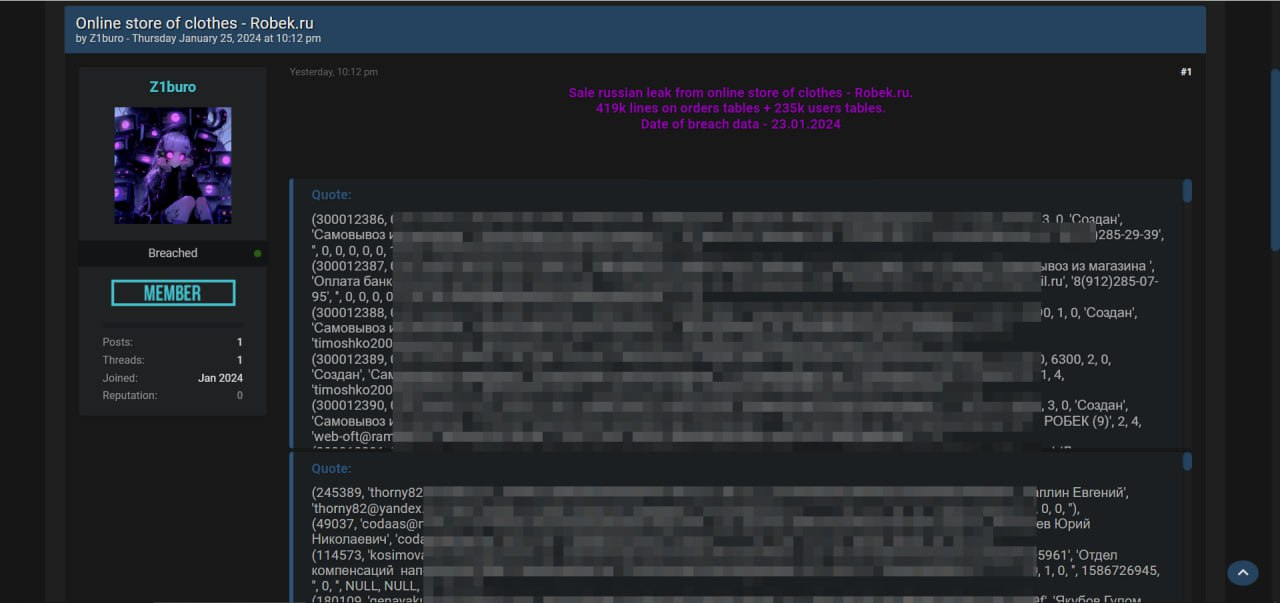

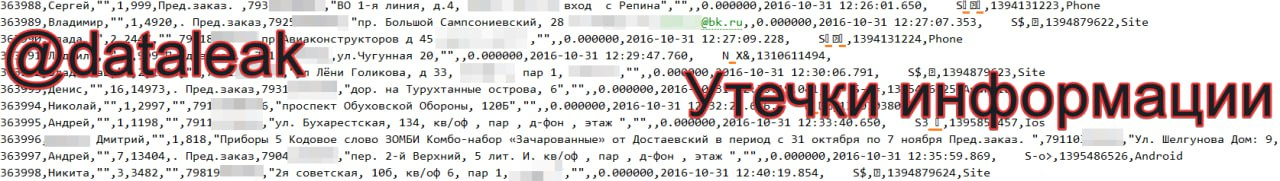

Как сообщают «Утечки информации», на теневом форуме продают дамп базы данных покупателей и заказов предположительно екатеринбургского интернет-магазина обуви «Робек».

В нескольких файлах содержится:

- ФИО,

- телефон (174 тыс. уникальных номеров),

- адрес эл. почты (252 тыс. уникальных адресов),

- адрес,

- пол,

- дата рождения,

- хешированный (MD5 без соли) пароль,

- IP-адрес.

Информация в дампе актуальна на 22.01.2024.

По словам продавцов база разбита на три региона: Санкт-Петербург, Сочи и Москва.

Данные датируются концом июля 2023 года и содержат:

- имя,

- телефон (3,09 млн уникальных номеров),

- адрес эл. почты ( 339,6 тыс. уникальных адресов),

- хешированный (MD5 без соли) пароль,

- адрес,

- дата и время заказа,

- количество заказов и их общую стоимость.

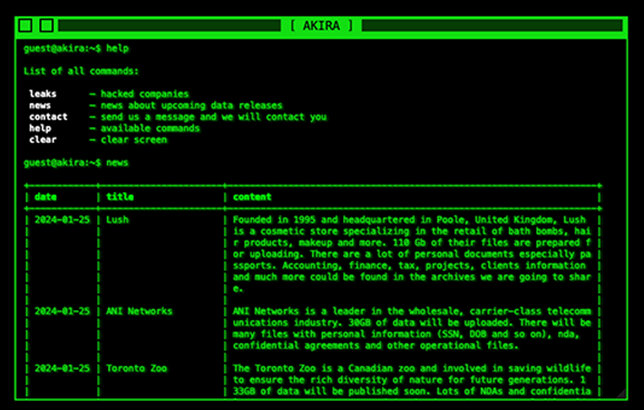

Вымогатели Akira взломали производителя косметических средств Lush.

Хакерам удалось похитить 110 ГБ данных: сканы паспортов и документы компании, связанные с учётом, финансами, налогами, проектами и клиентами. Предполагают, что преступники получили доступ к системе управления персоналом.

Компания признала, что имеет дело с «инцидентом кибербезопасности» 11 января. Вымогатели Akira опубликовали сведения о взломе Lush на своём сайте утечек 25 января. Пока группировка не опубликовала данные, но угрожает сделать это, если не будет выплачен выкуп.

Представители Lush подтвердили факт атаки на «часть IT-систем» компании, заявив о запуске расследования с участием внешних специалистов по безопасности.

Сразу после атаки KCATA сообщила о начале расследования с привлечением внешних экспертов. По словам представителей компании, кибератака привела к сбоям в работе региональных колл-центров, но не повлияла на работу транспортных услуг.

Medusa угрожает опубликовать украденные данные, если KCATA не заплатит выкуп в размере 2 млн долларов США. Хакеры предлагают возможность отсрочки платежа за дополнительные 100 тысяч долларов США в день.

KCATA не раскрыла информацию о разновидности вымогательского ПО и не подтвердила утечку данных. В качестве доказательства взлома Medusa разместила образцы якобы украденных у KCATA данных на своём сайте в сети Tor.