Антифишинг-дайджест №22 c 23 по 29 июня 2017 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 23 по 29 июня 2017 года.

Андрей Жаркевич

редактор, ИТ-руководитель

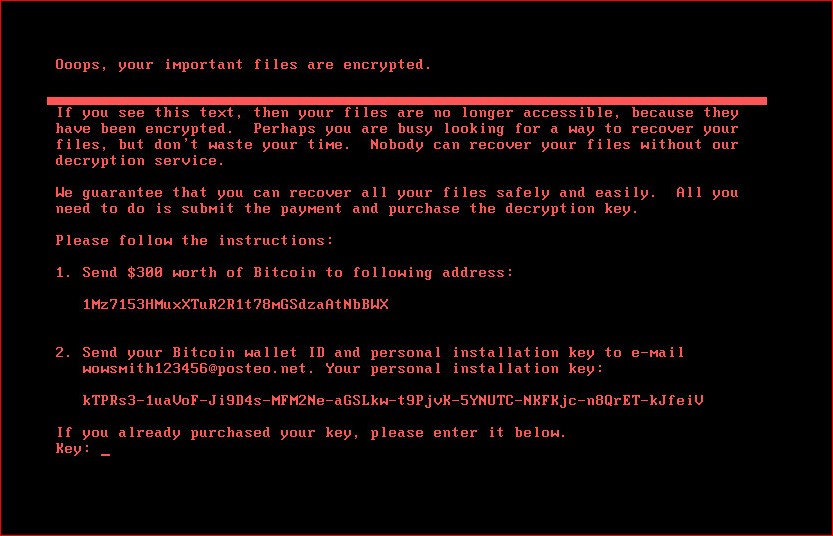

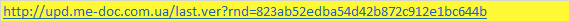

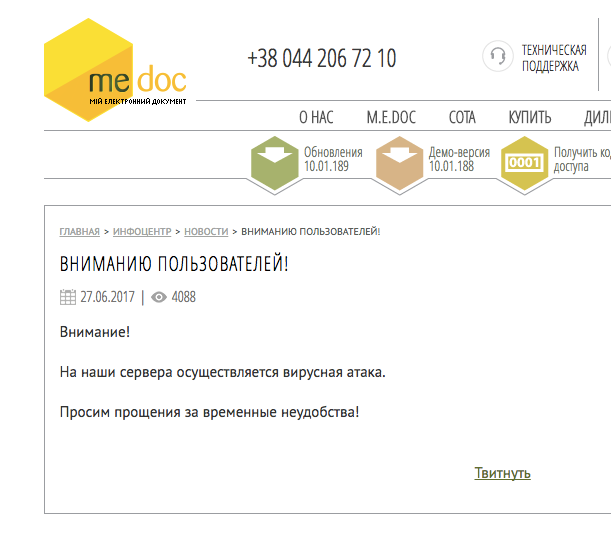

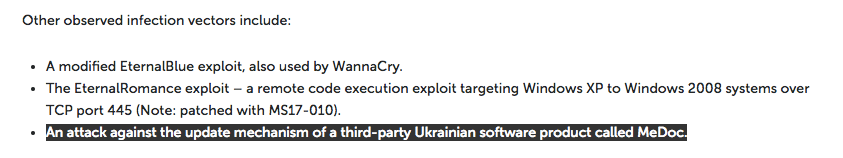

На этой неделе множество организаций в Украине, России и других странах пострадали от нового вируса-шифровальщика. Наши специалисты разобрали один из главных векторов заражения — скомпрометированную систему обновлений программы для документооборота «М.Е. Doc».

Прочие вредоносные программы

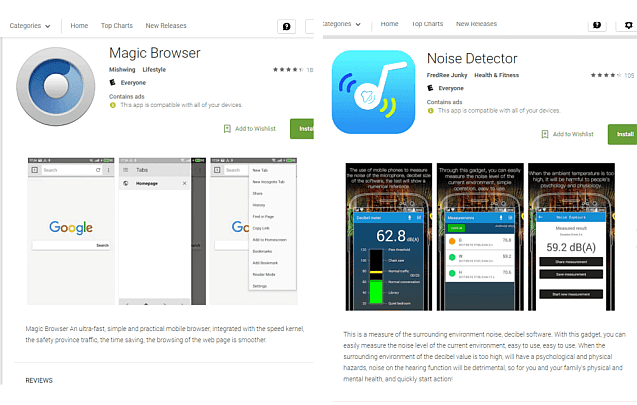

В Google Play появились поддельные антивирусы, якобы защищающие мобильные устройства от WannaCry:

Приложение WannaCry Ransomware Protector for Android выдаёт себя за антивирусный продукт. После установки приложение имитирует антивирусное сканирование устройства. Настоящая цель программы — монетизация за счет рекламы и установки дополнительных приложений.

Настоящий WannaCry, в свою очередь, вывел из строя 55 дорожных камер в Австралии. Заражение спровоцировал оператор, когда во время запланированного обслуживания подключил зараженный USB-накопитель к системе, работавшей под управлением Windows.

Вымогатель TeslaWare шифрует и удаляет файлы на компьютере пользователя. После заражения и окончания шифрования зловред отображает экран блокировки с двумя таймерами:

- Первый таймер, обозначенный пиктограммой револьверного барабана, начинает отсчет с 59 минут. Когда это время истекает, TeslaWare играет в русскую рулетку с информацией пострадавшего, удаляя 10 случайных файлов.

- Второй таймер, обозначенный пиктограммой черепа, отсчитывает 72 часа. Если за это время жертва не заплатит выкуп, вымогатель стирает все файлы на диске C: и устанавливает в качестве фона рабочего стола портрет Никола Тесла:

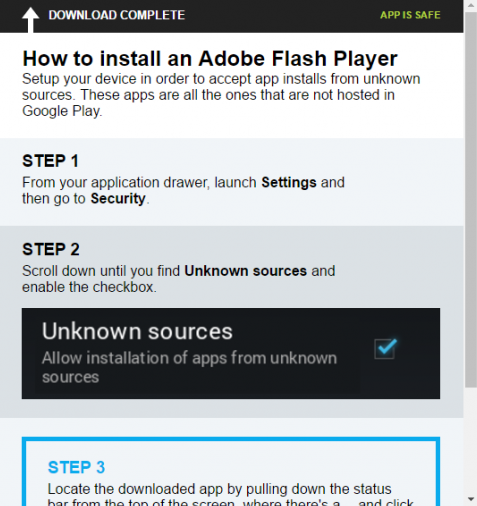

Банковская вредоносная программа Marcher маскируется под обновление Flash Player для Android.

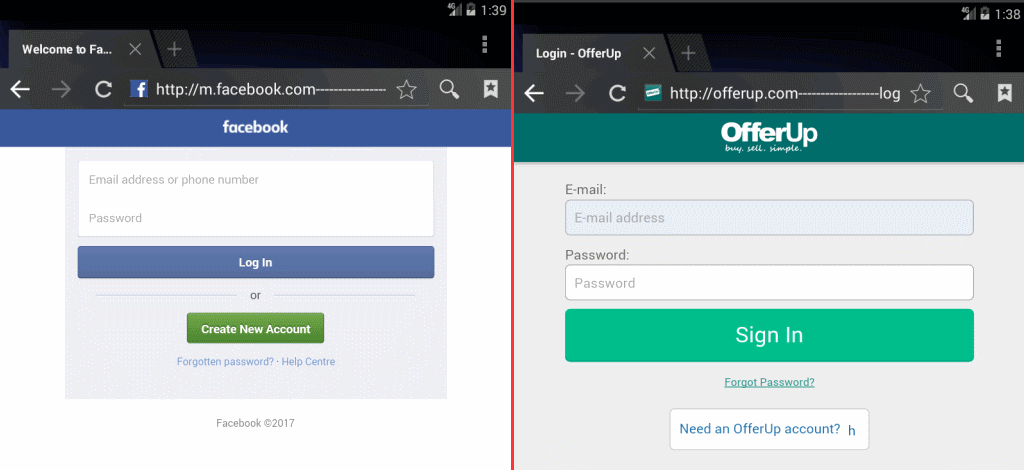

Для проникновения на устройства пользователей используются порнографические приманки и несуществующие новые версии игр. После перехода по ссылке жертве предлагается загрузить файл «Adobe_Flash_2016.apk» и установить его:

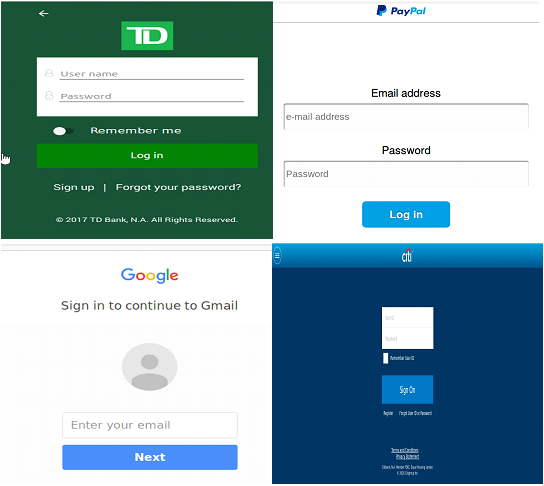

После заражения вредоносная программа регистрирует устройство на своём управляющем сервере, дожидается запуска банковского приложения из числа поддерживаемых и подменяет страницу ввода регистрационных данных своей:

Собранные данные отправляются на управляющий сервер для последующего вывода средств со счетов жертв.

В Забайкалье задержана группа интернет-мошенников, похищавших деньги со счетов граждан с помощью вредоносной программы. В течение полутора лет четверо жителей Читы распространяли вирус для смартфонов, который собирал учётные данные банковских программ и передавал на специально созданные интернет-ресурсы, посредством которых производилась кража денег. Уведомления о списании средств блокировались вредоносной программой. О хищении денег потерпевшие узнавали спустя длительное время при личном обращении в банк.

Сайты, мессенджеры и почта

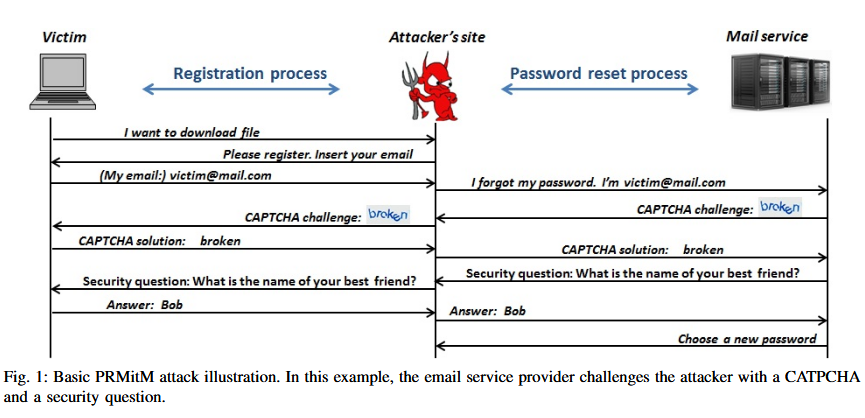

Новый метод атаки под названием PRMitM (Password Reset Man-in-the-Middle), позволяет сбросить пароль от электронной почты пользователя при его регистрации на другом сайте:

Когда пользователь вводит свой логин или адрес электронной почты в регистрационную форму на сайте злоумышленников:

- Ресурс отправляет эту информацию на страницы почтового сервиса жертвы: в Google, Yandex или Yahoo! для инициализации процесса сброса пароля.

- Если почтовый сервис запрашивает дополнительные действия, например, ввода CAPTCHA, ответ на секретный вопрос или ввод кода верификации, отправленного в SMS-сообщении, атакующий дополняет форму регистрации соответствующими пунктами.

В ходе тестирования нового метода атаки многие пользователи вводили в форму регистрации все, что их спрашивали и не подозревали, что кто-то пытается взломать их учетную запись.

Более того, при получении SMS-сообщений с кодом верификации большинство пользователей даже не прочитали уведомление полностью, хотя это могло бы предотвратить взлом почтового аккаунта.

Специалист по безопасности отомстил мошенникам, которые украли более 54 млн. долларов у жителей США с помощью телефонных звонков от имени Федеральной налоговой службы.

Он написал простой скрипт, который звонил по номеру злоумышленников 28 раз в секунду, фактически заблокировав их телефонию. Процесс возмездия он опубликовал на своем Youtube-канале:

Президент совета Российского союза правообладателей, председатель Союза кинематографистов РФ Никита Михалков стал жертвой хакеров. Неизвестные взломали электронную почту пресс-службы и от имени Михалкова разослали письма с нецензурными выражениями.

Банкоматы и «умные» устройства

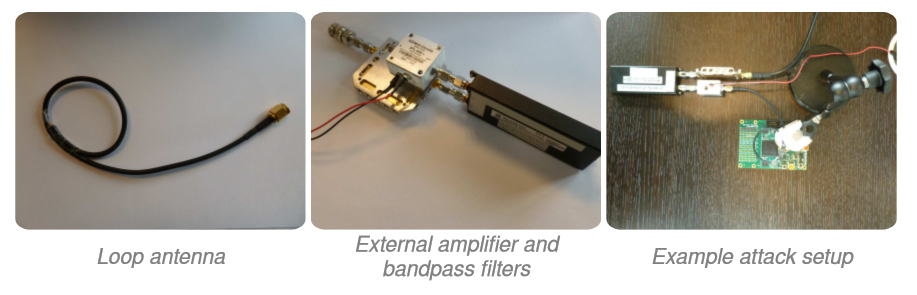

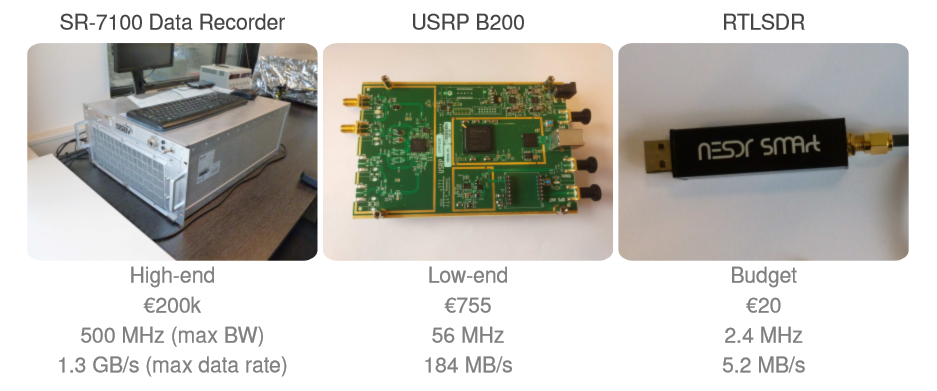

Ключ шифрования AES-256 можно перехватить с расстояния 1 метр с помощью недорого оборудования, собранного из доступных электронных компонентов общей стоимостью $224. Устройство фиксирует электромагнитные излучения атакуемого компьютера и в течение 5 минут выдаёт ключ шифрования. Если приблизить прибор на расстояние 30 см, для получения ключа достаточно 50 секунд.

Используемое для атаки оборудование представляет собой прикрепленную к внешнему усилителю рамочную антенну и полосовые фильтры, подключенные к USB-флэш-накопителю с ПО для радио. Собранное воедино, устройство легко cпрятать в кармане куртки или в сумке для ноутбука.

Конструктивные дефекты в приборах радиационного контроля, используемых на атомных электростанциях и других объектах, можно использовать для подмены данных об уровне радиации. Проблемы связаны с отсутствием шифрования в радио-протоколах, применяемых для коммуникации между устройствами, или реализацией ненадежных криптоалгоритмов, если шифрование все же присутствует. Атака возможна с расстояния в 20 км.

Использование ненадежных протоколов и уязвимости в прошивке позволяют злоумышленникам подменить данные приборов. Главная проблема состоит в том, что исправить обнаруженные уязвимости невозможно, так как они связаны с конструкцией приборов.

— Рубен Сантамарта (Ruben Santamarta), компания IOActive

Обнаружена схема хищений из банкоматов, которая использует логическую ошибку при операции возврата денег. Суть схемы состоит в следующем:

- Мошенник вставляет карту, запрашивает определенную сумму, и банкомат начинает отсчитывать купюры.

- В момент, когда деньги готовы к выдаче, банкомат должен вернуть карточку. Мошенник удерживает кредитку и она «застревает» в приемнике. Купюры в этот момент уже находятся в устройстве выдачи.

- Злоумышленник вытягивает их специальным крючком и забирает банковскую карту, с которой ничего не списалось из-за «нештатной ситуации».

Как правило, такие операции производятся с ворованными или скомпрометированными картами.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.